1-18 - Алтайский государственный технический университет им.

реклама

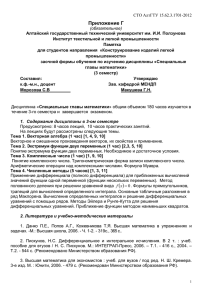

СТО АлтГТУ 13.62.1.1191-2012 ПРИЛОЖЕНИЕ Б ФБГОУ ВПО Алтайский государственный технический университет им. И.И.Ползунова Памятка для студентов направления Информационная безопасность по изучению дисциплины «Информационная безопасность автоматизированных систем» 7 семестр Составил Доцент каф. ВСИБ Утверждаю Зав. кафедрой ____________ Е.Н. Пивкин « » ___________20__ года 1 Содержание дисциплины. В 7 семестре дисциплина включает всего 108 часов., лекции - 17 час, лабораторные занятия -34 часа, СРС- 57 часов При изучении дисциплины «Информационная безопасность автоматизированных систем» будут рассмотрены следующие темы. ЛЕКЦИИ Номер модуля, лекции Модуль1 1 2 Тема, перечень рассматриваемых вопросов 7 семестр (модули 1-3) Введение и контекст безопасности автоматизированных систем. Основные угрозы информации в АС и специфика их возникновения. Понятие защищённой компьютерной системы. Защищённые СВТ, АС, ИС, АСЗИ. Уровни обеспечения безопасности АС. Стандарты как форма накопления знаний. Законодательная сторона. Руководящие документы. Основные виды и источники угроз безопасности информации в КС. Понятие угрозы. Общая классификация угроз. Виды и источники угроз. Структура угрозы. Уязвимости и специфика их возникновения. Понятие уязвимости. Причины возникновения уязвимости. Размещение в АС. Неформальная модель нарушителя. Возможности нарушителя. Способы реализации угроз безопасности в АС. Специфика возникновения и реализации угроз. Риски. Классификация атак на информацию в компьютерных системах. Обобщенный алгоритм подготовки и реализации атак. Виды криптоанализа. Атаки на сменные элементы системы защиты информации в КС. Особенности защиты информации на узлах КС. Типовые схемы атак. Объём, час Литература 2 [1-18] 2 [1-18] СТО АлтГТУ 13.62.1.1191-2012 Модуль 2 Классические методы взлома Интрасетей. Современные методы взлома Интрасетей. Перехват данных при их перемещении по каналам связи или при вводе с клавиатуры, подмена системных утилит. Анализ рисков: различные определения и постановки задач. Современные концепции управления рисками. ISO 17799 (BS779) Управление информационной безопасностью. Организация защиты. Администрирование компьютерных систем и вычислительных сетей. 3-4 Дискреционная политика и модели безопасности. Мандатная политика и модели безопасности. Ролевая политика и модели безопасности. Определение политики и модели безопасности АС. Дискреционная политика безопасности. Варианты задания матрицы доступа. Проблема распространения прав доступа. Проблема доказательства безопасности КС с дискреционной политикой. Модель Харрисона-рузоульмана (hru). Шесть примитивных операторов. Достоинства и недостатки дискреционных моделей безопасности. Мандатная политика безопасности. Два типа доступа в мандатной политике безопасности. Мандатная модель белла-лападулы. Основная теорема безопасности Белла-Ла Падулы. Достоинства и недостатки мандатных моделей безопасности. Ролевая модель и критерий безопасности. Правила управления доступом ролевой политики безопасности. Примеры реализации возможностей ролевой модели. Ограничения на 4 [1,3, 7-9, 11-16] 4 [1-18] одновременное использование ролей в рамках одной сессии. Количественные ограничения при назначении ролей и полномочий. 5-6 Построение гарантированно защищённых компьютерных систем по стандарту TCSEC «Оранжевая книга». Требования к программной и программно-аппаратной реализации средств защиты информации. Требования к защите автоматизированных систем в защищенном исполнении (АСЗИ) от НСД. Роль стандартов информационной безопасности для защиты информации в АС. Основные понятия используемые в стандартах защищенности АС. Стандарт оценки безопасности компьютерных систем «Оранжевая книга» (TCSEC). Цель разработки. Требования и критерии «Оранжевой книги». Классы защищенности. Интерпретация и развитие «Оранжевой книги». Основные принципы защиты информации от НСД в СВТ и АС. Общие принципы построения систем защиты. Общие положения по применению показателей защищенности СВТ. Группы требований к средствам защиты информации реализуемым в СВТ. Оценка класса защищенности СВТ (сертификация СВТ). Два этапа оценки класса защищенности СВТ. Общие требования к АСЗИ. Функциональные требования, требования к эффективности, технические требования, экономические требования, требования к документации. Требования по защите информации от НСД для АС. Разделение классов защищенности АС на группы. Классы защищенности АС от НСД. Основные положения по применению показателей защищённости АСЗИ с межсетевым взаимодействием. 7-8 Общая модель и контекст безопасности АС и информационных технологий. Классификация функциональных требований безопасности. Классификация требований доверия безопасности. Структура и общая модель. Подготовка общих критериев. Целевая направленность общих критериев. Возможности и применимость. Концепция общих критериев. Профиль защиты. Содержание и спецификации профиля защиты. Разработка задания по безопасности. Структура задания по безопасности. Функциональные требования безопасности. Классы функциональных требований. Оценочные уровни доверия. Требования доверия. Классы функциональных требований, описывающие элементарные сервисы безопасности: Аудит Безопасности (FAU). Использование Ресурса (FRU). Классы функциональных требований, описывающие производные сервисы безопасности: Связь (FCO), Секретность (FPR). Защита данных пользователя (FDP), Защита функций безопасности объекта оценки (FPT): Классы функциональных требований, играющие инфраструктурную роль: Криптографическая Поддержка (FCS), Управление Безопасностью (FMT), Доступ к ОО (FTA), Требования доверия к этапу разработки объекта оценки: Разработка (ADV), Поддержка Жизненного Цикла (ALC), Управление Конфигурацией (ACM). Требования к этапу получения, представления и анализа результатов разработки: Руководства (AGD), Тестирование (ATE), Оценка Уязвимостей (AVA). Требования к поставке и эксплуатации, поддержка доверия: Поставка и Эксплуатация (ADO), Поддержка Доверия (AMA). [1-18] 4 Модуль 5 Модуль 3 СТО АлтГТУ 13.62.1.1191-2012 Лабораторные задания (34 часа) Модуль 2 Модуль1 Номер модуля, ЛР Тема, перечень рассматриваемых вопросов 1 7 семестр (модули 1-3) Поиск и систематизация ресурсов Интернет для обеспечения безопасности компьютерных систем. 2 3 4 Объём, час Литература 4 [1-18] Исследование политик безопасности. 6 [1-18] Оценка рисков. 4 [1-18] Определение требований к защищённости межсетевого экрана в АС обрабатывающей информацию ограниченного доступа, безопасное удаление данных.. 6 [1-18] СТО АлтГТУ 13.62.1.1191-2012 Модуль 3 5 Прослушивание трафика (Traffic sniffing)», аудит событий, сканирование объектов информатизации. 6Файловая система EFS. 4 [1-18] 6 [1-18] 4 [1-18] 6 7Основы организации работы с ЭЦП. 7 2 Литература и учебно-методические материалы а) основная литература: 1. Грушо А.А., Применко Э.А., Тимонина Е.Е. Теоретические основы компьютерной безопасности. Уч. Пособие для вузов. – М.: Академия. – 2009. – 272 с. (гриф УМО) 2. Расторгуев С.П. Основы информационной безопасности.- М.: Издательский центр «Академия», 2008.- 192с. (20экз. Гриф УМО) 3. Платонов В.В. Программно-аппаратные средства обеспечения информационной безопасности вычислительных сетей. Уч.пособие для вузов.- М.:Академия, -2006. – 238с. УМО -15 экз. 4. Пивкин Е. Н. Защита информационных процессов в компьютерных системах: Методические указания к выполнению лабораторных работ по дисциплине «Защита информационных процессов в компьютерных системах» для студентов специальности 090104 «Комплексная защита объектов информатизации» / Е. Н. Пивкин; Алт. гос. техн. ун-т им. И.И. Ползунова. – Барнаул: Изд-во АлтГТУ. – 2010. – 72 с. – 25 экз. б) дополнительная литература: 5. Запечников С.В., Милославская Н.Г., Толстой А.И., Ушаков Д.В. Информационная безопасность открытых систем: Учебник для ВУЗов. В 2-х томах. Том 1 – Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. М.: Горячая линия – Телеком, 2006. – 536 с.: ил. 6. Запечников С.В., Милославская Н.Г., Толстой А.И., Ушаков Д.В. Информационная безопасность открытых систем: Учебник для ВУЗов. В 2-х томах. Том 2 – Средства защиты в сетяхУгрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. М.: Горячая линия – Телеком, 2006. – 558 с.: ил. 7. Войцеховский С.В., Марковский А.С., Палагушин В.А. Защита информации в автоматизированных системах./ Под ред. профессора Хомоненко А.Д. Спб.:НТЦ им. Л.Т. Тучкова, 2005. – 149 с. 8. Галатенко В.А. Основы информационной безопасности: Курс лекций: - М.: ИНТУИТ.ру, 2003. – 277 с.: ил. 9. Зегжда Д.П., Ивашко А.М. Основы безопасности информационных систем .- М.: Горячая линияТелеком, 2000.452 с., ил. (25экз., гриф УМО); 10. Щеглов А. Ю. Защита компьютерной информации от несанкционированного доступа.- СанктПетербург:Наука и техника, 2004. 11. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности СВТ от НСД к информации. Руководящий документ Гостехкомиссии России, М.:ГТК РФ, 1992. 25с. 12. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации.Руководящий документ Гостехкомиссии России, М.: ГТК РФ, 1992. 39с. 13. Термины и определения в области защиты от НСД к информации. Руководящий документ Гостехкомиссии России, М.:ГТК РФ, 1992. 13с. 14. СВТ. Межсетевые экраны. Руководящий документ Гостехкомиссии России,- М.: ГТК РФ, 1998. 29с. 15. ГОСТ Р ИСО\МЭК 15408 -2002. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Ч1-3. ИПК: Издательство стандартов, 2002. (1экз., эл. верс. Каф.) СТО АлтГТУ 13.62.1.1191-2012 в) программное обеспечение и Интернет-ресурсы: 16. Официальный сайт Федеральной службы по техническому и экспортному контролю (ФСТЭК ) России [электронный ресурс]:- режим доступа: http:// www.fstec.ru. 17. Официальный сайт Федеральной службы безопасности (ФСБ) России [электронный ресурс]:режим доступа: http:// www.fsb.ru. 18. Официальный сайт федерального агентства по техническому регулированию и метрологии [электронный ресурс]: режим доступа: http://protect.gost.ru// 3 График контроля График контроля (7 семестр) Вид занятия Вид контрольного Испытания Время проведения Вес в итоговом рейтинге Лекции. Модуль 1. (темы 1-2) Письменный контрольный опрос 4-я неделя 0,05 Лекции. Модуль 2. (тема 3-6) Письменный контрольный опрос 11-я неделя 0,05 Лекции. Модуль 3. (тема 7-8) Письменный контрольный опрос 15-я неделя 0,08 Лабораторные работы №№ 1-7 Защита лабораторной работы 1- 17 недели 0,04х7=0,32 Лекции. Модуль 1-3. Экзамен Сессия 0,5 Примечания. 1. Любая контрольная точка, выполненная после срока без уважительной причины, оценивается на 10% ниже. Максимальная оценка в этом случае 90 баллов. 2. К зачёту допускаются студенты, имеющие не более двух задолженностей по контрольным точкам. При наличии одной или двух задолженностей студенту на зачёте выдаётся дополнительное задание. 3. «Автоматы» выставляются студентам прошедшим все контрольные испытания (четыре) при наличии высокого семестрового рейтинга студента RДсем 50, и подавшим письменное заявление с просьбой об «автомате» с итоговым рейтингом RДитог = RДсем . 4 Шкала оценок и правила вычисления рейтинга В АлтГТУ принята 100-балльная шкала оценок. Именно эти оценки учитываются при подсчёте рейтингов, назначении стипендии и в других случаях. Традиционная шкала будет использоваться только в зачётных книжках. Соответствие оценок устанавливается следующим образом: 75 баллов и выше – «отлично», 50 – 74 балла – «хорошо», 25 – 49 баллов – «удовлетворительно», менее 25 баллов – «неудовлетворительно». Успеваемость студента оценивается с помощью текущего рейтинга (во время каждой аттестации) и итогового рейтинга (после сессии). Во всех случаях рейтинг вычисляется по формуле: СТО АлтГТУ 13.62.1.1191-2012 RT R p p i i , i где Ri – оценка за i-ю контрольную точку, pi – вес этой контрольной точки. Суммирование проводится по всем контрольным точкам с начала семестра до момента вычисления рейтинга. Семестровый рейтинг вычисляется с учётом посещаемости студентом занятий. R СЕМ 0,9R Б П где R – текущий рейтинг на конец семестра, вычисленный по результатам контрольных точек, Бп – дополнительные баллы за посещаемость занятий определённые по следующей схеме Приведём пример. Пусть студент Володин Илья Анатольевич получил следующие оценки. Контрольный опрос №1 (Модуль №1) – 38 баллов, контрольный опрос №2 (Модуль №2) - 50баллов, контрольный опрос №3 – 70 баллов. Зачёт 45 баллов. Посещаемость составила 90% (8 баллов). На 1-й аттестации (7 неделя) его рейтинг равен: RT 1 38 . На 2-й аттестации ( 13 неделя): RT 2 38 0,1 50 0,1 44 . 0,1 0,1 Перед началом сессии вычисляется семестровый рейтинг: R сем 38 0,1 50 0,1 70 0,08 0,9 8 54 0,1 0,1 0,08 Итоговый рейтинг, учитывающий зачёт: R ИТОГ 54 0,6 45 0,4 50 В зачётку выставляется оценка «зачтено». 5 Возможности повышения рейтинга Для студентов с высоким текущим рейтингом по их желанию может быть организовано углубленное изучение предмета, выдано дополнительное задание. В этом случае проводится дополнительный контроль: либо решение задач (контрольная работа, олимпиада), либо защита реферата. После проведения такого контроля (с оценкой R* ), текущий рейтинг пересчитывается: СТО АлтГТУ 13.62.1.1191-2012 R T R T (100 R T )(R 50) . 100 Деканат, учитывая рейтинги студента по каждой дисциплине, вычисляет комплексные рейтинги, вывешивает рейтинг - листы направления, курса, факультета.