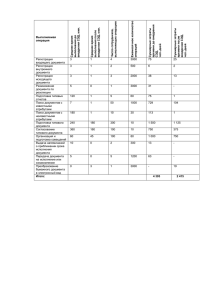

Оглавление Введение ....................................................................................................................... 3 1 Перечень защищенной информации в банке ....................................................... 6 2 Электронный документооборот в банке ............................................................... 9 3 Угрозы для конфиденциальной информации ..................................................... 16 4 Методы защиты электронных документов в банке ............................................ 18 5 Современные системы электронного документооборота .................................. 23 6 Предложения по применению и улучшению существующих методов защиты информации ............................................................................................................... 30 Выводы ....................................................................................................................... 34 Список используемых источников .......................................................................... 36 2 Введение Сегодня, когда скорость выполнения многих бизнес процессов имеет решающее значение в конкурентной борьбе на банковском рынке, документооборот становится головной болью для многих банков. В каких-то случаях проблема решается встроенными в банковскую систему средствами автоматизации документооборота, однако далеко не каждый банк обладает соответствующей системой. Большинство российских коммерческих банков традиционно работает с учетными системами автоматизации, обеспечивающими ввод финансовых проводок и выдающими различные формы учетных документов. Управленческая часть документооборота остается за кадром и до сих пор часто существует лишь в бумажной форме. Замедляется процесс согласования решений, замедляется бизнес, растут операционные издержки. При этом с ростом бизнеса банка проблема приобретает катастрофический характер. Как правило, под системой автоматизированного документооборота понимают программный комплекс, поддерживающий многостадийную обработку документов по схеме ввод – проверка – исполнение – генерация (и, возможно, печать) отчета. Во многих организациях, в частности, в любом банке такая «линейная» схема может работать лишь на отдельных участках, так как появление новых документов часто порождает изменения в уже существующих и, более того, может вызывать автоматическое появление третьих документов. Вопросы обеспечения информационной безопасности каждого банка являются жизненно важными в силу ряда причин: с точки зрения информационной безопасности банк как сосредоточение «живых» денег – организация повышенного риска, незаконное манипулирование с информацией из автоматизированной системы которой может привести к серьезным убыткам; современный банк предоставляет большое число сервисов, связанных с удаленным доступом к его информационной системе (персональный интернет3 банкинг, интернет-доступ к финансовым рынкам, электронный документооборот и многое другое). С этих позиций банк – «точка пересечения» публичных сетей (Интернет) и коммерческих финансовых сетей; банки обладают сложными информационными системами, которые включают большой набор «бэк-офисных» и «фронт-офисных» приложений, нередко гетерогенных, а управление ими осложняется территориальной распределенностью, наличием у банков филиалов и дополнительных офисов. При этом информационная система современного банка является основой функционирования почти всех его основных бизнес-процессов; банк хранит персональные данные граждан и конфиденциальную информацию своих клиентов – юридических лиц; банки выполняют особую роль посредников при расчетах экономических субъектов. Негативные последствия сбоев в работе даже отдельных кредитных организаций в принципе могут привести к развитию кризиса платежной системы страны. Указанные причины заставляют предъявлять жесткие требования к защите информационной системы современного банка. Таким образом, важнейшим требованием к банковским системам документооборота является возможность гибкой настройки маршрутизации документов. Вторым важным требованием, накладываемым на систему документооборота особенностями банковского бизнеса, является доступность документов и задач в режиме everytime & everywhere (всегда и везде). При этом руководители и ответственные сотрудники должны иметь возможность не только удаленно контролировать процессы, но и принимать немедленные управленческие решения, уведомляя о них через систему электронного документооборота. Отсюда возникает еще одно требование к таким системам – поддержка механизма электронной подписи. Важнейшим для банка качеством системы электронного документооборота (далее, СЭД) является ее защищенность, как с точки зрения 4 несанкционированного доступа к информации, так и с точки зрения отказов по каким-либо техническим причинам. Иными словами, система должна иметь надежные механизмы разграничения прав доступа к информации и сохранения целостности базы документов. Все меры защиты информации, реализуемые в рамках процесса системы защиты информации, определяются в соответствии с Положением Банка России от 09.06.2012 г. № 382-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств», Положением Банка России от 09.01.2019 г. № 672-П «О требованиях к защите информации в платежной системе», Положением Банка России от 17.04.2019 г. № 683-П «Об установлении обязательных для кредитных организаций требований к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств» и национальным стандартом Российской Федерации ГОСТ Р 57580.1-2017 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер». Последнее, что необходимо упомянуть, говоря о требованиях к банковским решениям электронного документооборота – возможность построения распределенных систем, поскольку практически любое финансовое учреждение имеет более или менее развитую сеть офисов, филиалов и отделений. Решений автоматизации документооборота, специально спроектированных для нужд банков на российском рынке нет, именно поэтому банки вынуждены обращаться к поставщикам «общекорпоративных» систем управления документооборотом и адаптировать их для нужд своего бизнеса. Очевидно, что для того, чтобы сделать такую адаптацию возможной, система должна не только отвечать всем перечисленным выше требованиям, но и быть очень гибкой с точки зрения, как функциональности, так и настроек. 5 Исходя из всего вышесказанного, была сформулирована цель исследовательской работы, разработка предложений по применению и улучшению существующих методов защиты информации. Для достижения поставленной цели, необходимо выполнить ряд задач: Рассмотреть перечень защищенной информации в банке; Рассмотреть электронный документооборот в банке; Определить угрозы для конфиденциальной информации в банке; Изучить методы защиты электронных документов в банке; Проанализировать современные системы электронного документооборота; Разработать предложений по применению и улучшению существующих методов защиты информации. Объектом исследования являются системы электронного документооборота в банке. Предмет исследования – теоретические и практические аспекты организации внедрения основных систем электронного документооборота. Теоретической и методологической базой для написания работы послужили нормы гражданского законодательства, федеральные законы и иные нормативно-правовые акты, регулирующие деятельность в банковской сфере, а также учебная литература в области организации и ведения электронного документооборота в банковских системах. 6 1 Перечень защищенной информации в банке Перечень защищенной информации в банке ПАО «Сбербанк России» (далее, банк) является следующим: 1. Коммерческая тайна: Информация об управлении организацией в банке: информация по стратегическому планированию деятельности организации; организационно-распорядительные акты (приказы, распоряжения) банка; протоколы собраний акционеров банка, заседаний руководства банка и комитетов по направлениям деятельности банка. Информация о планировании коммерческой деятельности банка: аналитическая информация, сформированная в банка; информация о результатах исследований в области бизнеса, результатах маркетинговых исследований, методах продвижения услуг на рынок и расчета их стоимости; информация об анализе сделок и межбанковских операций; информация о методах оценки кредитоспособности заемщиков банка; информация о планировании объемов и структуры размещения активов; информация о планировании объемов и структуры привлечения пассивов. Информация о финансовом состоянии банка: информация о кредитно-денежной политике банка; информация о бизнес-планировании банка. Информация об автоматизации деятельности банка: информация о предоставленных правах доступа к автоматизированной банковской системе банка; техническая документация на программные компоненты, используемые в банка, включая исходные коды программных компонентов. 7 Информация организационного характера: информация о штатной структуре банка, задачах, решаемых ее структурными подразделениями, должностных обязанностях отдельных работников; информация о результатах социологических и психологических исследованиях, проводимых среди работников банка; информация о конфликтах среди работников банка. Информация об обеспечении безопасности и защиты информации банка: информация о параметрах и свойствах средств технической и информационной защиты, используемых в банка; информация о конкретных методах или способах обеспечения безопасности и защиты информации в банка; пароли и закрытые ключи, используемые в программных компонентах банка; информация о маршрутах движения, объемах или условиях перевозки денежных средств и ценностей; данные результатов проверок обеспечения экономической и информационной безопасности, мер технической защиты и систем охраны; информация об организации охраны и режиме работы систем технической безопасности банка. 2. Банковская тайна: информация, содержащаяся в кассовых документах банка; информация об операциях, о счетах и вкладах банка и клиентов банка. 3. Персональные данные: персональные данные партнеров и клиентов банка; персональные данные работников банка. 4. Инсайдерская информация: информация о переговорах с клиентами и партнерами банка и их содержании; 8 информация о претензиях и исках в отношении банка и их составе и содержании; информация о составе и результатах внешних проверок банка; информация о составе и результатах внутренних проверок банка; информация об организационно-штатной структуре и ее изменениях; информация о предконтрактных переговорах банка. 5. Информация, входящая в состав кредитной истории: кредитные дела клиентов банка. 2 Электронный документооборот в банке Электронный документооборот (далее, ЭД) в банке ПАО «Сбербанк России» осуществляется в СЭД «ДЕЛО» следующим образом: - формирование электронного документа; - отправку и доставку электронного документа; - проверку электронного документа; - исполнение электронного документа; - отзыв электронного документа; - подтверждение (отказ) Банком исполнения электронных расчетных документов; - учет электронных документов (регистрацию входящих и исходящих ЭД); - хранение электронных документов (ведение архивов ЭД); - создание дополнительных экземпляров электронного документа; - создание бумажных копий электронного документа. Наглядно электронный документооборот в банке представлен на рисунке 1. 9 Электронный документооборот в банке формирование электронного документа отправку и доставку электронного документа проверку электронного документа исполнение электронного документа отзыв электронного документа подтверждение (отказ) Банком исполнения электронных расчетных документов создание дополнительных экземпляров электронного документа учет электронных документов (регистрацию входящих и исходящих ЭД) хранение электронных документов (ведение архивов ЭД) создание бумажных копий электронного документа Рисунок 1 – Электронный документооборот в банке Формирование ЭД осуществляется в следующем порядке: - заполнение полей обязательных реквизитов ЭД; - подписание сформированного ЭД электронной подписью (далее, ЭП) уполномоченного лица (уполномоченных лиц) Клиента, являющимся владельцем сертификата ключа проверки ЭП; - дополнительное подтверждение сформированного и подписанного ЭП электронного расчетного документа, в случае, если Клиент использует дополнительное подтверждение для повышения уровня информационной безопасности. Формирование ЭД может осуществляться в СЭД как по рабочим, так и по выходным и/или праздничным дням, в любое время. Отправка и доставка электронного документа. Электронный документ может быть отправлен: - самим отправителем; 10 - лицом, уполномоченным действовать от имени отправителя в отношении данного электронного документа; - информационной системой, используемой отправителем и действующей автоматически. Особенности отправки, доставки и получения ЭД могут устанавливаться настоящими Правилами, договорами между Участниками СЭД и иными документами Банка. Отправка и доставка ЭД может осуществляться в СЭД как по рабочим, так и по выходным и/или праздничным дням, в любое время. Проверка ЭД. Участник СЭД, получив ЭД, выполняет проверку подлинности всех ЭП электронного документа, проверку на соответствие установленному для него формату. В случае положительного результата проверки электронного документа данный электронный документ подлежит дальнейшей обработке. В случае отрицательного результата проверки данный ЭД считается не полученным. При получении зашифрованного ЭД для проведения проверки подлинности ЭД сначала выполняется дешифрование электронного документа. В случае невозможности дешифрования ЭД данный ЭД считается не полученным. При получении расчетного ЭД (распоряжения Клиента) Банк в СЭД проводит (распоряжения Клиента), в том числе автоматически средствами СЭД удостоверение права распоряжения денежными средствами (удостоверение права использования электронного средства платежа); осуществляет контроль целостности распоряжений; иные процедуры приема к исполнению ЭД. В случае отрицательного результата удостоверения права распоряжения денежными средствами в электронном виде статус электронного документа в СЭД принимает значение «ЭП не верна». Процедуры приема к исполнению расчетных ЭД (распоряжений Клиента) выполняются Банком с учетом требований нормативных актов Банка России и требований внутренних документов Банка, определяющих порядок осуществления перевода денежных средств по банковским счетам корпоративных клиентов в Банке, размещаемых 11 для сведения Клиентов на официальном сайте Банка в сети Интернет и/или в местах обслуживания Клиентов в офисах Банка. Проверка ЭД может осуществляться в СЭД как по рабочим, так и по выходным и/или праздничным дням, в любое время. Завершение процедуры приема к исполнению расчетного ЭД (распоряжения Клиента) производится в операционное время работы Банка с корпоративными клиентами. Информация об операционном времени (режиме работы Банка с клиентами), об изменениях рабочих, выходных и нерабочих праздничных дней размещается в операционных залах Банка и на сайте Банка в сети Интернет. Исполнение ЭД. Исполнение расчетных ЭД (распоряжений Клиента) выполняется Банком с учетом требований законодательства РФ, нормативных актов Банка России и требований внутренних документов Банка, определяющих порядок осуществления перевода денежных средств по банковским счетам корпоративных клиентов в Банке, размещаемых для сведения Клиентов на официальном сайте Банка в сети Интернет и/или в местах обслуживания Клиентов в офисах Банка. Банк не направляет Клиенту сообщения, содержащие сведения о сформированном Клиентом в СЭД распоряжении о переводе денежных средств, по альтернативному СЭД каналу связи до подписания клиентом ЭП указанного распоряжения. Исполнение расчетных ЭД (распоряжений Клиента) выполняется Банком в течение операционного времени обслуживания корпоративных Клиентов в срок, предусмотренный законодательством РФ и договором банковского счета. Банк вправе исполнить поступивший расчетный ЭД (распоряжение Клиента) после окончания операционного времени. Отзыв ЭД. Клиент вправе отозвать ЭД отправленный по СЭД в Банк: а) расчетный ЭД - путем предоставления по СЭД в Банк электронного документа «Запрос на отзыв документа» (формируется средствами СЭД), или путем направления в Банк по СЭД письма об отзыве, оформленного с обязательным указанием реквизитов, необходимых для осуществления отзыва расчетного ЭД, включая номер, дату составления, сумму расчетного документа, 12 наименование плательщика или получателя средств (взыскателя). В случае отзыва расчетного документа Запрос на отзыв документа (заявление на отзыв документа) принимается Банком к исполнению, если оно подписано от имени Клиента лицами, имеющими право подписи расчетных документов в соответствии с предоставленной в Банк карточкой с образцами подписей и оттиска печати, действующей на дату предоставления Запроса на отзыв документа (заявления на отзыв документа). б) иной ЭД - путем предоставления в Банк заявления (письма) Клиента на бумажном носителе или в электронном виде, оформленного в произвольной форме (или в иной форме, предусмотренной договорами, в рамках которых происходит обмен документами между Банком и Клиентом), подписанного уполномоченными лицами (их ЭП), имеющими право подписи по отзываемому ЭД. Порядок отзыва документов по СЭД устанавливается Банком. Получение Банком от Клиента уведомления, указанного в части 11 статьи 9 Федерального закона №161-ФЗ от 27.06.2011 N 161-ФЗ «О национальной платежной системе», после осуществления списания денежных средств с банковского счета Клиента не является получением Запроса на отзыв документа (заявлением на отзыв документа). Подтверждение Банком исполнения электронных расчетных документов Подтверждение Банком исполнения электронных расчетных документов (распоряжений Клиента) осуществляется Банком: - путем изменения в СЭД статуса электронных расчетных документов: - путем предоставления Клиенту рабочих и окончательной выписки c приложениями (аналог выписки на бумажном носителе) в формате *.pdf.. Банк направляет Клиенту по СЭД рабочие выписки по счету (счетам) Клиента одним из следующих способов: - «по расписанию»; - «по запросу» Клиента. 13 Банк формирует выписку «по расписанию» и направляет ее Клиенту в течение операционного дня при наличии операций по счету с периодичностью, установленной Банком, и по итогам операционного дня вне зависимости от наличия операций на счете. Клиент вправе в любой момент запросить рабочие выписки «по запросу». Банк формирует выписку и направляет ее Клиенту сразу после получения запроса. При этом Банк предоставляет Клиенту возможность формировать запросы на выписку за период, составляющий по одному запросу не более 5 (Пяти) календарных дней, и в течение срока открытия расчетного счета, но не более пяти лет от даты формирования запроса. Окончательная выписка c приложениями (аналог выписки на бумажном носителе) в формате *.pdf направляется Клиенту по итогам операционного дня при наличии операций по счету. Окончательная выписка доступна для Клиента в СЭД в течение не менее 3 (трех) месяцев от текущей календарной даты. В случае получения Банком от Клиента запроса, оформленного в свободной форме по СЭД или на бумажном носителе, на предоставление выписки за период, превышающий по одному запросу срок в 5 (Пять) календарных дней. Предоставление ответа на такой запрос может являться платной операцией согласно Тарифам Банка. Учет электронных документов в Банке осуществляется путем ведения электронных журналов учета или традиционных бумажных журналов учета. Технология ведения электронных журналов учета включает программнотехнические процедуры заполнения и администрирования электронных журналов и средства хранения этой информации. Программные средства ведения электронных журналов учета являются составной частью программного обеспечения, используемого для организации электронного документооборота. Особенности учета электронных документов в СЭД определяются Банком. При учете входящего электронного документа Банк обеспечивает учет следующих данных: 14 - номер документа; - дата и время получения документа; - идентификатор отправителя документа; - тип документа или его код, используемый в конкретной электронной системе обработки данных или название документа (для документов общего назначения, не имеющих установленных стандартных типов); - номер отзываемого документа (для документов «Запрос на отзыв документа»); - иные данные по усмотрению Банка. Банк обеспечивает непреднамеренного защиту уничтожения от несанкционированного и/или искажения доступа учетных и данных, содержащихся в электронных журналах учета электронных документов. Срок хранения учетных данных определяется законодательством РФ и составляет не менее 5 лет. Хранение электронных документов. Все электронные документы, учтенные в СЭД, хранятся не менее 5 лет. Электронные документы хранятся либо в электронном виде вместе с ЭП, либо в виде копий электронных документов на бумажных носителях, заверенных уполномоченным лицом Банка. Электронные документы хранятся в том же формате, в котором они были сформированы, отправлены или получены. Хранение электронных документов сопровождается хранением соответствующих электронных или бумажных журналов учета, сертификатов ключей проверки ЭП и программного обеспечения, обеспечивающего возможность работы с электронными журналами и проверки электронной подписи хранимых электронных документов. При хранении электронных документов обеспечивается привязка (синхронизация) электронных документов и соответствующих сертификатов ключей проверки ЭП для проведения процедуры разрешения конфликтных ситуаций. 15 Электронные архивы и архивы бумажных копий электронных документов в Банке подлежат защите от несанкционированного доступа и непреднамеренного уничтожения и/или искажения. При хранении в Банке сертификата ключа проверки ЭП в форме документа на бумажном носителе срок его хранения составляет не менее 5 лет с момента аннулирования сертификата, и устанавливается в соответствии с требованиями законодательства Российской Федерации. 3 Угрозы для конфиденциальной информации Банк определяет возможных внутренних нарушителей следующим образом: к категории А относятся пользователи автоматизированной банковской системой и приложений - сотрудники банка, которые обладают возможностями по доступу к информации конфиденциального характера в рамках реализации своих служебных обязанностей. Категорию пользователей автоматизированной банковской системой разделяют на следующие группы по уровню доверия: 1) к категории А1 относятся доверенные пользователи (например, высшее руководство банка). 2) к категории А2 относятся пользователи (большинство сотрудников банка). 3) к категории А3 относятся пользователи «в зоне риска» (например, сотрудники банка, которые приняты на испытательный срок, сотрудники, которые подали заявление на увольнение, сотрудники, которые раньше участвовали в случаях с информационной безопасности). к категории Б относятся эксплуатационный персонал - лица, которые в т.ч. не являются сотрудниками банка и не обладают возможностями по доступу к информации конфиденциального характера при осуществлении задач, связанных с эксплуатацией инфраструктуры банка, и администрированием автоматизированной приложений банка; 16 информационной банковской системой и к категории В относится технический и вспомогательный персонал лица, которые в т.ч. не являются сотрудниками банка и не обладают полномочиями по доступу к информации конфиденциального характера, но осуществляют непосредственный физический доступ в помещения, в которых осуществляется обработка такой информации; к категории Г относятся лица, которые не являются сотрудниками банка, и которые обладают доступом к информации конфиденциального характера на основании договорных подрядчики), отношений требований (например, законодательства аудиторы, РФ партнеры (например, и органы государственной власти) и судебного решения. Перечень угроз утечки информации конфиденциального характера представлен в таблице 1. Таблица 1 – Угрозы утечки информации конфиденциального характера Тип объекта среды Серверное оборудование и рабочие станции эксплуатационного персонала Рабочие станции пользователей Возможный внутренний нарушитель Категория Б эксплуатационный персонал Категория А - пользователи автоматизированной банковской системой и приложений Категория В - технический и вспомогательный персонал Потенциальный канал утечки информации 1. Передача информации за пределы контролируемой информационной инфраструктуры банка с применением электронной почты. 2. Передача информации за пределы контролируемой информационной инфраструктуры банка с применением сервисов сети Интернет и беспроводных сетей, в том числе социальных сетей и форумов. 3. Удаленный доступ к информационной инфраструктуре банка с использованием сети Интернет. 4. Копирование информации на переносные носители информации. 5. Передача (вынос) средств вычислительной техники за пределы банка. 6. Визуальное и слуховое ознакомление с информацией. 1. Передача информации за пределы контролируемой информационной инфраструктуры банка с применением электронной почты. 2. Передача информации за пределы контролируемой информационной инфраструктуры банка с применением сервисов сети Интернет и беспроводных сетей, в том числе социальных сетей и форумов. 3. Копирование информации на переносные носители информации. 4. Печать и копирование информации на бумажные носители, в том числе с последующим их выносом за пределы банка и передачей информации за пределы объектов банка с использованием факсимильной связи. 5. Визуальное и слуховое ознакомление с информацией. 1. Передача (вынос) оборудования средств вычислительной техники за пределы банка. 2. Визуальное и слуховое ознакомление с информацией 17 Тип объекта среды Возможный внутренний нарушитель Потенциальный канал утечки информации Категория Г - лица, не являющиеся работниками банка 1. Передача информации за пределы контролируемой информационной инфраструктуры банка с применением электронной почты. 2. Передача информации за пределы контролируемой информационной инфраструктуры банка с применением сервисов сети Интернет и беспроводных сетей, в том числе социальных сетей и форумов. 3. Удаленный доступ к информационной инфраструктуре банка с использованием сети Интернет. 4. Копирование информации на переносные носители информации. 5. Печать и копирование информации на бумажные носители, в том числе с последующим их выносом за пределы банка и передачей информации за пределы объектов банка с использованием факсимильной связи. 6. Визуальное и слуховое ознакомление с информацией. Категория А - пользователи автоматизированной банковской системой Категория Б эксплуатационный персонал Категория Г - лица, не являющиеся работниками банка 1. Передача информации за пределы контролируемой информационной инфраструктуры банка с применением сервисов сети Интернет и беспроводных сетей, в том числе социальных сетей и форумов. 2. Использование и утеря переносных носителей информации за пределами информационной инфраструктуры банка. Переносные (портативные) средства вычислительной техники Категория А - пользователи автоматизированной банковской системой Категория Б эксплуатационный персонал Категория Г - лица, не являющиеся работниками банка 1. Передача информации за пределы контролируемой информационной инфраструктуры банка с применением сервисов сети Интернет и беспроводных сетей, в том числе социальных сетей и форумов. 2. Удаленный доступ к информационной инфраструктуре банка с использованием сети Интернет. 3. Копирование информации на переносные носители информации. 4. Использование и (или) утеря переносных (портативных) средств вычислительной техники за пределами информационной инфраструктуры банка. 5. Визуальное и слуховое ознакомление с информацией. Бумажные носители информации Категория А - пользователи автоматизированной банковской системой Категория Б эксплуатационный персонал Категория В - технический и вспомогательный персонал Категория Г - лица, не являющиеся работниками банка 1. Визуальное и слуховое ознакомление с информацией. Переносные носители информации Методы по защите информации от потенциальных каналов утечки в банке проводиться с учетом приоритетов их реализации по результатам оценки рисков, которые представлены в следующем параграфе. 4 Методы защиты электронных документов в банке 18 На основании анализа угроз для систем электронного документооборота в банке рассмотрим перечень основных средств защиты информации и методы обеспечения информационной безопасности СЭД. В соответствии с Федеральным законом Российской Федерации от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации» для защиты информации используются правовые, организационные и технические меры, обеспечивающие: Защиту информации от несанкционированного доступа, уничтожения, модификации, блокирования, копирования, фальсификации, распространения, а также от других несанкционированных действий в отношении такой информации; Соблюдение конфиденциальности информации ограниченного доступа; Реализацию права на доступ к информации. Соответственно, средства и методы защиты информационных систем можно разделить два вида: 1. Организационно-правовые: Законодательное регулирование правоотношений в сфере электронного документооборота; Организация учета, хранения и эксплуатации ключей шифрования и электронной подписи; Построение и учет комплексных профилей разграничения прав доступа в информационных системах; Ведение строгого учета доступа сотрудников к информации ограниченного распространения; Многие другие, а также их вариации и комбинации. 2. Технические: Аппаратная защита, специализированные защищенные шлюзы и маршрутизаторы; Физическое разграничение сетевого изолированные сегменты; 19 оборудования на разные Автоматизированные планы резервного копирования информации на защищенные носители; Актуальное антивирусное и защитное программное обеспечение; Логическое разделение сети на сегменты посредством специализированных программ; Программные средства идентификации и аутентификации пользователей; Криптографические средства защиты и шифрования информации; Технологии электронной подписи для обеспечения подлинности и целостности информации; Различные комбинации различных методов и средств защиты. Отметим, что успешные проекты системы электронного документооборота, включающие разработку, внедрение и поддержку системы, выполненные компетентными специалистами, позволяют объединить все перечисленные средства и методы защиты для создания по-настоящему защищенных каналов электронного документооборота, как внутреннего, так и внешнего. Рассмотрим классификацию средств и методов защиты электронного документооборота поподробнее. Правовое информационных обеспечение систем безопасности. принимает, в Правовые первую меры очередь, защиты государство, осуществляя правовое регулирование отношений в сфере защиты информации путем установления законодательных требований к защите информации, а также ответственности за нарушение этих законов. Соответственно, наличие современной и актуальной нормативно-правовой базы, учитывающей все возможные новейшие угрозы в сфере информатизации – одно из главных условий обеспечения безопасности информационных систем, как государственных, так и корпоративных. В Российской Федерации основным законодательным документом является Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, 20 информационных технологиях и о защите информации», регулирующим отношения в сфере электронного документооборота и электронного обмена информацией. Организационные меры. Организация мер безопасности информационных систем вытекает из правовых основ регулирования. Наряду с этим, дополнительные и весьма разнообразные требования к защите информации предъявляют современные множественные угрозы информационных систем. Поэтому важными критериями эффективности таких мер является их комплексность, актуальность и своевременность. Ну и конечно самое главное – исполнение этих решений и регламентов, без этого они просто теряют смысл. Для построения эффективной современной защиты корпоративной информационной системы необходимо постоянно и весьма внимательно мониторить все возможные угрозы, их вариации и комбинации. В последнее время таких угроз становится все больше, они появляются в ранее совершенно безопасных сферах и направлениях. Злоумышленники применяют методы все ухищреннее, комбинируя и импровизируя самые неожиданные варианты. Сами угрозы становятся все более интеллектуальными, обретая элементы искусственного интеллекта, используя самые современные достижения бурно развивающихся информационных технологий. Например, приобретает новый смысл с точки зрения информационной безопасности термин «социальная инженерия», которая ежедневно наносит самым разнообразным информационным системам ощутимый и зачастую непоправимый ущерб. Поэтому организационная защита – один из критериев безопасности предприятия и в том числе банка. В результате анализа актуальных угроз вырабатываются внутрикорпоративные стандарты и регламенты, требующие неукоснительного исполнения. Также должен быть разработан и реализован комплекс мероприятий по обеспечению информационной безопасности – четкая классификация видов информации и информационных систем, владеющих этой информацией, строгий учет организации доступа к той или иной информации в зависимости от ее важности, ценности, конфиденциальности. 21 Примером таких мер является организация учета, хранения и эксплуатации ключей шифрования и электронной подписи с использованием персональной ответственности сотрудников, создание реестра стандартных корпоративных комплексных профилей доступа к информационным ресурсам в зависимости от структурной и/или должностной принадлежности сотрудника. Это в свою очередь обеспечивает необходимым своевременную корпоративным организацию информационным доступа ресурсам, только к нивелируя человеческий фактор и минимизируя возможность ошибки или злонамеренного действия. Таких организационных мер, и тем более их комбинаций, может быть неограниченное множество. К ним необходимо подходить с точки зрения обоснованности и целесообразности. Также немаловажным, а может и решающим, критерием выступает экономический фактор. Основной деятельностью предприятий и организаций является экономическая, в том или ином ее виде. Ценность информации и требуемая степень ее защиты, и, как правило – стоимость, находятся в прямой зависимости. Поэтому выбор необходимых организационных и технических мер решается непосредственно самим владельцем информационной системы. Технические средства обеспечения информационной безопасности. Другим направлением для обеспечения информационной безопасности являются технические средства и программное обеспечение. Это могут быть, например: 1. Специализированное защищенное сетевое оборудование – маршрутизаторы, сетевые шлюзы, канальные шифраторы и т.д.; 2. Построение изолированных сетей для обращения конфиденциальной информации с многоуровневой защитой доступа – как физического (защищенные помещения и здания), так и логического (идентификация и аутентификация, шифрование); 3. Для купирования рисков потери актуальной информации в результате сбоя или сетевой атаки необходимо использовать хорошо проработанные планы 22 резервного копирования с размещением архивной информации на защищенных от порчи и несанкционированного доступа носителях; 4. Для защиты от атак на уровне программного обеспечения нужно использовать современные антивирусные интеллектуальные пакеты, использующие актуальные антивирусные базы, принципы эвристического анализа, возможности искусственного интеллекта и нейронных сетей; 5. Применение современных криптографических средств защиты и шифрования информации для однозначного разграничения доступа к ней, применения технологии блок-чейн для сохранности и исключения фальсификации данных. Наряду с этим даже электронная подпись, которая сегодня является обязательным элементом бизнес-среды любой организации вне зависимости от формы собственности, сферы деятельности или масштабов, представляет собой такое же техническое средство защиты. Без электронной подписи невозможно сдать обязательную налоговую отчетность, использовать электронный обмен юридически значимой документацией с контрагентами, а также обеспечить нормальное и эффективное функционирование компании. Рассмотрев лишь некоторые методы обеспечения безопасности систем электронного документооборота, противодействия угрозам можно можно принять сделать еще вывод, на что меры стадии внедрения безбумажного документооборота. Для полноценной защиты необходимо использовать комплекс мер и средств, комбинировать различные программноаппаратные и организационные решения, обеспечивая их актуальность и действенность в условиях современной информационной вселенной. 5 Современные системы электронного документооборота Основные требования, которым должна соответствовать электронного документооборота: Надежное хранение и удобный поиск документации. Поддержка и выполнение канцелярских задач. 23 система Своевременный контроль за исполнением документов и их маршрутизация. Создание аналитических отчетов. Обеспечение информационной безопасности. Современные СЭД также имеют функции для взаимодействия с клиентами, обработки их обращений и дополнительные полезные инструменты, позволяющие решать множество прикладных задач. Рассмотрим некоторые из них: Система электронного документооборота «ДЕЛО» стала практически стандартом де-факто для рынка СЭД. Согласно результатам независимых исследований, СЭД «ДЕЛО» наиболее популярное и востребованное решение для популярное и востребованное автоматизации документооборота. Возможности и преимущества: 1. Инструмент управления бизнес-процессами: автоматизация бизнес-процессов любой сложности автоматизация всех этапов договорной работы создание разнообразных схем согласования контроль за исполнением заданий руководства 2. Средство управления документами и информацией: настройка любых схем и процессов обработки информации интеграция с клиентами электронной почты обеспечивается простой ввод бумажных документов в систему предоставляется возможность использовать электронную подпись реализуется ведение финансового ЭДО 3. Аналитический инструмент: мощный аналитический модуль отчетов возможность анализировать эффективность сотрудников и подразделений 4. Среда взаимодействия внутри компании: 24 работы отдельных эффективная работа в компаниях с территориально удаленными филиалами оповещение пользователей о действиях с документами и уведомление о сроках исполнения заданий, а также пересылка документов внутри системы 5. Система для удаленной работы: полноценная работа удаленного пользователя в СЭД через web- интерфейс Мобильные решения: АРМ Руководителя, Портфель руководителя, iSelf и Мобильный кабинет СЭД «ДЕЛО»: используют более 5700 компании, учреждения, организации в России и странах СНГ Предоставляет возможность оказывать государственные услуги занимает 61% всех внедрений в государственном секторе РФ и т.д. Система электронного документооборота «Docsvision» - это система внутреннего электронного документооборота. Она упрощает и автоматизирует работу с приказами, заявками, отчетами, обращениями, договорами. В системе можно обрабатывать, согласовывать и обмениваться документами между отделами. Использование СЭД «Docsvision» дает доступ к следующим функциям: хранение и учет бумажных и электронных документов; регистрация и рассмотрение документов; обмен документами с контрагентами через интеграцию с оператором оформление, ЭДО; подписание и хранение кадровых документов в электронном виде; автоматизация HR-процессов и системы управления персоналом; автоматизация электронного делопроизводства; управление задачами и поручениями внутри команды, контроль их исполнения; интеграция с популярными учетными системами. 25 В едином архиве пользователям доступны быстрый поиск, установка связей между документами, уведомления о ходе исполнения и настройка прав доступа. Это помогает работать оперативнее и упрощает процесс документооборота. СЭД «Docsvision» позволяет работать с документами с любого устройства: компьютера, мобильного телефона или планшета. Интерфейс адаптируется под разные экраны и делает работу комфортной. Недостатки: - В типовой поставке отсутствует самостоятельный учет проектов документов. Данный функционал может быть настроен дополнительно с помощью доработки на внедрении. - Нет возможности вести личные папки пользователя. - При резком увеличении потока документооборота серверы не справляются, что влечет за собой снижение производительности труда. - В веб-интерфейсе ограничена поддержка некоторых браузеров, в частности Mozila Firefox. - Нельзя настроить обязательное заполнение для дополнительных реквизитов. - Негативное влияние на организм человека электронной техники. - Неудобное разграничение прав доступа при серьезной текучке кадров. - Отсутствует система кодирования при передаче данных через протокол TCP/IP (Transmission Control Protocol/Internet Protocol — протоколуправления передачей) Преимущества: - возможность развития функционала; - унифицированные механизмы накопления и хранения всей информации о процессах и приложениях; - единые средства контроля исполнения заданий, интегрированные со средствами календарного планирования 26 - централизованные механизмы поиска информации вне зависимости от приложения, процесса, типа документов; - центры корпоративной технической поддержки. - возможность накопления информации о прохождении процессов и использования этой информации для реинжиниринга; - унифицированный интерфейс, нет необходимости в дополнительном обучении при внедрении новых приложений; - наличие инструментов и методик снижения рисков - тесная интеграция с используемой системой электронной почты и календарного планирования; - единая очередь заданий для всех процессов и приложений (система самостоятельно информирует о необходимости выполнения тех или иных действий); - средства автоматической инсталляции программного обеспечения на рабочие места пользователей (не требуется времени на инсталляцию и обновление клиентских приложений); - WEB доступ ко всем функциям системы; - единая система разграничения прав доступа, интегрированная со стандартными средствами безопасности Windows. В Docsvision применяются дополнительные стили в описи документов, отображаются любые веб-страницы и настроенные отчеты внутри главного окна приложения. Кроме того, архивные документы перемещаются в отдельные таблицы базы данных. Пользователи могут выбирать вариант аутентификации. Применяется XSLT-преобразование к XML описанию регистрационной карточки. Также можно применять преднастроенные темы, настраивать ленту команд, представлять отображения регистрационных карточек документов для каждой папки. Реализуются механизмы drag&drop, сквозные связи между документами визуализируются в виде дерева. Можно проводить групповые операции со ссылками и комментировать их. Карточки задания проектируются. 27 Панель инструментов настраиваемая. Возможен полнотекстовый поиск из единой строки есть настраиваемые поисковые шаблоны, дизайн поисковых форм. Docsvision поддерживает и создание сложных поисковых запросов с помощью XML, и распределение прав доступа к настроенным поискам. Система имеет удобные функции моделирования и широкие возможности проектирования маршрутной схемы без применения программных средств. Доступна разработка собственных функций. У системы свое API, возможно создание скриптовых сценариев с его использованием, вызов веб-сервисов. Система электронного документооборота «DIRECTUM» - российская масштабируемая ECM-система с готовым межкорпоративным документооборотом и вовлечением всех сотрудников от топ-менеджера до конечного исполнителя. Позволяет организовать сквозные процессы внутри холдингов и межкорпоративный документооборот, стыкуя между собой учетные системы, СЭД и сервисы обмена. Преимущества: СЭД «DIRECTUM» обеспечивает быстрый запуск и удобную работу по юридически значимому обмену с контрагентами: Готовая функциональность для встраивания обмена в процессы для пользователей всех уровней: сотрудники, руководители среднего звена, директора. Полный переход с бумажного на электронный документооборот – не нужно распечатывать документы для «живой» подписи директором, все документы согласуются в электронном виде с применением электронной подписи, в том числе в мобильных приложениях. Поддержка всех видов документов: электронные и бумажные, формализованные (счет-фактура, УПД, акт и т.д.) и неформализованные (договор, спецификация и т.д.); СЭД «DIRECTUM» поддерживает обмен через разных операторов: единая точка входа для работы с любым оператором 28 возможность смены операторов настроенный роуминг с ключевыми операторами Предусмотрено надежное корпоративное локальное хранилище юридически значимых электронных документов и сканов бумажных. Одним из важнейших механизмов системы электронного документооборота СЭД «DIRECTUM» является защита информации от несанкционированного доступа. Конфиденциальность документов, хранящихся в СЭД «DIRECTUM», обеспечивается следующими возможностями: контроль и настройка прав доступа на каждый документ/папку (полный доступ, изменение, просмотр, полное отсутствие доступа) обеспечивает защиту от несанкционированного доступа; протоколирование всех действий пользователей (позволяет быстро восстановить историю работы с документом и проконтролировать такие действия над документом, как просмотр, изменение, экспорт копии документа и т. д.); встроенные функции шифрования и возможность хранения документов в зашифрованном виде. Система DIRECTUM позволяет в полной мере использовать электронную подпись для гарантии авторства документов и их неизменности после подписания. С помощью ЭЦП можно подписать любую версию электронного документа, фиксируя и сохраняя информацию о том, кто и когда поставил подпись. Список пользователей, которым разрешено подписывать тот или иной документ, задается отдельно для каждого вида электронных документов. ЭЦП, реализованная с использованием Microsoft CryptoAPI, позволяет интегрировать систему DIRECTUM с различными системами криптозащиты, в том числе имеющими государственные сертификаты. Система DIRECTUM работает с сервером репликации, что позволяет создавать территориально распределенные системы с обменом данными в пакетном режиме, при этом конкретное содержание реплицируемой части настраивается администратором. Благодаря 29 поддержке web-доступа, авторизованные пользователи получают возможность обращаться к документам через Интернет из любой точки мира. Наконец, система имеет предметно-ориентированный инструментарий разработки – IS-Builder, благодаря которому она может быть настроена для оптимального выполнения конкретных задач в условиях конкретной организации бизнес процессов. IS-Builder позволяет модифицировать карточки электронных документов и создавать новые, работать со справочниками отчетов, настраивать формы карточек и событий, создавать интерфейсы «DIRECTUM» с другими информационными системами. СЭД «DIRECTUM» – одно из немногих комплексных решений в области автоматизации документооборота, в полной мере отвечающее особенностям банковского бизнеса. Таким образом, СЭД «DIRECTUM» поможет решить и проблемы исследуемого банка. 6 Предложения по применению и улучшению существующих методов защиты информации Публичное акционерное общество «Сбербанк России» — это крупнейший банк России, а также Центральной и Восточной Европы, на долю которого приходится более 30% всех банковских активов страны. В группу входят 12 территориальных банков, которые отвечают за работу более 14 тысяч подразделений, функционирующих в 83 субъектах Российской Федерации. Банк имеет представительства в 22 странах мира, включая США, Великобританию, а также страны СНГ и Восточной Европы. Публичное акционерное общество «Сбербанк России» - это современный банк, активно использующий передовые технологии и решения для ведения бизнеса. В бэк-офисе банка использовались различные решения для управления контентом и взаимодействием (ДЕЛО, 1С), но по мере развития организации они могут перестать удовлетворять текущим и перспективным потребностям пользователей, в связи с тем, что недостатками СЭД «ДЕЛО» являются: Зависимость от платформ Microsoft; 30 Плохо документированный продукт; Медленно работает с большим количеством пользователей; Громоздкая система; Отсутствие возможности автоматического вложения документа в задание; Процессы не прозрачны, напоминания работают только при включённом MS Outlook; Приходится заменять группу простых блоков на один блок скриптового сценария для оптимизации; Медленная реакция панели просмотра. Исторически разработка СЭД «ДЕЛО» ведется на стеке Microsoft и вряд ли это кардинально изменится. Архитектура СЭД «ДЕЛО» своими корнями уходит в эпоху «клиент-сервер» — первая версия была выпущена в 1996 году. Хотя впоследствии архитектура была расширена и сейчас является частично трехзвенной, это может оказаться препятствием в дальнейшем развитии. Учитывая большой объем унаследованного кода, переход на новую архитектуру не представляется экономически оправданным Основные требования, которые предъявлялись к системе электронного документооборота в банке ПАО «Сбербанк России»: Упорядочить работу с документами в организации, обеспечить хранение документов в единой базе, сократить внутренний бумажный документооборот, а также время на создание и поиск документов. Оптимизировать работу делопроизводителей: упростить регистрацию документов, отправку на ознакомление, рассмотрение, исполнение; минимизировать количество бумажных копий документов, обеспечить удобство контроля исполнения поручений, а также возможность оперативной подготовки отчетности для контроля и анализа данных. Организовать процессы согласования внутренних нормативных и договорных документов, сделать процессы согласования прозрачными и 31 удобными для пользователей, обеспечить оперативный контроль состояния и сроков согласования. Упорядочить процесс проведения совещаний, обеспечить быструю массовую рассылку материалов совещания, упростить подготовку протоколов и контроль исполнения принятых решений, ограничить доступ к материалам совещаний в разрезе участников. Обеспечить ведение единого реестра доверенностей, ускорить процесс согласования, организовать контроль доверенностей с истекающим сроком и, как следствие, их своевременное продление или отзыв доверенностей. Осуществить интеграцию СЭД «DIRECTUM» и 1С в части организационной структуры, контрагентов и договоров. Таким образом, грамотное управление информационными потоками не менее важно, чем материальными и финансовыми. Информацию необходимо обрабатывать как можно быстрее и качественнее. Утеря информации или ее попадание в чужие руки может обойтись весьма дорого. Для решения поставленных задач можно использовать возможности базовых модулей системы интеграцию СЭД «DIRECTUM», а также модулей «Классическое делопроизводство», «Управление договорами», «Управление совещаниями и заседаниями», «Управление доверенностями». К числу выделяющих несомненных его на преимуществ фоне других систем, СЭД «DIRECTUM», следует отнести ярко отлично проработанный интерфейс, использование идей геймификации для вовлечения и обучения пользователей и самый широкий набор дополнительных модулей, отраслевых решений и интеграций. Все это делает работу с системой приятной и удобной. В СЭД «DIRECTUM» также соблюдены требования безопасности: соответствие требованиям ФСТЭК России подтверждено сертификатами; электронные документы подписываются сертификатов согласно ГОСТ Р 34.10-2021; 32 ЭП с применением компания Directum имеет Лицензию ФСБ России, которая дает право на разработку информационных систем, где применяются криптографические средства для защиты и шифрования данных; информация, составляющая коммерческую тайну, а также персональные данные обрабатываются в системе согласно 152-ФЗ и 98-ФЗ; система менеджмента качества (СМК) по разработке, внедрению и сопровождению разрабатываемого программного обеспечения соответствует нормам ГОСТ Р ИСО 9001-2015. Эффект от внедрения предложенной системы электронного документооборота: Сокращение времени на создание, поиск, согласование, ознакомление с документом; Уменьшение объема рутинных операций; Ускорение документооборота и как следствие всех процессов; Оптимизация взаимодействия сотрудников по нетиповым вопросам; Сокращение расходов на бумагу и обслуживание оргтехники; Улучшение качества обслуживания клиентов; Повышение безопасности и защиты данных; Высокая корпоративная культура; Повышение качества принятия решений; Повышение управляемости предприятия. 33 Выводы Подведя итоги вышесказанного цели и задачи были достигнуты и решены. В работе выявлен перечень защищенной информации, принципы и условия применения электронный документооборот в банке, как неотъемлемой части систем электронного документооборота. Данный анализ дал понять, что электронный документооборот имеет ряд специфических особенностей, которые связаны с выделенными принципами электронного документооборота, а также соблюдением необходимых условий его использования. Характеристика основных особенностей и функций, присущих системам электронного документооборота позволила выявить понятие систем электронного документооборота, цель их создания разработчиками, а также определить специфику деятельности организаций-разработчиков систем и требования, предъявляемые к ним: Во-первых, системы электронного документооборота должны соответствовать требованиям законодательства. Во-вторых, системы электронного документооборота должны учитывать потребности организаций, в которые они внедряются. Каждая организация имеет специфические особенности работы с документами. Именно поэтому системы должны быть гибкими и иметь возможность подстраиваться под нужды организаций, в которые они внедряются. В-третьих, системы электронного документооборота должны иметь возможность интегрировать с другим программным обеспечением и другими программными продуктами. Данное требование обусловлено удобством настройки системы при наличии данной функции, а также удобством для пользователей при работе в ней. В-четвертых, любая система электронного документооборота должна обеспечивать безопасность данных, контролировать доступ к информации. Это требование является одним из важных, так как утечка информации несет массу последствий, с которыми может справиться далеко не каждая организация. Выделенные преимущества и проблемы, связанные с внедрением систем 34 электронного документооборота, позволили понять, какие проблемы возникают при внедрении систем и предложить возможные варианты решения данных проблем. В рамках данного аспекта деятельности компаний проанализированы методики внедрения систем электронного документооборота «Дело», «DIRECTUM» и «Docsvision» и сопоставлены друг с другом. К числу выделяющих несомненных его на преимуществ фоне других систем, СЭД «DIRECTUM», следует отнести ярко отлично проработанный интерфейс, использование идей геймификации для вовлечения и обучения пользователей и самый широкий набор дополнительных модулей, отраслевых решений и интеграций. Все это делает работу с системой приятной и удобной. Таким образом, сходства и различия, выявленные при сравнении, предоставили внедрению возможность системы разработки электронного методических рекомендаций документооборота по «DIRECTUM». Разработанные рекомендации позволили разрешить проблему, связанную с загруженностью методическими документами при организации внедрения рабочей группой и улучшению существующих методов защиты информации. 35 Список используемых источников 1 Положение Банка России от 17.04.2019 N 683-П (ред. от 18.02.2022) "Об установлении обязательных для кредитных организаций требований к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств без согласия клиента" (Зарегистрировано в Минюсте России 16.05.2019 N 54637) 2 Положение Банка России от 17.04.2019 г. № 683-П «Об установлении обязательных для кредитных организаций требований к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств» 3 Федеральный закон РФ № 152 - ФЗ «О персональных данных» (редакция от 02.07.2021) 4 Федеральный закон от 27.07.2006 N 149-ФЗ "Об информации, информационных технологиях и о защите информации". 5 Федеральный закон от 02.12.90 N 395-1 "О банках и банковской деятельности". 6 Положение Банка России от 9 июня 2012 N 382-П "О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств". 7 Федеральный закон от 27.07.2010 N 224-ФЗ "О противодействии неправомерному использованию манипулированию рынком и о инсайдерской внесении информации изменений в и отдельные законодательные акты Российской Федерации". 8 Федеральный закон от 30.12.2004 N 218-ФЗ "О кредитных историях". 9 Федеральный закон от 29.07.2004 N 98-ФЗ "О коммерческой тайне". 10 Положение Банка России от 29.01.2018 N 630-П (ред. от 19.08.2021) "О порядке ведения кассовых операций и правилах хранения, перевозки и инкассации банкнот и монеты Банка России в кредитных организациях на 36 территории Российской Федерации" (Зарегистрировано в Минюсте России 18.06.2018 N 51359) 11 Указание Банка России от 30.07.2014 N 3352-У (ред. от 28.09.2020) "О формах документов, применяемых кредитными организациями на территории Российской Федерации при осуществлении кассовых операций с банкнотами и монетой Банка России, банкнотами и монетой иностранных государств (группы иностранных государств), операций со слитками драгоценных металлов, и порядке их заполнения и оформления" (Зарегистрировано в Минюсте России 24.09.2014 N 34110) 12 Положение Банка России от 29.06.2021 N 762-П (ред. от 25.03.2022) "О правилах осуществления перевода денежных средств" (Зарегистрировано в Минюсте России 25.08.2021 N 64765) 13 ГОСТ Р 57580.1-2017 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер» 37