Необходимость защиты систем ДБО

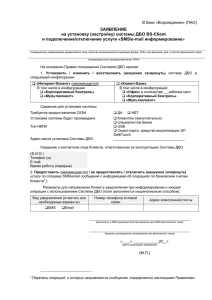

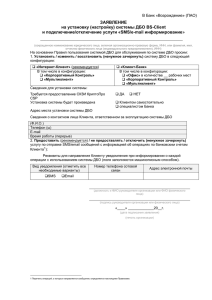

реклама

Использование систем мониторинга для выявления банковского фрода Виктор Сердюк Генеральный директор ЗАО «ДиалогНаука» Необходимость защиты систем ДБО • Ежедневно в России фиксируется 15-20 попыток хищения денежных средств из систем дистанционного банковского обслуживания - в среднем за один раз хакеры пытаются похитить около 400 тысяч рублей • Получили распространения все типы атак • хищение криптографических ключей • «Man in the Middle» • «Man in the Browser» • Е-token, любые СКЗИ и хранилища ключевой информации, работающие на клиентской рабочей станции не в полной мере эффективны Рынок решений • От производителя системы ДБО • зарубежные продукты не учитывают российскую специфику • не имеют опыта разработки решений по анализу и корреляции большого количества различных событий • От производителей SIEM систем • многие не учитывают российскую специфику • появляются дополнительные возможности за счет анализа данных системы ДБО, сетевого оборудования, web сервера и пр. • Специализированные системы защиты от фрода • зарубежные продукты не учитывают российскую специфику • не имеют опыта разработки решений по анализу и корреляции большого количества различных событий • «Самописанные» системы защиты от фрода • Можно получить эффективную систему • Главная проблема - они не продаются, нужно все делать самостоятельно Ключевые требования к системе защиты от фрода • • • • • Низкий процент ложных срабатываний Низкий процент пропуска мошеннических транзакций Обработка в режиме реального времени Наличие возможности самообучения Возможность блокирования потенциально опасных транзакций • Возможность учета российской специфики банковских транзакций • Простота использования и интеграции в существующие процессы безопасности Банка • Возможность интеграции в существующую ИТинфраструктуру Банка Рынок SIEM решений Решение по защите от фрода на базе решения ArcSight • Набор правил для ведущей системы ArcSight, учитывающих российскую специфику и опробованных в ряде крупных банков • Преимущества нашего решения • Возможность интеграции с любыми ДБО и АБС, сетевым оборудованием и другими источниками для получения информации о действиях клиента ДБО • Неограниченные возможности производительности системы – до 3-4 тысяч транзакций в секунду • Наличие уже отработанных на практике наборов правил • Наличие огромного опыта внедрения SIEM системы и внедрения систем выявления мошеннических операций Концепция решения • Система выявления мошеннических операций (далее СВМО) осуществляет анализ атрибутов каждого платежного поручения в режиме реального времени на основании данных получаемых из системы ДБО и других систем Банка. • На основании результатов такого анализа, СВМО осуществляет расчет коэффициента характеризующего величину риска платежной операции. • Система, осуществляющая обработку платежных операций (ДБО, АБС, иная процессинговая система) должна проводить транзакцию или отклонять ее с учетом величины риска конкретной транзакции. Иными словами, функционал АБС или ДБО должен иметь возможность отклонения транзакции при превышении коэффициента риска транзакции определенного порога. Расчет коэффициента риска платежной операции Расчет риска платежной операции происходит на основании анализа следующих характеристик: • Наличие Получателя платежа в списках: • Атрибутов получателя «белом списке» • Имени получателя в «черном списке» • Организации получателя в «черном списке» • ИНН, номер счета в «черном списке» • Тип платежа: • Платеж в федеральный орган • Внутрибанковский платеж • 222-П • Иной платеж По этим признакам, квалифицируется большая часть операций: 70%-80% в зависимости от Банка. «Белый» список формируется автоматически: если операция перевода определенному получателю прошла ранее и не была опротестована, то получатель автоматически попадает «белый» список. Расчет коэффициента риска платежной операции Расчет риска платежной операции происходит на основании анализа следующих характеристик: • Сумма платежа: • Низкая/средняя/высокая • Больше чем максимально ранее зафиксированная сумма • Тип аутентификации и количество попыток аутентификации • Атрибуты плательщика (в случае если доступно) • IP адрес (новый/старый) • MAC адрес (новый/старый) • Данные об использовании сервера ДБО пользователем • Порядок загрузки страниц/форм системы ДБО • Время загрузки страниц/форм • Время проведения транзакции • Типичное/нетипичное • Другие характеристика платежа • Множественные транзакции на разных получателей с одинаковым назначением • Использование одного шаблона для разных получателей Расчет риска платежной операции Алгоритм выявления мошеннических операций Пользователь ДБО Формирование и отправка платежного поручения Система ДБО Обработка платежного поручения СВМО АБС Оператор Получение данных из БД СДБО Платежное поручение Атрибуты ПП, сетевые атрибуты пользователя Проверка санкционированно сти операции «Белые» списки, макс. платеж и др. ДА Коэф. риска операции в БД Расчет коэффициента риска операции КРО выше порогового значения Операция санкционирова на НЕТ ДА Передача данных в АБС Уведомление пользователя Уведомление пользователя Проведение операции в АБС Проведение операции в СДБО Останов операции в СДБО НЕТ Остановка операции Останов операции в АБС Получение данных о результатах операций из БД СДБО Оформление необходимых документов Окончание процесса Схема интеграции Клиентское АРМ ДБО Платежное поручение Ответственное лицо плательщика Периметральное сетевое оборудование или МЭ Платежное поручение Телефонное (или иное) подтверждение платежа Данные о сетевых сессиях Платежное поручение Исполнение платежа АБС Коэффициент риска операции Уведомление о подозрительной операции Данные о сетевых сессиях ДБО Система выявления мошеннических операций Оператор КЦ Операционнист Анализ платежа, квалификация платежа, формирование «белых списков», хранения необходимых данных Атрибуты платежа из ПП Данные идентификации/ аутентификации Информации о порядке и скорости загрузки страниц/форм «Черные списки» получателей ДБО Работы по внедрению Этапы проведения работ по внедрению системы: • • • • • Обследование - сбор информации о системе ДБО, АБС Разработка технического решения СВМО Установка системы и настройка подключений в ДБО, АБС Обучение системы путем анализа транзакций за 2-3 месяца Опытная эксплуатация системы , настройка пороговых коэффициентов • Запуск в промышленную эксплуатацию ArcSight ESM Архитектура Консоль администрирования Web-консоль управления ArcSight Web ArcSight Console TM TM Сервер обработки событий безопасности Хранилище данных База данных ArcSight Manager TM Средства получения информации SmartConnector FlexConnector Поддерживаемые устройства Access and Identity Data Security Integrated Security Network Monitoring Security Management Web Cache Anti-Virus Firewalls Log Consolidation Operating Systems Switch Web Filtering Applications Honeypot Mail Relay & Filtering Payload Analysis VPN Web Server Content Security Host IDS/IPS Mail Server Policy Management Vulnerability Mgmt Wireless Security Database Network IDS/IPS Mainframe Router Отказоустойчивая архитектура сбора событий События Централизованное управление/обновление Поток сжатых событий ArcSight Connector Heartbeat Управление загрузкой канала ArcSight Monitoring Визуализация Консоль реального времени – Разделение событий по категориям – Возможность корреляции событий в реальном режиме времени, как по ресурсам, так и по злоумышленникам – Возможности подробного анализа – Возможность создания коррелированных отчетов Категоризация событий обеспечивает мгновенную идентификацию атаки Гибкая система отчётности Поиск и анализ трендов • Простое создание новых шаблонов • Создание графических отчётов • Не требует программирование • Экспорт в различные форматы • HTML, XLS, PDF Встроенный документооборот • • • Этапы: обработка инцидентов в соответствии с заранее заданным, предназначенном для совместной работы процессом Аннотирование инцидентов для более полного анализа Интеграция со сторонними система документооборота Спасибо за внимание! Спасибо за внимание 117105, г. Москва, ул. Нагатинская, д. 1 Телефон: +7 (495) 980-67-76 Факс: +7 (495) 980-67-75 http://www.DialogNauka.ru e-mail: [email protected]