Задачи информационной безопасности. Переход от защиты персональных

реклама

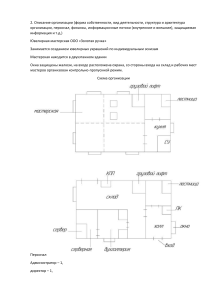

Задачи информационной безопасности. Переход от защиты персональных данных к коммерческой тайне. На основе опыта крупного телекомоператора Сергей Миронов Начальник отдела информационной безопасности ЗАО «АКАДО-Столица» CISSP Москва, 2011 • Разработка нормативно-методической документации по информационной безопасности: концепции, политики, регламенты, инструкции.. • Построение системы защиты персональных данных • Построение системы защиты коммерческой тайны • Построение системы расследования инцидентов 1. Нормативно-методический пакет документов. 2. Защита от НСД раб. станций и серверов, где обрабатываются ПДн. 3. Система антивирусного контроля. 4. Система межсетевого экранирования. 5. Система анализа защищенности. 6. Система предотвращения вторжений. Режим коммерческой тайны считается установленным после принятия обладателем информации следующих мер: ► определение перечня информации ► ограничение доступа к информации (порядок обращения и контроль за соблюдением такого порядка) ► учет лиц, получивших доступ к информации и (или) лиц, которым такая информация была предоставлена или передана ► регулирование отношений по использованию информации работниками на базе трудовых договоров и контрагентами на основании гражданско-правовых договоров ► нанесение грифа «Коммерческая тайна» с указанием обладателя информации • • • • • • • Локализация мест электронного хранения информации, составляющей КТ Система межсетевого экранирования Система обнаружения вторжений Защита рабочих станций, обрабатывающих КТ Защита серверов, на которых хранится и обрабатывается информация, составляющая КТ Периодический поиск в сети компании других источников, составляющих КТ Блокирование передачи информации, составляющей КТ по следующим каналам: – – – – – Электронная почта HTTP/HTTPS/FTP трафик Службы обмена сообщениями/Skype Печать документов Вывод на отчуждаемые носители Частично ПДн DLP Обычно включает в себя: - Систему инвентаризации - Системы логирования операций - Системы сбора и анализа трафика по следующим каналам: – – – – – - Электронная почта HTTP/HTTPS/FTP трафик Службы обмена сообщениями/Skype Печать документов Вывод на отчуждаемые носители Систему агрегирования событий безопасности Сергей Миронов начальник отдела информационной безопасности ЗАО «АКАДО-Столица» CISSP