Министерство образования и науки РФ Государственное образовательное учреждение высшего профессионального образования

реклама

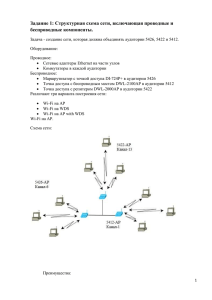

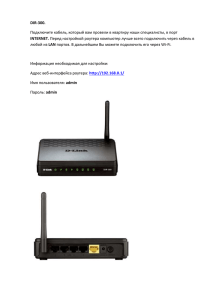

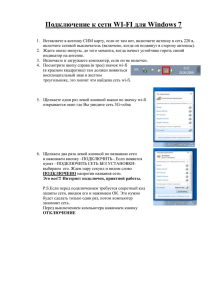

Министерство образования и науки РФ Государственное образовательное учреждение высшего профессионального образования НИЖЕГОРОДСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ им. Р.Е.АЛЕКСЕЕВА Кафедра "Вычислительные системы и технологии" Лабораторная работа №3 по дисциплине: «Программное обеспечение вычислительных сетей» «Планирование и реализация структурированной сети Wi-Fi» ПРЕПОДАВАТЕЛЬ: Кочешков Александр Александрович СТУДЕНТ Блажнов Илья Дмитриевич Группа 10-В-2 Нижний Новгород 2013 1 Цель работы: 1. Составить структурную схему сети, включающей проводные и беспроводные компоненты. Сеть должна объединять компьютерные классы 5426, 5412, 5422. Проводное оборудование: сетевые коммутаторы в каждом классе. адаптеры Ethernet на части узлов, Беспроводное оборудование: беспроводные адаптеры D-Link DWL-G520 на части узлов Маршрутизатор с точкой доступа DI-724P+ в ауд.5426 Точка доступа с беспроводным мостом DWL-2100AP в ауд.5412 точка доступа с репитером DWL-2000AP в ауд.5422. Реализовать и сравнить 3 варианта построения сети: - Wi-Fi на AP, - Wi-Fi на WDS, - Wi-Fi на AP with WDS. Wi-Fi на AP. Схема сети (рис. 1) Рис. 1 2 Беспроводная точка доступа – это беспроводная базовая станция, предназначенная для обеспечения беспроводного доступа к уже существующей сети (беспроводной или проводной) или создания новой беспроводной сети. Чаще всего беспроводные точки доступа используются для предоставления доступа мобильным устройствам (ноутбуки, принтеры и т.д.) к стационарной локальной сети. Также беспроводные точки доступа часто используются для создания так называемых «горячих точек» — областей, в пределах которых клиенту предоставляется, как правило, бесплатный доступ к сети Интернет. Обычно такие точки находятся в библиотеках, аэропортах, уличных кафе крупных городов. В последнее время наблюдается повышение интереса к беспроводным точкам доступа при создании домашних сетей. Опишу главные преимущества и недостатки данной сети. Недостатки: Максимальная скорость ограниченна скоростью беспроводного подключения; Необходима прокладка кабеля для соединения точек доступа. Преимущества: Мобильность отдельных узлов сети; Пропускная способность канала соединяющего точки доступа в несколько раз выше скорости соединения Узел – Точка доступа. Wi-Fi на WDS. Схема сети. (рис. 2) Рис. 2 3 Wireless Distribution System (WDS) — технология, позволяющая расширить зону покрытия беспроводной сети путем объединения нескольких WiFi точек доступа в единую сеть без необходимости наличия проводного соединения между ними (что является обязательным при традиционной схеме построения сети). Отличительной чертой технологии по сравнению с другими решениями является сохранение MAC-адресов клиентов сети. Точка доступа в WDS сети может работать в режиме основной, релейной или удаленной базовой станции. Основные базовые станции, как правило, подключены к проводной сети, удаленные базовые станции служат для подключения клиентов беспроводной сети WDS может обеспечивать два режима для соединения точек доступа: Режим беспроводного моста, где устройства (WDS AP) сообщаются между собой и не обеспечивают доступа для других беспроводных станций или клиентов. Беспроводной повторитель/репитер. Отрицательные стороны WDS: пропускная способность сети падает до 50% по сравнению с обычным подключением; уменьшается скорость работы по WiFi так как для связи точек используется один канал; проблема совместимости между разными производителями; Положительные стороны WDS: отсутствие проводного соединения между точками доступа Wi-Fi; сохранение MAC-адресов клиентов сети. Wi-Fi на AP with WDS. Схема сети. (рис. 3) Рис. 3 4 Преимущества: Исключение сетевого кабеля Мобильность отдельных узлов сети Недостатоки: Низкая скорость обмена между узлами одного или разных сегментов сети Проверка оборудования на поддержку необходимых технологий Так как имеющаяся АР не поддерживает WDS, то далее будет описана лишь реализация структуры «Wi-FI на AP», т.к. работа мной выполнялась в аудитории 5412. Выполнение. 1) На первом шаге нужно оставить только проводное соединение на первом узле в аудитории 5426: 2) На хосте №1 нужно иметь проводное соединение с точкой доступа для настройки. Для этого выделяем дополнительный IP-адрес: 192.168.0.15 3) Далее открываем браузер и в адресной строке вводим IP-адрес точки доступа. Вводим имя пользователя Admin с пустым паролем. 4) В настройках выставляем требуемые параметры согласно выбранным параметрам. IP адрес точки доступа: 192.168.0.12. Режим: AP Mode. Канал 1. (рис. 4 и рис. 5) Рис. 4 5 Рис. 5 5) Теперь отключаем проводное соединение и настраиваем беспроводное. IP адрес беспроводного соединения: 192.168.0.15 6) Проверяем работоспособность сети с помощью команды ping (рис. 6) 6 Рис. 6 7) Пройдя в аудиторию 5426 можно было с помощью программы inSSIDer Office посмотреть состояния сигналов точек доступа (рис. 7) Рис. 7 7 2.Организация шлюза в Internet. Изучить возможности маршрутизатора D-Link DI-724P+ в качестве шлюза. Настроить сетевые соединения LAN и WAN. Проверить выход в Internet. Рассмотреть и опробовать настройки Firewall в виде различных правил фильтрации. Описать назначение DMZ. Опишем параметры подключения. Внешний WAN порт 192.168.15.26 IP адрес шлюза: 192.168.15.1 Сетевая маска: 255.255.255.224 Основной шлюз : 192.168.0.26 Предпочтительный DNS сервер : 192.168.200.18 Проверяем командой ping доступ к шлюзу, доступ к DNS Теперь пингуем сайт: nntu.nnov.ru – все в порядке. Далее открываем браузер и открываем сайт НГТУ: В 5426 аудитории настройка велась аналогично. Только скорость соединения была выше. И сайт “открывался” заметно быстрее, чем в 5412 8 Межсетевой экран, сетевой экран, файервол, брандмауэр — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации. Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую замену внутрисетевых (серых) адресов или портов на внешние, используемые за пределами ЛВС. «Входящие пакеты» – это пакеты, которые приходят к вам на компьютер от любого компьютера. «Исходящие пакеты» - это пакеты, которые исходят из вашего компьютера на другой адрес. Уровни защиты в Firewall Как правило, есть 3 вида уровня защиты в Firewall: Слабый уровень защиты и фильтрации сетевого трафика. При такой режиме разрешен практически весь трафик, за исключением совсем уж подозрительных пакетов, как правило, заранее уже идентифицированных как атаки неприятеля. Средний уровень защиты и фильтрации сетевого трафика. Здесь, как правило, блокируются все порты, но также разрешено и множество известных портов, по которым по умолчанию якобы не может проходить никакого подозрительного трафика, и разрешена работа множеству приложений, по умолчанию не вызывающих подозрения на потенциальную опасность. По умолчанию Internet Explorer не вызывает опасность, что как показывается практика зачастую не так. По этому ссылке я уже рассказывал, что не так с браузерами и дырками в их системе безопасности. Высокий уровень защиты и фильтрации сетевого трафика – блокируется абсолютно все вне зависимости безопасное соединение или не безопасное. Все придется разрешать вручную. Для новичков такой режим, категорически не подходит, ибо надо быть сильно помешанным на компьютерах, чтобы понимать, что требуется разрешить, а что запретить. Потому что при таком режиме вам в первую же минуту будет задано как минимум не одна сотня вопросов. Правила файрвола являются усовершенствованными функциями, которые используются для разрешения или запрета прохождения трафика через DI-724P +. Они работают так же, как IP-фильтры с дополнительными настройками. Можно создавать более детальные правила доступа для DI-724P+. Когда создаются и включаются виртуальные сервисы, они также будут отображаться в Правилах файрвола. Правила файрвола содержат все сетевые правила файрвола, относящиеся к IP протоколу. Правила в списке отсортированы в порядке убывания их приоритета. 9 ДМЗ (демилитаризованная зона, DMZ) — технология обеспечения защиты информационного периметра, при которой серверы, отвечающие на запросы из внешней сети, находятся в особом сегменте сети (который и называется ДМЗ) и ограничены в доступе к основным сегментам сети с помощью межсетевого экрана (файрвола), с целью минимизировать ущерб при взломе одного из общедоступных сервисов, находящихся в зоне. Конфигурация с одним файрволом Схема с одним файрволом В этой схеме ДМЗ внутренняя сеть и внешняя сеть подключаются к разным портам маршрутизатора (выступающего в роли файрвола), контролирующего соединения между сетями. Подобная схема проста в реализации, требует всего лишь одного дополнительного порта. Однако в случае взлома (или ошибки конфигурирования) маршрутизатора сеть оказывается уязвима напрямую из внешней сети. 10 Конфигурация с двумя файрволами Схема с двумя файрволами и общим соединением В конфигурации с двумя файрволами ДМЗ подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети в ДМЗ, а второй контролирует соединения из ДМЗ во внутреннюю сеть. Подобная схема позволяет минимизировать последствия взлома любого из файрволов или серверов, взаимодействующих с внешней сетью — до тех пор, пока не будет взломан внутренний файрвол, злоумышленник не будет иметь произвольного доступа к внутренней сети. Конфигурация с тремя файрволами Существует редкая конфигурация с тремя файрволами. В этой конфигурации первый из них принимает на себя запросы из внешней сети, второй контролирует сетевые подключения ДМЗ, а третий — контролирует соединения внутренней сети. В подобной конфигурации обычно ДМЗ и внутренняя сеть скрываются за NAT (трансляцией сетевых адресов). Одной из ключевых особенностей ДМЗ является не только фильтрация трафика на внутреннем файрволе, но и требование обязательной сильной криптографии при взаимодействии между активным оборудованием внутренней сети и ДМЗ. В частности, не должно быть ситуаций, в которых возможна обработка запроса от сервера в ДМЗ без авторизации. В случае, если ДМЗ используется для обеспечения защиты информации внутри периметра от утечки изнутри, аналогичные требования предъявляются для обработки запросов пользователей из внутренней сети. 11 Следует отметить, что DI-724P + позволяет выделить в демилитаризованную зону лишь один компьютер локальной сети. 12