Wi-Fi на AP with WDS.

реклама

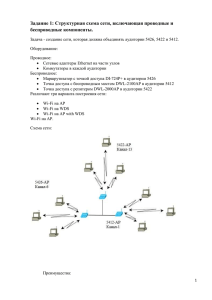

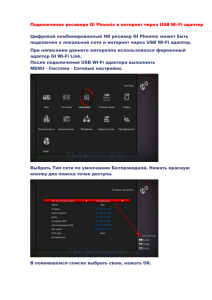

Нижегородский Государственный Технический Университет Практическая работа №3 по дисциплине: «Программное обеспечение вычислительных сетей» Тема: «Планирование и реализация структурированной сети Wi-Fi» Выполнил студент группы 10-В-1 Сидоренко О.О. Проверил: Кочешков А.А. г. Нижний Новгород 2013г. Цель работы: Изучить свойства и особенности применения беспроводных компьютерных сетей, научиться выполнять установку и конфигурирование сети Wi-Fi на оборудовании компании D-Link. 1. Составить структурную схему сети, включающей проводные и беспроводные компоненты. Сеть должна объединять компьютерные классы 5426, 5412, 5422. Проводное оборудование: сетевые адаптеры Ethernet на части узлов коммутаторы в каждом классе. Беспроводное оборудование: беспроводные адаптеры D-Link DWL-G520 на части узлов, Маршрутизатор с точкой доступа DI-724P+ в ауд.5426, Точка доступа с беспроводным мостом DWL-2100AP в ауд.5412, точка доступа с репитером DWL-2000AP в ауд.5422. Реализовать и сравнить 3 варианта построения сети: - Wi-Fi на AP, - Wi-Fi на WDS, - Wi-Fi на AP with WDS. Wi-Fi на AP Беспроводная точка доступа (Access Point) – это беспроводная базовая станция, предназначенная для обеспечения беспроводного доступа к уже существующей сети. Беспроводные точки доступа часто используются для создания так называемых «горячих точек» — областей, в пределах которых клиенту предоставляется, как правило, бесплатный доступ к сети Интернет. Плюсы: Мобильность отдельных узлов сети Пропускная способность канала соединяющего точки доступа в несколько раз выше скорости соединения Host – AP Минусы: Максимальная скорость ограниченна скоростью беспроводного подключения 2 Схема сети Wi-Fi на AP Wi-Fi на WDS Wireless Distribution System (WDS) — технология, позволяющая расширить зону покрытия беспроводной сети путем объединения нескольких WiFi точек доступа в единую сеть беспроводной связью. Отличительная черта - сохранение MACадресов клиентов сети. Точка доступа в WDS сети может работать в режимах Основная базовая станция Релейная БС Удаленной БС Основные базовые станции, как правило, подключены к проводной сети, удаленные базовые станции служат для подключения клиентов беспроводной сети, а релейные станции служат для связи основных и удаленных станций, выполняя функцию усилителя и ретранслятора сигнала. WDS может обеспечивать два режима для соединения точек доступа: Режим беспроводного моста, где устройства (WDS AP) сообщаются между собой и не обеспечивают доступа для других беспроводных станций или клиентов Беспроводной повторитель Плюсы: отсутствие проводного соединения между точками доступа Wi-Fi; сохранение MAC-адресов клиентов сети. Минусы: 3 пропускная способность сети падает до 50% по сравнению с обычным подключением; уменьшается скорость работы по WiFi так как для связи точек используется один канал; проблема совместимости между разными производителями; Схема сети Wi-Fi на WDS Wi-Fi на AP with WDS. Плюсы: Исключение сетевого кабеля Мобильность отдельных узлов сети Минусы: Низкая скорость обмена между узлами одного или разных сегментов сети 4 Схема сети Wi-Fi на AP with WDS Проверка оборудования на поддержку необходимых технологий Отметим сразу, что имеющиеся AP не все поддерживают WDS. Поэтому практически была реализована только структура «Wi-FI на AP» Выполнение. 1. Нужно закрыть все соединения, кроме проводного на первом узле в аудитории 5426 2. На первом узле (Host#1) в аудитории необходимо проводное соединение с точкой доступа для настройки: Выделяем дополнительный IP адрес: 192.168.0.15 3. В адресной строке браузера вводим IP-адрес точки доступа. 4. Вводим имя пользователя Admin с пустым паролем. 5. Откроются настройки точки доступа. Зададим следующие параметры: IP адрес точки доступа: 192.168.0.12 Режим: AP Mode Канал 1 5 6. Отключим проводное соединение и настроим беспроводное: IP адрес беспроводного соединения: 192.168.0.15 7. Аналогичные операции выполним и в других аудиториях с другим оборудованием. В итоге получим следующие параметры: Таблица 1. Параметры сетей. Аудитория Устройство Режим SSID Канал Режим безопасности IP точки доступа IP узлов 5426 DI-724P+ 5412 5422 DWL-2100AP DWL-2000AP Точка доступа (инфраструктура) 5426AP 5412AP 5422AP 6 1 13 Открытый без шифрования 192.168.0.26 192.168.0.12 192.168.0.22 192.168.0.(26+NC) 192.168.0.(12+ NC) 192.168.0.(22+ NC) Где NC – номер рабочего места в аудитории. 8. Проверим работоспособность сети с помощью команды ping: a. Соседние узлы в аудитории 5422: ping 192.168.0.14 Успешно завершен. ping 192.168.0.16 Завершен неуспехом, однако отключение брандмауэра позволило отправить хосту пакет. b. Точка доступа в аудитории 5422: ping 192.168.0.22 Успешно завершен c. Точка доступа в аудитории 5426: ping 192.168.0.26 Успешно завершен 6 9. С помощью программы inSSIDer Office в аудитории 5426 на первом узле посмотрим состояние сигналов точек доступа. Программа предоставляет пользователю статистику сигнала в виде графика для любой доступной сети. 10.Для сети 5412AP увидим следующие интересующие нас параметры: SSID : 5412AP Channel: 1-5 Security: Open Max Rate (макс. скорость): 75 Учитывая полученные показания (команда ping, inSSIDer Office) можно установить, что физическое расположение узлов, а также разного рода преграды между ними влияют на скорость соединения. 7 2.Организация шлюза в Internet. Изучить возможности маршрутизатора D-Link DI-724P+ в качестве шлюза. Настроить сетевые соединения LAN и WAN. Проверить выход в Internet. Опишем параметры порта WAN (указываются в настройках D-Link DI-724P+). Static IP Address IP Address: 192.168.15.26 Subnet mask: 255.255.255.224 ISP Gateway Address: 192.168.15.1 Primary DNS Address: 192.168.15.1 Secondary DNS Address: 0.0.0.0 Дополним параметры TCP/IP беспроводного соединения: IP адрес шлюза: 192.168.15.1 Основной шлюз : 192.168.0.26 Предпочтительный DNS сервер : 192.168.200.18 Проверяем командой ping доступ к шлюзу, доступ к DNS. Ответная реакция показывает, что шлюз и DNS-сервер доступны. Аналогично проверим сайт nntu.nnov.ru Наберем в консоли команду ping nntu.nnov.ru. Сайт также доступен. Откроем браузер и сайт НГТУ. Страница загружена успешно, а значит доступ в сеть есть. 8 Рассмотреть и опробовать настройки Firewall в виде различных правил фильтрации. Межсетевой экран (Firewall, брандмауэр) — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую замену внутрисетевых адресов или портов на внешние, используемые за пределами ЛВС. Уровни защиты в Firewall Как правило, есть 3 вида уровней защиты в Firewall: Слабый уровень защиты и фильтрации сетевого трафика. При такой режиме разрешен практически весь трафик, за исключением заранее идентифицированных как атаки. Средний уровень защиты и фильтрации сетевого трафика. Блокируются все порты, но также разрешено и множество известных портов, по которым по умолчанию не может проходить никакого подозрительного трафика, и разрешена работа множеству приложений, по умолчанию не вызывающих подозрения на потенциальную опасность. Высокий уровень защиты и фильтрации сетевого трафика – блокируется абсолютно все вне зависимости безопасное соединение или не безопасное. Все придется разрешать вручную. 9 Правила файрвола являются усовершенствованными функциями, которые используются для разрешения или запрета прохождения трафика через DI-724P +. Они работают так же, как IP-фильтры с дополнительными настройками. Можно создавать более детальные правила доступа для DI-724P+. Когда создаются и включаются виртуальные сервисы, они также будут отображаться в Правилах файрвола. Правила файрвола содержат все сетевые правила файрвола, относящиеся к IP протоколу. Правила в списке отсортированы в порядке убывания их приоритета. Описать назначение DMZ. ДМЗ (демилитаризованная зона, DMZ) — технология обеспечения защиты информационного периметра, при которой серверы, отвечающие на запросы из внешней сети, находятся в особом сегменте сети (который и называется ДМЗ) и ограничены в доступе к основным сегментам сети с помощью межсетевого экрана, с целью минимизировать ущерб при взломе одного из общедоступных сервисов, находящихся в зоне. Конфигурация с одним файрволом ДМЗ внутренняя сеть и внешняя сеть подключаются к разным портам маршрутизатора, контролирующего соединения между сетями. Подобная схема проста в реализации, требует всего лишь одного дополнительного порта. 10 Конфигурация с двумя файрволами ДМЗ подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети в ДМЗ, а второй контролирует соединения из ДМЗ во внутреннюю сеть. Подобная схема позволяет минимизировать последствия взлома любого из файрволов или серверов, взаимодействующих с внешней сетью — до тех пор, пока не будет взломан внутренний файрвол, злоумышленник не будет иметь произвольного доступа к внутренней сети. Конфигурация с тремя файрволами Первый из сетевых экранов принимает на себя запросы из внешней сети, второй контролирует сетевые подключения ДМЗ, а третий — контролирует соединения внутренней сети. В подобной конфигурации обычно ДМЗ и внутренняя сеть скрываются за NAT (трансляцией сетевых адресов). Одной из ключевых особенностей ДМЗ является не только фильтрация трафика на внутреннем файрволе, но и требование обязательной сильной криптографии при взаимодействии между активным оборудованием внутренней сети и ДМЗ. В случае, если ДМЗ используется для обеспечения защиты информации внутри периметра от утечки изнутри, аналогичные требования предъявляются для обработки запросов пользователей из внутренней сети. 11 Отметим, что DI-724P + позволяет выделить в демилитаризованную зону лишь один компьютер локальной сети. 12