Обнаружение атак перехвата трафика в беспроводных сетях

реклама

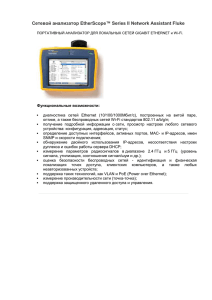

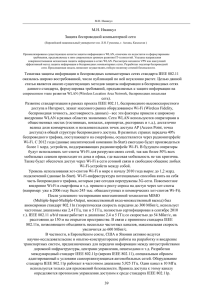

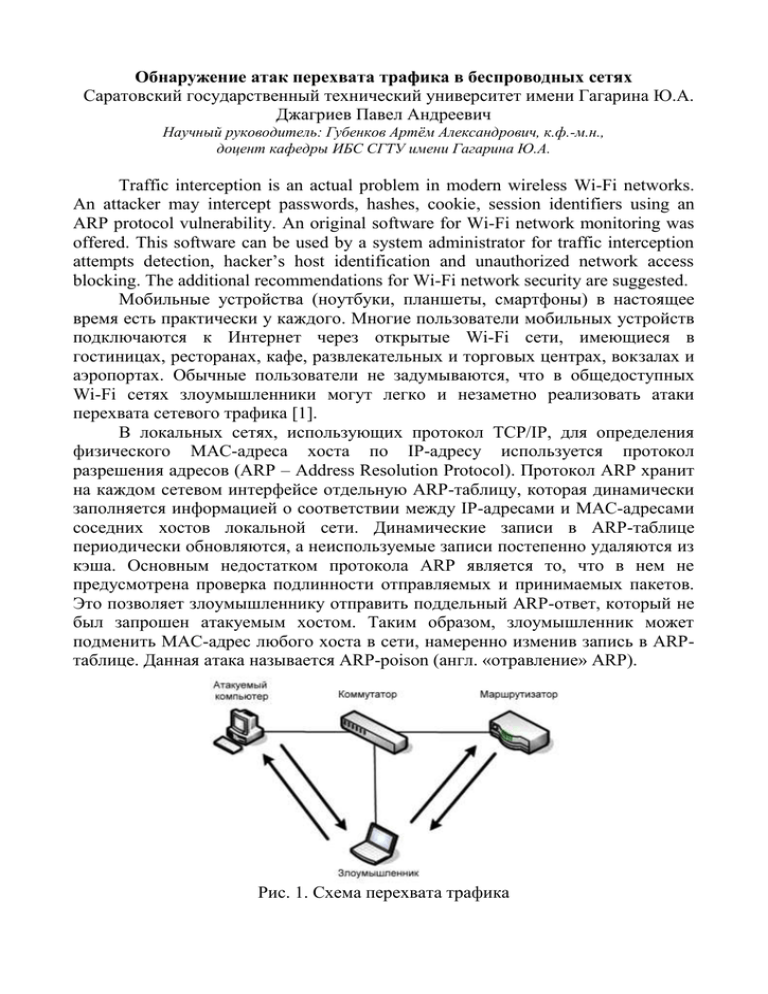

Обнаружение атак перехвата трафика в беспроводных сетях Саратовский государственный технический университет имени Гагарина Ю.А. Джагриев Павел Андреевич Научный руководитель: Губенков Артём Александрович, к.ф.-м.н., доцент кафедры ИБС СГТУ имени Гагарина Ю.А. Traffic interception is an actual problem in modern wireless Wi-Fi networks. An attacker may intercept passwords, hashes, cookie, session identifiers using an ARP protocol vulnerability. An original software for Wi-Fi network monitoring was offered. This software can be used by a system administrator for traffic interception attempts detection, hacker’s host identification and unauthorized network access blocking. The additional recommendations for Wi-Fi network security are suggested. Мобильные устройства (ноутбуки, планшеты, смартфоны) в настоящее время есть практически у каждого. Многие пользователи мобильных устройств подключаются к Интернет через открытые Wi-Fi сети, имеющиеся в гостиницах, ресторанах, кафе, развлекательных и торговых центрах, вокзалах и аэропортах. Обычные пользователи не задумываются, что в общедоступных Wi-Fi сетях злоумышленники могут легко и незаметно реализовать атаки перехвата сетевого трафика [1]. В локальных сетях, использующих протокол TCP/IP, для определения физического MAC-адреса хоста по IP-адресу используется протокол разрешения адресов (ARP – Address Resolution Protocol). Протокол ARP хранит на каждом сетевом интерфейсе отдельную ARP-таблицу, которая динамически заполняется информацией о соответствии между IP-адресами и MAC-адресами соседних хостов локальной сети. Динамические записи в ARP-таблице периодически обновляются, а неиспользуемые записи постепенно удаляются из кэша. Основным недостатком протокола ARP является то, что в нем не предусмотрена проверка подлинности отправляемых и принимаемых пакетов. Это позволяет злоумышленнику отправить поддельный ARP-ответ, который не был запрошен атакуемым хостом. Таким образом, злоумышленник может подменить MAC-адрес любого хоста в сети, намеренно изменив запись в АRPтаблице. Данная атака называется ARP-poison (англ. «отравление» ARP). Рис. 1. Схема перехвата трафика Успешная реализация атаки ARP-poison позволяет злоумышленнику, находящемуся в одной беспроводной сети с атакуемым устройством, перехватывать весь его сетевой трафик (рис. 1). Детальный анализ трафика позволяет обнаружить в нем пароли, хэши, идентификаторы сеансов и другую важную информацию [2]. Перехват сеанса обычному пользователю сложно обнаружить, т.к. эта атака реализуется совершенно незаметно. В настоящее время существует множество вредоносных программ перехвата паролей, использующих атаку ARP-poison [3]. В то же время персональные антивирусы и межсетевые экраны не обеспечивают какой-либо защиты от перехвата трафика в беспроводных сетях. Функция port-security, имеющаяся в некоторых моделях коммутаторов Cisco, также не может предотвратить атаку типа ARP-poison. Для обнаружения атак перехвата трафика в беспроводной сети требуется отслеживать входящие ARP-пакеты на сетевом Wi-Fi интерфейсе, что позволит выявить попытки подмены MAC-адреса шлюза беспроводной сети. Для этого нами была разработана программа ARP Monitor (рис. 2), который периодически выполняет мониторинг ARP-кэша на локальном хосте и отправляет оповещения администратору о подозрительных изменениях. Программа написана на языке Java в среде разработки NetBeans. Использование программы возможно в системах Windows и Linux. Рис. 2. Интерфейс программы ARP Monitor Для надежной защиты Wi-Fi сети также рекомендуется использовать фильтрацию MAC-адресов, отключить трансляцию имени сети, использовать метки VLAN, а также создать статическую ARP-запись для адреса шлюза. Список литературы 1. Щербаков В.Б., Ермаков С.А. Безопасность беспроводных сетей. Стандарт IEEE 802.11. М.: РадиоСофт, 2010. 256 с. 2. Губенков А.А., Байбурин В.Б. Разработка подсистемы аутентификации удалённых пользователей для предотвращения фишинг-атак // Информационная безопасность регионов, 2011. № 1. С. 94-99. 3. Белорусов Д.И., Корешков М.С. WiFi-сети и угрозы информационной безопасности // Специальная техника, 2009. № 6. С.2-6.