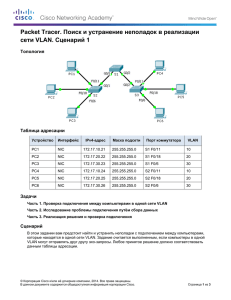

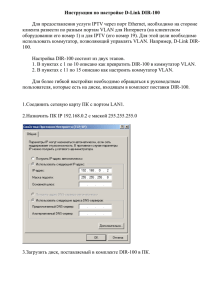

1. Задние Ограничения доступа к АИС в защищенном исполнении к беспроводной связи по шифрованному криптографическому ключу можно реализовать с помощью различных мер безопасности, в том числе: 1. Аутентификация пользователя и установление прав доступа. Для этого можно использовать различные методы аутентификации, например, пароль, биометрические данные или двухфакторную аутентификацию. После аутентификации пользователю могут быть назначены определенные права доступа к АИС, например, чтение, запись или удаление данных. 2. Шифрование данных. Для обеспечения конфиденциальности данных в беспроводной связи можно использовать шифрование. Для этого можно использовать различные протоколы шифрования, например, WPA2 или AES. 3. Управление ключами. Криптографические ключи могут использоваться для шифрования данных и обеспечения аутентификации. Для обеспечения безопасности ключей необходимо использовать меры по защите ключей, например, хранение ключей в зашифрованном виде и установление прав доступа к ключам. Реализация этих мер безопасности может быть реализована с помощью различных технологий и программных средств, в том числе, беспроводных маршрутизаторов, брандмауэров, систем управления доступом и т.д. 2 задание Для закрытия портов коммутационного устройства от возможности подключения злоумышленников можно использовать различные методы, такие как: Отключение неиспользуемых портов Настройка фильтрации трафика на портах Настройка аутентификации устройств, подключаемых к портам Настройка порт-секьюрити для предотвращения подключения неавторизованных устройств Эти методы помогают повысить безопасность сети и защитить ее от возможных угроз. Также можно использовать дополнительные инструменты, например, IDS/IPS системы для обнаружения и блокирования атак на сеть. Важно также регулярно обновлять прошивки и настройки коммутационного устройства, чтобы убедиться, что оно имеет последние патчи безопасности. Безопасность сети является критически важным аспектом для любой организации. Все устройства в сети должны быть защищены от возможных угроз, и для этого необходимо принимать меры по закрытию портов коммутационного устройства. 3 задание Разграничение отделов предприятия по доступу к сегментам сети путем использования технологии VLAN на коммутационных устройствах, связывающих АИС в защищенном исполнении В современных предприятиях зачастую существует необходимость разграничения доступа к сегментам сети между различными отделами. Для этих целей можно использовать технологию VLAN, которая позволяет виртуально разделять один физический сегмент сети на несколько логических. Для реализации данной технологии необходимо использовать коммутационные устройства, такие как коммутаторы и маршрутизаторы. Каждый порт коммутационного устройства может быть настроен для принадлежности к определенной VLAN. Таким образом, пользователи, подключенные к портам, принадлежащим одной VLAN, не будут иметь доступа к ресурсам, находящимся в других VLAN. Кроме того, можно использовать агрегированные линки и протоколы, такие как LACP и PAGP, для повышения отказоустойчивости сети и увеличения пропускной способности. Важно отметить, что при использовании технологии VLAN необходимо тщательно планировать структуру сети и настройки коммутационных устройств, чтобы избежать возможных уязвимостей и обеспечить безопасность сети. Таким образом, использование технологии VLAN на коммутационных устройствах позволяет эффективно разграничивать доступ к сегментам сети между различными отделами предприятия в защищенном исполнении. Разграничение доступа к сегментам сети с помощью VLAN В современных предприятиях часто возникает необходимость разграничения доступа к сегментам сети между различными отделами. Для этого можно использовать технологию VLAN, которая позволяет виртуально разделять один физический сегмент сети на несколько логических. Как это работает Для реализации данной технологии необходимо использовать коммутационные устройства, такие как коммутаторы и маршрутизаторы. Каждый порт коммутационного устройства может быть настроен для принадлежности к определенной VLAN. Таким образом, пользователи, подключенные к портам, принадлежащим одной VLAN, не будут иметь доступа к ресурсам, находящимся в других VLAN. Кроме того, можно использовать агрегированные линки и протоколы, такие как LACP и PAGP, для повышения отказоустойчивости сети и увеличения пропускной способности. Важные моменты При использовании технологии VLAN необходимо тщательно планировать структуру сети и настройки коммутационных устройств, чтобы избежать возможных уязвимостей и обеспечить безопасность сети. Важно также помнить о том, что при неадекватной настройке VLAN возможны сбои в работе сети и нарушения в работе приложений. Вывод Использование технологии VLAN на коммутационных устройствах позволяет эффективно разграничивать доступ к сегментам сети между различными отделами предприятия в защищенном исполнении. Это повышает безопасность сети и помогает предотвратить утечку конфиденциальной информации.