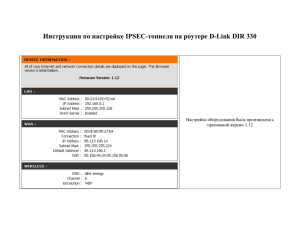

1. Присвоить имена каждой машине в соответствии с заданием нарисовать топологию сети и соответствия портов. Подписать на них сразу ip и вланы Делим ответственность и 1-ин начинает качать пакеты и сервисы на хосты, второй настраивает адресацию на свитчах и роутерах 2. Настроить базовую адресацию на роутере в сторону ISP и SW1 SW2 пример настройки интерфейсов на HQ-RTR(в примере уже проброшены вланы) nano /etc/network/interfaces systemctl restart networking ens18 – в сторону ISP( ip роутера hq RTR) ens19 – в сторону HQ-SW1 (серверный влан) ens20 – в сторону HQ-SW2 (клиентский влан) Накидываем на интерфейс только влан, который будем использовать чтобы прописать хостнейм на роутере nano /etc/hostname 3. Далее прописываем в транк интерфейсы на HQ-SW1 и HQ-SW2 в сторону роутера Прописываем в acsess интерфейсы в сторону хостов добавляем отдельный влан для клиентов Присваиваем Ip свитча на влан для хостов Аналогично прописать на SW2 4. Заходим на каждый хост и настраиваем ему адрессацию через nmtui Ens выбирается исходя из того, куда он смотрит команда ip a Чтобы настроить прямое соединение с интернетом в случае если свитч будет резать скорость – пробрасываем примой псевдопровд до интернета В ином случае добавляем влан интерфейс через nmtui Если потребуется, на испе пробрасываем адресацию в виде гейт вея в сторону роутеров(nmtui) Включаем ipv4 адресацию и tcp протоколы на роутерах и ISP /etc/sysctl.conf и разкомментируем белые строчки Прописываем nat (nftables) на ISP(если требуется) и router Nano /etc/nftables.conf isp Router применяем изменения с помощью команды nft -f /etc/nftables.conf И systemctl start nftables Проверить работоспособность можно, пинганув гугловский днс 8.8.8.8 После настройки роуетра создадим site-to-site vpn соединение между роутерами с защищенным ipsec tunnel. Если настройка производится на линукс машине, то создаем скрипт на баше в корневой директории nano /etc/gre.up Ip тунеля – любой. local – машина текущая, remote подключаемый хост. Даем файлу права на запуск, пишем команду chmod +x /etc/gre.up Запуск скрипта – путь до файла /etc/gre.up Не забываем добавить скрипт в автозагрузку, т.к после ребута системы, тунель упадет. Nano /etc/crontab в нем добавляем строчку в конце файла @reboot root /etc/gre.up аналогично настраиваем тунель на второй машине Следующим шагом нужно обновить линукс роутер, скачать frr (apt install frr) для ospf и strongswan для IPsec (apt install strongswan). Для этого переходим в файл /etc/apt/sources.list комментируем все и добавляем туда строку deb http://mirror.yandex.ru/debian bullseye main contrib non-free после чего обновляем пакетный менеджер apt update Для настройки OSPF: открывает демонов(службы) nano /etc/frr/daemons Пишем yes в bgp и ospf После чего заходим в режим роутера cisco командой vtysh enable conf t На втором роутере аналогично, только со своими адресами сетей свитчей На этом настройка ospf заканчивается. Приступаем к IPsec тунелю, для нашего VPN. Не забываем скачать strongswan для IPsec (apt install strongswan). Переходим в файл конфигурации ipsec Nano /ect/ipsec.conf Left – local, right- remote Пишем следующие строки Потом идем в файл ipsec.secrets в нем прописываем ключ шифрования Nano /etc/ipsec.secrets Ip local ip remote : PSK “P@ssw0rd” пароль любой Аналогично со сменой ip пишем на втором роутере и перезапускаем ipsec ipsec restart Проверить статус тунеля ipsec status И пингуем машины с другого офиса Так же командой s hip ospf neigbours проверить соседа А сейчас мы настроем BGP Переходим на HQ-DC подключаем интернет прописываем доменное имя на машине HQ – hq-dc.company.work На BR-DC- branch.company.work можно через /etc/hostname можно через nmtui Далее включаем интернет и скачиваем пакет FreeIPA Вводим команду yum -y install bind bind-dyndb-ldap ipa-server ipa-server-dns ipa-server-trust-ad После скачивания устанавливаем ипа сервер Ipa-server-instal –mkhomedir в момент установски, мы задаем пароль домен и логин пишем команду kinit admin чтобы залогиниться в сервере. Далее создаем группы для пользователей командой ipa group-add branch, ipa group-add main, ipa group-add businesstripuser теперь мы можем создать пользователей. Делаем это с помошью скрипта на bash пишем nano /etc/ipausers.sh Чтобы скрипт запустился, даем ему права, вводим команду chmod +x /etc/ipausers.sh Запускаю /etc/ipausers.sh Заходим в графич оболочку и проверяем, что пользователи добавились. 127.0.0.1 либо пишем id user № Повторить все для остальных хостов.