SMSCrypto легкая криптографическая структура для безопасной передачи SMS

реклама

SMSCrypto: легкая криптографическая структура для безопасной

передачи SMS

Джовандро С. С. Ф. Перейра ∗, Матеус А. С. Сантос, Бруно Т. де

Оливейра, Маркос А. Симпличио младший, Пауло С. Л. М. Баррето, Cîntia B.

Margi, Уилсон В. Руджеро {Geovandro, Матеус, btrevizan, mjunior, pbarreto,

cbmargi, Вильсон} @ larc.usp.br Кафедра компьютерных и цифровых систем

(PCS), Эскола Политехника, Университет Сан-Паулу (POLI-USP).

Средний. Проф. Лучано Гуальберто, трав. 3, n 158

05508-900 S˜ao Paulo (SP), Бразилия.

Аннотация

Несмотря на постоянный рост количества смартфонов по всему

Глобальная служба коротких сообщений (SMS) по-прежнему остается одной

из самых популярных, дешевые и доступные способы обмена текстовыми

сообщениями с помощью мобильных телефонов.

Тем не менее, отсутствие безопасности в SMS мешает его широкое

использование в чувствительных контексты, такие как банковское дело и

связанные со здоровьем приложения. Стремясь заняться В этом выпуске в

настоящем документе представлена SMSCrypto, платформа для защиты SMSна основе связи в мобильных телефонах. SMSCrypto включает в себя

индивидуальные выбор легких криптографических алгоритмов и протоколов,

обеспечивающих услуги шифрования, аутентификации и подписи.

Предлагаемые рамки реализован как в Java (предназначено для платформ с

поддержкой JVM), так и в C (для ограниченных процессоров SIM-карт)

языков, таким образом, подходит для широкий спектр сценариев. Кроме того,

принятая модель подписи делает не требуют онлайновой инфраструктуры и

накладных расходов, найденных в модель инфраструктуры открытых ключей

(PKI), облегчающая разработку безопасные приложения на основе SMS. Мы

оцениваем предлагаемую структуру на реальный телефон и на SIM-карте

сопоставимый микроконтроллер.

Ключевые слова: криптография, SMS, безопасность, криптосистемы

эллиптической кривой MSC 2010: 11T71, 94A60, 14G50

1. Введение

Несмотря на успехи мобильной индустрии в области связи 3G, SMSсообщения по-прежнему широко используются мобильными пользователями

по всему миру. В-документ, согласно Международному союзу электросвязи

(МСЭ) [27], количество отправленных SMS по всему миру достигло 6,1 трлн

в 2010 году, что переводится в приблизительный доход в размере 812 000

долл. США каждую минуту. В то же самое год, SMS был ответственным за

63,9% доходов с помощью мобильных сообщений услуги, намного

превосходящие альтернативы, такие как MMS (мультимедийные сообщения

Сервис), мобильная электронная почта и мобильный IM (Instant Messaging)

[43]. На основе эти цифры и в том, что эти цифры продолжают расти [27], это

Разумно полагать, что SMS останется огромным источником дохода для

мобильная индустрия на долгие годы. Большая часть этого роста связана от

того, что SMS в настоящее время используется широким спектром

потребительских мобильных приложения, а не только личные сообщения.

Это включает в себя применение катионы с признанным влиянием на

потребителей и игроков отрасли, таких как денежные переводы и мобильные

платежи [48]. С другой стороны, широкое распространение использование

SMS в таких сценариях также вызывает проблемы безопасности, так как

многие из них приложения обрабатывают очень конфиденциальную

информацию. Поэтому для того, чтобы сбрасывать (или, по крайней мере,

минимизировать) неправомерное использование служб безопасности, таких

как конфиденциальность, целостность и подлинность передаваемых

сообщений имеют важное значение. Unfor-однако, спецификация SMS [1] не

была задумана с точки зрения безопасности особенности в виду.

В этом контексте, опираясь на основную службу безопасности

мобильной сети Пороки могут быть вариантом, но опыт показывает, что

широко распространенные мобильные инфраструктуры, такие как GSM

(Глобальная система мобильной связи) страдают от серьезных уязвимостей

[10]. Более поздняя версия UMTS (Universal Стандарт мобильной

телекоммуникационной системы) решает многие GSM, но некоторые

проблемы безопасности все еще существуют [13] в отношении надежности

его базовый шифр [17, 23] и его обратная совместимость с GSM [3].

Даже если такие уязвимости будут устранены, надежная сквозная

безопасность все равно быть необходимым для предотвращения

злонамеренных действий, таких как фишинг [54] и несанкционированный

доступ к информации, хранящейся в открытом виде внутри мобильного

телефона.

базу данных erator [29] или на собственном устройстве пользователя.

Такие проблемы мотивируют строительство дополнительного уровня

безопасности поверх мобильной сети.

рабочая инфраструктура, предоставляющая услуги, необходимые для

обеспечения безопасности Приложения. В дополнение к прочности, такой

слой должен быть способен принимать преимущество характеристик,

присущих базовой инфраструктуре, таких как мобильность, эффективность и

низкая стоимость.

При разработке SMS-ориентированных приложений для мобильных

телефонов можно либо используйте собственный микропроцессор

устройства или тот, который находится внутри его Чип карты модуля

идентификации SIM-карты. Использование последнего обычно более

сложная задача из-за ее крайне ограниченного характера как с точки зрения

памяти и вычислительная мощность: традиционная SIM-карта оснащена 8битной или 16-разрядный процессор, работающий на частоте 5–15 МГц, а

также EEPROM на 64–128 КиБ [7, таблица 10.3], в то время как его объем

ОЗУ обычно ниже 10 КиБ [24].

Тем не менее, SIM-карты можно считать естественной средой для

развертывания Службы безопасности. Это связано с тем, что это гораздо

сложнее восстановить секретную информацию из надежно построенного

SIM-чипа, чем из флэш-память устройства. Поэтому любая надежная

структура безопасности должна также подходит для развертывания на SIMкартах, если его широкое распространение ожидается. С другой стороны,

простой подход с использованием RSA [44] для шифрования данных и

цифровой подписи в инфраструктуре открытых ключей (PKI) модель в

основном не подходит: не только RSA займет слишком много времени для

запуска даже для ключей небольшого размера (например, 1024 бита) и

приводят к довольно большим сигнатурам за SMS, но модель PKI будет

нести бремя передачи больших сертификаты (около 2–4 КиБ, эквивалент от

15 до 30 SMS) для открытого ключа Проверка. По этой причине необходимы

более адекватные альтернативы.

Наш вклад в этот документ - дизайн SMSCrypto, безопасности

фреймворк, специально предназначенный для защиты приложений на основе

SMS. ООНКак и многие предложения, найденные в литературе, SMSCrypto не

только включает в себя облегченные алгоритмы, основанные на

криптографии на эллиптических кривых (ECC) [25] в чтобы преодолеть

потребность во вспомогательных устройствах хранения / обработки, но также

предоставляет протоколы в Бек, Сафави-Наини и Сусило без сертификата

(BSS) модель [9], которая устраняет необходимость в полноценной PKI.

Эффективность

Решение оценивается с помощью тестов на реальных платформах.

Остальная часть этой статьи организована следующим образом. Раздел 2

обсуждает связанная работа. Раздел 3 описывает альтернативы модели PKI,

Это наш выбор для модели BSS без сертификации. Раздел 4 подробно

описывает Структура SMSCrypto, а также мотивация выбора криптотопографические решения. Наши результаты тестов на типичной SIMкарте мобильного телефона Карта представлена в разделе 5. Мы

представляем наши выводы в разделе 6.

2. Связанная работа

Криптографические схемы для защиты SMS-сообщений на Сети GSM

не так уж редки в литературе. Тем не менее, большинство существующие

предложения по структуре безопасности нацелены на реализацию сам

процессор мобильного телефона, общая стратегия для избежания

ограничения ресурсов Эта проблема связана с коммерчески доступными

устройствами на SIM-карте. Это случай [5, 32], в котором предлагается

использовать RSA и PKI и, таким образом, отображать большие накладные

расходы с точки зрения памяти, обработки и использования SMS как для

подписи ital и проверка открытого ключа. Ву и Тан [55] принимают

аналогичные подход, но избегайте использования канала SMS для проверки

ключа, учитывая что стороны уже обменялись открытыми ключами средства.

Другой обходной путь для PKI, который жертвует удобством использования,

дан в [20], который предлагает пользователям зарегистрироваться на вебсайте, прежде чем они начнут Обмен безопасными смс.

В литературе также представлены более радикальные (и,

следовательно, дорогие) меры для обеспечения безопасности SMS

эффективным способом. Один пример представлен в [26], в котором

обсуждаются некоторые модификации оригинальных спецификаций GSM.

An-Другой

распространенной

стратегией

является

принятие

вспомогательного устройства с более возможности, такие как SIM-карта с

поддержкой сопроцессора и дополнительное место для хранения личных

ключей [45] или SIM-карты на основе Java [28].

Поиск более эффективных решений иллюстрируется в недавних

работах, таких как как [2], который оценивает криптографические алгоритмы

в контексте SMS на основе приложений и показывает, что ECC является

перспективным подходом. Это приходит с неудивительно, поскольку такие

алгоритмы уже успешно используются в такие работы, как [53]. Тем не

менее, преимущества, принесенные ECC в [53] несколько уравновешены

накладными расходами в результате его принятия модели PKI; кроме того,

это решение рекомендует создание и распространение сертификатов

центральным сервером генерации ключей, который может выполнить ключ

условного депонирования.

Для сравнения, платформа SMSCrypto обеспечивает легкие алгоритмы

и протоколы, которые не только подходят для реализации на обычной SIMкарте карты, но также позволяют создавать безопасные и без депонирования

катиона без необходимости всегда онлайн-сервера.

3. Фон

Сегодня существует множество альтернатив модели PKI. Среди них,

Криптография на основе идентификации (IB), первоначально введенная

Шамиром [47] в Попытка смягчить бремя PKI, вероятно, является одной из

наиболее часто используемых.

Преимущество криптосистемы IB заключается в том, что открытые

ключи бесплатны быть выбранным; поэтому, выбирая идентификационные

данные пользователей в качестве своих ключи, можно полностью избежать

необходимости в сертификатах. С другой стороны, закрытые ключи не

выбираются пользователями, а выдаются доверенным органом называется

Центром генерации ключей (KGC) или Доверительным органом (TA).

Следовательно, оригинальная модель IB имеет недостаток, заключающийся в

неявном установлении условного депонирования ключа механизм, так как

КГК имеет возможность восстановить конфиденциальную информацию от

любого пользователя и может таким образом выдавать себя за них по

желанию.

Криптография без сертификата (CL) [4] была введена для обращения к

ключу проблема условного депонирования, избегая при этом использования

сертификатов и необходимости в PKI.

Эта парадигма была принята во многих решениях для мобильных

сценариев, таких как в качестве специальных сетей и MANET [33, 56, 31].

Принцип, лежащий в основе CL Формулировка состоит в том, чтобы

разделить закрытый ключ на две составляющие: частичный IB ключ

(генерируется KGC и, следовательно, подлежит условному депонированию)

и один обычный не сертифицированный частичный ключ (неизвестный

КГК). Одна важная особенность CL - это «шифрование в будущее», которое

позволяет пользователям публиковать свои открытые ключи для

использования даже до того, как они получат частичный ключ IB от KGC,

хотя последний требуется впоследствии для расшифровки этих сообщений.

Подход CL сочетает в себе особенности IB и традиционного

сертификата на основе криптография, и действительно ряд схем шифрования

CL, полученных из было предложено шифрование на основе

идентификаторов (IBE) [21]. Тем не менее, центовые работы [21, 35]

показывают нежелательную внутреннюю проблему, обнаруженную в схемах

основанный на оригинальной формулировке CL [4]: отказ в расшифровке

(DoD) атака [21, раздел 2.7]. По сути, DoD состоит из атакующего, который

оставляет ложный открытый ключ от имени честного пользователя А, а затем

призывает другие пользователи используют ложный ключ при шифровании

сообщений в A, предварительно удаление этих сообщений для расшифровки.

В результате честные пользователи могут потерять уверенность в системе и

даже отказаться от нее из-за разочарования.

Самосертифицированные (SC) схемы также обладают свойством

разделения частных ключ на два компонента, как в схемах CL, таким образом

предотвращая условное депонирование ключа.

Основное отличие по сравнению с CL состоит в том, что SC не имеет

«шифрования в будущее », следовательно, не подвергается атакам DoD. В

этом случае, пользователи должны получить частичный закрытый ключ IB от

объекта, подобного KGC, прежде чем создание и публикация открытых

ключей.

В рамках SMSCrypto мы принимаем модель BSS, немного

формулировка CL по Baek et al. [9], который не страдает от DoD атакует и

избегает ограничений полноценной PKI, а также IBE.

В частности, мы используем протокол BDCPS на основе CL [11],

который позволяет Насколько нам известно, это одно из наиболее

эффективных решений парадигма, которая обеспечивает шифрование (т. е.

цифровая подпись в сочетании с шифрование [57]).

4. SMSCrypto Framework

Эта структура направлена на обеспечение сквозной безопасности для

различных SMS сценарии приложений, в которых эта функция полезна.

Рисунок 1 иллюстрирует сценарий, в котором применяется структура,

создание безопасного канала для общение между пользователями и

обеспечение их конфиденциальности. Рисунок 1 также показывает

безопасную связь между пользователем и сервером приложений или службы

провайдер, тип дела, который обычно более критичен, например,

финансовые действия. Каждый объект имеет уникальный идентификатор,

который может быть, например, своим номер телефона. Все они знают

третью сторону, которой доверяют для определения параметры безопасности

системы, но нельзя допускать прослушивания разговор или участие в

процессе после процедуры настройки. Мы называем эта третья сторона полудоверенное лицо или билетная касса по причинам, стать понятнее по

ходу обсуждения.

Далее мы опишем строительные блоки безопасности SMSCrypto.

рамки для приложений на основе SMS, описывающие ее настройку

пользователями и обеспеченные функции безопасности.

Рисунок 1: Сценарий развертывания для SMSCrypto

Простой способ начать безопасное общение состоит в том, чтобы

Сложите общий секрет по-отдельности (например, лично), а затем

использовать симметричные криптографические алгоритмы. Хотя SMSCrypto

Фреймворк поддерживает такой метод, а также позволяет пользователям

устанавливать безопасное общение с использованием криптографии с

открытым ключом. Перед двумя пользователями могут безопасно общаться,

используя последний подход, однако они должны Сначала проверьте

открытые ключи друг друга. Вместо принятия обычного Чтобы загрузить и

передать сертификаты, в SMSCrypto эта задача выполняется с

использованием бездокументарной схемы BSS BDCPS [11].

В отличие от PKI, которая требует онлайн и полностью доверенного

CA, BD-CPS рассматривает полудоверенную сущность под названием Ticket

Booth1. Только эта сущность генерирует «билеты», с помощью которых

пользователи могут подписывать свои обычные публичные ключи, процесс,

который требуется только один раз для пользователя (например, при

регистрации в система). В частности, схема BDCPS включает в себя

О О »- системный параметр безопасности

€ n - простое 2-битное число

€ (G1, G2, GT) - билинейные группы отображений порядка n

€ e: G1 — G2 ′ GT - это довольно вычислимое невырожденное

спаривание

алгоритм

P G G1, Q G2 и G = E (P, Q) GT являются генераторами G1, G2 и

GT соответственно

€ hx: {0, 1} € - Г— Znв € - → Zn × -, h0: GT2 × {0, 1} € - → Zn × -, h1: Г.

Т. { 0, 1} € € → Zn × €,

h2: GT ™ {0, 1} € - и h3: (GT ® {0, 1} € -) 3 × Zn × - хэш-функции

Ppub = sP. G1 - открытый ключ Ticket Booth, сгенерированный из этого.

секретный мастер-ключ сущности вR Znв € 1 Билетная касса в литературе обычно называется KGC (Key Generation

Center). по историческим причинам. Мы избегаем этой номенклатуры,

потому что эта организация не генерировать реальные ключи, а не «билеты»

для проверки секретных ключей, сгенерированных пользователями.

С этими общедоступными параметрами пользователи могут вычислять

пара лицензионный / закрытый ключ выглядит следующим образом

(см. рисунок 2):

1. Из выбранного пароля pwd и случайного значения соли пользователь

A вычисляет секретное значение xA ← hx (pwd, соль) 2. Затем A вычисляет

частичный открытый ключ yA как yA ← gxA ∈ GT, который отправлено в

билетную кассу вместе с собственным идентификатором A IDA ∈ {0, 1} ∗.

3. Билетная касса вычисляет QA ← (h1 (yA, IDA) + s) −1Q ∈ G2, A's

частный закрытый ключ на основе идентификатора, который действует

как «билет» для полный закрытый ключ А (неизвестно билетной кассе). А

может как-определите последовательность билета, убедившись, что e (h1

(yA, IDA) P +

Ppub, QA) = g.

4. A использует (xA, QA) ∈ Zn ∗ × G2 в качестве своей полной пары

секретных ключей.

соответствующий открытый ключ затем устанавливается в тройку (yA,

hA, TA) ∈ GT ×

Zn ∗ × G2, где hA ← h0 (guA, yA, IDA) и TA ← (uA - xAhA) QA для

случайный uA ∈ Zn ∗, выбранный A.

Для базовой эллиптической кривой, удобной для спаривания, где G1

имеет порядок n ≈

22λ и степени вложения k, G2 - поворот правильного порядка (кратный

n) и степень кручения d, и группа GT, если она определена по

большему полю Fpk,

поэтому память, занятая открытым ключом, равна k lg n + lg n + (k / d)

lg n =

2 (k (1 + 1 / d) + 1) λ бит. Например, кривая MNT4 [37] имеет k = 4 и

d = 2, следовательно, открытый ключ на основе кривой MNT4 будет

принимать 14λ битов,

в то время как кривая BN [12] имеет k = 12 и d = 6, следовательно,

соответствующая ключ будет принимать 30λ бит на том же уровне

безопасности λ.

Рисунок 2 иллюстрирует взаимодействие между мобильным телефоном

и билетом Бут для установки открытого ключа пользователя. Результат этой

начальной загрузки Процесс заключается в том, что любой объект может

проверить полный открытый ключ A (yA, hA, TA) с помощью вычисление rA

← e (h1 (yA, IDA) P + Ppub, TA) yAhA и затем проверка того, yA имеет

порядок n (т.е. yA 6 = 1, но yAn = 1) и что h0 (rA, yA, IDA) = hA. Фигура 3

показывает этот процесс.

Рисунок 2 подчеркивает, что билет, обозначенный как QA, должен

быть отправлен через безопасный канал. Учитывая, что полудоверенный

объект уже имеет Публичное значение пользователя, обозначенное как yA,

может использовать обычный открытый ключ Схема шифрования для

установления безопасного канала, так как пользователь имеет частный

ключевой компонент, связанный с его частичным открытым ключом yA.

Одна интересная характеристика этого процесса на основе BDCPS

заключается в том, что он ограничивает пользовательскую информацию

(пароль

pwd,

используемый

для

генерации

Рисунок 2: Самозагрузка безопасности с помощью BDCPS в SMSCrypto

xA) с информацией, зависящей от устройства (безопасная доставка

билета QA).

Поэтому, если приложение, построенное на SMSCrypto, локально

сохраняет QA, но всегда требует, чтобы пользователь вводил свой пароль для

вычисления xA, злоумышленник, который крадет устройство, все равно не

сможет выдать себя за реального пользователь. Подобное поведение,

очевидно, может быть достигнуто в обычной PKI, если закрытый ключ

пользователя зашифрован паролем, но тот факт, что BDCPS делает это ценой

одного хеша делает его довольно элегантным решением.

4.2. Криптографические услуги

После начальной загрузки безопасности приложения, использующие

SMSCrypto Фреймворк может выбирать между следующими услугами при

обмене сообщениями.

мудрецы:

только

шифрование,

только

аутентификация,

аутентифицированное шифрование или cryption. К сожалению, многие

стандартные алгоритмы для обеспечения таких Сервисы, даже стандартные,

имеют свои недостатки. В частности, стандартные параметры для GCM,

аутентифицированный алгоритм шифрования, как было показано NIST [46],

было гораздо слабее, чем ожидалось, и поддаются нескольким видам атак

против его аутентификации связей. Кроме того, даже если безопасные

варианты GCM будут приняты в соответствии с Руководящие принципы в

[46], его эффективность в ограниченных платформах весьма неинтересна

[52]. По этой причине предлагаемая структура опирается на подобранные

решения, как общие, так и специализированные, которые не только

доказуемо безопасны, но, как показано в [52], также может достичь лучших

результатов производительности для конкретного сценария где наше

предложение естественно проживает, чем было бы возможно со многими из

существующие альтернативы. В результате были сделаны следующие

выборы:

Figure 3: Validation of a user’s public key

Только шифрование - Обеспечивает конфиденциальность данных с

помощью блока.

шифр, работающий в режиме CTR (счетчик) [15]. Эта опера-Режим

работы предпочтителен для использования на ограниченных платформах,

потому что это сохранение длины (то есть, шифротексты имеют ту же длину,

что и соответствующие открытые тексты), и это требует только базового

шифра алгоритм шифрования, что дает более компактный код. С другой

стороны, он требует неповторяющегося вектора инициализации (IV) для

каждого ключ используется; так как IV отправляются вместе с

зашифрованным сообщением, они должно быть достаточно маленьким,

чтобы не ограничивать объем полезной нагрузки в каждом SMS и достаточно

большой, чтобы оставаться уникальным в течение всей жизни ключа время.

Шифр, принятый в рамках, является широко используемым AES

(Расширенный стандарт шифрования) блочный шифр [19].

Только аутентификация - Обеспечивает целостность данных и

подлинность. Это использует код аутентификации сообщений (MAC) на

основе блочного шифра для создание сообщения и тега, зависимого от

ключа, добавляемого к каждому SMS сообщение. Размер тега может быть

настроен приложением, но это должно быть не менее 8 байт для

предотвращения атак [Приложение 38 А]; тем не менее, поскольку полезная

нагрузка разделяет ограниченное пространство SMS с теги аутентификации,

последние не должны быть слишком большими. Два MAC варианты

доступны в рамках: CMAC [38], вероятно, наиболее широко используемый в

мире алгоритм MAC на основе блочного шифра и Рекомендация NIST; и

Марвин [50], более новое решение, особенно разработано для ограниченных

в ресурсах платформ и безопасность которых был формально

проанализирован в [51]. Первый рекомендуется для совместимости с

существующим аппаратным и программным обеспечением, в то время как

последний может быть интересной альтернативой из-за немного лучшей

производительности и компактность (как более подробно обсуждается в

разделе 5). В любом случае, базовым блочным шифром является AES.

?? Шифрование с проверкой подлинности - обеспечивает

конфиденциальность, целостность данных и подлинность из схемы на основе

блочного шифра для Шифрование с помощью связанных данных (AEAD)

[18]; точнее, это возможно зашифровать часть сообщения, оставив другую

часть открытым текстом («связанные данные»), а затем полностью

аутентифицировать обе части.

В этом случае неповторяющийся IV и тег аутентификации добавляется

к сообщению, что приводит к большим накладным расходам, если их

размеры не правильно выбран. Доступны два AEAD, а именно: EAX [14]

AEAD общего назначения, объединяющая CMAC для аутентификации и

режим CTR для шифрования, который отображает доказуемую безопасность;

а также LetterSoup [50], схема, разработанная для платформ с ограниченными

источники, объединяющие Марвина и ЛФСРК (Линейная обратная связь

Shift Register Counter) режим шифрования и безопасность которого также

формально проанализирован в [51]. Опять же, основным блочным шифром

является AES.

?? Signcryption - обеспечивает конфиденциальность, целостность и

достоверность данных.

без предварительного обмена симметричными ключами. Если А хочет

безопасно отправить сообщение m ∈ {0, 1} ∗ другому пользователю B после

проверки каждого ключи других, они могут использовать следующие

алгоритмы из BDCPS 2:

2 Укажем здесь на исправление опечатки на оригинальной BDCPS [11],

уже соответствующей исправлено в [41, Приложение B], а именно на шаге 4

Signcrypt и шаге 2 Unsigncrypt.

Signcrypt: для случайного u ∈ Zn ∗ генерирует signcryptogram (c, h, z) ∈

{0, 1} ∗ × Zn2 посредством следующих операций

1. r ← yBu

2. c ← h2 (r) ⊕ м

3. h ← h3 (r, m, yA, IDA, yB, IDB)

4. z ← u - xAh

Unsigncrypt: восстанавливает m из криптограммы знака (c, h, z)

следующим образом

1. проверяет, что h, z ∈ Zn ∗

2. r ← yAh · xB yBz

3. m ← h2 (r) ⊕ c

4. v ← h3 (r, m, yA, IDA, yB, IDB)

5. принимает m i ff v = h

Наиболее подходящий выбор зависит не только от потребностей

приложения с точки зрения служб безопасности (конфиденциальность,

целостность и подлинность), но также о том, сколько накладных расходов

является приемлемым. Например, signcryption не требует настройки

симметричного ключа между двумя сторонами, прежде чем они начнут

общение, в отличие от других сервисов; с другой стороны, эта услуга более

интенсивной обработки, а также приводит к увеличению занимаемой

площади в SMS-сообщения, оставляя меньше места для полезной нагрузки

приложения. Следовательно, приложение может использовать шифрование

все время или, как во многих традиционных системы, используют

зашифрованные сообщения только для инкапсуляции симметричных ключей

в начале сообщения, а затем использовать эти общие ключи от этот момент В

некоторых сценариях может быть даже выгодно спросить заинтересованным

сторонам вручную установить симметричные ключи из приложений

интерфейс вместо их настройки с помощью протокола BDCPS. В в любом

случае, предоставляя этот широкий спектр услуг, фреймворк SMSCrypto

остается достаточно гибким для удовлетворения потребностей таких

разнообразных сценариев.

4,3. Ограничения

Уместно отметить, что оригинальная версия BDCPS не обеспечивает

полная безотказная особенность цифровых подписей. Например, это может

быть утверждал, что эту особенность можно получить, производя вариант

BDCPS путем объединяя его с другими протоколами в литературе, такими

как протокол SEG [34], и это было предметом дополнительного исследования

некоторыми из авторов здесь.

4.4. Особенности реализации

Как уже говорилось, платформа SMSCrypto стремится быть легкой

достаточно для реализации на сим-карте. Тем не менее должно быть

достаточно гибким для развертывания в мобильном телефоне, его более

широкое применение SIM-карты или предпочитают не использовать его

возможности). По этой причине Java, так и на языках C: предыдущая версия

J2ME, в то время как последний на сим-картух. На самом деле,

развертывание фреймворка на SIM-карте имеет как минимум

криптографический материал может храниться внутри самой SIM-карты это

даже если устройство памяти как-то скомпрометировано. Для сравнения,

если каждый желает обеспечить аналогичный (хотя и не эквивалентный)

уровень безопасности с Реализация Java, криптографический материал

должен быть надежно сохранен (например, зашифрованный ключом,

полученным из пароля). Кроме того, SIM-карты могут быть без потерь

данных. Учитывая Мы ожидаем, что все будут полезны в зависимости от

целевое приложение.

Наконец, для простоты и обеспечения небольшого размера кода

конфигурация желательно сделать во время компиляции.

5. Анализ производительности

Теперь мы представляем результаты тестов, получим фрейму

SMSCrypto. рабочие функции. Основными метриками являются количество

SMS-сообщений. требуется больше времени, процессорное время и

использование памяти в ция. Эксперименты проводились на мобильном

телефоне с поддержкой Java. (Nokia 5530 [39]), также на микроконтроллере,

вычислительная емкость которого Способности напоминают возможности

SIM-карты малой емкости. Настоящий микроконтроллер используется

ATmega 128L [8], который доступен в беспроводной сети MICAz [36]

сенсорное устройство. Технические характеристики каждого устройства

приведены в таблице. 1 и 2 соответственно. Код, разработанный для

процессора ATMega 128L Я использовал Java для разработки алгоритмов,

которые работают на внутреннем процессоре телефона Nokia 5530. собрали

1000 образцов для симметричных схем и 50 образцов для схема открытого

ключа, а именно протокол BDCPS. Уровень доверия 90% был выбран для

всех экспериментов, чтобы получить доверительный интервал.

Доверительные интервалы менее 1% от среднего значения считались

незначительными.

Количество процессоров одно

Аппаратный процессор тип ARM 11

Аппаратная тактовая частота процессора 434 МГц

Память SDRAM 128 МБ

Таблица 1: Технические данные сотового телефона Nokia 5530 [39]

Аппаратный процессор типа AVR ATmega 128L «Традиционная SIMкарта»

Процессор 8-битный 8- или 16-битный

Аппаратная тактовая частота процессора 8 МГц 5-15 МГц

Оперативная память 4 КБ ниже 10 КБ

Флэш-память 128 КиБ 64-128 КиБ

Таблица 2: Технические данные платформы ATmega 128L [8] по

сравнению с традиционной

SIM-карта [7, 24]

5.1. Симметричные алгоритмы

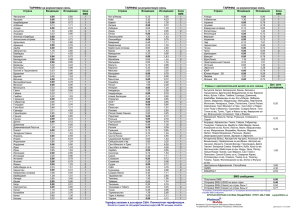

В таблице 3 представлены коммуникационные издержки передачи

SMS-сообщения Это делается с использованием симметричных алгоритмов

для обеспечения конфиденциальности и аутентификации.

В этом сценарии IV и тег аутентификации добавляются механизмом

безопасности.

Анизмы являются единственным источником коммуникационных

накладных расходов, которые представляют на 22,8% от размера SMSсообщения. Космические накладные расходы могут быть изменены

в соответствии с требованиями заявки.

Максимальные накладные расходы

Только шифрование | IV | ≤ 16 124 11,4%

Только авторизация | tag | ≤ 16 124 11,4%

Шифрование + Auth | IV | + | тег | ≤ 32 108 22,9%

Таблица 3: Коммуникационные издержки (байты) SMS-сообщения для

симметричного алгоритма rithms. Накладные расходы состоят из вектора

инициализации (IV) и / или аутентификации тег

В таблице 4 представлено использование памяти симметричных

алгоритмов на AT-Мега 128л. Результаты показывают, что алгоритмы

подходят даже для SIM-карта, так как самая дорогая это EAX, которая

потребляет 2,5 КиБ ПЗУ и 282 байта ОЗУ. Рисунок 4 показывает

производительность симметричные алгоритмы на Nokia 5530 для разных

длин сообщений, от 32 до 320 байтов, то есть от 2 до 20 блоков AES;

относительно AEAD В схемах 10 байтов всего сообщения считаются

связанными данными.

По мере увеличения количества блоков входного сообщения время

обработки увеличивается пропорционально, как и ожидалось. Тем не менее,

для всех схем для шифрования и / или аутентификации сообщений размером

320 байт все равно потребуется менее 1 миллисекунды Рисунок 4 также

показывает, что Марвин и LetterSoup немного опередить CMAC и EAX

соответственно. Полученные результаты также выявить лучшую

производительность схем AEAD по сравнению с алгоритмы шифрования и

аутентификации применяются отдельно: LetterSoup потребовалось 0,5

миллисекунды для обработки 320-байтового сообщения при обработке с

другие алгоритмы добавили до 0,8 миллисекунды.

На фиг.5 представлены результаты симметричных алгоритмов на

ATmega Микропроцессор 128л. Алгоритмы также эффективны на этой

платформе, не более 100 миллисекунд для обработки сообщения размером

320 байт. Еще раз Марвин и LetterSoup были быстрее, чем CMAC и EAX,

соответственно. Схема LetterSoup AEAD была, по крайней мере, такой

же эффективной, как любая другая комбинация шифрования и

аутентификации, хотя такая же не относится к схеме EAX.

Таблица 4: Использование памяти симметричными алгоритмами на

ATMega 128L

5.2. Знак шифрования

Выбор схемы шифрования оправдывается тем, что метод шифрования

и подписи сообщений более эффективен, чем применяя шифрование и

подписывая отдельно. Повышение эффективности может находиться во

времени обработки, использовании полосы пропускания, управлении

ключами или любой другой их комбинация; или это может быть просто

надежный способ объединить два примитивы, чтобы избежать вредных

взаимодействий.

Наша реализация на языке C использует RELIC, что означает «RELIC».

является эффективной библиотекой криптографии »[30] и была

разработана для использования в ограниченные устройства. Эта библиотека

была оптимизирована для арифметических

Рисунок 4: Производительность симметричных алгоритмов на Nokia

5530

метические операции [6, 40] и кодируются как на C, так и на

ассемблере.

RELIC является гибким в том смысле, что пользователи могут точно

настроить безопасность (например, размер кривых) и производительность

(например, использование таблиц предварительного расчета) параметры

перед компиляцией на целевую платформу.

Для нашей реализации Java мы смогли проанализировать две пары

Braries: SMSPairings3 и BNPairings4. Причина измерения как библиотеки в

том, что каждая из них более приспособлена для различных диапазонов

уровень яркости, а именно не более 80 и 80–128 бит соответственно, что

означает что можно принять более подходящий для ресурсов, доступных на

получить устройство и безопасность желаемого. Чтобы обеспечить

различные диапазоны уровень безопасности они поддерживаются

различными семействами эллиптических кривых и функции сопряжения.

SMSPairings основан на кривых MNT4 [37]. Посредством с другой стороны,

библиотека BNPairings основана на кривых BN [22, 16, 49] и представляет

лучшие выгоды для более высоких уровней безопасности при вычислении

пар.

работа в [42] дает хорошие результаты для разработчиков и

обеспечивает скорость взлома записи в программном обеспечении для

важной функции сопряжения.

По сравнению с решением, предложенным в [5], для того же уровня

безопасности

3 code.google.com/p/secure-sms/source/browse/SMSPairings

4 code.google.com/p/bnpairings/

Рисунок 5: Производительность симметричных алгоритмов на ATmega

128L

RSA-1024 (λ = 80 бит), размер полного открытого ключа в нашей

структуре составляет 14 ∗ λ = 14 ∗ 80 = 140B (для кривой MNT4) или 30 ∗ λ =

30 ∗ 80 = 300B (для кривая BN) при использовании RSA, как предложено в

[5], полная стоимость открытого ключа около 2 КБ (размер сертификата,

содержащего ключ). Учитывая, что смс сообщение имеет только 140 байтов,

наше решение требует один (или три) SMS-сообщения, а стоимость в [5] и

аналогичных решениях на основе RSA составляет минимум 15 смс

сообщений. Таблица 5 иллюстрирует сравнение некоторых участвующих

размеры.

Таблица 5: Сравнение между RSA и BDCPS для 80 бит безопасности

В таблице 6 приведены результаты тестов, полученные с

использованием RELIC, SM-Библиотеки SPairings и BNPairings для типичных

операций, необходимых в токол. Самая дорогая операция - проверка

открытого ключа из-за вычисление алгоритма сопряжения; тем не менее, он

выполняется пользователи только один раз, когда они аутентифицируют

себя. После этого дешевле такие операции, как signcrypt и unsigncrypt,

доминируют во времени обработки.

Статическая RAM, используемая кодом C, также указана в таблице 6,

как важно параметр, учитывая, что базовая платформа имеет строгое

ограничение 4 КБ Оперативная память Для реализации Java память не

является проблемой, так как многие MiB обычно встроены в мобильные

телефоны с поддержкой Java. Мы заметили что обе реализации протокола - C

и Java – считали тот же уровень безопасности 80 бит, эквивалентный RSA1024. Более того, и даже хотя реализации Java обычно медленнее, чем те,

которые создаются с использованием Язык C, прежняя реализация

оказывается более эффективной, потому что Процессор телефона в 50 раз

быстрее, чем ATmega 128L.

Таблица 6: Эксперименты различных реализаций BDCPS для 80 бит

безопасности

В таблице 7 представлены служебные данные связи для схемы BDCPS.

Знак криптограммы состоит из тройки (c, h, z), где c – это Sulting

зашифрованный текст и другие элементы являются частью подписи.

Служебная связь для SMS-сообщения - это размеры h и z,

представляющие отправка 40 байтов из 140 байтов.

Таблица 7: Коммуникационные издержки (байты) SMS-сообщения для

схемы BDCPS

Результаты, представленные выше, довольно многообещающие по

сравнению с предыдущая работа. Например, Lee et al. [32] вычислил сигналы

RSA и ECDSA процессы генерации и проверки на мобильном телефоне,

оборудованном 13,5 МГц процессор и 2 МБ оперативной памяти. Подпись

RSA Стоимость генерации составила 7 секунд, а для шифрования BDCPS

требуется всего 1,5 второй (см. Таблицу 6) на 8 МГц микроконтроллере,

имеющем 4 КБ ОЗУ. В Кроме того, signcryption также включает в себя

процесс шифрования. ECDSA генерация подписи действительно показывает

лучшую производительность, чем RSA, но это не так быстро, как BDCPS,

если мы рассмотрим разницу между испытательным стендом платформы, так

как обработка занимает 1,2 секунды. Другие результаты для ECDSA на

Платформы с ограниченными ресурсами можно найти в [58]. В этом случае

подпись генерация занимает более 3 секунд на эмуляторе Sony Ericsson Z800.

6. Заключение

Стремясь удовлетворить растущие потребности в безопасности

приложений на основе SMS, В этой статье предлагается SMSCrypto, система

безопасности, ориентированная на SMS. обеспечивает конфиденциальность,

целостность и услуги аутентификации в эффективном манера. SMSCrypto

принимает криптографические алгоритмы и протоколы, особенно подходит

для ограниченных в ресурсах платформ, включающих обычные и

специальные симметричные решения, а также открытый ключ на основе ECC

протоколы для уменьшения размера ключа при обеспечении высокого уровня

безопасности. Это фреймворк использовал модель безопасности BSS без

сертификата [9], опираясь на Tity под названием Ticket Booth, который

предоставляет пользователям билеты для проверки ключей, так что они

могут аутентифицировать друг друга независимо от какой-либо базовой PKI.

Насколько нам известно, это первая структура безопасности SMS внедрение

цифровых подписей без дополнительного аппаратного или требования, и с

небольшим отпечатком занимаемой полосы пропускания SMS. В- На самом

деле результаты наших тестов как на мобильном телефоне с поддержкой

Java, так и на микроконтроллер с ограниченными ресурсами показывает, что

SMSCrypto превосходит много предложений аналогичного назначения.

Таким образом, его принятие должно разработка и развертывание широкого

спектра чувствительных к безопасности приложений основанный на почти

вездесущей инфраструктуре SMS.

Для будущей работы мы напомним добавление свойства un-repudiation

по протоколу BDCPS, или еще включить более эффективные протоколы,

удовлетворяющие собственность в рамки. Мы также упоминаем возможность

для проектирования приложения для электронных денег, чтобы расширить

возможности мобильных транзакций СМС.

Подтверждения

Эта работа была частично поддержана Национальным советом

Бразилии Научно-техническое развитие (CNPq) под грант ity 303163 / 2009-7

и универсальный исследовательский грант 482342 / 2011-0, а также по S˜

Фонд исследований Пауло (FAPESP) в рамках грантов 2010 / 02909-8

и 2010 / 16163-8.

References

[1] 3GPP2, 2005. C.S0015-B v2.0 – Short Message Service (SMS) for

Wideband Spread Spectrum Systems.

URL http://www.3gpp2.org/public_html/specs/CS0015-0.pdf

[2] Agoyi, M., Seral, D., 2010. SMS security: An asymmetric encryption approach. In: 6th International Conference on Wireless and Mobile Communications (ICWMC). pp. 448–452.

[3] Ahmadian, Z., Salimi, S., Salahi, A., 2010. Security enhancements

against UMTS-GSM interworking attacks. Computer Networks 54 (13),

2256–2270.

[4] Al-Riyami, S. S., Paterson, K. G., 2003. Certificateless public key cryptography. In: Advanced in Cryptology – Asiacrypt 2003. Vol. 2894 of

Lecture Notes in Computer Science. Springer, pp. 452–473.

[5] Albuja, J. P., Carrera, E. V., 2009. Trusted SMS Communication on

Mobile Devices. Brazilian Computing Society.

[6] Aranha, D. F., L´

opez, J., Oliveira, L. B., Dahab, R., 2009. Efficient implementation of elliptic curves on sensor nodes. In: Conference on Hyperelliptic curves, discrete Logarithms, Encryption, etc (CHiLE 2009).

[7] Asif, S. Z., 2011. Next Generation Mobile Communications Ecosystem.

John Wiley and Sons.

[8] Atmel, 2011. Atmel microcontroller revision 2467XS. http://www.

atmel.com/dyn/resources/prod_documents/2467s.pdf.

[9] Baek, J., Safavi-Naini, R., Susilo, W., 2005. Certificateless public key

encryption without pairing. In: Information Security Conference – ISC

2005. Vol. 3650 of Lecture Notes in Computer Science. Springer, pp.

134–148.

[10] Barkan, E., Biham, E., Keller, N., 2003. Instant ciphertext-only cryptanalysis of GSM encrypted communication. Springer-Verlag, pp. 600–

616.

[11] Barreto, P. S. L. M., Deusajute, A. M., de Souza Cruz, E.,

Pereira, G. C. F., da Silva, R. R., 2008. Toward efficient certificateless signcryption from (and without) bilinear pairings. In: The

Brazilian Symposium on Information and Computer System Security

(SBSeg). http://sbseg2008.inf.ufrgs.br/proceedings/data/pdf/

st03_03_artigo.pdf.

[12] Barreto, P. S. L. M., Naehrig, M., 2006. Pairing-friendly curves of

prime

order. In: Selected Areas in Cryptography – SAC’2005. Vol. 3897 of

Lecture Notes in Computer Science. Springer, Santa Fe, New Mexico

(USA), pp. 319–331.

[13] Becher, M., Freiling, F., Hoffmann, J., Holz, T., Uellenbeck, S., Wolf,

C., 2011. Mobile security catching up? Revealing the nuts and bolts of

the security of mobile devices. In: IEEE Symposium on Security and

Privacy (SP). pp. 96–111.

[14] Bellare, M., Rogaway, P., Wagner, D., February 2004. The EAX mode

of operation: A two-pass authenticated-encryption scheme optimized

for simplicity and efficiency. In: Fast Software Encryption - FSE’04. pp.

389–407, http://www.cs.ucdavis.edu/~rogaway/papers/eax.pdf.

[15] Bellovin, S., Blaze, M., 2001. Cryptographic modes of operation for the

internet. Second NIST Workshop on Modes of Operation, citeseer.

ist.psu.edu/bellovin01cryptographic.html.

[16] Benger, N., Scott, M., 2010. Constructing tower extensions of finite

fields for implementation of pairing-based cryptography. In: Proceedings of the Third international conference on Arithmetic of finite fields.

Springer-Verlag, pp. 180–195, http://dl.acm.org/citation.cfm?id=

1893732.1893752.

[17] Biham, E., Dunkelman, O., Keller, N., 2005. A related-key rectangle

attack on the full KASUMI. In: ASIACRYPT’05. pp. 443–461.

[18] Black, J., 2005. Authenticated encryption. http://www.cs.ucdavis.

edu/~rogaway/classes/227/fall03/ae.pdf.

[19] Daemen, J., Rijmen, V., 2002. The Design of Rijndael: AES – The

Advanced Encryption Standard. Springer, Heidelberg, Germany.

[20] De Santis, A., Castiglione, A., Cattaneo, G., Cembalo, M., Petagna,

F., Petrillo, U., 2010. An extensible framework for efficient secure SMS.

In: Complex, Intelligent and Software Intensive Systems (CISIS), 2010

International Conference on. pp. 843–850.

[21] Dent, A. W., 2008. A survey of certificateless encryption schemes and

security models. Int. J. Inf. Sec. 7 (5), 349–377, http://dx.doi.org/

10.1007/s10207-008-0055-0.

[22] Devegili, A. J., Scott, M., Dahab, R., 2007. Implementing cryptographic

pairings over Barreto-Naehrig curves. In: Pairing-Based Cryptography –

Pairing 2007. Vol. 4575 of Lecture Notes in Computer Science. Springer,

Tokyo, Japan, pp. 197–207.

[23] Dunkelman, O., Keller, N., Shamir, A., 2010. A practical-time relatedkey attack on the KASUMI cryptosystem used in GSM and 3G telephony. In: Advances in Cryptology – CRYPTO 2010. Vol. 6223 of Lecture Notes in Computer Science. Springer Berlin / Heidelberg, pp. 393–

410.

[24] EM-Microelectronic, 2012. TG360 16b Fact Sheet:

16-bit high performances flash smart card IC.

http://www.emmicroelectronic.com/webfiles/Product/Smartcard/EMTG36016b-FS.pdf.

[25] Hankerson, D., Menezes, A., Vanstone, S., 2003. Guide to Elliptic

Curve

Cryptography. Springer-Verlag New York, Inc., Secaucus, NJ, USA.

[26] Hossain, A., Jahan, S., Hussain, M., Amin, M., Shah Newaz, S., 2008.

A proposal for enhancing the security system of short message service in

GSM. In: Anti-counterfeiting, Security and Identification, 2008. ASID

2008. 2nd International Conference on. pp. 235 –240.

[27] International Telecommunication Union, January 2011. THE

WORLD IN 2010. http://www.itu.int/ITU-D/ict/material/

FactsFigures2010.pdf.

[28] IPCS GROUP, Online visited on Jan 2011. IPCryptSim SMS encryption. http://www.ipcslive.com/pdf/IPCSSMS.pdf.

[29] Khozooyi, N., Tahajod, M., Khozooyi, P., 2009. Security in mobile

gov-

ernmental transactions. In: Computer and Electrical Engineering, 2009.

ICCEE ’09. Vol. 2. pp. 168–172.

[30] Laborat´

orio de Criptografia Aplicada do Instituto de Computa¸c˜

ao da

Universidade de Campinas, 2010. Efficient library for cryptography

(RELIC). http://code.google.com/p/relic-toolkit/.

[31] Lee, P. H.-J., Narayan, S., Udaya, P., 2008. Secure communication in

mobile ad hoc network using efficient certificateless encryption. In: SECRYPT’08. pp. 306–311.

[32] Lee, Y., Lee, J., Song, J., 2007. Design and implementation of wireless

PKI technology suitable for mobile phone in mobile-commerce. Computer Communications 30 (4), 893 – 903.

[33] Li, F., Shirase, M., Takagi, T., 2008. Key management using certificateless public key cryptography in ad hoc networks. In: Proceedings

of the IFIP International Conference on Network and Parallel Computing. Springer-Verlag, pp. 116–126, http://dx.doi.org/10.1007/

978-3-540-88140-7_11.

[34] Libert, B., 2006. New secure applications of bilinear maps in cryptography. PhD Thesis, Universit¨ı¿½ Catholique de Louvain, Belgium.

[35] Liu, J. K., Au, M. H., Susilo, W., 2007. Self-generated-certificate public key cryptography and certificateless signature/encryption scheme in

the standard model: extended abstract. In: Proceedings of the 2nd

ACM symposium on Information, computer and communications security. ASIACCS ’07. ACM, New York, NY, USA, pp. 273–283, http:

//doi.acm.org/10.1145/1229285.1266994.

[36] MEMSIC, 2012. 6020-0065-05 Rev A, MICAz Datasheet.

http://www.memsic.com/products/wireless-sensor-networks/wirelessmodules.html.

[37] Miyaji, A., Nakabayashi, M., Takano, S., 2001. New explicit conditions

of elliptic curve traces for FR-reduction. IEICE Transactions on Fundamentals E84-A (5), 1234–1243.

[38] NIST, May 2005. Special Publication 800-38B Recommendation for

Block Cipher Modes of Operation: the CMAC Mode for Authentication. National Institute of Standards and Technology, U.S. Department

of Commerce, http://csrc.nist.gov/publications/PubsSPs.html.

[39] Nokia Corporation, January 2012. Detailed specifications for the Nokia

5530 XpressMusic. http://www.nokia.com/ph-en/products/phone/

nokia-5530-xpressmusic/specifications/.

[40] Oliveira, L., Scott, M., Lopez, J., Dahab, R., 2008. TinyPBC: Pairings for authenticated identity-based non-interactive key distribution in

sensor networks. In: Networked Sensing Systems, 2008. INSS 2008. 5th

International Conference on. pp. 173–180.

[41] Pereira, G. C. C. F., 2011. Parametriza¸c˜

ao e otimiza¸

c˜ao de criptografia

de curvas el´ıpticas amig´

aveis a emparelhamentos. MSc Thesis, Escola

Polit´ecnica, Universidade de S˜

ao Paulo, S˜ao Paulo.

[42] Pereira, G. C. C. F., Simplicio Jr, M. A., Naehrig, M., Barreto,

P. S. L. M., 2011. A family of implementation-friendly BN elliptic curves.

Journal of Systems and Software 84, 1319–1326.

[43] PortioResearch, January 2011. Mobile messaging futures 2011-2015:

Analysis and growth forecasts for mobile messaging markets worldwide.

http://www.portioresearch.com/MMF11-15.html.

[44] Rivest, R., Shamir, A., Adleman, L., 1978. A method for obtaining

digital signatures and public-key cryptosystems. Commun. ACM 21 (2),

120–126.

[45] Rongyu, H., Guolei, Z., Chaowen, C., Hui, X., Xi, Q., Zheng, Q., 2009.

A PK-SIM card based end-to-end security framework for SMS. Comput.

Stand. Interfaces 31, 629–641, http://portal.acm.org/citation.

cfm?id=1530904.1531179.

[46] Saarinen, M.-J. O., 2012. Cycling attacks on GCM, GHASH and other

polynomial MACs and hashes. In: Fast Software Encryption – FSE 2012.

Vol. 7549 of Lecture Notes in Computer Science. Springer, pp. 216–225.

[47] Shamir, A., 1984. Identity based cryptosystems and signature schemes.

In: Advances in Cryptology – Crypto’84. Vol. 196 of Lecture Notes in

Computer Science. Springer, pp. 47–53.

[48] Shen, S., Hart, T. J., Ingelbrecht, N., Zimmermann, A., Ekholm, J.,

Jones, N., Edwards, J., Frank, A., October 2009. Dataquest insight: The

top 10 consumer mobile applications in 2012. http://www.gartner.

com/DisplayDocument?ref=clientFriendlyUrl&id=1205513.

[49] Shirase, M., 2010. Barreto-Naehrig curve with fixed coefficient. IACR

ePrint Archive, report 2010/134, http://eprint.iacr.org/2010/134.

[50] Simplicio Jr, M. A., Barbuda, P. d. F. F. S., Barreto, P. S. L. M., Carvalho, T. C. M. B., Margi, C. B., 2009. The Marvin message authentication code and the LetterSoup authenticated encryption scheme. Security

and Communication Networks 2, 165–180, doi://10.1002/sec.66.

[51] Simplicio Jr, M. A., Barreto, P. S. L. M., 2012. Revisiting the security

of the Alred design and two of its instances: Marvin and LetterSoup.

To appear in IEEE Transactions on Information Theory.

[52] Simplicio Jr, M. A., de Oliveira, B. T., Margi, C. B., Barreto, P. S.,

Carvalho, T. C., N¨

aslund, M., 2012. Survey and comparison of message

authentication solutions on wireless sensor networks. Ad Hoc Networks,

(in press).

URL http://www.sciencedirect.com/science/article/pii/

S1570870512001606

[53] Toorani, M., Beheshti Shirazi, A., 2008. SSMS – a secure SMS messaging protocol for the m-payment systems. In: IEEE Symposium on

Computers and Communications (ISCC 2008). pp. 700–705.

[54] van der Merwe, A., Seker, R., Gerber, A., 2005. Phishing in the system

of

systems settings: mobile technology. In: IEEE International Conference

on Systems, Man and Cybernetics. Vol. 1. pp. 492–498.

[55] Wu, S., Tan, C., 2009. A high security framework for SMS. In:

Biomedical Engineering and Informatics, 2009. BMEI’09. 2nd International Conference on. pp. 1–6.

[56] Zhang, Z., Susilo, W., Raad, R., 2008. Mobile ad-hoc network key

management with certificateless cryptography. In: Signal Processing and

Communication Systems, 2008. ICSPCS 2008. 2nd International Conference on. pp. 1–10.

[57] Zheng, Y., 1997. Digital signcryption or how to achieve cost(signature

& encryption) << cost(signature) + cost(encryption). In: Advanced

in Cryptology – Crypto’97. Vol. 1294 of Lecture Notes in Computer

Science. Springer, pp. 165–179.

[58] Zhu, Y., Rice, J., aug. 2009. A lightweight architecture for secure twoparty mobile payment. In: Computational Science and Engineering,

2009. CSE ’09. International Conference on. Vol. 2. pp. 326–333.