Атака на основе генерируемых ошибок

реклама

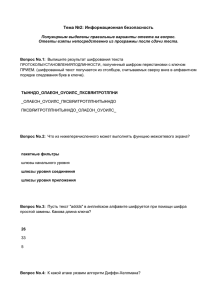

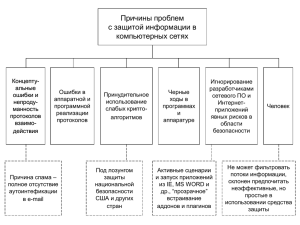

СПОСОБЫ РЕАЛИЗАЦИИ SIDE CHANNEL АТАК И МЕТОДЫ ПРОТИВОДЕЙСТВИЯ ИМ Калинин Д.А., аспирант кафедры безопасных информационных технологий СПб НИУ ИТМО, [email protected] Аннотация Данный документ содержит описание актуальных Side Channel атак на алгоритм Rijndael (AES) и возможные методы противодействия данным атакам. Введение Криптографические алгоритмы сегодня используются повсеместно, для поддержания целостности и конфиденциальности защищаемой информации, противодействию несанкционированному доступу к ней. Криптоалгоритм Rijndael (AES) является блочным алгоритмом симметричного шифрования. Алгоритм широко применяется в различных программных и программно-аппаратных комплексах шифрования (к примеру OpenSSL, AES Crypt, PolarSSL, Ccrypt), и является государственным стандартом шифрования США (стандарт FIPS 197). На текущий момент является защищенным от взлома посредством криптографического анализа, но уязвим для ряда атак по сторонним каналам, в силу недостатков конкретных реализаций криптоалгоритма, а также ряда фундаментальных уязвимостей. Актуальными на сегодня можно назвать следующие виды атак: атаки на основе генерируемых ошибок; атаки на основе анализа времени выполнения с использованием кеш промахов. Атака на основе генерируемых ошибок Атака на основе генерируемых ошибок использует фундаментальную уязвимость алгоритма при его программно-аппаратных реализациях – итерационную структуру и отсутствие связи между раундовыми ключами. Атака базируется на потенциальной возможности возникновения ошибки (как преднамеренной, так и специально внесенной) в процессе шифрования и дальнейшее использование ошибочных результатов работы для анализа и сравнения с валидными результатами, что позволяет получить секретный ключ. Получение ошибки возможно широким набором способов: изменение напряжения на входе шифратора, изменение частоты тактового генератора, внесение ошибки оптическим способом, посредством случайной или преднамеренной ошибки в работе аппаратных средств и/или программного обеспечения, использования различного специального ПО или применение НДВ используемого. Одним из эффективнейших способов противодействия подобным атакам – добавление избыточности во время процесса шифрования посредством использования корректирующих кодов. Атаки на основе времени выполнения Атаки на основе анализа времени выполнения описывают методы и способы получения различных временных характеристик процесса шифрования. Эти характеристики используются для последующего анализа времени, которое затрачивается на исполнение отдельных операций криптоалгоритма и частоты промахов в кэш процессора. Также методики подобных атак описывают разнообразные способы воздействия на процесс шифрования для более эффективной атаки. Для подобного класса атак уязвимы современные мобильные операционные системы, например RichOS и среда виртуализации DalvikVM (Android OS), использующие Rijndael, как средство взаимной аутентификации процессов. Методами противодействия подобным атакам могут быть такие средства как: отказ от деления кеша между процессами, автоматическая загрузка таблиц в кеш, без ожидания запроса, косвенное управление процессом шифрования, для усложнения процесса управления им со стороны процесса-шпиона и получения процессом-шпионом необходимых для атаки данных. Заключение На текущий момент атака на основе генерируемых ошибок была успешно проведена для различных сочетаний размера исходного блока текста и секретного ключа и проверяется возможность защиты описанными выше способами для различных видов кодов и выбор оптимального вида кодирования. Для атаки на основе времени выполнения на текущий момент проектируется система, реализующая озвученные выше методы противодействия. Литература 1. Калинин Д.А. Практическая реализации Side Channel атаки на алгоритм Rijndael / Д.А. Калинин //Аннотированный сборник научноисследовательских выпускных работ специалистов НИУ ИТМО. / СПб: НИУ ИТМО, 2012, с. 11-13