lect2014_13

реклама

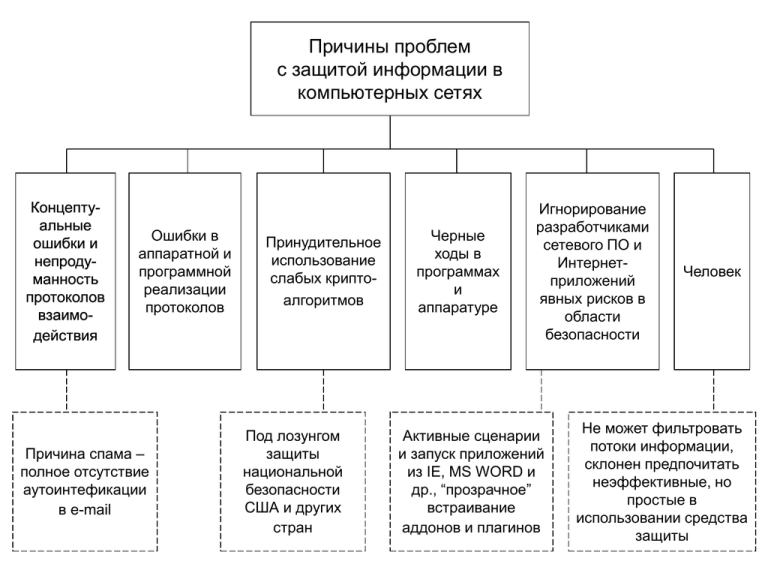

Причины проблем с защитой информации в компьютерных сетях Концептуальные ошибки и непродуманность протоколов взаимодействия Ошибки в аппаратной и программной реализации протоколов Причина спама – полное отсутствие аутоинтефикации в e-mail Принудительное использование слабых криптоалгоритмов Под лозунгом защиты национальной безопасности США и других стран Черные ходы в программах и аппаратуре Игнорирование разработчиками сетевого ПО и Интернетприложений явных рисков в области безопасности Активные сценарии и запуск приложений из IE, MS WORD и др., “прозрачное” встраивание аддонов и плагинов Человек Не может фильтровать потоки информации, склонен предпочитать неэффективные, но простые в использовании средства защиты Цикличность процессов поиска дыр в защите информации и их устранения Создание сетевых протоколов, стандартов и разработка ПО Злоумышленники анализируют средства защиты и находят наиболее простые пути их взлома Производители средств защиты анализируют используемые злоумышленниками атаки и пытаются устранить дыры в средствах защиты путем модификации ПО и аппаратуры Сетевая безопасность Атакуемые сетевые компоненты: 1. Сервера Сервера предназначены для хранения информации либо предоставления определенных видов услуг. Вследствие этого, основными классами атак против серверов являются "отказ в сервисе" и попытки раскрытия конфиденциальной информации. Специфичными атаками являются атаки, заключающиеся в фальсификации служебных сервисов. 2. Рабочие станции Задачами злоумышленника в отношении рабочих станций являются: получение информации, хранящейся локально на их жестких дисках, получение паролей, вводимых оператором, путем копирования буфера клавиатуры, скрытое от пользователя участие рабочей станции в атаках на сервера. 3. Среда передачи информации В зависимости от среды передачи данных (эфирная, кабельная) и аппаратной реализации линии связи существуют различные возможности для их прослушивания. 4. Узлы коммутации сетей Атаки на узлы коммутации преследуют обычно две цели: нарушение целостности сети ("отказ в сервисе"), либо перенаправление трафика по неверному пути, каким-либо образом выгодному злоумышленнику. Цели атак на сервера 1) Получение доступа к информации; 2) Получение несанкционированного доступа к услугам – основываются в основном на ошибках или недокументированных возможностях программного обеспечения, предоставляющего подобные услуги; 3) Попытка вывода из рабочего режима определенного класса услуг. Класс подобных атак получил название атака "отказ в сервисе" (англ. deny of service – DoS ). Атака "отказ в сервисе" может быть реализована на целом диапазоне уровней модели OSI (что это за модель – узнаем сегодня позднее): физическом, канальном, сетевом, сеансовом; 4) Попытка изменения информации или услуг, как вспомогательный этап какой-либо более крупной атаки. Примером серверов услуг, часто подвергающимся модификации, являются DNS-сервера. DNS-служба (англ. Domain Name System – служба доменных имен) в сетях Intra- и InterNet отвечает за сопоставление "произносимых" и легко запоминаемых доменных имен (например, www.intel.com) к их IP-адресам (например, 165.140.12.200). При изменении программы DNS-сервиса поток данных, предназначенный, например, для www.visa.com может быть направлен на сервер злоумышленника и, только потом, на настоящий сервер www.visa.com. Совет: Узнавать IP-адреса важных серверов и указывать их в явном виде. Атаки на рабочие станции Основное средство атак: “троянские” программы (разновидность вирусов, которые предназначены на пробивание сетевой защиты изнутри). Цели атак: получение данных, обрабатываемых или локально хранимых на рабочих станциях, получение паролей, вводимых операторами, участие зараженных троянскими программами рабочих станций в совместных атаках на определенные сервера. Методы обнаружения троянских программ: 1) Стандартное антивирусное ПО: обнаруживает троянские программы, которые получили широкое распространение. Не сможет обнаружить троянскую программу, написанную специально для атаки на единичную заданную рабочую станцию. 2) Утилиты контроля за сетевыми портами: позволяют обнаружить те троянские программы, которые постоянно обеспечивают внешний доступ к зараженной рабочей станции и, следовательно, держат открытым какой-либо сетевой порт транспортного протокола. Например, в Windows можно запустить утилиту “netstat –a”. 3) Программы контроля за изменениями в системных файлах и служебных областях данных (реестр, загрузочные области дисков) – адвизоры. Совет: не включать важную рабочую станцию в локальную сеть или Интернет. Атаки на среду передачи информации По возможности прослушивания все линии связи делятся на: 1) Широковещательные с неограниченным доступом (например, инфракрасные и радиоволновые сети); 2) Широковещательные с ограниченным доступом (проводные сети, для которых чтение информации возможно всеми станциями, подключенными к данному проводу); 3) Каналы "точка-точка" (проводные сети, для которых чтение информации возможно только теми станциями, через которые идет пакет от пункта отправки, до пункта назначения. Пример широковещательной сети: сеть Ethernet на коаксиальной жиле и на повторителях (хабах – англ. hub). Защищенную от прослушивания передачу данных в сетях EtherNet производят сетевые коммутаторы типа свич (англ. switch) и различного рода маршрутизаторы (роутеры – англ. router). Список кабельных соединений по возрастанию сложности их прослушивания : 1) Невитая пара – сигнал может прослушиваться на расстоянии в несколько сантиметров без непосредственного контакта; 2) Витая пара – сигнал несколько слабее, но прослушивание без непосредственного контакта также возможно; 3) Коаксиальный провод – центральная жила надежно экранирована оплеткой : необходим специальный контакт, раздвигающий или режущий часть оплетки, и проникающий к центральной жиле; 4) Оптическое волокно – для прослушивания необходимо вклинивание в кабель и дорогостоящее оборудование, процесс подсоединения к кабелю сопровождается прерыванием связи и может быть обнаружен. Атаки на узлы коммутации сетей Узлы коммутации сетей представляют интерес для злоумышленника: 1) Как инструмент маршрутизации сетевого трафика (получение доступа к таблице маршрутизации позволяет изменить путь потока возможно конфиденциальной информации в интересующую злоумышленника сторону. Дальнейшие его действия могут быть подобны атаке на DNS-сервер); 2) Как необходимый компонент работоспособности сети (при атаке класса "отказ в сервисе" злоумышленник обычно заставляет узел коммутации либо передавать сообщения по неверному "тупиковому" пути, либо вообще перестать передавать сообщения. Для достижения второй цели обычно используют ошибки в программном обеспечении, запущенном на самом маршрутизаторе, с целью его "зависания"). Пути получения доступа к таблице маршрутизации: 1) Непосредственным администрированием, если злоумышленник каким-либо образом получил права администратора (чаще всего узнал пароль администратора или воспользовался несмененным паролем по умолчанию); 2) Атака на динамическую маршрутизацию пакетов, включенной на многих узлах коммутации. В таком режиме устройство определяет наиболее выгодный путь отправки конкретного пакета, основываясь на истории прихода определенных служебных пакетов сети – сообщений маршрутизации (протоколы ARP, RIP и другие). При фальсификации нескольких служебных пакетов можно добиться того, что устройство начнет отправлять пакеты по пути, интересующем злоумышленника, думая, что это и есть самый быстрый путь к пункту назначения. Уровни сетевых атак согласно модели OSI Эталонная модель взаимодействия открытых систем OSI (англ. Open Systems Interconnection) была разработана институтом стандартизации ISO с целью разграничить функции различных протоколов в процессе передачи информации от одного абонента другому. Подобных классов функций было выделено 7 – они получили название уровней. Источник Приемник Прикладной уровень Прикладной уровень Уровень представлений Уровень представлений Сеансовый уровень Сеансовый уровень Транспортный уровень Транспортный уровень Сетевой уровень Сетевой уровень Канальный уровень Канальный уровень Физический уровень Физический уровень Классификация сетевых атак согласно уровню их воздействия Физический уровень отвечает за преобразование электронных сигналов в сигналы среды передачи информации (импульсы напряжения, радиоволны, инфракрасные сигналы). Основной класс атак - "отказ в сервисе". Канальный уровень управляет синхронизацией двух и большего количества сетевых адаптеров, подключенных к единой среде передачи данных. Пример - EtherNet. Основная атака - "отказ в сервисе“ (производится сбой синхропосылок или самой передачи данных периодической передачей "без разрешения и не в свое время“). Сетевой уровень отвечает за систему уникальных имен и доставку пакетов по этому имени (за маршрутизацию пакетов). Пример такого протокола - протокол Интернета IP. Транспортный уровень отвечает за доставку больших сообщений по линиям с коммутацией пакетов (размер пакета обычно небольшое число от 500 байт до 5 килобайт). Транспортными протоколами в сети Интернет являются протоколы UDP и TCP. Основные атаки – “отказ в сервисе” и “сбой в работе” (основаны на том, что большие сообщения разбиваются на несколько пакетов, приходящих в разное время). Сеансовый уровень отвечает за процедуру установления начала сеанса и подтверждение (квитирование) прихода каждого пакета от отправителя получателю. В сети Интернет протоколом сеансового уровня является протокол TCP (он занимает и 4, и 5 уровни модели OSI). Широко распространена атака класса DoS ("отказ в сервисе“), основанная на свойствах процедуры установления соединения в протоколе TCP. Она получила название SYN-Flood (flood – англ. "большой поток"). Посылается пустой пакет с битом SYN, после чего сервер высылает клиенту подтверждение запроса и ждет третьего пакета (начала связи). Атака заключается в одновременной отправке большого числа запросов с разных IP-адресов с целью переполнения буфера сервера. Уровень представлений обеспечивает необходимое преобразование, кодирование, шифрование и дешифрование данных. Прикладной уровень обеспечивает взаимодействие пользовательских приложений с сетью. Возможности модификации защиты на уровнях OSI Прикладной уровень Заплатки, фильтры, брандмауэры, антивирусы Уровень представлений Криптографическое кодирование информации Сеансовый уровень Проблематично модифицировать протоколы, небольшие возможности фильтрации пакетов Транспортный уровень Небольшие возможности по совершенству ПО Сетевой уровень Небольшие возможности по совершенству ПО (фильтры) и аппаратуры Канальный уровень Небольшие возможности по совершенству аппаратуры Физический уровень Нет принципиально новых возможностей для повышения защищенности