Минин Виктор Владимирович - Инновации в ИКТ

реклама

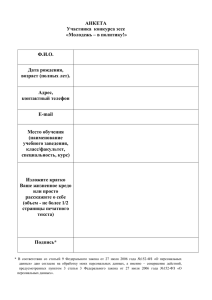

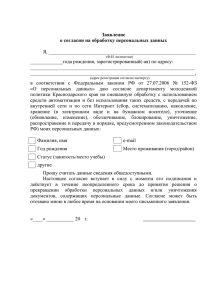

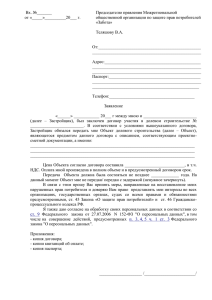

Партнерская конференция «Бизнес = Территория Партнеров» «Группа компаний «БТП» 13 - 14 марта 2014 г. Алтайский край, г. Барнаул Инновации в ИКТ и новые тренды • • • • • • • • • Виртуализация (облака) Мобилизация и консьюмеризация Электронные деньги Электронные приемные Электронные сервисы (гос.услуги) Интернет-телевещание SMART – TV ПО – как сервисная услуга Интернет – вещи УКАЗ ПРЕЗИДЕНТА РОССИЙСКОЙ ФЕДЕРАЦИИ О СОЗДАНИИ ГОСУДАРСТВЕННОЙ СИСТЕМЫОБНАРУЖЕНИЯ, ПРЕДУПРЕЖДЕНИЯ И ЛИКВИДАЦИИ ПОСЛЕДСТВИЙ КОМПЬЮТЕРНЫХ АТАК НА ИНФОРМАЦИОННЫЕ РЕСУРСЫ РОССИЙСКОЙ ФЕДЕРАЦИИ • 15 января 2013 года • Национальный координационный центр по компьютерным инцидентам • Организация защиты критической информационной инфраструктуры Российской Федерации от компьютерных атак • Внесение в законодательные акты дополнение - ФСБ России - информационная безопасность !!! О ВНЕСЕНИИ ИЗМЕНЕНИЙ В ОТДЕЛЬНЫЕ ЗАКОНОДАТЕЛЬНЫЕ АКТЫ РОССИЙСКОЙ ФЕДЕРАЦИИ В СВЯЗИ С ПРИНЯТИЕМ ФЕДЕРАЛЬНОГО ЗАКОНА "О РАТИФИКАЦИИ КОНВЕНЦИИ СОВЕТА ЕВРОПЫ О ЗАЩИТЕ ФИЗИЧЕСКИХ ЛИЦ ПРИ АВТОМАТИЗИРОВАННОЙ ОБРАБОТКЕ ПЕРСОНАЛЬНЫХ ДАННЫХ" И ФЕДЕРАЛЬНОГО ЗАКОНА "О ПЕРСОНАЛЬНЫХ ДАННЫХ" • 7 мая 2013 года N 99-ФЗ • • • • • • • • • • • • "О прокуратуре Российской Федерации" "Об актах гражданского состояния« "О негосударственных пенсионных фондах" "О государственной дактилоскопической регистрации в Российской Федерации« "О государственной социальной помощи« "О государственном банке данных о детях, оставшихся без попечения родителей" Трудовой кодекс Российской Федерации Гражданский процессуальный кодекс Российской Федерации "О системе государственной службы Российской Федерации« "О государственной гражданской службе Российской Федерации« "Об образовании в Российской Федерации" "О связи" , "О лотереях" "Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных" • Приказ от 18 февраля 2013 г. N 21 ФСТЭК России • Признать утратившим силу приказ ФСТЭК России от 5 февраля 2010 г. N 58 "Об утверждении Положения о методах и способах защиты информации в информационных системах персональных данных" В состав мер по обеспечению безопасности персональных данных, реализуемых в рамках системы защиты персональных данных с учетом актуальных угроз безопасности персональных данных и применяемых информационных технологий, входят: • • • • идентификация и аутентификация субъектов доступа и объектов доступа; управление доступом субъектов доступа к объектам доступа; ограничение программной среды; защита машинных носителей информации, на которых хранятся и (или) обрабатываются персональные данные (далее - машинные носители персональных данных); • регистрация событий безопасности; • антивирусная защита; • обнаружение (предотвращение) вторжений; • контроль (анализ) защищенности персональных данных; • обеспечение целостности информационной системы и персональных данных; • обеспечение доступности персональных данных; • защита среды виртуализации; • защита технических средств; • защита информационной системы, ее средств, систем связи и передачи данных; • выявление инцидентов (одного события или группы событий), которые могут привести к сбоям или нарушению функционирования информационной системы и (или) к возникновению угроз безопасности персональных данных (далее - инциденты), и реагирование на них; • управление конфигурацией информационной системы и системы защиты персональных данных. Состав и содержание мер по обеспечению безопасности персональных данных, необходимых для обеспечения каждого из уровней защищенности персональных данных, приведены в приложении к настоящему документу. ИНТЕРНЕТ – благоприятная среда для мошенника любой масти • Высокий уровень латентности при использовании сети ИНТЕРНЕТ. • Постоянное развитие информационных систем и использование в них инновационных продвинутых технологий. • Появление новых технологических платформ в среднем каждые 5-7 лет • Высокий уровень уязвимостей в существующих популярных ИТ-техноголиях • Слабая защищенность информационных периметров, как частных, так и государственных предприятий. ИНТЕРНЕТ – благоприятная среда для мошенника любой масти • Финансовый кризис подстегнул хактивистские движения. • Финансовые потоки от мошенничества на сети ИНТЕРНЕТ (до сотни млн. рублей ежемесячно, только в России). • Незащищенность интернет-ресурсов – реальная возможность модификации публичной информации, с целью дискредитации и других неблаговидных целей… • Крайне низкая культура в области ИТ и информационной безопасности, как в личном, так и в корпоративном использовании ИНТЕРНЕТ – витальная потребность Исследование ВЦИОМ свидетельствует: • 22% россиян признаются, что слишком много времени проводят в интернете, • Наиболее зависимы от интернета молодые респонденты — в группе от 18 до 24 лет таковых больше половины (53%). • 44% молодежи злоупотребляют социальными сетями, 39% — смартфонами. Британские ученые провели исследование предпочтений жителей Великобритании, попросили 3000 человек перечислить свои самые важные жизненные потребности: • британцы не представляют своей жизни без солнца (первое место) и Интернета (второе место). • третья позиция - чистая питьевая вода, • четвертая - холодильник, • пятая - социальная сеть Facebook. ИНТЕРНЕТ – витальная потребность Компания Cisco провела международный опрос, показавшего усиливающее значение компьютерных сетей в жизни человечества. Опрошено 2 800 специалистов и студентов колледжей не старше 30 лет в Бразилии, Австралии, Германии, Великобритании, Индии, Италии, Испании, Канаде, Мексике, Китае, России, Франции, США и Японии: • 33 % опрошенных респондентов считают Интернет такой же основной потребностью человека, как еда, воздух, жилье и вода. • Итак, 4 из каждых 5 молодых сотрудников и студентов колледжей считают Всемирную сеть одной из своих самых важных потребностей. • Если бы у студентов колледжей был выбор между Глобальной сетью и автомобилем, то 2/3 (64 %) выбрали бы Интернет. • 40 % студентов колледжей заявили, что Всемирная сеть для них важнее встреч с друзьями и свиданий. • 2/3 студентов колледжей (66 %) и больше половины молодых сотрудников (58 %) рассматривают мобильные устройства (смартфоны, ноутбуки, планшеты) как "самую важную технологию" в их жизни. checkdolg.com checkdolg.com Уязвимости на http://secunia.com На 2503 продукта приходится 9776 уязвимостей Тенденции сетевой безопасности. Исследование института Ponemon • В большинстве исследованных компаний модель информационной безопасности является недостаточно гибкой для реагирования на усложняющиеся и все более частые сетевые атаки. Безопасность сетей наиболее часто основывается на устройствах типа Firewall/VPN и защищенных маршрутизаторах. Решения типа SSL VPN и SIEM используются менее чем в половине компаний. • По результатам исследования совокупные потери от инцидентов сетевой безопасности составили 3.4 миллиона евро в Германии, 2.2 миллиона евро во Франции и 1.9 миллиона фунтов стерлингов в Великобритании. Для всех трех стран исследование показало, что самые высокие потери произошли от атак киберпреступников, утери или кражи мобильных устройств и сторонних ошибок. • Атаки производятся на любые организации, независимо от размера. Предприятия сектора SMB также попадают под прицел киберпреступников, и поэтому они наряду с крупными компаниями должны уметь противостоять угрозам сетевой безопасности Ключевые результаты исследования института Ponemon •В течение последнего года успешные атаки (один и более раз) были проведены на 80% компаний • Половина опрошенных не знают, из какого источника велись атаки. • Половина обнаруженных атак велась из внешних источников, 38% исходили от сотрудников компаний, 22% - от контрагентов. • Нарушения безопасности в основном возникали на рабочих станциях или ноутбуках сотрудников компании (44% и 26% соответственно). Причиной 16% атак стали Смартфоны и планшеты сотрудников. • По мнению опрошенных, наиболее успешный метод противодействия киберпреступникам – комплексный подход к обеспечению информационной безопасности. На 2 и 3 месте по популярности – доступность ресурсов и наличие перспективных технологий соответственно. • Наиболее серьезными последствиями кибератак опрошенные считают хищения информационных активов (45%), прерывание бизнес-процессов (44%) и санкции со стороны регуляторов (27%). Ущерб репутации указали 10% опрошенных. • Компании направляют свои основные усилия в области сетевой безопасности на предотвращение сетевых атак. Наиболее популярные сетевые устройства: Firewall/VPN, защищенные маршрутизаторы и IDS/IPSустройства. Наиболее популярные решения для конечных точек: антивирусы, anti-malware программы и антиспам. Государственные Киберотряды Федеральная разведывательная служба Германии (BND) – 130 Минобороны США Cyber Command – до 5000 Китай – 6000 Россия - ? 17-21 апреля 2014 года в Екатеринбурге Final RuCTF 2014 VII Всероссийские межвузовские соревнования по защите информации RuCTF — это ежегодные соревнования, которые ведут свою историю с 2007 года, и в этом году проводятся в восьмой раз. На протяжении 7 лет RuCTF завоевывает всё большее внимание публики, и каждый год в соревнованиях принимает участие всё большее количество команд. В этом году в отборочном этапе приняли участие 84 команды из 35 российских вузов, от Калининграда до Владивостока. Особенность соревнований этого года - организаторы официально разрешили зарубежным командам участвовать в отборочном этапе, и заявку на участие подало 134 зарубежные команды (в том числе из 18 зарубежных университетов) со всей планеты. RuCTF – http://ructf.org 20-21 Марта 2013 г. Нью-Йорк Сити, Нью-Йорк конференция Gigaom Strucuture: Data Центральное разведывательное управление (ЦРУ) Айра «Гусь» Хант - Технический директор CTO …. большие данные - это будущее и мы его владельцы …… Арабская весна была бы невозможна без социальных сетей, мобильных и облачных приложений, заявил Айра "Гусь" Хант. Дабы эффективно контролировать эти процессы и успешно ими управлять, необходимо качественно повысить скорость обработки поступающей от агентов информации и данных от глобальной сети датчиков. И богатые тоже «плачут» Два года назад Управление тратило 63 дня на обработку неких собранных данных, сегодня это время составляет 27 минут. Однако для успешного движения в этих направлениях требуются, во-первых, петафлопсные компьютеры, а вовторых, пересмотр схем лицензирования ПО, которые слишком медлительны и ограничивают оперативные возможности службы (ЦРУ хочет платить только за реально используемые функции покупаемого софта). ЦРУ в этой связи намерено развивать пять приоритетных техносфер: - продвинутая аналитика при подготовке и в ходе миссий; - вебтопы -- рабочие столы, доступные через интернет с любого компьютера; - security as a service; - движки Big Data; - облачные вычисления, прежде всего проекты I2 и Mass Analytics Cloud. ТОП 7 причин для увольнений Что делать ? Чернышевский Н.Г. Информационная безопасность для Общества в публичной сети Интернет: • При использовании публичной сети Интернет, каждый член Общества и сообществ должен осознавать свою ответственность. • Проявляйте должную осмотрительность при работе с публичной сетью Интернет. • Информируйте правоохранительные органы о сомнительных сайтах и почтовых сообщениях. Что делать ? • Не посещайте сайты содержащие материалы, носящие вредоносную, угрожающую, клеветническую, непристойную информацию, а также информацию, оскорбляющую честь и достоинство других лиц, материалы, способствующие разжиганию национальной розни, подстрекающие к насилию, призывающие к совершению противоправной деятельности, в том числе разъясняющие порядок применения взрывчатых веществ и иного оружия, и т.д.; • Не переходите по незнакомым ссылкам, которые приходят вам на почту, в «аську», или в социальной сети. Даже если ссылка пришла от знакомого человека необходимо быть максимально внимательным; • Относитесь с опаской к сообщениям и сайтам, в которых вас просят указать или ввести ваши личные данные. Будьте максимально внимательны при нахождении на данных сайтах; Что делать ? • Не кликайте по «подозрительным» рекламным баннерам, предлагающим мгновенное обогащение или другие нереально выгодные услуги и сервисы; • Не оставляйте свои данные о банковских счетах и номерах, дебетовых и кредитных карт (покупка в интернет-магазинах, подписка на сервисы и услуги); • Не публикуйте, не загружайте и не распространяйте материалы содержащие: информацию, полностью или частично, защищенную авторскими или другим правами, без разрешения владельца, информацию содержащую ложные, неточные или искаженные сведения, которые могут причинить убытки или нанести ущерб деловой репутации иных лиц; • конфиденциальную информацию, • коммерческую тайну, а также персональные данные; • незаконно полученную информацию. Что делать ? • Информируйте детей о возможных опасностях, с которыми может быть сопряжено их пребывание в интернете; • Не загружайте и не открывайте файлы и вложения в сообщениях от неизвестных отправителей и на сомнительных сайтах; • Публичная электронная почта является собственностью компаний предоставившей ее в пользование (почтовые сервисы от mail.ru, gmail.com, yahoo.com и т.д., почтовые сервисы в социальных сетях) не используйте ее для пересылки служебной, конфиденциальной, коммерческой информации или иную охраняемую законом тайну. Для этих целей имеются корпоративные и защищенные почтовые сервисы; • Пользуйтесь несколькими адресами электронной почты: одним для личной переписки и другими для регистрации в форумах, чатах, списках рассылки и других общедоступных сервисах и сайтах; • Не публикуйте частный адрес и корпоративный адрес электронной почты на общедоступных ресурсах; • Не отвечайте на спам- сообщения, ответ на спам-письмо лишь увеличивает количество присылаемого спама в дальнейшем. СПАСИБО ЗА ВНИМАНИЕ Минин Виктор Председатель Общественного консультативного совета по научно-технологическим вопросам информационной безопасности Комиссии по информационной безопасности при Координационном совете государств-участников СНГ по информатизации при РСС, Председатель Правления Ассоциации руководителей служб информационной безопасности Тел.: +7 (495) 721 6003 E-mail: [email protected], Skype: arsibru, www.aciso.ru