Лекция 9. Основы сетевой безопасности Вычислительные системы, сети и

реклама

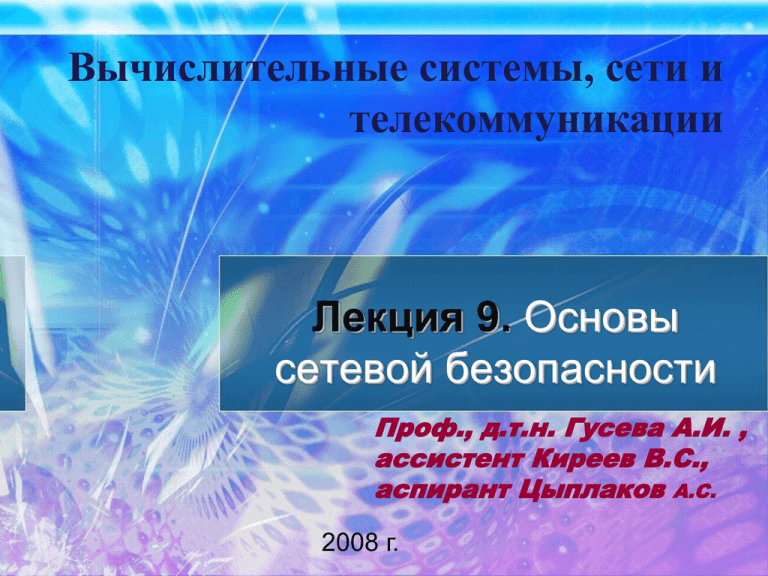

Вычислительные системы, сети и телекоммуникации Лекция 9. Основы сетевой безопасности Проф., д.т.н. Гусева А.И. , ассистент Киреев В.С., аспирант Цыплаков А.C. 2008 г. Основные понятия сетевой безопасности Идентификация - процедура распознавания субъекта по его уникальному идентификатору, присвоенному данному субъекту ранее и занесенному в базу данных в момент регистрации субъекта в качестве легального пользователя системы. Основные понятия сетевой безопасности Аутентификация - процедура проверки подлинности входящего в систему объекта, предъявившего свой идентификатор. В зависимости от степени доверительных отношений, структуры, особенностей сети и удаленностью объекта проверка может быть односторонней или взаимной. В большинстве случаев она состоит в процедуре обмена между входящим в систему объектом и ресурсом, отвечающим за принятие решения ("да" или "нет"). Основные понятия сетевой безопасности Авторизация - процедура предоставления субъекту определенных прав доступа к ресурсам системы после успешного прохождения им процедуры аутентификации. Для каждого субъекта в системе определяется набор прав, которые он может использовать при обращении к её ресурсам. Аудит - процесс контроля (мониторинга) доступа субъектов к ресурсам системы, включающий протоколирование действий субъектов при их работе с ресурсами системы в целях обеспечения возможности обнаружения несанкционированных действий. Основные понятия сетевой безопасности . Администрирование - процесс управления доступом субъектов к ресурсам системы. Данный процесс включает в себя: • создание идентификатора субъекта (создание учётной записи пользователя) в системе; • управление данными субъекта, используемыми для его аутентификации (смена пароля, издание сертификата и т. п.); • управление правами доступа субъекта к ресурсам системы. Протоколы аутентификации Аутентификация пользователя применяется для обеспечения того, что в сеть будет допущен только авторизованный пользователь, также как и к специальным ресурсам внутри сети. Методы, используемые для аутентификации пользователя – это: • пользовательский профиль • пользовательская учётная запись •пользовательский пароль •биометрия • сетевая аутентификация Протоколы аутентификации Сетевая аутентификация требует, чтобы пользователь ввёл для сервера аутентификации имя пользователя, сервер проверяет идентификационный номер пользователя и его пароль по базе данных, после чего создаёт аттестат. Аттестат используется пользователем для всех операций, где требуется аутентификация. Протоколы аутентификации К наиболее распространённым протоколам аутентификации относятся: •Kerberos – протокол сетевой аутентификации с использованием секретного ключа, в котором используется алгоритм шифрования DES для шифрования и аутентификации. Протоколы аутентификации •RADIUS – протокол дистанционной аутентификации пользователей по коммутируемым линиям •TACACS+ – это приложение для обеспечения безопасности, в котором выполняется централизованная проверка пользователей, претендующих на доступ к маршрутизатору или сетевому серверу доступа. Схема протокола Kerberos Система аутентификации и авторизации Kerberos – это основанная на шифровании служба обеспечения безопасности. Она предназначена для того, чтобы исключить передачу паролей в незашифрованном виде между клиентом и прикладным сервером, обеспечивающим доступ к сетевым ресурсам. . Схема протокола Kerberos Аутентификация выполняется следующим образом: • Клиент посылает запрос серверу аутентификации (AS) на информацию, однозначно идентифицирующую некоторый нужный клиенту сервер. • Сервер AS передает требуемую информацию, зашифрованную с помощью известного пользователю ключа. Переданная информация состоит из билета сервера и временного ключа, предназначенного для шифрования (часто называемого ключом сеанса). Схема протокола Kerberos • Клиент пересылает серверу билет, содержащий идентификатор клиента и ключ сеанса, зашифрованные с помощью ключа, известного серверу. • Теперь ключ сеанса известен и клиенту, и серверу. Он может быть использован для аутентификации клиента, а также для аутентификации сервера. Ключ сеанса можно применять для шифрования передаваемой в сеансе информации или для взаимного обмена ключами подсеанса, предназначенными для шифрования последующей передаваемой информации. Схема протокола RADIUS RADIUS (Remote Authentication in Dial-In User Service) — представляет собой клиентсерверный протокол AAA (authentication, authorization и accounting), работающий поверх UDP. Выбор UDP, а не TCP обусловлен тем, что в случае отказа сервера аутентификации, UDP позволяет быстрее переключиться на запасной сервер. В то же время, использование UDP диктует необходимость реализации схем контроля доставки и повторной передачи средствами самого протокола RADIUS. Схема протокола RADIUS В рамках стандартов RFC 2138-2139 выделяются следующие три компонента протокола: • Клиент RADIUS. Клиент RADIUS принимает от пользователей запросы на аутентификацию. Все принятые запросы переадресовываются серверу RADIUS для последующей аутентификации и авторизации. Как правило, в качестве клиента протокола RADIUS выступает сервер удаленного доступа. Схема протокола RADIUS •Cервер RADIUS. Основная задача сервера RADIUS заключается в централизованной обработке информации, предоставленной клиентами RADIUS. Один сервер способен обслуживать несколько клиентов RADIUS. Сервер осуществляет проверку подлинности пользователя и его полномочий. Схема протокола RADIUS • Посредник RADIUS. Взаимодействие клиентов и серверов RADIUS осуществляется посредством специальных сообщений. В распределенных сетях клиент и сервер RADIUS могут быть разделены различными сетевыми устройствами (такими, например, как маршрутизатор). Под посредником RADIUS понимается сетевое устройство, способное осуществлять перенаправление сообщений протокола RADIUS. Схема протокола TACACS+ TACACS+ — это простой протокол управления доступом, основанный на стандартах User Datagram Protocol (UDP). Протокол TACACS+ работает по технологии клиент/сервер, его фундаментальным структурным компонентом является разделение аутентификации, авторизации и учета (AAA — Authentication, Authorization, Accounting). Транзакции между клиентом TACACS+ и сервером TACACS+ идентифицируются с помощью общего «секрета», который никогда не передается по каналам связи. Обычно этот секрет вручную устанавливается на сервере и на клиенте. Схема протокола TACACS+ В ходе аутентификации TACACS+ используются пакеты трех типов: START, CONTINUE и REPLY. START и CONTINUE всегда отправляются клиентом, а REPLY всегда отправляется сервером. Аутентификация начинается, когда клиент отправляет серверу сообщение START. Сообщение START описывает тип будущей аутентификации и может содержать имя пользователя и некоторые аутентификационные данные. В ответ на пакет START сервер отправляет пакет REPLY. Схема протокола TACACS+ Сообщение REPLY указывает, завершилась ли аутентификация или ее следует продолжить. Если пакет REPLY требует продолжения аутентификации, он также указывает, какую дополнительную информацию ему нужно предоставить. Клиент собирает эту информацию и отправляет ее серверу в сообщении CONTINUE. Схема протокола TACACS+ По завершении аутентификации клиент может начать процесс авторизации (если она требуется). Сессия авторизации состоит из двух сообщений: сообщения REQUEST (запрос) и следующего за ним сообщения RESPONSE (ответ). Сообщение REQUEST содержит фиксированное количество полей, которые описывают пользователя или процесс, и переменный набор аргументов, которые описывают услуги и опции, требующие авторизации. Электронная цифровая подпись (из Федерального закона об электронной цифровой подписи, статья 2) Электронная цифровая подпись – реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе. Электронная цифровая подпись (из Федерального закона об электронной цифровой подписи, статья 2) Владелец сертификата ключа подписи физическое лицо, на имя которого удостоверяющим центром выдан сертификат ключа подписи и которое владеет соответствующим закрытым ключом электронной цифровой подписи, позволяющим с помощью средств электронной цифровой подписи создавать свою электронную цифровую подпись в электронных документах (подписывать электронные документы); Электронная цифровая подпись (из Федерального закона об электронной цифровой подписи, статья 2) Закрытый ключ электронной цифровой подписи - уникальная последовательность символов, известная владельцу сертификата ключа подписи и предназначенная для создания в электронных документах электронной цифровой подписи с использованием средств электронной цифровой подписи; Электронная цифровая подпись (из Федерального закона об электронной цифровой подписи, статья 2) Сертификат ключа подписи - документ на бумажном носителе или электронный документ с электронной цифровой подписью уполномоченного лица удостоверяющего центра, которые включают в себя открытый ключ электронной цифровой подписи и которые выдаются удостоверяющим центром участнику информационной системы для подтверждения подлинности электронной цифровой подписи и идентификации владельца сертификата ключа подписи; Алгоритмы электронной цифровой подписи Технология применения системы ЭЦП предполагает наличие сети абонентов, посылающих друг другу подписанные электронные документы. Для каждого абонента генерируется пара ключей: секретный и открытый. Секретный ключ хранится абонентом в тайне и используется им для формирования ЭЦП. Открытый ключ известен всем другим пользователям и предназначен для проверки ЭЦП получателем подписанного электронного документа. Открытый ключ не позволяет вычислить секретный ключ. Алгоритмы электронной цифровой подписи Первой и наиболее известной во всем мире конкретной системой ЭЦП стала система RSA, разработанная в 1977 г. В Массачуссетском технологическом институте США. Надежность алгоритма основывается на трудности факторизации больших чисел. Более надежный и удобный для реализации на персональных компьютерах ЭЦП алгоритм был разработан в 1984 г. американцем арабского происхождения Тахером Эль Гамалем и получил название El Gamal Signature Algorithm (EGSA). Алгоритмы электронной цифровой подписи Алгоритм цифровой подписи Digital Signature Algorithm (DSA) предложен в 1991г. в США для использования в стандарте цифровой подписи DSS. По сравнению с алгоритмом ЭЦП EGSA алгоритм DSA имеет ряд преимуществ: сокращен объем памяти и время вычисления подписи. Алгоритмы электронной цифровой подписи Российский стандарт цифровой подписи обозначается как ГОСТ Р 34.10-94. Алгоритм цифровой подписи, определяемый этим стандартом, концептуально близок к алгоритму DSA. Различие между этими стандартами заключается в использовании параметров ЭЦП разного порядка, что приводит к получению более безопасной подписи при использовании российского стандарта. Алгоритмы электронной цифровой подписи Алгоритмы цифровых подписей Elliptic Curve Digital Signature Algorithm (ECDSA) и ГОСТ Р 34.10-2001 являются усовершенствованием (на базе математического аппарата эллиптических кривых над простым полем Галуа) цифровых подписей DSA и ГОСТ Р 34.10-94 соответственно. Виртуальные частные сети (VPN) Виртуальная частная сеть (VPN) соединение, установленное между двумя или несколькими точками доступа в общедоступную часть Internet и защищенное от "прослушивания" и модификации с помощью средств шифрования. Виртуальные частные сети подразделяются на два типа: пользовательские VPN и узловые VPN. . Виртуальные частные сети (VPN) Пользовательские VPN представляют собой виртуальные частные сети, построенные между отдельной пользовательской системой и узлом или сетью организации. Пользователь подключается к интернету через телефонное подключение к локальному поставщику услуг, через канал DSL или кабельный модем и инициирует VPN-соединение с узлом организации через интернет. Виртуальные частные сети (VPN) Узловые виртуальные частные сети используются организациями для подключения к удаленным узлам без применения дорогостоящих выделенных каналов или для соединения двух различных организаций, между которыми необходима связь для осуществления информационного обмена, связанного с деятельностью этих организаций. Виртуальные частные сети (VPN) Следует отметить, что существуют различные виды реализации VPN - туннелирования: • VPN на базе маршрутизаторов; • VPN на базе сетевых операционных систем; • VPN на базе межсетевых экранов; • VPN на базе специализированного программного обеспечения. Принципиальная схема виртуальной частной сети Протоколы создания виртуальных частных сетей Для создания сетей VPN разработано множество протоколов. Каждый из этих протоколов обеспечивает определенные возможности VPN: • Протокол IPSec (IP Security) – представляет собой основанный на стандартах набор протоколов и алгоритмов защиты. IPSec действует на сетевом уровне, обеспечивая защиту и аутентификацию пакетов IP, пересылаемых между устройствами (сторонами) IPSec . Протоколы создания виртуальных частных сетей • Протокол GRE (Generic Routing Encapsulation). Разработанный Cisco туннельный протокол, обеспечивающий инкапсуляцию многих типов протокольных пакетов в туннели IP, создает виртуальную двухточечную связь с маршрутизаторами Cisco в удаленных точках IP-сети. • Протокол L2F (Layer 2 Forwarding). Разработанный Cisco туннельный протокол, который позволяет создать сеть VPDN (Virtual Private Dialup Network), распространяющихся на удаленные домашние офисы, которые кажутся при этом непосредственной частью сети предприятия. Протоколы создания виртуальных частных сетей • Протокол РРТР (Point-to-Point Tunneling Protocol). Разработанный Microsoft сетевой протокол, обеспечивающий защищенную передачу данных от удаленного клиента к частному серверу предприятия с помощью создания сети VPN над IPсетями. • Протокол L2TP (Layer 2 Tunnel Protocol). Разработанный Cisco и Microsoft туннельный протокол, позволяющий создавать сети VPDN. Протокол L2TP является расширением протокола РРР (Point-to-Point Protocol), используемого для сетей VPN. Протоколы создания виртуальных частных сетей •Протокол МРРЕ (Microsoft Point-to-Point Encryption) – средство перевода пакетов РРР в шифрованную форму. Позволяет создать защищенную VPN-связь через коммутируемую или удаленную сеть. Для обеспечения конфиденциальности данных в рамках МРРЕ используется алгоритм шифрования RSA типа RC4. Брандмауеры (межсетевые экраны) Брандмауэр, или межсетевой экран,- это система, предотвращающая несанкционированный доступ извне во внутреннюю сеть. Брандмауэры бывают аппаратными или программными, прикладного уровня или с пакетной фильтрацией. Брандмауеры (межсетевые экраны) Аппаратный брандмауэр это устройство, которое подключается к сети физически, фильтрует входящий и исходящий трафик и защищает от нежелательных проникновений во внутреннюю сеть или на персональный компьютер. Брандмауеры (межсетевые экраны) Программный брандмауэр выполняет те же функции, но является не внешним аппаратным устройством, а программой, установленной на компьютере. В роли параметров фильтрации выступают адреса получателя и отправителя каждого сетевого пакета, протокол передачи данных (например, HTTP, FTP и т.д.), приложение, которое отсылает или принимает сетевой пакет и т.д. Брандмауеры (межсетевые экраны) Брандмауэры прикладного уровня, или проксиэкраны, представляют собой программные пакеты, базирующиеся на операционных системах общего назначения или на аппаратной платформе межсетевых экранов. Межсетевой экран обладает несколькими интерфейсами, по одному на каждую из сетей, к которым он подключен. Набор правил политики определяет, каким образом трафик передается из одной сети в другую. Если в правиле отсутствует явное разрешение на пропуск трафика, межсетевой экран отклоняет или аннулирует пакеты. Брандмауеры (межсетевые экраны) Брандмауэры с пакетной фильтрацией могут также быть программными пакетами, базирующимися на операционных системах общего назначения, либо на аппаратных платформах межсетевых экранов. При использовании межсетевого экрана с пакетной фильтрацией соединения не прерываются на межсетевом экране , а направляются непосредственно к конечной системе. Схема работы межсетевого экрана