Слайд 1 - Конференция Персональные данные

реклама

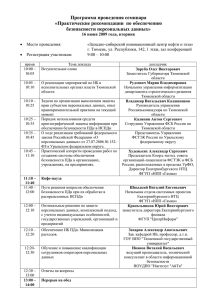

ПРОБЛЕМЫ ОПЕРАТОРОВ ПЕРСОНАЛЬНЫХ ДАННЫХ. НОМАТИВЫ ПРИНЯТЫ, ЧТО ДАЛЬШЕ? (требования, комментарии, рекомендации) Сергей ВИХОРЕВ Директор Аналитического Департамента ОАО «ЭЛВИС-ПЛЮС» 2009 год © ОАО «ЭЛВИС-ПЛЮС», 2008 г., ВНИМАНИЕ! Материалы, изложенные в данной презентации рассматривают только основные аспекты проблемы безопасности информации и не претендуют на полноту анализа российского законодательства ПРОЛОГ Одной из основных задач развития информационного общества в РФ является совершенствование системы государственных гарантий конституционных прав человека и гражданина в информационной сфере, в том числе гарантий неприкосновенности его частной жизни «Стратегия развития информационного общества в РФ» № Пр-212 от 7.02.2008 г. Особую значимость приобретает проблема обеспечения безопасности информации об обстоятельствах частной жизни граждан (персональных данных) накапливаемой и обрабатываемой в информационных системах ПРОЛОГ В соответствии с Законом «О персональных данных» организация или физическое лицо, осуществляющее и/или организующее обработку персональных данных, является оператором персональных данных и обязано обеспечить их защиту. До 1 января 2010 года все операторы обязаны обеспечить защиту персональных данных. По оценкам Роскомнадзора на сегодняшний день требования Закона касаются около 7 млн. организаций-операторов. Нормативная база Закон 2006 г. № 152-ФЗ «О персональных данных» Постановление Правительства РФ от 17.11. 2007 г. № 781 «Об утверждении Положения об обеспечении безопасности персональных данных при их обработке в ИС персональных данных» Постановление Правительства РФ от 15.09.2008 г. № 687 «Об утверждении положения об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации» В соответствии с полномочиями, ФСТЭК России и ФСБ России введены в действие ряд нормативных и методических документов в области защиты персональных данных Методическая база 1. Порядок проведения классификации ИСПДн. 2. Базовая модель угроз безопасности ПДн при их обработке в ИСПДн 3. Методика определения актуальных угроз безопасности ПДн при их обработке в ИСПДн 4. Рекомендации по обеспечению безопасности ПДн при их обработке в ИСПДн 5. Основные мероприятия по организации и техническому обеспечению безопасности ПДн, обрабатываемых в ИСПДн 6. Типовые требования по организации и обеспечению ункционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну, в случае их использования для обеспечения безопасности ПДн при их обработке в ИСПДн. 7. Методические рекомендации по обеспечению с помощью криптосредств безопасности ПДн при их обработке в ИСПДн с использованием средств автоматизации. Понятийный аппарат Федеральный Закон № 152-ФЗ «О персональных данных» Персональные данные (ПДн) - любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту ПДн), в том числе: фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация Оператор персональных данных - государственный орган, муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели и содержание такой обработки Кто за что отвечает? Федеральный Закон № 152-ФЗ «О персональных данных» Оператор обязан принимать организационные и технические меры, для защиты ПД от НСД, уничтожения, изменения, блокирования, копирования, распространения и иных неправомерных действий (ст. 19, ч. 1) Правительство РФ устанавливает требования к обеспечению безопасности ПД при их обработке (ст. 19, ч. 2) Федеральные органы в области обеспечения безопасности и ПД ТСР и ТЗИ (ФСБ России и ФСТЭК России) осуществляют контроль и надзор Лица, виновные в нарушении требований несут гражданскую, уголовную, административную, дисциплинарную и иную предусмотренную законодательством РФ ответственность Что надо сделать? Обязанности операторов ПДн провести инвентаризацию ИР, определить перечень ПДн урегулировать правовые вопросы обработки ПДн направить в Роскомнадзор уведомление (при необходимости) разработать модель угроз провести классификацию ИСПДн получить лицензию на деятельность по ТЗИ (не для всех) определить требования по защите ПДн спроектировать Систему защиты ПДн и реализовать проект провести оценку соответствия ИСПДн требованиям организовать контроль соблюдения использования СЗИ Какие требования выполнять? Необходимость реализации единого и комплексного подхода к защите ИС На практике нет «чистых» ИС, только для обработки ПДн. В реальных ИС организаций могут обрабатываться: сведения, относящиеся к коммерческой тайне персональные данные другая информация Для реальных ИС используются требования РД ФСТЭК России по классу 1Г, СТР-К, ГОСТ Р 52448-2005 (для операторов связи), требования по защите ПДн Какие требования применять? Проблема выбора требований Методические документы определяют требования к классам ИС, но для ряда параметров требования не определены Класс ИС ПДн Режим обработки Права доступа Однопользов. СМ СКЗИ AVP ID&P ПЭМИН Многопользов. Х Х Х ? Равные Х Х Х Х ? Разные Х Х Х Х ? =Х Х =Х =Х ? Х Многопользов. Равные =Х Х =Х =Х ? Х Разные =Х =Х =Х ? ? Х =Х =Х =Х =Х ? =Х Равные =Х =Х =Х Х Х ? =Х Разные =Х =Х =Х ? Х ? =Х Однопользов. I IAM Х Однопользов. II КД Определяется Оператором ПДн в зависимости от ущерба от НСД IV III Требуемые подсистемы защиты ПДн Многопользов. Необходимо уточнить уже используемые в существующих ИС требования с требованиями по защите ПДн Как выбирать требования? Предлагаемый алгоритма определения требований ИСПДн Анализ ИД об ИСПДн Формирование модели угроз Определение класса ИСПДн Внесение изменений: 1. 2. 3. 4. 5. Сегментирование ИСПДн Локализация мест хранения ПДн Снижение категорий ПДн Сокращение объема ПДн Обезличивание ПДн и др. Окончательный набор требований нет Предварительный набор требований РД по ОБ ПДн Анализ реализуемости требований да Как строить систему защиты ? Рекомендации по созданию СЗПДн Мероприятия по защите ПДн должны сочетать реализацию правовых, организационных и технических мер защиты Состав мероприятий зависит для типовых ИСПДн от категории и объема ПДн, для специальных – от состава актуальных угроз Для защиты должны использоваться рекомендованные СЗИ (www.fstec.ru) Мероприятия по защите ПДн реализуются в рамках подсистем: управления доступом регистрации и учёта обеспечения целостности криптографической защиты антивирусной защиты обнаружения вторжений защиты от утечки за счёт ПЭМИН (для ИС 1 и 2 классов) Все мероприятия одинаково значимы, а невыполнение одних сводит на нет результаты реализации других Как удешевить систему защиты ? Пути минимизации затрат на защиту ПДн максимальное использование возможностей уже имеющихся в ИС средств защиты информации, возможностей ОС и прикладного ПО принятие дополнительных мер, позволяющих снизить требования к части ИСПДн или сегментам сети, где такие ИСПДн расположены сокращение количества АРМ, обрабатывающих ПДн, разделение функций пользователей, минимизирование одновременной обработки ПДн из разных систем обезличивание части ИСПДн (переход на абонентские и табельные номера, номера лицевых счетов и т.п.); разделение ИС межсетевыми экранами на отдельные сегменты (ИСПДн), классификация каждого сегмента и снижения требований к ним организация терминального доступа к ИСПДн исключение из ИСПДн части ПДн, хранение их на бумажных или иных носителях Когда применять криптографию ? Наиболее вероятные случаи использования криптографии В системах, где АРМ или ЛВС объединены средствами связи. Необходимость криптографической защиты возникает при передаче информации в среду, в которой она может оказаться доступной нарушителю (незащищенные от НСД средства хранения информации, каналы связи) В системах, в которых в соответствии с моделью угроз возможно наличие инсайдера, а безопасность хранения и обработки не может быть гарантированно обеспечена другими средствами Решение о необходимости защиты ПДн с использованием криптографических средств принимается оператором Как оценить достаточность защиты ? Порядок оценки соответствия ИСПДн требованиям безопасности Специальные ИСПДн: обязательно – сертификация (аттестация) ИСПДн 1 и 2 класса: обязательно – сертификация (аттестация) ИСПДн 3 класса: по решению оператора – декларация соответствия или сертификация (аттестация) ИСПДн 4 класса: по решению оператора – оценка Аттестация – официальное подтверждение наличия на объекте защиты необходимых и достаточных условий, обеспечивающих выполнение установленных требований Кто осуществляет контроль ? Порядок контроля и надзора за выполнением требований по защите ПДн Порядок осуществления государственного контроля и надзора будет установлен специальным нормативным актом «Порядком осуществления контроля и надзора за соблюдением требований законодательства РФ в области защиты персональных данных», вводимым в действие совместным приказом Минкомсвязи России, ФСБ Росси и ФСТЭК России. Ориентировочный срок введения в действия – 2-3 кв.2009 г.