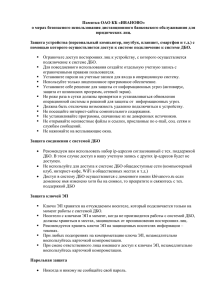

Защита систем ДБО

реклама

Методы обеспечения безопасности в ДБО Продолжение № 6 Что сегодня на рынке есть? В настоящее время предлагается и уже работает огромное количество различных систем ДБО, и мне, к сожалению, не известно ни одного промышленно реализованного удобного механизма или системы, которые гарантированно обеспечивали бы пользователю защиту от подмены электронного документа в среде ОС Windows при его подписании. В данном выступлении я остановлюсь на том, как уже сейчас, используя один известный механизм, без каких либо глобальных изменений в системах ЭДО и ДБО, можно сделать для пользователя гарантированную защиту его документов, при подписании ЭП, от подмены. Что мы сейчас имеем в системах ДБО Главная проблема Атаки №1, №3, №5 для банка неразличимы, для их разделения необходимо дополнительное углубленное исследование рабочей станции ДБО клиента. Примерное ранжирование существующих механизмов защиты ЧТО МОЖЕТ БЫТЬ РАСПОЛОЖЕНО НА САМОМ ВЕРХНЕМ УРОВНЕ??? Использование разных каналов связи (использование SMS для передачи контрольного зависимого параметра); Использование различных специализированных устройств повышающих безопасность проводимых платежей. ЭЦП (файловая или на защищенном USB носителе); Одноразовый пароль (SMS или OTP); SMS – информирование; Логин – Пароль; Штатные средства WEB; Дополнение к существующим механизмам защиты Давайте предположим, что у нас в дополнение к уже существующим механизмам, уже сейчас есть однонаправленное с использованием сертифицированной криптографии устройство ввода информации в контрольные поля. Тогда давайте посмотрим как изменится картинка возможных атак на ДБО. Возможный путь решения проблемы ЧТО теперь осталось? Атака № 5 это нарушение клиентом правил использования однонаправленного интерфейса ввода (т.е. клиент оспаривает свою проводку в банке с ЭП своего устройства, т.е. «чужие руки», однозначно, вина клиента ДБО, банком не принимается). Атака №2 и №4(легко устанавливается, т.е. в АБС есть проводка без ЭП устройства клиента). Однозначно, вина Банка, либо пробит МЭ, либо инсайд внутри банка (вина банка, банк должен платить). Теперь с данным интерфейсом у всех банков появляется комплект механизмов безопасности, который обеспечивает качественную безопасность систем ДБО (это очень важно) . Для клиента появляется полный комплекс механизмов безопасности, клиент может сам выбирать, уровень безопасности, от самого слабого до самого мощного. А банк, соответственно, должен будет информировать клиента о возможных рисках при использовании этих различных механизмов безопасности. Как показано на следующей диаграмме. Зависимость (примерная) рисков ДБО при атаке клиентского места из Интернета от использовании различных механизмов безопасности в ДБО. Использование однонаправленных систем Использование разных каналов связи (использование SMS для передачи контрольного параметра) спользование различных специализированных И устройств повышающих безопасность проводимых… ЭЦП (файловая или на защищенном USB носителе) Одноразовый пароль (SMS или OTP); žSMS – информирование Логин – Пароль Штатные средства WEB 0 10 20 30 40 50 Риски 60 70 80 90 100 Также с данным однонаправленным интерфейсом существенно облегчается расследование инцидентов в ДБО . Данный интерфейс позволяет однозначно определять спорные транзакции, клиент и банк равноправны. Законы 161 и 63 могут выполняться в полном объеме банками без изменений, и без риска для банков и клиентов. Выбор универсального устройства Устройство должно обеспечивать гарантированный (сертифицированная криптография) уровень защиты ЭД в ДБО; Устройство должно быть универсальным и легко встраиваться без доработки в клиентскую часть любой существующей системы ДБО; Механизмы безопасности в устройстве должно быть универсальны для использования как физическими, так и юридическими лицами. Возможная схема стандартизации при эксплуатации систем ДБО Для автоматизированных систем ДБО Предлагается использовать дополнительные универсальные однонаправленные интерфейсы ввода информации (клавиатура, сканер, голосовой ввод и т.д.) Данные интерфейсы должны быть однонаправленные (полудуплексные); Должно обеспечиваться подключение к USB-порту или по средствам Bluetooth; Устройство не должно требовать установку дополнительных драйверов; Значения защищаемых полей в ДБО должны вводиться с использованием вышеперечисленных интерфейсов. Заключение Использование данных интеллектуальных однонаправленных интерфейсов ввода информации позволяет полностью решить проблемы связанные с выполнением действующих Федеральных Законов (ФЗ-63, ФЗ-161). По желанию заказчика в интерфейсы может быть встроен любой механизм формирования контрольного признака, любая ЭП, а также имеется возможность использования любого современного USB – хранилища ключей ЭП. Системы использующие данные интерфейсы ввода могут применяться в любом электронном документообороте, где есть необходимость защиты вводимой информации. Спасибо за внимание! Потанин Сергей Сергеевич Начальник Центра Информационной безопасности ДЗА АКБ «СОЮЗ» (ОАО) тел. +7 (495) 729-55-00 (доб. 425-41) E-mail: [email protected]