Всероссийская студенческая олимпиада по информационной безопасности - 2016 Задания для подготовки

advertisement

Всероссийская студенческая олимпиада

по информационной безопасности - 2016

Задания для подготовки

Раздел: «Криптология и защита программного обеспечения»

1. Известно, что следующие битовые шифртексты получены с помощью сложения с

одной и той же гаммой двух открытых текстов, отличающихся вставкой одного бита в

начало текста:

0000011100

01100001010

Восстановите более короткую битовую строку.

2. Для функционирования симметричных блочных шифров в режимах шифрования CBC

(сцепление блоков шифртекста) и CFB (гаммирование с обратной связью по шифртексту)

необходимо использование вектора инициализации IV, также называемого синхропосылкой.

Вектор инициализации должен быть известен отправителю и получателю. Является ли

безопасным использование одинаковых векторов инициализации при шифровании разных

сообщений на одном ключе? Почему? Каким образом Вы бы предложили выбирать вектор

инициализации?

3. Определите эффективную длину ключа при использовании алгоритма шифрования

2DES.

4. Известен ряд атак на криптосистему RSA, основанных на неудачном выборе ключевых

параметров. Проанализируйте данные атаки: в чем они заключаются, в каких случаях они

применимы и какова их вычислительная сложность?

5. Стойкость множества асимметричных криптосистем основывается на задаче

факторизации больших целых чисел (на основе известного числа n вычислить такие простые

числа p, q, что n = pq). Предложите способ генерации ключей для таких систем (случайно

вырабатываемых p, q), позволяющий скрыть в числе n дополнительную информацию, легко

восстанавливаемую всеми, кто знает способ генерации, но не знает чисел p, q.

Раздел: «Защита информации от утечки по техническим каналам»

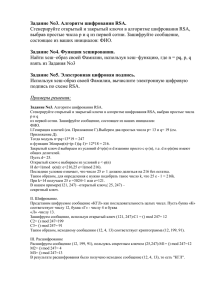

1. При оценке защищенности речевой информации в помещении получены следующие

результаты:

Звуковое давление тестового акустического сигнала, измеренное микрофоном №1,

составляет LTC=100дБ.

Звуковое давление сигнала и шума, измеренное микрофоном №2, составляет

LС+Ш=60дБ.

При отключении тестового акустического сигнала звуковое давление шума,

измеренное микрофоном №2, составляет LШ=40дБ.

Рассчитать звукоизоляцию Q ограждающей конструкции.

Ограждающая

конструкция

ЗАЩИЩАЕМОЕ ПОМЕЩЕНИЕ

Акустическая

система

Q=?

Микрофон 1

Микрофон 2

LTC

LС+Ш

LШ

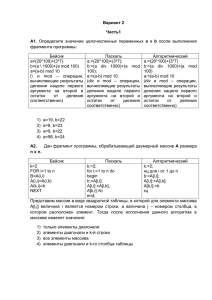

2. При оценке защищенности речевой информации в вибрационном канале утечки в

помещении получены следующие результаты:

Вибрационный уровень тестового сигнала, измеренный акселерометром №1,

составляет VTC=104дБ.

Виброизоляция ограждающей конструкции Q = 30дБ.

При отключении тестового акустического сигнала вибрационный шум, измеренный

акселерометром №2, составляет VШ=63дБ.

Какое вибрационное ускорение должен показать акселерометр 2 при включенном

акустическом сигнале?

ЗАЩИЩАЕМОЕ ПОМЕЩЕНИЕ

Ограждающая

конструкция

Акустическая

система

Акселерометр 1

VTC

Акселерометр 2

VШ

VС+Ш

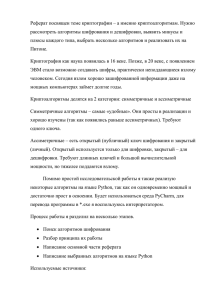

3. В ходе проведении измерений в низкочастотном акустоэлектрическом канале

утечки информации при воздействии на техническое средство тональным акустическим

сигналом напряжение сигнала и шума на выходных контактах технического средства в

полосе пропускания селективного вольтметра составляет UС+Ш=5мкВ. При отсутствии

акустического воздействия напряжение шума в той же полосе UШ=2мкВ.

Как изменится напряжение UС+Ш , если полосу пропускания селективного

вольтметра увеличить в два раза? (Предполагается, что спектральная плотность

мощности шума является равномерной).

Микрофон

L

Шумомер

T C

Полоса

пропускания

селективного

вольтметра

U

U

C + Ш

f

Ш

Генератор

звуковой

частоты

Техническое

средство

Акустическая

система

F

о к т

Ширина

октавной

полосы

4. Получить расчетную формулу для определения коэффициента затухания от

точки А до точки Б, находящийся на границе контролируемой зоны, по

стандартному закону затухания поля.

R A - расстояние от источника излучения до точки А, измерения напряженности поля,

R B - расстояние от источника излучения до границы контролируемой зоны, точки Б,

- длина волны излучения.

Задания практического тура

«Безопасность веб-приложений и обнаружение вредоносного ПО»

А. N-граммы

Максимальное время работы на одном тесте:

1 секунда

Максимальный объем используемой памяти:

64 мегабайта

Входной поток

stdin

Выходной поток

stdout

Антарктическая экспедиция обнаружила древние надписи под толщей льда. Командир

экспедиции просит Вас написать программу для анализа этого сообщения. Он хочет,

чтобы программа находила M самых частотных N-грамм в тексте. Формальное описание

задачи приводится ниже.

На входе дается текст, состоящий из маленьких латинских букв, цифр и пробелов. Текст

можно представить в виде последовательности слов. Слово - наибольшая непрерывная

последовательность подряд идущих букв или цифр. N-грамма - N подряд идущих

символов в слове. Например, в слове «hello» содержится 4 2-граммы (биграммы) - {he, el,

ll, lo}. Частота

N-граммы — сколько раз заданная N-грамма встретилась в словах

текста. Необходимо написать программу, которая по заданному тексту и числам N и M

будет находить M самых частотных

N-грамм для этого текста.

Формат входных данных

В первой строке входного потока данных через пробел записаны два натуральных числа

N (1≤ N≤ 5) и M (1≤ M ≤ 100).

Во второй строке входного потока данных записан текст, состоящий из маленьких

латинских букв, цифр и пробелов. Длина текста не превосходит 10000.

Формат выходных данных

В выходной поток данных необходимо вывести M строк. Каждая строка должна

содержать описание

N-граммы в виде: <частота N-граммы><пробел><N-грамма>.

Описания должны быть упорядочены по убыванию частоты. В случае равных частот

раньше должна идти лексикографически меньшая N-грамма (та, которая идет раньше в

алфавитном порядке, цифры идут раньше букв). Гарантируется, что во входном тексте

содержится как минимум M различных N-грамм.

Примеры

Пример входных данных

12

hello world

23

to be or not to be

Пример результата

3l

2o

2 be

2 to

1 no

B. Загруженность воздушного коридора

Найдите уязвимость на сайте-информаторе загруженности воздушного коридора и

получите доступ к базе данных. Найденный в базе данных пароль отправьте на проверку

через форму ниже. Пароль состоит из 32 цифр и букв латинского алфавита.

C. Система авторизация

Залогиньтесь под администратором в систему криптографической авторизации.

Найденный ключ отправьте на проверку через форму ниже. Ключ состоит из 32 цифр и

букв латинского алфавита.

D. Виртуальный хостинг

Подберите пароли к максимальному количеству сетевых сервисов, работающих на данном

сервере. Файл с найденными паролями (на каждой строке файла должен быть записан

один пароль) отправьте на проверку через форму ниже.

E. Секретный ключ

Максимальное время работы на одном тесте:

1 секунда

Максимальный объем используемой памяти:

64 Мб

Входной поток

stdin

Выходной поток

stdout

Алиса и Боб опять хотят устроить секретную переписку. Для этого они получают

общий секретный ключ, с помощью которого будут шифровать свои последующие

сообщения. Чтобы сгенерировать секретный ключ, они используют следующий

общеизвестный алгоритм:

1. Выбирается простое число p.

2. Выбирается натуральное число g, такое что g — первообразный корень по модулю p.

3. Алиса генерирует случайное натуральное число а (1≤ a < p). Число a Алиса хранит в

тайне.

a

4. Алиса вычисляет A= g mod p . Это число она передает Бобу.

5. Боб генерирует случайное натуральное число b (1≤ b< p). Число b Боб хранит в

тайне.

b

6. Боб вычисляет B= g mod p . Это число он передает Алисе.

ab

7. Теперь каждый из них может вычислить общий секретный ключ: K= g mod p .

a

Алиса вычислит его как K= B mod p , Боб получит то же самое, если сосчитает

K= Ab mod p .

Вы хотите узнать, о чем все-таки будут болтать Алиса с Бобом. Для этого вам

нужно написать программу, которая по заданным p, g, A, B найдет секретный ключ

K= g ab mod p .

Формат входных данных

В первой строке входного потока данных через пробел записаны четыре числа p, g,

A, B:

p — простое (11≤ p < 2*109);

g — первообразный корень по модулю p (2≤ g < p);

a

A — натуральное число, A= g mod p ;

b

B — натуральное число, B= g mod p .

Формат выходных данных

ab

В выходной поток данных необходимо вывести единственное число: K= g mod p

Гарантируется, что решение всегда существует и единственно.

Примеры

Пример входных данных

11 2 3 4

9

Пояснение к примеру:

a = 8, b = 2; 28 mod 11 = 3; 22 mod 11 = 4; 216 mod 11 = 9

Пример результата