Приложение № 3 к Приказу № _ от

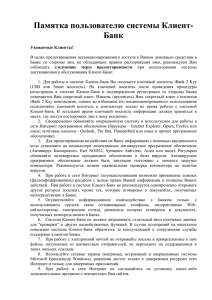

реклама

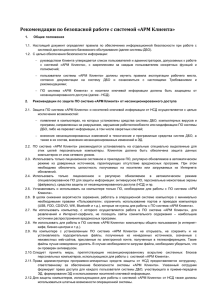

Приложение № 2 к Договору № __________________________ от «___» _____________20__г. о расчетном обслуживании с использованием системы дистанционного банковского обслуживания Требования и рекомендации по обеспечению информационной безопасности АРМ «Клиент-Банк» при обмене ЭД в системе ДБО 1. Общие положения 1.1. Настоящий документ определяет правила по обеспечению информационной безопасности при работе с системой дистанционного банковского обслуживания (далее системы ДБО). 1.2. Термины и определения, используемые в настоящих Требованиях, применяются в соответствии с определениями, приведенными в «Договоре о расчетном обслуживании с использованием системы дистанционного банковского обслуживания». 1.3. С целью обеспечения безопасности информации: руководством Клиента утверждается список пользователей и администраторов, допускаемых к работе на АРМ «Клиент-Банк», с закреплением за каждым пользователем конкретных функций и полномочий; пользователи АРМ «Клиент-Банк» должны изучить правила эксплуатации рабочего места, согласно документации на систему ДБО и ознакомиться с настоящими Требованиями и рекомендациями; ПО АРМ «Клиент-Банк» и носители ключевой информации должны быть защищены от несанкционированного доступа (далее - НСД). 2. Рекомендации по защите ПО АРМ «Клиент-Банк» от несанкционированного доступа 2.1. Защита ПО АРМ «Клиент-Банк» и носителей ключевой информации от НСД осуществляется с целью исключения возможностей: появления в компьютерах, на которых установлены средства системы ДБО, компьютерных вирусов и программ, направленных на разрушение, нарушение работоспособности или модификацию ПО системы ДБО, либо на перехват информации, в том числе паролей секретных ключей; внесения несанкционированных изменений в технические и программные средства систем ДБО, а также в их состав, внесения несанкционированных изменений в ЭД. 2.2. ПО АРМ «Клиент-Банк» рекомендуется устанавливать на отдельные специально выделенные для этих целей персональные компьютеры. Клиентом должна быть обеспечена защита данных компьютеров от атак сетевого уровня. 2.3. В целях защиты АРМ «Клиент-Банк» от несанкционированного доступа, на компьютеры следует установить программно-аппаратный комплекс защиты от НСД. 2.4. Следует принять меры, препятствующие несанкционированному вскрытию системных блок ов персональных компьютеров, использующихся для работы с АРМ «Клиент-Банк». 2.5. Права администратора программно-аппаратных средств защиты от НСД предоставляются сотруднику, ответственному за обеспечение безопасности АРМ «Клиент-Банк». Указанный сотрудник формирует права доступа для каждого пользователя системы ДБО, участвующего в приеме-передаче ЭД, формировании ЭД и использовании носителей ключевой информации. 2.6. Для защиты компьютеров, использующихся для работы с АРМ «Клиент-Банк» от НСД также должны использоваться штатные возможности операционной системы. 3. Требования по организации хранения и использования носителей ключевой информации 3.1. Носители ключевой информации должны храниться только у тех лиц, которым они принадлежат. 3.2. Порядок хранения и использования носителей ключевой информации с закрытыми ключами должен исключать возможность несанкционированного доступа к ним. 3.3. Список лиц, имеющих доступ к носителям ключевой информации, определяется приказом или распоряжением руководства Клиента, согласно закрепленными за ними функциями и полномочиями. На основании данных распоряжений Клиент формирует Заявление в Банк на подключение к системе ДБО. 3.4. Условия хранения носителей ключевой информации по окончании рабочего дня, а также вне времени сеансов связи с Банком, должны исключать доступ к ним посторонних лиц. 3.5. Во время работы с носителями ключевой информации доступ к ним посторонних лиц должен быть исключен. 3.6. Не разрешается: знакомить или передавать носители ключевой информации лицам, к ним не допущенным; выводить закрытые ключи на дисплей или принтер; вставлять носитель ключевой информации в считывающее устройство компьютера в режимах, не предусмотренных функционированием АРМ «Клиент-Банк», а также в считывающие устройства других компьютеров; оставлять носитель ключевой информации без присмотра на рабочем месте; записывать на носитель ключевой информации посторонние файлы. 4. Компрометация ключевых носителей Под компрометацией криптографических ключей и носителей понимается утрата доверия к тому, что используемые в сети конфиденциальной связи ключи обеспечивают информационную безопасность при взаимодействии Клиента с Банком. К событиям, связанным с компрометацией ключей относятся, в том числе следующие: 4.1. Утрата ключевых носителей; 4.2. Утрата ключевых носителей с последующим обнаружением; 4.3. Увольнение сотрудников, имевших доступ к ключевой информации; 4.4. Нарушение правил хранения и уничтожения (после окончания срока действия) секретного ключа; 4.5. Возникновение подозрений на утечку или искажение информации в системе конфиденциальной связи; 4.6. Нарушение условий хранения ключевых носителей (см. п. 3.4 и п. 3.5.); 4.7. Случаи, когда нельзя достоверно установить, что произошло с носителями, содержащими ключевую информацию (в том числе случаи, когда ключевой носитель вышел из строя и доказательно не опровергнута возможность того, что данный факт произошел в результате несанкционированных действий злоумышленников). Первые четыре события трактуются как явная компрометация ключей. Три следующих требуют специального рассмотрения в каждом конкретном случае с последующим решением о квалификации или не квалификации события как компрометация ключей. Данное решение принимается на стороне владельца (пользователя) ключей. В случае признания факта компрометации ключей Клиент обязан немедленно известить об этом лицо, уполномоченное Банком, с последующим оповещением Администратора центра сертификации (ЦС) Банка. Факт компрометации Клиент подтверждает Уведомлением об отмене действия секретного и соответствующего ему открытого ключа. Администратор ЦС Банка, отзывает сертификат криптографических ключей, останавливает использование соответствующего крипто-профиля СКЗИ в ДБО. После заявления со стороны Клиента и подтверждения получения уведомления Банком, Клиент генерирует новые ключи, взамен утративших доверие и предоставляет их Банку. 5. Подписи сторон Банк Открытое акционерное общество «Роял Кредит Банк» 681000 г. Комсомольск-на-Амуре ул. Партизанская,15 ИНН 2703006553 КПП 270301001 ДВ филиал ОАО «Роял Кредит Банк» 690014 г. Владивосток Народный проспект, 20 ИНН 2703006553 КПП 254002001 БИК 040502880 корсчет 30101810600000000880 в РКЦ Первомайский ГУ ЦБ РФ по Приморскому краю Руководитель ____________________________ Главный бухгалтер ____________________________ Клиент Руководитель____________________________ Главный бухгалтер____________________________