ЧАСТНАЯ ПОЛИТИКА по обеспечению

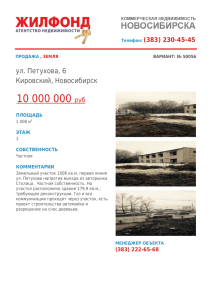

advertisement

«Газпромбанк» (Открытое акционерное общество) (ГПБ (ОАО) УТВЕРЖДАЮ Заместитель Председателя Правления ГПБ (ОАО) ___________ Ф.М. Канцеров «___» ________ 2011 г. Рег. № ______ ЧАСТНАЯ ПОЛИТИКА по обеспечению информационной безопасности на стадиях жизненного цикла автоматизированных систем «Газпромбанк» (Открытое акционерное общество) МОСКВА 2011 2 Содержание 1. Общие положения .............................................................................................................................. 3 2. Список терминов и определений ...................................................................................................... 3 3. Перечень сокращений........................................................................................................................ 5 4. Основные положения по обеспечению ИБ...................................................................................... 5 4.1 Обеспечение ИБ на стадиях разработки технических заданий, проектирования, создания и тестирования. ...................................................................................................................... 5 4.2 Обеспечение ИБ на стадии приемо-сдаточных испытаний, ввода в опытную эксплуатацию АС ................................................................................................................................... 7 4.3 Обеспечение ИБ на стадии промышленной эксплуатации (сопровождения и модернизации) АС.................................................................................................................................. 8 4.4 Обеспечение ИБ на стадии вывода из эксплуатации АС ............................................................. 9 5. Контроль за соблюдением требований настоящей Частной политики....................................... 10 6. Ответственность за несоблюдение требований настоящей Частной политики......................... 10 7. Заключительные положения ........................................................................................................... 10 Частная политика по обеспечению информационной безопасности на стадиях жизненного цикла автоматизированных систем «Газпромбанк» (Открытое акционерное общество) 3 1. Общие положения 1.1. Настоящая Частная политика разработана на основании п. 1.10. «Политики информационной безопасности «Газпромбанк» (Открытое акционерное общество)», утвержденной решением Правления от 24.09.2008 (протокол № 35), с изменениями от 30.09.2009 (протокол № 41) и 10.11.2010 (протокол № 49), и в соответствии с п. 7.3. Стандарта Банка России СТО БР ИББС–1.0–2010 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения» и п. 2.3. Рекомендаций в области стандартизации Банка России «Обеспечение информационной безопасности организаций банковской системы в области обеспечения информационной безопасности в соответствии с требованиями СТО БР ИББС – 1.0» РС БР ИББС-2.0-2007. 1.2. Частная политика определяет комплекс мер организационной, технической и технологической направленности при проектировании, разработке, приобретении, поставке, вводе в действие, сопровождении и снятии с эксплуатации автоматизированных систем (далее – АС), обеспечивающих требуемый уровень информационной безопасности ГПБ (ОАО) (далее – ИБ). 1.3. Реализация комплекса определенных в настоящей Частной политике мер позволит непрерывно обеспечивать ИБ на всем жизненном цикле АС (далее - ЖЦ АС). 1.4. ГПБ (ОАО) (далее – Банк) предпринимает действия по обеспечению ИБ на всех стадиях ЖЦ АС с учетом всех сторон, вовлеченных в процессы ЖЦ (разработчиков, заказчиков, поставщиков продуктов и услуг, эксплуатирующих, сопровождающих, контрольных и надзорных подразделений Банка). 1.5. Обеспечение ИБ на стадиях ЖЦ АС должно основываться на результатах оценки и обработки риска ИБ для каждой из стадий ЖЦ в соответствии с выбранной моделью ЖЦ. 1.6. Целью настоящей Частной политики является повышение эффективности обеспечения ИБ на всех стадиях ЖЦ АС с целью минимизации возможного ущерба, который может быть нанесен Банку (а также клиентам Банка) вследствие воздействия угроз ИБ, имеющих место при проектировании, разработке, вводе в действие, эксплуатации и сопровождении, снятии с эксплуатации АС. 1.7. Настоящая Частная политика распространяется на все технологические процессы головного офиса и филиалов Банка и обязательна для применения всеми работниками. 1.8. Мероприятия по обеспечению ИБ Банка, выполняемые с целью реализации требований настоящей Частной политики, утверждаются органами управления Банком, организационно-распорядительными документами и высшими должностными лицами Банка в соответствии с установленным порядком. 2. Список терминов и определений 2.1. Автоматизированная система – информационно-технологический актив Банка, объединяющий комплекс средств автоматизации, реализующих банковские технологические процессы и персонал Банка. 2.2. Активы Банка – все, что имеет ценность для Банка и находится в его распоряжении. К активам Банка относятся: • работники (персонал), финансовые (денежные) средства, средства вычислительной техники, телекоммуникационные средства и пр.; • различные виды банковской информации - платежная, финансово-аналитическая, служебная, управляющая, персональные данные и пр.; • банковские технологические процессы (банковские платежные технологические процессы, банковские информационные технологические процессы); • банковские продукты и услуги, предоставляемые клиентам. 2.3. Аппаратные средства – материальная часть вычислительной системы, включающая в себя электрические и электронные элементы (например, приборы и схемы), Частная политика по обеспечению информационной безопасности на стадиях жизненного цикла автоматизированных систем «Газпромбанк» (Открытое акционерное общество) 4 электромеханические элементы (например, дисководы) и механические элементы (например, стойки). 2.4. Банковский технологический процесс – технологический процесс, реализующий операции по изменению и (или) определению состояния активов, используемых при функционировании Банка или необходимых для реализации банковских услуг. Указанные операции над активами Банка могут выполняться вручную или в автоматическом режиме. В зависимости от вида деятельности выделяют: банковский информационный технологический процесс, банковский платежный технологический процесс и др. 2.5. Банковский информационный технологический процесс – часть банковского технологического процесса, реализующая операции по изменению и (или) определению состояния информационных активов, необходимых для функционирования Банка и не являющихся платежной информацией. 2.6. Банковский платежный технологический процесс – часть банковского технологического процесса, реализующая банковские операции, связанные с перемещением денежных средств с одного счета на другой и (или) контролем данных операций. 2.7. Владелец информационно-технологического актива – руководитель самостоятельного структурного подразделения Банка, определяющий правила использования и предоставления доступа к этому информационно-технологическому активу. 2.8. Жизненный цикл автоматизированной системы – совокупность взаимосвязанных процессов создания и последовательного изменения состояния АС от формирования исходных требований к ней до окончания эксплуатации и утилизации комплекса средств автоматизации. 2.9. Защитная мера - сложившаяся практика, процедура или механизм, которые используются для уменьшения риска нарушения ИБ. 2.10. Информационный актив Банка – информация с позволяющими ее идентифицировать реквизитами, имеющая ценность для Банка, находящаяся в его распоряжении, представленная в виде документов на бумажном носителе, а также в виде электронных файлов, пригодных для обработки. Для целей настоящей Частной политики в качестве Информационных активов Банка могут рассматриваться различные виды информации, кроме платежной, финансовой, бухгалтерской, а также информации, относящейся к общебанковскому и кадровому делопроизводству. Работа с указанными информационными активами регламентируется законодательством Российской Федерации и внутренними нормативными документами Банка. 2.11. Информационно-технологический актив – следующие типы активов Банка относятся к ИТ-активам: • информационные активы; • программные средства; • аппаратные и программно-аппаратные средства. 2.12. Информационно-технологический блок – самостоятельные структурные подразделения Банка, ответственные за развитие, эксплуатацию и сопровождение автоматизированных банковских систем. 2.13. Комплекс средств автоматизации автоматизированной системы – совокупность программных, аппаратных и программно-аппаратных компонентов АС. 2.14. Лицензионная чистота – свойство результата интеллектуальной деятельности или средства индивидуализации, заключающееся в законном праве на его использование. 2.15. Новая версия автоматизированной системы - изменение программных средств АС, для ввода в действие которого необходима переустановка всех программных модулей АС. 2.16. Модель жизненного цикла автоматизированной системы – описание этапов жизненного цикла автоматизированной системы, их последовательности и результатов, получаемых на каждом из них. При формировании требований по обеспечению ИБ рассматриваются следующие общие этапы модели жизненного цикла автоматизированной системы: Частная политика по обеспечению информационной безопасности на стадиях жизненного цикла автоматизированных систем «Газпромбанк» (Открытое акционерное общество) 5 разработка технических заданий; • проектирование; • создание и тестирование; • приемо-сдаточные испытания и ввод в действие; • эксплуатация; • сопровождение и модернизация; • снятие с эксплуатации. 2.17. Обновление автоматизированной системы – локальное изменение программных средств в АС, касающееся внесения новых и/или изменения существующих функциональных возможностей АС. 2.18. Опытная эксплуатация автоматизированной системы - комплексная проверка готовности АС. 2.19. Ответственное подразделение – Служба (департамент) безопасности. Основные функции в указанной сфере – внедрение настоящей Частной политики и контроль выполнения ее требований в части ИБ на всех стадиях ЖЦ АС. 2.20. Программное средство – объект, состоящий из программ, процедур, правил, а также, если предусмотрено, сопутствующих им документации и данных, относящихся к функционированию системы обработки информации. 2.21. Система информационной безопасности – совокупность защитных мер, защитных средств и процессов их эксплуатации включая ресурсное и административное (организационное) обеспечение. 2.22. Сопровождение автоматизированной системы – деятельность по обеспечению устойчивого функционирования или развития АС. • 3. Перечень сокращений АС ЖЦ ИБ ИТ-актив ССП ССП-разработчик – – – – – – автоматизированная система. жизненный цикл. информационная безопасность. информационно-технологический актив. самостоятельное структурное подразделение. самостоятельное структурное подразделение, разработку АС. выполняющее 4. Основные положения по обеспечению ИБ Модель ЖЦ АС определяется и фиксируется документально ИТ-блоком или организацией-разработчиком (организацией-поставщиком) комплекса средств автоматизации АС или программных и аппаратных средств по согласованию с Ответственным подразделением. Оценка рисков ИБ, применительно к стадиям ЖЦ, должна осуществляться Ответственным подразделением совместно с ИТ-блоком. При необходимости, к оценке риска ИБ может быть привлечена организация-разработчик (организация-поставщик) комплекса средств автоматизации АС или программных и аппаратных средств. 4.1. Обеспечение ИБ на стадиях проектирования, создания и тестирования разработки технических заданий, 4.1.1. Требования к разрабатываемым/приобретаемым АС должны определяться исходя из потребностей обеспечения бизнеса Банка и согласовываться с ИТ-блоком и Ответственным подразделением. 4.1.2. Проекты технических заданий на АС должны согласовываться с ИТ-блоком и Ответственным подразделением. 4.1.3. Разработка АС может производиться как силами сторонних организаций, так и силами Банка. Частная политика по обеспечению информационной безопасности на стадиях жизненного цикла автоматизированных систем «Газпромбанк» (Открытое акционерное общество) 6 4.1.4. Процедура выбора разработчика/поставщика АС, а также его замены в случае необходимости, должна быть определена и утверждена органами управления Банком, организационно-распорядительными документами и высшими должностными лицами Банка в соответствии с установленным порядком. 4.1.5. При разработке средств обеспечения ИБ, контроль разработки и производства которых осуществляется государственными органами Российской Федерации, разработчик должен обладать лицензией на соответствующий вид деятельности. Контроль наличия необходимых лицензий в области ИБ осуществляет Ответственное подразделение. 4.1.6. При выборе организации-разработчика дополнительно необходимо учитывать существующую у организации-разработчика практику обеспечения ИБ процессов проектирования и разработки АС, включая: • обеспечение защиты от вредоносных программ; • обеспечение управления доступом к средствам разработки, а также к информации, касающейся проектирования и разработки; • обеспечение контроля физического доступа к средствам разработки; • обеспечение резервного копирования информации, касающейся проектирования и разработки; • обеспечение восстановления после сбоев и аварий функционирования средств разработки; • осуществление мониторинга и менеджмента инцидентов ИБ в отношении персонала, участвующего в разработке; • уровень открытости архитектуры АС, позволяющий самостоятельно, без привлечения разработчика, проводить доработку, настройку/перенастройку АС; • осуществление контроля конфигурации программных и аппаратных средств, используемых при проектировании и разработке. 4.1.7. В договор (контракт) на разработку/поставку АС необходимо включать следующие условия: • обеспечение лицензионной чистоты разрабатываемой/поставляемой АС; • включение в комплект поставки подробной документации, содержащей, в том числе описание реализуемых защитных мер в АС. Минимальный перечень документов должен содержать Руководство администратора, Руководство пользователя, Руководство администратора безопасности; • включение (по возможности) в комплект поставки АС исходного текста программных средств АС; • проведение обучения работников Банка правилам эксплуатации АС, включая правила настройки и эксплуатации защитных мер; • ответственность разработчика/поставщика АС за возможный ущерб, причиненный Банку, вследствие несоответствия разработанной/поставленной АС её описанию в документации. Контроль включения в договор (контракт) перечисленных выше условий осуществляет Ответственное подразделение. 4.1.8. При разработке АС соответствующими службами Банка в техническое задание на разработку АС должны быть включены следующие требования: • обеспечение АС подробной документацией, содержащей в том числе описание реализуемых защитных мер в АС, минимальный состав которой включает в себя Руководство администратора, Руководство пользователя, Руководство администратора безопасности; • исходные тексты программных средств АС должны быть задокументированы ССПразработчиком в соответствии со стандартами документирования, принятыми в Российской Федерации. Контроль включения в техническое задание перечисленных выше требований осуществляет Ответственное подразделение. Частная политика по обеспечению информационной безопасности на стадиях жизненного цикла автоматизированных систем «Газпромбанк» (Открытое акционерное общество) 7 4.1.9. В отношении разрабатываемых АС дополнительно необходимо определить: • требования по обеспечению ИБ к процессу разработки/поставки; • требования по отсутствию в АС недокументированных возможностей; • ответственность разработчика АС за нарушение конфиденциальности, целостности и доступности информации, переданной Банком разработчику, а также информации, касающейся проектирования и разработки АС; • порядок контроля разработчика со стороны Банка за выполнением требований по обеспечению ИБ процессов проектирования и разработки и ответственность за нарушение этих требований. Контроль определения этих дополнительных требований по ИБ в отношении разрабатываемых АС осуществляет Ответственное подразделение на этапе разработки технического задания. 4.1.10. Порядок контроля выполнения требований по ИБ определяется Ответственным подразделением по согласованию с другими участниками работ. 4.1.11. Все принятые решения на стадии проектирования АС должны согласовываться с ИТ-блоком и Ответственным подразделением. 4.1.12. Ответственное подразделение должно осуществлять контроль реализации требований ИБ к АС путем согласования проектной и технической документации, а также при проведении приемо-сдаточных испытаний. 4.1.13. ИТ-блок должен организовывать контроль реализации проектных решений сторонним разработчиком АС с целью выявления случайных ошибок и недокументированных возможностей. 4.1.14. Обеспечение ИБ при разработке и тестировании программных средств в Банке должно осуществлять ССП Банка, выполнившее разработку в соответствии с утвержденными в установленном порядке требованиями по обеспечению ИБ. При разработке АС должно быть обеспечено выполнение следующих требований: • среды разработки, тестирования и эксплуатации должны быть разделены на уровне не выше сетевого, чтобы исключить возможность воздействия на работу компонентов друг друга; • коммерческие компоненты, используемые в разрабатываемых программных средствах, должны, по возможности, содержать минимальное число неиспользуемых функций и, при необходимости, должны быть сертифицированы для подтверждения соответствия установленным в Российской Федерации требованиям ИБ. 4.1.15. Перед проведением приемо-сдаточных испытаний АС ИТ-блок при участии Ответственного подразделения должен организовать проверку дистрибутивов программных средств и используемой информации на наличие вредоносных программ. 4.1.16. Все результаты работ, достигнутые на этом этапе, должны быть задокументированы ИТ-блоком при участии ССП, которые будут использовать АС, и Ответственного подразделения в установленном порядке. 4.2. Обеспечение ИБ на стадии приемо-сдаточных испытаний, ввода в опытную эксплуатацию АС 4.2.1. Для проведения приемо-сдаточных испытаний АС ССП-разработчиком или организацией-разработчиком должен быть предоставлен пакет проектных и технических документов. Необходимость и достаточность представленных документов определяется на основе требований, предъявленных при разработке АС ССП, которые будут ее использовать, ИТ-блоком, Ответственным подразделением. Частная политика по обеспечению информационной безопасности на стадиях жизненного цикла автоматизированных систем «Газпромбанк» (Открытое акционерное общество) 8 4.2.2. Программу и методику приемо-сдаточных испытаний разрабатывает ССПразработчик совместно с ИТ-блоком и/или организацией-разработчиком и согласовывает с ССП, которое будет использовать АС, и Ответственным подразделением. 4.2.3. Программа и методика приемо-сдаточных испытаний должна включать проверку всех функций АС, в том числе проверку работы средств обеспечения ИБ. 4.2.4. В процессе проведения приемо-сдаточных испытаний не допускается внесение изменений в АС, приводящих к появлению функционала, не указанного в документации. 4.2.5. В состав участников приемо-сдаточных испытаний АС должны включаться представители ССП, которые будут использовать АС, ИТ-блока, Ответственного подразделения. 4.2.6. АС, проходящие приемо-сдаточные испытания, и АС, находящиеся в промышленной эксплуатации, должны быть разделены на уровне не выше сетевого. Контроль отделения АС, проходящих приемо-сдаточные испытания, осуществляет Ответственное подразделение. 4.2.7. К вводу в опытную эксплуатацию в Банке допускаются АС, успешно прошедшие этап приемо-сдаточных испытаний и получившие заключение о возможности ввода в опытную эксплуатацию в установленном порядке. 4.2.8. При вводе АС в опытную эксплуатацию для включения в состав документации на АС ССП Банка, которые будут использовать АС, ИТ-блоком и Ответственным подразделением должны быть разработаны необходимые внутренние нормативные документы. Разработанные проекты нормативных документов утверждаются в установленном порядке. 4.2.9. В состав участников опытной эксплуатации АС должны включаться представители ССП, которые будут использовать АС, ИТ-блока, Ответственного подразделения. 4.2.10. Ввод АС в опытную эксплуатацию в Банке должен осуществляться в соответствии с порядком, утвержденном органами управления Банком, организационнораспорядительными документами или высшими должностными лицами Банка. 4.2.11. При вводе АС в опытную эксплуатацию должен быть назначен Владелец ИТактива, который составляет опись актуальных (значимых) свойств ИБ АС, в соответствии с «Частной политикой обеспечения информационной безопасности информационнотехнологических активов «Газпромбанк» (Открытое акционерное общество)» от 09.07.2010 № И/44. Опись должна быть направлена в Ответственное подразделение для учета в общем реестре. 4.2.12. Ввод в промышленную эксплуатацию АС, не прошедших приемо-сдаточные испытания и/или опытную эксплуатацию, не допускается. 4.3. Обеспечение ИБ на стадии промышленной эксплуатации (сопровождения и модернизации) АС 4.3.1. Перед вводом в промышленную эксплуатацию разработанных/приобретенных АС должна проводиться их опытная эксплуатация. 4.3.2. К переводу в промышленную эксплуатацию в Банке допускаются АС, успешно прошедшие стадию опытной эксплуатации и получившие заключение о возможности ввода в промышленную эксплуатацию в установленном порядке. 4.3.3. Персонал, задействованный на стадии сопровождения АС, должен быть с документацией, включающей описание особенностей ознакомлен функционирования/эксплуатации АС и обеспечения ИБ в процессе сопровождения. Обязанность по организации ознакомления персонала возлагается на ИТ-блок при участии Владельца ИТ-актива и Ответственного подразделения. Частная политика по обеспечению информационной безопасности на стадиях жизненного цикла автоматизированных систем «Газпромбанк» (Открытое акционерное общество) 9 4.3.4. На стадии сопровождения АС Ответственным подразделением должно контролироваться выполнение требований по обеспечению ИБ. 4.3.5. Перед проведением мероприятий, связанных с изменением конфигурации программных и аппаратных средств АС, должно осуществляться резервное копирование информации и действующей конфигурации программных средств. Действия по резервному копированию осуществляет ССП, входящее в ИТ-блок, выполняющее администрирование АС. 4.3.6. Все работы по сопровождению АС должны по возможности проводиться только на территории Банка. В случае оправданной необходимости проведения регламентных и восстановительных работ АС вне территории Банка, с носителей информации, входящих в состав АС, должна быть удалена вся конфиденциальная информация способом, исключающим возможность ее восстановления. Контроль действий по удалению конфиденциальной информации возлагается на Ответственное подразделение. 4.3.7. Решение об установке новых версий, используемых в АС программных средств, должно приниматься на основе оценки их актуальности для каждой конкретной АС и при обязательном уведомлении Ответственного подразделения. 4.3.8. Не допускается установка новых версий и обновлений программных средств без предварительных испытаний. Проведение приемо-сдаточных испытаний новых версий и обновлений с использованием комплекса средств автоматизации АС, находящихся в промышленной эксплуатации, запрещены. Испытания осуществляются ИТ-блоком и/или организацией-разработчиком, поставщиком совместно с ССП, функции которых затрагивают изменения в АС, а также Ответственное подразделение. 4.3.9. Деятельность представителей сторонних организаций по сопровождению АС должна контролироваться Ответственным подразделением в части сопровождения средств обеспечения ИБ. 4.3.10. Все факты установки новых версий и обновлений программных средств АС и изменения конфигурации аппаратных средств фиксируются и документируются ИТ-блоком в установленном порядке. 4.3.11. Приобретение и разработка компонентов АС, требующих установки новых версий АС, должны осуществляться в соответствии с положениями подраздела 4.1 настоящей Частной политики. 4.3.12. Ввод в действие новых версий АС должен осуществляться в соответствии с подразделом 4.2 настоящей Частной политики. 4.4. Обеспечение ИБ на стадии вывода из эксплуатации АС 4.4.1. Порядок вывода АС из эксплуатации должен быть утвержден органами управления Банком, организационно-распорядительными документами или высшими должностными лицами Банка в соответствии с установленным порядком. 4.4.2. При выводе АС из эксплуатации должно осуществляться удаление конфиденциальной информации с носителей информации перед их утилизацией или повторным использованием способом, исключающим возможность ее восстановления. Контроль проведения работ по удалению конфиденциальной информации возлагается на Ответственное подразделение. 4.4.3. Вторичное использование носителя информации допускается только после удаления конфиденциальной информации с этого носителя способом, исключающим возможность ее восстановления. 4.4.4. Должна быть обеспечена сохранность архивов электронных документов АС и протоколов электронного взаимодействия в течение срока, установленного во внутренних нормативных документах Банка или договорных обязательствах, если иное не предусмотрено законодательством Российской Федерации. Частная политика по обеспечению информационной безопасности на стадиях жизненного цикла автоматизированных систем «Газпромбанк» (Открытое акционерное общество) 10 4.4.5. Результаты выполнения процедур вывода из эксплуатации АС должны быть задокументированы в установленном в Банке порядке. 5. Контроль за соблюдением требований настоящей Частной политики Контроль за соблюдением требований настоящей Частной политики осуществляет Ответственное подразделение на основе проведения мониторинга и оценки состояния ИБ, а также в рамках иных контрольных мероприятий. 6. Ответственность за несоблюдение требований настоящей Частной политики Ответственность работников Банка за несоблюдение требований настоящей Частной политики, повлекших за собой разглашение или утрату конфиденциальной информации, определяется законодательством Российской Федерации и внутренними нормативными документами Банка. 7. Заключительные положения 7.1. Ответственность за поддержание настоящей Частной политики в актуальном состоянии, создание, внедрение, координацию процессов системы ИБ и внесение изменений в процессы системы ИБ возлагается на руководителя Ответственного подразделения. 7.2. В случае изменения законодательства Российской Федерации, изменения или введения в действие стандартов, нормативных методических рекомендаций, требований уполномоченных органов настоящая Частная политика применяется в части, не противоречащей вновь принятым нормативным документам. При необходимости Ответственное подразделение незамедлительно инициирует внесение соответствующих изменений в настоящую Частную политику в установленном в Банке порядке. 7.3. Внесение изменений в настоящую Частную политику должно осуществляться на периодической и внеплановой основе: • периодическое внесение изменений не реже одного раза в 24 месяца; • внеплановое внесение изменений может проводиться по результатам анализа инцидентов ИБ, актуальности, достаточности и эффективности используемых мер обеспечения ИБ, результатам проведения внутренних аудитов ИБ и других контрольных мероприятий. Частная политика по обеспечению информационной безопасности на стадиях жизненного цикла автоматизированных систем «Газпромбанк» (Открытое акционерное общество) Подпись Разработчик Ведущий специалист Отдела разработки и внедрения технологий защиты информации Управления защиты информации Службы (департамента) безопасности И.О. Фамилия М.К. Злотникова Дата