оптимизация ресурсов: метод «Инфосистемы Джет»

реклама

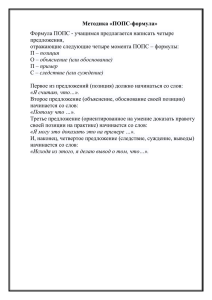

UPGRADE СЛОВО ПРАКТИКУ оптимизация ресурсов: метод «Инфосистемы Джет» наличие ролевой модели позволяет не только оптимизировать временные затраты сотрудников, но и добиться серьезной экономии за счет учета лицензий на использование информационных систем текст Павел Кудрин, начальник отдела программных решений центра информационной безопасности «Инфосистемы Джет» Оптимизация ресурсов – одна из самых актуальных на сегодня тем для кредитных организаций. В условиях сокращения персонала банкам приходится выполнять тот же объем работ. Поэтому бизнес заинтересован в максимальной оптимизации и автоматизации всех существующих процессов. Для финансовых организаций, активно использующих информационные системы и имеющих большой штат сотрудников, одним из инструментов оптимизации ресурсов может стать ролевая модель прав доступа. ПРАВА ДОСТУПА: ПРОБЛЕМНЫЕ ТОЧКИ Все организации рано или поздно сталкиваются с проблемой увеличения количества прав доступа к различным ресурсам, которые могут запрашиваться пользователями. В некоторых системах наборы прав доступа (ИТ-роли) исчисляются десятками тысяч. И сотрудники компании регулярно тратят рабочее время, чтобы разобраться в этом обширном списке. 102 upgrade В некоторых банках процесс получения сотрудниками доступа к информационным системам довольно длительный и запутанный. Специальные отделы аналитиков и методологов принимают заявки от сотрудников в свободной форме. После получения заявки необходимый набор прав формируется специалистами в ручном режиме и отправляется на согласование пользователю. После этого сотрудник формирует итоговую заявку и повторно отправляет ее на согласование – в контролирующие инстанции и на исполнение. Если в компании нет такого специального отдела, на пользователя ложится нагрузка по самостоятельному поиску необходимых прав. После согласования и выполнения заявки зачастую выясняется, что часть выданных полномочий не подходит для конкретного филиала, часть уже не используются, а тех, что предоставлены, недостаточно для работы. Мало того, что составление заявок отнимает время у офисных сотрудников, на эту же задачу тратит время системный администратор: вместо того чтобы администрировать ИС, он разбирает поток заявок и назначает десятки полномочий в день. Проводя обследование в одном из банков с общим штатом в 6000 человек, мы выяснили, что администраторы тратили 134 человеко-дня в месяц на разбор и обработку заявок на доступ. Наиболее популярна заявка «Мне как у коллеги», куда вписывается ФИО сотрудника, со схожими, как кажется, должностными обязанностями. При этом никто не гарантирует, что у этого коллеги права не избыточны. В итоге у сотрудников накапливается огромное количество ненужных прав, которые сложно контролировать. А избыточные права сотрудников на доступ к информационным системам увеличивают риск утечки конфиденциальной информации. При «ручной» выдаче прав в процессе задействованы одновременно специалисты ИТ-отдела, службы информационной безопасности и рядовые сотрудники. Отсутствие автоматизации оборачивается для большой компании расходом огромного количества ресурсов исключительно на организацию вспомогательных процессов. Наличие ролевой модели позволяет не только оптимизировать временные затраты сотрудников, но и учитывать лицензии на использование информационных систем: в рамках создания ролевой модели разрабатываются регламенты, которые позволяют это делать на регулярной основе. В одной из компаний мы обнаружили 1500 учетных записей, не имевших привязки к реальным пользователям. Оказалось, что они закреплены за уволенными сотрудниками. С учетом стоимости пользовательской лицензии любой популярной ERP-системы удаление неактуальных учетных записей дает существенную экономию. Для решения вышеперечисленных проблем компании инициируют проекты по внедрению IdM-системы, но зачастую без предварительной систематизации прав доступа. Если систематизация не проводилась в процессе внедрения, результатом становится автоматизированный хаос: полномочия раздаются и отзываются автоматически, но неразбериха с правами остается. Через некоторое время компании понимают, что используют возможности IdM-системы не полностью. Несколько лет назад поя- НА Ц ИО НА Л Ь НЫ Й Б А НК О В С К ИЙ Ж У РНА Л декабрь 2015 СЛОВО ПРАКТИКУ UPGRADE оптимизация ресурсов с помощью ролевой модели прав доступа ресурсы специалистов ИТ-отдела ресурсы рядовых сотрудников ресурсы сотрудников службы ИБ вился тренд более осмысленного внедрения IdM-решений, когда внедрению системы предшествует проект по оптимизации ролевой модели прав доступа. НЕМНОГО ТЕОРИИ… Ролевые модели чаще всего разрабатываются в соответствии со следующими принципами: должностная ролевая модель – выделение ролей на базе должностных обязанностей сотрудников; функциональная ролевая модель – выделение ролей на базе функциональных задач; гибридная модель, совмещающая подходы должностной и функциональной ролевых моделей. Роли на базе должностей. Данный подход идеально подходит компаниям, где жестко соблюдаются регламенты и правила и ведется строгий контроль предоставленного доступа. Разработка ролей строится на основе должностных инструкций сотрудников компании. Для каждой должности ответственные за ролевую модель собирают перечень функциональных обязанностей и необходимых полномочий в информационных системах. Ролевая модель, построенная по этому принципу, охватывает и классифицирует потребности всех сотрудников, но она наиболее сложна как в разработке, так и в дальнейшей поддержке. Основная сложность в том, что в одном отделе могут работать сотрудники, выполняющие одну и ту же работу, но имеющие разные должности. Кроме того, если меняется организационная структура компании, модель приходится значительно дорабатывать. Роли на базе функциональных задач. Этот подход оптимален с точки зрения соотношения результатов и контроль учета лицензий затраченных усилий. Для построения этого типа ролевой модели в компании выделяют основные и наиболее часто запрашиваемые группы прав. Затем они выделяются в отдельные бизнес-роли (например, «доступ в интернет», «годовая отчетность 2016» и пр.), которые сотрудник может запрашивать самостоятельно по мере необходимости. В лучшем случае этот подход покрывает 70–80% потребностей в доступе. Гибридная модель. Гибридный подход совмещает два предыдущих принципа. Разработка модели для базовых должностей (например, «Кассир», «Операционист», «Бухгалтер») идет следующим образом: выбираются минимальные наборы прав доступа, которые обычно содержат базовые полномочия для этих должностей, и присваиваются сотрудникам при приеме на работу. Все необходимые сверх этого права запрашиваются дополнительно. Гибридная модель наиболее востребована среди финансовых организаций, поскольку она гибка в построении и поддержке, требует умеренных ресурсных затрат, удобно автоматизируется системами контроля доступа. … И ПРАКТИКИ Мы не рекомендуем стремиться к идеальному результату, распределяя все права доступа по бизнес-ролям, чтобы при перемещении по должности сотрудник получал ИТ-роли в строгом соответствии со своей позицией в структуре компании. Такой подход нерационален. Наша практика показывает, что после включения в бизнес-роли 80% ИТ-ролей временные и финансовые затраты на распределение прав доступа резко возрастают. Если вовремя не остановиться, на проект можно потра- декабрь 2015 НАЦИ О НАЛЬНЫЙ БА НК ОВСК ИЙ ЖУРНА Л тить массу ресурсов, но так его и не завершить. Перед каждой компанией стоят свои задачи, и важно, чтобы решение было рационально настроено под требования бизнеса. В одном из банков мы столкнулись с задачей, когда к стандартной роли «Кассир» необходимо было добавить дополнительный территориальный признак. Права доступа у кассиров одинаковые, но за счет привязки к филиалу они видят платежи и перемещения только по своему региону. Кассир может заболеть или срочно уехать в командировку, а загруженность коллег не позволяет найти ему замену в своем отделении. На этот случай мы выстроили в банке ролевую модель с учетом вре́менных перемещений. Разработанный механизм переназначения полномочий позволяет сотруднику на замене приступить к выполнению обязанностей моментально и без дополнительных согласований со службой безопасности. По истечении срока замены он так же быстро возвращается к своим обязанностям в «родном» филиале. Такая схема позволяет обеспечивать бесперебойную работу региональных отделений банка и ограничивать доступ к информации в соответствии с внутренним регламентом. Если вы планируете внедрение или уже используете IdM-решение, мы в любом случае рекомендуем оценить задачи и цели, которые стоят как перед бизнесом, так и перед службой информационной безопасности. Как показывает практика, внешний аудит зачастую оказывается полезнее самой пристальной внутренней ревизии. Сторонняя экспертиза позволяет объективно подойти к анализу и изменению существующих бизнес-процессов, к которым внутри организации все уже успели привыкнуть. Построение ролевой модели и внедрение регламентов по ее поддержанию позволяют оптимизировать ресурсы администраторов ИТ-систем, службы безопасности, рядовых сотрудников. В итоге компания сокращает свои расходы не только за счет экономии человеческих ресурсов, но и за счет строгого учета пользовательских лицензий. И, самое главное, выстроенный процесс позволяет компании экономить время и средства на регулярной основе благодаря созданным регламентам. upgrade 103