ТЕХНИЧЕСКОЕ ЗАДАНИЕ НА МОДЕРНИЗАЦИЮ СЕРВЕРНОГО КОМПЛЕКСА КОМПЛЕКСНОЙ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ ДИСПЕТЧЕРСКОГО УПРАВЛЕНИЯ (КАС

advertisement

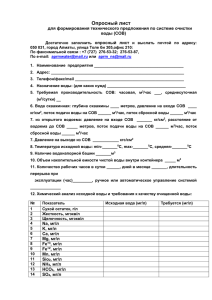

ТЕХНИЧЕСКОЕ ЗАДАНИЕ НА МОДЕРНИЗАЦИЮ СЕРВЕРНОГО КОМПЛЕКСА КОМПЛЕКСНОЙ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ ДИСПЕТЧЕРСКОГО УПРАВЛЕНИЯ (КАС ДУ) В ЧАСТИ УСТАНОВКИ ПОДСИСТЕМЫ АНАЛИЗА ЗАЩИЩЕННОСТИ 1. Общие сведения. 1.1. Предмет выполнения работ: модернизация серверного комплекса КАС ДУ в части установки подсистемы анализа защищенности (система обнаружения вторжений (СОВ), система анализа защищенности (САЗ) и система мониторинга подключений (СМП). 1.2. Основание выполнения работ: план капитальных вложений, инвестиционная заявка № 301401. 1.3. Цель работ: повышение уровня защищенности КАС ДУ от угроз несанкционированного доступа (НСД) без существенного повышения трудоёмкости и сложности процессов обслуживания КАС ДУ. 1.4. Достигаемые результаты внедрения: увеличение защищенности системы КАС ДУ в соответствии с техническими требованиями, предъявляемыми к системе. 1.5. Источник финансирования: собственные средства метрополитена. 1.6. Вид работ: капитальные вложения. 1.7. Характеристика объекта работ: Санкт-Петербург, Дом связи-1, Московский пр., д. 28, пом. 455. 1.8. Плановые сроки начала и окончания работ: 16.02.2015 г. – 26.06.2015 г. 1.9. Выполнение работ предусматривать в дневное время (с 9-00 до 17-00). 1.10. Работы выполняются по ТЗ, без проекта. 1.11. Затрагиваемые основные средства: . 2. Термины и определения Администратор СОВ - уполномоченный пользователь, ответственный за установку, администрирование и эксплуатацию СОВ. Анализатор СОВ - программный или программно-технический компонент СОВ, предназначенный для сбора информации от сенсоров СОВ, ее итогового анализа на предмет обнаружения вторжения (атаки) на КАС ДУ. База решающих правил - составная часть СОВ, содержащая информацию о вторжениях (сигнатуры), на основе которой СОВ принимает решение о наличии вторжения (атаки). Вторжение (атака) - действие, целью которого является осуществление несанкционированного доступа к информационным ресурсам. Данные СОВ - данные, собранные или созданные СОВ в результате выполнения своих функций. Сенсор СОВ - программный или программно-технический компонент СОВ, предназначенный для сбора и первичного анализа информации (данных) о событиях в КАС ДУ, а также - передачи этой информации (данных) анализатору СОВ. Сенсор-анализатор СОВ – устройство, совмещающее функции сенсора и анализатора. Сигнатура - характерные признаки вторжения (атаки), используемые для его (ее) обнаружения. Система обнаружения вторжений - программное или программно-техническое средство, реализующие функции автоматизированного обнаружения действий в информационной системе, направленных на преднамеренный доступ к информации, специальные воздействия на информацию (носители информации) в целях ее добывания, уничтожения, искажения и блокирования доступа к ней. Угроза безопасности информации - совокупность условий и факторов, определяющих потенциальную или реально существующую опасность нарушения безопасности информации. 3. Требования к выполнению работы 3.1. Подрядчик должен выполнить работы по поставке, установке и настройке СОВ, САЗ и СМП, своими силами и средствами, включая доставку оборудования к месту работ. Ответственность за целостность и сохранность оборудования при транспортировке возлагается на Подрядчика. 3.2. Установку, подключение и настройку СОВ, САЗ и СМП Подрядчик должен выполнять с учетом имеющегося у Заказчика оборудования. При подключении СОВ, САЗ и СМП к оборудованию Заказчика необходимо принять во внимание аппаратную совместимость, совместимость версий операционных систем, версий микропрограмм оборудования Заказчика. 3.3. Для соблюдения совместимости подключаемых СОВ, САЗ и СМП к оборудованию Заказчика Подрядчику предоставляется возможность по предварительной договоренности с Заказчиком самостоятельно выяснить необходимую информацию об имеющемся оборудовании, протоколах его взаимодействия, обеспечения электропитания. 3.4. На все вновь устанавливаемое оборудование должны быть представлены необходимые сертификаты. 3.5. Подрядчик должен соблюдать требования «Инструкции о порядке производства работ сторонними организациями в эксплуатируемых сооружениях Петербургского метрополитена» и «Правил пожарной безопасности в Российской Федерации» и другие действующие нормативные документы. 3.6. Подрядчик должен выполнить работы своими силами и средствами. Кабель, инструмент, оборудование складировать в помещении, указанном заказчиком. 3.7. Материалы, используемые при производстве работ должны отвечать санитарным, противопожарным и прочим требованиям, допускающим их использование в сооружениях ГУП «Петербургский метрополитен», иметь соответствующие сертификаты. 3.8. Маркировка всех вновь прокладываемых кабелей должна быть выполнена в соответствии с требованиями «Инструкции по маркировке кабелей и соединительных муфт в устройствах Петербургского метрополитена», введённой указанием № 892/Н от 29.06.2011г. 3.9. Работы должны выполняться подрядчиком, имеющим опыт работы не менее 2-х лет по работам по технической защите конфиденциальной информации, а также в деятельности по разработке, производству, распространению шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, выполнению работ, оказанию услуг в области шифрования информации, техническому обслуживанию шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств. Исполнитель работ должен иметь лицензию ФСТЭК России на деятельность по технической защите конфиденциальной информации и лицензию ФСБ России на осуществление деятельности по разработке, производству, распространению шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, выполнению работ, оказанию услуг в области шифрования информации, техническому обслуживанию шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, с указанием следующих видов работ (согласно ПП РФ №313 от 16.04.2012 №313): 2, 3, 12, 13, 14, 15, 17, 18, 20, 21, 22, 23, 24, 25, 26, 27, 28. 3.10. В соответствии с требованиями «Инструкции о порядке производства работ сторонними организациями в эксплуатируемых сооружениях Петербургского метрополитена» подрядчик до начала производства работ должен предоставить заказчику согласованный Проект производства работ (ППР). ППР необходимо согласовать со Службой сигнализации, централизации и блокировки, Службой электроснабжения и Службой контроля на метрополитене. 3.11. Программное обеспечение должно соответствовать “Перечню требований по защите КАС ДУ от несанкционированного воздействия”, утвержденному главным инженером ГУП “Петербургский метрополитен” 22.03.2013 г. 3.12. Гарантийный срок на выполненные работы должен составлять не менее 36 (тридцати шести) месяцев и включать в себя круглосуточную гарантийную поддержку с ремонтом или заменой аппаратуры и поддержкой функциональности. 4. Состав системы обнаружения вторжений (СОВ). 4.1. Требования к аппаратной части: СОВ должна представлять собой сетевой сенсор, размещенный на отдельно стоящей серверной платформе стандартного исполнения, предназначенной для размещения в телекоммуникационную стойку. Данный сенсор должен располагаться в выделенном серверном сегменте (далее – ДМЗ, сегмент ДМЗ, демилитаризованная зона) КАС ДУ и осуществлять мониторинг и анализ всего сетевого трафика, как в сегменте ДМЗ, так и во внутренней (закрытой) части центрального сегмента КАС ДУ (далее – центральный сегмент). Сенсор должен быть подключен к региональному центру мониторинга Системы обнаружения и предупреждения компьютерных атак ФСБ России (Далее – СОПКА, Центр СОПКА) и осуществлять выявление аномальных событий безопасности (угроз) и оперативную передачу информации об обнаруженной угрозе в Центр СОПКА с использованием средств криптографической защиты информации. Система должна обеспечивать круглосуточную бесперебойную работу. 4.1.1. Требования к аппаратной части сенсора: Процессор Intel Xeon не ниже E5 Оперативная память Не менее 16Гб Сетевой контроллер Поддержка не менее 2х интерфейсов10/100/1000 Ethernet (RJ-45) Накопители: 4 НЖМД, в т.ч. 500Гб – 2 шт, 2Тб – 2 шт. Корпус стандартный корпус 19’’ для размещения в стойку. Высота 1U. Источник питания: От универсального (110-230 В) адаптера переменного тока, входное напряжение постоянного тока 12 В Прочие особенности Привод Slim DVD-RW 4.2. Требования к функциональным возможностям: Перечень функциональных возможностей СОВ должен соответствовать перечню требований к функциональным возможностям СОВ, установленным нормативным документом, утвержденным приказом ФСТЭК России №638 от 06 декабря 2011 г «Требования к системам обнаружения вторжений», для 4 класса защиты. Требования по обнаружению вторжений: - возможность собирать информацию о сетевом трафике (FID_COL_EXT.1); - возможность выполнять анализ собранных данных системой обнаружения вторжений о сетевом трафике в режиме, близком к реальному масштабу времени, и по результатам анализа фиксировать информацию ор дате и времени, результате анализа, идентификаторе источника данных, протоколе, используемом для проведения вторжения (FID_ANL_EXT.1); - возможность выполнять анализ собранных данных с целью обнаружения вторжений с использованием сигнатурного и эвристических методов (FID_MTH_EXT.1); - возможность выполнять анализ собранных данных с целью обнаружения вторжений с использованием эвристических методов, основанных на методах выявления аномалий сетевого трафика на заданном уровне эвристического анализа (FID_MTH_EXT.2); - возможность фиксации факта обнаружения вторжений или нарушений безопасности в журналах аудита; уведомления администратора системы обнаружения вторжений об обнаруженных вторжениях с помощью отображения соответствующего сообщения на консоли управления (FID_RCT_EXT.1); - возможность обнаружения вторжений на основе анализа служебной информации протоколов сетевого уровня базовой эталонной модели взаимодействия открытых систем (FID_PCL_EXT.1); - возможность локального администрирования системы обнаружения вторжений (FID_CON_EXT.1); - возможность автоматизированного обновления базы решающих правил (FID_UPD_EXT.1); - наличие интерфейса администрирования (FID_INF_EXT.1) Требования к аудиту безопасности: - возможность генерации записей аудита для событий, потенциально подвергаемых аудиту (FAU_GEN.1); - возможность читать информацию из записей аудита (FAU_SAR.1); - ассоциация каждого события аудита с субъектом (хостом), его инициировавшим (FAU_GEN.2); - ограничение доступа к чтению записей аудита (FAU_SAR.2); - поиск, сортировка, упорядочение данных аудита (FAU_SAR.3). Требования к управлению безопасностью: - возможность со стороны администраторов управлять режимом выполнения функций безопасности системы обнаружения вторжений (FMT_MOF.1); - возможность со стороны администраторов управлять данными (данными системы обнаружения вторжений), используемыми функциями безопасности системы обнаружения вторжений (FMT_MTD.1); - поддержка определенных ролей для системы обнаружения вторжений и их ассоциации с конкретными администраторами системы обнаружения вторжений и пользователями информационной системы (FMT_SMR.1); - возможность управления данными функций безопасности системы обнаружения вторжений (данными системы обнаружения вторжений) в части установления и контроля ограничений на эти данные (FMT_MTD.2). Требования к защите функций безопасности: - возможность тестирования (самотестирования) функций безопасности системы обнаружения вторжений (контроль целостности исполняемого кода системы обнаружения вторжений) (FPT_TST.1). 4.3. Дополнительные требования: Исполнитель должен осуществить поставку и установку поставку аппаратной части СОВ, а также настройку СОВ с учетом особенностей КАС ДУ и сетевого трафика в ней. Для этого Исполнитель должен провести инвентаризацию всех управляющих воздействий на транспортном уровне TCP/IP, описать нормальный профиль сетевого трафика и настроить соответствующим образом элементы СОВ. Настроить параметры сигнатурного и эвристического анализатора для исключения ложных срабатываний СОВ. Сенсор должен быть подключен к региональному центру мониторинга Системы обнаружения и предупреждения компьютерных атак ФСБ России (Далее – СОПКА, Центр СОПКА), на нём должно быть развернуто соответствующее специализированное программное обеспечение, предназначенное для выявления аномальных событий безопасности (угроз) и оперативной передачи информации об обнаруженной угрозе в Центр СОПКА с использованием средств криптографической защиты информации. Все процедуры по согласованию этого подключения, а также по разработке и утверждению соответствующих регламентов взаимодействия на случай обнаружения критически важных событий безопасности системой обнаружения вторжений, осуществляются при участии Исполнителя работ. В рамках исполнения данного технического задания не осуществляется какой-либо передачи Заказчику прав на специализированное программное обеспечение системы обнаружения вторжений. 4.4. Особые условия: Заказчик обеспечивает зеркалирование общего сетевого трафика сегмента аппаратной КАС ДУ и сегмента ДМЗ на соответствующие сетевые интерфейсы сенсора СОВ. Заказчик выделяет физический порт и IP-адрес, необходимый для подключения сенсора СОВ в сегменте DMZ. 5. Состав системы анализа защищенности (САЗ). 5.1. Требования к аппаратной части. Система анализа защищенности должна осуществлять диагностику и мониторинг элементов КАС ДУ (контроллеров, АРМ, сетевых устройств) на предмет обнаружения возможных проблем безопасности, оценивать и анализировать уязвимости (программнотехнические недостатки в системе, используя которые, можно намеренно нарушить её целостность и вызвать неправильную работу). САЗ должна быть реализована на базе портативного персонального компьютера (ноутбука). Должна работать на базе операционной системы Windows, поддерживать работу по расписанию и разовые сканирования. 5.1.1. Требования к аппаратной части системы: Ноутбук Процессор Оперативная память Сетевой контроллер Жесткий диск Операционная система Типа Lenovo Thinkpad X1 Carbon Intel Core i7 4550U Не менее 8Гб Поддержка интерфейса 10/100 Ethernet (RJ-45) SSD не менее 512 Гб Windows 7 Prof, 64-bit 5.2. Требования к функциональным возможностям: Функциональные возможности САЗ должны включать: - полную идентификацию сервисов на всех tcp/udp-портах; - проверка на уязвимость серверов со сложной нестандартной конфигурацией (когда сервисы имеют произвольно выбранные порты); - эвристический метод определения типов и имен серверов (HTTP, FTP, SMTP, POP3, DNS, SSH) вне зависимости от их ответа на стандартные запросы; - определения настоящего имени и версии сервиса и корректной работы проверок в тех случаях, когда конфигурация WWW-сервера скрывает его настоящее имя или заменяет его на другое; - обработка RPC-сервисов (Windows и *nix) с их полной идентификацией; - возможность определения RPC-сервисов и поиска уязвимостей в них, а также определения детальной конфигурации компьютера в целом; - проверка слабости парольной защиты; - оптимизированный подбор паролей во всех сервисах, требующих аутентификации, выявление слабых паролей; - глубокий анализ контента WEB-сайтов; - анализ всех скриптов HTTP-серверов (в т.ч. пользовательских) и поиск в них уязвимостей, в т.ч. SQL-инъекций, инъекций кода, запуска произвольных программ, получения файлов, межсайтовый скриптинг (XSS), HTTP Response Splitting; - анализ структуры HTTP-серверов; - поиск и анализ директорий, доступных для просмотра и записи; - проведение проверок на нестандартные DoS-атаки; - возможность включения проверок на «отказ в обслуживании», основанных на опыте предыдущих атак; - механизмы, уменьшающие вероятность ложных срабатываний; - методы, уменьшающие вероятность ошибочного определения уязвимостей. 5.3. Дополнительные требования: Программная часть сканера безопасности, применяющаяся в составе САЗ должна иметь сертификат соответствия в системе ФСТЭК России, подтверждающий, что данный сканер является средством автоматизированного анализа защищенности и обнаружения уязвимостей автоматизированных систем и соответствует требованиям руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999 г.) по 4 уровню контроля (или выше), технических условий и может применяться для анализа защищенности автоматизированных систем до класса 1Г включительно и информационных систем персональных данных до 1 класса включительно. 6. Состав системы мониторинга подключений (СМП) 6.1. Общие требования. Система мониторинга подключений должна представлять собой программный модуль к существующей системе управления атрибутами доступа (СУАД), позволяющий осуществлять сбор информации от сетевых устройств (коммутаторов) КАС ДУ по протоколу SNMP, хранение данной информации в базе данных, обработку и анализ событий безопасности, связанных с подключением сетевых устройств к коммутаторам КАС ДУ. 6.2. Требования к функциональным возможностям: - сбор информации от сетевых устройств КАС ДУ по протоколу SNMP; - информирование администратора СУАД о событиях подключения/отключения устройств от коммутаторов КАС ДУ; - обеспечение сохранности данных за период, определяемый администратором системы; - резервное копирование данных после истечения указанного периода; - возможность поиска по базе событий безопасности по набору критериев, в т.ч. по дате и времени, типу события, ip-адресу устройства, адресу ip-подсети. 6.3. Особые условия Заказчик обеспечивает настройку коммутаторов КАС ДУ для отсылки информации об изменении состояния физических портов коммутатора по протоколу SNMP на сервер СУАД. 7. Состав и содержание работ 7.1. Ведомость этапов и объемов работ. № Наименование работы п/п 1. Поставка аппаратной части систем СОВ и САЗ, осуществление физического подключения к КАС ДУ 2. Установка/обновление операционной системы, настройка стека TCP/IP, пакетного фильтра и др. основных параметров ОС 3. Установка модуля СМП в СУАД 4. Организация криптографического туннеля в РЦМ СОПКА 5. Разработка эксплуатационной документации. 6. Пусконаладочные работы 7. Опытная эксплуатация Ед. изм. Кол во шт. 1 шт. 1 шт. шт. 1 1 шт. 1 8. Порядок контроля и приемки 8.1. Технический надзор осуществляется в соответствии с требованиями «Инструкции о порядке производства работ сторонними организациями в эксплуатируемых сооружениях Петербургского метрополитена», введённой приказом № 422/Н от 18.04.2014 г. 8.2. При нарушении технологии производства работ, отступлений от Технического задания, применения материалов, не соответствующих ГОСТам и ТУ, работы прекращаются по указанию лица, осуществляющего технический надзор, и устанавливается срок устранения нарушения. Указания являются обязательными и подлежат беспрекословному выполнению. 8.3. Контролируются: сроки выполнения работ, качество, объёмы, технология и номенклатура работ, обеспечение безопасных условий труда, сохранности оборудования, сооружений и устройств. 8.4. Приемка выполненной работы осуществляется на основании программы и методики (разработанной подрядчиком и согласованной с заказчиком) комиссией, определенной Приказом о назначении приемочной комиссии, с проверкой работоспособности устройств и составлением совместного технического акта приемки выполненных работ. Приемочная комиссия приступает к работе только после получения письменного уведомления от подрядчика об окончании работ и готовности к приемке (не менее чем за два рабочих дня до предполагаемой даты приемки). 9. Состав документации 9.1. Перечень документов, оформляемых при приемке: - акт о приемке программных и аппаратных средств в эксплуатацию; 9.2. Исполнительная документация, предъявляемая рабочей комиссии при приемке: - инструкция пользователя системы анализа защищенности; - инструкция пользователя модуля СМП. - акт выполненных работ; - проект регламента взаимодействия на случай срабатывания СОВ. 10. Порядок оплаты 10.1. Оплата фактически выполненных работ производится Заказчиком на основании актов приемки выполненных работ, подписанных Заказчиком и Подрядчиком, в течение 20 (Двадцати) банковских дней с даты подписания акта, при условии предоставления счетафактуры. 10.2. Авансирование не предусмотрено.