Итоговый междисциплинарный экзамен по специальности

advertisement

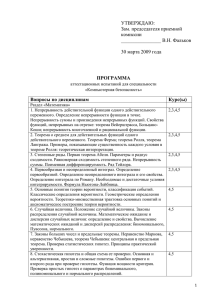

РОССИЙСКАЯ ФЕДЕРАЦИЯ МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования ТЮМЕНСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ Институт математики естественных наук и информационных технологий Кафедра информационной безопасности Ниссенбаум Ольга Владимировна ИТОГОВАЯ ГОСУДАРСТВЕННАЯ АТТЕСТАЦИЯ. ПРОГРАММЫ ГОСУДАРСТВЕННЫХ ЭКЗАМЕНОВ Учебно-методический комплекс. Программа для студентов специальности 090102.95 «Компьютерная безопасность» очной формы обучения Тюменский государственный университет 2013 Ниссенбаум О.В. Итоговая государственная аттестация. Программа государственного экзамена. Учебно-методический комплекс. Программа для студентов специальности 090102.95 «Компьютерная безопасность», 13 стр. Программа составлена в соответствии с требованиями ГОС ВПО и с учетом рекомендаций Примерного учебного плана по специальности «Компьютерная безопасность» и специализации «Безопасность распределенных систем» и Положения об итоговой государственной аттестации выпускников высших учебных заведений Российской Федерации N 1155 от 25.03.2003. Итоговая государственная аттестация включает выпускную квалификационную работу и государственный экзамен, позволяющий выявить теоретическую подготовку к решению профессиональных задач. Методические рекомендации по выполнению дипломной работы рассмотрены в УМК «Итоговая государственная аттестация: выпускная квалификационная работа». Программа государственного экзамена опубликована на сайте ТюмГУ: http://www.umk.utmn.ru [электронный ресурс] / Режим доступа: свободный. Рекомендовано к изданию кафедрой информационной безопасности. Утверждено проректором по учебной работе Тюменского государственного университета. ОТВЕТСТВЕННЫЙ РЕДАКТОР: зав. кафедрой информационной безопасности д.т.н., профессор Захаров А.А. © Тюменский государственный университет, 2013. © Ниссенбаум О.В., 2013. 3 1. ПОЯСНИТЕЛЬНАЯ ЗАПИСКА 1.1 Цели итоговой государственной аттестации. Целью итоговой государственной аттестации является установление уровня подготовки выпускника высшего учебного заведения к выполнению профессиональных задач и соответствия его подготовки требованиям государственного образовательного стандарта высшего профессионального образования (включая федеральный, национально-региональный и компонент образовательного учреждения). Основными функциями государственной аттестационной комиссии являются: определение соответствия подготовки выпускника требованиям государственного образовательного стандарта высшего профессионального образования и уровня его подготовки; принятие решения о присвоении квалификации (степени) по результатам итоговой государственной аттестации и выдаче выпускнику соответствующего диплома государственного образца о высшем профессиональном образовании; разработка рекомендаций, направленных на совершенствование подготовки студентов, на основании результатов работы государственной аттестационной комиссии. К итоговым аттестационным испытаниям, входящим в состав итоговой государственной аттестации, допускается лицо, успешно завершившее в полном объеме освоение основной образовательной программы по направлению подготовки (специальности) высшего профессионального образования, разработанной высшим учебным заведением в соответствии с требованиями государственного образовательного стандарта высшего профессионального образования. Государственный экзамен является первым этапом государственной аттестации выпускников. Для проведения государственного экзамена формируется экзаменационная комиссия, которую может возглавлять председатель государственной аттестационной. Председатель государственной аттестационной комиссии организует и контролирует деятельность всех экзаменационных комиссий, обеспечивает единство требований, предъявляемых к выпускникам. Экзаменационные комиссии формируются из профессорско-преподавательского состава и научных работников выпускающего высшего учебного заведения, а также лиц, приглашаемых из сторонних организаций: специалистов предприятий, учреждений и организаций – потребителей кадров данного профиля, ведущих преподавателей и научных работников других высших учебных заведений. Состав экзаменационной комиссий итоговых аттестационных испытаний утверждается ректором высшего учебного заведения 4 1.2. Требования к организации итоговой государственной аттестации Требования к профессиональной подготовленности выпускника государственным образовательным стандартом по специальности «Компьютерная безопасность», квалификация математик. Математик должен знать и уметь использовать: - - - - - - основные понятия и методы математического анализа, геометрии, алгебры, теории функций комплексного переменного, теории вероятностей и математической статистики; математические модели простейших систем и процессов в естествознании и технике; вероятностные модели для конкретных процессов и явлений, проводить необходимые расчеты в рамках построенной модели; основные понятия, законы и методы теоретического и экспериментального исследования в физике; основные понятия и методы математической логики и теории алгоритмов, теории передачи информации, теории кодирования; современные методы программирования и методы разработки эффективных алгоритмов решения прикладных задач; современные средства разработки и анализа программного обеспечения на языках высокого уровня и на ассемблере; современные аппаратные средства вычислительной техники; операционные системы современных ЭВМ; современные программные средства систем и сетей связи; основы проектирования и функционирования сложных компьютерных систем передачи и обработки информации; программное обеспечение современных вычислительных сетей; системы управления базами данных; принципы и методы организационной защиты информации в различных сферах деятельности государства; принципы построения современных систем защиты информации в компьютерных системах; 5 - руководящие документы по оценке защищенности компьютерных систем; методы проведения анализа надежности системы защиты информации в компьютерных системах; принципы построения современных криптографических систем; методы криптографического анализа типовых криптографических алгоритмов и протоколов; стандарты в области криптографической защиты информации; основные правовые понятия по проблемам информационной безопасности и защиты информации; владеть: - - - - - основами программирования для разработки приложений в различных операционных средах, включая системы управления базами данных и сетевые операционные системы; методами проектирования архитектуры и выбора комплекса программно-аппаратных средств функционирования сети с учетом требований безопасности и порядка ее эксплуатации различными категориями пользователей; современными методами анализа и формализации информационных объектов и связей между ними при проектировании баз данных; методами разработки эргономичного программного обеспечения с высоким уровнем надежности; методами анализа программного обеспечения с использованием необходимых отладочных средств, автоматизированных систем тестирования и моделирования среды функционирования; методами разработки и исследования моделей надежности и безопасности компьютерных систем; методами выбора необходимых технологий и средств защиты; методами организации деятельности подразделений защиты информации; методикой разработки нормативно-методических документов по организационной защите информации; методами определения организационных и технических каналов утечки информации. 6 2. Вопросы к итоговому государственному экзамену по специальности . Раздел «Математика» 1. Непрерывность действительной функции одного действительного переменного. Определение непрерывности функции в точке. Непрерывность суммы и произведения непрерывных функций. Свойства функций, непрерывных на отрезке: теорема Вейерштрасса, Больцано-Коши; непрерывность многочленной и рациональной функции. 2. Теорема о среднем для действительных функций одного действительного переменного. Теорема Ферма; теорема Ролля, теорема Лангража. Примеры, показывающие существенность каждого условия в теореме Ролля: теоретическая интерпретация. 3. Первообразная и неопределенный интеграл. Определение первообразной. Определение неопределенного интеграла и его свойства. Определение интеграла по Риману. Необходимые и достаточные условия интегрируемости. Формула Ньютона-Лейбница. 4. Непрерывные функции в Rn . Дифференцируемые функции в Rn .. Необходимые и достаточные условия дифференцируемости функции в точке. Полный дифференциал функции нескольких переменных. 5. Теорема о дифференцируемости сложной функции. Правила дифференцирования. Производная по направлению. Градиент. 6. Частые производные и дифференциалы высших порядков. Достаточные условия дифференцируемости. Формула Тейлора с остаточным членом в форме Пеано и Логранжа. 7. Локальный экстремум функции многих переменных. Достаточные условия экстремума. 8. Условный экстремум функции многих переменных. Необходимое условие экстремума. Метод множителей Логранжа. 9. Сходимость числового ряда. Гармонический ряд. Общий член и остаток ряда. Признаки сходимости рядов –признаки сравнения, Д’аламбера, КошиМаклорена. 10. Признаки сходимости Лейбница. Абсолютная и условная сходимость рядов. Перестановки членов абсолютно сходящихся рядов. Теорема Римана о перестановках членов в условно сходящихся рядах. 11. . Функциональные ряды. Основные понятия и определения. Равномерная сходимость функциональных рядов. Признак Вейерштрасса. Свойства равномерно сходящихся рядов. 12. Степенные ряды. Свойства степенных рядов. Теорема Абеля. Ряды тейлора. Разложение элементарных функций в ряд Маклорена. Методы разложения функций в ряд Тейлора. 13. Основная тригонометрическая система функций. Ряды Фурье по ортогональным системам функций. Тригонометрические ряды Фурье. Признаки сходимости тригонометрических рядов Фурье. Тригонометрические ряды Фурье для четных и нечетных функций. 14. Основные понятия теории вероятности, классификация событий. Классические определения вероятности. Сигма-алгебра событий. Аксиоматическое определение вероятности. 7 15. Определение случайной величины. Функция распределения случайной величины и ее свойства. Математическое ожидание и дисперсия случайных величин: определение и свойства. 16. Виды сходимостей последовательности случайных величин. Неравенства Маркова и Чебышева. Закон больших чисел. 17. Характеристическая функция случайной величины.: определение и свойства. Характеристическая функция нормального распределения. 18. Теорема непрерывности. Центральная предельная теорема. Интегральная теорема Муавра-Лапласа. 19. Статистики, статистические оценки и их свойства. 20. Методы статистического оценивания неизвестных параметров: метод максимального правдоподобия, метод моментов. 21. Основные типы статистических гипотез. Общая логическая схема статистического критерия. 22. Линейные пространства. Определение, примеры, простейшие свойства. Единственность нейтрального, единственность противоположного элемента. Линейная зависимость. Координаты векторов и их связь при переходе к другому базису. 23. Многочлены. Кольцо многочленов над кольцом с единицей. Делимость многочленов, теорема о делении с остатком. Значение и корень многочлена. Теорема Безу. 24. Кольца матриц. Матрицы над кольцом и операции над ними. Кольцо квадратных матриц. Определители квадратных матриц над коммутативным кольцом с единицей. Критерии обратимости матрицы над коммутативным кольцом с единицей. 25. Сравнения и вычеты. Кольцо вычетов. Малая теорема Ферма. Сравнения первой степени. Китайская теорема об остатках. 26. Системы линейного уравнения над кольцом и полем. Системы линейных уравнений над коммутативным кольцом с единицей. Равносильность систем. Системы уравнений над кольцом. Однородные уравнения и функциональная система решений. 27. Теорема Коши – Римана. 28. Классификация особых точек и разложение в ряд Лорана. 29. Основная теорема о вычетах. Раздел «Алгоритмы, теория языков программирования, базы данных» 30. Основные понятия теории графов: граф, способы задания, маршруты, связность, расстояния в графах, степени вершины. 31. Задачи о кратчайших расстояниях на графах. Основные алгоритмы для решения задач о кратчайших расстояниях. 32. Сеть. Поток в сети. Задача о максимальном потоке в сети. Алгоритм нахождения максимального потока. 33. Линейные и нелинейные структуры данных (стеки, очереди, деревья). Определения, основные операции, реализация. 34. Алгоритмы поиска. Использование деревьев в задачах поиска: бинарные, сбалансированные, красно-черные деревья поиска. 8 35. Алгоритмы сортировки. Постановка задачи, классификация, анализ эффективности. Основные алгоритмы (обмен, выбор, вставка, шейкер, метод Шелла, быстрая, поразрядная, пирамидальная). 36. Структурированные типы данных. Спецификация и реализация типов структурированных ОД в различных языках программирования (на примере массивов и строк). 37. Абстрактные типы данных. Классы. Инкапсуляция. Наследование. Полиморфизм. Спецификация и реализация в разных языках программирования. 38. Процессы и потоки. Объекты межпроцессной синхронизации. Понятие гонок и взаимной блокировки 39. Сравнение компонентно-объектной модели, среды .NET и Java. Их преимущества и недостатки. 40. Средства и способы межпроцессного обмена данными в Windows. 41. Общие понятия реляционного подхода к организации БД. Основные понятия реляционной теории: домен, атрибут, кортеж, первичный ключ, отношение. Фундаментальные свойства отношений. Нормализация. 42. Определение иерархической и реляционной модели, их достоинства и недостатки. Основные операции реляционной алгебры. Общий процесс преобразования ER-диаграммы в реляционную схему. 43. Структурированный язык запросов SQL. История создания языка SQL. Подмножество SQL - Data Definition Language (DDL). Модификация схем базы данных . Стандартные типы данных. Вычисляемые столбцы. Подмножество SQL - Data Query Language (DQL). 44. Синтаксис оператора SELECT. Обзор его подразделов (списка выборки, секций FROM, WHERE, GROUP BY, HAVING, OREDER BY).. Способы упорядочивания итогового набора в секции OREDER BY. Модификация данных с использованием Data Manipulation Language (DML). Операторы INSERT, UPDATE, DELETE. Раздел «Безопасность операционных систем, баз данных и вычислительных сетей» 45. Понятие процесса. Жизненный цикл процесса. Алгоритмы планирования процессов. 46. Понятие неразделяемого ресурса. Гонки. Методы взаимного исключения с активным ожиданием (метод блокирующей переменной, строгое чередование, алгоритм Деккера, алгоритм Петерсона). 47. Понятие тупика. Условия возникновения тупиков. Основные направления борьбы с тупиками. 48. Средства синхронизации потоков в ОС Windows. Функции и объекты ожидания. Критические секции. 49. Методы распределения памяти. Понятие виртуальной памяти. 50. Понятие файловой системы. Логическая и физическая организация файловой системы FAT. 51. Безопасность ресурсов сети: средства идентификации и аутентификации, методы разделения ресуров и технологии разграничения доступа пользователей к ресурсам сети. Монитор безопасности. 52. Основные сетевые стандарты, протоколы взаимодействия в сетях. Модели OSI и TCP/IP. Сетевое оборудование на 2 и 3 уровнях модели OSI. 9 53. Технологии обеспечения безопасности корпоративной сети с использованием оборудования 2-го уровня модели OSI. 54. Технологии обеспечения безопасности корпоративной сети с использованием оборудования 3-го уровня модели OSI. 55. Технологии обеспечения безопасности беспроводных сетей. 56. Модели живучести систем баз данных, режимы отказов - способы обнаружения и устранения. Целостность данных. Стратегии обеспечения целостности данных средствами СУБД. 57. Средства обеспечения защиты данных от несанкционированного доступа, средства идентификации и аутентификации объектов БД, языковые средства разграничения доступа, организация аудита в системах БД. Задачи и средства администратора безопасности БД. 58. Транзакционная целостность. Основные свойства транзакций (ACID). Технологии протоколирования (режимы undo, redo, undo/redo). Управление параллельными заданиями - последовательные расписания и механизмы блокирования (пессимистические и оптимистические стратегии). Раздел «Основы защиты информации» 59. Основные понятия защиты информации (субъекты, объекты, доступ, граф доступов, информационные потоки). Постановка задачи построения защищенной автоматизированной системы (АС). Ценность информации. 60. Угрозы безопасности информации. Угрозы конфиденциальности, целостности доступности АС. Понятие политики безопасности. Дискреционная политика безопасности. Мандатная политика безопасности. Мандатная политика целостности. 61. Модель системы безопасности HRU. Основные положения модели. Теорема об алгоритмической неразрешимости проблемы безопасности в произвольной системе. 62. Модель распространения прав доступа Take-Grant. Теоремы о передаче прав в графе доступов, состоящем из субъектов, и произвольном графе доступов. Расширенная модель Take-Grant и ее применение для анализа информационных потоков в АС. 63. Модель Белла-Лападулы как основа построения систем мандатного разграничения доступа. Основные положения модели. Базовая теорема безопасности (BST). 64. Основные положения критериев TCSEC (“Оранжевая книга”). Фундаментальные требования компьютерной безопасности. Требования классов защиты. 65. Основные положения Руководящих документов ГТК в области защиты информации. Определение и классификация НСД. Определение и классификация нарушителя. Классы защищенности АС от НСД к информации. Раздел «Организационные и правовые основы обеспечения информационной безопасности» 66. Объекты правового регулирования при создании и эксплуатации системы информационной безопасности. 10 67. Использование существующих нормативных актов для создания системы информационной безопасности. Основные положения руководящих правовых документов. 68. Система международных и российских правовых стандартов. Стандарт ISO 27001:2005. 69. Требования доктрины информационной безопасности РФ и ее реализация в существующих системах информационной безопасности. 70. Практическое составление основных правовых документов (концепции информационной безопасности, плана мероприятий информационной безопасности, инструкции информационной безопасности для рабочего места). 71. Понятие и основные организационные мероприятия по обеспечению информационной безопасности. 72. Политика информационной безопасности как основа организационных мероприятий. Основные требования в разработке организационных мероприятий. 73. Контроль и моделирование как основные формы организационных действий при проверке действенности системы информационной безопасности. 74. Разграничение прав доступа как основополагающее требование организационных мероприятий и их практическая реализация на объекте защиты. 75. Иерархия прав и обязанностей руководителей и исполнителей при построении системы информационной безопасности, их взаимодействие. 76. Аудит системы информационной безопасности на объекте как основание для подготовки организационных и правовых мероприятий. Его критерии, формы и методы. 77. Правовое обеспечение защиты персональных данных в РФ. Хронология принятия, основные положения нормативных актов и руководящих документов. 78. Система управления информационной безопасностью. Процессный подход к построению СУИБ и циклическая модель PDCA. Цели и задачи, решаемые СУИБ. 79. Стандартизация в области построения СУИБ: сходства и различия стандартов. 80. Анализ рисков ИБ: основные понятия, цели и задачи процесса, роль процесса в рамках СУИБ. Основные подходы, основные этапы процесса. 81. Управление непрерывностью деятельности: основные понятия, цели и задачи процесса, роль процесса в рамках СУИБ. 82. Единые критерии (ГОСТ Р ИСО 15408). Профиль защиты. Задание по безопасности. 83. Расследование инцидентов ИБ: виды расследования инцидентов, критерии выбора необходимого вида расследования, основные этапы расследования (для различных видов расследования). Раздел «Криптографические методы защиты информации» 84. Основные понятия криптографии. Модели шифров. Блочные и поточные шифры. Понятие криптосистемы. Ключевая системы шифра. Основные требования к шифрам. 85. Криптографические протоколы – основные виды и типы, область применения. Идентификация и аутентификация. 11 86. Ключи криптосистемы. Жизненный цикл ключей. Требования к обеспечению безопасности жизненного цикла ключей. Управление ключами в криптографических системах. 87. Функции хэширования. Требования предъявляемые к функциям хэширования. Ключевые функции хэширования. Безключевые функции хэширования. 88. Цифровая подпись. Общие положения. Алгоритмы электронной подписи на основе эллиптических кривых ECDSA и ГОСТ Р 89. Блочные шифры. Ключевая система блочных шифров. Российский стандарт на блочный шифр ГОСТ 28147-89. 90. Схема ЭЦП построенная на симметричной криптосистеме, схема ЭЦП построенная на асимметричной криптосистеме. Доверие к открытому ключу и цифровые сертификаты (основные определения, стандарт X.509, сравнение версий сертификатов стандарта X.509, классы сертификатов, хранилище сертификатов в ОС Windows). 91. Криптопровайдеры входящие в стандартный состав Windows 2003 Server. КриптоПро CSP. Внешнее устройство хранения ключевой информации eToken (линейка моделей, функциональная модель, составляющее безопасности eToken PRO, жизненный цикл eToken PRО, уровни доступа). 92. Public Key Infrastructure (PKI) (основные определения, цели применения, компоненты и их функции, пользователи PKI). 93. Принципы доверия в PKI (модели доверительных отношений, регулируемые доверительные отношения, настройка регулируемых доверительных отношений). Проверка подлинности цифровых сертификатов в инфраструктуре Windows PKI (процедуры сличения, построение и обработка цепочки сертификатов, проверка подлинности цепочки сертификатов, списки аннулированных сертификатов CLR; риск, связанный с технологией CLR). Раздел «Технические средства и методы защиты информации» 94. Классификация демаскирующих признаков и их характеристики. 95. Технические каналы утечки информации, классификация и характеристика. 96. Оптические каналы утечки информации. Способы и средства противодействия наблюдению в оптическом диапазоне. 97. Радиоэлектронные каналы утечки информации. 98. Акустические каналы утечки информации. 99. Задачи и принципы инженерно-технической защиты информации. 100. Способы и средства инженерной защиты и технической охраны объектов. 101. Способы и средства информационного скрытия речевой информации от подслушивания. Энергетическое скрытие акустического сигнала. 102. Основные методы защиты информации техническими средствами Литература Основная 1. Аверченков, В. И., Рытов, М.Ю. Служба защиты информации:организация и управление. Учебное пособие для вузов [Электронный ресурс] / В. И. Аверченков, М.Ю. Рытов – Электрон. текстовые дан. – М : 12 Флинта, 2011. – Режим доступа: http://www.biblioclub.ru/book/93365/ (дата обращения: 30.12.2013) Аверченков, В. И. Аудит информационной безопасности органов исполнительной власти: учебное пособие [Электронный ресурс] / В. И. Аверченков, М.Ю. Рытов, А.В. Кувыклин, М.В. Рудановский – Электрон. текстовые дан. – М : Флинта, 2011. – Режим доступа: http://www.biblioclub.ru/book/93259/ (дата обращения: 30.12.2013) 3. Аграновский, А. В. Практическая криптография: алгоритмы и их программирование [Электронный ресурс] / А.В. Аграновский, Р.А. Хади – Электрон. текстовые дан. – М. : Солон-Пресс, 2009. – Режим доступа: http://www.biblioclub.ru/book/117663/ (дата обращения: 30.12.2013) 4. Винберг Э.Б. Курс алгебры [Электронный ресурс] / Э.Б. Винберг. – Электрон. текстовые 2. 5. 6. 7. 8. дан. - М: МЦНМО, 2011. – 591 с. – Режим доступа: http://www.biblioclub.ru/book/63299/ (дата обращения: 30.12.2013) Вержбицкий В.М. Основы численных методов. – М.: Высшая школа, 2009. Гмурман В.Е. Руководство к решению задач по теории вероятностей и математической статистике. – М.: Высшее образование, 2009. Зайцева С.С. Дискретная математика. – Тюмень: Изд-во ТГУ, 2011. Зыков Р.И. Системы управления базами данных. [Электронный ресурс] / Р. И. Зыков – Электрон. текстовые дан. – М : Лаборатория книги, 2012. – Режим доступа: http://www.biblioclub.ru/book/142314/ (дата обращения: 30.12.2013) 9. Кауфман В.Ш. Языки программирования. Концепция и принципы [Электронный ресурс] / В.Ш. Кауфман. – Электрон. текстовые дан. - М: ДМК Пресс, 2011. – 464 с. – Режим доступа: http://www.biblioclub.ru/book/ 86526/ (дата обращения: 30.12.2013) 10. Курячий Г.М. Операционная система Linux. Курс лекций [Электронный ресурс] / Г.М. Курячий, К.А. Маслинский. – Электрон. текстовые дан. - М: ДМК Пресс, 2010. – 348 с. – Режим доступа: http://www.biblioclub.ru/book/ 86488/ (дата обращения: 30.12.2013) 11. Правовое обеспечение информационной безопасности: учебник (под ред. В.А. Минаева) [Электронный ресурс] / В.А. Минаев, А.П. Фисун, С.В. Скрыль и др. – Электрон. текстовые дан. - М: Маросейка, 2008. – 368 с. – Режим доступа: http://www.biblioclub.ru/book/96249/ (дата обращения: 30.12.2013) 12. Протасов Ю. М. Математический анализ. Учебное пособие [Электронный ресурс]/ Ю.М. Протасов – Электронные текстовые данные – М.: Флинта, 2012. 165 с. – Режим доступа http://www.biblioclub.ru/book/115118/ (дата обращения: 30.12.2013) 13. Пыткеев, Е. Г. Теория вероятностей и математическая статистика: учебное пособие/ Е. Г. Пыткеев, А. Г. Хохлов. - Тюмень: Изд-во ТюмГУ, 2012. - 536 с. 14. Пятибратов А. П., Гудыно Л. П., Кириченко А. А. Вычислительные системы, сети и телекоммуникации. Учебник [Электронный ресурс] / А.П. Пятибратов, Л.П. Гудыно, А.А. Кириченко. – Электрон. текстовые данные. – М.: Финансы и статистика, 2013. – 736 с. . – Режим доступа: http://www.biblioclub.ru/book/ 220195/ (дата обращения: 30.12.2013) 15. Советов Б. Я. Информационные технологии. -М: Высшая школа, 2009 16. Спицын В. Г. Информационная безопасность вычислительной техники [Электронный ресурс] / В. Г. Спицын – Электрон. текстовые дан. – Томск: Эль Контент, 2011. – Режим доступа: http://www.biblioclub.ru/book/208694/ (дата обращения: 30.12.2013) 17. Титов А. А. Технические средства защиты информации. Учебное пособие [Электронный ресурс] / А. А. Титов – Электрон. текстовые дан. – Томск: ТУСУР, 2010. – Режим доступа: http://www.biblioclub.ru/book/ 208661/ (дата обращения: 30.12.2013) Дополнительная 1. Демидович Б. П. Сборник задач и упражнений по математическому анализу: учеб. пособие для вузов/ Б. П. Демидович. - Москва: АСТ, 2009. - 558 с. 2. Захарова И.Г. Лекции и лабораторные работы по курсу «Языки программирования» [On-line] http://www.kib.ru/info/course 13 3. Токарева, Н. Н. Симметричная криптография: краткий курс: учебное пособие/ Н. Н Токарева; Новосиб. гос. ун-т. - Новосибирск: Изд-во НГУ, 2012. - 234 с.; 24 см. - Предм. указ. : с. 215-220. - Библиогр. : с. 221-234. 4. Фихтенгольц Г.М. Основы математического анализа/ Г. М.Фихтенгольц. - 7-е изд., стер. - Санкт-Петербург: Лань. - 2005. - 464 с. 5. Шипачев, В. С. Математический анализ: теория и практика : учеб. пособие для вузов/ В. С. Шипачев. - Москва: Высшая школа, 2009. - 350 с. 14