КБ_ГОС_2014

реклама

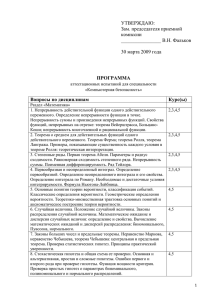

Вопросы к государственному экзамену. Специальность “Компьютерная безопасность» Вопросы утверждены на заседании кафедры 15 сентября 2014г. Зав.кафедрой А.А. Захаров Раздел «Математика» 1. Непрерывность действительной функции одного действительного переменного. Определение непрерывности функции в точке. Непрерывность суммы и произведения непрерывных функций. Свойства функций, непрерывных на отрезке: теорема Вейерштрасса, Больцано-Коши. 2. Теорема о среднем для действительных функций одного действительного переменного. Теорема Ферма; теорема Ролля, теорема Лангража. Примеры, показывающие существенность каждого условия в теореме Ролля: теоретическая интерпретация. 3. Первообразная и неопределенный интеграл. Определение первообразной. Определение неопределенного интеграла и его свойства. Определение интеграла по Риману. Необходимые и достаточные условия интегрируемости. Формула НьютонаЛейбница. 4. Теорема о дифференцируемости сложной функции. Правила дифференцирования. Производная по направлению. Градиент. 5. Сходимость числового ряда. Гармонический ряд. Общий член и остаток ряда. Признаки сходимости рядов –признаки сравнения, Д’аламбера, Коши-Маклорена. 6. Основные понятия теории вероятности, классификация событий. Классические определения вероятности. Сигма-алгебра событий. Аксиоматическое определение вероятности. 7. Определение случайной величины. Функция распределения случайной величины и ее свойства. Математическое ожидание и дисперсия случайных величин: определение и свойства. 8. Виды сходимостей последовательности случайных величин. Неравенства Маркова и Чебышева. Закон больших чисел. 9. Характеристическая функция случайной величины.: определение и свойства. Характеристическая функция нормального распределения. 10. Теорема непрерывности. Центральная предельная теорема. Интегральная теорема Муавра-Лапласа. 11. Статистики, статистические оценки и их свойства. 12. Методы статистического оценивания неизвестных параметров: метод максимального правдоподобия, метод моментов. 13. Основные типы статистических гипотез. Общая логическая схема статистического критерия. 14. Многочлены. Кольцо многочленов над кольцом с единицей. Делимость многочленов, теорема о делении с остатком. Значение и корень многочлена. Теорема Безу. 15. Кольца матриц. Матрицы над кольцом и операции над ними. Кольцо квадратных матриц. Определители квадратных матриц над коммутативным кольцом с единицей. Критерии обратимости матрицы над коммутативным кольцом с единицей. 16. Сравнения и вычеты. Кольцо вычетов. Малая теорема Ферма. Сравнения первой степени. Китайская теорема об остатках. 17. Системы линейного уравнения над кольцом и полем. Системы линейных уравнений над коммутативным кольцом с единицей. Равносильность систем. Системы уравнений над кольцом. Однородные уравнения и функциональная система решений. 1 18. Основная теорема о вычетах. Раздел «Криптографические методы защиты информации» 19. Основные понятия криптографии. Модели шифров. Блочные и поточные шифры. Ключевая системы шифра. Атаки и угрозы шифрам. Вычислительная и теоретическая стойкость. 20. Совершенные и идеальные шифры по Клоду Шеннону. Избыточность языка на букву сообщения. Ложные ключи и расстояние единственности. 21. Криптографические протоколы – основные виды и типы, область применения. Разделение секрета. Идеальность и совершенность схем разделения секрета. 22. Идентификация и аутентификация. Парольные схемы. Протоколы рукопожатия. Интерактивные системы доказательства. 23. Ключи симметричной криптосистемы. Жизненный цикл ключей. Требования к обеспечению безопасности жизненного цикла ключей. Управление ключами в криптографических системах. 24. Управление ключами в асимметричных криптосистемах. Инфраструктура открытых ключей. Сертификаты. Стандарт X.509. 25. Функции хэширования. Требования, предъявляемые к функциям хэширования. Общая схема построения хэш-функции. Хэш-функции на основе блочных шифров. Российский стандарт ГОСТ Р 34.11-94. 26. Асимметричные криптосистемы. Понятие односторонней функции. Проблемы факторизации и дискретного логарифмирования. Криптосистемы RSA и Эль-Гамаля. 27. Вопросы генерации больших простых чисел для асимметричных криптосистем. Теоремы Эйлера о простых числах. Асимптотический закон распределения простых чисел. Вероятностные тесты на простоту. Доказуемо простые числа. 28. Цифровая подпись. Общие положения. Атаки и угрозы цифровой подписи. Подпись RSA. Подпись Эль-Гамаля. Национальные стандарты DSA и ГОСТ Р 34.10-94 на сонове подписи Эль-Гамаля. 29. Эллиптические кривые над конечным полем. Операция сложения точек эллиптической кривой. Порядок точки. Образующая точка. Теорема Хассе. Криптосистема Эль-Гамаля на эллиптической кривой. Алгоритмы электронной подписи на основе эллиптических кривых ECDSA и ГОСТ Р 34.10-2001. Раздел «Алгоритмы, теория языков программирования, базы данных» 30. Задачи о кратчайших расстояниях на графах. Основные алгоритмы для решения задач о кратчайших расстояниях. 31. Линейные и нелинейные структуры данных (стеки, очереди, деревья). Определения, основные операции, реализация. 32. Алгоритмы поиска. Использование деревьев в задачах поиска: бинарные, сбалансированные, красно-черные деревья поиска. 33. Алгоритмы сортировки. Постановка задачи, классификация, анализ эффективности. Основные алгоритмы (обмен, выбор, вставка, шейкер, метод Шелла, быстрая, поразрядная, пирамидальная). 34. Принципы объектно-ориентированного программирования. Классы. Элементы класса. Переменные, методы, свойства, индексаторы. 35. Перегрузка и переопределение методов. Виртуальные методы. 36. Абстрактные классы и интерфейсы. 37. Делегаты, события, обработка событий. 38. Исключительные ситуации. Классы исключений. Генерация и обработка исключений. 2 39. Общие понятия реляционного подхода к организации БД. Основные понятия реляционной теории: домен, атрибут, кортеж, первичный ключ, отношение. Фундаментальные свойства отношений. Нормализация. 40. Синтаксис оператора SELECT. Обзор его подразделов (списка выборки, секций FROM, WHERE, GROUP BY, HAVING, OREDER BY).. 41. Способы упорядочивания итогового набора в секции OREDER BY. Модификация данных с использованием Data Manipulation Language (DML). Операторы INSERT, UPDATE, DELETE. Раздел «Безопасность операционных систем, баз данных и вычислительных сетей» 42. Архитектурные особенности современных операционных систем. Монолитное ядро. Микроядерная архитектура. 43. Понятие процесса, потока. Жизненный цикл процесса. Основные цели и алгоритмы планирования процессов. 44. Понятие неразделяемого ресурса. Гонки. Методы взаимного исключения с активным ожиданием (метод блокирующей переменной, строгое чередование, алгоритм Деккера, алгоритм Петерсона). 45. Понятие тупика. Условия возникновения тупиков. Основные направления борьбы с тупиками. 46. Средства синхронизации потоков в ОС Windows. Функции и объекты ожидания. Критические секции. 47. Методы распределения памяти. Понятие виртуальной памяти. 48. Понятие файловой системы. Общая модель файловой системы. Логическая и физическая организация файловой системы FAT. 49. Безопасность ресурсов сети: средства идентификации и аутентификации, методы разделения ресуров и технологии разграничения доступа пользователей к ресурсам сети. Монитор безопасности. 50. Основные сетевые стандарты, протоколы взаимодействия в сетях. Модели OSI и TCP/IP. Сетевое оборудование на 2 и 3 уровнях модели OSI. 51. Технологии обеспечения безопасности корпоративной сети с использованием оборудования 2-го уровня модели OSI. 52. Технологии обеспечения безопасности корпоративной сети с использованием оборудования 3-го уровня модели OSI. 53. Технологии обеспечения безопасности беспроводных сетей. 54. Технологии обеспечения безопасности WAN соединений использующих протокол ppp. 55. Аутентификация и защита канала в сетях VPN – семейства протоколов IPSec и SSL. 56. Модели живучести систем баз данных, режимы отказов - способы обнаружения и устранения. Целостность данных. Стратегии обеспечения целостности данных средствами СУБД. 57. Средства обеспечения защиты данных от несанкционированного доступа, средства идентификации и аутентификации объектов БД, языковые средства разграничения доступа, организация аудита в системах БД. Задачи и средства администратора безопасности БД. 58. Транзакционная целостность. Основные свойства транзакций (ACID). Технологии протоколирования (режимы undo, redo, undo/redo). Управление параллельными заданиями последовательные расписания и механизмы блокирования (пессимистические и оптимистические стратегии). Раздел «Основы защиты информации» 3 59. Основные понятия защиты информации (субъекты, объекты, доступ, граф доступов, информационные потоки). Постановка задачи построения защищенной автоматизированной системы (АС). Ценность информации. 60. Угрозы безопасности информации. Угрозы конфиденциальности, целостности доступности АС. Понятие политики безопасности. Дискреционная, мандатная и ролевая системы управления доступом 61. Вероятностные математические модели информационной безопасности. 62. Модель системы безопасности Харрисона-Рузо-Ульмана. Основные положения модели. Теорема об алгоритмической неразрешимости проблемы безопасности в произвольной системе. 63. Модель распространения прав доступа Take-Grant. Расширенная модель Take-Grant и ее применение для анализа информационных потоков в АС. 64. Модель Белла-ЛаПадулы как основа построения систем мандатного разграничения доступа. Основные положения модели. Базовая теорема безопасности (BST). 65. Основные положения критериев TCSEC (“Оранжевая книга”). Фундаментальные требования компьютерной безопасности. Требования классов защиты. 66. Основные положения Руководящих документов ФСТЭК в области защиты конфиденциальной информации. Раздел «Организационные и правовые основы обеспечения информационной безопасности» 67. Объекты правового регулирования при создании и эксплуатации системы информационной безопасности. 68. Использование существующих нормативных актов для создания системы информационной безопасности. Основные положения руководящих правовых документов. 69. Система международных и российских правовых стандартов. Стандарт ISO 27001:2005. 70. Требования доктрины информационной безопасности РФ и ее реализация в существующих системах информационной безопасности. 71. Практическое составление основных правовых документов (концепции информационной безопасности, плана мероприятий информационной безопасности, инструкции информационной безопасности для рабочего места). 72. Понятие и основные организационные мероприятия по обеспечению информационной безопасности. 73. Политика информационной безопасности как основа организационных мероприятий. Основные требования в разработке организационных мероприятий. 74. Контроль и моделирование как основные формы организационных действий при проверке действенности системы информационной безопасности. 75. Разграничение прав доступа как основополагающее требование организационных мероприятий и их практическая реализация на объекте защиты. 76. Аудит системы информационной безопасности на объекте как основание для подготовки организационных и правовых мероприятий. Его критерии, формы и методы. 77. Правовое обеспечение защиты персональных данных в РФ. Хронология принятия, основные положения нормативных актов и руководящих документов. 78. Система управления информационной безопасностью. Процессный подход к построению СУИБ и циклическая модель PDCA. Цели и задачи, решаемые СУИБ. 79. Стандартизация в области построения СУИБ: сходства и различия стандартов. 80. Анализ рисков ИБ: основные понятия, цели и задачи процесса, роль процесса в рамках СУИБ. Основные подходы, основные этапы процесса. 4 81. Управление непрерывностью деятельности: основные понятия, цели и задачи процесса, роль процесса в рамках СУИБ. 82. Единые критерии (ГОСТ Р ИСО 15408). Профиль защиты. Задание по безопасности. 83. Расследование инцидентов ИБ: виды расследования инцидентов, критерии выбора необходимого вида расследования, основные этапы расследования (для различных видов расследования). Раздел «Технические средства и методы защиты информации» 84. Технические каналы утечки информации, классификация и характеристика. 85. Задачи и принципы инженерно-технической защиты информации. 86. Способы и средства инженерной защиты и технической охраны объектов. 87. Способы и средства информационного скрытия речевой информации от подслушивания. Энергетическое скрытие акустического сигнала. 88. Основные методы защиты информации техническими средствами. Классификация технических средств защиты информации. 89. Принцип действия активных средств поиска прослушивающих устройств. Метод нелинейной локации. 90. Принцип действия пассивных средств поиска прослушивающих устройств. 5