Теоретические основы компьютерной безопасности

реклама

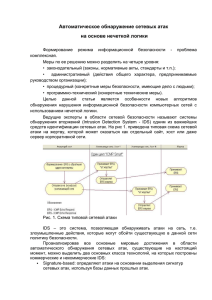

УЧЕБНАЯ ПРОГРАММА ПО ДИСЦИПЛИНЕ ТЕОРЕТИЧЕСКИЕ ОСНОВЫ КОМПЬЮТЕРНОЙ БЕЗОПАСНОСТИ Карпов В.В. Цели преподавания дисциплины: Дать студентам систематизированные сведения об организации мероприятий по компьютерной безопасности на объектах информатизации. Перечень дисциплин, усвоение которых студентам необходимо для усвоения курса В результате изучения курса студент должен знать: основы построения модели защиты объекта информатизации; архитектуру защиты современных операционных систем; основные угрозы компьютерной безопасности объекта информатизации и их классификацию; классификацию мероприятий по защите информации; назначение, цели, задачи и структуру службы безопасности; криптографические методы защиты информации; методы идентификации и аутентификации пользователя; модели управления доступом к ресурсам; системы обнаружения атак и контроля корректности функционирования механизмов защиты уметь: определять угрозы объекту информатизации; определять рациональные способы и средства защиты информации на объекте информатизации с учетом затрат на них; организовывать мероприятия по защите информации на объекте информатизации с учетом законодательства РФ. иметь представление о: назначении, задачах, средствах и способах работы подразделений службы безопасности; основах международного законодательства в области защиты информации; едином информационном пространстве; порядке организации работы в автоматизированных информационных системах. Основными видами занятий являются лекции и практические занятия. Основными видами промежуточного контроля знаний являются: контрольный опрос, зачет Основным видом рубежного контроля знаний является экзамен Часы, отведенные на изучение дисциплины, согласно учебному плану (184ч): Форма обучения Всего ауд. занятий Самостоятельная работа очная 106ч 78ч очно-заочная(вечерняя) 54ч 130ч заочная 32ч 152ч СОДЕРЖАНИЕ КУРСА Тема 1. Введение в дисциплину Компьютерная безопасность: современные требования, подходы, статистика угроз. Формализованные требования к защите информации. Общие подходы к построению систем защиты компьютерной информации. Активные и пассивные способы и средства защиты информации при работе в КС (Интернет). Распространенные программные системы доступа, вскрытия и защиты информации. Основные задачи обеспечения защиты информации. Различия требований и основополагающих механизмов защиты от НСД. Тема 2. Угрозы безопасности информации в компьютерных системах Общие понятия. Классификация угроз. Пути реализации. Основные принципы обеспечения безопасности в автоматизированных системах. Комплекс требований к системе компьютерной безопасности. Основные способы и каналы утечки информации в КС. Преодоление программных средств защиты. Преодоление парольной защиты. Основные способы несанкционированного доступа. Способы внедрения программных закладок и компьютерных вирусов. Правовые и организационные методы защиты информации в КС. Тема 3. Архитектура защиты современных операционных систем Основные механизмы защиты ОС. Анализ выполнения современными ОС формализованных требований к защите информации. Принципиальные различия в подходах обеспечения защиты. Разность концепций. Основные встроенные механизмы защиты ОС и их недостатки. Контроль и управление доступом. Списки прав доступа. Семейства ОС и общая статистика угроз. Обзор и статистика методов, лежащих в основе атак на современные ОС. Принципы построения систем защиты информации. Центрально-распределенная архитектура системы защиты. Вопросы оценки эффективности и проектирования системы защиты. Концепция и этапы создания КСЗИ. Защита информации на уровне подсистемы управления. Защита информации в каналах связи. Межсетевое экранирование. Особенности защиты информации в базах данных. Тема 4. Криптографические методы защиты информации Классификация методов криптографического преобразования информации. Шифрование. Основные понятия. Криптографические системы с использованием ключей. Методы шифрования с симметричным ключом. Системы шифрования с открытым ключом. Стандарты шифрования. Надежность использования криптосистем. Перспективы использования криптозащиты информации в КС. Тема 5. Авторизация. Методы идентификации и аутентификации пользователя Авторизация и ее задачи. Понятие идентификации и аутентификации. Процедура авторизации. Требования к идентификации и аутентификации. Авторизация в контексте количества и вида зарегистрированных пользователей. Классификация задач, решаемых механизмами идентификации и аутентификации. Парольная защита. Механизмы парольной защиты. Угрозы преодоления парольной защиты. Способы усиления парольной защиты. Методы добавочных механизмов усиления парольной защиты. Тема 6. Управление доступом к ресурсам Требования, подходы и задачи управления доступом. Абстрактные модели доступа. Дискреционная модель управления доступом. Мандатная модель управления доступом. Механизмы задания меток безопасности. Категорирование прав доступа. Правила назначения меток безопасности иерархическим объектам доступа. Механизм исключения субъектов и объектов из схемы управления доступом. Определение и классификация задач, решаемых механизмами управления доступом к ресурсам. Корректность и полнота реализации разграничительной политики доступа. Угрозы преодоления разграничительной политики доступа к ресурсам. Противодействие угрозам современными ОС. Структура диспетчера доступа. Механизм управления доступом в решении задач антивирусного противодействия. Механизм управления доступом в решении задач межсетевого экранирования. Тема 7. Системы обнаружения атак и другие средства защиты Анатомия атаки. Уровни информационной защиты. Классификация уязвимостей. Возможности технологий обнаружения атак. Признаки и классификация атак. Обнаружение следов атак. Контроль изменений каталогов и файлов. Анализ журналов регистрации. Анализ сетевого трафика. Анализ процессов, сервисов и портов. Обнаружение несанкционированных устройств. Классификация систем обнаружения атак. Выбор системы обнаружения атак. Размещение и эксплуатация систем обнаружения атак. Проблемы с системами обнаружения атак. Стандартизация в области обнаружения атак. Разработка системы обнаружения атак. Реагирование на инциденты. Тема 8. Контроль корректности функционирования механизмов защиты. Методы контроля целостности. Метод уровневого контроля списков санкционированных событий. Контроль за действиями пользователей. Контроль корректности функционирования системы защиты. Общие принципы построения и функционирования механизма уровневого контроля списков санкционированных событий. Двухуровневая модель аудита на базе механизма уровневого контроля списков санкционированных событий. Теоретические основы обслуживания заявок в вычислительных системах в реальном времени (по расписаниям). Реализация приоритетных расписаний в современных ОС. Механизмы контроля целостности файловых объектов. ЛИТЕРАТУРА Основная: 1. Карминский А.М., С.А. Карминский, В.П. Нестеров, Б.В. Черников. Информатизация бизнеса: концепции, технологии, системы.-М.: Финансы и статистика, 2004 г. – 624 с. 2. Щербинин А.С., Стриженко А.А. Опыт и перспективы использования сети Интернет в коммерческих целях. Учебное пособие.- Алтайский гос. тех. университет, 2000 г. –120 с. 3. Гасанов Р.А. Шпионаж и бизнес. М.: 1993 г. 4. Гавриш В.Ф. Практическое пособие по защите коммерческой тайны. – Симферополь: Таврида, 1994 г. –112 с. Дополнительная: 1. Журнал “Банковская безопасность”, 1994 –1995 г. 2. Журнал “Банковские системы и оборудование”, №4,1994 г. 3. Журнал “Системы безопасности”, 1994 –1995 г.