1. Понятие администрирования в ИС. Об-ты. информационного менеджмента

реклама

1. Понятие администрирования в ИС. Об-ты. информационного менеджмента

Под администрированием ИС будем понимать целенаправленную

деятельность по обеспечению функционир-я и повышенияю надежноси и

безопасности различных технич. систем, предназначенных для сбора, хранения,

обработки и выдачи информации.

Администрирование – непрерывный процесс, который позволяет сделать

информационную систему:

∙ более понятной руководству организации и пользователям;

∙ более прозрачной;

∙ управляемой;

∙ более защищенной от внешних угроз (вирусы, атаки);

∙ стабильно функционирующей;

Администрирование также позволяет уменьшить время восстановления

после инцидента. (Инцидент – какое-либо событие, приведшее к неисправности,

аварии и/или потере функциональности в информационной системе (заражения

вирусами, хакерская атака, авария систем электроснабжения и др).)

Администрирование позволяет:

+ предотвратить инциденты в ИС;

+ снизить время восстановления систем после инцидентов;

+ сократить потери и убытки, связанные с информационной системой.

"Информационные технологии (ИТ)— это технологии, применяемые для

обработки информации. В частности, они используют компьютеры и программное

обеспечение для преобразования, хранения, защиты, передачи и извлечения

информации в любом месте и в любое время".

С учетом этого определения ИТ-менеджмент охватывает управление всеми

компьютерными и коммуникационными ресурсами предприятия. Его основная

задача состоит в создании и поддержке в работоспособном состоянии приложений и

инфраструктуры, на которой они исполняются. Подобный менеджмент можно

разделить на три уровня: операционный, тактический и стратегический. На

стратегическом уровне обеспечивается установление соответствия между

информационными функциями системы и ее контентом, что сводится к

определению содержания информационных функций и ИТ-поддержке. На

операционном и тактическом уровнях ИТ-менеджмента должны обеспечиваться

заданные уровни работоспособности и надежности эксплуатации приложений ИС на

протяжении всего жизненного цикла системы.

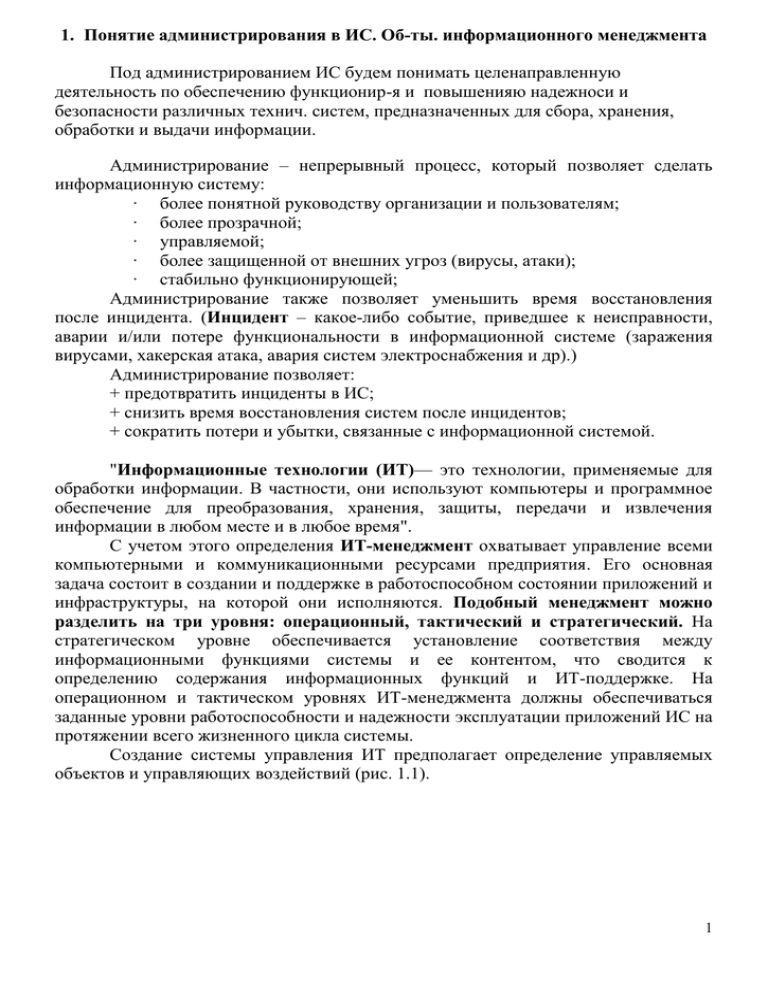

Создание системы управления ИТ предполагает определение управляемых

объектов и управляющих воздействий (рис. 1.1).

1

Рис. 1.1. Объекты информационного менеджмента

Объектами ИТ-менеджмента являются:

инфраструктура;

приложения;

организационная структура службы ИС;

ИТ-проекты.

Инфраструктура ИТ включает техническое и системное программное

обеспечение. Техническое обеспечение ИТ состоит из серверов, персональных

компьютеров, систем хранения данных, сети и коммуникационных приложений.

Программное обеспечение характеризуется операционными системами,

инструментальными средами разработки, программами поддержки ИТменеджмента и средствами обеспечения информационной безопасности.

Приложения обеспечивают поддержку бизнес-процессов предприятия и

работоспособность отдельных автоматизированных рабочих мест.

Организационная структура службы ИТ определяет состав подразделений,

распределение между ними функций и задач. Служба ИТ должна обеспечивать

разработку, ввод в действие и эксплуатацию информационной системы

посредством координированных действий, которые обеспечивают непрерывность

функционирования существующей системы в соответствии с согласованными

правилами и процедурами на протяжении жизненного цикла ИТ.

ИТ-проекты

представляют

собой

проекты

внедрения

новых

информационных систем, а также модернизацию существующих. При этом

модернизация (изменения, дополнения) рассматривается как результат действий,

выполненных по запросу и относящихся к функциональным или

нефункциональным требованиям, которые не были специфицированы изначально,

при разработке и внедрении системы.

2. Факторы, влияющие на информационные системы предприятий. Понятие ИТсервиса. Примеры корпоративных ИТ-сервисов

2

В настоящее время бизнес характеризуется высокой динамикой (слияния,

поглощения, смена стратегических целей). Это обуславливает тот факт, что

информационные системы предприятий находятся в условиях постоянных

изменений, вызванных следующими факторами:

перемены как внутри предприятий, так и в окружающей среде;

развитие технологий, появление принципиально новых технических

решений;

появление новых информационных технологий;

социальные изменения.

Кроме того, современное состояние бизнеса в отношении информационных

технологий характеризуется достаточно жестким контролем инвестиций,

выделяемых на ИТ, и возросшими требованиями к ИТ со стороны бизнеса. С

учетом этого, на первый план выходят требования к информационным системам,

которые определяют систему информационного менеджмента, способную

видоизменять ИТ предприятия или организации синхронно с изменением бизнеса.

В соответствии с этими требованиями основная роль ИТ на предприятии

определяется как информационное обслуживание её подразделений с целью

повышения эффективности бизнеса. Информационное обслуживание бизнеса

состоит в предоставлении информационных сервисов (ИТ-сервисов) заданного

качества подразделениям предприятия.

ИТ-сервис в корпоративной среде – это ИТ-услуга, которую ИТ-подразделение

(департамент, отдел, служба) или внешний исполнитель предоставляет бизнесподразделениям предприятия для поддержки их бизнес-процессов.

Примерами корпоративных ИТ-сервисов могут быть электронная почта, сетевая

инфраструктура, системы хранения данных, бизнес-приложения (начисление

заработной платы, формирование счетов), бизнес-функции (списание/начисление

денежных средств на счете клиента).

Набор ИТ-сервисов, необходимых организации, индивидуален и в значительной

степени зависит от отрасли, размеров организации, уровня автоматизации,

квалификации персонала, стратегии развития и т. п.

3. Классификация корпоративных ИТ-сервисов. Параметры ИТ-сервисов

Корпоративные ИТ-сервисы можно разбить на три большие группы:

поддержка ИТ-инфраструктуры;

поддержка бизнес-приложений;

поддержка пользователей.

В общем случае ИТ-сервис характеризуется рядом параметров:

функциональность;

3

время обслуживания;

доступность;

надежность;

производительность;

конфиденциальность;

масштаб;

затраты.

Функциональность определяет решаемую задачу (информатизацию бизнесоперации, бизнес-функции, бизнес-процесса) и предметную область её использования.

Время обслуживания определяет период времени, в течение которого ИТподразделение поддерживает данный сервис, т.е. несет ответственность за его

непрерывное функционирование. Время обслуживания измеряется долей суток и

долей календарной недели, в течение которых ИТ-подразделение поддерживает ИТсервис. Например, время обслуживания 24×7 означает, что ИТ-сервис поддерживается

24 часа в сутки 7 дней в неделю, 8×5 - 5 дней в неделю по рабочим дням по 8 часов в

день, т.е. в течение рабочего дня.

Доступность определяет долю согласованного времени обслуживания, которая

измеряется в процентах, и характеризует в течение какого времени ИТ-сервис

доступен;. Например, доступность 95% при согласованном времени обслуживания 8×5

означает, что сервис простаивает 2 часа в неделю (5% от 40 часов).

Надежность определяется средним временем наработки на отказ ИТ-сервиса,

т.е. средним периодом времени между двумя сбоями в предоставлении ИТ-сервиса.

Например, если в условиях предыдущего примера (время обслуживания 8×5,

доступность 95%) в неделю в среднем происходит два сбоя ИТ-сервиса, среднее время

наработки на отказ составляет 19 часов.

Производительность характеризует способность информационной системы

соответствовать требованиям своевременности. Для различных ИТ-сервисов

показателями производительности могут быть время реакции (время выполнения

бизнес-транзакции) или пропускная способность системы. Например, при задании

времени реакции системы пользователь может потребовать, чтобы время проводки по

счету клиента было не более 5 сек., а при задании производительности – количество

транзакций по счету клиента было не менее 20 в течении 1 часа, т.е. 20 транзакции/ч.

Конфиденциальность определяет вероятность несанкционированного доступа к

данным и/или их несанкционированное изменение. ИС, обеспечивающие ИТ-сервис,

классифицируются по степени конфиденциальности.

Масштаб характеризует объем и сложность работ по поддержке ИТ-сервиса. К

его показателям относятся число рабочих мест, количество удаленных сайтов,

сложность используемых приложений и т.п.

Затраты - стоимость всей совокупности ресурсов, вовлеченных в

сопровождение ИТ-сервиса, а также потерь от простоев ИТ-сервиса. В ресурсы

включаются стоимость оборудования, ПО, используемых ресурсов СКС и каналов

связи, внешних услуг, заработная плата сотрудников организации (включая связанные

с ней расходы) и т.д.

Параметры сервиса определяются не только свойствами ИС, которые его

обеспечивают. Существенное значение имеет качество работы самой службы ИС, а

4

также уровень регламентации деятельности службы ИС и конечных пользователей

ИТ-сервисов.

Важным фактором эффективности деятельности службы ИС является

инструментальная

поддержка

автоматизации

процессов

управления

информационными технологиями предприятия, которая в значительной степени может

способствовать снижению затрат на управление и мониторинг ИС с целью

предоставления ИТ-сервисов требуемого качества.

4. Функциональные направления работы службы ИС предприятия

Информационная система предприятия предназначена для информационной

поддержки бизнес-процессов.

Основная задача службы ИС - обеспечение бизнес-процессов информационным

обслуживанием

заданного

качества

с

использованием

соответствующих

информационных

технологий.

Поддержка

информационных

процессов

осуществляется посредством ИТ-сервисов с заданными характеристиками.

2 способа:

- подстраивание системы под требования предприятия;

- подстраивание работы предприятия под структуру программы.

Служба ИС предприятия, как правило, организует свою работу по четырем

функциональным направлениям:

٠ планирование и организация;

٠ разработка, приобретение и внедрение;

٠ предоставление и сопровождение ИТ-сервиса;

٠ мониторинг.

В рамках направления "Планирование и организация" решаются задачи

разработки стратегии в области ИТ, координации развития ИТ организации,

планирования ресурсов службы ИС (бюджет, человеческие ресурсы, внешние услуги и

др.), управления рисками, управления качеством.

Основная задача направления "Разработка, приобретение и внедрение" внедрение новых ИС.

Функциональное направление "Предоставление и сопровождение сервиса ИТ"

обеспечивает формализацию требований подразделений-заказчиков к ИТ-сервисам,

согласование требований к сервисам с соответствующими ресурсами службы ИС и

предоставление конечным пользователям сервисов ИТ, соответствующих

согласованным требованиям.

Основная задача направления "Мониторинг" – аудит (процедура независимой

оценки деятельности организации, системы, процесса, проекта или продукта. Чаще

всего термин употребляется применительно к проверке бухгалтерской отчётности

компаний.

5

5. Факторы, влияющие на организационную структура службы ИС.

Организационная структура службы ИС для малых предприятий

Факторы, определяющие организационную структуру:

- масштаб службы ИС - более крупные службы ИС обычно имеют более сложную и

разветвленную организацией структуру;

- отраслевую принадлежность, с которой связано наличие (или отсутствие)

определенных структурных подразделений;

- распределение организации по территории - наличие территориально удаленных

подразделений и филиалов.

Для малых предприятий организационная структура службы ИС, представлена на рис.

1.2.

Рис. 1.2. Пример плоской структуры службы ИС

Непосредственно подчиняются директору ИС управление разработкой,

выполняющее функции разработки, приобретения и внедрения информационных

систем, и управление сопровождением, функции предоставления и сопровождения

ИТ-сервисов.

Организационное разделение разработки и эксплуатации имеет

принципиальное значение. Успешная эксплуатация ИС в течение сколько-нибудь

длительного времени возможна лишь тогда, когда она не требует постоянного

вмешательства разработчика. Это обеспечивается соблюдением существующих

методологий разработки и тестирования ИС, а также надлежащей пользовательской

и эксплуатационной документацией. Тестирование ИС и документации на нее на

соответствие требованиям устойчивой эксплуатации обеспечивается в ходе

6

передачи системы в эксплуатацию. Этот процесс и определяет важность разделения

двух функциональных направлений.

В результате в нашем примере выделены два отдела разработки - отдел офисных

систем и отдел распределенных систем. Офисные системы представляют собой

разработки в среде пакета MS Office, распределенные системы многопользовательские системы, специализированные для выполнения отдельных

задач. В малых организациях типичным примером таких задач и соответственно ИС

являются бухгалтерские системы. Отдел офисных систем решает задачи "малой

автоматизации" задач пользователей в среде MS Office. Отдел распределенных

систем занимается внедрением бухгалтерской системы, а после того как внедрение

завершено, расширением ее функциональности - внедрением дополнительных

модулей, написанием отчетов и других программ в среде данной распределенной

системы. Наконец, в штате управления разработкой необходим хотя бы один

менеджер проектов. В простейшем случае им может быть руководитель управления

разработкой, однако совмещение этих двух позиций может стать узким местом

проектов этого управления. Таким образом, директор ИС должен отслеживать

ситуацию с управлением проектами и при необходимости расширить управление

разработкой за счет одного или нескольких менеджеров проектов.

В управлении сопровождением выделяют группы специалистов сходной

квалификационной базы. Отделами, состоящими из сотрудников сходной

квалификации, проще управлять, поскольку однородность упрощает найм

персонала, диспетчирование работ, бюджетирование и др. Типичный набор отделов

в управлении сопровождением в плоской структуре включает отдел ЛВС (локальной

вычислительной сети), отдел распределенных систем, отдел связи и

телекоммуникаций, отдел офисных приложений. Первый отдел осуществляет

поддержку локальной сети, включая сервер и его ОС, второй - поддержку

распределенных систем, например бухгалтерской, третий - связь, телефонизацию и

доступ в Интернет, четвертый - поддержку оборудования рабочих мест компьютеров, принтеров и т.д., а также офисных приложений.

Функции мониторинга в плоской структуре выполняет отдел мониторинга

(Service Desk), непосредственно подчиненный директору ИС. Функции мониторинга

более высокого уровня - контроль планов работ, графиков проектов, бюджета

службы ИС в целом и отдельных ее подразделений - выполняет директор ИС.

6. Недостатки функциональной организации службы ИС

Между функциями службы ИС и параметрами ИТ-сервиса нет прямого и

однозначного соответствия. Качество ИТ-сервиса в целом и каждый параметр

сервиса ИТ в частности определяются несколькими функциями ИТ. Одна и та же

функция службы также может относиться к нескольким сервисам ИТ или даже ко

всем сервисам ИТ, существующим в организации. Это обстоятельство создает для

управления службой ИС, организованной по чисто функциональному принципу,

целый ряд проблем.

Во-первых, обеспечение конечного результата - качества ИТ-сервиса требует координации различных функций службы ИС. В ряде случаев эту

координацию может осуществить вышестоящий руководитель. Однако многие

задачи по такой координации требуют полномочий высокого уровня, вплоть до

7

уровня директора ИТ. В результате руководители высокого уровня оказываются

перегруженными большим потоком задач, не имеющих отношения к их постоянной

деятельности и непосредственным обязанностям.

Во-вторых, управление подразумевает ответственность, и коль скоро

параметры сервиса определяют качество последнего, следует назначить лиц,

ответственных за эти параметры. При этом сфера ответственности не должна

превышать полномочий ответственного лица. В целом содержание, доступность,

надежность, производительность и конфиденциальность ИТ-сервиса находятся

исключительно в сфере полномочий директора ИТ. Такой объем обязанностей

директора ИТ возможен в плоской структуре службы ИС, но абсолютно

нереалистичен для развернутой или дивизиональной структуры. В результате лицо,

ответственное за качество сервиса, при функциональной организации службы ИС

отсутствует.

В-третьих, проблемой является "точка контакта" - телефон и/или адрес

электронной почты, по которому следует обращаться в случае необходимости.

"Точка контакта" может быть использована не только для регистрации запроса

пользователя, но и для обработки его - назначения запроса специалисту, контроля

хода выполнения работ, информации пользователя. Однако в функциональной

организации эту дополнительную обработку организовать затруднительно.

Специалисты, обрабатывающие запрос пользователя, не находятся в подчинении

службы мониторинга (Service Desk) и не ответственны перед этой службой.

Таким образом, функциональная организация обеспечивает лишь текущую

деятельность службы ИС, а не решение всех необходимых управленческих задач. С

точки зрения обеспечения конечного результата - ИТ-сервиса необходимого

качества - основными проблемами являются:

٠ координация функций;

٠ трудности обеспечения ответственности;

٠ трудности обеспечения единой "точки контакта".

Эти трудности успешно преодолеваются при процессном подходе к управлению

службой ИС.

7. Общая характеристика процессного подхода к управлению службой ИС.

Основные шаги управления процессами

Процесс подразумевает наличие цели, критерия результата, ресурсов и

определенной последовательности работ (т.е. шагов процесса). Применительно к

процессам службы ИТ целью является предоставление заказчику ИТ-сервиса

приемлемого уровня качества. Эта общая задача может быть разделена на две более

частных:

٠ определение и согласование параметров ИТ-сервиса;

٠ обеспечение соответствия фактических параметров ИТ-сервиса достигнутым

соглашениям.

Каждая из этих целей, в свою очередь, распадается на несколько целей

следующего порядка, каждой из которых соответствует свой процесс.

Управление процессами предполагает следующие шаги:

8

٠ определение цели процесса и показателей достижения этой цели

(количественных или качественных);

٠ назначение ответственного за процесс, задачей которого является достижение

цели процесса;

٠ регламентация процесса в целом и составляющих его работ;

٠ при необходимости - автоматизация процесса посредством инструментальных

средств, разработанных в самой организации либо закупленных извне.

Управление процессами изменяет лишь управленческие функции службы ИС, не

затрагивая функции собственно разработки и сопровождения ИТ-сервисов. Изменения

состоят в систематическом целенаправленном решении задач координации функций в

ходе выполнения процессов службы ИС. Для этого достаточно формализовать

соответствующий процесс, т.е. назначить менеджера процесса, определить роли

участников процесса и установить правила его выполнения, т.е. последовательность

выполнения операций процесса, обязанности в рамках ролей и т.д.

8. Процессы, функции, роли в процессной модели управления

Проблемы ответственности за результат процесса и координации разрешается в

явном виде посредством назначения ответственного лица – менеджера процесса.

Управление процессами изменяет лишь управленческие функции службы ИС, не

затрагивая функции собственно разработки и сопровождения ИТ-сервисов. Изменения

состоят в систематическом целенаправленном решении задач координации функций в

ходе выполнения процессов службы ИС.

Как следствие переход к процессной модели управления обычно не требует ни

дополнительного персонала, ни изменений в организационной структуре. Участники

процесса выполняют свои должностные обязанности в рамках существующей

организационной структуры; часть этих обязанностей, относящаяся к данному

процессу, формализована в виде ролей процесса. Если все процессы службы ИС

формализованы, то совокупность ролей совпадает с должностными обязанностями

сотрудника (рис. 1.3).

Рис. 1.3. Процессы, функции, роли в процессной модели управления

9

В такой системе менеджер процесса является начальником без подчиненных: он

координирует деятельность не подчиненных ему сотрудников, относящихся к

различным подразделениям существующей организационной структуры. Сам

менеджер процесса тоже имеет должность в рамках существующей организационной

структуры.

Использование процессов в рамках существующей функциональной структуры

весьма удобно. В ходе работы по этой схеме процессная модель и функциональная

структура организации взаимодействуют между собой и усиливают преимущества

друг друга.

Совместное использование обеих моделей также упрощает внедрение процессной

модели. Процессная модель влияет не на полномочия функциональных менеджеров, а

на формы осуществления этих полномочий. Процессные менеджеры принимают на

себя задачу координации функций, которая в чисто функциональной модели решается

на излишне высоком уровне.

9. Пути перехода к процессной модели. Общая характеристика ITIL/ITSM.

Преимущества ITSM

Переход к процессной модели можно осуществить двумя путями:

٠ первый состоит в формализации опыта данной организации;

٠ второй предполагает использование передового опыта управления службой

ИС, который реализован в типовых моделях бизнес-процессов этой службы.

На сегодняшний день общей методологической основой таких моделей является

подход ITIL/ITSM, основанный на сборе и систематизации передовой практики

управления службой ИС.

Модель ITSM, разработанная в рамках проекта ITIL (IT Infrastructure Library библиотека инфраструктуры информационных технологий), описывающая

процессный подход к предоставлению и поддержке ИТ-услуг. Данная модель

получила наибольшую известность в силу того, что предоставление и поддержка ИТуслуг является первичной задачей ИТ-службы предприятия.

Отражением трансформации роли и места ИТ-службы в структуре предприятий

является концепция и модель управления качеством информационных услуг

(Information Technology Service Management – ITSM, управление ИТ-услугами)

Модель ITSM является открытой для изменения со стороны пользователей и

описывает совокупность процессов службы ИС. Это позволяет настраивать процессы

ITSM

для

конкретного

применения.

Существует

большое

количество

инструментальных средств, реализующих модели процессов ITSM, разработанных

компаниями-консультантами и производителями программного обеспечения

управления инфраструктурой ИТ. Модель ITSM не дает ИТ-менеджеру службы ИС

однозначных рекомендаций как конкретно строить систему управления

информационной инфраструктурой предприятия. В то же время концепция ITSM

содержит модель типовых процессов службы ИС, понятийный аппарат, на основе

которых целесообразно строить модели процессов для ИТ-службы.

10

По проекту ITIL была разработана библиотека, описывающая лучшие из

применяемых на практике способов организации работы подразделений (или

компаний), занимающихся предоставлением услуг в области ИТ.

Особенностью проекта является свобода использования его результатов:

٠ ограничений на использование нет;

٠ материалы модели могут быть использованы полностью или частично;

٠ модель может быть использована в точном соответствии с текстом книг ITIL

либо адаптирована пользователем.

Использование типовых моделей бизнес-процессов службы ИС имеет целый ряд

преимуществ:

1) типовая модель представляет в концентрированном виде опыт управления

службой ИС в тысячах и даже десятках тысяч компаний. Соответственно, отказ от

использования этого массива знаний по меньшей мере нецелесообразен.

2) переход к процессной модели управления для всех задач службы ИС

одновременно, в рамках одного проекта маловероятен. В этом случае процессная

модель дает менеджеру образ будущего, который становится ориентиром в ходе

отдельных шагов внедрения.

3) типовая модель процессов службы ИС всегда опирается на некую систему

понятий, на некий язык. Использование этого языка значительно облегчает

достижение взаимопонимания участников процесса.

4) типовая модель процессов поддержана разработчиками программного

обеспечения автоматизации управления службой ИС и инфраструктурой ИТ. В

результате программное обеспечение реализует именно эти процессы. Реализация

собственных процессов потребует разработки собственного ПО.

5) стандартная модель процессов обычно внедряется во многих организациях. В

результате образуется сообщество пользователей, которое является ценным

источником информации по внедрению модели.

10. Состав ITIL. Основные разделы управления ИТ-сервисами

По проекту ITIL была разработана библиотека, описывающая лучшие из

применяемых на практике способов организации работы подразделений (или

компаний), занимающихся предоставлением услуг в области ИТ.

Библиотека ITIL создавалась по заказу британского правительства. В настоящее

время она издается британским правительственным агентством Office of Government

Commerce и не является собственностью ни одной коммерческой организации. В семи

томах библиотеки описан набор процессов, необходимых для того, чтобы обеспечить

постоянное высокое качество ИТ-сервисов и повысить степень удовлетворенности

пользователей.

Текущая версия библиотеки ITIL включает 7 книг по основным разделам

управления ИТ-сервисами :

٠ Service Delivery (предоставление услуг) – содержит описание типов ИТуслуг, предоставляемых предприятием;

٠ Service Support (поддержка услуг) – представляет собой описание процессов,

позволяющих обеспечить пользователям доступ к ИТ-услугам,

необходимым для выполнения бизнес-задач;

11

٠ Information & Computing Technology Infrastructure Management (управление

ИТ-инфраструктурой). В книге представлено общее описание методики

организации работы ИТ-службы по управлению ИТ-инфраструктурой

компании;

٠ Application Management (управление приложениями) указывает, как

обеспечить соответствие программных приложений изменениям в

потребностях бизнеса, а также рассматривает общий жизненный цикл

приложений, включающий разработку, внедрение и сопровождение;

٠ The Business Perspective (бизнес-перспектива) – рассматривается, как работа

ИТ-инфраструктуры может влиять на бизнес компании в целом;

٠ Planning to Implement Service Management (планирование внедрения

управления услугами) – посвящена проблемам и задачам планирования,

реализации и развития ITSM, необходимым для реализации поставленных

целей;

٠ Security Management (управление безопасностью) – посвящена проблемам

безопасности. В ней рассматриваются проблемы разграничения доступа к

информации и ИТ-сервисам, особенности оценки, управления и

противодействия рискам, инциденты, связанные с нарушением

безопасности и способы реагирования на них.

Блок процессов поддержки ИТ-сервисов включает следующие процессы:

٠ управление инцидентами;

٠ управление проблемами;

٠ управление конфигурациями;

٠ управление изменениями;

٠ управление релизами.

Процесс управления инцидентами предназначен для обеспечения быстрого

восстановления ИТ-сервиса. При этом инцидентом считается любое событие, не

являющееся частью нормального функционирования ИТ-сервиса. К инцидентам

относятся, например, невозможность загрузить операционную систему, сбой

электропитания, сбой жесткого диска на рабочей станции пользователя, появление

компьютерного вируса в локальной сети офиса, отсутствие тонера или бумаги для

печатающего устройства и т.д.

Процесс управления проблемами предназначен для минимизации негативного

влияния инцидентов на бизнес и уменьшения количества инцидентов, за счет

предотвращения возможных причин инцидентов. В данном контексте под проблемой

понимают инцидент или группу инцидентов, имеющих общую неизвестную причину.

Процесс управления конфигурациями предназначен для оказание помощи в

управлении экономическими характеристиками ИТ-сервисов (комбинация требований

клиентов, качества и затрат) за счет поддержания логической модели инфраструктуры

ИТ и ИТ-сервисов, а также предоставление информации о них другим бизнеспроцессам.

Процесс управления изменениями предназначен для обеспечения уверенности ИТменеджера в том, что все изменения необходимы, запланированы и согласованы.

Данный процесс предполагает регистрацию всех существенных изменений в среде ИС

предприятия, разрешает изменения, разрабатывает график работ по изменениям и

12

организует взаимодействие ресурсов, всесторонне оценивает воздействие изменения

на среду ИС и связанные с ним риски.

Процесс управления релизами предназначен для обеспечения согласованности

изменений, вносимых в ИТ-инфраструктуру предприятия. Под релизом понимается

набор новых и/или измененных позиций конфигурации, которые тестируются и

внедряются совместно.

Процесс управления релизами предполагает структурирование и оптимизацию

всех изменений или обновлений, а также снижение риска при переводе сервиса на

новый качественный уровень.

11. Процессы поддержки ИТ-сервисов. Показатели качества процесса.

Функции процесса

Процесс управления инцидентами предназначен для обеспечения быстрого

восстановления ИТ-сервиса. При этом инцидентом считается любое событие, не

являющееся частью нормального функционирования ИТ-сервиса. К инцидентам

относятся, например, невозможность загрузить операционную систему, сбой

электропитания, сбой жесткого диска на рабочей станции пользователя, появление

компьютерного вируса в локальной сети офиса, отсутствие тонера или бумаги для

печатающего устройства и т.д. Показателями качества реализации процесса

являются:

٠ временная продолжительность инцидентов;

٠ число зарегистрированных инцидентов.

При реализации процесса должны выполняться следующие функции:

٠ прием запросов пользователей;

٠ регистрация инцидентов;

٠ категоризация инцидентов;

٠ изоляция инцидентов;

٠ отслеживание развития инцидента;

٠ разрешение инцидентов;

٠ уведомление клиентов;

٠ закрытие инцидентов.

Необходимым элементом обеспечения эффективного функционирования

процесса является создание службы поддержки пользователей (Help Desk), единой

точки обращения по поводу различных ситуаций в ИТ-инфраструктуре, обработки и

разрешении пользовательских запросов. Следует отметить, что роль службы

поддержки пользователей в последнее время возрастает, что отражается в её

модифицированном названии – Service Desk.

Процесс управления проблемами предназначен для минимизации негативного

влияния инцидентов на бизнес и уменьшения количества инцидентов за счет

предотвращения возможных причин инцидентов. В данном контексте под проблемой

понимают инцидент или группу инцидентов, имеющих общую неизвестную причину.

При реализации процесса должны выполняться следующие функции:

٠ анализ тенденций инцидентов;

٠ регистрация проблем;

٠ идентификация корневых причин инцидентов;

٠ отслеживание изменений проблем;

13

٠ выявление известных ошибок;

٠ управление известными ошибками;

٠ решение проблем;

٠ закрытие проблем.

Процесс управления конфигурациями предназначен для оказания помощи в

управлении экономическими характеристиками ИТ-сервисов (комбинация требований

клиентов, качества и затрат) за счет поддержания логической модели инфраструктуры

ИТ и ИТ-сервисов, а также предоставление информации о них другим бизнеспроцессам. Это реализуется путем идентификации, мониторинга, контроллинга и

обеспечения информации о конфигурационных единицах (CI – Configuration Item) и их

версиях. Конфигурационные единицы описывают системные компоненты с их

конфигурационными атрибутами.

Процесс Управления конфигурациями отвечает за поддержание информации о

взаимоотношениях между CI и за стандартизацию CI, мониторинг информации о

статусе CI, их местоположении и всех изменениях CI. Информация о CI хранится в

базе данных конфигурационных единиц (Configuration Management Data Base –

CMDB).

При реализации процесса управления конфигурациями должны выполняться

следующие функции:

٠ планирование – определение стратегии, правил и целей для реализации

процесса, определение инструментария и ресурсов, определение

интерфейсов с другими процессами, проектами, поставщиками;

٠ идентификация – разработка модели данных для записи в базу конфигураций

всех компонент инфраструктуры ИТ, отношений между ними, а также

информации о владельцах этих компонент, их статусе и соответствующей

документации.

Процесс управления изменениями предназначен для обеспечения уверенности

ИТ-менеджера в том, что все изменения необходимы, запланированы и согласованы.

Данный процесс предполагает регистрацию всех существенных изменений в среде ИС

предприятия, разрешает изменения, разрабатывает график работ по изменениям и

организует взаимодействие ресурсов, всесторонне оценивает воздействие изменения

на среду ИС и связанные с ним риски.

Основная задача данного процесса - проведение только обоснованных изменений

в ИТ-инфраструктуре и отсев непродуманных или потенциально рискованных

изменений. Для этого каждое изменение конфигурации ИС организации в

обязательном порядке оформляется запросом на изменение. Запрос на изменение

проходит стандартную процедуру одобрения. В зависимости от масштаба изменения

решение принимается на уровне менеджера процесса, комитета по оценке изменений в

рамках службы ИС, правления организации.

Конечный результат процесса — набор изменений, согласованных между собой и

с существующей конфигурацией информационной системы и не нарушающих

функционирования уже существующих сервисов. Все изменения в обязательном

порядке регистрируются процессом управления конфигурацией.

Процесс управления изменениями выполняет следующие функции:

٠ обрабатывает запросы на изменения;

٠ оценивает последствия изменений;

٠ утверждает изменения;

14

٠ разрабатывает график проведения изменений, вкл. восстановление при сбое;

٠ устанавливает процедуру обработки запроса на изменение;

٠ устанавливает категории и приоритеты изменений;

٠ управляет проектами изменений;

٠ организует работу комитета по оценке изменений;

٠ осуществляет постоянное улучшение процесса.

Процессы управления изменениями и конфигурациями обеспечивают целостность

и согласованность информационной системы предприятия. В процессе управления

изменениями эта задача решается посредством процесса одобрения изменений,

предусматривающего всесторонний контроль за изменениями со стороны сотрудников

ИС-службы, а при значительных изменениях - и руководства предприятия в целом.

Процесс управления конфигурациями регистрирует все изменения в ИТинфраструктуре организации и обеспечивает все остальные процессы данными об

установленных позициях оборудования и программного обеспечения, включая данные

о произведенных настройках.

Процесс управления релизами предназначен для обеспечения согласованности

изменений, вносимых в ИТ-инфраструктуру предприятия. Под релизом понимается

набор новых и/или измененных позиций конфигурации, которые тестируются и

внедряются совместно.

Процесс управления релизами предполагает консолидацию (~слияние, сведение,

систематизация), структурирование и оптимизацию всех изменений или обновлений, а

также снижение риска при переводе сервиса на новый качественный уровень.

Процесс управления релизами состоит из трёх этапов:

٠ разработка;

٠ тестирование;

٠ распространение и внедрение.

Процесс управления релизами выполняет следующие функции:

٠ планирование релиза;

٠ проектирование, разработка, тестирование и конфигурирование релиза;

٠ подписание релиза в развертывание;

٠ подготовка релиза и обучение пользователей;

٠ аудит оборудования и ПО до начала внедрения изменений и по завершении

такового;

٠ размещение эталонных копий ПО в DSL;

٠ установка нового или усовершенствованного оборудования и ПО;

٠ постоянное улучшение процесса.

12. Соглашение об уровне сервиса (Service Level Agreement – SLA).

Разделы, входящие в SLA

Основным документом, регламентирующим взаимоотношения ИС-службы и

бизнес-подразделений предприятия, является соглашение об уровне сервиса (Service

Level Agreement – SLA). В данном документе дается качественное и количественное

описание ИТ-сервисов, как с т.зр. службы ИС, так и с т.зр. бизнес-подразделений.

15

Соглашение об уровне сервиса определяет взаимные ответственности поставщика

ИТ-сервиса и пользователей этого сервиса.

Типовая модель SLA должно включать следующие разделы:

٠ определение предоставляемого сервиса, стороны, вовлеченные в соглашение,

и сроки действия соглашения;

٠ доступность ИТ-сервиса;

٠ число и размещение пользователей и/или оборудования, использующих

данный ИТ-сервис;

٠ описание процедуры отчетов о проблемах;

٠ описание процедуры запросов на изменение.

Спецификации целевых уровней качества сервиса, включают:

٠ средняя доступность, выраженная как среднее число сбоев на период

предоставления сервиса;

٠ минимальная доступность для каждого пользователя;

٠ среднее и максимальное время отклика сервиса;

٠ средняя пропускная способность;

٠ описания расчета приведенных выше метрик и частоты отчетов;

٠ описание платежей, связанных с сервисом;

٠ ответственности клиентов при использовании сервиса (подготовка,

поддержка соответствующих конфигураций оборудования, программного

обеспечения или изменения только в соответствии с процедурой

изменения);

٠ процедура разрешения споров, связанных с предоставлением сервиса.

Существенной частью SLA является каталог сервисов. Каталог ИТ-сервисов

представляет собой документ, в котором сформулированы все ИТ-сервисы,

предоставляемые пользователям, при необходимости указывается цена услуги, общий

порядок обращения за услугой.

SLA позволяет установить формализованные критерии оценки результатов

деятельности ИС-службы, установить единообразные и обязательные для всех

участников процесса процедуры оценки результатов деятельности ИС-службы.

17. Компоненты ИС предприятия. СКС – основа ИС. Стандарты СКС

Можно выделить базовые компоненты компьютерной информационной системы

(ИС): информация; информационные технологии; организационные единицы

управления; функциональные компоненты.

16

Для работы организации требуется локальная сеть, объединяющая компьютеры,

телефоны, периферийное оборудование.

Структурированная кабельная система это универсальная телекоммуникационная

инфраструктура здания или комплекса зданий, обеспечивающая передачу сигналов

всех типов, включая речевые, информационные, видео. СКС может быть установлена

прежде, чем станут известны требования пользователей, скорость передачи данных,

тип сетевых протоколов.

Структурированная кабельная система (СКС) — физическая основа

инфраструктуры здания, позволяющая свести в единую систему множество сетевых

информационных сервисов разного назначения: локальные вычислительные и

телефонные сети, системы безопасности, видеонаблюдения и т. д. Как правило, эти

сервисы рассматриваются в рамках определенных служб предприятия.

Термин «структурированная» означает, с одной стороны, способность системы

поддерживать различные телекоммуникационные приложения (передачу речи, данных

и видеоизображений), с другой — возможность применения различных компонентов и

продукции различных производителей, и с третьей — способность к реализации так

называемой мультимедийной среды, в которой используются несколько типов

передающих сред — коаксиальный кабель, UTP, STP и оптическое волокно

Рекомендуемые стандартами рамки СКС составляют 50 – 50 000 пользователей, 1

млн.м2 офисной площади. СКС может быть построена на этаже или в части здания,

занимаемой отдельным арендатором.

СКС создает основу компьютерной сети, интегрированной с телефонной сетью.

Совокупность телекоммуникационного оборудования здания / комплекса зданий,

соединенного с помощью структурированной кабельной системы, называют локальной

сетью.

СКС представляет собой иерархическую кабельную систему, смонтированную в

здании или в группе зданий, которая состоит из структурных подсистемы. Её

17

оборудование состоит из набора медных и оптических кабелей, кросс-панелей,

соединительных шнуров (патч кордов), кабельных разъёмов, модульных гнезд,

информационных розеток. Все элементы СКС интегрируются в единый комплекс и

эксплуатируются согласно определённым правилам.

Структурированная кабельная система строится таким образом, чтобы каждый

интерфейс (точка подключения) обеспечивал доступ ко всем ресурсам сети. При этом

на рабочем месте достаточно двух линий. Одна линия является компьютерной, вторая

– телефонной. Линии взаимозаменяемы.

Стандарты определяют структуру СКС, рабочие параметры конструктивных

элементов, принципы проектирования, правила монтажа, методику измерения,

правила администрирования, требования телекоммуникационного заземления.

Администрирование СКС включает маркировку портов, кабелей, панелей,

шкафов, других элементов, а также систему записей, дополняемую ссылками. СКС

определяются международными, европейскими и национальными стандартами.

Стандарты СКС адресованы строителям-профессионалам. В России СКС чаще

создают организации, специализирующиеся на компьютерных сетях, системах

безопасности.

Россия является членом Международной организации стандартизации (ISO),

поэтому руководствуется международными стандартами.

В настоящее время действуют 3 основных стандарта в области СКС:

٠ EIA/TIA-568С Commercial Building Telecommunications Wiring Standard

(американский стандарт);

٠ ISO/IEC IS 11801-2002 Information Technology. Generic cabling for customer

premises (международный стандарт) ;

٠ CENELEC EN 50173 Information Technology. Generic cabling systems

(европейский стандарт).

В стандарте EIA/TIA-568С для кабельных линий и для компонентов (кабелей и

разъемов) определены следующие категории: категория 3, пропускающая сигнал в

полосе частот до 16 МГц, категория 5e — полоса частот до 100 МГц, категория 6 —

полоса частот до 250 МГц, категория 6A — полоса частот до 500 МГц. В стандарте

ISO 11801-2002 и EN 50173 определены классы для кабельных линий: в полосе частот

до 16 МГц класс С, в полосе до 100 МГц класс D, в полосе до 250 МГц класс E, в

полосе до 500 МГц класс E(A), в полосе до 600 МГц класс F(A).

В целом, проект на СКС должен отвечать требованиям стандартов: ЕIА/ТIА-568C

и/или ISO/IEC 11801-2002, ЕIА/ТIА-569А, ЕIА/ТIА-606A, национальных и местных

нормативов.

В Российской Федерации с 01.01.2010 г. введены в действие ГОСТ Р 53246-2008 и

ГОСТ Р 53245-2008, которые определяют общие требования к основным узлам СКС и

методику испытания, соответственно.

Кабельная инфраструктура должна отвечать требованиям стандартов ANSI

ТIА/ЕIА-568C и ANSI ТIА/ЕIА-569.

18. Подсистемы СКС

Стандарт ISO/IEC 11801 подразделяет структурированную кабельную систему на

три подсистемы:

18

٠ магистральную подсистему комплекса зданий - соединяет кабельные системы

зданий;

٠ магистральную подсистему здания - соединяет распределительные пункты

этажей;

٠ горизонтальную подсистему.

Магистральная подсистема включает информационную и речевую подсистемы

СКС. Основная среда передачи информационной подсистемы – оптоволокно

(одномодовое или многомодовое), дополняемое симметричными четырехпарными

кабелями. Если длина магистральной линии не превышает 90 метров, применяют

симметричные кабели категории 5 и выше. При большей длине для информационных

приложений, т.е. компьютерной сети, требуется прокладывать оптоволоконный

кабель.

Горизонтальная подсистема СКС включает распределительные панели,

коммутационные кабели распределительных пунктов этажа, горизонтальные кабели,

точки консолидации, телекоммуникационные разъемы. Горизонтальная подсистема

обеспечивает локальную сеть для абонентов, предоставляет доступ к магистральным

ресурсам.

В горизонтальной подсистеме СКС преобладает компьютерная сеть. Отсюда

вытекает ограничение максимальной длины канала – 100 метров независимо от типа

среды. Чтобы продлить срок службы без модификаций, горизонтальная подсистема

СКС должна обеспечить избыточность, резерв параметров.

Рабочая область СКС – помещения (часть помещений), где пользователи работают с

терминальным (телекоммуникационным, информационным, речевым) оборудованием.

Рабочая область не относится к горизонтальной подсистеме СКС. Функциональным

элементом горизонтальной подсистемы СКС является телекоммуникационный разъем

– ТР.

Более 90% кабелей СКС приходится на горизонтальную подсистему. Кабели

горизонтальной подсистемы максимально интегрированы в инфраструктуру здания.

Любые изменения в горизонтальной подсистеме влияют на работу организации.

Поэтому так важна избыточность горизонтальной подсистемы, обеспечивающая

беспроблемную длительную эксплуатацию локальной сети.

Существует два метода прокладки кабелей — скрытый и открытый. Для скрытой

прокладки используют конструкцию стен, полов, потолков. Однако, это не всегда

возможно. Наиболее распространенный вариант кабель каналов – пластиковые короба.

Варианты открытой прокладки кабельных жгутов включают лотки, короба,

миниколонны. Скрытая прокладка кабелей предусматривает установку встроенных

розеток, монтаж напольных лючков.

19. Рабочие станции – назначение, типы, жизненный цикл

При правильном обслуживании рабочих станций (как настольных компьютеров, так

и ноутбуков) у новых сотрудников с первого дня на работе будет все необходимое,

включая основную инфраструктуру, в том числе электронную почту. Остальные

19

сотрудники даже не заметят появления новой рабочей станции (сотрудника).

Развертывание новых приложений не будет прерывать рабочий процесс. Исправление

всех ошибок будет производиться своевременно.

Обслуживание операционных систем на рабочих станциях сводится к выполнению

трех основных задач: первоначальная установка системного ПО и приложений,

обновление системного программного обеспечения и приложений, настройка

сетевых параметров.

Рабочая станция - компьютерное оборудование, выделенное для работы одного

пользователя. Как правило, имеется в виду настольный компьютер или ноутбук

пользователя. В современной сети у нас также есть среди прочего компьютеры с

удаленным доступом, виртуальные машины и ноутбуки с док-станциями (для

расширения функциональных возможностей портативного компьютера. Основная идея

использования данных устройств такова: человек берет с собой компактный и легкий

ноутбук с минимумом возможностей (коммутации, функциональности). По приходу

домой или на рабочее место он подсоединяет ноутбук к док-станции или портурепликатору и сразу же получает практически полноценный компьютер).

Рабочие станции, как правило, используются в больших количествах и отличаются

долгим жизненным циклом.

Жизненный цикл компьютера и его операционной системы.

Рис.2. Модель жизненного цикла машины и ее ОС

На схеме отображено пять состояний: новое, чистое, сконфигурированное,

неизвестное и отключенное.

Новое состояние относится к совершенно новой машине.

Чистое состояние относится к машине с установленной, но еще не настроенной ОС.

20

Сконфигурированное состояние означает, что система настроена и функционирует

должным образом.

Неизвестное состояние относится к компьютеру, который был неправильно

сконфигурирован или конфигурация которого устарела.

Отключенное состояние относится к машине, которая была списана и отключена.

Существует множество способов перевести машину из одного состояния

жизненного цикла в другое. В большинстве сетей процессы сборки и инициализации

машин проводятся в один этап. В результате операционная система загружается и

приводится в состояние, пригодное для использования. Энтропия – процесс,

приводящий компьютер в неизвестное состояние, которое можно исправить с

помощью отладки. Со временем проводятся обновления, как правило, в виде патчей

и пакетов обновления системы безопасности. Иногда может потребоваться удалить и

переустановить систему на машине, так как наступила пора для глобального

обновления ОС, необходимо восстановить систему для новых целей или это

вынуждает сделать серьезная степень энтропии. Проводится процесс восстановления,

данные на машине стираются, и система заново устанавливается, возвращая машину к

сконфигурированному состоянию.

Компьютер можно использовать только в сконфигурированном состоянии.

Необходимо до максимума увеличить время, проводимое в этом состоянии.

Большинство других процессов относятся к приведению или возвращению

компьютера в сконфигурированное состояние. Таким образом, эти процессы

установки и восстановления должны проводиться быстро, эффективно и, будем

надеяться, автоматически.

Чтобы продлить время пребывания компьютера в сконфигурированном состоянии,

необходимо сделать так, чтобы деградация ОС протекала как можно медленнее.

Главным фактором здесь являются архитектурные решения поставщика ОС.

Архитектурное решение, принятое системным администратором, может усилить или

ослабить целостность операционной системы. Существует ли строго определенное

место для установки сторонних приложений за пределами системной области?

Предоставлялись ли пользователю права гооt или Администратора, что могло усилить

энтропию? Системные администраторы должны найти необходимый баланс между

предоставлением пользователям полного доступа и ограничением их прав. Этот баланс

влияет на скорость разрушения операционной системы.

Установка вручную всегда предполагает возможность ошибок. Если ошибки

возникают в процессе установки, узел сети начнет свой жизненный цикл с тенденцией

к разрушению. Если процесс установки полностью автоматизирован, новые рабочие

станции будут развернуты должным образом.

Переустановка (процесс восстановления) подобна установке с той разницей, что в

первом случае, возможно, понадобится перенести старые данные и приложения.

Решения, принимаемые системным администратором на ранних стадиях, определяют,

насколько простым или сложным будет этот процесс. Переустановка будет проще,

если на машине не хранится никаких данных. В случае рабочих станций это означает,

что как можно больше данных должно храниться на файловом сервере. Это позволит

предотвратить случайное удаление данных при переустановке. В случае серверов это

означает, что данные необходимо переместить на удаленную файловую систему.

Со списанием машины связаны различные задачи. Как и в случае переустановки,

некоторые данные и приложения необходимо перенести на машину, которая заменит

21

старую, или сохранить на внешнем носителе информации для последующего

использования. В противном случае они безвозвратно канут в лету. В современных

компаниях списание компьютерного оборудования производится каждые три года.

Когда руководство поймет жизненный цикл компьютера или его упрощенную модель,

которая лишена ненужных технических подробностей, системным администраторам

будет проще получить финансирование для выделенной группы развертывания, отдела

ремонта и т. д.

20. Основные задачи обслуживания ОС на рабочих станциях

Обслуживание операционных систем на рабочих станциях сводится к выполнению

трех основных задач:

٠ первоначальная установка системного программного обеспечения и

приложений,

٠ обновление системного программного обеспечения и приложений,

٠ настройка сетевых параметров.

Для управления сетью с минимальными затратами, эти три задачи необходимо

автоматизировать для любой платформы, которая используется в вашей сети.

Установка вручную всегда предполагает возможность ошибок. Если ошибки

возникают в процессе установки, узел сети начнет свой жизненный цикл с тенденцией

к разрушению. Если процесс установки полностью автоматизирован, новые рабочие

станции будут развернуты должным образом.

Переустановка (процесс восстановления) подобна установке с той разницей, что в

первом случае, возможно, понадобится перенести старые данные и приложения.

Решения, принимаемые системным администратором на ранних стадиях, определяют,

насколько простым или сложным будет этот процесс. Переустановка будет проще,

если на машине не хранится никаких данных. В случае рабочих станций это означает,

что как можно больше данных должно храниться на файловом сервере. Это позволит

предотвратить случайное удаление данных при переустановке. В случае серверов это

означает, что данные необходимо переместить на удаленную файловую систему.

21. Установка ОС – на рабочие станции, особенности, способы автоматизации

Установка вручную всегда предполагает возможность ошибок. Если ошибки

возникают в процессе установки, узел сети начнет свой жизненный цикл с тенденцией

к разрушению. Если процесс установки полностью автоматизирован, новые рабочие

станции будут развернуты должным образом.

Переустановка (процесс восстановления) подобна установке с той разницей, что в

первом случае, возможно, понадобится перенести старые данные и приложения.

Решения, принимаемые системным администратором на ранних стадиях, определяют,

насколько простым или сложным будет этот процесс. Переустановка будет проще,

если на машине не хранится никаких данных. В случае рабочих станций это означает,

что как можно больше данных должно храниться на файловом сервере. Это позволит

22

предотвратить случайное удаление данных при переустановке. В случае серверов это

означает, что данные необходимо переместить на удаленную файловую систему.

Автоматизация решает огромное количество проблем, но не все из них являются

техническими.

Автоматизация устраняет два вида скрытых затрат. Первый относится к

ошибкам: при ручном выполнении процессов существует вероятность ошибок. Для

любой рабочей станции существуют тысячи потенциальных комбинаций настроек

Небольшая ошибка в конфигурации может вызвать серьезный сбой. Иногда решить

эту проблему достаточно просто. Второй тип скрытых затрат относится к

неоднородности. Если вы вручную устанавливаете операционную систему, вы никогда

не добьетесь той же конфигурации на другой машине.

Автоматизация позволяет избежать всех ошибок, которые возникают при ручной

установке.

Настройка системы автоматической установки требует больших усилий. Однако в

результате эти усилия окупятся и сэкономят вам больше времени, чем вы потратите на

настройку.

Частично автоматизированная установка

Частичная автоматизация лучше, чем ее полное отсутствие. До тех пор, пока

система установки не будет работать идеально, необходимо обеспечить какие-то

временные средства для некоторых этапов. Автоматизация оставшегося может занять

больше времени, чем автоматизация первых 99%.

Отсутствие автоматизации может быть оправданно, если используется небольшое

количество тех или иных платформ, если затраты на полную автоматизацию

превышают экономию времени или если поставщик сделал автоматизацию

невозможной (или неподдерживаемой).

Основная временная мера - документирование всего процесса, которое позволит

впоследствии воспроизводить его в точности. Документирование может

производиться в виде записей при создании первой системы, чтобы на различные

вопросы можно было давать одни и те же ответы.

Клонирование и другие методы

В некоторых сетях для создания новых машин используется клонирование жестких

дисков. Клонирование жесткого диска подразумевает создание узла с точной

конфигурацией ПО, которая необходима для всех развертываемых узлов. Затем

жесткий диск этого узла клонируется (копируется) на все новые компьютеры. Первую

машину часто называют «золотым узлом». Вместо того чтобы снова и снова

копировать жесткий диск, его содержимое можно скопировать на компакт-диск,

ленточный накопитель или файловый сервер, которые впоследствии будут

использоваться при установке.

Поставщики некоторых ОС не поддерживают клонированные диски, так как

процесс установки может изменяться на основе таких факторов, как тип

обнаруженного оборудования.

Можно достичь золотой середины, применяя как автоматизацию, так и

клонирование. В некоторых сетях клонируют диски для минимальной установки (а

затем используют автоматическую систему установки приложений и патчей поверх

ОС. В других сетях используют стандартную систему установки, а затем «клонируют»

приложения или модификации системы на машины.

23

И наконец, некоторые поставщики

автоматизировать установку.

ОС

не

предоставляют

возможности

22. Обновление ОС и прикладного ПО рабочих станций. Способы уменьшения

вероятности ошибок

Системы обновления ПО должны быть достаточно универсальными, чтобы они

позволяли устанавливать новые приложения и обновлять уже имеющиеся, а также

устанавливать патчи ОС. Если система способна только устанавливать патчи, новые

приложения можно упаковать и использовать их в качестве патчей. Такие системы

также можно использовать для внесения незначительных изменений на большом

количестве узлов сети.

Процесс обновления отличается от установки

Автоматизация обновления ПО схожа с автоматизацией первичной установки, но

между ними есть и несколько существенных различий.

Узел сети находится в рабочем состоянии. Обновление устанавливается на

машины, которые находятся в рабочем состоянии, а при первичной установке

необходимо выполнить ряд дополнительных задач, таких как создание разделов на

дисках и определение сетевых параметров. На самом деле первичная установка

проводится на узле, который находится в отключенном состоянии (например, на

машине с абсолютно чистым жестким диском).

Отсутствует необходимость в физическом доступе. При обновлении нет

необходимости в физическом доступе к рабочей станции (что может помешать работе

пользователей). Кроме того, координация такого доступа может потребовать больших

затрат. Пропущенные встречи, отпуска пользователей, машины в запертых кабинетах все это может привести к кошмарной необходимости перепланирования встреч.

Физический доступ к компьютерам автоматизировать нельзя.

Узел сети уже используется. Обновление ПО проводится на машинах, которые

используются на протяжении какого-то времени. А значит, клиент ожидает, что

машину можно будет и дальше использовать после завершения процесса обновления.

Вы не имеете права испортить машину! Если что-то пойдет не так при первичной

установке, вы можете просто стереть диск и начать все заново.

Узел сети может не находиться в «известном состоянии». Поэтому автоматизация

должна быть более точной, так как с момента первичной установки в ОС могли

возникнуть ошибки. При первичной установке состояние машины является более

контролируемым.

Узел сети может использоваться сотрудниками в процессе обновления.

Некоторые обновления невозможно установить в то время, когда машина

используется. Microsoft System Management Service решает эту проблему с помощью

установки пакетов после того, как пользователь ввел свое имя и пароль при входе в

систему, но до того, как он получает доступ к машине.

Узел сети может отсутствовать. В нашу эпоху ноутбуков есть большая

вероятность того, что узел не присутствует в сети в момент установки обновлений.

Либо она должна отслеживать его появление в сети, либо сам узел должен запускать ее

по определенному расписанию, а также при каждом подключении к своей домашней

сети.

24

Узел сети может иметь мультисистемную загрузку. Система обновления,

предназначенная для настольных компьютеров, должна точно контролировать доступ

к нужной ОС. Персональный компьютер с мультитсистемной загрузкой Windows в

одном разделе и Linux в другом может месяцами работать на Linux. При - этом

обновления ОС Windows будут пропускаться. Системы обновления как для Linux, так

и для Windows должны быть достаточно «интеллектуальными», чтобы справиться с

такой ситуацией.}

Последствия ошибок при установке патчей отличаются от таковых при установке

ОС. Пользователь, скорее всего, даже не узнает, были ли ошибки при установке ОС,

так как до этого узел сети фактически не используется. Однако, узел сети, на который

устанавливается обновление, как правило, уже находится на рабочем столе

сотрудника. Ошибки обновления, которые перевели машину в нерабочее состояние,

гораздо заметнее и вызывают гораздо большее раздражение у пользователей.

Вы можете снизить риск ошибок обновления, применив метод «одна, несколько»

много».

Одна. Прежде всего, установите патч на одну машину. Лучше всего на свою

собственную - тогда у вас будет дополнительный стимул все сделать правильно. Если

при обновлении возникнут ошибки, вносите в процесс изменения до тех пор, пока он

не будет работать на одной машине без ошибок.

Несколько. Далее попробуйте установить патч на несколько других машин.

Если это возможно, стоит протестировать автоматизированный процесс обновления

на рабочих станциях остальных системных администраторов, прежде чем

задействовать машины пользователей. Системные администраторы проявляют чуть

больше понимания. Затем протестируйте систему на нескольких машинах дружелюбно

настроенных к вам пользователей (не системных администраторов).

Много. Протестировав свою систему и убедившись, что она не уничтожит ничей

жесткий диск, начинайте постепенно переходить ко все большим и большим группам

пользователей, нетерпимых к риску.

Весь процесс должен быть хорошо документирован, обеспечить максимальную

степень управления риском. Необходимо обеспечить грамотное описание и

повторяемость процесса, и вы должны пытаться улучшить его после каждого

использования.

23. Настройка сетевых параметров рабочих станций

Для сетей, объединяющих большое количество рабочих станций, необходима

автоматизация обновления сетевых параметров тех считанных битов информации, от

которой часто зависит загрузка компьютеров и их объединение в сеть.

Обновление должно производиться иначе, чем установка приложений, когда одно и

то же приложение устанавливается на всех узлах сети с одинаковой конфигурацией.

Поэтому система автоматизации обновления сетевых параметров обычно создается

отдельно от остальных систем. Наиболее распространенная система автоматизации

этого процесса — DHCP.

Серверы DHCP от некоторых поставщиков настраиваются за несколько секунд,

другие серверы - значительно дольше. Создание глобальной архитектуры DNS/DHCP с

десятками или сотнями сетей требует основательного планирования и специальных

знаний.

25

DNS –(Domain Name System — система доменных имён) — компьютерная

распределённая система для получения информации о доменах. Чаще всего

используется для получения IP-адреса по имени хоста (компьютера или у-ва),

получения информации о маршрутизации почты.Основой DNS является представление

об иерархической структуре доменного имени и зонах. Доме́н (англ. domain —

область) — узел в дереве имён, вместе со всеми подчинёнными ему узлами (если

таковые имеются), то есть именованная ветвь или поддерево в дереве имен. Структура

доменного имени отражает порядок следования узлов в иерархии.

DHCP (англ.Dynamic Host Configuration Protocol - протокол динамической

конфигурации узла) - это сетевой протокол, позволяющий компьютерам

автоматически получать IP-адрес и другие параметры, необходимые для работы в

сети TCP/IP. Данный протокол работает по модели «клиент-сервер». Для

автоматической конфигурации компьютер-клиент на этапе конфигурации сетевого

устройства обращается к так называемому серверу DHCP, и получает от него нужные

параметры. Сетевой администратор может задать диапазон адресов, распределяемых

сервером среди компьютеров. Это позволяет избежать ручной настройки компьютеров

сети и уменьшает количество ошибок. Протокол DHCP используется в большинстве

сетей TCP/IP.

Как правило, DHCP назначает отдельный IP-адрес каждому узлу сети. Функция

динамической аренды адресов позволяет вам указать диапазон IР-адресов, которые

можно присваивать узлам сети. Эти узлы смогут при каждом подключении к сети

получать новый IP-адрес. Преимущество в том, что облегчается работа

администраторов и повышается удобство для пользователей.

Зачастую лучше закрепить конкретный IP-адрес за конкретным узлом сети. Это

особенно важно для серверов, чьи IP-адреса прописываются в конфигурационных

файлах других узлов, таких как DNS-серверы и межсетевые экраны. Этот метод

называется статическим назначением адресов в или постоянной арендой адресов в

DHCP-серверах компании Майкрософт.

Динамическое распределение следует использовать в случаях, когда много узлов

конкурируют за малое количество IP-адресов.

Еще одна причина для назначения статических IP-адресов — повышение удобства

использования файлов журнала. Если рабочим станциям всегда присваиваются одни и

те же IP-адреса, в файлах журнала они будут отображаться, соответственно, с теми же

IP-адресами.

24. Серверы как элемент структуры информационной системы предприятия

25. Особенности архитектуры и управления серверных систем

В отличие от рабочих станций, предназначенных для одного пользователя, от

сервера зависит множество пользователей. Следовательно, главным приоритетом для

них становится надежность и бесперебойная работа. Прилагая усилия для повышения

надежности сервера, мы ищем возможности, которые позволят сократить время

восстановления, предоставить лучшее рабочее окружение и уделять особое внимание

процессу конфигурирования.

26

Се́рвер- программный компонент вычислительной системы, выполняющий

сервисные (обслуживающие) функции по запросу клиента, предоставляя ему доступ к

определённым ресурсам или услугам.

К серверу могут подключаться сотни, тысячи или даже миллионы пользователей.

Все усилия по повышению производительности или надежности наталкиваются на

барьер огромного количества пользователей. Серверы рассчитываются на более

продолжительное время работы, чем рабочие станции, что также подразумевает

дополнительные расходы. Покупка сервера с избыточной мощностью становится

вложением в продление его срока жизни.

Оборудование, продаваемое как сервер, качественно отличается от оборудования,

приобретаемого для индивидуальной рабочей станции. У серверного оборудования

другие возможности, а при его разработке учитывается другая экономическая модель.

При установке и поддержке серверов используются особые процедуры. Как правило,

серверы поставляются с контрактом на обслуживание, системами резервного

копирования, операционной системой и возможностью удаленного доступа. Кроме

того, серверы размещают в вычислительных центрах с контролируемым

микроклиматом и с ограниченным доступом к серверному оборудованию. Понимание

этих различий поможет вам в принятии верного решения при закупке.

Серверное оборудование обычно стоит дороже, но дополнительные возможности

оправдывают вложения.

Вот некоторые из этих возможностей:

• Расширяемость. Как правило, в серверах больше физического пространства для

жестких дисков и больше слотов для карт расширения и центральных процессоров

либо они оснащены разъемами с высокой пропускной способностью для подключения

специализированных периферийных устройств. Обычно поставщики предоставляют

дополнительные конфигурации оборудования и программного обеспечения для

кластеризации, распределения нагрузки, автоматизации переключения на резервные

мощности при отказе оборудования и других подобных возможностей.

• Большая производительность ЦП. Серверы часто оборудованы несколькими ЦП,

а также обладают дополнительными возможностями оборудования, такими как

упреждающая выборка данных, многоступенчатая проверка процессоров и

динамическое распределение ресурсов между ЦП. Процессоры различаются

частотами, на которых работают; их цена находится в прямой зависимости от частоты.

Цена на наиболее скоростные ЦП обычно бывает непропорционально завышена - это

плата за передовые технологии. Такие дополнительные расходы могут быть

оправданы на сервере, который поддерживает множество пользователей. Так как

серверы подразумевают длительный срок службы, зачастую имеет смысл приобретать

более скоростные ЦП, которые дольше не будут устаревать. Заметим, что скорость

процессора на серверах не всегда определяет эффективность, потому что скорость

работы многих приложений зависит от скорости обмена информацией (ввода-вывода),

а не от частоты ЦП.

• Высокоскоростные системы обмена информацией (ввода-вывода).

Серверы, как правило, более производительны в плане обмена информацией (вводавывода), чем клиенты. Возможности ввода-вывода часто пропорциональны количеству

пользователей, что оправдывает применение скоростных подсистем ввода-вывода. Это

может означать использование жестких дисков с интерфейсами SCSI, SAS или FC-AL

27

вместо IDE, высокоскоростных внутренних шин или сетевых интерфейсов, на порядок

более скоростных, чем у пользователей.

●Возможности модернизации. Серверы чаще модернизируют, а не просто меняют,

они предназначены для растущих потребностей. На серверах, как правило, имеется

возможность добавлять процессоры или заменять отдельные процессоры на более

быстрые, не требующая дополнительных аппаратных изменений. Как правило,

серверные процессоры размещаются отдельных разъемах в шасси или находятся в

съемных разъемах на системной плате на случай замены.

● Серверы должны иметь возможность установки в стойки. Если настольный

компьютер может размещаться в пластмассовом корпусе обтекаемой формы, сервер

должен иметь прямоугольную форму для эффективного использования пространства в

стойке. Еще важнее то, что сервер должен быть сконструирован с учетом охлаждения

и вентиляции при монтировании в стойку. Система, у которой вентиляционные

отверстия расположены только с одной стороны, не сможет поддерживать свою

температуру в стойке так же хорошо, как система со сквозной вентиляцией от

передней панели к задней. Слова «сервер» в названии компьютера недостаточно. Вам

нужно будет позаботиться о том, чтобы он соответствовал выделенному для него

месту.

●Не требуется доступ с боковых сторон. Компьютер должно быть проще

ремонтировать и обслуживать, если он установлен в стойку. Все кабели должны быть

сзади, а все отсеки приводов и дисков - спереди.

●Дополнения для повышенной надежности. Многие серверы обладают

дополнительными возможностями, повышающими надежность, такими как

дублированные источники питания, RAID, несколько сетевых карт и компоненты с

поддержкой «горячей» замены.

●Контракт на обслуживание. Поставщики предоставляют контракты на

обслуживание оборудования, где, как правило, оговариваются и гарантийные сроки

замены запасных частей.

• Альтернативные варианты управления. В идеале серверы должны иметь

поддержку функций удаленного управления, таких как доступ через последовательный

порт, который может быть использован для диагностики и решения проблем, чтобы

восстановить сбойную машину.

На серверах хранятся критически важные данные и уникальные конфигурации,

которые должны быть защищены. Достаточно простой системы, каждый вечер

делающей резервные копии этих нескольких файлов.

Для серверов необходима возможность удаленного обслуживания.

Переключатель KVM - устройство, позволяющее нескольким машинам

использовать одну клавиатуру, видеоэкран и мышь (КВМ).

Предрасположенности к сбоям среди всех системных компонентов на втором месте

после жестких дисков находятся блоки питания. Поэтому в идеале серверы должны

быть обеспечены резервными блоками питания.

Наличие резервных блоков питания не означает, что просто подключено два

устройства. Это означает, что система сохраняет работоспособность, если один из

блоков питания не функционирует: избыточность N+1.

Резервные компоненты должны поддерживать «горячую» замену. «Горячая» замена

подразумевает возможность отключить и заменить компонент во время работы

системы. Как правило, компоненты следует заменять только при отключенной

28

системе. Возможность «горячей» замены аналогична смене покрышек в тот момент,

когда автомобиль мчится по шоссе. Очень удобно, когда не приходится

останавливаться, чтобы устранить обычную проблему.

26. Технология SAN как элемент серверной инфраструктуры (назначение,

аппаратура)

SAN (storage area network) это "выделенная сеть" отделенная от традиционных

локальных (LAN- Лока́льная вычисли́тельная сеть (Local Area Network) —

компьютерная сеть, покрывающая обычно относительно небольшую территорию или

небольшую группу зданий (дом, офис, фирму, институт). Также существуют

локальные сети, узлы которых разнесены географически на расстояния более 12 500

км (космические станции и орбитальные центры). Несмотря на такие расстояния,

подобные сети всё равно относят к локальным.) и глобальных (WAN- Глобальная

вычислительная сеть (Wide Area Network) — компьютерная сеть, охватывающая

большие территории и включающая в себя большое число компьютеров) сетей. В

общем случае она предназначена для объединения ресурсов дисковой памяти,

подключаемых к одному или нескольким серверам. Как правило, она

характеризуется высокой пропускной способностью (Гигабиты/сек) между элементами

дисковой системы и отлично масштабируемой архитектурой. SAN очень часто

(практически всегда) включает специализированное ПО для управления, мониторинга

и конфигурации.

Сеть хранения данных — представляет собой архитектурное решение для

подключения внешних устройств хранения данных, таких как дисковые массивы,

29

ленточные библиотеки, оптические приводы к серверам т.о., чтобы операционная

система распознала подключённые ресурсы как локальные.

SAN обеспечивает множество преимуществ. Одно из главных это

централизованные операции с массивами данных и управление ими.

Администрирование ресурсов хранения информации для быстрорастущих проектов и

приложений, как правило, является сложной и дорогостоящей задачей. SAN

кардинально снижает стоимость и сложность управления массивами данных и, при

этом, обеспечивает существенное улучшение их характеристик.

SAN может использовать несколько различных типов высокоскоростных

интерфейсов. Оптика (Fibre Channel) является промышленным стандартом для

соединений и высокопроизводительных последовательных протоколов ввода-вывода.

Обеспечение увеличения производительности систем хранения данных, их

отказоустойчивости и масштабируемости является основным преимуществом SAN.

Производительность SAN системы намного выше, чем традиционных систем хранения

как за счет высокой скорости передачи данных в используемых интерфейсах, так и за

счет гибкости архитектуры SAN (перераспределение нагрузки - "load balancing",