090900 Управление информационной безопасностью

advertisement

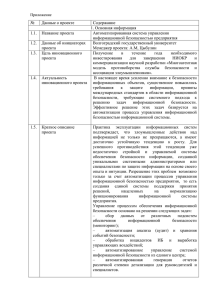

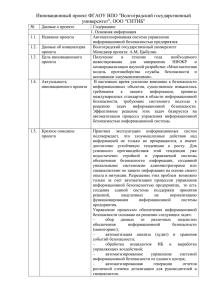

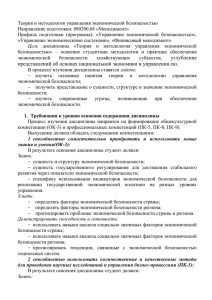

1. Цели и задачи дисциплины 1.1. Цель. Задачи дисциплины, ее место в подготовке специалиста (с учетом квалификационных требований ФГОС) Цель курса – получение студентами теоретических знаний по организации управления информационной безопасностью на объектах информатизации и в организациях, использующих в своей деятельности информационные системы. 1.2. Требования к уровню усвоения дисциплины Студент должен знать цели и задачи управления информационной безопасностью; основные концепции и архитектуры построения систем управления информационной безопасностью; основы функционирования систем управления информационной безопасностью на объектах; основы построения современных системы управления информационной безопасностью; организацию мониторинга состояния информационной безопасности объектов. Студент должен уметь проводить аудит и анализировать состояние информационной безопасности на объектах информатизации и в организациях, использующих в своей деятельности информационные системы; вырабатывать обоснованные рекомендации по совершенствованию систем управления информационной безопасностью объектов и организаций; оценивать эффективность проводимых мероприятий по совершенствованию системы управления информационной безопасностью. Студент должен иметь представление об существующих и перспективных продуктах управления системами информационной безопасности. У студента должны быть сформированы следующие общекультурные компетенции (ОК) и профессиональные компетенции (ПК) бакалавра: способностью формировать комплекс мер по информационной безопасности с учетом его правовой обоснованности, административно-управленческой и технической реализуемости и экономической целесообразности (ПК-4); способностью организовывать и поддерживать выполнение комплекса мер по информационной безопасности, управлять процессом их реализации с учетом решаемых задач и организационной структуры объекта защиты, внешних воздействий, вероятных угроз и уровня развития технологий защиты информации (ПК-5); способностью участвовать в разработке подсистемы управления информационной безопасностью (ПК-12); способностью проводить эксперименты по заданной методике, обработку результатов, оценку погрешности и достоверности их результатов (ПК-22); способностью разрабатывать предложения по совершенствованию системы управления информационной безопасностью (ПК-25); способностью формировать комплекс мер (правила, процедуры, практические приемы и пр.) для управления информационной безопасностью (ПК-26); 1.3. Связь с другими дисциплинами Учебного плана Перечень действующих и предшествующих дисциплин с указанием разделов (тем) Теория информационных систем, Информационно-коммуникационные технологии в управление предприятием, Защищенные информационные системы Перечень последующих дисциплин, видов работ Организационно-правовые механизмы обеспечения информационной безопасности, Технология обеспечения информационной безопасности объектов 2. Содержание дисциплины, способы и методы учебной деятельности преподавателя Методы обучения – система последовательных, взаимосвязанных действий, обеспечивающих усвоение содержания образования, развитие способностей студентов, овладение ими средствами самообразования и самообучения; обеспечивают цель обучения, способ усвоения и характер взаимодействия преподавателя и студента; направлены на приобретение знаний, формирование умений, навыков, их закрепление и контроль. Монологический (изложение теоретического материала в форме монолога) Показательный (изложение материала с приемами показа) М П Диалогический (изложение материала в форме беседы с вопросами и ответами) Эвристический (частично поисковый) (под руководством преподавателя студенты рассуждают, решают возникающие вопросы, анализируют, обобщают, делают выводы и решают поставленную задачу) Проблемное изложение (преподаватель ставит проблему и раскрывает доказательно пути ее решения) Исследовательский (студенты самостоятельно добывают знания в процессе разрешения проблемы, сравнивая различные варианты ее решения) Программированный (организация аудиторной и самостоятельной работы студентов осуществляется в индивидуальном темпе и под контролем специальных технических средств) Другой метод, используемый преподавателем (формируется самостоятельно), при этом в п.п. 2.1.-2.4. дается его наименование, необходимые пояснения Д Э ПБ И ПГ Приведенные в таблице сокращения обозначения педагогических методов используются составителем Рабочей программы для заполнения п.п. 2.1., 2.2. и 2.3. в столбце «Методы». 1-2 6 24 6 8 2 Вид занятия, тема и краткое содержание Реализуемые компетенции 24 Методы в том числе в интерактивно й форме, час. 118 Кол. час Неделя 2.1. Аудиторные занятия (лекции, лабораторные, практические, семинарские) Лекции 8 семестр Модуль 1. Основы управления информационной безопасностью 2 Тема «Цели и задачи управления информационной безопасностью объекта». Общие понятия управления информационной безопасностью. Цели управления информационной безопасностью объекта. 2-3 2 Тема «Цели и задачи управления информационной безопасностью объекта». Задачи управления информационной безопасностью объекта информатизации. Задачи управления информационной безопасностью организации. 3-4 2 Тема «Основные концепции и архитектуры построения систем управления информационной безопасностью». Основные концепции построения систем управления информационной безопасностью. Концепции глобального управления безопасностью. 4-5 2 2 Тема «Основные концепции и архитектуры построения систем управления информационной безопасностью». Основные архитектуры построения систем управления информационной безопасностью. Глобальная и локальные политики безопасности. 16 4 Модуль 2. Функционирование информационной безопасностью системы управления М, П, ПБ М, П, ПБ М, П, ПБ М, П, ПБ ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 5-6 2 Тема «Основы функционирования систем управления информационной безопасностью на объектах». Классификация основных средств защиты информации. Назначение основных средств защиты информации на объекте. 6-7 2 Тема «Основы функционирования систем управления информационной безопасностью на объектах». Управление информационными ресурсами. Управление средствами защиты информации. 7-8 2 8-9 2 2 Тема «Аудит и анализ состояния информационной безопасности на объектах информатизации». Аудит состояния информационной безопасности на объектах информатизации. Методы анализа состояния информационной безопасности на объектах информатизации. Тема «Аудит и анализ состояния информационной безопасности на объектах информатизации». Использование результатов аудита для повышения эффективности системы управления информационной безопасностью. 910 2 1011 2 1112 2 2 1214 2 2 40 8 40 8 16 2 Тема «Организацию мониторинга состояния информационной безопасности объектов». Виды контроля состояния информационной безопасности объектов. Межведомственный и ведомственный контроль состояния информационной безопасности объектов. Объектовый мониторинг состояния информационной безопасности. Формы представления результатов контроля. Тема «Оценка эффективность проводимых мероприятий по совершенствованию системы управления информационной безопасностью». Методы оценки эффективности проводимых мероприятий. Экспертные методы оценки эффективности систем информационной безопасности. Расчетно-аналитические методы оценки эффективности систем информационной безопасности. Тема «Оценка эффективность проводимых мероприятий по совершенствованию системы управления информационной безопасностью». Расчетно-аналитические методы оценки эффективности систем информационной безопасности. Сравнительная оценка методов оценки эффективности проводимых мероприятий. Тема «Основные существующие и перспективные продукты управления системами информационной безопасности». Системы централизованного управления безопасностью. Средства управления безопасностью локальных сетей. Продукты ведущих производителей для управления безопасностью. М, П, ПБ М, П, ПБ М, П, ПБ М, П, ПБ М, П, ПБ ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 М, П, ПБ ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 М, П, ПБ ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 М, П, ПБ Практические (Лабораторные) занятия 8 семестр Модуль 1. Основы управления информационной безопасностью ПК-4, ПК-5, 3-4 4 Тема «Цели и задачи управления информационной безопасностью объекта». Анализ объекта защиты. Формирование целей управления информационной безопасностью объекта 5-6 4 Тема «Основные концепции и архитектуры построения систем управления информационной безопасностью». Разработка концепции управления информационной безопасностью. 7-8 4 Тема «Основные концепции и архитектуры построения систем управления информационной безопасностью». Разработка политики управления информационной безопасностью. 8-9 4 2 Тема «Основные концепции и архитектуры построения систем управления информационной безопасностью». Разработка архитектуры управления информационной безопасностью. 24 4 1112 4 1314 4 1415 4 М, П, ПБ М, П, ПБ М, П, ПБ 6 Модуль 2. Функционирование информационной безопасностью 1011 М, П, ПБ системы Тема «Основы функционирования систем информационной безопасностью на объектах». Организация защиты информации на объекте. управления управления 2 Тема «Основы функционирования систем управления информационной безопасностью на объектах». Организация управления информационными ресурсами. 2 Тема «Основы функционирования систем управления информационной безопасностью на объектах». Организация управления системой защиты информации на объекте. Тема «Оценка эффективность проводимых мероприятий по совершенствованию системы управления информационной безопасностью». Организация аудита информационной безопасности объекта. М, П, ПБ М, П, ПБ М, П, ПБ М, П, ПБ ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 1516 4 1617 4 Тема «Оценка эффективность проводимых мероприятий по совершенствованию системы управления информационной безопасностью». Расчет эффективности проводимых мероприятий по совершенствованию информационной безопасности. 2 Тема «Основные существующие и перспективные продукты управления системами информационной безопасности». Продукты управления системами безопасности компаний Cisco и IBM. М, П, ПБ М, П, ПБ ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 44 Самостоятельное изучение теоретического курса Подготовка и написание реферата «Управление информационной безопасностью в организации, использующей в своей деятельности информационные системы. Подготовка к зачету. Э, И, ПБ Реализуемые компетенции Темы, разделы, вынесенные на самостоятельную подготовку, вопросы к практическим и лабораторным занятиям; тематика рефератной работы; курсовые работы и проекты, контрольные, рекомендации по использованию литературы и ЭВМ и др. Методы Кол. час Неделя 2.2. Самостоятельная работа студента ПК-4, ПК-5, ПК-12, ПК-22, ПК-25, ПК-26 2.3. Интерактивные технологии и инновационные методы, используемые в образовательном процессе Основаны на использовании современных достижений науки и информационных технологий. Направлены на повышение качества подготовки путем развития у студентов творческих способностей и самостоятельности (методы проблемного обучения, исследовательские методы, тренинговые формы, рейтинговые системы обучения и контроля знаний и др.). Нацелены на активизацию творческого потенциала и самостоятельности студентов и могут реализовываться на базе инновационных структур (научных лабораторий, центров, предприятий и организаций и др.). № Наименование основных форм 1. Использование информационных ресурсов и баз данных 2. Применение электронных мультимедийных учебников и учебных пособий Краткое описание и примеры, использования в темах и разделах, место проведения 1. База данных электронных наглядных пособий по дисциплине в виде презентаций и планшетов для демонстрации через проектор. Используется при проведении практических занятий (Ауд. 302). 2. База данных электронных наглядных пособий и дидактических материалов используется на лекциях, практических и лабораторных занятиях при выполнении студентами творческих заданий, решении проблемных ситуаций. 3. Информационные ресурсы РГПБ (база данных диссертационного фонда, электронный каталог и др.). Используется при выполнении студентами научноисследовательской работы, написания рефератов, подготовки к практическим занятиям, выполнении творческих заданий. Использование видеолекций, записанных преподавателями кафедры. Использование электронного учебника «Защита Часы 2 2 3. информации» Серпенинова О.В., Челахова В.М., размещенной на жестком диске компьютера кафедры ИБ РГЭУ «РИНХ», а также на CD-диске. При разработке программы курса и в процессе проведения практических занятий по дисциплине используются учебно-методические разработки ведущих вузов. Ориентация содержания на лучшие отечественные аналоги образовательных программ 2 3. Средства обучения 3.1. Информационно-методические Перечень основной и дополнительной литературы, методических разработок; с указанием наличия в библиотеке, на кафедре № Основная литература: Шаньгин В.Ф. Комплексная защита информации в корпоративных системах. Учебное пособие. – М: ИД «ФОРУМ»: ИНФРА – М, 2010. – 592 с. Теория систем и системный анализ в управлении организациями: Учебное пособие/Под ред. В.Н. Волковой В.Н., Емельянова А.А. – М.: Финансы и статистика, 2006. - 848 с. 1 2 Корнеев И. К., Степанов Е. А. Защита информации в офисе. Учебник для вузрв. - М.: Проспект, 2008. - 336 с. Коноплева И.А. Богданов И. А. Управление безопасностью и безопасность бизнеса. Учебное пособие. - М. : ИНФРА-М, 2010. - 448 с. Российская Федерация. Законы. Федеральный закон "Об информации, информационных технологиях и о защите информации" - М. : Омега-Л, 2007. – 19 с. Дополнительная литература: Башлы П.Н. Информационная безопасность. Учебное пособие. – Ростов н/Д, Феникс, 2006. – 253 с. Л. К. Бабенко, А. С. Басан, И. Г. Журкин и др. Защита данных геоинформационных систем: Учебное пособие - М.: Гелиос АРВ, 2010. - 336 с. Сердюк В. А. Новое в защите от взлома корпоративных систем. Учебник для вузов. М.: Техносфера, 2007. Одинцов А.А. Экономическая и информационная безопасность предпринимательства. Учебное пособие. - М. : Академия, 2006. - 336 с. 3 4 5 1 2 3 4 25 10 1 30 2 15 1 5 10 3.2. Материально-технические Основное оборудование, стенды, макеты, компьютерная техника, наглядные пособия и другие дидактические материалы, обеспечивающие проведение лабораторных и практических занятий, научноисследовательской работы студентов с указанием наличия № ауд. ЭВМ Pentium5 302 Основное назначение (опытное, обучающее, контролирующее) и краткая характеристика использования при изучении явлений и процессов, выполнении расчетов. Для проведения практических и лабораторных занятий, выполнения компьютерных тестов и составления кроссвордов 4. Текущий, промежуточный контроль знаний студентов Тесты, темы курсовых работ/проектов, вопросы для текущего контроля, для подготовки к зачету, экзамену № 1. Вопросы для зачета 1. 2. 3. 4. 5. 6. 7. 8. Общие понятия управления информационной безопасностью Цели управления информационной безопасностью объекта. Задачи управления информационной безопасностью объекта информатизации. Задачи управления информационной безопасностью организации. Основные концепции построения систем управления информационной безопасностью. Основные архитектуры построения систем управления информационной безопасностью. Концепции глобального управления безопасностью. Глобальная политика безопасности. Локальные политики безопасности. 9. 10. 11. 12. 13. 14. 15. 16. 17. 18. 19. 20. 21. 22. 23. 24. 25. 26. 27. 28. 2. Классификация основных средств защиты информации. Назначение основных средств защиты информации на объекте. Управление информационными ресурсами. Управление средствами защиты информации. Управление средствами защиты от несанкционированного доступа. Управление средствами защиты акустической информации. Управление средствами защиты информации, обрабатываемой на ПЭВМ. Аудит состояния информационной безопасности на объектах информатизации. Методы экспертного анализа состояния информационной безопасности на объектах информатизации. Расчетно-аналитические методы анализа состояния информационной безопасности на объектах информатизации. Использование результатов аудита для повышения эффективности системы управления информационной безопасностью Виды контроля состояния информационной безопасности объектов. Межведомственный контроль состояния информационной безопасности объектов. Ведомственный контроль состояния информационной безопасности объектов. Объектовый мониторинг состояния информационной безопасности. Формы представления результатов контроля информационной безопасности. Методы оценки эффективности мероприятий информационной безопасности. Экспертные методы оценки эффективности систем информационной безопасности. Расчетно-аналитические методы оценки эффективности систем информационной безопасности. Системы централизованного управления безопасностью. Средства управления безопасностью локальных сетей. Продукты для управления безопасностью кампании Cisco и IBM. Промежуточный контроль Модуль 1. Основы управления информационной безопасностью 1. Общие понятия управления информационной безопасностью 2. Цели управления информационной безопасностью объекта. 3. Задачи управления информационной безопасностью объекта информатизации. 4. Задачи управления информационной безопасностью организации. 5. Основные концепции построения систем управления информационной безопасностью. 6 .Основные архитектуры построения систем управления информационной безопасностью. 7. Концепции глобального управления безопасностью. 8. Глобальная политика безопасности. Локальные политики безопасности. 9. Классификация основных средств защиты информации. 10. Назначение основных средств защиты информации на объекте. Модуль 2. Функционирование системы управления информационной безопасностью 1. Управление информационными ресурсами. 2. Управление средствами защиты информации. 3. Управление средствами защиты от несанкционированного доступа. 4. Управление средствами защиты акустической информации. 5. Управление средствами защиты информации, обрабатываемой на ПЭВМ. 6. Аудит состояния информационной безопасности на объектах информатизации. 7. Методы экспертного анализа состояния информационной безопасности на объектах информатизации. 8. Расчетно-аналитические методы анализа состояния информационной безопасности на объектах информатизации. 9. Использование результатов аудита для повышения эффективности системы управления информационной безопасностью 10. Виды контроля состояния информационной безопасности объектов. 11. Межведомственный контроль состояния информационной безопасности объектов. 12. Ведомственный контроль состояния информационной безопасности объектов. 13. Объектовый мониторинг состояния информационной безопасности. 14. Формы представления результатов контроля информационной безопасности. 15. Методы оценки эффективности мероприятий информационной безопасности. 16. Экспертные методы оценки эффективности систем информационной безопасности. 17. Расчетно-аналитические методы оценки эффективности систем информационной безопасности. 18. Системы централизованного управления безопасностью. 19. Средства управления безопасностью локальных сетей. 20. Продукты для управления безопасностью кампании Cisco и IBM. Контрольные задания для оценки знаний, умений, владений в целях контроля уровня сформированности компетенций Знать, уметь, владеть 1 Содержание учебного материала (тема, раздел, модуль) 2 З. ПК-4 Модуль 1, 2 У. ПК-4 Модуль 1, 2 В. ПК-4 Модуль 1, 2 З. ПК-5 Модуль 2 У. ПК-5 Модуль 2 В. ПК-5 Модуль 2 З.ПК-22 Модуль 2 У.ПК-22 Модуль 2 В.ПК-22 Модуль 2 З.ПК-25 Модуль 2 Контрольные вопросы и компетентностноориентированные задания 3 ПК-4 1. Общие понятия управления информационной безопасностью 2. Классификация основных средств защиты информации. 1. Межведомственный контроль состояния информационной безопасности объектов. 2. Ведомственный контроль состояния информационной безопасности объектов. 1 Межведомственный контроль состояния информационной безопасности объектов. 2. Ведомственный контроль состояния информационной безопасности объектов. ПК-5 1. Основные архитектуры построения систем управления информационной безопасностью. 2. Концепции глобального управления безопасностью. 3. Глобальная политика безопасности. Локальные политики безопасности. 1. Концепции глобального управления безопасностью. 1. Глобальная политика безопасности. Локальные политики безопасности. ПК-22 1. Аудит состояния информационной безопасности на объектах информатизации. 2. Методы экспертного анализа состояния информационной безопасности на объектах информатизации. 1. Аудит состояния информационной безопасности на объектах информатизации. 2. Методы экспертного анализа состояния информационной безопасности на объектах информатизации. 1. Методы экспертного анализа состояния информационной безопасности на объектах информатизации. ПК-25 1. Расчетно-аналитические методы анализа Методы и средства контроля (код) 4 Колво вариант ов КВЗ 2 КВЗ 2 КВЗ 2 КВЗ 2 КВЗ 2 КВЗ 2 КВЗ 2 КВЗ 2 КВЗ 2 КВЗ 2 У.ПК-25 Модуль 2 В.ПК-25 Модуль 2 З.ПК-12 Модуль 1, 2 У.ПК-12 Модуль 1, 2 В.ПК-12 Модуль 1, 2 состояния информационной безопасности на объектах информатизации. 2. Формы представления результатов контроля информационной безопасности 1. Формы представления результатов контроля информационной безопасности 1. Расчетно-аналитические методы анализа состояния информационной безопасности на объектах информатизации. ПК-26 1 Цели управления информационной безопасностью объекта. 2. Задачи управления информационной безопасностью объекта информатизации. 3. Задачи управления информационной безопасностью организации. 1. Использование результатов аудита для повышения эффективности системы управления информационной безопасностью. 1. Использование результатов аудита для повышения эффективности системы управления информационной безопасностью. КВЗ 2 КВЗ 2 КВЗ 2 КВЗ 2 КВЗ 2 Критерии оценивания: 84-100 баллов - оценка «отлично» 67-83 баллов - оценка «хорошо» 50-66 баллов - оценка «удовлетворительно» 0-49 баллов - оценка «неудовлетворительно» 5. Дополнения и изменения в рабочей программе на учебный год _____/______ Следующие записи относятся к п.п. Автор Зав. кафедрой Принято УМУ__________________________________ Дата:_____________________