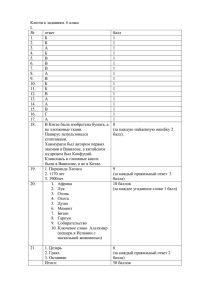

Тема 1. Общие принципы и основные определения в области защиты информации 1. (Сложность: 1 балл). Cведения, которые становятся известными различным должностным лицам по роду их служебной деятельности, однако в силу своего особого характера не могут свободно распространяться, это: а) служебная тайна; б) профессиональная тайна; в) информация для служебного пользования; *) здесь нет правильного ответа. Тема 2. Формальные политики безопасности 2. (Сложность: 1 балл). Какому уровню, из описанных в документе «Критерии оценки безопасности компьютерных систем», соответствует Microsoft Windows NT 4.0? а) С1; б) С2; в) B1; г) B2; д) B3; У) A1; *) здесь нет правильного ответа. Тема 3. Практическое применение политик безопасности 3. (Сложность: 1 балл). В большинстве операционных систем на базе ядра Linux Kernel: а) Используется дискреционная политика безопасности; б) Используется мандатная политика безопасности; в) Политики безопасности не используются; *) здесь нет правильного ответа. Тема 4. Классические методы шифрования 4a. (Сложность: 2 балла). Зашифруйте методом Вижинера слово: ЗЛО с ключом ЛЕС. ФСБ (13, 6, 19) 4b. (Сложность: 2 балла). Дешифруйте методом Цезаря слово: ЮЛА. (ROT1 – ЯМБ, ROT3 - БОГ) Тема 5. Классификация методов и алгоритмов криптографии 5. (Сложность: 2 балла). Какой из этих шифров самый «медленный»: а) шифр DES; б) шифр 3DES; в) шифр RC4; *) здесь нет правильного ответа. Тема 6. Теоретические основы криптографии 6a. (Сложность: 3 балла). В 8-битовом сдвиговом регистре с линейной обратной связью (LFSR) хранится число 81h. Обратной связью объединены 0-й и 7-й биты. Какое значение будет храниться в регистре после сдвига вправо? a) 0: б) 1; в) 81h; г) 18h; *) здесь нет правильного ответа. 6b. (Сложность: 3 балла). Пользуясь средствами операционной системы, определите, что больше по числовому значению: SHA-1 от числа 1 или SHA1 от строки ‘1’: a) первое больше; б) второе больше; в) они равны; *) здесь нет правильного ответа. 6с. (Сложность: 3 балла). Найдите мультипликативно-обратное для числа 3 в GF(7). 5 (3 * 5 ≡ 15 ≡ 1 (mod 7)) Тема 7. Методы и алгоритмы асимметричной криптографии 7. (Сложность: 1 балл). Что такое «цифровой сертификат»? а) хранилище для обычного пароля; б) хранилище для мастер-ключа; в) хранилище для сеансового ключа; г) хранилище для секретного ключа; д) хранилище для открытого ключа; *) здесь нет правильного ответа. Тема 8. Методы и средства аутентификации 8. (Сложность: 1 балл). Что такое «радужная таблица»? а) список паролей; б) список хешей; в) список хешей с их паролями; *) здесь нет правильного ответа. Тема 9. Защита информации в сетях 9a. (Сложность: 1 балл). Что такое «бастионный» узел сети? а) узел, не имеющий выхода во внешнюю сеть; б) узел, ПО которого не содержит уязвимостей; в) узел, безопасность которого обеспечена избыточным количеством защитных программных и аппаратных средств; *) здесь нет правильного ответа. 9b. (Сложность: 1 балл). Чем апплет отличается от скрипта? a) Первый выполняется браузером клиента, другой сервером; б) Первый выполняется сервером, второй браузером клиента; в) С точки зрения, где они выполняются, отличия нет; *) здесь нет правильного ответа. Тема 10. Борьба с разрушающими программными воздействиями 10а. (Сложность: 1 балл). Что такое «медовый горшочек» (honeypot)? а) узел сети, содержащий информацию с повышенной степенью секретности; б) слабо защищенный узел сети, снабженный средствами обнаружения вторжений; в) незащищенный узел сети, не имеющий выхода во внешнюю сеть; *) здесь нет правильного ответа. 10b. (Сложность: 1 балл). Что такое эксплойт? а) фрагмент кода, активизирующийся при определенных внешних условиях; б) намеренно созданная или оставленная уязвимость в коде; в) программа, скрывающая свое присутствие на компьютере; г) программа, демонстрирующая и использующая уязвимость ПО; *) здесь нет правильного ответа.