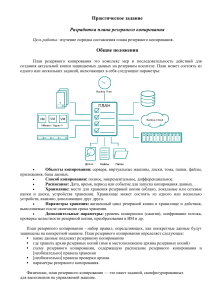

Базы данных. Приложения БД Надежность и безопасность баз данных Доцент кафедры ИС Рычка И.А. Тезис • Информационная система, частью которой является СУБД, должна обеспечивать конфиденциальность, целостность и доступность данных. Качество баз данных Показатели качества баз данных Два компонента при анализе качества БД: 1) программные средства системы управления базой данных (СУБД), независимые от сферы их применения и смыслового содержания накапливаемых и обрабатываемых данных; 2) информация базы данных, доступная для обработки и использования в конкретной проблемно-ориентированной сфере применения. Показатели качества ИС Шесть характеристик качества ПО: 1) функциональные возможности; 2) надежность; 3) практичность; 4) эффективность; 5) сопровождаемость; 6) мобильность. Совокупность всех свойств, в которых обусловлена возможность применения ИС для удовлетворения потребностей в соответствии с ее назначением Показатели качества баз данных • Функциональные показатели качества информации БД • процессы формирования и изменения информационного наполнения БД администраторами, • процессы доступа к данным и представления результатов пользователям БД; • Конструктивные показатели качества информации в БД Аудит базы данных Необходимость аудита БД • Нестабильная работа и низкая производительность • Трудно управлять приложениями и сервисами • Есть устаревшие или унаследованные системы • Трудности с разграничением прав и администрированием рабочих мест • Произошел ИБ-инцидент или есть подозрение, что данные скомпрометированы • Высокие расходы на поддержку ИТ-инфраструктуры • Масштабирование ИТ, новый этап в развитии организации • Отсутствует система или политики резервного копирования данных • Реорганизация управления или новая ИТ-команда Аудит базы данных • Аудит базы данных — это комплекс мероприятий, результатом которых становится оценка двух параметров, определяющих эффективность информационного массива: рациональность и безопасность. • Периодичность применения аудита • Первичный (при начале нового проекта, при настройке ИТ-процессов, …) • Регулярный (проверка структуры базы данных на ошибки, оптимизация структуры при изменении среды, …) Аудит базы данных • Организация быстрой и слаженной работы всех элементов базы данных; • Обновление базы до актуального на момент оценки состояния; • Устранение ошибок, влияющих на работу базы данных; • Определение и устранение причин, вызывающих ошибки в базе данных; • Оптимизация затрат временных ресурсов в работе с базой данных. Надежность Требования ACID • обеспечение сохранности данных 1) Atomicity — Атомарность 2) Consistency — Согласованность 3) Isolation — Изолированность 4) Durability — Надёжность Защита данных #1 • Строгое разделение обязанностей между инженером-программистом и инженером баз данных. • Строго определенные и регулярно тестируемые процессы резервного копирования и восстановления. • Хорошо организованные и регулярно тестируемые процедуры безопасности. • Дорогостоящее программное обеспечение для баз данных, гарантирующее высокий уровень надежности и сохранности данных. • Дорогостоящая базовая система хранения с резервированием всех компонентов. • Широкомасштабный контроль изменений и административных задач Защита данных #2 • Ответственность за все общие данные несут все команды разработчиков разной специализации. • Стандартизированные и автоматизированные процессы резервного копирования и восстановления данных проходят одобрение инженерами по обеспечению надежности БД. • Стандартизированные политики и процедуры безопасности проходят одобрение отделом DBRE и отделом безопасности. • Все политики внедряются путем автоматического распространения и развертывания. • Хранилище данных выбирается исходя из требований к данным, а оценка потребности в надежности их хранения становится частью процесса принятия решений. • Ориентироваться следует в первую очередь на автоматизированные процессы, резервирование и хорошо отлаженные методы, а не на сложное дорогостоящее оборудование. • Внедрение изменений включается в процедуры развертывания и в автоматизацию инфраструктуры, причем акцент делается на тестировании, резервировании и смягчении возможных последствий. Политика резервного копирования данных • Аппаратное обеспечение для резервного копирования устройство на базе жесткого диска. Используется ЦОД (центр обработки данных) (в обычной конфигурации устройство хранения имеет встроенное ПО для управления данными резервного копирования) • Аппаратное обеспечение является объектом хранения копий данных. • Аппаратное обеспечение находится в ЦОД (главный офис организации, удаленный сайт или и то, и другое). Политика резервного копирования данных ПО и облачное копирование не требуют использования ЦОД. Преимущества: • удаленное устранение неполадок (при работе удаленно); • резервное копирование в облаке проще запустить и поддерживать (чем резервное копирование на месте); • можно возложить на провайдера облачное резервное копирование и управление им. Недостатки: • задержки и зависимость от облачного провайдера, • надежность канала доступа к облачному хранилищу, • вопрос безопасности: выпус конфиденциальных данных за пределы корпоративного файрволла. Политика резервного копирования данных Типы резервного копирования 1) полное резервное копирование (просто копия всей системы); 2) инкрементная резервная копия (копирование всех файлов, изменившихся с момента предыдущего резервного копирования); 3) дифференциальная резервная копия (копирование всех файлы, которые изменились с момента последнего полного резервного копирования. Аппаратные средства, программное обеспечение, облако или их комбинация Политика резервного копирования данных Три основных политики резервирования для всем видов и планов: • 3-2-1, • GFS (Grandfather, Father, Son) – «Дед-отец-сын» • TOH (Tower of Hanoi) – «Ханойская башня». Политика резервного копирования данных Золотое правило резервного копирования 3-2-1 • Создание ТРЕХ копий данных • Хранение копий на ДВУХ разных устройствах • ОДНУ копию хранить на удаленном хранилище Политика резервного копирования данных GFS (Grandfather, Father, Son) – «Дед-отец-сын» Данные резервируются и сохраняются «в трех поколениях»: • раз в месяц («дед»), • затем каждую неделю («отец») и • каждый день («сын»). В конце недели «сын» становится «отцом», а раз в месяц «отец» становится «дедом». Такая политика очень эффективна и надежна, однако при этом нужно все больше пространства для сохранения резервных копий. Поэтому иногда требуется проводить чистку сохраненного объема данных. Политика резервного копирования данных TOH (Tower of Hanoi) – «Ханойская башня» • «Башни» — это разные носители: диски, ленты, облако. Политика резервного копирования данных Виды резервирования данных • Резервирование файлов (files): определяются целевые данные и файлы, подлежащие резервному копированию тем или иным методом, политикой и регламентом. • Резервирование образов (image): предусматривает полное резервное копирование образа диска вместе с операционной системой, служебными файлами и данными. План по восстановлению данных Резервная копия хороша лишь настолько, насколько хороша возможность ее восстановления. Задачи плана по восстановлению данных: • описать, как организация планирует восстанавливать свои резервные копии данных; • описать, как быстро и какой объем данных должна восстановить организация, чтобы функционировать (показатели — цель времени восстановления и цель точки восстановления); • согласовать с общим планом аварийного восстановления* организации. *План аварийного восстановления – DR (Disaster Recovery) включает результаты оценки рисков и анализа воздействия на бизнес. Его цель – восстановление работоспособности предприятия после аварии. Безопасность Потери данных и их восстановление • Помнить: простои во время восстановления данных приводят к потери доходов, дорого обходятся репутации компании и моральному состоянию сотрудников. Безопасность данных ‒ состояние защищенности, при котором обеспечиваются конфиденциальность, доступность и целостность данных: • конфиденциальность отвечает за обеспечение доступа к данным, только санкционированным пользователями; • целостность исключает несанкционированное изменение структуры и содержания данных; • доступность позволяет обеспечить доступ к данным, санкционированным пользователями, по их первому требованию. => Аспекты информационной безопасности • Конфиденциальность информации • Целостность информации • Доступность информации Конфиденциальность информации – необходимость предотвращения разглашения или утечки какойлибо информации. Конфиденциальность: • сохранение в тайне данных, критичных для организации, • обеспечение неприкосновенности личных данных. Принцип минимальной необходимой осведомлённости (англ. need-to-know): - предоставление доступа к информации c наименьшими привилегиями. Классификация информации: 1) строго конфиденциальная, 2) предназначенная для публичного или 3) для внутреннего пользования. Целостность информации ‒ данные не были изменены при выполнении какой-либо операции над ними, будь то передача, хранение или отображение. Осуществление деятельности в организации возможно лишь на основе достоверных данных. Для защиты целостности информации - меры контроля и управления изменениями информации и обрабатывающих её систем Потеря целостности грозит искажением или даже разрушением хранимых в базе данных. Доступность информации ‒ состояние информации, при котором субъекты, имеющие права доступа, могут реализовывать их беспрепятственно. К правам доступа относятся: ‒ право на чтение информации, ‒ изменение информации, ‒ хранение информации, ‒ копирование информации, ‒ уничтожение информации. DoS-атаки, атаки программ-вымогателей, саботаж, непреднамеренные человеческие ошибки, отказ в обслуживании в результате превышения допустимой мощности или недостатка ресурсов оборудования и пр.факторы Риски • Внутренний злоумышленник • Продажа информации конкурентам • Обида: месть руководству / коллегам, зависть к коллегам • Интерес к внутренним секретам организации • Слив инсайдерской информации друзьям / знакомым • Сокрытие фактов инцидентов • Внешний злоумышленник • Спортивный интерес • Заказ конкурентов • Поиск данных на продажу (например, в даркнет) • Кража / искажение / удаление данных для получения преимущества Методы обеспечения безопасности БД • Политика безопасности • Методы защиты БД • Основные методы • Безопасное конфигурирование • Контроль доступа • Аудит • Разделение компонент • Шифрование • Дополнительные методы • Резервное копирование • Обучение персонала • Физическая безопасность Контроль доступа • Защита: 1) от внешних и внутренних злоумышленников 2) от ошибок персонала, приводящих к потерям эквивалентным реализации атаки злоумышленником. • Реализация: по принципу минимального уровня привилегий • Строится для двух основных категорий пользователей: администраторы и пользователи. Для администратора в каждой БД указываются только те права, которые необходимы ему для выполнения рабочих функций. (даже если все задачи администрирования реализуются единственным сотрудником, разделение прав доступа должно применяться) Аудит безопасности базы данных Общий список событий, подлежащих аудиту: • Предоставление прав доступа к базе данных, • Любые вмешательства в файловую структуру базы данных, • Все инциденты, связанные с отказом в доступе к базе данных, • Любые потенциально опасные действия в системе базы данных, • Все действия или попытки действий в системе без соответствующих прав доступа, • Несанкционированное изменение настроек сервера или программного обеспечения базы данных. Аудит безопасности базы данных • Централизация данных аудита на внешней системе (существенным образом снижаются риски изменения данных аудита) • Контроль активности пользователей/администраторов: не использовать права доступа в корыстных целях. Аудит безопасности базы данных Результат аудита безопасности базы данных: • общая оценка защищенности информационной базы; • слабые места в системе защиты БД; • пути исправления ситуации по устранению брешей в защите БД. Обучение сотрудников ‒ помощь сотрудникам в понимании стратегии резервного копирования данных и того, чего следует ожидать в ситуации восстановления. Наличие документированного и постоянно обновляемого плана резервного копирования данных Наборы данных растут экспоненциально; следовательно, растут и наборы данных резервного копирования. Администраторы должны: 1) проверить требования организации к хранению резервных копий, 2) проанализировать архитектуру резервного копирования и ее эффективность, 3) создать политики управления жизненным циклом данных для резервных копий. Проверка резервного копирования • Тестирование резервного копирования • Анализ результатов тестирования Тестирование резервных копий Лучше получить сбой во время тестирования, чем в ситуации восстановления в реальном времени. Политика резервного копирования (backup policy) Частота тестирования резервных копий: • критически важные данные резервируются чаще всего, поэтому такие резервные копии должны тестироваться чаще всего; • каждому набору резервных копий дб присвоено значение критичности для определения частоты тестирования. Анализ результатов тестирования • Анализ результаты тестирования для понимания, где надо внести изменения в резервное копирование. • Надо убедиться, что резервные копии надежны и справятся с любой ситуацией восстановления. План резервного копирования Создание плана резервного копирования – командная работа. Планирование резервного копирования данных – важный вид деятельности. При существующем количестве угроз и рисков надо иметь готовую копию критически важных данных на случай незапланированного инцидента.