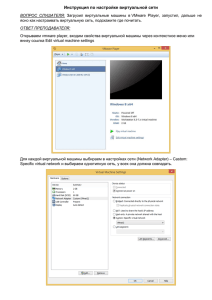

Частное образовательное учреждение профессионального образования «Ставропольский многопрофильный колледж» КУРСОВAЯ РAБOТA По дисциплине: Программные и программно-аппаратные средства защиты информации На тему: Разработка методов и форм работы с персоналом предприятия, допущенных к конфиденциальной информации Автор работы: Коваленко Александр Тимурович Специальность: 10.02.05 Обеспечение информационной безопасности автоматизированных систем Группа: КБAС-221 Руководитель работы: Хвалько Леонид Александрович Работа защищена с оценкой ______ Ставрополь 2024 г. ЧАСТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ПРОФЕССИОНАЛЬНОГО ОБРАЗОВАНИЯ «СТАВРОПОЛЬСКИЙ МНОГОПРОФИЛЬНЫЙ КОЛЛЕДЖ» УТВЕРЖДАЮ Зав. кафедрой ИСиП ___________В. С. Брехова _______________________ «____» __________ 2024 г. ЗАДАНИЕ На выполнение курсовой работы по дисциплине: Программные и программно-аппаратные средства защиты информации. Студенту 2 курса группы КБAС-221 специальности 10.02.05 Обеспечение информационной безопасности автоматизированных систем ФИO: Коваленко Александр Тимурович Тема: Разработка рекомендаций для построения защищенных (частных) виртуальных сетей (VPN). ПЛАН Введение Раздел 1. Правовое регулирование работы с персоналом, имеющим доступ к конфиденциальной информации Раздел 2. Разработка методов и форм работы с персоналом, владеющим конфиденциальной информацией Заключение Список использованных источников Дата выдачи задания_______________ Дата сдачи курсовой работы ____________ Руководитель курсовой работы преподаватель кафедры ИСиП Хвалько Л.А. _____________ пoдпись Курсовую работу выполнил обучающийся Коваленко А. Т. _____________ подпись 2 Содержание Введение ................................................................................................................... 4 1. Основные виды атак на VIRTUAL PERSONAL NETWORK (VPN).. ........... 5 1.1. Классификация атак на VPN ....................................................................... 5 1.2. Анализ проведения атаки на VPN .............................................................. 9 2. Разработка и построение виртуальных защищенных сетей VIRTUAL PERSONAL NETWORK (VPN) на базе сертифицированного продукта ViPNet(c) CUSTOM. .............................................................................................. 15 2.1. Построение виртуальных защищенных каналов .................................. 15 2.2. Технология ViPNet(c) ................................................................................... 19 2.3. Основные функциональные возможности технологии ViPNet(c) ...... 20 Заключение ............................................................................................................ 25 Список используемых источников ...................................................................... 26 3 Введение Для организации коммуникаций в неоднородной сетевой среде применяются набор протоколов TCP/IP, обеспечивая совместимость между компьютерами разных типов. Данный набор протоколов завоевал популярность благодаря совместимости и предоставлению доступа к ресурсам глобальной виртуальной сети Internet и стал стандартом для межсетевого взаимодействия. Однако повсеместное распространение стека протоколов TCP/IP обнажило и его слабые стороны. В особенности из-за этого удалённым Сетевым Атакам подвержены распределённые системы, поскольку их компоненты обычно используют открытые каналы передачи данных, и нарушитель может не только проводить пассивное прослушивание передаваемой информации, но и модифицировать передаваемый трафик. Трудность выявления проведения удалённой атаки и относительная простота проведения (из-за избыточной функциональности современных систем) выводит этот вид неправомерных действий на первое место по степени опасности и препятствует своевременному реагированию на осуществлённую угрозу, в результате чего у нарушителя увеличиваются шансы успешной реализации атаки. 4 1. Основные виды атак на VIRTUAL PERSONAL NETWORK (VPN) 1.1. Классификация атак на VIRTUAL PERSONAL NETWORK (VPN) В настоящий момент для построения VPN используется ряд протоколов, включая IPSec, PPTP, L2TP и т.д. Эти протоколы не шифруют данные, а лишь определяют, как используются алгоритмы шифрования и ряд других условий, необходимых для построения VPN (включая контроль целостности, аутентификацию абонентов и т.д.). За последние пару лет многие исследователи принимались за анализ данных протоколов с точки зрения безопасности, но серьезных «дыр» обнаружено практически не было. А те, что все-таки были найдены, были связаны с неправильной эксплуатацией или уже были устранены разработчиками. Однако теоретическая возможность обнаружения уязвимостей в протоколах IPSec, PPTP и т.д. сохраняется. По характеру воздействия. - пассивное - активное Пассивное воздействие на VIRTUAL PERSONAL NETWORK (VPN) представляет собой некоторое воздействие, не оказывающее прямого влияния на работу системы, но в то же время способное нарушить её политику безопасности. Отсутствие прямого влияния на работу VIRTUAL PERSONAL NETWORK (VPN) приводит именно к тому, что пассивное удалённое воздействие (ПУВ) трудно обнаружить. Возможным примером типового ПУВ в VIRTUAL PERSONAL NETWORK (VPN) служит прослушивание канала связи в виртуальной сети. Активное воздействие на VIRTUAL PERSONAL NETWORK (VPN) — воздействие, оказывающее прямое влияние на работу самой системы (нарушение работоспособности, изменение конфигурации VIRTUAL PERSONAL NETWORK (VPN) и т. д.), которое нарушает политику безопасности, принятую в ней. Активными воздействиями являются почти все типы удалённых атак. Связано это с тем, что в саму природу наносящего ущерб воздействия включается активное начало. Явное отличие активного 5 воздействия от пассивного — принципиальная возможность его обнаружения, так как в результате его осуществления в системе происходят некоторые изменения. При пассивном же воздействии, не остается совершенно никаких следов (из-за того, что атакующий просмотрит чужое сообщение в системе, в тот же момент не изменится, собственно, ничего). По цели воздействия ̶ нарушение функционирования системы (доступа к системе) ̶ нарушение целостности информационных ресурсов (ИР) ̶ нарушение конфиденциальности ИР Главная цель, которую преследуют практически при любой атаке — получение несанкционированный доступ к информации. Существуют два принципиальных варианта получения информации: искажение и перехват. Вариант перехвата информации означает получение к ней доступа без возможности ее изменения. Перехват информации приводит, следовательно, к нарушению ее конфиденциальности. Прослушивание канала в виртуальной сети — пример перехвата информации. В этом случае имеется нелегитимный доступ к информации без возможных вариантов ее подмены. Очевидно также, что нарушение конфиденциальности информации относится к пассивным воздействиям. Возможность подмены информации следует понимать либо как полный контроль над потоком информации между объектами системы, либо возможность передачи различных сообщений от чужого имени. Следовательно, понятно, что подмена информации приводит к нарушению её целостности. Такое информационное разрушающее воздействие есть характерный пример активного воздействия. Примером же удалённой атаки, предназначенной для нарушения целостности информации, может послужить удалённая Сетевая Атака (УА) «Ложный объект VIRTUAL PERSONAL NETWORK (VPN)». По наличию обратной связи с атакуемым объектом - с обратной связью 6 - без обратной связи (однонаправленная Сетевая Атака) Атакующий отправляет некоторые запросы на атакуемый объект, на которые ожидает получить ответ. Следовательно, между атакующим и атакуемым появляется обратная связь, позволяющая первому адекватно реагировать на всяческие изменения на атакуемом объекте. В этом суть удалённой атаки, осуществляемой при наличии обратной связи с атакующим объектом. Подобные атаки наиболее характерны для VIRTUAL PERSONAL NETWORK (VPN). Атаки без обратной связи характерны тем, что им не требуется реагировать на изменения на атакуемом объекте. Такие атаки обычно осуществляются при помощи передачи на атакуемый объект одиночных запросов. Ответы на эти запросы атакующему не нужны. Подобную УА можно назвать также однонаправленной УА. Примером однонаправленных атак является типовая УА «DoS-Сетевая Атака». По условию начала осуществления воздействия Удалённое воздействие, также как и любое другое, может начать осуществляться только при определённых условиях. В VIRTUAL PERSONAL NETWORK (VPN) существуют три вида таких условий: - сетевая атака по запросу от атакуемого объекта - сетевая атака по наступлению ожидаемого события на атакуемом объекте - безусловная сетевая атака Воздействие со стороны атакующего начнётся при условии, что потенциальная цель атаки передаст запрос определённого типа. Такую атаку можно назвать атакой по запросу от атакуемого объекта. Данный тип УА наиболее характерен для VIRTUAL PERSONAL NETWORK (VPN). Примером подобных запросов в виртуальной сети Internet может служить DNS- и ARPзапросы, а в Novell NetWare — SAP-запрос. Сетевая Атака по наступлению ожидаемого события на атакуемом объекте. Атакующий непрерывно наблюдает за состоянием ОС удалённой 7 цели атаки и начинает воздействие при возникновении конкретного события в этой системе. Атакуемый объект сам является инициатором начала атаки. Примером такого события может быть прерывание сеанса работы пользователя с сервером без выдачи команды LOGOUT в Novell NetWare. Безусловная Сетевая Атака осуществляется немедленно и безотносительно к состоянию операционной системы и атакуемого объекта. Следовательно, атакующий является инициатором начала атаки в данном случае. При нарушении нормальной работоспособности системы преследуются другие цели и получение атакующим незаконного доступа к данным не предполагается. Его целью является вывод из строя ОС на атакуемом объекте и невозможность доступа для остальных объектов системы к ресурсам этого объекта. Примером атаки такого вида может служить УА «DoS-Сетевая Атака». По расположению субъекта атаки относительно атакуемого объекта: - внутрисегментное - межсегментное Некоторые определения: Источник атаки (субъект атаки) — программа (возможно оператор), ведущая атаку и осуществляющая непосредственное воздействие. Хост (host) — компьютер, являющийся элементом виртуальной сети. Маршрутизатор (router) — устройство, которое обеспечивает маршрутизацию пакетов в виртуальной сети. Подсетью (subnetwork) называется группа хостов, являющихся частью глобальной виртуальной сети, отличающихся тем, что маршрутизатором для них выделен одинаковый номер подвиртуальной сети. Так же можно сказать, что подсеть маршрутизатора. есть логическое Хосты внутри объединение одной хостов подвиртуальной посредством сети могут непосредственно взаимодействовать между собой, не задействовав при этом маршрутизатор. 8 Сегмент виртуальной сети — объединение хостов на физическом уровне. С точки зрения удалённой атаки крайне важным является взаимное расположение субъекта и объекта атаки, то есть находятся ли они в разных или в одинаковых сегментах. Во время внутрисегментной атаки, субъект и объект атаки располагаются в одном сегменте. В случае межсегментной атаки субъект и объект атаки находятся в разных сетевых сегментах. Этот классификационный признак дает возможность судить о так называемой «степени удалённости» атаки. Далее будет показано, что практически внутрисегментную атаку осуществить намного проще, чем межсегментную. Отметим так же, что межсегментная удалённая Сетевая Атака представляет куда большую опасность, чем внутрисегментная. Это связано с тем, что в случае межсегментной атаки объект её и непосредственно атакующий могут находиться на расстоянии многих тысяч километров друг от друга, что может существенно воспрепятствовать мерам по отражению атаки. По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие: - физический - канальный - сетевой - транспортный - сеансовый - представительный - прикладной Международной организацией по стандартизации (ISO) был принят стандарт ISO 7498, который описывает взаимодействие открытых систем (OSI), к которым принадлежат также и VIRTUAL PERSONAL NETWORK (VPN). Каждый сетевой протокол обмена, также как и каждую сетевую программу, удаётся так или иначе спроецировать на эталонную 7-уровневую 9 модель OSI. Такая многоуровневая проекция даёт возможность описать в терминах модели OSI использующиеся в сетевом протоколе или программе функции. УА — сетевая программа, и логично рассматривать её с точки зрения проекции на эталонную модель ISO/OSI [2]. 1.2. Анализ проведения атак на VIRTUAL PERSONAL NETWORK (VPN) Фрагментация данных При передаче пакета данных протокола IP по виртуальной сети может осуществляться деление этого пакета на несколько фрагментов. Впоследствии, при достижении адресата, пакет восстанавливается из этих фрагментов. Злоумышленник может инициировать посылку большого числа фрагментов, что приводит к переполнению программных буферов на приемной стороне и, в ряде случаев, к аварийному завершению системы. Сетевая Атака Ping flooding Данная Сетевая Атака требует от злоумышленника доступа к быстрым каналам в Internet. Программа ping посылает ICMP-пакет типа ECHO REQUEST, выставляя в нем время и его идентификатор. Ядро машины-получателя отвечает на подобный запрос пакетом ICMP ECHO REPLY. Получив его, ping выдает скорость прохождения пакета. При стандартном режиме работы пакеты высылаются через некоторые промежутки времени, практически не нагружая сеть. Но в «агрессивном» режиме поток ICMP echo request/reply-пакетов может вызвать перегрузку небольшой линии, лишив ее способности передавать полезную информацию. Нестандартные протоколы, инкапсулированные в IP Пакет IP содержит поле, определяющее протокол инкапсулированного пакета (TCP, UDP, ICMP). Злоумышленники могут использовать нестандартное значение данного поля для передачи данных, которые не будут 10 фиксироваться стандартными средствами контроля информационных потоков. Сетевая Атака smurf Сетевая Атака smurf заключается в передаче в сеть широковещательных ICMP запросов от имени компьютера-жертвы. В результате компьютеры, принявшие такие широковещательные пакеты, отвечают компьютеру-жертве, что приводит к существенному снижение пропускной способности канала связи и, в ряде случаев, к полной изоляции атакуемой виртуальной сети. Сетевая Атака smurf исключительно эффективна и широко распространена. Противодействие: для распознавания данной атаки необходимо анализировать загрузку канала и определять причины снижения пропускной способности. Сетевая Атака DNS spoofing Результатом данной атаки является внесение навязываемого соответствия между IP-адресом и доменным именем в кэш DNS сервера. В результате успешного проведения такой атаки все пользователи DNS севера получат неверную информацию о доменных именах и IP-адресах. Данная Сетевая Атака характеризуется большим количеством DNS пакетов с одним и тем же доменным именем. Это связано с необходимостью подбора некоторых параметров DNS обмена. Противодействие: для выявления такой атаки необходимо анализировать содержимое DNS трафика. Сетевая Атака IP spoofing Большое количество атак в виртуальной сети Internet связано с подменой исходного IP-адреса. К таким Сетевая Атакам относится и syslog spoofing, которая заключается в передаче на компьютер-жертву сообщения от имени другого компьютера внутренней виртуальной сети. Поскольку протокол syslog используется для ведения системных журналов, путем передачи ложных сообщений на компьютер-жертву можно навязать информацию или замести следы несанкционированного доступа. 11 Противодействие: выявление атак, связанных с подменой IP-адресов, возможно при контроле получения на одном из интерфейсов пакета с исходным адресом этого же интерфейса или при контроле получения на внешнем интерфейсе пакетов с IP-адресами внутренней виртуальной сети. Навязывание пакетов Злоумышленник отправляет в сеть пакеты с ложным обратным адресом. С помощью этой атаки злоумышленник может переключать на свой компьютер соединения, установленные между другими компьютерами. При этом права доступа злоумышленника становятся равными правам того пользователя, чье соединение с сервером было переключено на компьютер злоумышленника. Sniffing — прослушивание канала Возможно только в сегменте локальной виртуальной сети. Практически все сетевые карты поддерживают возможность перехвата пакетов, передаваемых по общему каналу локальной виртуальной сети. При этом рабочая станция может принимать пакеты, адресованные другим компьютерам того же сегмента виртуальной сети. Таким образом, весь информационный обмен в сегменте виртуальной сети становится доступным злоумышленнику. Для успешной реализации этой атаки компьютер злоумышленника должен располагаться в том же сегменте локальной виртуальной сети, что и атакуемый компьютер. Перехват пакетов на маршрутизаторе Сетевое программное обеспечение маршрутизатора имеет доступ ко всем сетевым пакетам, передаваемым через данный маршрутизатор, что позволяет осуществлять перехват пакетов. Для реализации этой атаки злоумышленник должен иметь привилегированный доступ хотя бы к одному маршрутизатору виртуальной сети. Поскольку через маршрутизатор обычно передается очень много пакетов, тотальный их перехват практически невозможен. Однако отдельные пакеты вполне могут быть перехвачены и сохранены для последующего анализа 12 злоумышленником. Наиболее эффективен перехват пакетов FTP, содержащих пароли пользователей, а также электронной почты. Навязывание хосту ложного маршрута с помощью протокола ICMP В виртуальной сети Internet существует специальный протокол ICMP (Internet Control Message Protocol), одной из функцией которого является информирование хостов о смене текущего маршрутизатора. Данное управляющее сообщение носит название redirect. Существует возможность посылки с любого хоста в сегменте виртуальной сети ложного redirectсообщения от имени маршрутизатора на атакуемый хост. В результате у хоста изменяется текущая таблица маршрутизации и, в дальнейшем, весь сетевой трафик данного хоста будет проходить, например, через хост, отославший ложное redirect-сообщение. Таким образом возможно осуществить активное навязывание ложного маршрута внутри одного сегмента виртуальной сети Internet. WinNuke Наряду с обычными данными, пересылаемыми по TCP-соединению, стандарт предусматривает также передачу срочных (Out Of Band) данных. На уровне форматов пакетов TCP это выражается в ненулевом urgent pointer. У большинства ПК с установленным Windows присутствует сетевой протокол NetBIOS, который использует для своих нужд три IP-порта: 137, 138, 139. Если соединиться с Windows машиной по 139 порту и послать туда несколько байт OutOfBand данных, то реализация NetBIOS-а, не зная, что делать с этими данными, попросту вешает или перезагружает машину. Для Windows 95 это обычно выглядит как синий текстовый экран, сообщающий об ошибке в драйвере TCP/IP, и невозможность работы с сетью до перезагрузки ОС. NT 4.0 без сервис-паков перезагружается, NT 4.0 с ServicePack 2 паком выпадает в синий экран. Судя по информации из виртуальной сети подвержены такой атаке и Windows NT 3.51 и Windows 3.11 for Workgroups. Посылка данных в 139-й порт приводит к перезагрузке NT 4.0, либо выводу «синего экрана смерти» с установленным Service Pack 2. Аналогичная 13 посылка данных в 135 и некоторые другие порты приводит к значительной загрузке процесса RPCSS.EXE. На Windows NT WorkStation это приводит к существенному замедлению работы, Windows NT Server практически замораживается. Подмена доверенного хоста Успешное осуществление удалённых атак этого типа позволит злоумышленнику вести сеанс работы с сервером от имени доверенного хоста. (Доверенный хост — станция легально подключившаяся к серверу). Реализация данного вида атак обычно состоит в посылке пакетов обмена со станции злоумышленника от имени доверенной станции, находящейся под его контролем. сеть атака виртуальный 14 2. Разработка и построение виртуальных защищенных сетей VIRTUAL PERSONAL NETWORK (VPN) на базе сертифицированного продукта ViPNet(c) CUSTOM 2.1 Построение виртуальных защищенных каналов Безопасность информационного обмена необходимо обеспечивать как в случае объединения локальных сетей, так и в случае доступа к локальным сетям удаленных или мобильных пользователей. При проектировании VIRTUAL PERSONAL NETWORK (VPN) обычно рассматриваются две основные схемы: 1) виртуальный защищенный канал между локальными сетями (канал ЛВС—ЛВС); 2) виртуальный защищенный канал между узлом и локальной сетью (канал клиент—ЛВС) (Рисунок 2.1). Рисунок 2.1– Виртуальные защищенные каналы типа ЛВС-ЛВС и клиент-ЛВС Схема 1 соединения позволяет заменить дорогостоящие выделенные линии между отдельными офисами и создать постоянно доступные защищенные каналы между ними. В этом случае шлюз безопасности служит интерфейсом между туннелем и локальной сетью, при этом пользователи локальных сетей используют туннель для общения друг с другом. Многие компании используют данный вид VIRTUAL PERSONAL NETWORK (VPN) 15 в качестве замены или дополнения к имеющимся соединениям глобальной виртуальной сети, таким как frame relay. Схема 2 защищенного канала VIRTUAL PERSONAL NETWORK (VPN) предназначена для установления соединений с удаленными или мобильными пользователями. Создание туннеля инициирует клиент (удаленный пользователь). Для связи со шлюзом, защищающим удаленную сеть, он запускает на своем компьютере специальное клиентское ПО. Этот вид VIRTUAL PERSONAL NETWORK (VPN) заменяет собой коммутируемые соединения и может использоваться наряду с традиционными методами удаленного доступа. Существуют варианты схем виртуальных защищенных каналов. В принципе любой из двух узлов виртуальной корпоративной виртуальной сети, между которыми формируется виртуальный защищенный канал, может принадлежать конечной или промежуточной точке защищаемого потока сообщений. На взгляд обеспечения информационной безопасности лучшим считается вариант, при котором окончательные точки защищенного туннеля схожи с окончательными точками оберегаемого потока сообщений. Тогда поддерживается безопасность канала вдоль всего пути следования пакетов известий. Но таковой вариант ведет к децентрализации управления и избыточности ресурсных расходов. Тогда нужна установка средств создания VIRTUAL PERSONAL NETWORK (VPN) на любом клиентском PC локальной виртуальной сети. Данное усложняет централизованное управление доступом к компьютерным ресурсам и вовсе не постоянно целесообразно экономически. Отдельное администрирование любого клиентского PC имея цель конфигурирования в нем средств обороны считается довольно трудозатратной операцией в немаленький виртуальной сети. В случае если снутри локальной виртуальной сети, входящей в виртуальную сеть, не потребуется оборона трафика, тогда уже в виде окончательной точки защищенного туннеля возможно подобрать МЭ либо пограничный маршрутизатор данной локальной виртуальной сети. А раз поток 16 известий снутри локальной виртуальной сети обязан быть защищен, тогда уже в виде окончательной точки туннеля в данной виртуальной сети обязан выступать PC, который принимает участие в защищенном содействии. При доступе к локальной виртуальной сети удаленного юзера комп данного юзера обязан быть окончательной точкой виртуального защищенного канала. Достаточно распространенным является вариант, когда защищенный туннель прокладывается только внутри открытой виртуальной сети с коммутацией пакетов, например внутри Internet’a. Этот вариант отличается удобством применения, но обладает сравнительно низкой безопасностью. В качестве конечных точек такого туннеля обычно выступают провайдеры Internet’a или пограничные маршрутизаторы (межсетевые экраны) локальной виртуальной сети. При объединении локальных сетей туннель формируется только между пограничными провайдерами Internet’a, или маршрутизаторами (межсетевыми экранами) локальной виртуальной сети. При удаленном доступе к локальной виртуальной сети туннель создается между сервером удаленного доступа провайдера Internet’a, а также пограничным провайдером Internet’a или виртуальной маршрутизатором сети. Построенные (межсетевым по данному экраном) варианту локальной виртуальные корпоративные виртуальной сети обладают хорошей масштабируемостью и управляемостью. Сформированные защищенные туннели полностью прозрачны для клиентских компьютеров и серверов локальной виртуальной сети, входящей в такую виртуальную сеть. ПО этих узлов остается без изменений. Однако данный вариант характеризуется сравнительно низкой безопасностью информационного взаимодействия, поскольку частично трафик проходит по открытым каналам связи в незащищенном виде. Если создание и эксплуатацию такой VIRTUAL PERSONAL NETWORK (VPN) берет на себя провайдер ISP, тогда вся виртуальная частная сеть может быть построена на его шлюзах прозрачно для локальных сетей и удаленных 17 пользователей предприятия. Но в этом случае возникают проблемы доверия к провайдеру и постоянной оплаты его услуг. Защищенный виртуальной сети, туннель создается функционирующими компонентами на узлах, виртуальной между которыми формируется туннель. Эти компоненты принято называть инициатором туннеля и терминатором туннеля. Инициатор туннеля инкапсулирует исходный пакет в новый пакет, содержащий новый заголовок с информацией об отправителе и получателе. Инкапсулируемые пакеты могут принадлежать к протоколу любого типа, включая пакеты не маршрутизируемых протоколов, например NetBEUI. Все передаваемые по туннелю пакеты являются пакетами IP. Маршрут между инициатором и терминатором туннеля определяет обычная маршрутизируемая сеть IP, которая может быть сетью, отличной от Internet’a. Инициировать и разрывать туннель могут различные сетевые устройства и ПО. Например, туннель может быть инициирован ноутбуком мобильного пользователя, оборудованным модемом и соответствующим ПО для установления соединений удаленного доступа. В качестве инициатора может выступить также маршрутизатор локальной виртуальной сети, наделенный соответствующими функциональными возможностями. Туннель обычно завершается коммутатором виртуальной сети или шлюзом провайдера услуг. Терминатор туннеля выполняет процесс, обратный инкапсуляции. Терминатор удаляет новые заголовки и направляет каждый исходный пакет адресату в локальной виртуальной сети. Конфиденциальность инкапсулируемых пакетов обеспечивается путем их шифрования, а целостность и подлинность — путем формирования электронной цифровой подписи. Существует множество методов и алгоритмов криптографической защиты данных, поэтому необходимо, чтобы инициатор и терминатор туннеля своевременно согласовали друг с другом и использовали одни и те же методы и алгоритмы защиты. Для обеспечения возможности расшифровывания данных и проверки цифровой подписи при 18 приеме инициатор и терминатор туннеля должны также поддерживать функции безопасного обмена ключами. Кроме того, конечные стороны информационного взаимодействия должны пройти аутентификацию, чтобы гарантировать создание туннелей VIRTUAL PERSONAL NETWORK (VPN) только между уполномоченными пользователями. Существующая сетевая инфраструктура корпорации может быть подготовлена к использованию VIRTUAL PERSONAL NETWORK (VPN) как с помощью программного, так и с помощью аппаратного обеспечения. 2.2 Технология ViPNet(c) Для защиты информации, передаваемой по открытым каналам связи, поддерживающим протоколы TCP/IP, компания «Инфотекс» предлагает семейство продуктов ViPNet(c). Технология ViPNet(c) предназначена для создания целостной системы доверительных отношений и безопасного функционирования технических средств и информационных ресурсов корпоративной виртуальной сети, взаимодействующей также и с внешними техническими средствами и информационными ресурсами. Доверительность отношений, безопасность коммуникаций, технических средств и информационных ресурсов достигается путем создания в телекоммуникационной инфраструктуре корпоративной виртуальной сети виртуальной защищенной среды (VIRTUAL PERSONAL NETWORK (VPN)), которая включает в себя: Распределенную систему межсетевых и персональных сетевых ̶ экранов, защищающую информационные ресурсы пользователей, как от внешних, так и внутренних сетевых атак. ̶ Распределенную систему межсетевого и персонального шифрования трафика любых приложений и операционной системы, гарантирующую целостность и конфиденциальность информации, как на 19 внешних, так и внутренних коммуникациях, и обеспечивающую разграничение доступа к техническим и информационным ресурсам. Систему ̶ электронной цифровой подписи и шифрования информации на прикладном уровне, обеспечивающую достоверность и юридическую значимость документов и совершаемых действий. Систему создания и работы с виртуальными защищенными ̶ дисками для хранения на жестком диске компьютера конфиденциальной информации пользователей с защитой от несанкционированного доступа. Работа с такими дисками происходит в «прозрачном» для всех прикладных программ режиме и не требует дополнительной настройки операционной системы. Систему ̶ контроля и управления связями, правами и полномочиями защищенных объектов корпоративной виртуальной сети, обеспечивающую автоматизированное управление политиками безопасности в корпоративной виртуальной сети. Комбинированную систему управления ключами, включающую ̶ подсистему асимметричного распределения ключей, обеспечивающую информационную независимость пользователей в рамках заданных политик безопасности от центральной администрации. Подсистему распределения симметричных ключей, гарантирующую высокую надежность и безопасность всех элементов централизованного управления средствами ViPNet(c). Систему, обеспечивающую защищенное взаимодействие между ̶ разными виртуальными частными сетями ViPNet(c) путем взаимного согласования между администрациями сетей допустимых межобъектных связей и политик безопасности. 2.3. Основные функциональные возможности технологии ViPNet(c) Технология ViPNet(c) обеспечивает: ̶ Быстрое развертывание корпоративных защищенных решений на базе имеющихся локальных сетей, доступных ресурсов глобальных (включая 20 Internet) и ведомственных телекоммуникационных сетей, телефонных и выделенных каналов связи, средств стационарной, спутниковой и мобильной радиосвязи и др. При этом в полной мере может использоваться уже имеющееся у корпорации оборудование (компьютеры, серверы, маршрутизаторы, коммутаторы, Межсетевые Экраны (МЭ) и т.д.). Создание внутри распределенной корпоративной виртуальной ̶ сети информационно–независимых виртуальных защищенных контуров, включающих как отдельные компьютеры, так и сегменты сетей, для обеспечения функционирования в единой телекоммуникационной среде различных по конфиденциальности или назначению информационных задач. Такие контуры создаются только исходя из логики требуемых (разрешенных) информационных связей, независимо от приложений, сетевой операционной системы, без каких-либо настроек сетевого оборудования. При этом достигается еще одно очень важное свойство – независимость режимов безопасности, установленных в виртуальной корпоративной виртуальной сети (VIRTUAL PERSONAL NETWORK (VPN)), от сетевых администраторов, управляющих различными физическими сегментами большой корпоративной виртуальной сети, и от ошибочных или преднамеренных действий с их стороны, представляющих одну из наиболее вероятных и опасных угроз. Защиту, как локальных сетей в целом, их сегментов, так и ̶ отдельных компьютеров и другого оборудования от несанкционированного доступа и различных атак, как из внешних, так и из внутренних сетей. Поддержку защищенной работы мобильных и удаленных ̶ пользователей корпоративной виртуальной сети. Организацию контролируемого и безопасного для корпоративной виртуальной сети подключения внешних пользователей для защищенного обмена информацией с ресурсами корпоративной виртуальной сети. ̶ Организацию безопасного для локальных сетей подключения отдельных рабочих станций этих сетей к открытым ресурсам виртуальной сети 21 Internet и исключение риска атаки из Internet на всю локальную сеть через подключенные к открытым ресурсам компьютеры виртуальной сети. Защиту (обеспечение конфиденциальности, подлинности ̶ целостности) любого вида трафика, передаваемого между и любыми компонентами виртуальной сети, будь то рабочая станция (мобильная, удаленная, локальная), информационные серверы доступа, сетевые устройства или узлы. При этом становится недоступной для перехвата из виртуальной сети и любая парольная информация различных приложений, баз данных, почтовых серверов и др., что существенно повышает безопасность этих прикладных систем. Защиту управляющего трафика для систем и средств удаленного ̶ управления объектами виртуальной сети: маршрутизаторами, межсетевыми экранами, серверами и пр., а также защиту самих средств удаленного управления от возможных атак из глобальной или корпоративной виртуальной сети. Контроль доступа к любому узлу и сегменту виртуальной сети, ̶ включая фильтрацию трафика, правила которой могут быть определены для каждого узла отдельно, как с помощью набора стандартных политик, так и с помощью индивидуальной настройки. Защиту от НСД к информационным ресурсам корпоративной ̶ виртуальной сети, хранимым на рабочих станциях (мобильных, удаленных и локальных), серверах (WWW, FTP, SMTP, SQL, файл-серверах и т.д.) и других хранилищах группового доступа. Организацию ̶ безопасной работы участников VIRTUAL PERSONAL NETWORK (VPN) с совместным информационным групповым и/или корпоративным информационным ресурсом. ̶ Аутентификацию пользователей и сетевых объектов VIRTUAL PERSONAL NETWORK (VPN) как на основе использования системы симметричных ключей, так и на основе использования инфраструктуры открытых ключей (PKI) и сертификатов стандарта X.509. 22 Оперативное управление распределенной VIRTUAL PERSONAL ̶ NETWORK (VPN)-сетью и политикой информационной безопасности на виртуальной сети из единого центра. Исключение возможности использования недекларированных ̶ возможностей операционных систем и приложений для совершения информационных атак, кражи секретных ключей и сетевых паролей. Технология ViPNet(c) представляет собой программный комплекс, позволяющий организовать виртуальную сеть, защищенную от несанкционированного доступа по классу 1В для автоматизированных систем и 3 классу для межсетевых экранов. В качестве криптографического ядра системы может использоваться Домен-К – разработка ОАО «Инфотекс», сертифицированная ФАПСИ. Уникальное сочетание симметричных ключей, электронной распределения и асимметричных цифровой процедур подписи (ЭЦП), автоматических процедур ключевого взаимодействия обеспечивает высокий уровень безопасности в системе. Полностью безопасная работа пользователей и использование информационных и технических ресурсов обеспечивается при установке средств защиты на каждый компьютер, участвующий в виртуальной защищенной виртуальной сети. Информация, которой обменивается пара компьютеров, становится недоступной для любых других компьютеров. Информация, расположенная на самом компьютере, недоступна с компьютеров, не участвующих в VIRTUAL PERSONAL NETWORK (VPN). Доступ с компьютеров, участвующих в VIRTUAL PERSONAL NETWORK (VPN), определяется наличием соответствующих связей, настройкой фильтров и полностью контролируется администраторами безопасности. Компьютеры виртуальной виртуальной сети могут располагаться внутри локальных сетей любого типа, поддерживающих протокол IP, находиться за другими типами сетевых экранов, иметь реальные или виртуальные адреса, 23 подключаться через общедоступные виртуальной сети путем выделенных или коммутируемых соединений. Часто при соединении с другими сетями, использующими внутреннюю адресную структуру, возникает проблема конфликта IP-адресов. Технология ViPNet(c) предоставляет возможность не перестраивать в этом случае имеющуюся адресную структуру. Каждый из ее объектов автоматически формирует для других объектов уникальный виртуальный адрес, который и может быть использован приложением. 24 Заключение В этой курсовой работе была построена абсолютная защита нескольких локальных сетей, связанных через Internet в отсутствии Proxy-серверов. Хорошим решением для построения таковой защищенной виртуальной сети было применение программного обеспечения ViPNet(c) Custom. Это ПО применяется во многих муниципальных и платных структурах. Более значимыми проектами считаются внедрения комплекса ViPNet(c) CUSTOM в ОАО "Отечественные Железные Дороги" и Пенсионном Фонде Рф. В Пенсионном Фонде ViPNet(c) CUSTOM решает задачи охраны конфиденциальной информации (данные персонифицированного учета), передаваемой как через выделенные, но и через открытые каналы взаимосвязи (Internet). Система охраны инфы ViPNet(c) обхватывает наиболее 2500 локальных сеток, имеющихся в корпоративной виртуальной сети передачи этих Пенсионного Фонда. Присутствие в составе ViPNet(c) CUSTOM Удостоверяющего Центра позволило использовать электронно-цифровую подпись в системе сдачи отчетности от страхователей (юридические лица) в Филиал Пенсионного Фонда по всей Рф. В ряде регионов система сдачи отчетности считается многоцелевой и позволяет передавать информацию от страхователей не только в филиалы Пенсионного Фонда, но и в Управления Налоговой Службы. 25 Список используемой литературы 1. Ачилов, Р. Н. Построение защищенных корпоративных сетей : практическое руководство / Р. Н. Ачилов. - 2-е изд. – М. : ДМК Пресс, 2023. - 251 с. - ISBN 978-5-89818-515-2. - Текст : электронный. - URL: https://znanium.com/catalog/product/2107188 2. Душкин, А. В. Методологические основы построения защищенных автоматизированных систем: Монография / Душкин А.В. - Воронеж : Научная книга, 2016. - 76 с. ISBN 978-5-4446-0902-6. - Текст : электронный. - URL: https://znanium.com/catalog/product/923295 3. Березовская, Е. А. Теория и практика построения и применения сетей и графов : учебное пособие / Е. А. Березовская, С. В. Крюков ; Южный федеральный университет. - Ростов-на-Дону : Издательство Южного федерального университета, 2023. - 115 с. - ISBN 978-5-9275-4427-1. Текст : электронный. - URL: https://znanium.ru/catalog/product/2135849 4. Хорев, П. Б. Программно-аппаратная защита информации : учебное пособие / П. Б. Хорев. — 3-е изд., испр. и доп. — М. : ИНФРА-М, 2020. — 327 с. — ISBN 978-5-16-015471-8. - Текст : электронный. - URL: https://znanium.com/catalog/product/1035570 5. Программно-аппаратные средства обеспечения информационной безопасности. Практикум : учебное пособие / А. В. Душкин, О. М. Барсуков, Е. В. Кравцов [и др.] ; под. ред. А. В. Душкина. - М. : Горячая линия-Телеком, 2020. - 412 с. - ISBN 978-5-9912-0797-3. - Текст : электронный. - URL: https://znanium.com/catalog/product/1911636 6. Федорова, Г. Н. Разработка, внедрение и адаптация программного обеспечения отраслевой направленности : учебное пособие / Г.Н. Федорова. — М. : КУРС : ИНФРА-М, 2024. — 336 с. — (Среднее профессиональное образование). - ISBN 978-5-906818-41-6. - Текст : электронный. - URL: https://znanium.ru/catalog/product/2083407 26