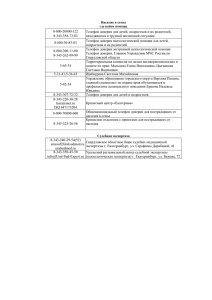

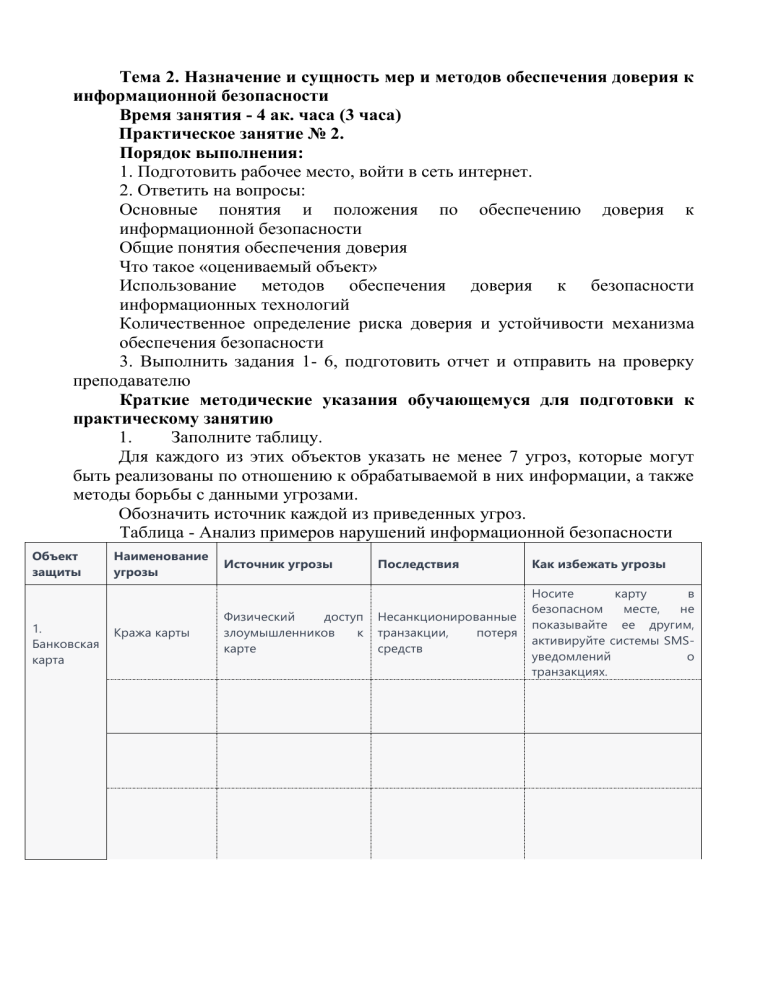

Тема 2. Назначение и сущность мер и методов обеспечения доверия к информационной безопасности Время занятия - 4 ак. часа (3 часа) Практическое занятие № 2. Порядок выполнения: 1. Подготовить рабочее место, войти в сеть интернет. 2. Ответить на вопросы: Основные понятия и положения по обеспечению доверия к информационной безопасности Общие понятия обеспечения доверия Что такое «оцениваемый объект» Использование методов обеспечения доверия к безопасности информационных технологий Количественное определение риска доверия и устойчивости механизма обеспечения безопасности 3. Выполнить задания 1- 6, подготовить отчет и отправить на проверку преподавателю Краткие методические указания обучающемуся для подготовки к практическому занятию 1. Заполните таблицу. Для каждого из этих объектов указать не менее 7 угроз, которые могут быть реализованы по отношению к обрабатываемой в них информации, а также методы борьбы с данными угрозами. Обозначить источник каждой из приведенных угроз. Таблица - Анализ примеров нарушений информационной безопасности Объект защиты 1. Банковская карта Наименование угрозы Кража карты Источник угрозы Физический доступ злоумышленников к карте Последствия Как избежать угрозы Несанкционированные транзакции, потеря средств Носите карту в безопасном месте, не показывайте ее другим, активируйте системы SMSуведомлений о транзакциях. Физический доступ к бумажным документам Утеря конфиденциальных бизнес-данных, нарушение конфиденциальности Используйте сейфы, ограничьте доступ к документам, обучайте сотрудников обращаться с конфиденциальной информацией. Спам-почта и нежелательные сообщения Навязчивая рассылка электронной почты Загрязнение почтового ящика, потенциальные мошеннические схемы Используйте фильтры для электронной почты, не открывайте подозрительные вложения и ссылки. Атаки на медицинское оборудование Вредоносные воздействия медицинское оборудование Нарушение функциональности оборудования, опасность для пациентов Обновляйте программное обеспечение медицинского оборудования, ограничьте физический доступ. Кража документов 2. Рабочее место директора 3. Домашний компьютер 4. Рабочее место в больнице на Атаки на бэкэнд-серверы Атаки на серверы, хранящие клиентские данные Утеря данных, нарушение конфиденциальности Укрепите безопасность бэкэнд-серверов и мониторьте их состояние. Скимминг Вредоносные устройства, установленные банкомате Кража данных клиентов Регулярная банкоматов скиммеров, устройства, клиентов. 5. Фирма по разработке ПО на банковских и денег на проверка наличие защитные обучение 6. Банкомат Контрольные вопросы 1. Что принято называть угрозой информационной безопасности? 2. Какова классификация методов защиты информации, в том числе по характеру проводимых мероприятий? 3. Какова классификация угроз информационной безопасности? 4. Что понимается под термином информационный объект? 5. Что представляет собой угроза права собственности? Основные нормативные правовые акты по теме 1. ГОСТ Р 54581-2011 /ISO/IEC/TR 15443-1:2005 Национальный стандарт Российской Федерации. Информационная технология (ИТ). Методы и средства обеспечения безопасности. Основы доверия к безопасности ИТ. Часть 1. Обзор и основы – http://docs.cntd.ru/document/1200091394 2. ГОСТ Р 54583-2011 /ISO/IEC/TR 15443-1:2005 Национальный стандарт Российской Федерации. Информационная технология. Методы и средства обеспечения безопасности. основы доверия к безопасности информационных технологий. Часть 2. Методы доверия. Дата введения 1 декабря 2012 года 3. ГОСТ Р 54583-2011 /ISO/IEC/TR 15443-1:2005 Национальный стандарт Российской Федерации. Основы доверия к безопасности информационных технологий Часть 3 Анализ методов доверия Основная и дополнительная литература по теме 1. Бегаев А.Н., Кашин С.В., Маркевич Н.А., Марченко А.А., Павлов Д.Д., Сертификация программного обеспечения по требованиям доверия – СПб: Университет ИТМО, 2020. – 40 с. 2. Глинская Е. В. Информационная безопасность конструкций ЭВМ и систем: Учебное пособие / Московский государственный технический университет им. Н.Э. Баумана.– Москва: ООО «Научно-издательский центр ИНФРА-М», 2021. – 118 с.3.