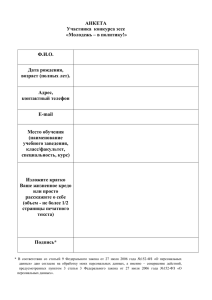

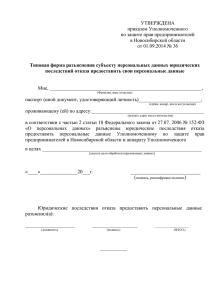

Министерство транспорта Российской Федерации Федеральное агентство железнодорожного транспорта федеральное государственное бюджетное образовательное учреждение высшего образования «ДАЛЬНЕВОСТОЧНЫЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ПУТЕЙ СООБЩЕНИЯ» Кафедра «Финансы и бухгалтерский учет» К ЗАЩИТЕ ДОПУСТИТЬ Заведующий кафедрой «Финансы и бухгалтерский учет» ____М.А. Немчанинова «____»________20___г. МЕТОДИКА АУДИТА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ СИСТЕМ, ОБРАБАТЫВАЮЩИХ ПЕРСОНАЛЬНЫЕ ДАННЫЕ (На примере предприятия КГБУЗ «Детская городская поликлиника №1») Выпускная квалификационная работа ВКР 38.03.05. ПЗ – 34И Студент гр. 34И Д.А. Гордеева Руководитель старший преподаватель О.В. Падалица Нормоконтроль старший преподаватель О.И. Карус Хабаровск – 2017 1 Annotation Graduation qualification work on "The methodology of information security audit of systems that process personal data on the example of the KGBU" Children's City Polyclinic No.1 "consists of 3 sections. The volume of the thesis is 67 pages. There are 22 figures, 2 tables, 1 appendix. In the first section of the WRC "Theory of the basis for the audit of information security, the system that processes personal data" presents the main aspects of information security in general, the concept of personal data and the classification of threats associated with loss, diversion, theft of personal data, and an audit of the information security of personal data and its Stages of the conduct. The second section of the WRC "Principles and conditions for processing, storing, transferring personal data to KGBHU" Children's City Polyclinic No.1 "contains a brief description of KGBHU" Children's Polyclinic No. 1 ", principles and conditions for processing, storing, transferring personal data. In the third section of the WRC "Methodology for conducting information security audits, the system that processes personal data in KGBHU" Children's City Polyclinic No.1 ", an information security audit system was conducted that processed the personal data of employees and patients, regulatory documents, hardware and software processing, Storage, transfer and destruction of personal data. When writing WRCs, normative and legal documents were used, as well as 50 literary sources. 2 Содержание Введение ....................................................................................................................... 4 1 Теоретические основы аудита информационной безопасности систем, обрабатывающих персональные данные .................................................... 8 1.1 Основные аспекты информационной безопасности .......................................... 8 1.2 Уровни формирования информационной безопасности ................................... 9 1.3 Основные понятия, связанные с персональными данными........................... 11 1.4 Категории персональных данных ...................................................................... 13 1.5 Классификация угроз безопасности персональных данных ........................... 15 1.6 Методы и средства защиты персональных данных ......................................... 16 1.7 Сущность аудита информационной безопасности персональных данных… ........................................................................................... 19 1.8 Этапы проведения аудита................................................................................... 21 2 Принципы и условия обработки, хранения, передачи персональных данных КГБУЗ «Детская городская поликлиника №1» .............. 22 2.1 Общая характеристика КГБУЗ «Детская городская поликлиника №1»…… 22 2.2 Принципы и условия обработки персональных данных в КГБУЗ «Детская городская поликлиника №1» ................................................... 25 2.3 Условия хранения, обработки и передачи персональных данных в КГБУЗ «Детская городская поликлиника №1» ................................................... 27 2.3.1 Персональные данные сотрудников ............................................................... 28 2.3.2 Хранение и передача персональных данных пациентов .............................. 32 3 Методика аудита информационной безопасности систем, обрабатывающих персональные данные в КГБУЗ «Детская городская поликлиника №1» ................................................... 36 3.1 Проведение аудита информационной безопасности систем, обрабатывающих персональные данные в КГБУЗ «Детская городская поликлиника №1» ................................................... 36 Заключение ................................................................................................................ 57 3 Список используемых источников .......................................................................... 59 Приложение А. Смета расходов на покупку оборудования и программного обеспечения ................................................................................... 65 Приложение Б. Графический материал к ВКР…………………………………...67 4 Введение Право на неприкосновенность частной жизни гарантировано каждому гражданину Конституцией РФ [1]. Какую информацию предоставлять о себе, каждый решает сам. Исключением являются ситуации, когда гражданину приходится сообщать личную информацию, например, при трудоустройстве. Такие сведения о работнике носят название «персональные данные». Обработка персональных данных включает в себя все действия и операции с персональными данными, в том числе сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (передачу), обезличивание, блокировку и уничтожение [1]. Все более актуальным становится вопрос о переводе документооборота на предприятии в электронный вид. Бумажные носители постепенно становятся вымирающим видом и переходят в разряд законодательно закрепленной привычки. Западный опыт показывает, что переход от бумажного к электронному документообороту неизбежен и является фактором, вносящим положительный эффект в экономику любого субъекта [4]. Электронный документооборот уменьшает целый ряд накладных расходов, снижает непроизводственные затраты, связанные, например, с архивным поиском документов, передачей документов в дело, отслеживанием документов [15,20]. Возможность оперативного отслеживания работ по выпущенным документам, эффективного планирования времени работников предприятия, централизованного накопления и хранения информации – все это поднимает производственные отношения на новый уровень, дает возможность руководителю оперативно получать данные по любому направлению работы предприятия. Системы электронного документооборота делают более прозрачной работу исполнителей. Аудит информационной безопасности является одним из важнейших организационных мероприятий в области защиты информации (информационной 5 безопасности) и представляет собой наиболее актуальное и динамично развивающееся направление в области защиты информационных систем [35]. Информационная система персональных данных - это совокупность персональных данных, содержащихся в базах данных, а также информационных технологий, обеспечивающих их обработку, и технических средств [2]. Аудит информационной безопасности систем, обрабатывающих персональные данные - независимое исследование состояния информационной безопасности систем, обрабатывающих персональные данные определения её адекватности существующим рискам, связанным с осуществлением угроз безопасности, соответствия ее требованиям нормативных документов по защите информации, а также выявления существующих уязвимостей в области информационной безопасности и выработки рекомендаций по их устранению [19,35]. Данная тема является актуальной в связи с ростом рисков при обработке персональных данных, поступающих в организацию через информационнотелекоммуникационные системы и средства, в результате чего увеличивается вероятность неправомерного доступа к ним, а также с увеличением нормативных правовых актов в области обработки и защиты персональных данных, устанавливающих обязательные требования. Новизна работы заключается в разработке методики аудита информационной безопасности систем, обрабатывающих персональные данные на соответствие требованиям нормативным правовым актам и нормативно методической документации, инициированных Постановлением Правительства, ФСБ и ФСТЭК России. Объектом исследования данной выпускной квалификационной работы является информационная система, обрабатывающая персональные данные. Предметом выпускной квалификационной работы является оснащение КГБУЗ «Детская городская поликлиника №1» необходимым программным и аппаратным обеспечением для укрепления информационной безопасности систем, обрабатывающих персональные данные и помещения, где хранятся 6 персональные данные. Цель выпускной квалификационной работы - разработка типовой методики аудита информационной безопасности информационной системы персональных данных. Исходя из цели выпускной квалификационной работы, можно выделить задачи, которые будут рассмотрены: ‒ основные аспекты информационной безопасности в целом; ‒ персональные данные как отдельная большая часть в разделе ин- формационной безопасности; ‒ условия хранения, обработки и передачи персональных данных со- трудников и пациентов; ‒ аудит и этапы его проведения; ‒ все нормативно – правовые и технические документы, касающиеся информационной безопасности персональных данных, ‒ системы, обеспечивающие хранение, обработку, передачу и уни- чтожение персональных данных, как сотрудников, так и пациентов; ‒ проведение аудита информационной безопасности систем, обраба- тывающих персональные данные в КГБУЗ «Детская городская поликлиника №1»; ‒ рекомендации по укреплению информационной безопасности си- стем, обрабатывающих персональные данные в КГБУЗ «Детская городская поликлиника №1» 7 1 Теоретические основы аудита информационной безопасности систем, обрабатывающих персональные данные 1.1 Основные аспекты информационной безопасности Информационная безопасность – это все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности и достоверности информации или средств ее обработки [7]. Безопасность данных - такое состояние хранимых, обрабатываемых и принимаемых данных, при которых невозможно их случайное или преднамеренное получение, изменение или уничтожение [4]. Информационная система – система, предназначенная для хранения, поиска и обработки информации, и соответствующие организационные ресурсы (человеческие, технические, финансовые), которые обеспечивают и распространяют информацию [14]. Безопасность информационных систем – это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нарушить доступность, целостность или конфиденциальность информации. Соответственно информационная система находится в безопасности, если она защищена от нарушений конфиденциальности, целостности и доступности, где: ‒ конфиденциальность – это состояние информационной системы, при котором информационные ресурсы доступны только тем пользователям, которым этот доступ разрешен [3]; ‒ целостность – это состояние системы, при котором информация, хранящаяся и обрабатываемая этой информационной системой, а также процедуры обработки информации не могут быть изменены, удалены или дополнены неавтоматизированным образом [6]; 8 ‒ доступность – это состояние системы, при котором услуги, оказы- ваемые системой, могут гарантированно и с приемлемой задержкой быть предоставлены пользователям, имеющим на это право [17]. Достоверность информации – показатель качества информации, означающий её полноту и общую точность. Критериями достоверной информации являются: отсутствие ложных или искажённых данных, разборчивость речи (как устной, так и письменной), низкая вероятность ошибочного употребления единиц информации (буквы, цифры, символа, бита) [3,9]. В проблеме информационной безопасности можно выделить два основных аспекта [31]. Первый аспект включает в себя спектр вопросов, относящихся к информации и к ее содержанию. Это, прежде всего вопросы характера распространяемых сведений, их соответствия определенным правилам, и прежде всего принципам международного права, вопросы получения информации различными способами и т.д. Второй аспект включает в себя круг вопросов, относящихся к средствам сбора, накопления, обработки, хранения и передачи информации. К этим средствам относятся, прежде всего, вычислительная техника (компьютеры), информационно-телекоммуникационные сети, другие технические средства, обеспечивающие сбор, накопление, обработку, хранение и передачу информации. Проблема обеспечения функционирования указанных средств в современном мире перестает быть исключительно технической проблемой [23]. В настоящее время общепризнано, что быстрое и устойчивое развитие государства невозможно без широкого использования информационных технологий и средств обработки информации [53]. 1.2 Уровни формирования информационной безопасности Проблему обеспечения информационной безопасности рассматривают на нескольких уровнях, которые в совокупности обеспечивают защиту инфор9 мации и информационных систем от вредных воздействий, наносящих ущерб субъектам информационных отношений [33]. Уровни формирования информационной безопасности представлены в виде схемы (рисунок 1.1). Уровни формирования информационной безопасности Законодательно - правовой Административный Физический Программно-технический Аппаратный Программный Рисунок 1.1 - Уровни формирования информационной безопасности Рассмотрим более подробно каждый уровень формирования информационной безопасности. Законодательно-правовой уровень включает комплекс законодательных и иных правовых актов, устанавливающих правовой статус субъектов информационных отношений, субъектов и объектов защиты, методы, формы и способы защиты, их правовой статус. Кроме того, к этому уровню относятся стандарты и спецификации в области информационной безопасности [42, 54]. Административный уровень включает комплекс взаимокоординируемых мероприятий и технических мер, реализующих практические механизмы защиты в процессе создания и эксплуатации систем защиты информации. Организационный уровень должен охватывать все структурные элементы систем обработки данных на всех этапах их жизненного цикла: строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и проверки, эксплуатация [41]. 10 Программно-технический уровень включает три подуровня: физический, аппаратный и программный. Физический подуровень решает задачи с ограничением физического доступа к информации и информационным системам, соответственно к нему относятся технические средства, реализуемые в виде автономных устройств и систем, не связанных с обработкой, хранением и передачей информации: система охранной сигнализации, система наблюдения, средства физического воспрепятствования доступу (замки, ограждения, решетки и т.д.) [37]. Средства защиты аппаратного и программного подуровней непосредственно связаны с системой обработки информации [26, 29]. Эти средства либо встроены в аппаратные средства обработки, либо сопряжены с ними по стандартному интерфейсу. К аппаратным средствам относятся схемы контроля информации по четности, схемы доступа по ключу и т.д. К программным средствам защиты, образующим программный подуровень, относятся специальное программное обеспечение, используемое для защиты информации, например антивирусный пакет и т.д. [39,41]. 1.3 Основные понятия, связанные с персональными данными Персональные данные – любая информация, относящаяся к определенному лицу или определяемому физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы и другая информация [5]. Оператор персональных данных - государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), 11 совершаемые с персональными данными [5]. Обработка персональных данных — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных [4]. Предоставление персональных данных — действия, направленные на раскрытие персональных данных определенному лицу или определенному кругу лиц [5]. Хранение персональных данных – это комплекс мероприятий, направленный на обеспечение сохранности, полноты и целостности сформированных массивов персональных данных, создание и поддержание надлежащих условий для их использования, а также предупреждение несанкционированного доступа, распространение и использования [35]. Хранение персональных данных должно осуществляться в форме, позволяющей определить субъекта персональных данных, не дольше, чем этого требуют цели обработки персональных данных, если срок хранения персональных данных не установлен федеральным законом, договором, стороной которого является субъект персональных данных. Обрабатываемые персональные данные подлежат уничтожению, либо обезличиванию по достижении целей обработки или в случае утраты необходимости в достижении этих целей, если иное не предусмотрено федеральным законом [17]. Уничтожение персональных данных — действия, в результате которых становится невозможным восстановить содержание персональных данных в информационной системе персональных данных и (или) в результате которых уничтожаются материальные носители персональных данных [44]. Обезличивание персональных данных — действия, в результате которых 12 становится невозможным без использования дополнительной информации определить принадлежность персональных данных конкретному субъекту персональных данных [27]. Информационная система персональных данных — совокупность содержащихся в базах данных персональных данных и обеспечивающих их обработку информационных технологий и технических средств [33]. 1.4 Категории персональных данных Категории обрабатываемых персональных данных подразделяются на 4 группы [5]: ‒ 1 группа — специальные категории персональные данные, к кото- рым относится информация о национальной и расовой принадлежности субъекта, о религиозных, философских, либо политических убеждениях, информация о здоровье и интимной жизни субъекта; ‒ 2 группа — биометрические персональные данные, данные, харак- теризующие биологические или физиологические особенности субъекта, например фотография или отпечатки пальцев; ‒ 3 группа — общедоступные персональные данные, сведения о субъекте, полный и неограниченный доступ, к которым предоставлен самим субъектом; ‒ 4 группа — иные категории персональных данных, не представлен- ные в трёх предыдущих группах. При обработке персональных данных в информационных системах устанавливаются четыре уровня защищенности (таблица 1.1). Уровень защищенности персональных данных — это комплексный показатель, который характеризует выполнение требований, нейтрализующих угрозы информационно безопасности систем, обрабатывающих персональные данные. 13 Таблица 1.1 – Уровни защищенности персональных данных Группы ИСПДн ИСПДн-С (специальные) ИСПДн-Б (биометрические) ИСПДн-И (иные) ИСПДн-О (общедоступные) Сотрудники оператора Нет Да Нет Да Нет Да Нет Количество субъектов > 100 000 < 100 000 Любое Любое Любое > 100 000 < 100 000 Любое > 100 000 < 100 000 Типы актуальных угроз 1 2 3 УЗ-1 УЗ-1 УЗ-2 УЗ-1 УЗ-2 УЗ-3 УЗ-1 УЗ-2 УЗ-3 УЗ-1 УЗ-2 УЗ-3 УЗ-2 УЗ-3 УЗ-4 УЗ-2 УЗ-2 УЗ-2 УЗ-3 УЗ-4 УЗ-4 Для обеспечения четвертого уровня защищенности персональных данных при их обработке в информационных системах необходимо выполнение следующих требований [33]: ‒ организация режима обеспечения безопасности помещений, в кото- рых размещена информационная система, препятствующего возможности неконтролируемого проникновения или пребывания в этих помещениях лиц, не имеющих права доступа в эти помещения [6] ‒ обеспечение сохранности носителей персональных данных [21]; ‒ утверждение руководителем оператора документа, определяющего перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими служебных (трудовых) обязанностей; ‒ использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз [32]. Для обеспечения третьего уровня защищенности персональных данных при их обработке в информационных системах помимо выполнения требований, предусмотренных для четвертого уровня защищенности необходимо, 14 чтобы было назначено должностное лицо (работник), ответственный за обеспечение безопасности персональных данных в информационной системе [37]. Для обеспечения второго уровня защищенности персональных данных при их обработке в информационных системах помимо выполнения требований, предусмотренных для третьего уровня защищенности, необходимо, чтобы доступ к содержанию электронного журнала сообщений был возможен исключительно для должностных лиц (работников) оператора или уполномоченного лица, которым сведения, содержащиеся в указанном журнале, необходимы для выполнения служебных (трудовых) обязанностей [37]. Для обеспечения первого уровня защищенности персональных данных при их обработке в информационных системах помимо требований, предусмотренных второго уровня защищенности, необходимо выполнение следующих требований [19]: ‒ автоматическая регистрация в электронном журнале безопасности изменения полномочий сотрудника оператора по доступу к персональным данным; ‒ создание структурного подразделения, ответственного за обеспече- ние безопасности персональных данных в информационной системе, либо возложение на одно из структурных подразделений функций по обеспечению такой безопасности. 1.5 Классификация угроз безопасности персональных данных Угроза безопасности персональных данных — совокупность условий и факторов, создающих опасность нарушения безопасности персональных данных [23]. К угрозам информационной безопасности систем, обрабатывающих персональные данные относятся [31]: ‒ передача сотрудниками персональных данных третьим лицам, 15 другим организациям [39]; ‒ кража сотрудниками персональных данных; ‒ халатное отношение сотрудников к персональным данным (не пра- вильное уничтожение, хранение, передача); ‒ внесение изменений сотрудниками в персональные данные; ‒ утечка информации по техническим каналам – неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации [23]; ‒ угрозы внедрения вредоносных программ (программно- математического воздействия); ‒ перехват акустической (речевой) информации [30]; ‒ угрозы прикладным программам, с помощью которых обрабаты- ваются персональные данные; ‒ угрозы, связанные с несанкционированным доступом к персональ- ным данным (копирование, уничтожение, изменение, распространение) [45]; ‒ стихийные бедствия (пожар, наводнение); ‒ взлом сервера, на котором хранятся персональные данные. 1.6 Методы и средства защиты персональных данных Защита персональных данных - это технологический процесс, предупреждающий нарушение доступности, целостности, достоверности и конфиденциальности персональных данных и обеспечивающий безопасность информации в процессе деятельности организации [20]. К методам защиты персональных данных относятся следующие [34]: ‒ реализация разрешительной системы допуска пользователей (об- служивающего персонала) к информационным ресурсам, информационной системе и связанным с ее использованием работам, документам; 16 ‒ ограничение доступа пользователей в помещения, где размещены технические средства, позволяющие осуществлять обработку персональных данных, а также хранятся носители информации; ‒ регистрация действий пользователей и обслуживающего персонала, контроль несанкционированного доступа и действий пользователей, обслуживающего персонала и посторонних лиц; ‒ резервирование технических средств, дублирование массивов и но- сителей информации [20]; ‒ использование средств защиты информации, прошедших в установ- ленном порядке процедуру оценки соответствия; ‒ использование защищенных каналов связи; ‒ размещение технических средств, позволяющих осуществлять об- работку персональных данных, в пределах охраняемой территории [20]; ‒ организация физической защиты помещений и собственно техниче- ских средств, позволяющих осуществлять обработку персональных данных; ‒ предотвращение внедрения в информационные системы вредонос- ных программ (использование на ПК антивирусных программ); ‒ использование специального оборудования (несгораемые шкафы, сейфы) для хранения персональных данных; ‒ помещения, в которых хранятся материальные носители, содержа- щие персональные данные субъектов, оборудуются видеонаблюдением, замками и сигнализацией; ‒ использование специализированных лицензионных программ для защиты персональных данных [48]; ‒ повышение квалификации сотрудников в области защиты персо- нальных данных; ‒ выполнение требований по инженерной защите помещений, требо- ваний по пожарной безопасности, охране, электропитанию и заземлению, санитарных и экологических требований [21]; 17 ‒ осуществление постоянного контроля за обеспечением уровня за- щищенности персональных данных; ‒ проведение мероприятий по закрытию утечки персональных дан- ных по техническим каналам при их обработке в информационных системах [23]. Физические средства – механические, электрические, электромеханические, электронные, электронно-механические и т. п. устройства и системы, которые функционируют автономно, создавая различного рода препятствия на пути дестабилизирующих факторов [28]. Аппаратные средства – различные электронные и электронно- механические и т.п. устройства, схемно встраиваемые в аппаратуру системы обработки данных или сопрягаемые с ней специально для решения задач защиты информации [3, 12]. Программные средства - специальные пакеты программ или отдельные программы, включаемые в состав программного обеспечения с целью решения задач защиты информации [11, 37]. Отдельную группу формальных средств защиты составляют криптографические средства, они реализованы в виде программных, аппаратных и программно-аппаратных средств защиты [49]. Криптография связана с шифрованием и расшифровыванием конфиденциальных данных в каналах коммуникаций. Она также применяется для того, чтобы исключить возможность искажения информации или подтвердить ее происхождение. Организационные средства – организационно-технические мероприятия, специально предусматриваемые в технологии функционирования системы с целью решения задач защиты информации [17]. Законодательные средства – нормативно-правовые акты, с помощью которых регламентируются права и обязанности, а также устанавливается ответственность всех лиц и подразделений, имеющих отношение к функционированию системы, за нарушение правил обработки информации, следствием чего 18 может быть нарушение ее защищенности [33, 34]. Психологические (морально – этические средства) – сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе [46]. 1.7 Сущность аудита информационной безопасности персональных данных На сегодняшний день автоматизированные системы играют ключевую роль в обеспечении эффективного выполнения бизнес-процессов как коммерческих, так и государственных предприятий. Вместе с тем повсеместное использование автоматизированных систем для хранения, обработки и передачи персональных данных приводит к повышению актуальности проблем, связанных с их защитой. Подтверждением этому служит тот факт, что за последние несколько лет, как в России, так и в ведущих зарубежных странах имеет место тенденция увеличения числа информационных атак, приводящих к значительным финансовым и материальным потерям. Аудит информационной безопасности является одним из важнейших организационных мероприятий в области защиты информации (информационной безопасности) и представляет собой наиболее актуальное и динамично развивающееся направление в области защиты информационных систем [19]. Аудит информационной безопасности систем, обрабатывающих персональные данные - независимое исследование состояния систем, обрабатывающих персональные данные, определения её адекватности существующим рискам, связанным с осуществлением угроз безопасности, соответствия ее требованиям нормативных документов по защите информации, а также выявления существующих уязвимостей в области информационной безопасности и выработки рекомендаций по их устранению [35]. 19 Аудитор (эксперт) – лицо, обладающее компетентностью для проведения аудита соответствия требованиям. Аудитор может быть как работником медицинского информационно – аналитического центра, так и сторонним лицом, действующим на основании договора [19]. Целью проведения аудита систем, обрабатывающих персональные данные является оценка соответствия систем, обрабатывающих персональные данные требованиям перечисленных документов. Аудит позволяет оценить текущее состояние системы защиты персональных данных и получить рекомендации по устранению несоответствий [15]. Для проведения аудита привлекаются внешние компании, которые предоставляют консалтинговые услуги в области информационной безопасности. Инициатором процедуры аудита может являться руководство предприятия, служба автоматизации или служба информационной безопасности. В ряде случаев аудит также может проводиться по требованию страховых компаний или регулирующих органов. Аудит безопасности проводится группой экспертов, численность и состав которой зависит от целей и задач обследования, а также сложности объекта оценки [40]. Для того, чтобы гарантировать эффективную защиту от информационных атак злоумышленников компаниям необходимо иметь объективную оценку текущего уровня безопасности автоматизированной системы. Именно для этих целей и применяется аудит безопасности, различные аспекты которого рассматриваются в рамках настоящей статьи. Качество проводимого аудита безопасности во многом зависит от полноты и точности информации, которая была получена в процессе сбора исходных данных. Поэтому информация должна включать в себя: существующую организационно-распорядительную документацию, касающуюся вопросов информационной безопасности, сведения о программно-аппаратном обеспечении автоматизированной системы, информацию о средствах защиты системы. 20 1.8 Этапы проведения аудита Проведение аудита информационной безопасности систем, обрабатывающих персональные данные включает в себя следующие этапы [19,35]: ‒ анализ текущей организационно-распорядительной документации; ‒ анализ текущей технической документации; ‒ обследование систем, обрабатывающих персональные данные; ‒ разработка рекомендаций по укреплению информационной без- опасности приведению систем, обрабатывающих персональные данные. Аудит информационной безопасности систем, обрабатывающих персональные данные по разработанной методике рекомендуется проводить не реже одного раза в год, а также перед проверками на защищенность персональных данных в организации органами государственного контроля и надзора [21,35]. После завершения аудита аудиторской организацией составляется перечень недостатков систем, обрабатывающих персональные данные и рекомендаций по их устранению. Данные рекомендации должны быть выполнены в установленный срок по соглашению Заказчика и руководителя аудиторской группы, после чего рекомендуется повторное проведение аудита по данной методике. Предложенная в работе методика аудита информационной безопасности систем, участвующих в обработке персональных данных, позволяет снизить потенциальные риски и защитить персональные данные граждан [30]. 21 2 Принципы и условия обработки, хранения, передачи персональных данных в КГБУЗ «Детская городская поликлиника №1» 2.1 Общая характеристика КГБУЗ «Детская городская поликлиника №1» История оказания медицинской помощи населению Центрального района начинается с 1925 года. 21 апреля 1925 г была открыта Центральная детско женская консультация. В 1928 году консультация была переведена в большее помещение (Запарина,51) с постоянно действующей выставкой предметов ухода за ребенком [55]. С октября 1928 года, при консультации организована работа совета социальной помощи и юридическая консультация, в ноябре была открыта молочная кухня. В 1933 года на улице Дзержинского-89 открылась Детская амбулатория с пунктом охраны здоровья детей и подростков. 17 апреля 1937 года переименована в Детскую поликлинику. 05 января 1942 года решением Исполнительного комитета Хабаровского Совета депутатов трудящихся были объединены Детская поликлиника и детское отделение консультации центрального района, поликлиника расположилась на Дзержинского, 108. Был введен участковый принцип обслуживания. Кроме участковых врачей в поликлинике вели прием хирург, отоларинголог, дерматолог, окулист. Поликлинику на протяжении 30 лет возглавляла Титова Евгения Михайловна, под руководством которой поликлиника являлась школой передового опыта. 01 января 1949 года решением Исполнительного комитета Детская поликлиника и молочная кухня объединена с Детской больницей им. Истомина. Детская поликлиника входила в объединение детской больницы им. Истомина с 1949 по 1989 гг. 01 февраля 1989 года решением исполнительного комитета Хабаровска детская поликлиника больницы имени Истомина по улице Льва Толстого,7 выделена в самостоятельную детскую поликлинику № 1 с предоставлением прав и 22 обязанностей юридического лица и финансированием из бюджета Центрального района (рисунке 2.1). Рисунок 2.1 - КГБУЗ «Детская городская поликлиника №1» Главным врачом была назначена Филиппова Галина Ивановна. С 01 января 1993 года «Детскую поликлинику № 1» зарегистрировали как Муниципальное медицинское учреждение «Детская поликлиника № 1» (Постановление главы администрации г. Хабаровска №20 от 10.01.1993 г) [11]. В период ее работы были сформированы два педиатрических отделения, отделение узких специалистов, физиотерапевтическое отделение, рентгенкабинет, отделение профилактики и реабилитации, клинико-диагностическая лаборатория, дошкольно-школьное отделение, отделение восстановительного лечения, кабинеты функциональной диагностики и ультразвуковой диагностики. Функционировал бассейн для обучения плаванию детей раннего возраста [50]. В апреле 2001 года на базе поликлиники создан «Городской центр вакцинопрофилактики». С 01 сентября 2005 года в рамках субгранта, выделяемого американским советом по международным исследованиям и обменам (АЙРЕКС) началась работа по проекту «Так не бывает на свете, чтоб были потеряны дети». Целью проекта было создание в поликлинике новой службы – ранней помощи, в результате создано отделение реабилитации. 23 На протяжении многих лет поликлиника является клинической базой Института повышения квалификации специалистов здравоохранения, Дальневосточного государственного медицинского университета, Хабаровского государственного медицинского колледжа. С мая 2007 года главным врачом назначена Андрюшкина Е.Н. В 2010 году учреждение признано лучшим муниципальным медицинским учреждением по оказанию помощи детям. В 2013 году учреждение заняло третье место в конкурсе «Признание» и номинации « Лучшая медицинская организация Хабаровского края». По результатам независимой оценки поликлиник регионов Российской Федерации в 2015 году поликлиника вошла в десятку лучших учреждений и стала первой среди детских поликлиник Хабаровского края [55]. Сотрудники поликлиники неоднократно становились призерами краевого конкурса «Признание»: эндокринолог Апелессова Н.В., заведующий рентгенологическим кабинетом Карлов С.П., заведующая отделением профилактики и абилитации Бережанская Е.В., старшая медицинская сестра Курненкова О.Б. Четыре сотрудника награждены знаком «Отличник здравоохранения». В настоящее время поликлиника оснащена всем необходимым оборудованием для оказания педиатрической помощи первичного звена здраво- охранения. Соответствует всем требованиям информатизации здравоохранения, с возможностью записаться через интернет (рисунок 2.2) [50]. Рисунок 2.2 - Интерфейс сайта КГБУЗ «Детская городская поликлиника №1» 24 Первичная медико-санитарная помощь, оказывается, по двадцати пяти специальностям. Работа поликлиники регламентирована основами законодательства РФ, постановлением губернатора Хабаровского края, постановлениями Мэра г. Хабаровска, Уставом поликлиники, ведомственными нормативными актами. Деятельность лицензирована. Целью создания Учреждения является оказание населению медицинской помощи в условиях поликлиники и на дому [55]. 2.2 Принципы и условия обработки персональных данных в КГБУЗ «Детская городская поликлиника №1» Обработка персональных данных - действия (операции) с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных [5,47]. Принципы и условия обработки персональных данных соответствуют Федеральному закону «О персональных данных» от 27.07.2006 №152 [5]. Обработка персональных данных в КГБУЗ «Детская городская поликлиника №1» осуществляется на основе принципов [14,22]: ‒ законности целей и способов обработки персональных данных и добросовестности; ‒ соответствия целей обработки персональных данных целям, заранее определенным и заявленным при сборе персональных данных, а также полномочиям оператора; ‒ соответствия объема и характера обрабатываемых персональных данных, способов обработки персональных данных целям обработки персональных данных; 25 ‒ достоверности персональных данных, их достаточности для целей обработки, недопустимости обработки персональных данных, избыточных по отношению к целям, заявленным при сборе персональных данных [51]; ‒ недопустимости объединения созданных для несовместимых между собой целей баз данных информационных систем персональных данных. Обработка персональных данных допускается в соответствии с следующими условиями [47]: ‒ обработка персональных данных осуществляется с согласия субъек- та персональных данных на обработку его персональных данных [5]; ‒ обработка персональных данных необходима для достижения це- лей, предусмотренных международным договором Российской Федерации или законом, для осуществления и выполнения, возложенных законодательством Российской Федерации на оператора функций, полномочий и обязанностей; ‒ обработка персональных данных необходима для осуществления правосудия, исполнения судебного акта, акта другого органа или должностного лица, подлежащих исполнению в соответствии с законодательством Российской Федерации об исполнительном производстве [39]; ‒ обработка персональных данных необходима для исполнения пол- номочий федеральных органов исполнительной власти, органов государственных внебюджетных фондов, исполнительных органов государственной власти субъектов Российской Федерации, органов местного самоуправления и функций организаций, участвующих в предоставлении соответственно государственных и муниципальных услуг, предусмотренных Федеральным законом от 27 июля 2010 года N 210-ФЗ «Об организации предоставления государственных и муниципальных услуг», включая регистрацию субъекта персональных данных на едином портале государственных и муниципальных услуг и (или) региональных порталах государственных и муниципальных услуг; ‒ обработка персональных данных необходима для исполнения дого- вора, стороной которого либо выгодоприобретателем или поручителем по 26 которому является субъект персональных данных, а также для заключения договора по инициативе субъекта персональных данных или договора, по которому субъект персональных данных будет являться выгодоприобретателем или поручителем; ‒ обработка персональных данных необходима для защиты жизни, здоровья или иных жизненно важных интересов субъекта персональных данных, если получение согласия субъекта персональных данных невозможно [10]; ‒ обработка персональных данных необходима для осуществления прав и законных интересов оператора или третьих лиц, в том числе в случаях, предусмотренных Федеральным законом "О защите прав и законных интересов физических лиц при осуществлении деятельности по возврату просроченной задолженности и о внесении изменений в Федеральный закон "О микрофинансовой деятельности и микрофинансовых организациях", либо для достижения общественно значимых целей при условии, что при этом не нарушаются права и свободы субъекта персональных данных; ‒ обработка персональных данных осуществляется в статистических или иных исследовательских целях [43]; ‒ осуществляется обработка персональных данных, доступ неограни- ченного круга лиц к которым предоставлен субъектом персональных данных либо по его просьбе; ‒ осуществляется обработка персональных данных, подлежащих опубликованию или обязательному раскрытию в соответствии с федеральным законом. 2.3 Условия хранения, обработки и передачи персональных данных в КГБУЗ «Детская городская поликлиника №1» Условия хранения, обработки и передачи персональных данных осуществляется в соответствии со следующими нормативно - правовыми документами [12,17]: 27 ‒ Конституция Российской Федерации от 21 июля 2014 года № 11; ‒ Федеральный закон от 27 июля 2006 года № 149-ФЗ «Об информа- ции, информационных технологиях и о защите информации»; ‒ Федеральный закон от 27 июля 2006 года № 152-ФЗ «О персональ- ных данных»; ‒ Федеральный закон от 21 июля 2014 года № 242 «О внесении из- менений в отдельные законодательные акты Российской Федерации в части уточнения порядка обработки персональных данных в информационнотелекоммуникационных сетях»; ‒ Трудовой кодекс Российской Федерации от 1 января 2017 № 197. 2.3.1 Персональные данные сотрудников К персональным данным работника, необходимым работодателю в связи с трудовыми отношениями относятся: ‒ сведения об образовании; ‒ сведения о предыдущем месте работы, опыте работы и занимаемой должности; ‒ сведения о составе семьи и наличии иждивенцев; ‒ сведения о состоянии здоровья и наличии заболеваний (когда это необходимо в случаях, установленных законом); ‒ сведения об отношении к воинской обязанности. Все документы и материалы, содержащие персональные данные работника, в своей совокупности образуют его личное дело [4, 14]. В него помещаются заявление работника о приеме на работу, его анкета, копии документов об образовании, квалификации, приказ (распоряжение) о принятии на работу, экземпляр трудового договора, все предусмотренные нормативными актами стандартные унифицированные формы первичной учетной документации по 28 кадровой работе и по учету труда и его оплаты. В дело помещается также заявление работника об увольнении, материалы, явившиеся основанием расторжения трудового договора или его прекращения, приказ (распоряжение) работодателя, которым прекращены трудовые отношения с работником [31]. Общий порядок ведения и хранения личного дела работника устанавливает главный врач, а ведут его работники Медицинского информационно - аналитического центра и работники отдела кадров в КГБУЗ «Детская городская поликлиника №1». Для них главным врачом устанавливаются специальные обязанности по обеспечению сохранности и конфиденциальности информации, образующей персональные данные работников. Эти обязанности должны быть включены в трудовые договоры работников, трудовой функцией которых является обработка персональных данных работников [2]. Разрабатывая и принимая правила хранения и передачи персональных данных работников, главный врач устанавливает сроки хранения различных документов и материалов, как образующих личное дело работника, так и не вошедших в него. При этом главный врач учитывает, что сроки хранения наиболее важных документов, содержащих персональные данные работников, определяются различными нормативными актами [4,5], среди которых можно назвать Перечень типовых управленческих документов, образующихся в деятельности организаций, с указанием сроков их хранения, утвержденный руководителем Федеральной архивной службы России 6 октября 2000 г. Для хранения персональные данные сотрудников передаются в архив, который находится в специально отведенном для этого помещении. В таком помещении работает человек, прошедший обучение по персональным данным, установлена тревожная кнопка сигнализация за пределами двери со специальным ключом, для обеспечения безопасности персональных данных [42]. Хранятся персональные данные в сейфе в течение 75 лет, затем данные уничтожаются путем акта на сжигание (рисунок 2.3) [50]. 29 Рисунок 2.3 - Сейф для хранения персональных данных сотрудников Трудовые книжки и дубликаты трудовых книжек, не полученные работниками при увольнении либо в случае смерти работника не полученные его ближайшими родственниками, хранятся в течение двух лет в кадровой службе работодателя отдельно от остальных трудовых книжек. По истечении указанного срока невостребованные трудовые книжки хранятся в архиве организации в течение 50 лет, после чего подлежат уничтожению в установленном порядке [29]. Передача персональных данных сотрудников в организации осуществляется в соответствии с локальным нормативным актом организации, с которым работник должен быть ознакомлен под расписку [53]. Локальный нормативный акт, связанный с хранением и передачей персональных данных сотрудников разрабатывается отделом кадров в виде положения, инструкции, правил или в какой – либо другой форме. При передаче персональных данных работника сотрудник отдела кадров должен соблюдать следующие требования: ‒ не сообщать персональные данные работника третьей стороне без письменного согласия работника, за исключением случаев, когда это необходимо в целях предупреждения угрозы жизни и здоровью работника, а также в случаях, установленных федеральным законом, а также не сообщать соответ30 ствующие сведения в коммерческих целях без письменного согласия работника; ‒ при передаче персональных данных работников предупредить лиц, получающих персональные данные работника, о том, что эти данные могут быть использованы лишь в целях, для которых они сообщены. ‒ сотруднику отдела кадров разрешается доступ только к тем персо- нальным данным работников, которые необходимы для выполнения им его должностных обязанностей; ‒ сотрудник отдела кадров не имеет права запрашивать информацию о состоянии здоровья работника, за исключением тех сведений, которые относятся к вопросу о возможности выполнения работником трудовой функции. При обработке персональных данных работника то есть их получении, хранении, комбинировании, передаче или любом другом использовании персональных данных работника, сотрудники отдела кадров обязаны соблюдать следующие общие требования: ‒ обрабатывать персональные данных работника может исключи- тельно в целях обеспечения соблюдения законов и иных нормативных правовых актов, содействия работникам в трудоустройстве, обучении и продвижении по службе, обеспечения личной безопасности работников, контроля количества и качества выполняемой работы и обеспечения сохранности имущества; ‒ все персональные данные работника следует получать у него само- го. Если персональные данные работника возможно получить только у третьей стороны, то работник должен быть уведомлен об этом заранее и от него должно быть получено письменное согласие; ‒ сотрудник отдела кадров не имеет права получать и обрабатывать персональные данные работника о его политических, религиозных и иных убеждениях и частной жизни, членстве в общественных объединениях или его профсоюзной деятельности, за исключением случаев непосредственно связанных с вопросами трудовых отношений с письменного согласия работника, 31 а также случаев предусмотренных федеральным законом; ‒ персональную ответственность за соблюдение всеми сотрудниками отдела кадров настоящей инструкции, а также контроль за ее соблюдением возложен на начальника отдела кадров (ФИО); ‒ все сотрудники отдела кадров должны быть ознакомлены с настоя- щей Инструкцией под расписку. 2.3.2 Хранение и передача персональных данных пациентов Персональные данные пациентов хранятся в бумажном (амбулаторная карта, бланки направлений, результаты обследований) и электронном виде. В электронном виде персональные данные пациентов хранятся в информационной системе персональных данных организации, а так же в архивных копиях баз данных этих систем. При хранении персональных данных пациентов соблюдаются организационные и технические меры, обеспечивающие их сохранность и исключающие несанкционированный доступ к ним. К ним относятся: ‒ назначение сотрудника ответственного за тот или иной способ хра- нения персональных данных; ‒ ограничение физического доступа к местам хранения и носителям; ‒ учет всех информационных систем и электронных носителей, а так же архивных копий. Персональные данные пациентов организация получает только лично от пациента или от его законного представителя. Персональные данные пациента могут быть получены с его слов и не проверяются. Пациенты КГБУЗ «Детской городской поликлиники № 1», при обращении, сообщают свои персональные данные (фамилия, имя, отчество, дата и место рождения, свидетельство о рождении, страховой полис, прописка) и дают согласие на их обработку [4]. После этого оператор персональных данных, 32 для автоматизации своей работы, вносит данные о пациенте в специализированную программу медиалог. То есть теперь персональные данные хранятся на сервере, который расположен в медицинском информационно – аналитическом центре. Для доступа в программу медиалог врачам выдают логины и пароли, для ведения истории болезни пациента и внесения в нее изменений. Внесение этих данных в программу полностью на добровольной основе врача. Также персональные данные пациентов хранятся на стеллажах в несгораемых шкафах в архиве в виде медицинских карт амбулаторного больного. Доступ в помещение архива имеет только специальный работник, который знает код от сигнализации (рисунок 2.4). Рисунок 2.4 - Архив персональных данных пациентов, оснащенный сигнализацией Передача персональных данных третьим лицам возможна только с согласия пациента и только с целью исполнения обязательств КГБУЗ «Детская городская поликлиника №1» в рамках существующих договорных отношений, кроме случаев, когда такая обязанность наступает в результате требований действующего законодательства Российской Федерации или при поступлении за33 проса от уполномоченных государственных органов. В таком случае КГБУЗ «Детская городская поликлиника» ограничивает передачу персональных данных запрошенным объемом. При этом пациенту направляется уведомление о факте передачи его персональных данных третьей стороне, если такое возможно. Персональные данные пациента (в том числе результаты исследований) могут быть предоставлены родственникам или членам его семьи только с письменного разрешения самого Пациента, за исключением случаев, когда передача персональных данных без его согласия допускается действующим законодательством Российской Федерации. При передаче персональных данных пациента третьим лицам оператор должен соблюдать следующие требования: ‒ не сообщать персональные данные пациента третьей стороне без письменного согласия пациента, за исключением случаев, когда это необходимо в целях предупреждения угрозы жизни и здоровью пациента, а также в других случаях, предусмотренных Федеральным законодательством РФ; ‒ предупредить лиц, получающих персональные данные пациента, о том, что эти данные могут быть использованы лишь в целях, для которых они сообщены, и требовать от этих лиц подтверждения того, что это правило соблюдено. Лица, получающие персональные данные пациента, обязаны соблюдать режим секретности (конфиденциальности); ‒ разрешать доступ к персональным данным пациентов только специ- ально уполномоченным лицам, при этом указанные лица должны иметь право получать только те персональные данные, которые необходимы для выполнения конкретных функций. Согласие пациента на передачу персональных данных не требуется, если законодательством РФ установлена обязанность предоставления оператором персональных данных. 34 Персональные данные пациента вне учреждения могут представляться в государственные и негосударственные функциональные структуры (внешний доступ): ‒ правоохранительные органы; ‒ органы статистики; ‒ страховые медицинские организации; ‒ органы социального страхования; ‒ пенсионный фонд; ‒ фонд обязательного медицинского страхования; ‒ вышестоящие подразделения муниципальных органов управления; ‒ министерство здравоохранения; ‒ отделы опеки и попечительства; ‒ комиссии по делам несовершеннолетних и защите их прав; ‒ другие лечебно-профилактические учреждения. Персональные данные пациента могут быть предоставлены его законному представителю, а также родственникам или членам его семьи, иным представителям только с письменного разрешения самого пациента либо его законного представителя. КГБУЗ «Детская городская поликлиника №1» осуществляет обработку данных о состоянии здоровья пациентов в целях оказания медицинских услуг, установления медицинского диагноза при этом обработка персональных данных осуществляется лицами, профессионально занимающимися медицинской деятельностью и обязанными в соответствии с законодательством Российской Федерации сохранять врачебную тайну. Врачебная тайна - соблюдение конфиденциальности информации о факте обращения за медицинской помощью, состоянии здоровья гражданина, диагнозе его заболевания и иных сведений, полученных при его обследовании и лечении. 35 3 Методика аудита обрабатывающих информационной персональные данные безопасности в КГБУЗ систем, «Детская городская поликлиника №1» 3.1 Проведение аудита обрабатывающих информационной персональные данные безопасности в КГБУЗ систем, «Детская городская поликлиника №1» Исходя из этапов проведения аудита информационной безопасности систем, обрабатывающих персональные данные проведем аудит в КГБУЗ «Детская городская поликлиника № 1» [19,35]. Аудит информационной безопасности систем, обрабатывающих персональных данных начинается с того, что КГБУЗ «Детская городская поликлиника № 1» приглашает стороннюю организацию для проведения аудита. После принятия решения о проведении аудита, а именно проверке нормативно – правовых документов, оборудования и систем на которых хранятся, обрабатываются и передаются персональные данные, а также с помощью, которых они защищаются, аудитор сторонней организации приходит в данное предприятие и начинает проводить опрос, о том какие работники имеют доступ к персональным данным. Сотрудники предоставляют распоряжение со своими подписями от главного врача на разрешение работы с персональными данными. Далее аудит проводится согласно следующей методике: ‒ анализ текущей организационно-распорядительной документации: анализ начинается с того, что главный врач поликлиники предоставляет аудитору комплекс документации, который содержит функции, задачи, цели, нормы и правила хранения, передачи, обработки и уничтожения персональных данных сотрудников и пациентов, а именно: а) Положение от 1 января 2015г. №10 «Об организации и порядке ра- боты с информацией конфиденциального характера и ее защите в КГБУЗ “Детская городская поликлиника № 1”»; 36 б) Федеральный закон от 27 июля 2006г. №152 «О персональных дан- в) Положение от 1 января 2015г. №12 «О порядке работы с электрон- ных»; ными каналами связи в КГБУЗ “Детская городская поликлиника № 1”»; г) Приказ Федеральной службы по надзору в сфере массовых комму- никаций, связи и охраны культурного наследия от 28 марта 2008 г. №154 "Об утверждении Положения о ведении реестра операторов, осуществляющих обработку персональных данных"; д) Постановление от 17 ноября 2007 г. №781 «Об утверждении Поло- жения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных»; е) Приказ от 26 августа 2010 г. №63 «О признании утратившим силу перечня типовых управленческих документов, образующихся в деятельности КГБУЗ “Детская городская поликлиника №1”, с указанием сроков хранения»; ж) Приказ от 1 января 2015г. №8 «Об утверждении положений и инструкций по безопасной работе на персональной электронно-вычислительной машине и антивирусной защите»; з) Приказ от 1 января 2015г. №7 «О порядке организации документо- оборота для документов с грифом “Для служебного пользования”». ‒ аудитор делает анализ текущей технической документации: анализ текущей технической документации заключается в том, что аудитор проверяет исходя из каких документов КГБУЗ «Детская городская поликлиника №1» осуществляет автоматизированное хранение, передачу и обработку персональных данных, как сотрудников, так и пациентов. На данном этапе аудитор проверяет информационные системы, с помощью которых осуществляются всевозможные действия с персональными данными на наличие сертификатов и лицензий. КГБУЗ «Детская городская поликлиника №1» работает с персональными данными исходя из: 37 ‒ Приказа от 1 января 2015 г. №9 «О выполнении мероприятий по ор- ганизации работ по предотвращению записи, хранения, распространении информации программных продуктов непроизводственного характера»; ‒ Положения от 1 января 2015г. №12 «О порядке работы с электрон- ными каналами связи в КГБУЗ “Детская городская поликлиника № 1”»; ‒ Положения от 25 ноября 2015г. №13 «Об аттестации объектов ин- форматизации по требованиям безопасности информации; ‒ Положения от 1 января 2015г. №10 «Об организации и порядке ра- боты с информацией конфиденциального характера и ее защите в КГБУЗ “Детская городская поликлиника № 1”»; ‒ Инструкции по организации парольной защиты в КГБУЗ «Детская поликлиника № 1» министерства здравоохранения Хабаровского края; ‒ Инструкции по организации антивирусной защиты в КГБУЗ «Дет- ская городская поликлиника № 1»министерства здравоохранения Хабаровского края; ‒ Указа президента Российской Федерации об утверждении перечня сведений конфиденциального порядка; ‒ Инструкции по обеспечению безопасности персональных данных. В КГБУЗ «Детская городская поликлиника № 1» оператором были получены лицензии по технической защите систем, обрабатывающих персональные. Лицензионными требованиями и условиями, при осуществлении деятельности по технической защите персональных данных являются [13]: ‒ наличие в штате специалиста, имеющего квалификацию по вопро- сам технической защиты информации (прошедшего специализированные курсы ФСТЭК); ‒ наличие помещения для осуществления обработки персональных данных, соответствующих техническим нормам и требованиям по технической защите информации, установленным нормативными правовыми актами Российской Федерации; 38 ‒ использование систем прошедших процедуру оценки соответствия требованиям; ‒ использование предназначенных для обработки персональных дан- ных программ для электронно-вычислительных машин и баз данных; ‒ наличие нормативных правовых актов, нормативно-методических и методических документов по вопросам технической защиты информации в соответствии с перечнем, установленным ФСТЭК. Полученная сертификация позволяет использовать программные продукты в КГБУЗ «Детская городская поликлиника №1» для обеспечения хранения, передач, обработки и уничтожения персональных данных с помощью автоматизированных систем [40]. ‒ аудитор проводит обследование систем, обрабатывающих персо- нальные данные: для проверки систем, обрабатывающих персональные данные на уязвимость используются аудитором следующие виды специальных средств: а) Kali linux (рисунок 3.1) – дистрибутив (форма распростране- ния программного обеспечения), содержащий множество утилит для проведения тестирования на проникновение от анализа уязвимостей веб-приложений, до взлома сетей и сервисов и закрепления в системе. Ранее этот дистрибутив был известен под названием Backtrack. Дистрибутив создан для тестировщиков информационной безопасности. Поставляется в виде LiveUSB (подключаемый по шине USB носитель данных, содержащий операционную систему с возможностью загрузки) и liveCD (операционная система, загружающаяся со сменного носителя), от пользователя требуется загрузиться с носителя, содержащего Kali. Также есть возможность установки системы на жёсткий диск (требуется примерно 2,7 ГБ). В настоящее время в дистрибутив включены инструменты для программно-технической экспертизы; 39 Рисунок 3.1 – Дистрибутив Kali linux б) Fluke EtherScope Series II Network Assistant (рисунок 3.2) – портативный анализатор, который помогает сетевым профессионалам: диагностировать сеть Ethernet (10/100/1000Мбит/c), построенную на витой паре, оптике, а также беспроводную сеть Wi-Fi; получить подробную информацию о сети, просмотреть настройки любого сетевого устройства: конфигурация, адресация, статус; обнаружить двойное использование IP-адресов, несоответствие настроек дуплекса и ошибок работы сервера; оценить безопасность беспроводных сетей - идентификация и физическая локализация точек доступа, клиентских компьютеров, а также любых неавторизованных устройств. Рисунок 3.2 – Портативный анализатор Fluke EtherScope Series II Network Assistant 40 Для защиты персональных данных в КГБУЗ «Детской городской поликлинике № 1» г. Хабаровска применяют следующие программные средства [12]: ‒ аппаратно – программный комплекс шифрования (АПКШ) «Конти- нент» (рисунок 3.3) – программный комплекс, позволяющий обеспечить защиту информационных сетей организации от вторжения со стороны сетей передачи данных (Интернет), конфиденциальность при передаче информации по открытым каналам связи (VPN), организовать безопасный доступ пользователей VPN к ресурсам сетей общего пользования, а также защищенное взаимодействие сетей различных организаций; Рисунок – 3.3 АПКШ «Континент» Комплекс обеспечивает криптографическую защиту информации (в соответствии с ГОСТ 28147–89), передаваемой по открытым каналам связи, между составными частями VPN, которыми могут являться локальные вычислительные сети, их сегменты и отдельные компьютеры. Является сертифицированным продуктом и обладает сертификатами ФСТЭК и ФСБ. Изначально разработана компанией НИП «Информзащита», далее разработка выделена в ООО "Код Безопасности". Современная ключевая схема, реализуя шифрование каждого пакета на уникальном ключе, обеспечивает гарантированную защиту от возможности дешифрации перехваченных данных. 41 Для защиты от проникновения со стороны сетей общего пользования комплекс «Континент» 3.7 обеспечивает фильтрацию принимаемых и передаваемых пакетов по различным критериям (адресам отправителя и получателя, протоколам, номерам портов, дополнительным полям пакетов и т.д.). Осуществляет поддержку VoIP, видеоконференций, ADSL, Dial-Up и спутниковых каналов связи, технологии NAT/PAT для сокрытия структуры сети. Область применения: ‒ защита внешнего периметра сети от вредоносного воздействия со стороны сетей общего пользования; ‒ создание отказоустойчивой VPN-сети между территориально рас- пределенными сетями; ‒ защита сетевого трафика в мультисервисных сетях (VoIP, Video conference); ‒ разделение сети на сегменты с различным уровнем доступа; ‒ организация защищенного удаленного доступа к сети для мобиль- ных сотрудников; ‒ защита пользовательского траффика, использующего беспроводную сеть в качестве канала; ‒ организация защищенного межсетевого взаимодействия между конфиденциальными сетями. Возможности: ‒ безопасный доступ пользователей VPN к ресурсам сетей общего пользования; ‒ криптографическая защита передаваемых данных в соответствии с ГОСТ 28147–89; ‒ межсетевое экранирование – защита внутренних сегментов сети от несанкционированного доступа; ‒ безопасный доступ удаленных пользователей к ресурсам VPN сети; ‒ создание информационных подсистем с разделением доступа на 42 физическом уровне; ‒ возможность идентификации и аутентификации пользователей, ра- ботающих на компьютерах в защищаемой сети криптошлюзов. Основные характеристики и возможности: ‒ поддержка распространенных каналов связи; ‒ прозрачность для любых приложений и сетевых сервисов; ‒ работа с высокоприоритетным трафиком; ‒ резервирование гарантированной полосы пропускания за опреде- ленными сервисами; ‒ поддержка VLAN; ‒ интеграция с внешними системами анализа событий безопасности; ‒ поддержка NTP на ЦУС; ‒ режим повышенной безопасности; ‒ возможность удобного защищенного взаимодействия между сетями разных организаций; ‒ возможность интеграции с системами обнаружения атак; ‒ защита от DoS-атак типа SYN-flood; ‒ поддержка внешних 3G-модемов (USB). Обслуживание и управление: ‒ удобство и простота обслуживания; ‒ удаленное обновление ПО криптошлюзов; ‒ обеспечение отказоустойчивости; ‒ централизованное управление сетью; ‒ ролевое управление – разделение полномочий на администрирова- ние комплекса; ‒ взаимодействие с системами управления сетью; ‒ локальный контроль работы криптошлюзов. Принцип работы АПКШ « Континент» представлен на рисунке 3.4. 43 ие ан в ро Ш) иф (К Ш Организация (АПКШ Континент) Информация Пере д ача Интернет AРM (АПКШ Континент) Казначейство (ЦУС Континент) Банк (АПКШ Континент) Рисунок – 3.4 Принцип работы АПКШ «Континент» Автоматизированное рабочее место (АРМ) – это совокупность аппаратных и программных средств, позволяющая автоматизировать бизнес-процессы и повысить эффективность работы сотрудников организации. Криптографический шлюз (КШ) обеспечивает криптографическую защиту информации при ее передаче по открытым каналам сетей общего пользования и защиту внутренних сегментов сети от проникновения извне. Происходит шифрование информации на КШ, зашифрованная информация с АРМ передается в казначейство или в страховые компании, где уже стоит программа ЦУС Континент – это центр управления сетью, который осуществляет управление работой всех КШ, входящих в состав виртуальной сети. ЦУС осуществляет контроль за состоянием всех зарегистрированных КШ, проводит рассылку ключевой информации для сторонней организации и банка, предоставляет администратору функции удаленного управления КШ, обеспечивает получение и хранение содержимого системных журналов КШ, а также ведение журнала событий несанкционированного доступа. В момент включенной программы АПКШ Континент блокируется канал передачи данных, за счёт этого повышается степень защиты информации. 44 Благодаря чему практически невозможно перехватить информацию. ‒ VipNet Client — это программный комплекс, выполняющий на ра- бочем месте пользователя или сервере с прикладным ПО функции VPNклиента, персонального экрана, клиента защищенной почтовой системы, а также криптопровайдера для прикладных программ, использующих функции подписи и шифрования (рисунок 3.5); Рисунок – 3.5 Программа ViPNet Client ViPNetClient функционирует под управлением операционных систем MS Windows: Windows XP SP3 (32-разрядная) / WindowsServer 2003 (32-разрядная) / WindowsVista SP2 (32/64-разрядная) / WindowsServer 2008 (32/64-разрядная) / Windows 7 (32/64-разрядная)/Windows Server 2008 R2 (64-разрядная). Программный комплекс ViPNetClient 3.2 представлен в двух исполнениях для соответствия требованиям СКЗИ разных классов (КС2 и КС3). Оперативный обмен защищенной информации между сотрудниками представлен на рисунке 3.6. 45 Рисунок – 3.6 Оперативный обмен защищенными сообщениями Сценарии использования: ‒ работа в корпоративной сети, защищенной от внутреннего наруши- теля. Соединение с ресурсами, сервисами, а также другими пользователями осуществляется через каналы, функционирующие по принципу «точка-точка». Это позволяет надежно защитить информацию от других пользователей, в том числе внутри корпоративной сети; ‒ безопасная работа удаленного пользователя с корпоративными ре- сурсами и сервисами через защищенные каналы. Шифрование трафика защитит работу с внутренними ресурсами и сервисами вашей организации при передаче данных через Интернет; ‒ тивных защищенное общение пользователей. Обеспечить защиту корпорапользователей также позволит совместное использование ПК ViPNetClient с приложениями ViPNetConnect и ViPNetДеловая почта (данная возможность поддерживается определенными модификациями ViPNetClient). Кроме того, ViPNetClient поддерживает защищенные каналы для корпоративных коммуникаций на основе сторонних решений, в том числе IP-телефонии, видеоконференцсвязи и так далее; 46 ‒ защита виртуальной машины ViPNetClient поддерживает работу на виртуальных машинах и позволяет использовать средства защиты ViPNet в VDI-средах. Состав сети и сценарии применения ViPNet Client представлены на рисунке 3.7. Рисунок – 3.7 Состав сети и сценарии применения ViPNet Client Преимущества: ‒ высокая производительность шифрования и фильтрации трафика позволяет в реальном времени осуществлять защиту трафика служб голосовой и видеосвязи в сетях TCP/IP, а также обеспечивать одновременную работу с ресурсами разных сегментов корпоративной сети; ‒ равный доступ к ресурсам корпоративных информационных систем независимо от места и способа подключения пользователя к телекоммуникационной сети; ‒ защита канала не влияет на работу сторонних приложений на ком- пьютере пользователя; ‒ ключи шифрования, политики безопасности и обновления ПО ViPNet доставляются на компьютер через надежный защищенный канал. Возможности: ‒ VPN-клиент (шифрование и имитозащита IP-пакетов); 47 ‒ персональный сетевой экран; ‒ контроль сетевой активности приложений и компонентов операци- онной системы (рисунке 3.8); Рисунок – 3.8 Контроль сетевой активности приложений ‒ чат-клиента — позволяет пользоваться услугами встроенного сер- виса обмена защищенными сообщениями и организации чат-конференций между объектами защищенной сети ViPNet, на которых установлены ViPNet Client или ViPNet Coordinator (Windows); ‒ клиент службы обмена файлами — позволяет обмениваться между объектами защищенной сети ViPNet любыми файлами без установки дополнительного ПО (например, FTP-сервера/клиента) или использования функций ОС по общему доступу к файлам через сеть. Обмен файлами производится через защищенную транспортную сеть ViPNet с гарантированной доставкой и «докачкой» файлов при обрыве связи; ‒ контроль приложений — программа, которая позволяет контроли- ровать сетевую активность приложений и компонент операционной системы. При этом можно формировать «черный» и «белый» списки приложений, которым запрещено или разрешено работать в сети, а также задавать реакцию на сетевую активность неизвестных приложений (рисунок 3.9); 48 Рисунок – 3.9 Формирование «черного» и «белого» списка приложений ‒ деловая почта (рисунок 3.10) — программа, которая выполняет функции почтового клиента защищенной почтовой службы, функционирующей в рамках защищенной сети ViPNet, и позволяет: а) формировать и отсылать письма адресатам защищенной сети через простой графический интерфейс пользователя; б) использовать встроенные механизмы ЭЦП для подписи, в том числе множественной, текста письма и его вложений; в) контролировать все этапы «жизни» письма благодаря встро- енному механизму обязательного квитирования писем. Можно всегда убедиться, что письмо было доставлено, прочитано, открыты вложения; г) благодаря встроенной функции аудита иметь доступ к истории удаления писем; д) вести архивы писем и при необходимости легко переключать- ся между текущим хранилищем писем и этими архивами; е) использовать мощный механизм автоматической обработки входящих писем и файлов — задавать правила обработки входящих писем, а также правила по автоматическому формированию и отправке писем с заданными файлами; ж) любой отправитель корреспонденции может быть однозначно идентифицирован. Поэтому этот сервис ViPNet является идеальным решением для внутрикорпоративного обмена документами и письмами. 49 Рисунок – 3.10 Деловая почта ‒ ESET Endpoint Antivirus (рисунок 3.11) - представляет собой новый подход к созданию действительно комплексной системы безопасности компьютера. Новейшая версия модуля сканирования ThreatSense® работает быстро и точно для обеспечения безопасности компьютера. Таким образом, продукт представляет собой развитую систему непрерывного предупреждения атак и защиты компьютера от вредоносных программ. ESET Endpoint Antivirus — это комплексное решение для обеспечения безопасности, являющееся результатом долгих усилий, направленных на достижение оптимального сочетания максимальной степени защиты с минимальным влиянием на производительность компьютера. Современные технологии, основанные на применении искусственного интеллекта, способны превентивно противодействовать заражениям вирусами, шпионскими, троянскими, рекламными программами, червями, руткитами и другими атаками из Интернета без влияния на производительность компьютера и перерывов в работе. Решение ESET Endpoint Antivirus предназначено в первую очередь для использования на рабочих станциях в средах небольших и крупных предприятий; ESET Endpoint Antivirus для Microsoft Windows включает проверенные на практике технологии ESET и обеспечивает надежную защиту от всех типов современных угроз. Преимущества: 50 ‒ всесторонняя защита рабочих станций под управлением Microsoft Windows; ‒ противодействие всем типам угроз; ‒ оптимизация для виртуальной среды; ‒ минимальные системные требования; ‒ настраиваемый графический интерфейс. Интерфейс продукта мож- но полностью отключить, чтобы не отвлекать конечного пользователя от его непосредственных задач; ‒ расширенное сканирование памяти. Технология позволяет обезвре- живать зашифрованные вредоносные программы, которые устанавливаются на компьютер скрыто от пользователя. Рисунок – 3.11 ESET Endpoint Antivirus ‒ медиалог (рисунок 3.12) - система медиалог была разработана ком- панией Post Modern Technology совместно со специалистами сферы здравоохранения. Она предназначена для автоматизации деятельности медицинского учреждения и позволяет: а) вести историю болезни пациентов в электронном виде; б) автоматизировать статистическую отчетность; в) оптимизировать планирование лечебных процессов; г) обеспечить управление финансовыми потоками организации. 51 Рисунок – 3 .12 История болезни пациента в программе медиалог Благодаря своим разнообразным функциям медиалог повышает эффективность работы врачей, работников регистратуры, сотрудников отдела статистики, бухгалтеров и менеджеров. Модуль электронной медицинской карты системы Медиалог основан на оригинальной технологии работы с данными, разработанной для эффективного ввода, просмотра, анализа и передачи информации (рисунок 3.13). Рисунок – 3.13 Электронная медицинская карта Также к программным средствам защиты информации относится операционная система, прикладное программное обеспечение (офисы, архиваторы, 1С). К аппаратным средствам защиты персональных данных в КГБУЗ «Детская городская поликлиника №1» относятся: 52 ‒ персональные компьютеры с устройством, распознающим отпеча- ток пальцев квалифицированного сотрудника по информационной безопасности систем, где обрабатываются, изменяются, добавляются персональные данные (рисунок 3.14); Рисунок – 3.14 ПК с устройством, распознающим отпечаток пальцев ‒ сканеры, где сканируются персональные данные с бумажных носи- телей (рисунок 3.15); Рисунок – 3.15 Сканер ‒ пожарная сигнализация от стихийных бедствий, которые могут по- влечь за собой уничтожение или искажение персональных данных (рисунок 3.16); 53 Рисунок – 3.16 Пожарная сигнализация ‒ шредер Fellowes DIN 1 (рисунок 3.17) - продольная резка. Обычная степень защиты. Ширина полоски - 7 мм, разрезает 1 лист формата А4 на 30 фрагментов. Рисунок – 3.17 Шредер для уничтожения персональных данных ‒ разработка рекомендаций по укреплению информационной безопасности систем, обрабатывающих персональные данные в КГБУЗ «Детская поликлиника №1»: после документационного и программно – аппаратного анализа в КГБУЗ «Детская городская поликлиника № 1» для укрепления информационной безопасности систем, обрабатывающих персональные данные потребуется: 54 а) регистрация действий пользователей и обслуживающего пер- сонала, контроль несанкционированного доступа и действий пользователей, обслуживающего персонала и посторонних лиц; б) использование средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия; в) использование защищенных каналов связи; г) размещение технических средств, позволяющих осуществлять обработку персональных данных, в пределах охраняемой территории; д) отдельный кабинет службы информационной безопасности, для того, чтобы в любой момент в КГБУЗ «Детская городская поликлиника №1» провести аудит информационной безопасности и не потратить денежные средства для привлечения сторонних организаций; е) повышение квалификации сотрудников отдела кадров и реги- стратуры для обеспечения высокого уровня защищенности от несанкционированного доступа к персональным данным; ж) обучение специалистов в области информационной безопасности для проведения ежемесячного аудита систем, обрабатывающих персональные данные сотрудников и пациентов; з) купить два сервера: для хранения персональных данных со- трудников и для хранения копий персональных данных; и) покупка системы хранения персональных данных на сервере; к) программа для резервного копирования и восстановления персональных данных (Handy Backup Office Expert 7); л) покупка шредера, предназначенного для уничтожения конфи- денциальной информации (персональных данных); м) ограничение доступа к персональным данным; н) обновление прикладного программного обеспечения на ком- пьютерах, которые имеются в поликлинике (Microsoft office, архиватор WinRaR, Abbyy Finereader, антивирус ESET NOD32 SMALL Business Pack newsale for 10 user); 55 о) установка камер видеонаблюдения в помещениях хранения персональных данных. Смета расходов на покупку оборудования и программного обеспечения, которое потребуется купить, для повышения уровня информационной безопасности персональных данных представлена в приложении А. Все представленное оборудование и программное обеспечение повысит уровень информационной безопасности систем, обрабатывающих персональные данные. Рекомендации должны быть выполнены не позднее, чем в срок, указанный в договоре со сторонней организации, в данном случае через месяц. После проведения аудита информационной безопасности систем, обрабатывающих персональные данные можно сделать вывод о том, что все нормативно – правовые и технические документы оформлены в соответствии с Конституцией Российской Федерации, Федеральными законами и ГОСТом. А программно – аппаратные средства необходимо закупить, чтобы повысить уровень защищенности персональных данных. Аудит информационной безопасности является сегодня одним из наиболее эффективных инструментов для получения независимой и объективной оценки текущего уровня защищённости предприятия от угроз информационной безопасности. Кроме того, результаты аудита являются основой для формирования стратегии развития системы обеспечения информационной безопасности организации. Необходимо представлять, что аудит безопасности не является однократной процедурой, а должен проводиться на регулярной основе. Только в этом случае аудит будет приносить реальную отдачу, и способствовать повышению уровня информационной безопасности компании. 56 Заключение В дипломной работе была разработана методика проведения аудита информационной безопасности систем, обрабатывающих персональные данные сотрудников и пациентов в КГБУЗ «Детская городская поликлиника №1». Исходя из задач дипломного проектирования в процессе разработки методики аудита были рассмотрены: ‒ основные аспекты информационной безопасности в целом; ‒ персональные данные как отдельная большая часть в разделе ин- формационной безопасности; ‒ условия хранения, обработки и передачи персональных данных со- трудников и пациентов; ‒ аудит и этапы его проведения; ‒ все нормативно – правовые и технические документы, касающиеся информационной безопасности персональных данных; ‒ системы, обеспечивающие хранение, обработку, передачу и уни- чтожение персональных данных, как сотрудников, так и пациентов; ‒ По итогу дипломной работы был проведен аудит и даны рекомендации по укреплению информационной безопасности систем, обрабатывающих персональные данные, также приведена смета расходов на новое программное обеспечение и оборудование. Исследование проводилось на основе анализа и изучения нормативных правовых актов и нормативно-методических документов по защите информационной системы персональных данных. Результаты исследований могут быть использованы при проведении аудита информационной безопасности информационной системы персональных данных, не обрабатывающих государственную тайну, при этом проверяемая организация может быть, как государственным органом, так и частным предприятием. 57 После проведения аудита информационной безопасности систем, обрабатывающих персональные данные можно сделать вывод о том, что все нормативно – правовые и технические документы оформлены в соответствии с Конституцией Российской Федерации, Федеральными законами и ГОСТом. А программно – аппаратные средства необходимо закупить, чтобы повысить уровень защищенности персональных данных. На сегодняшний день автоматизированные системы играют ключевую роль в обеспечении эффективного выполнения бизнес-процессов как коммерческих, так и государственных предприятий. Вместе с тем повсеместное использование автоматизированной системы для хранения, обработки и передачи персональных данных приводит к повышению актуальности проблем, связанных с их защитой. Подтверждением этому служит тот факт, что за последние несколько лет, как в России, так и в ведущих зарубежных странах имеет место тенденция увеличения числа информационных атак, приводящих к значительным финансовым и материальным потерям. Для того, чтобы гарантировать эффективную защиту от информационных атак злоумышленников компаниям необходимо иметь объективную оценку текущего уровня безопасности автоматизированной системы. Именно для этих целей и применяется аудит безопасности, различные аспекты которого рассматриваются в рамках настоящей статьи. Аудит информационной безопасности является сегодня одним из наиболее эффективных инструментов для получения независимой и объективной оценки текущего уровня защищённости предприятия от угроз информационной безопасности. Кроме того, результаты аудита являются основой для формирования стратегии развития системы обеспечения информационной безопасности организации. Однако необходимо представлять, что аудит безопасности не является однократной процедурой, а должен проводиться на регулярной основе. Только в этом случае аудит будет приносить реальную отдачу, и способствовать повышению уровня информационной безопасности компании. 58 Список используемых источников 1. Конституция Российской Федерации [Электронный ресурс]: [при- нята всенародным голосованием 12.12.1993 (с учетом поправок, внесенных Законами РФ о поправках к Конституции РФ от 30.12.2008 N 6-ФКЗ, от 30.12.2008 N 7-ФКЗ, от 05.02.2014 N 2-ФКЗ, от 21.07.2014 N 11-ФКЗ)] / Консультант плюс. – Режим доступа: http:// www.consultant.ru. 2. Трудовой кодекс Российской Федерации [Электронный ресурс]: [от 30 декабря 2001 г. N 197-ФЗ (с изм. и доп. от 24, 25 июля 2002 г., 30 июня 2003 г., 27 апреля, 22 августа 2004 г.)] / Консультант плюс. – Режим доступа: http:// www.consultant. ru. 3. Федеральный закон [Электронный ресурс]: [от 20.02.95 г. №24-ФЗ «Об информации, информатизации и защите информации»] / Консультант плюс. Режим доступа: http:// www.consultant. ru. 4. Федеральный закон [Электронный ресурс]: [от 27 июля 2006 года №149-ФЗ «Об информации, информационных технологиях и о защите информации»] / Консультант плюс. – Режим доступа: http:// www.consultant. ru. 5. Федеральный закон [Электронный ресурс]: [от 27 июля 2006 года №152-ФЗ «О персональных данных»] / Консультант плюс. – Режим доступа: http:// www.consultant. ru. 6. Федеральный закон [Электронный ресурс]: [от 21 июля 2014 года №242 «О внесении изменений в отдельные законодательные акты Российской Федерации в части уточнения порядка обработки персональных данных в информационно-телекоммуникационных сетях»] / Консультант плюс. – Режим доступа: http:// www.consultant. ru. 7. Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных [Текст]: постановление Правительства РФ от 1 ноября 2012 г. № 1119 // Собрание законодательства РФ. – 2012. – № 45. – ст. 6257. 59 8. Об утверждении Состава и содержания организационных и техни- ческих мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности [Текст]: приказ ФСБ России от 10 июля 2014 г. № 378 // Российская газета. – 2014 г. – № 211, 17 сентября. 9. Об утверждении требований о защите информации, не составляю- щей государственную тайну, содержащейся в государственных информационных системах [Текст]: приказ ФСТЭК России от 11 февраля 2013 г. № 17 // Российская газета. – 2013 г. – № 136, 26 июня. 10. Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных [Текст]: приказ ФСТЭК России от 18 февраля 2013 г. № 21 // Российская газета. – 2013 г. – № 107, 22 мая. 11. О лицензировании деятельности по технической защите конфиденциальной информации [Текст]: постановление Правительства РФ от 3 февраля 2012 г. № 79 // Собрании законодательства РФ. – 2012 г. – № 10. – ст. 863. 12. Инструкция по организации парольной защиты в КГБУЗ «Детская поликлиника № 1» министерства здравоохранения Хабаровского края; 13. Инструкция по организации антивирусной защиты в КГБУЗ «Детская городская поликлиника № 1»министерства здравоохранения Хабаровского края; 14. Доктрина информационной безопасности Российской Федерации: [Электронный ресурс]: (от 9 сентября 2000 года № Пр – 1895 (уст. Президентом РФ) / Консультант плюс. – Режим доступа: http:// www.consultant.ru. 60 15. Аверченков, В.И. Аудит информационной безопасности. 2-е издание [Текст]: учебное пособие для вузов/ В.И. Аверченков. - М.: ФЛИНТА, 2012. – С. 269. 16. Бабаш, А.В. Информационная безопасность. Лабораторный практикум [Текст]: учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. – М.: КноРус, 2013. – С. 136 . 17. Барышников, А. М. Безопасность корпоративных центров обработки персональных данных. Защита информации [Текст]: учебник / А.М. Барышников. М.:– Инсайд. 2013. – С . 40-41. 18. Бирюков, А.А. Информационная безопасность [Текст]: учебник для бакалавров / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. 19. Блиновская, Я.Ю. Введение в геоинформационные системы [Текст]: учебное пособие / Я.Ю. Блиновская, Д.С. Задоя. - М.: Форум, НИЦ ИНФРА-М. 2013. – 112 c. 20. Борисова, С.А. Общие требования при обработке персональных данных работника и гарантии их защит. Трудовое право [Текст]: учебник для вузов / С.А. Борисова. - М.: Интел-Синтез. 2015. – С. 30-36. 21. Бузов, Г.A. Защита от утечки информации по техническим каналам [Текст]: учебное пособие / Бузов Г.A., Калинин C.B., Кондратьев A.B.- M.: Горячая линия – Телеком. 2013. – С. 416. 22. Васильков, А.В. Информационные системы и их безопасность [Текст]: учебное пособие / А.В. Васильков, А.А. Васильков, И.А. Васильков. М.: Форум. 2013. – 528 c. 23. Важорова, М.А. Проблемы совершенствования системы обеспечения защиты персональных данных [Текст]: монография / М.А. Важорова. - М.: Издательство ГОУ ВПО "Саратовская государственная академия права". 2012. – С. 38-40. 24. Веселова, А.Б. Защита персональных данных работников. Трудовые споры [Текст]: учебник / А.Б. Веселова. - М.: Изд. Дом "Арбитражная практика", 2013. – С. 33-46. 61 25. Гаврюшина, Н.И. Проблемы правовой защиты персональных данных. Актуальные вопросы современного российского права: межвузовский сборник научных статей [Текст]: учебник / Н.И. Гаврюшина. – М.: Издательсво ПГУ. 2014. – С. 158-161. 26. Гафнер, В.В. Информационная безопасность [Текст]: учебное пособие / В.В. Гафнер. – М.: Рн/Д: Феникс, 2013. – С. 324 . 27. Гостев, И. М. Защита персональных данных и сведений о частной жизни граждан. / И.М. Гостев. – М.: Конфидент. № 3. 2012. – С. 13. 28. Громов, Ю.Ю. Информационная безопасность и защита информации [Текст]: учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. – М.: Ст. Оскол: ТНТ, 2014. – С. 384. 29. Девянин, П.Н. Информационная безопасность предприятия [Текст]: учебное пособие. / П.Н. Девянин, A.A. Садердинов, B.A. Трайнев. - M.: ФЕНИКС, 2012. – С.335. 30. Запечников, С.В. Информационная безопасность открытых систем. Том 1. Угрозы, уязвимости, атаки и подходы к защите [Текст]: учебник для вузов. / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. - М.: ГЛТ , 2016. – С. 536. 31. Кадацкая, Т.А. Защита персональных данных как одна из составляющих информационной безопасности граждан [Текст]: учебное пособие / Т.А. Кадацкая. – М.: Маджента, 2006. – С. 135-139 32. Кияев, В. Безопасность информационных систем [Текст]: учебное пособие / Кияев В., Граничин О. – М.: Национальный Открытый Университет "ИНТУИТ" 2016. – С.192. 33. Корнеев, И.К. Информационные технологии в работе с документами [Текст]: учебник / И.К. Корнеев. - М.: Проспект, 2015. – С.304. 34. Курило, А.П. Аудит информационной безопасности [Текст]: учебник / А.П. Курило. – М.: Издательская группа «БДЦ-пресс», 2013. С.– 304. 35. Лебедева, М.М. Актуальные вопросы защиты персональных данных [Текст]: практическое пособие / М.М. Лебедева. – М.: Тезарус. 2014.– С. 18-20 62 36. Малюк, A.A. Введение в защиту информации в автоматизированны системах [Текст]: учебник для вузов / Малюк A.A., Пaзизин C.B., Погожий H.C. - M.: Горячая линия - Телеком, 2014. - 147 c. 37. Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации [Текст]: учебник / А.А. Малюк. М.: ГЛТ, 2014. – С. 280. 38. Мезенцев, К.Н. Автоматизированные информационные системы [Текст]: учебник для вузов / К.Н. Мезенцев. - М.: ИЦ Академия. 2013. – 176 c. 39. Петренко, C.A. Управление информационными рисками. Экономически оправданная безопасность [Текст]: учебное пособие / Петренко С.А., Симонов C.B. – М.: Компания АЙТИ; ДМК Пресс, 2015. - 384с. 40. Снытников, A.A. Лицензирование и сертификация в области защиты информации [Текст]: учебник / А.А. Снытников. - M.: Гелиос АРВ. 2013. – С. 192. 41. Станскова, У.М. Состав персональных данных в трудовых отношениях: что подлежит защите [Текст]: учебное пособие / У.М. Станскова. – М.: Кадровик. 2014. – С . 16-23. 42. Станскова, У.М. Обеспечение конфиденциальности как условие достойного труда работника [Текст]: учебник для вузов / У.М. Станскова. – М.: ЮНИТИ. 2014. – С. 75-80. 43. Торговченков, В.И. Нормативно-правовое регулирование в сфере оборота персональных данных [Текст]: учебное пособие / В.И. Торговченков. – М.: ИНФРА – М. 2013. – С . 3-5. 44. Хачатурова, С.С. Персональные данные под защиту [Текст]: учебник / С.С. Хачатурова. // Международный журнал прикладных и фундаментальных исследований. – 2016. - №5. – С. 666-668. 45. Хорев, A.A. Защита информации от утечки по техническим каналам [Текст]: учебное пособие / А.А. Хорев. - M.: МО РФ, 2016. 63 46. Чеботарева, А.А. Информационная политика России в обеспечении информационной безопасности личности: история и современность [Текст]: учебник для вузов / А.А. Чеботарева. – М.: ИНФРА – М. 2015. – С. 24-28. 47. Чизганов, А.А. Обработка персональных данных работника [Текст]: учебное пособие / А.А. Чизганов. – М.: Изд-во Том. ун-та. 2014. – С. 121-122 48. Щеглов A.Ю. Защита компьютерной информации от несанкционированного доступа [Текст]: учебник для вузов / А.Ю. Щуглов. – М.: ЮНИТИ. 2014. – С. 384. 49. Щербович А.А. Локализация персональных данных граждан России: проблемы правоприменения [Текст]: учебное пособие / А.А. Щербович. – М.: Копирайт. Вестник Российской академии интеллектуальной собственности. 2015. – С. 66-77. 50. Официальный сайт КГБУЗ «Детская городская поликлиника №1» [Электронный ресурс]. – Режим доступа: http://dgp1.medkhv.ru/. 64 Приложение А Смета расходов на покупку оборудования и программного обеспечения Название Характеристика 1 2 Высокоскоростное Количество, шт. Цена, руб. 3 4 2 3 000 000 1 460 000 1 7 400 развертывание виртуальных сред, обмен данными, быстрые расчеты высокой сложности; надежная система для защиты Сервер IBM System x3850 х5 данных, которая превращает сервер в «недоступную крепость» для вредоносных программ и перехвата конфиденциальной информации; простая и удобная интеграция серверов других производителей с серверами IBM. Обеспечивает одновременный до- Система хранения пер- ступ к данным на блочном, фай- сональных данных ловом или объектном уровнях, а EonStor GS 3000 также интеграцию с хранилищами. Программное обеспечение для Windows, с помощью которого Handy Backup Office можно создавать резервные копии Expert 7 файлов, популярных баз данных, образа диска, веб-сайтов и других важных данных, также сохраняет точный образ любого сервера. 65 Продолжение прил. А 1 2 Перекрестная резка MicroShred, 3 4 1 76 300 10 24 900 10 13 870 1 1 387 супер защита, размер фрагмента Шредер Fellowes DIN 4 - 2х15 мм, разрезает 1 лист формата А4 более чем на 3000 фрагментов Office на 1 персональном копью- Коробочная версия Microsoft Office 365 Персональный тере, включает полные версии приложений Word, Excel, PowerPoint, Outlook, OneNote, Publisher и Access, а также 1 ТБ в интернет-хранилище OneDrive. Мощное решение для сжатия данных, архивирования файлов и WinRAR LIC band 3 - 1 лицензия для государственных учреждений управления архивами. Также программа содержит множество дополнительных инструментов для систематизации файлов, защиты данных от повреждения и т.д. Программа позволяет переводить изображения документов Abbyy Finereader 14 Standard, Full (фотографий, результатов сканирования, PDF-файлов) в электронные редактируемые форматы. 66 Окончание прил. А 1 2 Программа позволяет перево- 3 4 1 1 387 1 12 208 5 30 000 дить изображения документов Abbyy Finereader 14 Standard, Full (фотографий, результатов сканирования, PDF-файлов) в электронные редактируемые форматы. Централизованная защита файловых серверов и рабочих стан- ESET NOD32 SMALL ций от вирусов, троянских и Business Pack newsale for шпионских программ, червей, 10 user рекламного ПО, фишинг-атак и других интернет-угроз в организациях любого масштаба. Камера снабжена встроенной ИК-подсветкой с дальностью действия до 20 м, дающей возможность осуществления ноч- Камер AC-D8121IR2W ного видеоконтроля площадей, необорудованных дополнительным освещением, или в тех ситуациях если свет неожиданно погас. 67