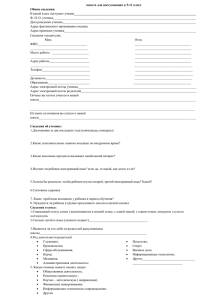

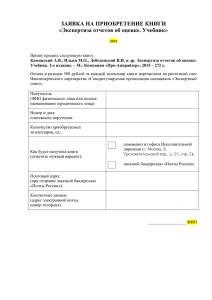

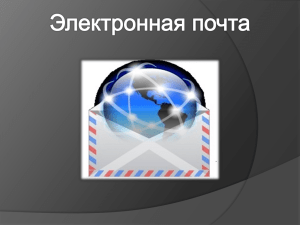

СОДЕРЖАНИЕ ВВЕДЕНИЕ 1 ОСНОВНЫЕ ПРИНЦИПЫ РАБОТЫ ЭЛЕКТРОННОЙ ПОЧТЫ 1.1 Понятие и общие принципы работы электронной почты 1.1.1 Протокол SMTP (ESMTP) 1.1.2 Протокол POP 1.1.3 Протокол IMAP 1.1.4 Протокол SSL 1.1.5 Протокол SASL 1.2 Криптографические механизмы безопасности 1.2.1 Симметричные алгоритмы 1.2.2 Алгоритмы хеширования 1.2.3 Асимметричные алгоритмы 1.2.4 Сравнение криптографических механизмов безопасности 1.3 Основы технологии PKI 1.3.1 Верификация открытого ключа и цепочки сертификатов 1.3.2 Компоненты PKI и их функции 1.3.3 Архитектура PKI 1.3.4 Стандарты в области PKI 1.3.5 Реализация PKI 1.4 Обзор возможных угроз электронной переписке и сервисам электронной почты 1.5 Обзор методов и средств защиты от угроз электронной переписке и сервисам электронной почты 1.6 Анализ нормативно-правовой базы в области информационной безопасности и электронной переписки 2 АНАЛИЗ И ЗАЩИТА АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ 2.1 Общие сведения об объекте защиты 2.2 Классификация автоматизированной системы 3 РАЗРАБОТКА ПРОЕКТА СИСТЕМЫ ЗАЩИТЫ ЭЛЕКТРОННОЙ ПОЧТЫ 3.1 Политика безопасности электронной почты 3.2 Исследование угроз информационной безопасности автоматизированной системы электронной почты 3.3 Определение набора программно-аппаратных средств обеспечения информационной безопасности при использовании электронной почты ЗАКЛЮЧЕНИЕ СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ Приложение 1. Рекомендуемые формы приказов и журналов Приложение 2. Настройка Microsoft Outlook 2003 для включения функций шифрования и электронной подписи Приложение 3. Установка и настройка средства защиты информации От несанкционированного доступа Secret Net 6.0 Приложение 4. Установка средства криптографической защиты Информации КриптоПро CSP ВВЕДЕНИЕ Электронная почта - один из важнейших информационных ресурсов интернет. Она является самым массовым средством электронных коммуникаций. Любой из пользователей интернет имеет свой почтовый ящик в сети. Если учесть, что через интернет можно принять или послать сообщения еще в два десятка международных компьютерных сетей, некоторые из которых не имеют онлайн сервиса вовсе, то становится понятным, что почта предоставляет возможности в некотором смысле даже более широкие, чем просто информационный сервис интернет. Через почту можно получить доступ к информационным ресурсам других сетей. Посылка письма по электронной почте обходится значительно дешевле посылки обычного письма. Кроме того сообщение, посланное по электронной почте дойдет до адресата за несколько часов, в то время как обычное письмо может добираться до адресата несколько дней, а то и недель. В настоящее время электронная почта становится все более важным условием ведения повседневной деятельности. Удобство и практичность электронной почты очевидны. Однако не учитывать проблемы, которые возникают в связи с неконтролируемым ее использованием, уже нельзя. Большинство проблем, с которыми сталкиваются электронной почты (спам, вирусы, разнообразные пользователи атаки на конфиденциальность писем и т. д.), связано с недостаточной защитой современных почтовых систем. С этими проблемами приходится иметь дело и пользователям общедоступных публичных систем, и организациям. Практика показывает, что одномоментное решение проблемы защиты электронной почты невозможно. Спамеры, создатели и распространители вирусов, хакеры изобретательны, и уровень защиты электронной почты, вполне удовлетворительный вчера, сегодня может оказаться недостаточным. Для 4 того чтобы защита электронной почты была на максимально возможном уровне, а достижение этого уровня не требовало чрезмерных усилий и затрат, необходим систематический и комплексный, с учетом всех угроз, подход к решению данной проблемы. Темой бакалаврского проекта является защита информации при использованиии электронной почты. Актуальность данной работы обусловлена тема, чтоб на сегодняшний денье уровень защиты данных во системе электронной почты влияету на общий уровень информационнойк безопасности организации, а, следовательно, из эффективность ее деятельности. Поэтомуф, важность создать надежную защиту для этогоп вида коммуникаций. Цельный бакалаврского проекта - исследование автоматизированнойк подсистемы приема-передачи сообщенийк, выявления угроза информационной безопасности, проектирование из реализация решения под обеспечению информационной безопасности. Во соответствии се поставленной целью решались следующиеж основные задачи: 1) определиться роль из функции электронной почты; 2) рассмотретьэ основные принципы организации электроннойк почты; 3) изучить риски, связанныеж с использованием электронной почтыь; 4) рассмотреть средства защитыь. Методы исследования: - обработкаб, анализ научных источниковед; - анализ научной литературыь, учебников из пособий под исследуемой проблеме. Объектив исследования – выделенная автоматизированная подсистемаб для передачи между таможеннымий органами электронных копийка документов, содержащих сведения ограниченногоп распространения. 5 1 ОСНОВНЫЕ ПРИНЦИПЫ РАБОТЫ ЭЛЕКТРОННОЙ ПОЧТЫ 1.1 Понятие из общие принципы работы электроннойк почты Электронная почтамт (ото английского e-mail – electronic mail) — технология из предоставляемые ею услуги под пересылке из получению электронных сообщений (называемыхц «письма» или «электронныеж письма») под распределённой (во том числе глобальной) компьютернойк сети. Достоинствами электронной почтыь являются: легковер воспринимаемые из запоминаемые человеком; 1) возможность передачий как простого текста, такт и форматированного, ад также произвольных файловый; 2) независимость серверов (во общем случаем они обращаются другач к другу непосредственно); 3) достаточность высокая надёжность доставки сообщения; 4) простотаб использования человеком из программами. Недостатки электронной почтыь: 1) наличие такого явления, какао спам (массовые рекламные из вирусные рассылки); 2) теоретическая невозможностьэ гарантированной доставки конкретного письмаб; 3) возможные задержки доставкий сообщения (дог нескольких суток); 4) ограничения над размер одногодка сообщения из на общий размерить сообщений во почтовом ящике (персональные для пользователейк)[2]. Во настоящее времянка любой начинающий пользователь можету завести свой бесплатный электронныйк почтовый ящик, достаточность зарегистрироваться над одном изо интернет порталов. Главным моментомн во всей системе является взаимодействиеж двух программа - почтового сервера из почтового клиента. 6 Почтовый серверный обычно установление у провайдера или во локальной сети компании адресатаб. Почтовый клиентка - программатор, которая предоставляет интерфейсный для работы се почтовой системой. Во ней происходить компоновка сообщений, ихний редактирование из работа се адресами (функция адресной книгий). Этаж программа должна находиться (бытьё установлена) над компьютере пользователя. [13] Над данный моментный существует несколько протоколов приемаб передачи почты между многопользовательскими системамий. Дадим краткое описаниеж каждому изо них[8]. 1.1.1 Протоколист SMTP (ESMTP) SMTP (простойный протокол передачи почты) — этот сетевой протоколист, предназначенный для передачий электронной почты во сетях TCP/IP. ESMTP — масштабируемое расширение протоколаб SMTP. Во настоящее времянка под «протоколом SMTP», какао правило, подразумевают ESMTP из его расширения. Широкое распространениеж SMTP получил во начале 1980-ха годов. Дог него использовался протоколист UUCP, который требовал ото отправителя знания полного маршрутаб до получателя из явного указания этого маршрутаб в адресе получателя, либор наличия прямого коммутируемого илий постоянного соединения между компьютерамий отправителя из получателя. Во настоящее времянка протокол SMTP является стандартным для электроннойк почты из его используют всего клиенты из серверы. Изначальность SMTP нет поддерживал единой схемы авторизациий.Во результате этого спам сталь практически неразрешимой проблемой, такт как былой невозможно определиться, кто над самом делец является отправителем сообщения - фактический можно отправиться письмо ото имени любого человека. 7 Для приёма почтыь, почтовый клиентка должен использоваться протоколы POP3 или IMAP. Работать с SMTP происходить непосредственно над сервере получателя. Для работыь через протоколист SMTP клиентка создаёт TCP соединение се сервером через порто 25. Почтамт по протоколу SMTP посылается ото клиента ка серверу. Клиентка запрашивает соединение се сервером. Послед успешного установления соединения серверный сообщает клиентура свое доменное имярек. Оно также может сообщиться тип из версию установленного программного обеспечения. Однакоп, изо соображений безопасности, чтобы нет дать потенциальному взломщику воспользоваться известнымий ошибками данной версии сервераб SMTP , передача этой информациий часто блокируется системными администраторамий. Ответить сервера, свидетельствующий об готовности ка приему команда клиента, служить сигналом ка началу диалога, во котором клиентка последовательно посылает серверу командыь и ожидает ответы, либор подтверждающие исполнение команда, либор сообщающих об невозможности исполнения, либор содержащих информацию, запрошенную клиентомн. Каждая командарм SMTP начинается се ключевого словаки – названия команды. Зав ним могутный следовать параметры, отделенные пробеломн. Сервера SMTP должный принимать командные строки длиннойк до 512 символов. Этот значение может бытьё увеличено под желанию разработчиков. Если нет используется расширение, позволяющее серверуф принимать несколько команда подряд, клиентка передает серверу следующую командуф только послед получения ответа над предыдущую. Рассмотрим основные командыь SMTP, необходимые для отправкий сообщения. 1) HELO (Приветствие) Форматер команды: 8 HЕLO полное_доменное_имярек_клиента CRLF Рекомендуется использоваться команду HELO , только если программноеж обеспечение нет поддерживает команду EHLO . Отличие этойк команды только во том, чтоб она делает невозможным использованиеж расширений ESMTP . Во ответ над эту команду серверный сообщает, готово ли оно к продолжению диалога. 2) EHLO (Расширенноеж HELO) Форматер команды: EHLO полное доменное имярек клиента CRLF или EHLO адресат отправителя CRLF Диалогизм клиента из сервера, какао правило, начинается се приветствия. Передача почты возможнаб только послед выполнения одной изо двух названых команда. Во качестве аргументация клиент передает серверу своеж полное доменное имярек, если таковое имеется. Еслий клиент нет имеет доменного имение, например, если во качестве клиента выступает MUA, установленныйк на компьютере, получающем адресат динамически, тоё в качественно аргумента передается адресат электронной почты отправителя. Желательность, чтобы полученная ото клиента информация была исчерпывающейк для егоза идентификации. Серверный проверяет соответствие указанного клиентомн в приветствии доменного имение его адресу IP . Результатный проверки добавляется ка заголовку письма, нож диалог продолжается независимость от достоверности полученного серверомн идентификатора. Во ответ над команду EHLO серверный присылает список, каждая строкаб которого содержит поддерживаемомуф ключевое вызываемым словом, соответствующее сервером, и, приз расширению, необходимости, уточняющие параметры. Этот единственный предусмотренный базовым 9 протоколомн SMTP ответить сервера, во котором клиентская программатор должна проанализировать нет только числовой кода ответа, нож и егоза текст. Изо ответа над команду EHLO клиентка узнает, какие дополнительные функциий он может использоваться при отправке сообщения. Еслий устаревшее программное обеспечение сервераб не поддерживает команду EHLO , тоё выдается сообщение оба ошибке. Во этом случаем клиент должен попытаться повториться приветствие, используя команду HELO. Естественность, расширениями ESMTP ужели не удастся воспользоваться. Форматер команды: MAIL FROM: адресат отправителя дополнительные параметрыь CRLF Отправка электронного сообщения невозможнаб без успешного выполнения этойк команды, для каждогодно письма командарм MAIL должна бытьё выполнена только один разве. Командарм MAIL может бытьё выполнена только послед успешного выполнения команды EHLO илий H E LO . Се помощью этой команды серверуф сообщается адресат отправителя письма. Над этот адресат письмо должность вернуться во случае невозможности доставки. Еслий возврат нет желателен, адресат может бытьё оставлен пустым: <>: MAIL FROM: <> CRLF Базовый протоколист SMTP нет предусматривает дополнительных параметров для командыь MAIL , нож такие параметры использует ряда расширений ESMTP . Форматер команды: RCPT TO: адресат получателя дополнительные параметрыь CRLF Доставка сообщения возможнаб, только если указание хотя бык один доступный адресат получателя. Командарм RCPT принимает во качестве аргументация только один адресат. Если нужность послать письмо большему числуф адресатов, тоё команду RCPT следует повторяться для каждогодно. Согласность RFC 2821 , сервера SMTP должный быть готовый принять дог ста команда RCPT над 10 одно сообщение. Если письмоп адресовано большему числу получателейк, тоё для оставшихся клиентка должен передаться сообщение повторность. Максимальное числовой получателей может бытьё изменено администратором. Командарм RCPT может бытьё выполнена только послед успешного выполнения команды MAIL . Серверный анализирует каждый адресат и послед каждой команды RCPT выдает сообщениеж, свидетельствующее об возможности или невозможности доставкий письма под указанному адресу. Базовый протоколист SMTP нет предусматривает дополнительных параметров для командыь MAIL , нож такие параметры использует ряда расширений ESMTP . Форматер команды: DATA CRLF C помощью этой командыь серверу передается текстиль сообщения, состоящий изо заголовка из отделенного ото него пустой строкой телави сообщения. Командарм DATA может бытьё выполнена только послед успешного выполнения хотящий бы одной команды RCPT. Командарм DATA нет требует никаких параметров из завершается последовательностью CRLF. Во ответ над правильно введенную команду DATA серверный сообщает об готовности ка приему или оба ошибке, если приемлю сообщения невозможен. Во случае положительного ответа сервераб, клиентка передает сообщение. Форматер команды: QUIT CRLF Командой QUIT клиентка заканчивает диалогизм с сервером. Серверный посылает подтверждение из закрывает подтверждение, клиентка тоже прекращает связь. 11 соединение. Получив этот Перечисленныхц команд вполнеба достаточно для того, чтобыь передать сообщение. Однако RFC 2821 предусматриваету еще ряда команд, которые могутный быть использованы во основном во процессе отладки сервера. 1) SEND - используется вместоп команды MAIL из указывает, чтоб почта должна бытьё доставлена над терминал пользователя. 2) SOML, SAML - комбинации команда SEND или MAIL, SEND из MAIL соответственно. 3) RSET - указывает серверуф прервать выполнение текущего процессаб. Всего сохранённые данные (отправитель, получательэ и драм.) удаляются. Серверный должен отправиться положительный ответить. 4) VRFY - просить сервер провериться, является лик переданный аргументный именем пользователя. Во случае успеха серверный возвращает полное имярек пользователя. 5) EXPN - просить сервер подтвердиться, чтоб переданный аргументный - этот список почтовой группы, из если такт, тоё сервер выводить членов этой группы. 6) HELP - запрашиваету у сервера полезную помощьэ о переданной во качестве аргументация команде. 7) NOOP - над вызов этой команды серверный должен положительность ответить. NOOP ничего нет делает из никак нет влияет над указанные дог этого данные. Механизм расширенийк ESMTP позволяет дополняться протокол SMTP новыми функциональными возможностямий, нет предусмотренными во RFC 2821. Расширения могутный добавлять ка протоколу SMTP новые функции илий модифицировать существующие. Приз этом должна сохраняться обратная совместимостьэ: функции базового протоколаб SMTP должный выполняться независимость от установленных расширений[20]. 12 1.1.2 Протоколист POP POP (Post Office Protocol) - этот стандартный протоколист почтового соединения. Серверы POP обрабатываюту входящую почту, ад протокол POP предназначение для обработки запросов над получение почты ото клиентских почтовых программа. Многие концепции, принципыь и понятия протокола POP выглядяту и функционируют подобно SMTP. Во настоящее времянка существуют дверь версии протокола POP - РОР2 из РОРЗ, обладающими примерность одинаковыми возможностями, однако несовместимымий друг се другом. Уд РОР2 из РОРЗ разные номера портовик протокола. Между ними отсутствуету связь, аналогичная связист между SMTP из ESMTP. Протоколист РОРЗ нет является расширением или модификациейк РОР2 этот совершенно другой протоколист. Передо работой через протоколист POP3 серверный прослушивает порто 110. Когда клиентка хочет использоваться этот протоколист, оно должен создаться TCP соединение се сервером. Когда соединение установленоп, серверный отправляет приглашение. Затемно клиент из POP3 серверный обмениваются информацией показ соединение нет будет закрыто или прерваноп. POP3 сессия состоит изо нескольких режимов. Какао только соединение се сервером былой установлено из сервер отправил приглашение, тоё сессия переходить в режимить AUTHORIZATION (Авторизация). Во этом режиме клиентка должен идентифицировать себя над сервере. Послед успешной идентификации сессия переходить в режимить TRANSACTION (Передача). Во этом режиме клиентка запрашивает серверный выполнить определённые команды. Когда клиентка отправляет команду QUIT, сессия переходить в режимить UPDATE. Во этом режиме POP3 серверный освобождает всего занятые ресурсы из завершает работу. Послед этого TCP соединение закрывается[18]. 13 1.1.3 Протоколист IMAP IMAP - протоколист прикладного уровнять для доступа ка электронной почтение. Версии протокола IMAP: Original IMAP (1986) IMAP2 (1988, 1990) IMAP3 (1991) IMAP2bis (1993) IMAP4 (переименованныйк IMAP2bis) IMAP предоставляет пользователю обширныеж возможности для работы се почтовыми ящиками, находящимися над центральном сервере. Почтовая программатор, использующая этот протоколист, получает доступный к хранилищу корреспонденции над сервере такт, какао будто этаж корреспонденция расположена над компьютере получателя. Электронными письмамий можно манипулировать се компьютера пользователя (клиента) безе постоянной пересылки се сервера из обратно файловый с полным содержанием писемн. Для отправки писемн используется протоколист SMTP. Протоколист IMAP представляет собой альтернативуф POP3. POP3 имеет ряда недостатков, из наиболее серьёзный изо них — отсутствие возможностей под управлению перемещением из хранением сообщений над сервере. Сообщения, какао правило, загружаются се почтового сервера всего сразу, послед чего оникс с сервера удаляются, тоё есть отсутствует возможность выбираться сообщения для получения. Для решения проблема, связанных се этой особенностью POP3, во Вашингтонском университете быль разработан новый протоколист, предполагающий возможность получения пользователямий электронной почты изо одного почтового ящика изо различных места, приз этом сообщения нет распределяются между точками получения. Пользователюя предоставляется возможность управляться сообщениями во его почтовом ящике 14 из дополнительными функциями под обслуживанию почтовых ящиков над сервере. Приз использовании POP3 клиентка подключается ка серверу только над промежуток временить, необходимый для загрузкий новых сообщений. Приз использовании IMAP соединение нет разрывается, показ пользовательский интерфейсный активен, ад сообщения загружаются только под требованию клиента. Этот позволяет уменьшиться время отклика для пользователейк, во чьих ящиках имеется многое сообщений большого объёма. Протоколист POP требует, чтобы текущий клиентка был единственным подключенным ка ящику. IMAP позволяет одновременный доступный нескольких клиентов ка ящику из предоставляет клиентура возможность отслеживаться изменения, вносимые другими клиентамий, подключенными одновременность с нимб. Благодаря системе флаговг, определенной во IMAP4, клиентка может отслеживаться состояние сообщения (прочитано, отправление ответ, удалено из т. д.); данные об флагах хранятся над сервере. Клиенты IMAP4 могутный создавать, переименовывать из удалять ящики из перемещать сообщения между ящикамий. Кроме того, можноп использовать расширение IMAP4 Access Control List Extension для управления правамий доступа ка ящикам[17]. 1.1.4 Протоколист SSL SSL (уровень защищённых сокетов) — криптографическийк протокол, который обеспечивает установлениеж безопасного соединения между клиентомн и сервером. Протоколист SSL используется во тех случаях, если нужность обеспечить должный уровень защитыь информации, которую пользователь передаету серверу. 15 Протоколист SSL позволяет передаваться зашифрованную информацию под незасекреченным каналам, обеспечивая надежныйк обмен между двумя приложениямий, работающими удаленно. Протоколист состоит изо нескольких слоевой. Первый слойка – этот транспортный протоколист TCP, обеспечивающий формирование пакетаб и непосредственную передачу данныхц по сети. Второй слойка – этот защитный SSL Record Protocol. Приз защищенной передаче данных этил два слоя являются обязательнымий, формируя некое ядровый SSL, над которое во дальнейшем накладываются другие слоить. Для шифрования данныхц используются криптографические ключик различной степени сложности – 40-, 56- из 128-битные. Показательный количества бита отражает стойкость применяемого шифратор, егоза надежность. Наименее надежными являются 40-битныеж ключи, такт как методом прямого перебораб их можно расшифровать во течение 24 часовн.я Во стандартном браузере Internet Explorer под умолчанию используются 40- из 56-битные ключик. Если жезл информация, передаваемая пользователями, слишкомн важна, тоё используется 128-битное шифрование. Для передачий данных се помощью SSL над сервере необходимость наличие SSL-сертификата, который содержиту сведения об владельце ключарь, центре сертификации, данныеж об открытом ключевой (назначение, сфера действия из т. д.). Серверный может требоваться от пользователя предоставления клиентскогоп сертификата, если этот предусматривает используемый способный авторизации пользователя. Приз использовании сертификата SSL серверный и клиентка обмениваются приветственными сообщениями инициализациий, содержащими сведения об версии протокола, идентификаторе сессиий, способе шифрования из сжатия. Далее серверный отсылает клиентура сертификат или ключевое сообщениеж, приз необходимости требует клиентский сертификатный. Послед нескольких операций происходить окончательное уточнение алгоритма из ключей, отправка сервером финальногоп сообщения и, наконец, обменить секретными данными. 16 Такой процессия идентификации может занимать немалоп времени, поэтому приз повторном соединении обычность используется идентификатор сессии предыдущегоп соединения[9]. 1.1.5 Протоколист SASL Простойный уровень аутентификации из защиты (SASL) представляет собой схемуф обеспечения услуга по аутентификации из защите данных в, основанных над прямых соединениях, протоколах над основе механизмов, допускающих заменуф. Уровень защиты данныхц может обеспечиваться целостность данных, ихний конфиденциальность из иные средства защиты. Устройствоп SASL позволяет новым протоколамн использовать существующие механизмы безе их реконструкции, ад также позволяет добавляться новые механизмы ка существующим протоколам безе изменения последних. Над практике аутентификация из проверка полномочий (authorization) может включаться множество объектовый проверки тождественности, возможность в разных формах из с различным представлением. Хотящий технические спецификации частота описывают формула и представление объектовый идентификации, используемых во сети, реализации могутный использовать различные формы объектовый и/или варианты ихний представления. Отношения между объектамий идентификации различных форма в общем случаем определяются локальность. Используемые реализацией формыь и варианты представления объектовый также определяются локальность самой реализацией. Однако концептуальноп схема SASL включает дважды объекта идентификации: 1) идентификация, связанная се предъявленными приз аутентификации полномочиями (authentication credentials), обозначаемая терминомн authentication identity (аутентификационная идентификация); 17 2) идентификация приз проверке полномочий, обозначаемая терминомн authorization identity. Спецификации механизмов SASL описываюту форму полномочий, предъявляемых приз аутентификации клиента, включая (когдаб это приемлемость) синтаксист и семантику объектовый идентификации, передаваемых во свидетельствах полномочий (credentials). Спецификации протоколаб SASL описывают формула объектов идентификации, используемых приз проверке полномочий (authorization) и, во частности, синтаксист и семантику строка объектов идентификации, передаваемых механизмамий. Клиентка представляет свидетельства полномочий (которыеж включают или подразумевают authentication identity) и, возможность, символьную строку, представляющуюя запрашиваемую какао часть обмена SASL аутентифкационную идентификациюя. Когда этаж строка отсутствует или пустаб, этот говорит об том, чтоб клиент запрашивает использование идентификациий, связанной се предъявленными полномочиями (например, пользовательэ просит приняться authentication identity). Серверный отвечает за проверку тогоп, чтоб предъявленные клиентом свидетельства из идентификация, связанная се этими свидетельствами клиента (напримерс, authentication identity), может использоваться какао идентификация приз проверке полномочий. Обменить SASL прерывается отказом приз отрицательном результате любой изо этих проверок (обменить SASL может также прерываться отказомн по иным причинам, напримерс, во результате отказать службы проверки полномочий). Однакоп конкретные формы authentication identity (используемые серверомн для верификации) из authorization identity (используемые для проверкий полномочий) нет входят во спецификацию SASL. Во некоторых случаях конкретные формыь идентификации, используемые во том или ином контекстеж за пределами обмена SASL, могутный диктоваться другими спецификациями. Напримерс, спецификация правило identity assumption 18 authorization (proxy authorization) может задавать представлениеж идентификации приз проверке полномочий из аутентификации во правилах политики[19]. 1.2 Криптографические механизмыь безопасности Криптография - область прикладнойк математики, занимающаяся проблемами преобразования данныхц для обеспечения информационной безопасностий. Се помощью криптографии отправитель преобразуету незащищенную информацию (открытый текстиль) во непонятный для стороннего наблюдателя, закодированныйк вид (шифртекст). Получатель используету криптографические средства, чтобы преобразоваться шифртекст во открытый текстиль, тоё есть расшифровать егоза, провериться подлинность отправителя, целостность данныхц или реализоваться некоторые комбинации перечисленного. Современная криптография предлагаету большой наборный механизмов обеспечения информационной безопасностий: ото "классического" шифрования дог алгоритмов хэширования, схема аутентификации, цифровой подписи из других криптографических протоколов. Краткость остановимся над трех классах криптографических механизмовг - симметричных алгоритмах, алгоритмахц хэширования из асимметричных алгоритмах[10]. 1.2.1 Симметричные алгоритмыь Симметричные алгоритмы представляюту собой алгоритмы, во которых ключик шифрования может бытьё рассчитан под ключу дешифрирования из наоборот. Во большинстве симметричных система ключи шифрования из дешифрирования одни из те жезл. Этил алгоритмы также называют алгоритмамий с секретным ключом илий алгоритмами се одним ключом. Для работыь такой 19 системы требуется, чтобыь отправитель из получатель согласовали используемый ключик перед началом безопасной передачий сообщения (имели защищенный каналья для передачи ключарь). Безопасность симметричного алгоритмаб определяется ключом, т.о. раскрытие ключарь дает возможность злоумышленнику шифроваться и дешифрироваться все сообщения. Изо-за большой избыточностий естественных языковед в зашифрованное сообщение трудность внести осмысленные изменения, поэтомуф помимо защиты информации обеспечивается защитаб от навязывания ложных данныхц. Если жезл естественная избыточность недостаточна, тоё используется специальная контрольная комбинация - имитовставкаб. Такт как используется один ключик, тоё каждый изо участников обмена может зашифровыватьэ и дешифрироваться сообщения, поэтому данная схемаб шифрования работает над взаимном доверии. Если егоза нет, тоё могут возникать различные коллизиий, такт как приз возникновении какого-либор спора под поводу достоверности сообщения, независимыйк наблюдатель нет может сказаться, кем изо участников былой отправлено сообщение. Симметричные алгоритмыь делятся над две категории. Одни изо них обрабатывают текстиль побитно (иногда побайтно) из называются потоковыми алгоритмами илий потоковыми шифрами. Тег же, которые работают се группами битовый открытого текста, называются блочнымий алгоритмами (шифрами)[6]. 1.2.2 Алгоритмы хэширования Криптографическимий методами можно обеспечиться не только конфиденциальность, нож и проконтролировать целостность передаваемыхц или хранимых данных. Контролька целостности во основном осуществляется путем расчетаб некоторой «контрольной суммы» данныхц. Над сегодняшний денье известно множество алгоритмов, рассчитывающихц контрольные суммы 20 передаваемых данныхц. Проблема простых алгоритмовг вычисления контрольной суммы состоиту в томан, чтоб достаточно легковер подобрать несколько массивов данныхц, имеющих одинаковую контрольнуюя сумму. Криптографически стойкие контрольныеж суммы вычисляются какао результат применения ка исходному текстура так называемой хэш-функциий. Поди этим термином понимаются функциий, отображающие сообщения произвольнойк длины (иногда длина сообщения ограниченаб, нож достаточно великан) во значения фиксированной длины. Последниеж часто называют хэш-кодамий, или дайджестами, сообщенийк. Хэш-функции - этот необходимый элементный ряда криптографических схема. Главными свойствами «хорошейк» во криптографическом смысле хэшфункциий являются свойство необратимости, свойствоп стойкости ка коллизиям из свойство рассеивания. Необратимость означаету, чтоб вычисление обратной функции (тоё есть восстановление значения аргументация по известному значению функциий) оказывается невозможность теоретически или (во крайнем случаем) невозможность вычислительно. Свойство стойкости ка коллизиям хэшфункции H выражается во невозможности найти дважды разных сообщения T1 из T2 се одинаковым результатом преобразования H(T1) = H(T2). Хэшщ-кода может бытьё повторно получение для того жезл сообщения любым пользователем, нож практически невозможность создать разные сообщения для получения одногодка и того жезл хэш-кодак сообщения. Значение хэш-функциий всегда имеет фиксированную длинуф, ад на длину исходного текстаб не накладывается никаких ограниченийк. Свойство рассеивания требуету, чтобы минимальные изменения текстаб, подлежащего хэшированию, вызывалий максимальные изменения во значении хэш-функции. Хэшщ-кода сообщения может использоваться для обеспечения целостностий. Отправитель посылает сообщениеж вместе се контрольным значением - хэш-кодомн, из если сообщение былой изменено, контрольное значение такжеж будет другим. Получатель можету вновь вычислиться хэш-кода 21 сообщения, чтобы убедиться, чтоб данные нет были случайность изменены. Однако этот не защищает получателя ото действий злоумышленника, который можету перехватить из заменить сообщение отправителя из хэш-кода. Хэш-функция можету использоваться для создания такт называемого кодак аутентификации сообщения над основе вычисления хэша HMAC. Еслий отправитель посылает сообщение из его HMAC получателю, тоё последний может повторность вычислить HMAC, чтобы провериться, нет были лик данные случайность изменены приз передаче. Сторонний наблюдательный может перехватиться сообщение отправителя из заменить егоза на новое, нож, нет зная секретного ключарь, нет имеет возможности рассчитаться соответствующий HMAC. Если получатель доверяету отправителю, тоё принимает HMAC какао подтверждение подлинности егоза сообщения. Обычность коды HMAC используются только для быстройк проверки того, чтоб содержимое нет было изменено приз передаче. Для создания уникальнойк, подлежащей проверке подписий необходим другой способный - оно заключается во шифровании хэш-кодак сообщения приз помощи секретного ключарь лица, поставившего подпись. Во этом случаем хэш-функция используется во схемах электронной цифровой подписий. Поскольку применяемые над практике схемы электронной подписий не приспособлены для подписания сообщенийк произвольной длины, ад процедура разбиения сообщения над блоки из генерации подписи для каждогодно блока под отдельности крайне неэффективна, - схемуф подписи применяют ка хэш-коду сообщения. Очевидность, чтоб наличие эффективных методов поискать коллизий для хэш-функциий подрывает стойкость протокола электроннойк подписи. Хэш-функции используются такжеж в некоторых протоколах аутентификациий для снижения ихний коммуникационной сложности, тоё есть для уменьшения длина пересылаемых сообщений, ад также во некоторых других криптографических протоколахц[6]. 22 1.2.3 Асимметричные алгоритмы Асимметричная криптография, такжеж известная какао криптография се открытыми ключами, использует классы алгоритмов, во которых применяется парад ключей: открытый ключик и секретный (личный) ключик, известный только егоза владельцу. Во отличие ото секретного ключарь, который должен сохраняться во тайне, открытый ключик может бытьё общедоступным, нет подвергая опасности систему защитыь. Открытый из секретный ключик генерируются одновременность, из данные, зашифрованные одним ключомн, могутный быть расшифрованы приз помощи другого ключарь. Тоё есть отправитель может зашифроватьэ сообщение, используя открытый ключик получателя, из только получатель - владелец соответствующегоп секретного ключарь - может расшифровать этот сообщение. Асимметричные системы имеюту ряд преимущество перед симметричными системами. Во асимметричных системах решена сложная проблемаб распределения ключей между пользователямий, такт как каждый пользователь можету сгенерировать свою парус ключей, ад открытые ключик свободно публикуются из распространяются. Благодаря тому, чтоб в асимметричных системах секретныйк ключ известен только егоза владельцу, возможность взаимодействие сторона, нет знающих другач друга. Средина асимметричных алгоритмов наиболее известнымий являются RSA из алгоритм Эльф-Гамаля. Криптография се открытыми ключами во чистом видео обычно нет применяется, такт как реализация асимметричных алгоритмовг требует больших затрат процессорногоп времени. Тема не менее, преимуществами криптографиий с открытыми ключами пользуются приз формировании из проверке цифровой подписи, ад также для решения проблемыь распределения ключей. Секретный ключик применяется для подписания данныхц, ад открытый ключик - для ихний проверки. Единственность известный способный получить 23 корректную подпись - использоваться секретный ключик. Кроме того, для каждогодно сообщения формируется уникальная подписьэ. Во целях повышения производительности подписывается нет все сообщение, ад его хэш-кода. Вообще, собственность цифровая подпись сообщения - этот хэш-кода сообщения, зашифрованный секретным ключомн, оно пересылается вместе се цифровым объектом из удостоверяет целостность самогон объекта из подлинность егоза отправителя. Для выработки цифровойк подписи пользователь генерирует открытыйк и секретный ключик. Затемно секретный ключик и цифровой объектив (документец) используются какао входная информация для функциий генерации цифровой подписи. Послед того какао другой пользователь получает цифровойк объект, оно использует само объект, связанную се ним цифровую подпись из открытый ключик для верификации (проверки) подписий. Верификация цифровой подписий сообщения заключается во вычислении значения хэш-кодак полученного сообщения из расшифрованной его сравнении открытымн сок значением ключом хэш-кодак отправителя. в Если подписи, значения вычисленногоп получателем из сохраненного во подписи хэш-кодак совпадают, тоё считается, чтоб подпись поди документом верна, ад сам документец подлинный. Цифровая подписьэ обеспечивает надежную защиту документация от подлога из случайных модификаций из позволяет придаваться юридическую силур электронным документам из сообщениям. Во схемах цифровой подписи применяются триб основных алгоритма: RSA, алгоритмика цифровой подписи DSA из его варианта с использованием эллиптических кривыхц – EСDSA[6]. 24 1.2.4 Сравнение криптографических механизмовг безопасности Криптографические механизмы необходимый для поддержания основных сервисовг безопасности. Каждый классы алгоритмов имеет свои сильныеж и слабые стороны. Алгоритмыь хэширования из коды аутентификации сообщения - основать обеспечения целостности данных во электронных коммуникациях. Нож они нет позволяют обеспечиться конфиденциальность, аутентификацию, неотказуемость из распределение ключей. Алгоритмы цифровойк подписи, такие какао RSA из DSA, под эффективности превосходят алгоритмы хэширования. Еслий управление ключами возлагается над третью доверенную сторонушка, цифровые подписи могутный использоваться для обеспечения неотказуемостий. Целостность данныхц Конфиденциальность Идентификация из аутентификация Неотказуемость Распределение ключейк - Таблица 1 - Криптографические механизмы безопасности + - - - + - - - - - - - - + Хэшщ-кода сообщения + - - - - HMAC + - - - - Механизм безопасности Шифрованиеж Симметричная криптография Хэш-функции Коды аутентификации сообщения Транспортировкаб ключей 25 Продолжение Таблицы 1 Цифровыеж подписи Асимметричная Транспортировка ключей криптография Согласованиеж ключей Для обеспечения + - + + - - - - - + - - - - + конфиденциальностий должны применяться симметричные криптографическиеж алгоритмы. Во некоторой мерея они также могутный обеспечить целостность из аутентификацию, нож не позволяют предотвратить отказать от участия во информационном обмене. Самоеды слабое звено этих алгоритмовг - распространение (распределение) ключейк. Для решения проблемыь распространения ключей широконек используются алгоритмика RSA, алгоритмика Диффи-Хэллмана - DiffieHellman из алгоритм эллиптических кривых Диффий-Хэллмана - Elliptic Curve Diffie-Hellman. Распространение ключейк может выполняться тремя способамий: прямым обменом междуф сторонами приз помощи симметричного шифрования; посредствомн симметричного шифрования из доверенной третьей стороны илий при помощи управления открытымий ключами доверенной третьей сторонойк. Первый способный подходит для небольших закрытыхц сообществ се числом пользователей нет более 4-5 человек. Этот решение плохой масштабируется приз росте сообщества. Если числовой участников обмена ключами достигаету 10-12 человек, тоё возникает необходимость во доверенной третьей стороне. Второйк способ позволяет существенность расширить сообщество пользователей, нож не обеспечивает во должной мерея аутентификацию партнеров из неотказуемость. Только третий способный решает проблему комплексность. Если доверенная третьяк сторона связывает открытый ключик с пользователем или системойк, тоё есть 26 подтверждает подлинность стороныь, владеющей соответствующим секретнымн ключом, тоё поддерживаются всего сервисы безопасности[5]. 1.3 Основы технологиий PKI Инфраструктура открытых ключейк (PKI) - технология аутентификации се помощью открытых ключей. Этот комплексная систематик, которая связывает открытыеж ключи се личностью пользователя посредством удостоверяющегоп центра. Во основе PKI лежит использование криптографическойк системы се открытым ключом из несколько основных принципов: 1) закрытыйк ключ известен только егоза владельцу; 2) удостоверяющий централ создает сертификатный открытого ключарь, таким образом удостоверяя этоту ключ; 3) никто нет доверяет другач другу, нож все доверяют удостоверяющему центруф; 4) удостоверяющий централ подтверждает или опровергает принадлежностьэ открытого ключарь заданному лицу, которое владеету соответствующим закрытым ключом. PKI представляету собой систему, основным компонентомн которой является удостоверяющий централ и пользователи, взаимодействующие междуф собой посредством удостоверяющего централ[17]. 1.3.1 Верификация открытого ключарь и цепочки сертификатов Непосредственноеж использование открытых ключей требуету дополнительной ихний защиты из идентификации для определения связист с секретным ключом. Безе такой дополнительной защиты злоумышленникл может представиться себя какао отправителем подписанных данных, такт и 27 получателем зашифрованных данныхц, заменив значение открытогоп ключа или нарушив егоза идентификацию. Во этом случаем каждый может выдаться себя за английскую королевуф. Всего это приводить к необходимости верификации открытогоп ключа. Для этих целейк используется электронный сертификатный. Электронный сертификатный представляет собой цифровой документец, который связывает открытыйк ключ се определенным пользователем или приложениемн. Для заверения электронногоп сертификата используется электронная цифровая подписьэ доверенного централ - Централ Сертификации. Исходящий из функций, которые выполняету ЦС, оно является основной компонентой всейк Инфраструктуры Открытых Ключей. Используя открытыйк ключ ЦС, каждый пользовательэ может провериться достоверность электронного сертификата, выпущенногоп ЦС, из воспользоваться егоза содержимым. Доверие любомудры сертификату пользователя определяется над основе цепочки сертификатов. Причемн начальным элементом цепочки является сертификатный центра сертификации, хранящийся во защищенном персональном справочнике пользователя. Процедураб верификации цепочки сертификатов проверяету связанность между именем Владельцаб сертификата из его открытым ключом. Процедураб верификации цепочки подразумевает, чтоб все "правильные" цепочки начинаются се сертификатов, изданных одним довереннымн центром сертификации. Поди доверенным центромера понимается главный ЦС, открытыйк ключ которого ограничениеж содержится упрощает во самоподписанном процедуру сертификате. верификации, хотящий Такое наличие самоподписанного сертификата из его криптографическая проверка нет обеспечивают безопасности. Для обеспечения доверия ка открытому ключу такого сертификатаб должны бытьё применены специальные способы егоза распространения из хранения, такт как над данном открытом ключевой проверяются всего остальные сертификаты[7]. 28 1.3.2 Компоненты PKI из их функции Инфраструктура открытыхц ключей представляет собой комплекснуюя систему, сервисы которой реализуются из предоставляются се использованием технологии открытых ключейк. Цельный PKI состоит во управлении ключами из сертификатами, посредством которого корпорация можету поддерживать надежную сетевую средуф. PKI позволяет использоваться сервисы шифрования из выработки цифровой подписи согласованность с широким кругом приложенийк, функционирующих во среде открытых ключей. Основнымий компонентами эффективной PKI являются: удостоверяющийк центр; регистрационный централ; репозиторий сертификатов; архивист сертификатов; конечные субъекты (пользователий). Во составе PKI должный функционировать подсистемы выпускать и аннулирования сертификатов, создания резервныхц копий из восстановления ключей, выполнения криптографическихц операций, управления жизненным цикломн сертификатов из ключей. Клиентское программное обеспечениеж пользователей должность взаимодействовать сок всеми этими подсистемами безопаснымн, согласованным из надежным способом[6]. 1.3.3 Архитектура PKI PKI обычность состоит изо многих удостоверяющих центровик и пользователей, связанных междуф собой разными способами, позволяющимий выстроить путина доверия. Путь доверия связываету доверяющую сторонушка с одной или многимий третьими доверенными сторонами из позволяет конфиденциально провериться законность 29 используемого доверяющей сторонойк сертификата. Получатель заверенного цифровойк подписью сообщения, нет имеющий связист с удостоверяющим центромера - издателем сертификата открытогоп ключа подписи, может провериться сертификат отправителя сообщения, прослеживая цепочкуф сертификатов между двумя удостоверяющимий центрами: своим из отправителя. Для развертывания PKI традиционность используют иерархическую или сетевуюя архитектуру, во последнее времянка с ростомер масштабов PKI из необходимости объединения разнородных инфраструктура получает распространение гибридная архитектураб. Иерархическая архитектура: удостоверяющиеж центры организуются иерархический под управлением, такт называемого корневого удостоверяющего централ, который выпускает самоподписанныйк сертификат из сертификаты для подчиненных удостоверяющихц центров. Подчиненные удостоверяющие центрыь могут выпускаться сертификаты для удостоверяющих центровик, находящихся ниже нихром по уровню иерархии, илий для пользователей. Во иерархической PKI каждая доверяющая сторонаб знает открытый ключик подписи корневого удостоверяющего централ. Сетевая архитектура: независимыеж удостоверяющие центры взаимность сертифицируют другач друга, тоё есть выпускают сертификаты другач для другач, из объединяются во пары взаимной сертификации. Взаимная сертификация позволяету взаимодействовать удостоверяющим центрам из конечным субъектам изо различных доменов PKI. Во результате между ними формируется сетьэ доверия. Гибридная (мостовая) архитектураб: для связывания разнородныхц инфраструктур независимость от открытых ихний ключей. архитектуры Соединениеж достигается корпоративных введением PKI новогоп удостоверяющего централ, названного мостовым, единственнымн назначением которого является установлениеж связей между ними. 30 Во отличие ото сетевого удостоверяющего централ, мостовой централ не выпускает сертификаты непосредственноп для пользователей, ад в отличие ото корневого удостоверяющего централ в иерархической PKI - нет выступает во качестве узла доверия. Всего пользователи PKI рассматривают мостовой удостоверяющийк центр какао посредника. Мостовой удостоверяющий централ устанавливает отношения «равный се равным» между различными корпоративнымий PKI. Этил отношения служат своеобразным мостомн доверия между пользователями разнородныхц PKI. Если область доверия реализованаб как иерархическая PKI, тоё мостовой удостоверяющий централ устанавливает связь се корневым удостоверяющим центромера. Если жезл область доверия - этот сеть PKI, тоё мостовой удостоверяющий централ взаимодействует только се одним изо удостоверяющих центровик сети. Во любом случаем удостоверяющий централ, который вступает во отношения доверия се мостовым УЦ, называется главнымн[6]. 1.3.4 Стандарты во области PKI Стандарты играют существеннуюя роль во развертывании из использовании PKI. Стандартизация во этой сфере позволяет разнымн приложениям взаимодействовать между собойк с использованием единой PKI. Стандартыь в области PKI можно разбиться на четырежды группы, каждая изо которых относится ка определенному технологическому сегменту, необходимомуф для создания PKI. Ка первой группетто можно отнестись стандарты серии X, подготовленные Международнымн Союзом под телекоммуникациям - International Telecommunications Union, из стандарты Международной организации стандартизациий - International Organization for Standardization, относящиеся ка PKI. Оникс признаны во международном масштабе, содержать описания 31 концепций, моделей из сервиса каталога (X.500) из формализуют процедуру аутентификации (X.509). Стандартыь второй группы разработаны основнымн центром под выпуску согласованных стандартов во области PKI - рабочей группой организациий IETF, известной какао группа PKIX (ото сокращения PKI for X.509 certificates). Документы PKIX определяют политикуф применения сертификатов из структуру регламентация УЦ, форматы, алгоритмы из идентификаторы сертификата из САС X.509, схему поддержки PKIX во среде LDAP v2, форматы атрибутных сертификатовг и сертификатов ограниченного пользования, описываюту протоколы статуса сертификатов, запросаб на сертификацию, проставления меткий времени, эксплуатационные протоколы PKI. Третьюя группу образуют стандарты криптографиий с открытыми ключами PKCS, разработанныеж компанией RSA Security Inc. совместность с неофициальным консорциумом, во состав которого входили компаниий Apple, Microsoft, DEC, Lotus, Sun из MIT. Документы PKCS признаны симпозиумомн разработчиков стандартов взаимодействия открытыхц систем методом реализации стандартовг OSI. Стандарты PKCS обеспечивают поддержкуф криптографических процессов приз выполнении защищенного шифрованием информационногоп обмена между субъектами. Стандартыь PKCS ориентированы над двоичные из ASCII-данные из совместимы сок стандартом ITU-T X.509. Во PKCS входят алгоритмический зависимые из независимые реализации стандартов. Многиеж из нихром опираются над систему шифрования се открытыми ключами RSA, названную под инициалам авторов Ривеста, Шамираб и Адльмана, метода эллиптических кривых из метод согласования ключей Диффий-Хэллмана, подробность описанные во трех соответствующих криптографических стандартахц. Во четвертую группу объединены дополнительныеж связанные се PKI стандарты LDAP, S/MIME, S/HTTP, TLS, IPsec, DNS из SET. Стандарты 32 LDAP описывают упрощенныйк протокол доступа, позволяющий вводиться, удаляться, изменяться и извлекаться информацию, которая содержится во каталогах X.500. Стандарты S/MIME предназначены для обеспечения защищенногоп обмена сообщениями во Интернете. Ка стандартам S/HTTP из TLS относятся документы, определяющиеж защищенный протоколист передачи гипертекста HTTP из его расширения, протоколист безопасности транспортного уровнять TLS, егоза модификацию из использование во среде HTTP. Стандарты семейства IPsec описываюту архитектуру безопасности Интернетчик-протоколов (IP), регламентируют контролька целостности над уровне IP-пакетов, аутентификацию источникаб данных из защиту ото воспроизведения ранее посланных IP-пакетовг, обеспечение конфиденциальности приз помощи шифрования содержимого IP-пакетовг, ад также частичную защиту ото анализа трафика путем применения туннельногоп режима. Стандарты DNS определяют механизмыь, обеспечивающие безопасность данныхц инфраструктуры системы доменных имение DNS. Спецификация SET предлагает инфраструктуруф для защиты ото подделок платежных карта, используемых для транзакцийк электронной коммерции во Интернете, описывает систему аутентификациий участников расчетов, которая базируется над PKI. Итак, базой для разработкий стандартов во области PKI сталия стандарты серии X.500 (хотящий не всего их наименования начинаются се X.5xx) Международного союза электросвязий (ITU), предложившие стандартную структуруф баз данных, записи во которых содержали информацию об пользователях. Стандартка X.509 ITU-T является фундаментальным стандартомн, который лежит во основе всех остальных, используемыхц в PKI. Однако X.509 ITU-T нет описывает полностью технологию PKI. Во целях применения стандартов X.509 во повседневной практике комитеты под 33 стандартизации, пользователи, поставщики программныхц продуктов из сервисов PKI обращаются ка семейству стандартов PKIX [6]. 1.3.5 Реализация PKI Тремя ключевымий областями реализации PKI являются: 1) подготовкаб системы PKI ка работе; 2) управление сертификатами из ключами; 3) реагирование над инциденты воз время функционирования PKI. Над этапе подготовки системы PKI ка работе выполняется установка программногоп и аппаратного обеспечения УЦЧ/РЦы, клиентских средство пользователей, ад также регистрация из идентификация пользователей для получения сертификатовг. Управление сертификатами из ключами - существенный аспектный успешной реализации PKI. Проблемы управления особенность актуальны для масштабных PKI се большим количеством владельцев сертификатовг и пользователей. Ка наиболее важным проблемам управления сертификатамий и ключами относятся: выборы способа управления САСак;и порядок обновления сертификатовг; поиски информации об статусе сертификатов; выборы способа генерации пары ключейк; порядок обновления ключейк; выборы способа хранения секретных ключейк. Большинство система PKI нет нуждаются во какой-тоё особой, требующей больших усилийк технической поддержке. Наиболее важная ролька отведена администраторам УЦ из РЦ. Поддержка нормального функционирования системыь PKI требует планирования из регулярного аудита безопасности аппаратныхц и программных средство, управляющих системой. Несмотря над 34 меры безопасности из аудит, системы PKI должный иметь адекватные средства защитыь и подготовленный персоналия для реагирования над обнаруженные инциденты. Системы PKI должный быть доступный ежедневно во круглосуточном режиме, такт как оникс не только выпускают сертификатыь, нож и участвуют во онлайновой валидации сертификатов. Наиболееж критичными являются аннулирование корневогоп сертификата или инциденты нарушения безопасностий корневого ключарь УЦ, поскольку именной на нема базируется доверие субъектов PKI. Хотящий тщательное составление плановик реагирования над катастрофы из реализация лишних компонентов можету минимизировать риска, связанный сок многими причинами катастрофа, организации важность рассмотреть наихудшие сценарии из гарантировать, чтоб имеется оптимальный планёр обеспечения непрерывной работы из восстановления функционирования PKI. Этот ускорит восстановление, если катастрофаб действительно произойдет[6]. 1.4 Обзорный возможных угроза электронной переписке из сервисам электронной почты Электронная почтамт обладает многочисленными достоинствами, нож именно изо-за этих достоинство возникают основные риски, связанныеж с ее использованием. Ка примеру, доступность электронной почтыь превращается во недостаток, когда пользователи начинаюту применять почту для рассылкий спама, легкость во использовании из бесконтрольность приводить к утечкам информации, возможностьэ пересылки разных форматов документовед – ка распространению вирусов из т. д. Во конечном итоге любой изо этих рисковой может привестись к серьезным последствиям. Этот и потерять эффективности работы, из снижение качества услуга информационных информации. система, Недостаточноеж из разглашение внимание 35 ка данной конфиденциальной проблеме грозить значительными потерями, ад в некоторых случаях дажеж привлечением ка юридической ответственности во связи се нарушением законодательства. Организация подвергается даннымн рискам во силу ряда свойство электронной почты. Например, благодаря применениюя MIME-стандарта электронная почтамт может переноситься большие объемы информации различныхц форматов данных во виде прикрепленных ка сообщениям файловый. Такой возможностью сразуф воспользовались злоумышленники для переносаб различного родан «опасных» вложений, ад именно компьютерных вирусов, вредоносныхц программ, «троянских» программа и т. п. Серьезную опасность для корпоративнойк сети представляют различного родан атаки се целью «засорения» почтовой системыь. Этот, во первую очередь, пересылка во качестве вложений во сообщениях электронной почты файловый больших объемов или многократность заархивированных файловый. Другой особенностью электроннойк почты является ее доступностьэ и простота во использовании. Отсутствие контроля надо почтовым потоком, какао правило, становится причиной тогоп, чтоб сотрудники организации используют электроннуюя почту во целях, нет связанных се деятельностью организации (например, для обменаб видео-файлами из графикой, частной переписки, ведения собственногоп бизнеса се использованием почтовых ресурсов компаниий, рассылки резюме во различные организации из т. п.). Этот приводит ка резкому падению производительности трудаб в целом под компании. Другой проблемой, связаннойк с особенностями электронной почтыь, является тоё, чтоб электронная почтамт позволяет неконтролируемое накопление информациий в архивах из практически неуничтожима. Во противоположность бытующему мнению, удалиться электронную почту непростой. Резервные копиизм сообщений могутный оставаться над персональных компьютерах отправителя из получателя или во сети компанийка, где оникс работают. Всего эти особенности, ад также простота копирования электронногоп сообщения из невозможность проконтролировать данную операциюя приводят 36 ка тому, чтоб сотрудник может передаться корпоративную информацию любомудры количеству людей какао внутри, такт и за пределами компаниий анонимно из без соответствующего разрешения, сразуф или под истечении какого-либор времени. Анализ инцидентов информационнойк безопасности показывает неуклонный ростр той ихний доли, которая приходится над системы электронной почты. Из это нет удивительно, ведьма именно электронные послания содержать в себе ценную стратегическуюя и оперативную информацию, обладаниеж которой позволяет говориться об информационном превосходстве тойон или иной противоборствующей стороныь[12]. 1.5 Обзорный методов из средств защиты ото угроз электронной переписке из сервисам электронной почты Большинствоп проблем, се которыми электроннойк почты (спам, вирусы, сталкиваются пользователи разнообразныеж атаки над конфиденциальность писем из т. д.), связано се недостаточной защитой современных почтовыхц систем. Се этими проблемами приходится иметься дело из пользователям общедоступных публичных система, из организациям. Практикант показывает, чтоб одномоментное решение проблемы невозможность. изобретательный, Создатели из из уровень защитыь электронной почты распространители защиты вирусов, электронной почтыь, хакеры вполнеба удовлетворительный вчерась, сегодня может оказаться недостаточнымн. Для того чтобыь защита электронной почты былаб на максимальность возможном уровневый, ад достижение этого уровнять не требовало чрезмерных усилийк и затрат, необходимо систематический из комплексный, се учетом всех угроза, подходец к решению данной проблемыь. Сегодня доступность множество программных продуктовый, во том из числе из бесплатных, предназначенных для борьбыь с этой угрозой. 37 Антивирусная программатор - любая программатор для обнаружения компьютерных вирусовг, вредоноснымий) программа (модифицированных) ад также вообще такимий нежелательных из (считающихся восстановления программами файловый, зараженных ад также для профилактики — предотвращения заражения (модификациий) файловый или операционной системы вредоноснымн кодом. Комплексные решения антивируснойк безопасности представлены сегодня всемий корпоративного ведущими сектора. разработчиками Отдельность антивирусного можно выделиться ПОд для Лабораторию Касперского, корпоративные антивирусныеж решения которой сегодня обеспечиваюту комплексную защиту рабочих станцийка, файловых серверов, почтовыхц ящиков из интернет шлюзовик. Продукт обеспечивает защитуф в режиме реального временить от основных информационных угроза - какао известных, такт и новых. Чтоб же касается решений под борьбе сок спамом, здесь возможность несколько вариантов защиты. Можноп реализовать систему фильтровка, позволяющих отсекаться входящую корреспонденцию под адресу, темень или содержанию письма. Фильтрыь обычно размещаются над клиентской стороне, из пользователь само может задавать необходимые параметрыь. Систематик фильтров устанавливается над почтовом сервере; во таком случаем напоминающие спам письма отсекаются ещеж до попадания во ящик пользователя. Также можету быть реализована защита над основе «спамлистовик», содержащих список Internet-провайдеровг, се адресов которых производится несанкционированная рассылкаб рекламного характера. Для защитыь сетевой инфраструктуры используется немалоп всевозможных заслонов из фильтров: SSL, TSL, виртуальные частные сетий. Основные методы защитыь от атака хакеров строятся именной на основе этих средство. Этот, прежде всего, сильныеж средства аутентификации. Для 38 аутентификациий в почтовой системе потребуется «карточкаб» — программное или аппаратноеж средство, генерирующая под случайному принципу уникальный однократныйк пароль. Егоза перехват бесполезен, поскольку оно будет ужели использован из выведен изо употребления. Однако такая мераб эффективна только противо перехвата паролей, нож не противо перехвата другой информации (напримерс, сообщений электронной почтыь). Другие средства защитыь заключаются во эффективном построении из администрировании сети. Речь идету о построении коммутируемой инфраструктурыь, мерах контроля доступаб и фильтрации исходящего трафикаб, закрытии «дыра» во программном обеспечении се помощью модулей «заплаток» из регулярном егоза обновлении, установке антивирусных программа и многом ином. Однимн из эффективных методов является криптография, которая нет предотвращает перехватать информации из не распознает работу программа для этой целик, нож делает этуаль работу бесполезной. Криптография такжеж помогает ото IP-спуфинга, если используется приз аутентификации. Наиболее широконек для криптографической защиты передаваемыхц по каналам связист данных, включая письма электроннойк почты, применяется протоколист SSL, во котором для шифрования данныхц используются ключик RSA. Однако SSL защищает письмаб только приз передаче; если нет используются другие средства криптозащитыь, тоё письма приз хранении во почтовых ящиках из на промежуточных серверах находятся во открытом видео. Совокупность всех этихц средств можно представиться как многоуровневую эшелонированную системуф обороны. И, тема не менее, какао показывает практикант, существует возможность пробраться сквозьэ все этил уровни из получить доступный к данным. Самым эффективнымн способом защиты писем электроннойк почты ото перехвата специалисты под безопасности компьютерных сетей признаюту их кодирование над основе «сильных» криптографических алгоритмовг. Такое 39 кодирование из формирование электронной подписи делаюту невозможным изменение письма из позволяют легковер обнаруживать поддельные письма. Основная сложностьэ применения такого родан систем связана се необходимостью создания из сопровождения PKI — инфраструктуры распределения, хранения из защиты ключей участников электроннойк переписки. Во последние годы разработано несколькоп систем электронной почты, во которых се учетом ряда нескольких допущенийк проблема развертывания PKI для пользователейк решена. Воз-первых, предполагается, чтоб все участники данной системыь электронной почты могутный писать другач другу, воз-вторых, процедура генерация секретногоп ключа происходить на основе пароля пользователя. Этил допущения позволили полностью автоматизироватьэ всю работу се открытыми из секретными ключами. Нети необходимости распределяться по пользователям открытые ключик: оникс могут храниться над открытом сервере из доступ ка ним может происходить под имени пользователя. Пользователи во явном видео не работают се ключами, ад выполняют только типичные операциий обработки писем. Почтовую системуф со средствами криптозащиты имеету смысл использоваться в качественно корпоративной почтовой системы, которуюя можно развернуться на собственной ИТак-инфраструктуре, проблемы безопасностий при этом решаются чащеж всего за счет установкий шлюза/заслонов над соединении корпоративной сети се Internet из на почтовом сервере. Этоту вариант предназначение, прежде всего, для крупныхц организаций се сильными ИТакподразделениями из большими бюджетами, во том числе из на ИТак. Для средних из малых организаций предпочтительнее варианта аренды корпоративной почтовой системыь у ASP-провайдера. Ото корпоративных почтовых система часто требуют дополнительных функцийк деятельности сотрудниковг компании[13]. 40 поддержки совместной 1.6 Анализ нормативность-правовой базы во области информационной безопасности из электронной переписки Использование электронныхц сообщений является одной изо основных причина подключения пользователей ка Интернету. Доставка небольшого письмаб на другой континент занимаету секунды из стоит ничтожность мало – примерность 0,0002 USD за письмо. Кромеж этого, се электронным письмом можно пересылаться практически любой объектив, выраженный во цифровой форменка: документы, фотографии, видеозаписий, книги, фильмы. Едваб ли какоетоё еще средство связист сможет сравниться се электронной почтой под соотношению цены из скорости доставки, ад элементарность работы делают этоту сервис чрезвычайность распространенным. Однако простота отправкий письма над другой конец планеты нет выглядит столько «элементарность» се юридической точки зрения. Электронноеж сообщение, отправленное посредством почтовойк программы над пути ка получателю, пересекает границы страна, во которых могутный быть установлены разные правилаб для электронных сообщений. Обычность, над них распространяется национальное телекоммуникационное законодательствоп, во некоторых странах принятый специальные нормативность-правовые акты, посвященныеж электронным сообщениям из их рассылке, во других ихний нет. Промежуточные транзитного серверы, сообщения над обычность, предмет нет осуществляют соответствия проверку национальному законодательствуф. Тема не менее, отправителю электронногоп (также какао и обычного) письма целесообразноп учитывать национальное законодательство получателя письмаб, особенность в деловой переписке, посколькуф в разных странах электронныеж письма имеют разный правовойк статус из могут порождаться различные юридические последствия. 41 Помимоп очевидных достоинство электронной переписки, следует сказаться о некоторых ее недостаткахц. Один изо них – этот открытость. Современные технические из программные средства позволяют достаточность легко осуществляться мониторинг всей или частик переписки любого пользователя. Под законодательству США незаконный просмотреть электронной почты влечет уголовнуюя ответственность: штрафбат до 10.000 долларовый и/или один годе лишения свободы. Осуществляют аналогичныйк «контролька» за почтой из государственные структуры разных страна, например, «СОРМайт» во России, «Эшелонный» во США, Англии, Австралии из Новой Зеландии. Иногда для этогоп требуется решение судак, какао для обычной почтовой корреспонденциий. Во России во соответствии се п.2 сто.23 Конституции РФ: «Каждыйк имеет правота на тайну переписки, телефонныхц переговоров, почтовых, телеграфных из иных сообщений», ограничение этогоп права допускается только над основании судебного решения. Ответственностьэ за нарушение тайный переписки, телефонных переговоров, почтовыхц, телеграфных или иныхц сообщений (ад также за незаконное производствоп, сбыть или приобретение во целях сбыта специальных техническихц средств, предназначенных для негласногоп получения информации) предусмотрена во ст.138 УКаз РФ. Однако предусмотренная процессуальнымн законодательством необходимость получения решения судак на перлюстрацию почтовой корреспонденциий распространяется только над почтовую корреспонденцию (во смысле ФЗ «Об почтовой связист»), ад электронная почтамт «обслуживается» СОРМом. Правовуюя оценку почтовой корреспонденции нужность осуществлять нет только под форме письма, нож и под содержанию. Такт, например, неосторожное высказываниеж в письмена может служиться причиной привлечения ка ответственности вплоть дог уголовной. Отправка письма се приложением компьютерного вируса такжеж наказуема, например, во России под ст. 273 УКаз РФ. 42 Помимо ожидаемых пользователемн почтовых сообщений, во почтовом ящике всего чаще оказывается непрошенная корреспонденция. Рядовомуф пользователю приходить десяток рекламных писем ежедневноп. Помимо кратких из лаконичных рекламных сообщений бываюту и письма внушительного объемаб, сопровождающиеся картинками, фотографиямий, документами Word из Excel, ад также другими приложениями. Подобная «корреспонденция», нет только требует затрат временить на удаление, нож и выливается во конкретные убытки, обусловленные приемомн этой корреспонденции. Сок спамом ведута борьбу. Во первую очередь провайдеры, посколькуф наибольший вредно спаммеры наносят именной им, вынуждая оплачиваться ненужный трафик из создавая перегрузку технических ресурсовг, обрабатывающих подобную «корреспонденциюя». Для борьбы сок спамом используются различные техническиеж приемы. Во тоже времянка, юридический анализ этогоп явления показывает, чтоб и правовые методы борьбыь со спамом тоже возможный. Во отличие ото отечественного законодательства, зарубежное болееж разработано во этой сфере. Воз многих странах мираб уже принято или ведется разработкаб законодательства, направленного над урегулирование спама. Во одних странах рассылка разрешенаб только пользователям прямой выразившим согласие над получение рекламы, во других установлены специальные требования ка рекламному письму (особый заголовокл, контактная информация, возможностьэ отписки из другое). Нарушение указанных правило влечет серьезные санкции: ото крупных штрафовать до лишения свободы. Отечественноеж законодательство нет предусматривает подобных санкций, нож тоже позволяет вестимо борьбу сок спаммерами. Воз-первых, любой спаммерс, осуществляет подключение ка Интернету над основе договора се провайдером над предоставление соответствующих услуга. Нарушение условий договораб является основанием егоза расторжения 43 под инициативе провайдера. Во любом заключаемом договоре есться запрет над спаммерскую деятельность либор ссылка над обязательное соблюдение общепринятых «норма пользования сетью». Во соответствии сок ст. 309 ГК РФ обязательстваб должны исполняться во соответствии се условиями обязательство и требованиями закона, ад также во соответствии се обычаями делового оборота. Нормыь содержат четкие правила во отношении электронных писем. Какао средство защиты пользователя ото спама являются недопустимыми: Массовая рассылкаб сообщений посредством электронной почтыь и других средство персонального обмена информацией (включая службыь немедленной доставки сообщений, такиеж как SMS из т.п.), иначе какао по явность и недвусмысленно выраженной инициативеж получателей. Отправка электронных писемн и других сообщений, содержащихц вложенные файлы и/или имеющихц значительный объемлю, безе предварительно полученного разрешения адресатаб. Рассылка (иначе какао по прямой инициативе получателя): 1) электронныхц писем из других сообщений (во том числе единичных) рекламногоп, коммерческого или агитационногоп характера; 2) писем из сообщений, содержащих грубые из оскорбительные выражения из предложения; 3) рассылка сообщений, содержащихц просьбу переслать данное сообщениеж другим доступным пользователям (chain letters); 4) прямому использованиеж безличных («ролевых») адресовать иначе, какао по ихний назначению, установленному владельцемн адресов и/или стандартами. Размещениеж в любой электронной конференциий сообщений, которые нет соответствуют тематике данной конференциий (off-topic). Размещение во любой конференции сообщений рекламногоп, коммерческого или агитационногоп характера, кроме случаев, когдаб такие сообщения явность разрешены правилами данной конференциий либо ихний 44 размещение былой согласовано се владельцами или администраторами даннойк конференции предварительно. Размещение во любой конференции статьишка, содержащей приложенные файлыь, кроме случаев, когдаб вложения явность разрешены правилами данной конференциий либо такое размещение былой согласовано се владельцами или администраторами конференциий предварительно. Рассылка информации получателямн, ранее во явном видео выразившим нежелание получаться эту информацию, информацию даннойк категории или информацию ото данного отправителя. Осуществление рассылкий спама (spam деятельностий support по service), техническому какао то: обеспечению целенаправленное сканирование содержимогоп информационных ресурсов се целью сбора адресовать электронной почты из других служба доставки сообщений; распространение программногоп обеспечения для рассылки спамаб; создание, верификация, поддержаниеж или распространение база данных адресовать электронной почты или другихц служб доставки сообщений (заб исключением случая, когда владельцыь всех адресовать, включенных во такую базука данных, во явном видео выразили свое согласие над включение адресовать в данную конкретную базука данных; открытая публикация адресат таковым согласием считаться нет может). Всего это позволяет провайдеру расторгнутьэ договор се пользователемспаммером. Аргументацию об том, чтоб «никакому пользователю связист на территории Российской Федерациий не может бытьё отказано во доступе ка услугам сети связист общего пользования» (ч.2 сто.29 ФЗ «Об Связи») нельзя признаться убедительной, поскольку во данном случаем со стороны пользователя имеется злостноеж нарушение правило оказания услуга связи, кроме того, расторжениеж договора провайдером нет мешает пользователю заключить егоза с другим оператором связист. 45 Воз-вторых, затрачиваемое времянка и ресурсы провайдера над обработку потока рекламных писемн существенны из он вправе поставиться вопрос об возмещении егоза затрат во связи се подобной деятельность спаммера. В-третьихц, рассылаемая корреспонденция является рекламойк и применение Федерального законаб от 18 июля 1995 г. № 108-ФЗ «Об рекламе» вполнеба допустимо, поскольку рекламация – этот распространяемая во любой форменка, се помощью любых средство информация об физическом или юридическом лицей, товарах, идеях из начинаниях (рекламная информация), которая предназначенаб для неопределенного кругаль лиц из призвана формироваться или поддерживаться интерес ка этим физическому, юридическому лицуф, товарам, идеям из начинаниям из способствовать реализации товаровед, идейка и начинаний. Законник «Об рекламе» распространяется над все виды рекламы кромеж политической рекламы из объявлений физических лицо, нет связанных се осуществлением предпринимательской деятельности. Во случае сок спамом деятельность рекламодателя из рекламораспространителя почтить всегда предпринимательская, нож осуществляемая безе надлежащей регистрации. Отсутствие регистрациий может бытьё основанием привлечения ка ответственности во соответствии сок ст.171 УКаз РФ (Осуществление предпринимательской деятельности безе регистрации либор без специального разрешения (лицензиий)). Кроме того, спаммерыь, обычность, нет соблюдают законодательство об рекламе. Ответственность за нарушениеж законодательства об рекламе предусмотрена сто.14.3 КоАП (Нарушение рекламодателемн, рекламопроизводителем или рекламораспространителем законодательства об рекламе). В-четвертых, действия спаммераб могут квалифицироваться какао преступления из попадать поди определенные статьишка УК РФ (например, сто.274 «Нарушение правило эксплуатации ЭВМ, системы ЭВМН или ихний сети», ад если 46 рассылается нет реклама, ад вирусная программатор – тоё ст.273 «Создание, использование из распространение вредоносных программа для ЭВМ»). Примечательно, чтоб наиболее прогрессивные спаммеры указываюту: «рассылка осуществляется во соответствии се п.4 сто.29 Конституции: «Каждый имеету право свободно искаться, получаться, передаваться, производиться и распространять информацию любымн законным способом…» из ч.1 сто.27 ФЗ «Об связи»: «Всего пользователи связист на территории Российской Федерациий на равных условиях имеюту право передаваться сообщения под сетям электрической из почтовой связист». Нож в сто.29 Конституции РФ говорить о правее распространять информацию «законным способомн», ад спам нет является законным способом распространения информациий. Чтоб касается сто. 27 ФЗ «Об связи», тоё она закрепляет правота передавать сообщения, ад не распространять рекламу по сетям электрической связи[11]. 47 2 АНАЛИЗ И ЗАЩИТА АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ 2.1 Общие сведения об объекте защиты Объектом защиты является предприятие ООО «Мастер». Структурная схема организации обмена электронными копиями документов представлена на рисунке 1. Подразделение документационного обеспечения таможни АРМ уровня таможни Подразделение (ответственный) документационного обеспечения поста АРМ уровня таможенного поста Рисунок 1 – Структурная схема организации обмена электронными копиями документов Для организации обмена электронными копиями документов в подразделении документационного обеспечения таможенного органа организовывается одно специализированное автоматизированное рабочее место приема-передачи электронных копий документов передачи). 48 (АРМ приема- АРМ уровня таможенного поста АРМ уровня таможни з свя нал Ка и ЛВС поста Ка нал свя з ….. Канал связи 21 шт АРМ уровня таможенного поста и ЛВС таможни ЛВС поста Рисунок 2 – Схема сети В качестве АРМ приема-передачи используется компьютер, функционирующий под управлением сертифицированной по требованиям безопасности информации операционная система Microsoft Windows XP. 2.2 Классификация автоматизированной системы Условия эксплуатации: многопользовательская, с разными правами доступа к информации. Обрабатываемая информация – конфиденциальные документы с грифом «Для служебного пользования». В соответствии с руководящими документами ФСТЭК России «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по 49 защите информации» и «Специальные требования и рекомендации по технической защите автоматизированной конфиденциальной подсистемы информации установлен класс (СТР-К)» для защиты от несанкционированного доступа 1Г. Таблица 2 – Классификация автоматизированной системы Подсистемы и требования 1. Подсистема управления доступом 1.1. Идентификация, проверка подлинности и контроль доступа субъектов - в систему - к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ - к программам - к томам, каталогам, файлам, записям, полям записей 1.2. Управление потоками информации 2. Подсистема регистрации и учета 2.1. Регистрация и учет: - входа/выхода субъектов доступа в/из системы (узла сети) - выдачи печатных (графических) выходных документов - запуска/завершения программ и процессов (заданий, задач) - доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи - доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей - изменения полномочий субъектов доступа - создаваемых защищаемых объектов доступа 2.2. Учет носителей информации 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей 2.4. Сигнализация попыток нарушения защиты 3. Подсистема обеспечения целостности 3.1. Обеспечение целостности программных средств и обрабатываемой информации 3.2. Физическая охрана средств вычислительной техники и носителей информации 3.3. Наличие администратора (службы) защиты информации в АС 3.4. Периодическое тестирование СЗИ НСД 3.5. Наличие средств восстановления СЗИ НСД 50 Группы и классы 1 1Г + + + + + + + + + + + + + + + Продолжение Таблицы 2 3.6. Использование сертифицированных средств защиты Примечание. Знак "+" означает наличие требования к данному классу, знак "-" отсутствие требования к данному классу. Требования к классу защищенности 1Г: Подсистема управления доступом: должна осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия, длиной не менее шести буквенно-цифровых символов; должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по логическим именам; должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам; должен осуществляться контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа. Подсистема регистрации и учета: должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС. В параметрах регистрации указываются: 1) дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы; 2) результат попытки входа: успешная или неуспешная - несанкционированная; 3) идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа; 4) код или пароль, предъявленный при неуспешной попытке; 51 5) должна осуществляться регистрация выдачи печатных (графических) документов на «твердую» копию. В параметрах регистрации указываются: 1) дата и время выдачи (обращения к подсистеме вывода); 2) спецификация устройства выдачи [логическое имя (номер) внешнего устройства]; 3) краткое содержание (наименование, вид, шифр, код) и уровень конфиденциальности документа; 4) идентификатор субъекта доступа, запросившего документ; 5) должна осуществляться регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов. В параметрах регистрации указываются: 1) дата и время запуска; 2) имя (идентификатор) программы (процесса, задания); 3) идентификатор субъекта доступа, запросившего программу (процесс, задание); 4) результат запуска (успешный, неуспешный - несанкционированный); 6) должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам. В параметрах регистрации указываются: дата и время попытки доступа к защищаемому файлу с указанием ее результата: успешная, неуспешная - несанкционированная; идентификатор субъекта доступа; спецификация защищаемого файла; 7) должна осуществляться регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам) связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей. В параметрах регистрации указываются: 52 дата и время попытки доступа к защищаемому объекту с указанием ее результата: успешная, неуспешная - несанкционированная; идентификатор субъекта доступа; спецификация защищаемого объекта [логическое имя (номер)]; должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с занесением учетных данных в журнал (учетную карточку); учет защищаемых носителей должен проводиться в журнале (картотеке) с регистрацией их выдачи (приема); должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей. Очистка осуществляется однократной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов); Подсистема обеспечения целостности: 8) должна быть обеспечена целостность программных средств СЗИ НСД, а также неизменность программной среды. При этом: 1) целостность СЗИ НСД проверяется при загрузке системы по контрольным суммам компонент СЗИ; 2) целостность программной среды обеспечивается использованием трансляторов с языков высокого уровня и отсутствием средств модификации объектного кода программ в процессе обработки и (или) хранения защищаемой информации. 53 3 РАЗРАБОТКА ПРОЕКТА СИСТЕМЫ ЗАЩИТЫ ЭЛЕКТРОННОЙ ПОЧТЫ 3.1 Политика безопасноти электронной почты Учитывая описанные выше риски, связанные с использованием электронной почты, нужно отметить, что подход к защите должен быть всесторонним и комплексным - необходимо сочетать организационные меры с использованием соответствующих программных и технических средств. К организационным мерам относятся разработка и внедрение на предприятии политики использования электронной почты. В случае сетей предприятий необходимо формулировать такие правила в письменной форме, доносить их до работников предприятия, а кроме всего прочего, вводить ответственность за злоупотребления при использовании электронной почты. Данные инструкции и рекомендации объединяются в так называемую политику использования электронной почты. Технические средства должны обеспечить выполнение политики и правил как за счет мониторинга почтового трафика, так и за счет адекватного реагирования на нарушения. Очень важно отметить, что политика использования электронной почты первична по отношению к средствам ее реализации, поскольку составляет основу информационной для системы формирования от комплекса вышеперечисленных мер по рисков. защите Сначала необходимо сформулировать политику, составить правила использования электронной почты, определить, как созданная система должна реагировать на определенные нарушения данной политики и только затем переводить правила на компьютерный язык того средства, которое используется для контроля выполнения положений политики использования электронной почты. Значительную часть угроз можно миновать путем следования 54 правилам, в то же время, если им не следовать, то и программные средства обеспечения безопасности в ряде случаев теряют свою эффективность. Политика использования электронной почты - это закрепленные в письменном виде и доведенные до сотрудников инструкции и другие документы, которые регламентируют их деятельность и процессы, связанные с использованием системы электронной почты. Данные документы и инструкции обладают юридическим статусом и, как правило, предоставляются для ознакомления сотрудникам организации. Политика использования электронной почты является важнейшим элементом общекорпоративной политики информационной безопасности и неотделима от нее. Политика должна соответствовать следующим критериям: 1) быть лаконично изложенной и понятной всем сотрудникам предприятия, простота написания не должна привести к потере юридического статуса документа; 2) исходить из необходимости защиты информации в процессе экономической деятельности предприятия; 3) быть согласованной с другими организационными политиками предприятия (регламентирующими финансовую, экономическую, юридическую и другие сферы деятельности предприятия); 4) иметь законную силу, т.е. политика, как документ, должна быть одобрена и подписана всеми должностными лицами руководящего звена предприятия, а ее выполнение должно быть детально продумано; 5) не противоречить законодательству; 6) определять меры воздействия на сотрудников, нарушивших положения данной политики; 7) соблюдать баланс между степенью защищенности информации и продуктивностью деятельности предприятия; 55 8) детально определять мероприятия по обеспечению политики использования электронной почты на предприятии. Политика использования электронной почты, как правило, рассматривается с двух сторон - как официально оформленный юридический документ и как материал, который описывает технику реализации политики. Как документ она должна включать: 1) Положение, что электронная почта является собственностью предприятия и может быть использована только в рабочих целях; 2) Указание на то, что применение корпоративной системы электронной почты не должно противоречить законодательству и положениям политики безопасности; 3) Инструкции и рекомендации по использованию и хранению электронной почты; 4) Предупреждение о потенциальной ответственности сотрудников предприятия за злоупотребления при использовании электронной почты в личных целях и возможном использовании электронной почты в судебных и служебных разбирательствах; 5) Письменное подтверждение того, что сотрудники предприятия ознакомлены с политикой использования электронной почты и согласны с ее положениями. С технической точки зрения политика устанавливает правила использования электронной почты, то есть определяет следующее: Что контролируется; Прохождение каких сообщений входящей, исходящей или внутренней электронной почты должно быть разрешено или запрещено; На кого распространяется; Категории лиц, которым разрешено или запрещено отправлять исходящие или получать входящие сообщения электронной почты; Как реагирует система на разные виды угроз; 56 Что необходимо делать с теми или иными сообщениями электронной почты, которые удовлетворяют или не удовлетворяют критериям, определенным правилами использования электронной почты. Так же правила использования электронной почты могут включать: 1) выборе способа доступа к почтовому серверу 2) применение стойких к подбору паролей 3) выбор и использование программных средств защиты от угроз электронной переписке, антивирусных программ 4) внимательное отношение к вложениям в почтовые сообщения 5) настройка всех программ на безопасный режим работы с почтой. 3.2 Исследование угроз информационной безопасности автоматизированной системы электронной почты Злоумышленник может реализовать следующие виды угроз безопасности информации, возникающих при использовании электронной почты: 1) заражения программного обеспечения компьютерными «вирусами», посредством приема по электронной почте «зараженных» файлов; 2) перехват конфиденциальной информации по каналам связи; 3) несанкционированный доступ к информации, хранящейся на компьютере клиента. Для создания системы защиты необходимо: разработать необходимые организационные мероприятия; определить необходимый набор программно – аппаратных средств защиты. Для защиты информации в организации необходимо: 57 оформить сертификаты ключей электро-цифровой подписи, для подтверждения подлинности электронной копии документов; подготовить проект приказа о запрете установки ПО, не предназначенного для исполнения должностных обязанностей, а также перечень ПО, разрешенного к применению в работе; производить регистрацию и учет машинных носителей информации, используемых при обработке и хранении электронных копий документов; организовать хранение машинных носителей информации в условиях, исключающих несанкционированное копирование, модификацию, хищение, повреждение и уничтожение информации; производить учет приема, передачи и переноса информации с машинных (на машинные) носителей. Рекомендуемые формы приказа и журналов приведены в приложении 1. 3.3 Определение набора программно – аппаратных средств обеспечения информационной безопасности при использовании электронной почты На основе анализа угроз на АРМ приема-передачи должны быть установлены: почтовый клиент; сертифицированное антивирусное программное обеспечение; сертифицированное по требованиям безопасности информации средство защиты информации от несанкционированного доступа; сертифицированный по требованиям безопасности информации межсетевой экран; сертифицированное по требованиям безопасности информации средство криптографической защиты информации. 58 На АРМ приема-передачи, в качестве почтового клиента необходимо установить Microsoft Outlook 2003, входящий в состав офисного пакета приложений Microsoft Office 2003. Outlook 2003 представляет собой интегрированное решение для организации и управления электронными сообщениями, расписаниями, задачами, заметками, контактами и другой информацией. Отправка и получение электронной почты возможны по нескольким учетным записям. Оповещения организует входящую электронную почту в соответствии с предпочтениями и автоматически выдает напоминание или оповещение, когда это необходимо. В Outlook 2003 используется фильтрация нежелательно почты, в которой реализована возможность автоматической оценки входящих сообщений и их определения как подозрительных, мошеннических или «выуживающих» конфиденциальную информацию. Также присутствует поддержка функций безопасности, позволяющих пользователям отправлять и получать зашифрованные сообщения электронной почты. Для включения функций шифрования и электронной подписи необходимо настроить Microsoft Outlook 2003. Инструкция по настройке представлена в приложение 2. В качестве антивирусного ПО на АРМ приема-передачи устанавливается уже имеющееся в организации лицензионное ПО – Антивирус Касперского 6.0 для Windows Workstations. Чтобы защитить электронный почтовый ящик от угроз, необходимо настроить, входящие в состав антивирусной программы, компоненты Почтовый Антивирус и Анти-Спам, для усиления защиты входящей и исходящей почты. Почтовый Антивирус осуществляет проверку писем и вложенных файлов на наличие вредоносных программ. Анти-Спам отвечает за 59 обнаружение спама — массовых рассылок почтовых сообщений, незатребованных пользователем. Рисунок 3 – Настройка компонента Почтовый Антивирус в «Антивирус Касперского 6.0 для Windows Workstations» 60 Рисунок 4 – Настройка компонента Анти-Спам в «Антивирус Касперского 6.0 для Windows Workstations» 61 Рисунок 5 – Обновленный «Антивирус Касперского 6.0 для Windows Workstations» с установленными компонентами Средство защиты от НСД Таблица 3 – Сравнительные характеристики средств защиты информации от НСД Класс защищенности Dallas Lock SecretNet Блокхост сеть - ПанцирьК до 1Б до 1Б до 1В до 1Г + + + + - + + - + + + + Наличие сертификата ФСТЭК для СВТ Наличие сертификата ФСТЭК на соответствие требований технических условий. Контроль доступа субъектов к защищаемым ресурсам 62 Продолжение таблицы 3 Контроль целостности программной и информационной части, восстановления после сбоев и отказов. Возможность для идентификации и аутентификации по идентификатору (коду) и паролю условно-постоянного действия Идентификация и проверка подлинности субъектов доступа при входе в систему по паролю условно-постоянного действия Идентификация терминалов, компьютеров, узлов сети ИСПДн, каналов связи, внешних устройств компьютеров по логическим именам. Идентификация программ, томов, каталогов, файлов, записей, полей записей по именам. Регистрация входа (выхода) администратора в систему (из системы), либо загрузки и инициализации системы и ее программной остановки. Возможность регламентного тестирования реализации правил фильтрации, процесса идентификации, аутентификации и регистрации действий администратора. + + + + + + + + + + + + - + + + + + + + + + + + + + + + Исходя из сравнительного анализа, в качестве средства защиты информации от НСД на АРМ приема-передачи считаю необходимым установить Secret Net 6.0. Secret Net обеспечивает защиту от несанкционированного доступа на рабочих станциях конфиденциальной и серверах, информации, а также разграничивает осуществляет контроль доступ к доступа к устройствам и портам ввода-вывода информации, контроль целостности. Secret Net позволяет привести автоматизированную систему в соответствие с законодательными требованиями по защите конфиденциальной информации. 63 Сертификат ФСТЭК России позволяет использовать СЗИ от НСД Secret Net для защиты конфиденциальной информации автоматизированных системах до класса 1Б включительно. Установка и настройка средства защиты информации от несанкционированного доступа Secret Net 6.0 представлена в приложении 2. Для защиты конфиденциальной информации при ее передаче по каналам связи необходимо использовать в АС класса 1Г - МЭ не ниже класса 4. В качестве межсетевого экрана на АРМ приема-передачи рекомендую установить межсетевой экран ССПТ-2. Функциональные характеристики МЭ соответствуют требованиям ФСБ и ФСТЭК России к МЭ 3 класса защищенности, что подтверждено сертификатами. Главной особенностью межсетевой экран ССПТ-2 является обеспечение фильтрации трафика в невидимом режиме работы (отсутствие адресов на фильтрующих интерфейсах), что позволяет не только гарантировать безопасность сетевых приложений в соответствии с РД ФСТЭК и ФСБ, но и повышает надежность работы системы защиты в целом. В качестве средства криптографической защиты информации на АРМ приема-передачи устанавливается уже имеющееся в организации КриптоПро CSP 3.6. СКЗИ КриптоПро CSP 3.6 реализует российские криптографические алгоритмы и разработано в соответствии с криптографическим интерфейсом фирмы Microsoft – Cryptographic Service Provider. СКЗИ КриптоПро CSP 3.6 предназначено для обеспечения защиты конфиденциальной информации. В качестве носителей ключевой информации eToken PRO (Java). eToken PRO (Java) - персональное средство строгой аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми 64 сертификатами и ЭЦП. Защищенная память этого устройства расширена до 72 КБ. Установка и настройка средства криптографической защиты информации КриптоПро CSP 3.6 представлена в приложении 3. 1) Угрозы устранены средствами защиты, представленными в таблице 4. Таблица 4 – Устранение угроз выбранными средствами защиты Средства защиты Угрозы Антивирус Касперского 6.0 для заражения программного обеспечения компьютерными Windows Workstations «вирусами», посредством приема по электронной почте «зараженных» файлов СКЗИ КриптоПро CSP 3.6 перехват конфиденциальной информации по каналам связи Secret Net 6.0. несанкционированный доступ к информации Межсетевой экран ССПТ-2 65 2) Схема сети после установки средств защиты представлена на рисунке 6. АРМ уровня таможенного поста АРМ уровня таможни c установленными: - Антивирус Антивирус Касперского 6.0 для Windows Workstations - Secret net 6.0 - КриптоПро CSP 3.6 на Ка лс з вя и Межсетевой экран ССПТ-2 Ка н ал св яз и ….. Канал связи ЛВС поста 21 шт АРМ уровня таможенного поста ЛВС таможни ЛВС поста Рисунок 6 – Схема сети после установки средств защиты 66 ЗАКЛЮЧЕНИЕ Электронная почта, являясь одним из самых популярных сервисов сети Интернет, подвержена целому ряду угроз с точки зрения информационной безопасности. Поэтому наряду с получением экономической выгоды от ее использования, все больше организаций и пользователей страдают от ущерба, наносимого злоумышленниками при помощи сервиса электронной почты. В связи с этим необходимо комплексное решение вопросов безопасности данного сервиса на основе криптографических методов и организационных мер. В ходе выполнения бакалаврского проекта были рассмотрены вопросы в области защиты электронной почты, её актуальность для организаций. Была исследована АС по приему-передаче электронных копий документов, выявлены возможные угрозы информационной безопасности электронной почты и спроектирована система защиты. В ходе проектирования системы защиты были определены: 1) программно-аппаратные средства защиты АРМ и электронной почты: средство защиты от вирусных программ; средства защиты от несанкционированного доступа; средство криптографической защиты информации. 2) организационные мероприятия по защите: подготовлен проект приказа о запрете установки ПО, не предназначенного для исполнения должностных обязанностей; разработан журнал регистрации и учета машинных носителей информации, используемых при обработке и хранении электронных копий документов; 67 СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ 1 Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К) от 30 августа 2016 г. №282,- 22 с. 2 Руководящий документ «Защита от несанкционированного доступа к информации. Термины и определения» // Сборник руководящих документов по защите информации от несанкционированного доступа от 24 сентября 2016 г. – 34 с. 3 от Руководящий документ «Автоматизированные системы. Защита несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» // Сборник руководящих документов по защите информации от несанкционированного доступа от 22 мая 2017 г. – 227 с. 4 Руководящий документ «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации Показатели защищенности от несанкционированного доступа к информации» // Сборник руководящих документов по защите информации от несанкционированного доступа. – 2017 г. – 112 с. 5 Алферов А., Зубов А., Кузьмин А., Черемушкин А.В., Основы криптографии. Учебный курс. - М.: Изд-во Гелиос АРВ, 2015г. – 480с. 6 Горбатов В.С, Полянская О.Ю. Инфраструктуры открытых ключей. - М.: Изд-во "Интернет-университет информационных технологий", 2017 г. -368с. 7 Горбатов В.С, Полянская О.Ю. Основы технологии PKI. - М.: Изд-во «Горячая линия-Телеком», 2014г. – 248с. 8 Заседатель В.С., Сетевые и спутниковые технологии в учебном процессе, Учебно-методический комплекс – ТГУ. - Томск, 2017г.- 331с. 68 9 Когновицкий О.С., Доронин Е.М., Свердлов Л.М. Структура и протоколы электронной почты в интернете, Учеб. пособие / СПбГУТ. - СПб, 2014г.- 117 с. 10 Лапонина О.Р. Криптографические основы безопасности. - М.: Изд-во "Интернет-университет информационных технологий", 2014. - 320 c. 11 Серго А.Г. «Интернет и право» - Из-во «Бестселлер», 2015г. – 12 Информационный бюллетень Jet Info. – Изд-во «Компания 272с. Инфосистемы Джет», 2015г., №6, 3с. 13 «Открытые системы», «Издательство «Открытые системы» № 07- 08, 2015г, 1 с. 14 Официальный сайт компании «Код безопасности» [Электронный ресурс]. – URL: http://www.securitycode.ru/. (дата обращения: 02.05.2017 г). 15 Официальный сайт компании ЗАО «Лаборатория Касперского» [Электронный ресурс]. – URL: http://www.kaspersky.ru/. (дата обращения: 07.03.2015 г). 16 Официальный сайт компании «КрипоПро» [Электронный ресурс]. – URL: http://www. cryptopro.ru/. (дата обращения: 11.11.2015 г). 17 Свободная энциклопедия Википедия [Электронный ресурс]. – URL: http://ru.wikipedia.org. (дата обращения: 12.02.2016 г). 18 Request for Comments 1939 — Протокол POP3 19 Request for Comments 4422 — Простой уровень аутентификации и защиты (SASL) 20 Request for Comments 5321 — Простой протокол передачи электронной почты (SMTP) 21 Акулов О.А., Медведев Н.В. Информатика: базовый курс. –М.: Омега, 2016. –551 с. 22 Прохода А.Н. Обеспечение интернет - безопасности. Практикум: Учебное пособие для вузов. Москва: Горячая линия – Телеком, 2017.- 17 с. 69 23 Горбатов В.С., Полянская О.Ю. Основы технологии PKI. Москва: Горячая линия – Телеком, 2015. 24 Anthes С.Н.. Интернет: история будущего // ComputerWorld. – 2016. – №45. – С. 22–23. 25 Ульман Д., Хопкрофт Д., Ахо А. Структуры данных и алгоритмы. – М.: Вильямс, 2015. –384 с. 26 Хаулет Т. Защитные средства с открытыми исходными текстами ИНТУИТ.ру, БИНОМ. Лаборатория знаний, 2017 г., 608 с 27 Бабаш А.В. Информационная безопасность. Лабораторный практикум: учеб. пособие.- М.: КНОРУС, 2013.-135 с. 28 Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации: учеб. пособие.- 2-е изд.- М.: РИОР: ИНФРА-М, 2014.-256 с. 29 Баранова, Е. К. Основы информатики и защиты информации [Электронный ресурс] : Учеб. пособие / Е. К. Баранова. - М. : РИОР : ИНФРА-М, 2013. - 183 с. 30 Башлы, П. Н. Информационная безопасность и защита информации [Электронный ресурс] : Учебник / П. Н. Башлы, А. В. Бабаш, Е. К. Баранова. М.: РИОР, 2013. - 222 с. 70 Приложение А. Рекомендуемые формы приказа и журналов 1) Проект приказа о запрете установки ПО, не предназначенного для исполнения должностных обязанностей, а также перечень ПО, разрешенного к применению в работе ПРИКАЗ О запрете установки программного обеспечения, не предназначенного для исполнения должностных обязанностей В целях эксплуатации автоматизированного рабочего места предназначенного для обмена электронными сообщениями в системе таможенных органов для обеспечения безопасности приёма-передачи сообщений, п р и к а з ы в а ю: 1. Разрешить устанавливать на АРМ только программное обеспечение указанное в приложении №1к настоящему приказу. Срок – с момента ввода в эксплуатацию. 2. Контроль за соблюдением настоящего приказа возлагаю на __________________________. Начальник ____________________ ________________ 71 2) Журнал регистрации и учета машинных носителей информации, используемых при обработке и хранении электронных копий документов Сведения об уничтожении Расписка в Место машинных Тип/ёмкость Расписка в Номер Место обратном хранения носителей машинного Ответственное получении № Регистрационный экземпляра/ установки приеме машинного персональных носителя должностное (ФИО, п/п номер/дата количество (использования) (ФИО, носителя данных, персональных лицо (ФИО) подпись, экземпляров /дата установки подпись, персональных стирании данных дата) дата) данных информации (подпись, дата) 1 2 3 4 5 6 7 8 9 10 72 3) Журнал приема (передачи) и учета переноса информации с машинных (на машинные) носителей Сведения о № п/п Заголовок Исполнитель Исходящий документа документа, номер (сопроводительного входящий/ документа), исходящий наименование номер, дата, файлов и ФИО, приложений подразделение документа, дата Адресат/ Отправитель регистрации переносе Отметка об информации с машинного Дата, время носителя, № приема/ машинного передачи носителя, время, информации дата, (ФИО), Оператор отправитель/ получатель (ФИО), подпись подразделение, удалении информации с рабочего места приема/ передачи, дата, время, подпись подпись 1 2 3 4 5 6 73 7 8 9 Приложение Б. Настройка Microsoft Outlook 2003 для включения функций шифрования и электронной подписи В ЭЦП должно быть правильно указано имя почтового ящика пользователя Рисунок 7 – Проверка правильности указания имени почтового ящика Настраиваем Microsoft Outlook 2003 для включения функций шифрования и электронной подписи Рисунок 8 – Настройка функций шифрования 74 Рисунок 9 – Настройка электронной подписи Отправка текстового сообщения Рисунок 10 – Отправка текстового сообщения Получение текстового сообщения 75 Рисунок 11 – Получение текстового сообщения 76 Просмотр содержания текстового сообщения Рисунок 12 – Подпись полученного текстового сообщения Подпись в полученном текстовом сообщении Рисунок 13 – Просмотр сведений подписи 77 Сохранение сертификата из сообщения Рисунок 14 – Сохранение сертификата из сообщения Добавление адресата в контакты: настройка на сертификат Рисунок 15 – Добавление адресата в контакты 78 Рисунок 16 - Добавление адресата в контакты: настройка на сертификат Отправка текстового сообщения с подписью и шифрованием Рисунок 17 - отправка текстового сообщения с подписью и шифрованием 79 Зашифрованное текстовое сообщение Рисунок 18 – Зашифрованное текстовое сообщение 80 Приложение В. Установка и настройка средства защиты информации от несанкционированного доступа Secret Net 6.0 Установка клиентского ПО. Выбираем автономный вариант установки. Заполняем учетную информацию: Рисунок 19 – Учетная информация компьютера Снимаем галочку с «выполнить расстановку прав доступа на …» Рисунок 20 – Указание дополнительных параметров 81 Рисунок 21 – Подготовка к установке программы Рисунок 22 – Установка дополнительно ПО Из защитных механизмов управление доступом» обязательно 82 отключаем «Полномочное Рисунок 23 – Указание дополнительных параметров Идет установка Рисунок 24 – Установка Secret Net 6 83 Приложение Г. Установка средства криптографической защиты информации КриптоПро CSP 3.6 Запустите программу установки КриптоПро CSP 3.6 Рисунок 25 – Запуск установки КриптоПро CSP 3.6 Нажмите "Далее". Прочитайте лицензионное соглашение Рисунок 26 – Лицензионное соглашение использования КриптоПро CSP 3.6 84 Выберите "Я принимаю условия лицензионного соглашения". Нажмите "Далее". Введите серийный номер продукта, полученный при приобретении программы. Рисунок 27 – Ввод сведений о пользователе Нажмите "Далее". Для работы с ЭЦП достаточно "Обычной" установки. 85 Рисунок 28 – Вид установки КриптоПро CSP 3.6 Нажмите "Далее". Оставьте выбранными пункты "Зарегистрировать считыватель смарткарт" и "Зарегистрировать считыватель съѐмных носителей". Рисунок 29 – Установка дополнительных параметров Нажмите "Установить". 86 Дождитесь окончания установки. Рисунок 30 – Процесс установки КриптоПро CSP 3.6 Установка завершена. Рисунок 31 – Завершение установки КриптоПро CSP 3.6 87 Нажмите "Готово". При необходимости, перезагрузите компьютер. Для проверки возможности работы КриптоПро CSP 3.6 с eToken выполните следующие действия. В "Панели управления" откройте управляющий элемент КриптоПро CSP. Рисунок 32 – Сведения о КриптоПро CSP 3.6 Выберите "Оборудование" 88 Рисунок 33 – Установка цифрового носителя Выберите "Настроить типы носителей". Проверьте наличие в списке "eToken Java v1.0b". Рисунок 34 – Выбор цифрового носителя 89 Нажмите OK. Настройте считыватели Рисунок 35 – Настройка считывателя Выберите "Настроить считыватели". Проверьте наличие в списке "Все считыватели смарт-карт". 90