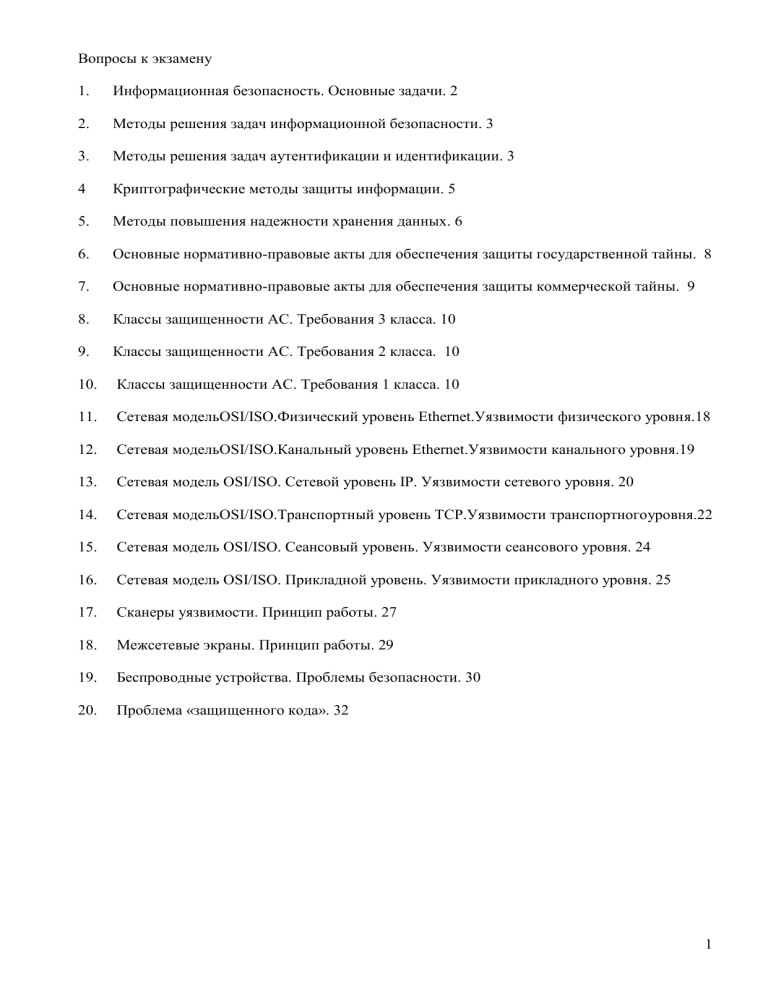

Вопросы к экзамену 1. Информационная безопасность. Основные задачи. 2 2. Методы решения задач информационной безопасности. 3 3. Методы решения задач аутентификации и идентификации. 3 4 Криптографические методы защиты информации. 5 5. Методы повышения надежности хранения данных. 6 6. Основные нормативно-правовые акты для обеспечения защиты государственной тайны. 8 7. Основные нормативно-правовые акты для обеспечения защиты коммерческой тайны. 9 8. Классы защищенности АС. Требования 3 класса. 10 9. Классы защищенности АС. Требования 2 класса. 10 10. Классы защищенности АС. Требования 1 класса. 10 11. Сетевая модельOSI/ISO.Физический уровень Ethernet.Уязвимости физического уровня.18 12. Сетевая модельOSI/ISO.Канальный уровень Ethernet.Уязвимости канального уровня.19 13. Сетевая модель OSI/ISO. Сетевой уровень IP. Уязвимости сетевого уровня. 20 14. Сетевая модельOSI/ISO.Транспортный уровень TCP.Уязвимости транспортногоуровня.22 15. Сетевая модель OSI/ISO. Сеансовый уровень. Уязвимости сеансового уровня. 24 16. Сетевая модель OSI/ISO. Прикладной уровень. Уязвимости прикладного уровня. 25 17. Сканеры уязвимости. Принцип работы. 27 18. Межсетевые экраны. Принцип работы. 29 19. Беспроводные устройства. Проблемы безопасности. 30 20. Проблема «защищенного кода». 32 1 ВОПРОС 1 Информационная безопасность. Основные задачи. Основной причиной наличия потерь, связанных с компьютерами, является недостаточная образованность в области безопасности. Только наличие некоторых знаний в области безопасности может прекратить инциденты и ошибки, обеспечить эффективное применение мер защиты, предотвратить преступление или своевременно обнаружить подозреваемого. Осведомленность конечного пользователя о мерах безопасности обеспечивает четыре уровня защиты компьютерных и информационных ресурсов: Меры защиты: четыре уровня защиты Предотвращение - только авторизованный персонал имеет доступ к информации и технологии Обнаружение - обеспечивается раннее обнаружение преступлений и злоупотреблений, даже если механизмы защиты были обойдены Ограничение - уменьшается размер потерь, если преступление все-таки произошло несмотря на меры по его предотвращению и обнаружению Восстановление - обеспечивается эффективное восстановление информации при наличии документированных и проверенных планов по восстановлению Вчера контроль за технологией работы был заботой технических администраторов. Сегодня контроль за информацией стал обязанностью каждого нетехнического конечного пользователя. Контроль за информацией требует новых знаний и навыков для группы нетехнических служащих. Хороший контроль за информацией требует понимания возможностей совершения компьютерных преступлений и злоупотреблений, чтобы можно было в дальнейшем предпринять контрмеры против них. Когда компьютеры впервые появились, они были доступны только небольшому числу людей, которые умели их использовать. Обычно они помещались в специальных помещениях, удаленных территориально от помещений, где работали служащие. Сегодня все изменилось. Компьютерные терминалы и настольные компьютеры используются везде. Компьютерное оборудование стало дружественным к пользователю, поэтому много людей могут быстро и легко научиться тому, как его использовать. Число служащих в организации, имеющих доступ к компьютерному оборудованию и информационной технологии, постоянно растет. Доступ к информации больше не ограничивается только узким кругом лиц из верхнего руководства организации. Этот процесс привел к тому, что произошла "демократизация преступления". Чем больше людей получало доступ к информационной технологии и компьютерному оборудованию, тем больше возникало возможностей для совершения компьютерных преступлений. Трудно обобщать, но теперь компьютерным преступником может быть... · конечный пользователь, не технический служащий и не хакер · тот, кто не находится на руководящей должности · тот, у кого нет судимостей · умный, талантливый сотрудник · тот, кто много работает · тот, кто не разбирается в компьютерах · тот, кого вы подозревали бы в последнюю очередь · именно тот, кого вы взяли бы на работу Компьютерным преступником может быть любой Типичный компьютерный преступник - это не молодой хакер, использующий телефон и домашний компьютер для получения доступа к большим компьютерам. Типичный компьютерный преступник - это служащий, которому разрешен доступ к системе, нетехническим пользователем которой он является. В США компьютерные преступления, совершенные служащими, составляют 70-80 процентов ежегодного ущерба, связанного с компьютерами. Остальные 20 процентов дают действия нечестных и недовольных сотрудников. И совершаются они по целому ряду причин. Информационная безопасность дает гарантию того, что достигаются следующие цели: · конфиденциальность критической информации · целостность информации и связанных с ней процессов( создания, ввода, обработки и вывода) · доступность информации, когда она нужна · учет всех процессов, связанных с информацией Некоторые технологии по защите системы и обеспечению учета всех событий могут быть встроены в сам компьютер. Другие могут быть встроены в программы. Некоторые же выполняются людьми и являются реализацией указаний руководства, содержащихся в соответствующих руководящих документах. Принятие решения о выборе уровня сложности технологий для защите системы требует установления критичности информации и последующего определения адекватного уровня безопасности. 2 ВОПРОС 2-3 Методы решения задач информационной безопасности. Методы решения задач аутентификации и идентификации. Меры защиты информационной безопасности 1. Контролируйте доступ как к информации в компьютере, так и к прикладным программам. Вы должны иметь гарантии того, что только авторизованные пользователи имеют доступ к информации и приложениям. Идентификация пользователей Требуйте, чтобы пользователи выполняли процедуры входа в компьютер, и используйте это как средство для идентификации в начале работы. Чтобы эффективно контролировать микрокомпьютер, может оказаться наиболее выгодным использовать его как однопользовательскую систему. Обычно у микрокомпьютера нет процедур входа в систему, право использовать систему предоставляется простым включением компьютера. Аутентификация пользователей Используйте уникальные пароли для каждого пользователя, которые не являются комбинациями личных данных пользователей, для аутентификации личности пользователя. Внедрите меры защиты при администрировании паролей, и ознакомьте пользователей с наиболее общими ошибками, позволяющими совершиться компьютерному преступлению.. Другие меры защиты: Пароли - только один из типов идентификации - что-то, что знает только пользователь. Двумя другими типами идентификации, которые тоже эффективны, являются что-то, чем владеет пользователь( например, магнитная карта), или уникальные характеристики пользователя(его голос). Если в компьютере имеется встроенный стандартный пароль( пароль, который встроен в программы и позволяет обойти меры по управлению доступом), обязательно измените его. Сделайте так, чтобы программы в компьютере после входа пользователя в систему сообщали ему время его последнего сеанса и число неудачных попыток установления сеанса после этого. Это позволит сделать пользователя составной частью системы проверки журналов. Защищайте ваш пароль · не делитесь своим паролем ни с кем · выбирайте пароль трудно угадываемым · попробуйте использовать строчные и прописные буквы, цифры, или выберите знаменитое изречение и возьмите оттуда каждую четвертую букву. А еще лучше позвольте компьютеру самому сгенерировать ваш пароль. · не используйте пароль, который является вашим адресом, псевдонимом, именем жены, телефонным номером или чем-либо очевидным. · используйте длинные пароли, так как они более безопасны, лучше всего от 6 до 8 символов · обеспечьте неотображаемость пароля на экране компьютера при его вводе · обеспечьте отсутствие паролей в распечатках · не записывайте пароли на столе, стене или терминале. Держите его в памяти Серьезно относитесь к администрированию паролей · периодически меняйте пароли и делайте это не по графику · шифруйте или делайте что-нибудь еще с файлами паролей, хранящимися в компьютере, для защиты их от неавторизованного доступа. · назначайте на должность администратора паролей только самого надежного человека · не используйте один и тот же пароль для всех сотрудников в группе · меняйте пароли, когда человек увольняется · заставляйте людей расписываться за получение паролей · установите и внедрите правила работы с паролями и обеспечьте, чтобы все знали их Процедуры авторизации Разработайте процедуры авторизации, которые определяют, кто из пользователей должен иметь доступ к той или иной информации и приложениям - и используйте соответствующие меры по внедрению этих процедур в организации. Установите порядок в организации, при котором для использования компьютерных ресурсов, получения разрешения доступа к информации и приложениям, и получения пароля требуется разрешение тех или иных начальников. Защита файлов Помимо идентификации пользователей и процедур авторизации разработайте процедуры по ограничению доступа к файлам с данными: · используйте внешние и внутренние метки файлов для указания типа информации, который они содержат, и требуемого уровня безопасности · ограничьте доступ в помещения, в которых хранятся файлы данных, такие как архивы и библиотеки данных · используйте организационные меры и программно-аппаратные средства для ограничения доступа к файлам только авторизованных пользователей Предосторожности при работе · отключайте неиспользуемые терминалы · закрывайте комнаты, где находятся терминалы · разворачивайте экраны компьютеров так, чтобы они не были видны со стороны двери, окон и тех мест в помещениях, которые не контролируются 3 · установите специальное оборудование, такое как устройства, ограничивающие число неудачных попыток доступа, или делающие обратный звонок для проверки личности пользователей, использующих телефоны для доступа к компьютеру · программируйте терминал отключаться после определенного периода неиспользования · если это возможно, выключайте систему в нерабочие часы 2. Защищайте целостность информации. Вводимая информация должна быть авторизована, полна, точна и должна подвергаться проверкам на ошибки. Целостность информации Проверяйте точность информации с помощью процедур сравнения результатов обработки с предполагаемыми результатами обработки. Например, можно сравнивать суммы или проверять последовательные номера. Проверяйте точность вводимых данных, требуя от служащих выполнять проверки на корректность, такие как: · проверки на нахождение символов в допустимом диапазоне символов(числовом или буквенном) · проверки на нахождение числовых данных в допустимом диапазоне чисел · проверки на корректность связей с другими данными, сравнивающими входные данные с данными в других файлах · проверки на разумность, сравнивающие входные данные с ожидаемыми стандартными значениями · ограничения на транзакции, сравнивающие входные данные с административно установленными ограничениями на конкретные транзакции Трассируйте транзакции в системе Делайте перекрестные проверки содержимого файлов с помощью сопоставления числа записей или контроля суммы значений поля записи. 3. Защищайте системные программы. Если ПО используется совместно, защищайте его от скрытой модификации при помощи политики безопасности, мер защиты при его разработке и контроле за ним в его жизненном цикле, а также обучения пользователей в области безопасности. Меры защиты при разработке программ и соответствующие политики должны включать процедуры внесения изменений в программу, ее приемки и тестирования до ввода в эксплуатацию. Политики должны требовать разрешения ответственного лица из руководства для внесения изменений в программы, ограничения списка лиц, кому разрешено вносить изменения и явно описывать обязанности сотрудников по ведению документации. Должен быть разработан и поддерживаться каталог прикладных программ. Должны быть внедрены меры защиты по предотвращению получения, изменения или добавления программ неавторизованными людьми через удаленные терминалы. 4. Сделайте меры защиты более адекватными с помощью привлечения организаций, занимающихся тестированием информационной безопасности, при разработке мер защиты в прикладных программах и консультируйтесь с ними при определении необходимости тестов и проверок при обработке критических данных. Контрольные журналы, встроенные в компьютерные программы, могут предотвратить или выявить компьютерное мошенничество и злоупотребление. Должны иметься контрольные журналы для наблюдения за тем, кто из пользователей обновлял критические информационные файлы Если критичность информации, хранимой в компьютерах, требует контрольных журналов, то важны как меры физической защиты, так и меры по управлению доступом. В компьютерной сети журналы должны храниться на хосте, а не на рабочей станции. Контрольные журналы не должны отключаться для повышения скорости работы. Распечатки контрольных журналов должны просматриваться достаточно часто и регулярно. 5. Рассмотрите вопрос о коммуникационной безопасности. Данные, передаваемые по незащищенным линиям, могут быть перехвачены. Физическая безопасность Традиционная безопасность : замки, ограждение и охрана Физическая безопасность означает лишь содержание компьютера и информации в нем в безопасности от физических опасностей с помощью замков на входах в помещение, где он находится, строительства ограждения вокруг зданий и размещения охраны вокруг помещения. Но физическая безопасность сейчас изменилась из-за современной компьютерной среды - среды, которая часто представляет собой офис с большим числом персональных ЭВМ или терминалов. Физическая безопасность связана с внедрением мер защиты, которые защищают от стихийных бедствий(пожаров, наводнений, и землетрясений), а также всяких случайных инцидентов. Меры физической безопасности определяют, каким будет окружение компьютера, вводимые данные, и результаты обработки информации. Помимо помещений, где размещено компьютерное оборудование, окружение включает в себя библиотеки программ, журналы, магнитные носители, помещения для архивов, и помещения для ремонта техники. 4 ВОПРОС 4 Криптографические методы защиты информации. Криптография - наука о защите информации от прочтения ее посторонними. Защита достигается шифрованием, т.е. преобразованием, которые которые делают защищенные входные данные труднораскрываемыми по входным данным без знания специальной ключевой информации - ключа. Под ключом понимается легко изменяемая часть криптосистемы, хранящаяся в тайне и определяющая, какое шифрующие преобразование из возможных выполняется в данном случае. Криптосистема - семейство выбираемых с помощью ключа обратимых преобразований, которые преобразуют защищаемый открытый текст в шифрограмму и обратно. Желательно, чтобы методы шифрования обладали минимум двумя свойствами: - законный получатель сможет выполнить обратное преобразование и расшифровать сообщение; - криптоаналитик противника, перехвативший сообщение, не сможет восстановить по нему исходное сообщение без таких затрат времени и средств, которые сделают эту работу работу нецелесообразной. 1. Классификация криптосистемы. По характеру использования ключа известные криптосистемы можно разделить на два типа: симметричные (одноключевые, с секретным ключом) и несимметричные (с открытым ключом). В первом случае в шифраторе отправителя и дешифраторе получателя используется один и тот же ключ. Шифратор образует шифртекст, который является функцией открытого текста, конкретный вид функции шифрования определяется секретным ключом. Дешифратор получателя сообщения выполняет обратное преобразования аналогичным образом. Секретный ключ хранится в тайне и передается отправителем сообщения получателя по каналу, исключающему перехват ключа криптоаналитиком противника. Обычно предполагается правило Кирхгофа: стойкость шифра определяется только секретностью ключа, т.е. криптоаналитику известны все детали процесса шифрования и дешифрования, кроме секретного ключа. Открытый текст обычно имеет произвольную длину если его размер велик и он не может быть обработан вычислительным устройством шифратора целиком, то он разбивается на блоки фиксированной длины, и каждый блок шифруется в отдельности, не зависимо от его положения во входной последовательности. Такие криптосистемы называются системами блочного шифрования. На практике обычно используют два общих принципа шифрования: рассеивание и перемешивание. Рассеивание заключается в распространении влияния одного символа открытого текста на много символов шифртекста: это позволяет скрыть статистические свойства открытого текста. Развитием этого принципа является распространение влияния одного символа ключа на много символов шифрограммы, что позволяет исключить восстановление ключа по частям. Перемешивание состоит в использовании таких шифрующих преобразований, которые исключают восстановление взаимосвязи статистических свойств открытого и шифрованного текста. Распространенный способ достижения хорошего рассеивания состоит в использовании составного шифра, который может быть реализован в виде некоторой последовательности простых шифров, каждый из которых вносит небольшой вклад в значительное суммарное рассеивание и перемешивание. В качестве простых шифров чаще всего используют простые подстановки и перестановки. Одним из наилучших примеров криптоалгоритма, разработанного в соответствии с принципами рассеивания и перемешивания, может служить принятый в 1977 году Национальным бюро стандартов США стандарт шифрования данных DES. Несмотря на интенсивные и тщательные исследования алгоритма специалистами, пока не найдено уязвимых мест алгоритма, на основе которых можно было бы предложить метод криптоанализа, существенно лучший, чем полный перебор ключей. Общее мнение таково: DES - исключительно хороший шифр. В июле 1991 года введен в действие подобный отечественный криптоалгоритм ГОСТ 28147-89. В то же время блочные шифры обладают существенным недостатком - они размножают ошибки, возникающие в процессе передачи сообщения по каналу связи. Одиночная ошибка в шифртексте вызывает искажение примерно половины открытого текста при дешифровании. Это требует применения мощных кодов, исправляющих ошибки. 5 ВОПРОС 5 Методы повышения надежности хранения данных. Методы повышения надежности хранения данных Сохранение копии системных областей (Boot, Master Boot) на сменных носителях позволяет восстанавливать логическую структуру диска. Дублирование FAT позволяет восстанавливать данные при физическом разрушении основной копии. RAID — массивы: распределенная одновременная избыточная запись и считывание данных на несколько физических накопителей, позволяющая при считывании исправлять ошибки; начиная с 5 накопителей возможна замена любого диска без остановки обращения к данным. Mirroring является частным случаем RAID. Обеспечение надежности хранения данных При использовании массовой памяти, особенно в промышленных компьютерах, особняком стоит вопрос обеспечения надежности хранения данных. И это понятно - ведь мало переслать данные в запоминающее устройство, надо иметь возможность получить их обратно в любое время и без ошибок. Флэш-диски используют различные методы повышения надежности. Прежде всего, надежность хранения обеспечивается уже во время записи данных в ФП. После записи байта данных в массив ячеек памяти встроенный в ФП автомат записи/стирания осуществляет верификацию записанных данных с помощью внутреннего компаратора. Во-вторых, после записи сектора данных может выполняться дополнительная проверка путем чтения записанных данных и их последующего сравнения со значением исходных данных в буфере оперативной памяти. Эти действия аналогичны выполнению команды VERIFY для жесткого диска, но в сравнении с последним не требуют накладных расходов по времени. В-третьих, многие ФД используют корректирующие коды, обнаруживающие и исправляющие не только отдельные ошибки, но и целые группы ошибок. Например, флэш-диски серии 2000 фирмы M-Systems имеют встроенный генератор формирования корректирующего кода Рида-Соломона, способности которого впечатляют: обнаружение ошибочной последовательности длиной до 31 бита или двух ошибочных последовательностей, каждая длиной до 11 бит, при возможности исправления двух 10-битных ошибочных последовательностей или одиночной 11-битной. В итоге вероятная ошибка составляет 10-14 бит, что аналогично характеристикам жестких дисков. И, наконец, ФД используют специальные структурные методы повышения надежности хранимых данных. В процессе форматирования и работы в ФД создается и используется несколько таблиц, хранящих информацию о физическом расположении блоков данных, о действительных, недействительных и дефектных блоках и т. п. Искажения в этих таблицах приводят к нарушению связности записанных файлов и даже к краху ФД. Все эти таблицы содержат избыточную информацию, которая в случае краха одной из них позволяет из оставшихся таблиц с помощью специальной процедуры реконструировать разрушенную таблицу. Дополнительно используется такой простой, но эффективный метод повышения надежности, как создание дополнительных копий таблиц, по аналогии с жестким диском, в котором используется вторая копия FAT. Но необходимо понимать, что почти все дополнительные меры, повышающие надежность хранения и целостность данных, самым отрицательным образом сказываются на производительности ФД. Они либо прямо уменьшают пропускную способность канала ввода/вывода, либо ограничивают потенциальные возможности ее повышения. Существует три потенциально опасных процесса, когда ФД может потерять данные при возникновении сбоя: - форматирование ФД; - запись сектора данных; - сборка мусора. 6 При возникновении ошибки во время форматирования производятся действия, соответствующие аналогичной ситуации для жесткого диска. Блок памяти, который не поддается стиранию или не отвечает на запись данных, помечается как дефектный и выводится из состава действующих блоков, о чем делается соответствующая запись в управляющих структурах ФД. Единственный отрицательный эффект от подобной ситуации - сокращение доступного пространства диска. В случае отказа ячейки памяти во время записи сектора операция завершится с ошибкой. Получив ее, программа FFS осуществляет динамическое переназначение логического сектора новому физическому блоку чтения/записи и инициализирует повторно операцию записи сектора. Затем принимается решение о дальнейшей судьбе блока данных с отказавшей ячейкой памяти. Если данный блок чтения/записи характеризуется нарастающим количеством отказов, то он помечается как дефектный и выводится из состава действующих блоков. В противном случае он помечается как недействительный блок и помещается в очередь на сборку мусора. При любом исходе делается соответствующая запись в управляющих структурах ФД. Если же сбойная ситуация возникла во время стирания блока, программа FFS выбирает следующего кандидата на очистку и проводит необходимую процедуру, включая перемещение действительных блоков чтения/записи. С отказавшим же блоком стирания поступают аналогично предыдущему случаю: или объявляют его дефектным и выводят из работы, или помещает его в очередь на сборку мусора. Особенно опасно возникновение сбоя во время перемещения действительных данных из одного блока стирания в другой в процессе сборки мусора. Данные пересылаются через оперативную память компьютера и могут быть потеряны. Для исключения такого варианта предусмотрены некоторые меры. Во-первых, только после перемещения всех данных в новые блоки чтения/записи старый блок стирания подвергается очистке. И, во-вторых, только после завершения перемещения блока данных, как впрочем и только после окончания любой операции производится соответствующая запись в системных таблицах ФД. В случае возникновения сбоя во время проведения операции производится откат назад, т. к. системные таблицы остались неизменными. Сам по себе сбой во время работы ФД не страшен. Но если он произошел в момент выполнения физической записи в память или выполнения ее операции стирания блока, то последствия могут быть достаточно опасны. Применение корректирующих кодов позволяет обнаружить, и по возможности исправить искаженные данные, причем ранее записанные данные и их структура останутся в неприкосновенности. Возможное искажение служебных структур ФД более опасно, т. к. оно может привести к нарушению связности хранимых данных и, соответственно, к потере информации, которая ранее была записана. Последствия такой аварии можно преодолеть, используя служебные структуры, содержащие избыточную информацию, и специальные средства их аварийного восстановления. После возникновения сбоя должна запускаться программа анализа и восстановления связности структуры блоков данных. При обнаружении ошибки эта программа должна реконструировать нарушенные таблицы из неповрежденных таблиц. В процессе эксплуатации существующих ФД было отмечено, что, к сожалению, функция проверки и реконструкции служебных таблиц не встроена в программу FFS. Обычно она выделена в отдельную утилиту, что затрудняет ее использование в автономных объектах или в промышленных системах, обслуживающих непрерывные производственные процессы. Кроме того, она не позволяет полностью устранить нарушение связности данных, чему причинами являются то ли изъяны служебных структур, то ли недостатки программы восстановления, что проявляется в виде потерянных блоков данных или нарушении величины дискового пространства. 7 ВОПРОС 6 Основные нормативно-правовые акты для обеспечения защиты государственной тайны. Закон РФ от 20.02.95г. № 24-ФЗ «Об информации информатизации и защите информации»; Закон РФ от 21.07.93г. №5485-1 «О государственной тайне»; Закон РФ от 03.04.95г. №40-ФЗ «Об органах федеральной службы безопасности в РФ»; Закон РФ от 04.07.96г. № 85-ФЗ «Об участии в международном информационном обмене»; Доктрина информационной безопасности РФ от 09.09.2000г. № ПР-1895; Указ Президента РФ от 06.06.2001г. № 659 «О внесении изменений и дополнений в перечень сведений, отнесенных к государственной тайне…»; 7. Указ Президента РФ от 29.05.02г. №518 «О внесении изменений в перечень сведений, отнесенных к государственной тайне, утвержденный Указом Президента РФ от 30 ноября 1995г. №1203»; 8. Указ Президента РФ от 30 ноября 1995г. №1203 «Об утверждении перечня сведений, отнесенных к государственной тайне»; 9. Постановление Правительства РФ от 26.06.1995г. № 608 «О сертификации средств защиты информации»; 10. Постановление Правительства РФ от 04.09.1995г. № 870 «Об утверждении правил отнесения сведений, составляющих государственную тайну, к различным степеням секретности». 11. Постановление Правительства РФ от 28.10.1995г. № 1050 «Об утверждении инструкции о порядке допуска должностных лиц и граждан РФ к государственной тайне»; 12. Постановление Правительства РФ от 15.04.1995г. № 333 «О лицензировании деятельности предприятий, учреждений и организаций по проведению работ, связанных с использованием сведений, составляющих государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны»; 1. 2. 3. 4. 5. 6. Цель и основные задачи: программа имеет своей целью программы совершенствование системы защиты государственной тайны на основе создания и внедрения в практику механизма реализации Закона Российской Федерации "О государственной тайне". Для достижения этой цели предусматривается решение следующих основных задач: формирование нормативно - правовой базы системы защиты государственной тайны; совершенствование структуры, материальнотехнического и кадрового обеспечения системы защиты государственной тайны; проведение научных исследований И технических разработо в интересах обеспечения мероприятий по защите государственной тайны. Ресурс: http://www.businesspravo.ru/Docum/DocumShow_DocumID_57859.html 8 ВОПРОС 7 Основные нормативно-правовые акты для обеспечения защиты защиты коммерческой тайны. Список нормативно-правовых актов в сфере защиты коммерческой тайны 1. Гражданский кодекс Российской Федерации Часть первая, принята Государственной Думой 21 октября 1994 года /извлечение/ 2. Трудовой кодекс Российской Федерации от 30 декабря 2001 г. N 197-ФЗ (Извлечение) 3. Уголовный кодекс Российской Федерации от 13 июня 1996 г. N 63-ФЗ (Извлечение) 4. Федеральный закон от 29 июля 2004 г. N 98-ФЗ "О коммерческой тайне" 5. Закон РСФСР от 22 марта 1991 г. N 948-I "О конкуренции и ограничении монополистической деятельности на товарных рынках" 6. Федеральный закон "Об информации, информатизации и защите информации"(От 20 февраля 1995 года, № 24-ФЗ) Сфера действия настоящего Федерального закона 1. Настоящий Федеральный закон регулирует отношения, возникающие при: формировании и использовании информационных ресурсов на основе создания, сбора, обработки, накопления, хранения, поиска, распространения и предоставления потребителю документированной информации; создании и использовании информационных технологий и средств их обеспечения; защите информации, прав субъектов, участвующих в информационных процессах и информатизации. 2. Настоящий Федеральный закон не затрагивает отношений, регулируемых Законом Российской Федерации "Об авторском праве и смежных правах". Ресурс: http://www.orgchem.chtd.tpu.ru/?link=commercial_secret 9 ВОПРОС 8,9,10 Классы защищенности АС. Требования 3 класса. Классы защищенности АС. Требования 2 класса. Классы защищенности АС. Требования 1 класса. РУКОВОДЯЩИЙ ДОКУМЕНТ СРЕДСТВА ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ. ЗАЩИТА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ. ПОКАЗАТЕЛИ ЗАЩИЩЕННОСТИ ОТ НСД К ИНФОРМАЦИИ СОДЕРЖАНИЕ 1. Общие положения 2. Требования к показателям защищенности 2.1. Показатели защищенности 2.2. Требования к показателям защищенности шестого класса 2.3. Требования к показателям пятого класса защищенности 2.4. Требования к показателям четвертого класса защищенности 2.5. Требования к показателям третьего класса защищенности 2.6. Требования к показателям второго класса защищенности 2.7. Требования к показателям первого класса защищенности Настоящий руководящий документ устанавливает классификацию средств вычислительной техники (СВТ) по уровню защищенности от несанкционированного доступа (НСД) к информации на базе перечня показателей защищенности и совокупности описывающих их требований. Под СВТ понимается совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем. 1. ОБЩИЕ ПОЛОЖЕНИЯ 1.1. Данные показатели содержат требования защищенности СВТ от НСД к информации. 1.2. Показатели защищенности СВТ применяются к общесистемным программным средствам и операционным системам (с учетом архитектуры ЭВМ). Конкретные перечни показателей определяют классы защищенности СВТ. Уменьшение или изменение перечня показателей, соответствующего конкретному классу защищенности СВТ, не допускается. Каждый показатель описывается совокупностью требований. Дополнительные требования к показателю защищенности СВТ и соответствие этим дополнительным требованиям оговаривается особо. 1.3. Требования к показателям реализуются с помощью программно-технических средств. Совокупность всех средств защиты составляет комплекс средств защиты (КСЗ). Документация КСЗ должна быть неотъемлемой частью конструкторской документации (КД) на СВТ. 1.4. Устанавливается семь классов защищенности СВТ от НСД к информации. Самый низкий класс седьмой, самый высокий первый. Классы подразделяются на четыре группы, отличающиеся качественным уровнем защиты: первая группа содержит только один седьмой класс; вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы; третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы; четвертая группа характеризуется верифицированной защитой и содержит только первый класс. 1.5. Выбор класса защищенности СВТ для автоматизированных систем (АС), создаваемых на базе защищенных СВТ, зависит от грифа секретности обрабатываемой в АС информации, условий эксплуатации и расположения объектов системы. 1.6. Применение в комплекте СВТ средств криптографической защиты информации по ГОСТ 28147 может быть использовано для повышения гарантий качества защиты. 2. ТРЕБОВАНИЯ К ПОКАЗАТЕЛЯМ ЗАЩИЩЕННОСТИ 2.1. Показатели защищенности 2.1.1. Перечень показателей по классам защищенности СВТ приведен в таблице. Таблица 10 Наименование Класс защищенности показателя 6 5 4 3 2 1 Дискреционный принцип контроля доступа + + + = + = Мандатный принцип контроля доступа - - + = = = Очистка памяти - + + + = = Изоляция модулей - - + = + = Маркировка документов - - + = = = Защита ввода и вывода на отчуждаемый физический носитель информации - - + = = = Сопоставление пользователя с устройством - - + = = = Идентификация и аутентификация + = + = = = Гарантии проектирования - + + + + + Регистрация - + + + = = Взаимодействие пользователя с КСЗ - - - + = = Надежное восстановление - - - + = = Целостность КСЗ - + + + = = Контроль модификации - - - - + = Контроль дистрибуции - - - - + = Гарантии архитектуры - - - - - + Тестирование + + + + + = Руководство пользователя + = = = = = Руководство по КСЗ + + = + + = Тестовая документация + + + + + = Конструкторская (проектная) документация + + + + + + Обозначения: "-" нет требований к данному классу; "+" новые или дополнительные требования, "=" требования совпадают с требованиями к СВТ предыдущего класса. 2.1.2. Приведенные в данном разделе наборы требований к показателям каждого класса являются минимально необходимыми. 2.1.3. Седьмой класс присваивают СВТ, к которым предъявлялись требования по защите от НСД к информации, но при оценке защищенность СВТ оказалась ниже уровня требований шестого класса. 2.2. Требования к показателям защищенности шестого класса 2.2.1. Дискреционный принцип контроля доступа. КСЗ должен контролировать доступ наименованных субъектов (пользователей) к наименованным объектам (файлам, программам, томам и т.д.). Для каждой пары (субъект объект) в СВТ должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т.д.), т.е. тех типов доступа, которые являются санкционированными для данного субъекта (индивида или группы индивидов) к данному ресурсу СВТ (объекту). КСЗ должен содержать механизм, претворящий в жизнь дискреционные правила разграничения доступа (ПРД). Контроль доступа должен быть применим к каждому объекту и каждому субъекту (индивиду или группе равноправных индивидов). Механизм, реализующий дискреционный принцип контроля доступа, должен предусматривать возможности санкционированного изменения ПРД, в том числе 11 возможность санкционированного изменения списка пользователей СВТ и списка защищаемых объектов. Права изменять ПРД должны предоставляться выделенным субъектам (администрации, службе безопасности и т.д.). 2.2.2. Идентификация и аутентификация. КСЗ должен требовать от пользователей идентифицировать себя при запросах на доступ. КСЗ должен подвергать проверке подлинность идентификации осуществлять аутентификацию. КСЗ должен располагать необходимыми данными для идентификации и аутентификации. КСЗ должен препятствовать доступу к защищаемым ресурсам неидентифицированных пользователей и пользователей, подлинность идентификации которых при аутентификации не подтвердилась. 2.2.3. Тестирование. В СВТ шестого класса должны тестироваться: реализация дискреционных ПРД (перехват явных и скрытых запросов, правильное распознавание санкционированных и несанкционированных запросов на доступ, средства защиты механизма разграничения доступа, санкционированные изменения ПРД); успешное осуществление идентификации и аутентификации, а также их средств защиты. 2.2.4. Руководство пользователя. Документация на СВТ должна включать в себя краткое руководство для пользователя с описанием способов использования КСЗ и его интерфейса с пользователем. 2.2.5. Руководство по КСЗ. Данный документ адресован администратору защиты. Он должен содержать: описание контролируемых функций; руководство по генерации КСЗ; описание старта СВТ и процедур проверки правильности старта. 2.2.6. Тестовая документация. Должно быть предоставлено описание тестов и испытаний, которым подвергалось СВТ (в соответствии с п. 2.2.3.) и результатов тестирования. 2.2.7. Конструкторская (проектная) документация. Должна содержать общее описание принципов работы СВТ, общую схему КСЗ, описание интерфейсов КСЗ с пользователем и интерфейсов частей КСЗ между собой, описание механизмов идентификации и аутентификации. 2.3. Требования к показателям пятого класса защищенности 2.3.1. Дискреционный принцип контроля доступа. Данное требование пятого класса включает в себя аналогичное требование шестого класса (п. 2.2.1). Кроме того, должны быть предусмотрены средства управления, ограничивающие распространение прав на доступ. 2.3.2. Очистка памяти. При первоначальном назначении или при перераспределении внешней памяти КСЗ должен предотвращать доступ субъекту к остаточной информации. 2.3.3. Идентификация и аутентификация. Данное требование полностью совпадает с требованием, изложенным в п. 2.2.2. 2.3.4. Гарантии проектирования. На начальном этапе проектирования СВТ должна быть построена модель защиты. Модель должна включать в себя ПРД к объектам и непротиворечивые правила изменения ПРД. 2.3.5. Регистрация. КСЗ должен быть в состоянии осуществлять регистрацию следующих событий: использование идентификационного и аутентификационного механизма; запрос на доступ к защищаемому ресурсу (открытие файла, запуск программы и т.д.); создание и уничтожение объекта; действия по изменению ПРД. Для каждого из этих событий должна регистрироваться следующая информация: дата и время; субъект, осуществляющий регистрируемое действие; тип события (если регистрируется запрос на доступ, то следует отмечать объект и тип доступа); успешно ли осуществилось событие (обслужен запрос на доступ или нет). КСЗ должен содержать средства выборочного ознакомления с регистрационной информацией. 2.3.6. Целостность КСЗ. В СВТ данного класса защищенности должны быть предусмотрены средства периодического контроля за целостностью программной и информационной части КСЗ. 2.3.7. Тестирование. В данном классе защищенности должны тестироваться: реализация ПРД (перехват явных и скрытых запросов на доступ, правильное распознавание санкционированных и несанкционированных запросов, средства защиты механизма разграничения доступа, санкционированные изменения ПРД); успешное осуществление идентификации и аутентификации, а также их средства защиты; очистка памяти в соответствии с п. 2.3.2; 12 регистрация событий в соответствии с п. 2.3.5, средства защиты регистрационной информации и возможность санкционированного ознакомления с ней; работа механизма, осуществляющего контроль за целостностью КСЗ. 2.3.8. Руководство пользователя. Требование совпадает с аналогичным требованием шестого класса (п. 2.2.4). 2.3.9. Руководство по КСЗ. Данный документ адресован администратору защиты. Должен содержать описание контролируемых функций, руководство по генерации КСЗ, описания старта СВТ, процедур проверки правильности старта, процедур работы со средствами регистрации. 2.3.10. Тестовая документация. Должно быть предоставлено описание тестов и испытаний, которым подвергалось СВТ в соответствии с требованиями п. 2.3.7, и результатов тестирования. 2.3.11. Конструкторская и (проектная) документация. Должна содержать описание принципов работы СВТ, общую схему КСЗ, описание интерфейсов КСЗ с пользователем и интерфейсов модулей КСЗ, модель защиты, описание механизмов контроля целостности КСЗ, очистки памяти, идентификации и аутентификации. 2.4. Требования к показателям четвертого класса защищенности 2.4.1. Дискреционный принцип контроля доступа. Требование совпадает с аналогичным требованием пятого класса (п. 2.3.1). Кроме того, КСЗ должен содержать механизм, претворяющий в жизнь дискреционные ПРД, как для явных действий пользователя, так и для скрытых, обеспечивая тем самым защиту объектов от НСД (т.е. от доступа, не допустимого с точки зрения заданного ПРД). Под "явными" здесь подразумеваются действия, осуществляемые с использованием системных средств системных макрокоманд, инструкций языков высокого уровня и т.д., а под "скрытыми" иные действия, в том числе с использованием собственных программ работы с устройствами. Дискреционные ПРД для систем данного класса являются дополнением мандатных ПРД. 2.4.2. Мандатный принцип контроля доступа Для реализации этого принципа каждому субъекту и каждому объекту должны сопоставляться классификационные метки, отражающие место данного субъекта (объекта) в соответствующей иерархии. Посредством этих меток субъектам и объектам должны назначаться классификационные уровни (уровни уязвимости, категории секретности и т.п.), являющиеся комбинациями иерархических и неиерархических категорий. Данные метки должны служить основой мандатного принципа разграничения доступа. КСЗ при вводе новых данных в систему должен запрашивать и получать от санкционированного пользователя классификационные метки этих данных. При санкционированном занесении в список пользователей нового субъекта должно осуществляться сопоставление ему классификационных меток. Внешние классификационные метки (субъектов, объектов) должны точно соответствовать внутренним меткам (внутри КСЗ). КСЗ должен реализовывать мандатный принцип контроля доступа применительно ко всем объектам при явном и скрытом доступе со стороны любого из субъектов: субъект может читать объект, только если иерархическая классификация в классификационном уровне субъекта не меньше, чем иерархическая классификация в классификационном уровне объекта, и неиерархические категории в классификационном уровне субъекта включают в себя все иерархические категории в классификационном уровне объекта; субъект осуществляет запись в объект, только если классификационный уровень субъекта в иерархической классификации не больше, чем классификационный уровень объекта в иерархической классификации, и все иерархические категории в классификационном уровне субъекта включаются в неиерархические категории в классификационном уровне объекта. Реализация мандатных ПРД должна предусматривать возможности сопровождения: изменения классификационных уровней субъектов и объектов специально выделенными субъектами. В СВТ должен быть реализован диспетчер доступа, т.е. средство, осуществляющее перехват всех обращений субъектов к объектам, а также разграничение доступа в соответствии с заданным принципом разграничения доступа. При этом решение о санкционированности запроса на доступ должно приниматься только при одновременном разрешении его и дискреционными, и мандатными ПРД. Таким образом, должен контролироваться не только единичный акт доступа, но и потоки информации. 2.4.3. Очистка памяти. При первоначальном назначении или при перераспределении внешней памяти КСЗ должен затруднять субъекту доступ к остаточной информации. При перераспределении оперативной памяти КСЗ должен осуществлять ее очистку. 2.4.4. Изоляция модулей. При наличии в СВТ мультипрограммирования в КСЗ должен существовать программнотехнический механизм, изолирующий программные модули одного процесса (одного субъекта), от программных модулей других процессов (других субъектов) т.е. в оперативной памяти ЭВМ программы разных пользователей должны быть защищены друг от друга. 13 2.4.5. Маркировка документов. При выводе защищаемой информации на документ в начале и конце проставляют штамп N 1 и заполняют его реквизиты в соответствии с Инструкцией ¹ 0126-87 (п. 577). 2.4.6. Защита ввода и вывода на отчуждаемый физический носитель информации. КСЗ должен различать каждое устройство ввода-вывода и каждый канал связи как произвольно используемые или идентифицированные ("помеченные"). При вводе с "помеченного" устройства (вывода на "помеченное" устройство) КСЗ должен обеспечивать соответствие между меткой вводимого (выводимого) объекта (классификационным уровнем) и меткой устройства. Такое же соответствие должно обеспечиваться при работе с "помеченным" каналом связи. Изменения в назначении и разметке устройств и каналов должны осуществляться только под контролем КСЗ. 2.4.7. Сопоставление пользователя с устройством. КСЗ должен обеспечивать вывод информации на запрошенное пользователем устройство как для произвольно используемых устройств, так и для идентифицированных (при совпадении маркировки). Идентифицированный КСЗ должен включать в себя механизм, посредством которого санкционированный пользователь надежно сопоставляется выделенному устройству. 2.4.8. Идентификация и аутентификация. КСЗ должен требовать от пользователей идентифицировать себя при запросах на доступ. КСЗ должен подвергать проверке подлинность идентификатора субъекта осуществлять аутентификацию. КСЗ должен располагать необходимыми данными для идентификации и аутентификации. КСЗ должен препятствовать входу в СВТ неидентифицированного пользователя или пользователя, чья подлинность при аутентификации не подтвердилась. КСЗ должен обладать способностью надежно связывать полученную идентификацию со всеми действиями данного пользователя. 2.4.9. Гарантии проектирования. Проектирование КСЗ должно начинаться с построения модели защиты, включающей в себя: непротиворечивые ПРД; непротиворечивые правила изменения ПРД; правила работы с устройствами ввода и вывода информации и каналами связи. 2.4.10. Регистрация. Для СВТ данного класса защищенности требования по регистрации включают в себя все требования по регистрации пятого класса защищенности (см. п. 2.3.5) и дополнительно требование регистрировать все попытки доступа, все действия оператора и выделенных пользователей (администраторов защиты и т.п.). 2.4.11. Целостность КСЗ. В СВТ данного класса защищенности должен осуществляться периодический контроль за целостностью КСЗ. Программы КСЗ должны выполняться в отдельной части оперативной памяти. 2.4.12. Тестирование. В данном классе защищенности должно тестироваться: реализация ПРД o (перехват запросов на доступ, o правильное распознавание санкционированных и несанкционированных запросов в соответствии с дискреционными и мандатными правилами, o верное сопоставление меток субъектам и объектам, o запрос меток вновь вводимой информации, o средства защиты механизма разграничения доступа, o санкционированное изменение ПРД); невозможность присвоения субъектом себе новых прав; очистка оперативной и внешней памяти; работа механизма изоляции процессов в оперативной памяти; маркировка документов; защита вода и вывода информации на отчуждаемый физический носитель и сопоставление пользователя с устройством; идентификация и аутентификация, а также их средства защиты; запрет на доступ несанкционированного пользователя; работа механизма, осуществляющего контроль за целостностью СВТ; регистрация событий, описанных в п. 2.4.10, средства защиты регистрационной информации и возможность санкционированного ознакомления с этой информацией. 2.4.13. Руководство пользователя. Данное требование совпадает с аналогичным требованием шестого и пятого классов (см. п. 2.2.4 и 2.3.8). 2.4.14. Руководство по КСЗ. Требование совпадает с требованием п. 2.3.9. 2.4.15. Тестовая документация. Должно быть представлено описание тестов и испытаний, которым подвергалось СВТ (в соответствии с п. 2.4.12) и результатов тестирования. 14 2.4.16. Конструкторская (проектная) документация. Конструкторская (проектная) документация в четвертом классе защищенности должна содержать: общее описание принципов работы СВТ; общую схему КСЗ; описание внешних интерфейсов КСЗ и интерфейсов модулей КСЗ; описание модели защиты; описание диспетчера доступа; описание механизма контроля целостности КСЗ; описание механизма очистки памяти; описание механизма изоляции программ в оперативной памяти; описание средств защиты ввода и вывода на отчуждаемый физический носитель информации и сопоставления пользователя с устройством; описание механизма идентификации и аутентификации; описание средств регистрации. 2.5. Требования к показателям третьего класса защищенности 2.5.1. Дискреционный принцип контроля доступа. Требование совпадает с требованиями пятого и четвертого классов (п. 2.3.1 и 2.4.1). 2.5.2. Мандатный принцип контроля доступа. Требование совпадает с аналогичным требованием четвертого класса (п. 2.4.2). 2.5.3. Очистка памяти. Для третьего класса защищенности КСЗ должен осуществлять очистку оперативной и внешней памяти. Очистка должна производиться путем записи маскирующей информации в память при ее освобождении (перераспределении). 2.5.4. Изоляция модулей. Показатель полностью совпадает с показателем четвертого класса (п. 2.4.4). 2.5.5. Маркировка документов. Полностью совпадает с четвертым классом (п. 2.4.5). 2.5.6. Защита ввода и вывода на отчуждаемый физический носитель информации. Требование полностью совпадает с требованием четвертого класса (п. 2.4.6). 2.5.7. Сопоставление пользователя с устройством. Требование полностью совпадает с требованием четвертого класса (п. 2.4.7). 2.5.8. Идентификация и аутентификация. Требование полностью совпадает с требованием четвертого класса (п. 2.4.8). 2.5.9. Гарантии проектирования. На начальном этапе проектирования КСЗ должна строиться модель защиты, задающая принцип разграничения доступа и механизм управления доступом. Эта модель должна содержать: непротиворечивые правила изменения ПРД; правила работы с устройствами ввода и вывода; формальную модель механизма управления доступом. Должна предлагаться высокоуровневая спецификация части КСЗ, реализующего механизм управления доступом и его интерфейсов. Эта спецификация должна быть верифицирована на соответствие заданных принципов разграничения доступа. 2.5.10. Регистрация. Требование совпадает с аналогичным требованием третьего класса (п. 2.4.10). 2.5.11. Взаимодействие пользователя с КСЗ. Для обеспечения возможности изучения, анализа, верификации и модификации КСЗ должен быть хорошо структурирован, его структура должна быть модульной и четко определенной. Интерфейс пользователя и КСЗ должен быть определен (вход в систему, запросы пользователей и КСЗ и т.п.). Должна быть обеспечена надежность такого интерфейса. Каждый интерфейс пользователя и КСЗ должен быть логически изолирован от других таких же интерфейсов. 2.5.12. Надежное восстановление. Процедуры восстановления после сбоев и отказов оборудования должны обеспечивать полное восстановление свойств КСЗ. 2.5.13. Целостность КСЗ. Необходимо осуществлять периодический контроль за целостностью КСЗ. Программы должны выполняться в отдельной части оперативной памяти. Это обстоятельство должно подвергаться верификации. 2.5.14. Тестирование. СВТ должны подвергаться такому же тестированию, что и СВТ четвертого класса (п. 2.4.12). Дополнительно должны тестироваться: очистка памяти (п. 2.5.3); работа механизма надежного восстановления. 2.5.15. Руководство пользователя. Требование совпадает с аналогичным требованием четвертого класса (п. 2.4.13). 15 2.5.16. Руководство по КСЗ. Документ адресован администратору защиты. Должен содержать описание контролируемых функций, руководство по генерации КСЗ, описание старта СВТ, процедур проверки правильности старта, процедур работы со средствами регистрации, руководства по средствам надежного восстановления. 2.5.17. Тестовая документация. В документации должно быть представлено описание тестов и испытаний, которым подвергалось СВТ (п. 2.5.14). 2.5.18. Конструкторская (проектная) документация. Требуется такая же документация, что и к СВТ четвертого класса (п. 2.4.16). Дополнительно необходимы: высокоуровневая спецификация КСЗ и его интерфейсов; верификация соответствия высокоуровневой спецификации КСЗ модели защиты. 2.6. Требования к показателям второго класса защищенности 2.6.1. Дискреционный принцип контроля доступа. Показатель включает в себя требования третьего класса (п. 2.5.1). Кроме того, требуется, чтобы дискреционные правила разграничения доступа были эквивалентны мандатным правилам (т. е. всякий запрос на доступ должен быть одновременно санкционированным и по дискреционным ПРД, и по мандатным ПРД, или несанкционированным и по дискреционным правилам, и по мандатным). 2.6.2. Мандатный принцип контроля доступа. Требование совпадает с аналогичным требованием третьего класса (п. 2.5.2). 2.6.3. Очистка памяти. Требование совпадает с требованиями третьего класса (п. 2.5.3). 2.6.4. Изоляция модулей. При наличии в СВТ мультипрограммирования в КСЗ должен существовать программнотехнический механизм, изолирующий программные модули одного процесса (одного субъекта), от программных модулей других процессов (других субъектов) т.е. в оперативной памяти ЭВМ программы разных пользователей должны быть изолированы друг от друга. Гарантии изоляции должны быть основаны на архитектуре СВТ. 2.6.5. Маркировка документов. Требование полностью совпадает с аналогичными требованиями третьего класса (п. 2.5.5). 2.6.6. Защита ввода и вывода на отчуждаемый физический носитель информации. Требование полностью совпадает с аналогичным требованием третьего класса (п. 2.5.6). 2.6.7. Сопоставление пользователя с устройством. Требование полностью совпадает с аналогичным требованием третьего класса (п. 2.5.7). 2.6.8. Идентификация и аутентификация. Требование полностью совпадает с аналогичным требованием третьего класса (п. 2.5.8). 2.6.9. Гарантии проектирования. Показатель включает в себя все требования третьего класса (см. п. 2.5.9). Кроме того, требуется, чтобы высокоуровневые спецификации КСЗ были отображены последовательно в спецификации одного или нескольких нижних уровней, вплоть до реализации высокоуровневой спецификации КСЗ на языке программирования высокого уровня. При этом методами верификации должно осуществляться доказательство соответствия каждого такого отображения спецификациям высокого (верхнего для данного отображения) уровня. Этот процесс может включать в себя как одно отображение (высокоуровневая спецификация язык программирования), так и последовательность отображений в промежуточные спецификации с понижением уровня, вплоть до языка программирования. В результате верификации соответствия каждого уровня предыдущему должно достигаться соответствие реализации высокоуровневой спецификации КСЗ модели защиты, изображенной на чертеже (стр. 20 -- отсутствует ). 2.6.10. Регистрация. Требование полностью совпадает с аналогичным требованием третьего класса (п. 2.5.10). 2.6.11. Взаимодействие пользователя с КСЗ. Требование полностью совпадает с аналогичным требованием третьего класса (2.5.11). 2.6.12. Надежное восстановление. Требование полностью совпадает с аналогичным требованием третьего класса (п. 2.5.12). 2.6.13. Целостность КСЗ. Требование полностью совпадает с аналогичным требованием третьего класса (п. 2.5.13). 2.6.14. Контроль модификации. При проектировании, построении и сопровождении СВТ должно быть предусмотрено управление конфигурацией СВТ, т.е. контроль изменений в формальной модели, спецификациях (разных уровней), документации, исходном тексте, версии в объектном коде. Должно обеспечиваться соответствие между документацией и текстами программ. Должна осуществляться сравниваемость генерируемых версий. Оригиналы программ должны быть защищены. 2.6.15. Контроль дистрибуции Должен осуществляться контроль точности копирования в СВТ при изготовлении копий с образца. Изготовляемая копия должна гарантированно повторять образец. 16 2.6.16. Тестирование. СВТ второго класса должны тестироваться так же, как и СВТ третьего класса (см. п. 2.5.14). Кроме того, дополнительно должен тестироваться контроль дистрибуции. 2.6.17. Руководство пользователя. Требование совпадает с требованиями третьего класса (п. 2.5.15). 2.6.18. Руководство по КСЗ. Показатель включает в себя требование третьего класса (п. 2.5.16). Дополнительно должны быть представлены руководства по надежному восстановлению, по работе со средствами контроля модификации и дистрибуции. 2.6.19. Тестовая документация. Должно быть представлено описание тестов и испытаний, которым подвергалось СВТ (п. 2.6.16). 2.6.20. Конструкторская (проектная) документация. Требуется такая же документация, что и к СВТ третьего класса (п. 2.5.18). Дополнительно должны быть описаны гарантии процесса проектирования и эквивалентность дискреционных и мандатных ПРД (п.п. 2.6.9 и 2.6.1). 2.7. Требования к показателям первого класса защищенности 2.7.1. Дискреционный принцип контроля доступа. Требование полностью совпадает с аналогичным требованием второго класса (п. 2.6.1). 2.7.2. Мандатный принцип контроля доступа. Требование полностью совпадает с аналогичным требованием второго класса (п. 2.6.2). 2.7.3. Очистка памяти. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.3). 2.7.4. Изоляция модулей. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.4). 2.7.5. Маркировка документов. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.5). 2.7.6. Защита ввода и вывода на отчуждаемый физический носитель информации. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.6). 2.7.7. Сопоставление пользователя с устройством. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.7). 2.7.8. Идентификация и аутентификация. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.8). 2.7.9. Гарантии проектирования. Требование включает в себя требование второго класса (см. п. 2.6.9). Дополнительно требуется верификация соответствия объектного кода тексту КСЗ на языке высокого уровня. 2.7.10. Регистрация. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.10). 2.7.11. Взаимодействие пользователя с КСЗ. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.11). 2.7.12. Надежное восстановление. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.12). 2.7.13. Целостность КСЗ. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.13). 2.7.14. Контроль модификации. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.14). 2.7.15. Контроль дистрибуции. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.15). 2.7.16. Гарантии архитектуры. КСЗ должен обладать механизмом, гарантирующим перехват диспетчером доступа всех обращений субъектов к объектам. 2.7.17. Тестирование. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.16). 2.7.18. Руководство пользователя. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.17). 2.7.19. Руководство по КСЗ. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.18). 2.7.20. Тестовая документация. Тpебование полностью совпадает с аналогичным тpебованием втоpого класса (п. 2.6.19). 2.7.21. Конструкторская (проектная) документация. Требуется такая же документация, что и к СВТ второго класса (п. 2.6.20). Дополнительно разрабатывают описание гарантий процесса проектирования (п. 2.7.9). Ресурс: http://linux.nist.fss.ru/hr/doc/gtk/gtk014.htm 17 ВОПРОС 11 Сетевая модель OSI/ISO. Физический уровень Ethernet. Уязвимости физического уровня. В модели OSI/ISO сетевые функции распределены между семью уровнями. Уровень Наименование ФУНКЦИЯ Физический Собственно кабель или физический носитель Канальный Передача и прием пакетов, определение аппаратных адресов Сетевой Маршрутизация и ведение учета Транспортный Обеспечение корректной сквозной пересылки данных 5 Сеансовый Аутентификация и проверка полномочий 6 Представления данных Интерпретация и сжатие данных Прикладной Предоставление услуг на уровне конечного пользователя: почта, регистрация и т.д. 1 2 3 4 7 В числе "семь" нет ничего магического, просто в разработке Эталонной модели участвовали семь комитетов, и для каждого из них был создан один уровень. Схема OSI - не просто абстрактная модель; ее сопровождает реальный набор "стандартных" протоколов. Создание системы OSI началось в первой половине 80-х годов и растянулось на многие годы. Пока комитеты ISO спорили о своих стандартах, за их спиной менялась вся концепция организации сетей и по всему миру внедрялся протокол TCP/IP. Каждому уровню соответствуют различные сетевые операции, оборудование и протоколы. На каждом уровне выполняются определенные сетевые функции, которые взаимодействуют с функциями соседних уровней, вышележащего и нижележащего. Например, Сеансовый уровень должен взаимодействовать только с Представительным и Транспортным. Все эти функции подробно описаны. Уровень 1, Физический (Physical Layer) Это самый нижний в модели OSI. Этот уровень осуществляет передачу неструктурированного, ©сырого© потока бит по физической среде (например, по сетевому кабелю). Физический уровень обеспечивает механические, электрические, функциональные и процедурные средства активизации, поддержания и деактивизации физических соединений для передачи данных между канальными объектами. Функции уровня сводятся к активизации и деактивизации физического соединения, а также передачи данных. Здесь реализуются электрический, оптический, механический и функциональный интерфейсы с кабелем. Физический уровень также формирует сигналы, которые переносят данные, поступившие от всех вышележащих уровней. На этом уровне определяется способ соединения сетевого кабеля с платой сетевого адаптера, в частности, количество контактов в разъемах и их функции. Кроме того, здесь определяется способ передачи данных по сетевому кабелю. Физический уровень предназначен для передачи битов (нулей и единиц) от одного компьютера к другому. Уровень отвечает за кодирование данных и синхронизацию битов, гарантируя, что переданная единица будет воспринята именно как единица, а не как ноль. Также физический уровень устанавливает длительность каждого бита и способ перевода бита в соответствующие электрические или оптические импульсы, передаваемые по сетевому кабелю. Нижние уровни 1-й и 2-й определяют физическую среду передачи данных и сопутствующие задачи, такие, как передача битов данных через плату сетевого адаптера и кабель. Самые верхние уровни определяют, каким способом осуществляется доступ приложений к услугам связи. Чем выше уровень, тем более сложную задачу он решает. Каждый уровень предоставляет несколько услуг (т.е. выполняет несколько операций), подготавливающих данные для доставки по сети на другой компьютер. Уровни отделяются друг от друга границами - интерфейсами. Все запросы от одного уровня (другому передаются через интерфейс. Каждый уровень использует услуги нижележащего уровня. Взаимодействие уровней модели OSI Задача каждого уровня - предоставление услуг вышележащему уровню, маскируя©детали реализации этих услуг. При этом каждый уровень работает таким образом, будто существует прямая связь между всеми объектами одного уровня, где бы они не находились. Эта логическая, или виртуальная, связь между одинаковыми уровнями показана на рисунке 3.2. Частое прослушивание трафика и перехват сообщений - атаки, осуществляемые на Уровне 1 и 2. ВОПРОС 12 Сетевая модель OSI/ISO. Канальный уровень Ethernet. Уязвимости канального уровня. 18 В модели OSI/ISO сетевые функции распределены между семью уровнями. Уровень Наименование ФУНКЦИЯ Физический Собственно кабель или физический носитель Канальный Передача и прием пакетов, определение аппаратных адресов Сетевой Маршрутизация и ведение учета Транспортный Обеспечение корректной сквозной пересылки данных 5 Сеансовый Аутентификация и проверка полномочий 6 Представления данных Интерпретация и сжатие данных Прикладной Предоставление услуг на уровне конечного пользователя: почта, регистрация и т.д. 1 2 3 4 7 В числе "семь" нет ничего магического, просто в разработке Эталонной модели участвовали семь комитетов, и для каждого из них был создан один уровень. Схема OSI - не просто абстрактная модель; ее сопровождает реальный набор "стандартных" протоколов. Создание системы OSI началось в первой половине 80-х годов и растянулось на многие годы. Пока комитеты ISO спорили о своих стандартах, за их спиной менялась вся концепция организации сетей и по всему миру внедрялся протокол TCP/IP. Каждому уровню соответствуют различные сетевые операции, оборудование и протоколы. На каждом уровне выполняются определенные сетевые функции, которые взаимодействуют с функциями соседних уровней, вышележащего и нижележащего. Например, Сеансовый уровень должен взаимодействовать только с Представительным и Транспортным. Все эти функции подробно описаны. Уровень 2, Канальный (Data Link Layer), Канальный уровень осуществляет передачу кадров (frames) данных от cетевого уровня к физическому. Кадры - это логически организованная структура в которую можно помещать данные. Канальный уровень узла-получателя упаковывает сырой поток битов, поступающих от физического уровня, в кадры данных. На рис. 3.3 представлен простой кадр данных, где идентификатор отправителя-адрес узла-отправителя, а идентификатор получателя © адрес узла-получателя. Управляющая информация используется для маршрутизации, а также указывает на тип пакета и сегментацию. Данные - собственно передаваемая информация. CRC (Избыточный циклический код) - это сведения, которые помогут выявить ошибки, что, в свою очередь, гарантирует правильный прием информации. Канальный уровень обеспечивает функциональные и процедурные средства для установления, поддержания и расторжения канальных соединений между сетевыми объектами и передачи блоков данных. Канальное соединение (канал передачи данных) строится на одном или нескольких физических соединениях. Канальный уровень обнаруживает и, в большинстве случаев исправляет ошибки, которые могут возникнуть на физическом уровне. Это позволяет сетевому уровню считать передачу данных по сетевому соединению фактически безошибочной. Помимо этого канальный уровень позволяет сетевому управлять взаимными соединениями физических каналов. Обычно, когда канальный уровень посылает кадр, он ожидает со стороны получателя подтверждения приема. Канальный уровень получателя проверяет наличие возможных ошибок передачи. Кадры, поврежденные при передаче, или кадры, получение которых не подтверждено, посылаются вторично. Функции канального уровня: установление и расторжение канального соединения; расщепление канального соединения на несколько физических; сериализация; обнаружение и исправление ошибок; управление потоком; управление соединением физических каналов передачи данных. Частое прослушивание трафика и перехват сообщений - атаки, осуществляемые на Уровне 1 и 2. ВОПРОС 13 Сетевая модель OSI/ISO. Сетевой уровень IP. Уязвимости сетевого уровня. 19 В модели OSI/ISO сетевые функции распределены между семью уровнями. Уровень Наименование ФУНКЦИЯ 1 2 3 4 5 6 Физический Собственно кабель или физический носитель Канальный Передача и прием пакетов, определение аппаратных адресов Сетевой Маршрутизация и ведение учета Транспортный Обеспечение корректной сквозной пересылки данных Сеансовый Аутентификация и проверка полномочий Представления данных Интерпретация и сжатие данных Прикладной Предоставление услуг на уровне 7 конечного пользователя: почта, регистрация и т.д. В числе "семь" нет ничего магического, просто в разработке Эталонной модели участвовали семь комитетов, и для каждого из них был создан один уровень. Схема OSI - не просто абстрактная модель; ее сопровождает реальный набор "стандартных" протоколов. Создание системы OSI началось в первой половине 80-х годов и растянулось на многие годы. Пока комитеты ISO спорили о своих стандартах, за их спиной менялась вся концепция организации сетей и по всему миру внедрялся протокол TCP/IP. Каждому уровню соответствуют различные сетевые операции, оборудование и протоколы. На каждом уровне выполняются определенные сетевые функции, которые взаимодействуют с функциями соседних уровней, вышележащего и нижележащего. Например, Сеансовый уровень должен взаимодействовать только с Представительным и Транспортным. Все эти функции подробно описаны. Уровень 3, Сетевой (Network Layer) Сетевой уровень отвечает за адресацию сообщений и перевод логических адресов и имен в физические адреса. Сетевой уровень обеспечивает установление, поддержание и разъединение сетевых соединений между системами, содержащими взаимодействующие прикладные объекты, а также предоставляет функциональные и процедурные средства для блочного обмена данными между транспортными объектами по сетевым соединениям. Сетевой уровень определяет маршрут транспортного объекта-отправителя к транспортному бъекту-получателю и обеспечивает независимость от особенностей маршрутизации и ретрансляции, связанных с установлением и использованием данного сетевого соединения. Это тот случай, когда несколько [под]сетей используются последовательно или параллельно. На этом уровне решаются также такие задачи и проблемы, связанные с сетевым трафиком, как коммутация пакетов, маршрутизация и перегрузки. Если сетевой адаптер маршрутизатора не может передавать большие блоки данных, посланные компьютером-отправителем, на сетевом уровне эти блоки разбиваются на меньшие. Сетевой уровень компьютера-получателя собирает эти данные в исходное состояние. Функции сетевого уровня: маршрутизация и ретрансляция; организация сетевых соединений; мультиплексирование сетевых соединений на канальное соединение; сегментирование и блокирование; обнаружение и исправление ошибок; сериализация; управление потоком; 20 передача срочных данных; возврат к исходному состоянию. Сетевые соединения могут иметь различную конфигурацию - от простого двух-точечного соединения до сложной комбинации подсетей с различными характеристиками. Обычно сетевые функции разделяются на подуровни. Б.м. подробно такое разделение описано в оригинальных документах ISO, описывающих модель OSI. Уязвимости Подмена IP-адреса - обычная атака для уровня сети. Атака отказа в обслуживании (DoS, denial-of-service) генерирует фальшивые сетевые запросы с целью загрузки сетевых ресурсов и лишения других пользователей возможности их использования. DoS-атаки могут осуществляться на уровне сети с помощью посылки искусно подделанных пакетов, приводящих к отказу в работе сетевых соединений. Они могут также быть выполнены на уровне приложения, когда искусно подделанные команды приложения передаются программе, что приводит к ее чрезмерной загрузке или остановке работы. Атака может исходить из единственного источника (DoS) или быть распределенной между многими машинами (DdoS, distributed denial of service), предварительно подготовленными к этому. Эти неосведомленные компьютеры-соучастники, проводящие DoS-атаки, известны под именем "зомби". За работу "зомби" могут привлечь к судебной ответственности, даже если ваша организация не являлась инициатором атаки. Smurf, Trinoo, tribe flood network (TFN) и Slammer являются примерами DdoSатак. ВОПРОС 14 Сетевая модель OSI/ISO. Транспортный уровень TCP. Уязвимости транспортного уровня. В модели OSI/ISO сетевые функции распределены между семью уровнями. 21 Уровень Наименование 1 2 3 4 5 6 ФУНКЦИЯ Физический Собственно кабель или физический носитель Канальный Передача и прием пакетов, определение аппаратных адресов Сетевой Маршрутизация и ведение учета Транспортный Обеспечение корректной сквозной пересылки данных Сеансовый Аутентификация и проверка полномочий Представления данных Интерпретация и сжатие данных Прикладной Предоставление услуг на уровне конечного пользователя: почта, регистрация и т.д. В числе "семь" нет ничего магического, просто в разработке Эталонной модели участвовали семь комитетов, и для каждого из них был создан один уровень. Схема OSI - не просто абстрактная модель; ее сопровождает реальный набор "стандартных" протоколов. Создание системы OSI началось в первой половине 80-х годов и растянулось на многие годы. Пока комитеты ISO спорили о своих стандартах, за их спиной менялась вся концепция организации сетей и по всему миру внедрялся протокол TCP/IP. Каждому уровню соответствуют различные сетевые операции, оборудование и протоколы. На каждом уровне выполняются определенные сетевые функции, которые взаимодействуют с функциями соседних уровней, вышележащего и нижележащего. Например, Сеансовый уровень должен взаимодействовать только с Представительным и Транспортным. Все эти функции подробно описаны. 7 Уровень 4, Транспортный (Transport Layer) Транспортный уровень обеспечивает прозрачную передачу данных между сеансовыми объектами и освобождает их от функций, связанных с надежной и экономически эффективной передачей данных. Уровень оптимизирует использолвание имеющихся сетевых ресурсов представляя транспортный сервис при минимальной стоимости. Оптимизация выполняется при ограничениях, накладываемых всеми взаимодействующими в пределах сети сеансовыми объектами, с одной стороны, и возможностями и параметрами сетевого сервиса, который используется транспортным уровнем, с другой. Протоколы транспортного уровня предназначены для межконцевого (point-topoint) взаимодействия, где концы определяются как транспортные объекты-корреспонденты. Транспортный уровень освобождается от маршрутизации и ретрансляции и занимается исключительно обеспечением взаимодействия между оконечными открытыми системами. Транспортные функции зависят от сетевого сервиса и включают: отображения транспортного адреса на сетевой адрес; мультиплексирование и рассщепление транспортных соединений на сетевые соединения; установление и расторжение транспортных соединений; управление потоком на отдельных соединениях; обнаружение ошибок и управление качеством сервиса; исправление ошибок; сегментирование, блокирование и сцепление; передача срочных блоков данных. Транспортный уровень гарантирует доставку пакетов без ошибок, в той же последовательности, без потерь и дублирования. На этом уровне сообщения переупаковываются: длинные разбиваются на несколько пакетов, а короткие объединяются в один. Это увеличивает эффективность передачи пакетов по сети. На транспортном уровне узла-получателя сообщения распаковываются, 22 восстанавливаются в первоначальном виде, и обычно посылается сигнал подтверждения приема. Транспортный уровень управляет потоком, проверяет ошибки и участвует в нии проблем, связанных с отправкой и получением пакетов. Уязвимости Атака отказа в обслуживании (DoS, denial-of-service) генерирует фальшивые сетевые запросы с целью загрузки сетевых ресурсов и лишения других пользователей возможности их использования. DoS-атаки могут осуществляться на уровне сети с помощью посылки искусно подделанных пакетов, приводящих к отказу в работе сетевых соединений. Они могут также быть выполнены на уровне приложения, когда искусно подделанные команды приложения передаются программе, что приводит к ее чрезмерной загрузке или остановке работы. Атака может исходить из единственного источника (DoS) или быть распределенной между многими машинами (DdoS, distributed denial of service), предварительно подготовленными к этому. Эти неосведомленные компьютеры-соучастники, проводящие DoS-атаки, известны под именем "зомби". За работу "зомби" могут привлечь к судебной ответственности, даже если ваша организация не являлась инициатором атаки. Smurf, Trinoo, tribe flood network (TFN) и Slammer являются примерами DdoSатак. На уровне транспорта выполняются атаки с помощью SYN flood или подмены одного из участниковTCP-соединения (ТСР-hijacking). Сканирование портов является распространенной техникой, используемой хакерами для выявления уязвимых систем. ВОПРОС 15 Сетевая модель OSI/ISO. Сеансовый уровень. Уязвимости сеансового уровня. В модели OSI/ISO сетевые функции распределены между семью уровнями. Уровень Наименование ФУНКЦИЯ 23 Физический Собственно кабель или физический носитель Канальный Передача и прием пакетов, определение аппаратных адресов Сетевой Маршрутизация и ведение учета Транспортный Обеспечение корректной сквозной пересылки данных 5 Сеансовый Аутентификация и проверка полномочий 6 Представления данных Интерпретация и сжатие данных Прикладной Предоставление услуг на уровне конечного пользователя: почта, регистрация и т.д. 1 2 3 4 7 В числе "семь" нет ничего магического, просто в разработке Эталонной модели участвовали семь комитетов, и для каждого из них был создан один уровень. Схема OSI - не просто абстрактная модель; ее сопровождает реальный набор "стандартных" протоколов. Создание системы OSI началось в первой половине 80-х годов и растянулось на многие годы. Пока комитеты ISO спорили о своих стандартах, за их спиной менялась вся концепция организации сетей и по всему миру внедрялся протокол TCP/IP. Каждому уровню соответствуют различные сетевые операции, оборудование и протоколы. На каждом уровне выполняются определенные сетевые функции, которые взаимодействуют с функциями соседних уровней, вышележащего и нижележащего. Например, Сеансовый уровень должен взаимодействовать только с Представительным и Транспортным. Все эти функции подробно описаны. Уровень 5, Сеансовый (Session Layer) Сеансовый уровень предназначен для организации и синхронизации диалога и управления обменом данными. С этой целью уровень предоставляет услуги по установлению сеансового соединения между двумя представительными объектами и поддержанию упорядоченного взаимодействия при обмене данными между ними. Для осуществления передачи данных между представительными объектами сеанс отображается на транспортное соединение и использует последнее. Сеанс может быть расторгнут сеансовыми или представительными объектами. Функции сеансового уровня сводятся к установлению и расторжению сеансового соединения; обмену нормальными и срочными данными; управлению взаимодействием; синхронизации сеанса; восстановлению сеанса. Все эти функции тесно связаны с сеансовым сервисом, поскольку собственные, не инициированные со стороны верхнего уровня действия практически отсутствуют. Синхронизацию между пользовательскими задачами сеансовый уровень обеспечивает посредством расстановки в потоке данных контрольных точек (chekpoints). Taким образом, в случае сетевой ошибки, потребуется заново передать только данные, следующие за последней контрольной точкой. На этом уровне выполняется управление диалогом между взаимодействующими процессами, т.е. регулируется, какая из сторон осуществляет передачу, когда, как долго и т.д. Уязвимости На уровне представления данных существует множество способов атак против шифрованных данных. На уровне сеанса в Remote Procedure Call (RPC) существует одна из самых серьезных уязвимостей компьютерных систем по версии института SANS. Атака отказа в обслуживании (DoS, denial-of-service) генерирует фальшивые сетевые запросы с целью загрузки сетевых ресурсов и лишения других пользователей возможности их использования. DoS-атаки могут осуществляться на уровне сети с помощью посылки искусно подделанных пакетов, приводящих к отказу в работе сетевых соединений. Они могут также быть выполнены на уровне приложения, когда искусно подделанные команды приложения передаются программе, что приводит к ее чрезмерной загрузке или остановке работы. Атака может исходить из единственного источника (DoS) или быть распределенной между многими машинами (DdoS, distributed denial of service), предварительно подготовленными к этому. Эти неосведомленные компьютеры-соучастники, проводящие DoS-атаки, известны под именем "зомби". За работу "зомби" могут привлечь к судебной ответственности, даже если ваша организация не являлась инициатором атаки. Smurf, Trinoo, tribe flood network (TFN) и Slammer являются примерами DdoS-атак. ВОПРОС 16 Сетевая модель OSI/ISO. Прикладной уровень. Уязвимости прикладного уровня. 24 Структура прикладного уровня архитектуры OSI/ISO определена в стандарте ISO 9545 и определяет как ASE - элементы службы приложений (Application Service Elements), так и наиболее распространенных приложения. Наиболее важными ASE являются: ACSE - элемент службы управления связями (Association Control Service Element); ROSE - элемент службы удаленных операций (Remote Operations Service Element); RTSE - элемент службы надежной передачи (Reliable Transfer Service Element). ACSE связывает имена приложений друг с другом при подготовке соединения "приложениеприложение". ROSE реализует механизм запрос-ответ, позволяющий выполнять удаленные операции. RTSE обеспечивает надежную доставку данных, облегчая выполнение операций для сеансового уровня. В настоящее время в рамках ISO, CCITT и других организаций стандартизовано или находится в завершающей стадии стандартизации протоколы прикладного уровня следующих основных приложений: электронная почта; доступ к файлам и передача файлов; удаленный ввод заданий; терминальный доступ; обработка и передача документации; управление сетью и справочная служба. Наиболее распространенным протоколом электронной почты, используемым в основном в сетях по протоколу X.25, является почта по стандартам, описанном в серии документов, озаглавленной "Системы обработки сообщений" (MHS - Message Handling System) (часто по имени первого документа эти стандарты называются стандартами серии X.400 или просто стандартом X.400). Серия стандартов MHS обеспечивает средства электронной почты с двумя режимами работы конечного пользователя: MTS - службой передачи сообщений (Message Transmission Service) для поддержки систем, не зависящих от приложений, и IMS - службой межперсонального обмена сообщениями (Inter-personal Message exchange Service), которая поддерживает взаимодействие с другими службами передачи сообщений, предлагаемых CCITT: телетексом (стандарты F.200, S.60, S.61, S.62, S.170) и телематики (стандарты серии T). Серия стандартов MHS включает следующие документы: X.400 - определение базовой модели MHS в соответствии с эталонной моделью OSI, взаимодействия пользователя с системой и правил именования и адресации; X.401 - описание услуг и возможностей для режимов MTS и IMS; X.408 - рекомендации по преобразованию кодов и форматов; X.409 - описание типов синтаксиса потоков данных; X.410 - основной документ по MHS, в котором определена RTS служба поставщика надежной передачи (Reliable Transmission Service) (xотя RTS является часть прикладного уровня, в документе определены также обеспечивающие функции для уровня представления и сеансов, что позволяет использовать MHS в транспортных сетях X.25); X.411 - описание обслуживания уровня передачи сообщений, а также определение преобразования типов содержимого сообщения; X.420 - описание услуг IMS, определение семантики и синтаксиса при передаче и приеме IMS, а также определение процедур по пересылке через систему элементов данных протокола электронной почты; X.430 - определение интерфейса между MHS и системой телетекса. Стандарты на передачу файлов между произвольными узлами сети в OSI/ISO по протоколу FTAM - передачи, доступа и управления для файлов (File Transfer, Access, and Management) приведены в доку- менте ISO 8571. В стандарте FTAM определены три типа файлов и документов (структурированный текст, неструктурированный текст и неструктурированный двоичный файл), а также множество типов данных. 25 В стандарте описывается общая модель для всех видов файлов и всех баз данных, которая может обеспечить общее основание для передачи файлов, доступа к ним и управления для многих прикладных областей. Эта модель называется виртуальным хранилищем. Виртуальное хранилище файлов содержит характеристики, структуры и атрибуты файлов. Его назначение состоит в том, чтобы уменьшить обьем детальных сведений, необходимых для взаимодействия с файлами, размещенными в удаленных концах сети. В документе определены также процедуры обслуживания файлов и спецификации протоколов файлов. RJE - удаленный ввод заданий (Remote Jobs Entry) используется для выполнения работы пользователя на другом компьютере сети в случае нехватки вычислительных мощностей или отсутствия исходных данных на компьютере пользователя. Концепция протокола и описание сервисных средств обработки заданий приведены в документе ISO 8831. Спецификации протоколов базового класса для передачи заданий и их обработки описаны в документе ISO 8832. VTS - служба виртуального терминала (Virtual Terminal Service) для OSI/ISO определена в стандарте ISO 9040, а VTP протокол виртуального терминала (Virtual Terminal Protocol) - в стандарте ISO 9041. В документах определен базовый класс, в котором экран терминала представляется в терминах матрицы, состоящих из символьных элементов. Более сложные структуры данных (графика, окна, формы) в данный стандарт не включены. Одним из видов сервиса, предоставляемого компьютерными сетями и получающего в настоящее время все более широкое распространение, является обслуживание документооборота внутри предприятий, организаций и учреждений и между предприятиями, организациями и учреждениями в различных областях народного хозяйства. Для унификации используемых документов и обеспечения их передачи ISO разработаны стандарты: ODA - архитектура учрежденческих документов (Office Documents Architecture) (ISO 8613), SGML - язык разметки для структурализации учрежденческих документов и текстов публикаций (ISO 8879, ISO 9069 и ISO 9579) и международный стандарт электронного обмена данными в системах управления, коммерции и транспорта (EDIFACT) (ISO 9735). В стандарте ISO 8613 и в дополнениях к нему определены общие принципы ODA, структуры и профили документов, ODIF - формат взаимодействия учрежденческих документов (Office Documents Interface Format), архитектуры текстовых документов, а также документов, содержащих цвет, растровую и геометрическую графику. В стандартах ISO 8879, ISO 9069 и ISO 9579 определены соответственно стандартный и обобщенный SGML, формат обмена документов с использованием SGML (SDIF), правила использования SGML и процедуры регистрации владельцев текстов при использовании SGML. В стандарте ISO 9735 определены службы и протокол передачи по компьютерным сетям документов, циркулирующих в сфере бизнеса (накладные, товарные чеки, путевые листы и т.д.). Управление сетью в OSI/ISO определено с помощью службы CMIS и протокола CMIP(см. 5.2). DS - cлужба справочника (Directory Service) в модели OSI, определенная в стандарте ISO 9594 (соответствующие стандарты CCITT: X.500, X.501, X.509, X.511, X.518, X.519, X.520 и X.521) задает структуру сетевых каталогов, в том числе именование сетевых обьектов, связь имен с адресами, правила доступа к информации (включая удаленные базы данных и знаний) и справочные службы. В сети распределенной обработки данных, реализованный с помощью продуктов разных производителей, данный стандарт определяет методы размещения пользователей, ресурсов и прикладных систем. ВОПРОС 17 Сканеры уязвимости. Принцип работы. 26 Сетевые сканеры Основным фактором, определяющим защищенность АС от угроз безопасности, является наличие в АС уязвимостей защиты. Уязвимости защиты могут быть обусловлены как ошибками в конфигурации компонентов АС, так и другими причинами, в число которых входят ошибки и программные закладки в коде ПО, отсутствие механизмов безопасности, их неправильное использование, либо их неадекватность существующим рискам, а также уязвимости, обусловленные человеческим фактором. Наличие уязвимостей в системе защиты АС, в конечном счете, приводит к успешному осуществлению атак, использующих эти уязвимости. Сетевые сканеры являются, пожалуй, наиболее доступными и широко используемыми средствами анализа защищенности. Основной принцип их функционирования заключается в эмуляции действий потенциального злоумышленника по осуществлению сетевых атак. Поиск уязвимостей путем имитации возможных атак является одним из наиболее эффективных способов анализа защищенности АС, который дополняет результаты анализа конфигурации по шаблонам, выполняемый локально с использованием шаблонов (списков проверки). Сканер является необходимым инструментом в арсенале любого администратора, либо аудитора безопасности АС. Современные сканеры способны обнаруживать сотни уязвимостей сетевых ресурсов, предоставляющих те или иные виды сетевых сервисов. Их предшественниками считаются сканеры телефонных номеров (war dialers) использовавшиеся с начала 80-х и не потерявшие актуальности по сей день. Первые сетевые сканеры представляли собой простейшие сценарии на языке Shell, сканировавшие различные TCP-порты. Сегодня они превратились в зрелые программные продукты, реализующие множество различных сценариев сканирования. Современный сетевой сканер выполняет четыре основные задачи: идентификация доступных сетевых ресурсов; идентификация доступных сетевых сервисов; идентификация имеющихся уязвимостей сетевых сервисов; выдача рекомендаций по устранению уязвимостей. В функциональность сетевого сканера не входит выдача рекомендаций по использованию найденных уязвимостей для реализации атак на сетевые ресурсы. Возможности сканера по анализу уязвимостей ограничены той информацией, которую могут предоставить ему доступные сетевые сервисы. Принцип работы сканера заключается в моделировании действий злоумышленника, производящего анализ сети при помощи стандартных сетевых утилит, таких как host, showmount, traceout, rusers, finger, ping и т. п. При этом используются известные уязвимости сетевых сервисов, сетевых протоколов и ОС для осуществления удаленных атак на системные ресурсы и осуществляется документирование удачных попыток. В настоящее время, существует большое количество как коммерческих, так и свободно распространяемых сканеров, как универсальных, так и специализированных - предназначенных для выявления только определенного класса уязвимостей. Многие из них можно найти в сети Интернет. Число уязвимостей в базах данных современных сканеров медленно, но уверенно приближается к 1000.Одним из наиболее продвинутых коммерческих продуктов этого класса является сетевой сканер NetRecon компании Symantec, база данных которого содержит около 800 уязвимостей UNIX, Windows и NetWare систем и постоянно обновляется через Web. Рассмотрение его свойств позволит составить представление обо всех продуктах этого класса. Сетевой сканер Nessus может рассматриваться в качестве достойной альтернативы коммерческим сканерам. Nessus является свободно распространяемым и постоянно обновляемым программным продуктом. Удобный графический интерфейс позволяет определять параметры сеанса сканирования, наблюдать за ходом сканирования, создавать и просматривать отчеты. 27 По своим функциональным возможностям сканер защищенности Nessus находится в одном ряду, а по некоторым параметрам и превосходит такие широко известные коммерческие сканеры, как NetRecon компании Symantec, Internet Scanner компании ISS и CyberCop Scanner компании NAI. Версии 0.99 серверной части сканера Nessus была сертифицирована в Гостехкомиссии России (Сертификат N 361 от 18 сентября 2000 г.). Сканер уязвимостей XSpider 7 Назначение сканера Сегодня практически все локальные сети имеют доступ к ресурсам глобальной сети интернет. В некоторых локальных сетях может не быть серверов, к которым предоставлен доступ извне и сеть выходит в интернет при помощи технологии NAT, то есть, один компьютер обеспечивает интернетом всю сеть. В некоторых сетях могут работать несколько серверов, к которым предоставлен доступ из интернета, а компьютеры в сети могут иметь глобальные IP-адреса. В любом случае, всегда есть хотя бы один компьютер, имеющий прямое подключение к интернету. Взлом такого компьютера поставит под угрозу информационную безопасность сети и может иметь печальные последствия. Если в сети работает несколько серверов с глобальными адресами и они предоставляют возможность, например, сотрудникам компании получить доступ к своей почте или к корпоративной базе данных из любой точки мира, то обеспечение безопасности такой сети становится достаточно сложной задачей, качественно решать которую сможет лишь сотрудник с высокой квалификацией. Основными обязанностями этого специалиста будет отслеживание новостных лент десятков сайтов, специализирующихся на безопасности, которые публикуют сведения об обнаруженных уязвимостях, немедленном реагировании на такие сообщения и самостоятельный поиск уязвимостей, которые еще неизвестны или уникальны. Учитывая, что между обнаружением уязвимости и до выхода официального исправления от производителя ПО может проходить достаточно много времени, специалист должен оперативно закрывать возможность использования уязвимости. Если сервисы, предоставляемые посетителям, пользуются достаточно большой популярностью, то чем быстрее администратор узнает об обнаружении уязвимости (в идеале, еще до ее опубликования на специализированных сайтах), то тем выше вероятность того, что он успеет закрыть обнаруженную брешь. Некоторые уязвимости могут быть уникальными для определенного сервиса. Например, ошибки в программировании скриптов могут открыть возможность для хакера установить на сервере консоль, используя которую он сможет получить полный контроль над сервером, а затем уже над остальными ресурсами сети. Таким образом, обеспечение безопасности сети, в которой работают публичные сервисы, весьма сложное и тяжелое занятие, помочь в котором и призван XSpider. XSpider может в полностью автоматическом режиме проверять компьютеры и сервисы в сети на предмет обнаружения уязвимостей. База уязвимостей постоянно пополняется специалистами Positive Technologies, что в сумме с автоматическим обновлением баз и модулей программы постоянно поддерживает актуальность версии XSpider. XSpider может выполнять проверки по расписанию. Таким образом, настроив планировщик XSpider, автоматическое обновление и отправку отчетов о результатах проверки по почте или их сохранение на сетевом диске, можно значительно облегчить процесс обнаружения уязвимостей. Это позволит сконцентрировать свое внимание на борьбе с уже обнаруженными уязвимостями и на донастройке и обновлении программного обеспечения. В этом XSpider оказывает так же неоценимую помощь, выводя в отчет о результатах проверки не только информацию о найденной уязвимости, но и ссылки, например, на статьи на сайте Microsoft, которые описывают обнаруженную XSpider уязвимость и дают рекомендации по её устранению. 28 ВОПРОС 18 Межсетевые экраны. Принцип работы. Межсетевые экраны (firewall, брандмауэр) делают возможной фильтрацию входящего и исходящего трафика, идущего через систему. Межсетевой экран использует один или более наборов ''правил'' для проверки сетевых пакетов при их входе или выходе через сетевое соединение, он или позволяет прохождение трафика или блокирует его. Правила межсетевого экрана могут проверять одну или более характеристик пакетов, включая но не ограничиваясь типом протокола, адресом хоста источника или назначения и портом источника или назначения. Межсетевые экраны могут серьезно повысить уровень безопасности хоста или сети. Они могут быть использованы для выполнения одной или более нижеперечисленных задач: Для защиты и изоляции приложений, сервисов и машин во внутренней сети от нежелательного трафика, приходящего из внешней сети интернет. Для ограничения или запрещения доступа хостов внутренней сети к сервисам внешней сети интернет. Для поддержки преобразования сетевых адресов (network address translation, NAT), что позволяет использование во внутренней сети приватных IP адресов (либо через один выделенный IP адрес, либо через адрес из пула автоматически присваиваемых публичных адресов). Принципы работы межсетевых экранов Существует два основных способа создания наборов правил межсетевого экрана: ''включающий'' и ''исключающий''. Исключающий межсетевой экран позволяет прохождение всего трафика, за исключением трафика, соответствующего набору правил. Включающий межсетевой экран действует прямо противоположным образом. Он пропускает только трафик, соответствующий правилам и блокирует все остальное. Включающие межсетевые экраны обычно более безопасны, чем исключающие, поскольку они существенно уменьшают риск пропуска межсетевым экраном нежелательного трафика. Безопасность может быть дополнительно повышена с использованием ''межсетевого экрана с сохранением состояния''. Такой межсетевой экран сохраняет информацию об открытых соединениях и разрешает только трафик через открытые соединения или открытие новых соединений. Недостаток межсетевого экрана с сохранением состояния в том, что он может быть уязвим для атак DoS (Denial of Service, отказ в обслуживании), если множество новых соединений открывается очень быстро. Большинство межсетевых экранов позволяют комбинировать поведение с сохранением состояния и без сохранения состояния, что оптимально для реальных применений. 29 ВОПРОС 19 Беспроводные устройства. Проблемы безопасности. Следующее поколение беспроводных локальных сетей (Wireless LAN, WLAN) стандарта 802.11 создает (увы!) новый плацдарм деятельности для хакеров. Такие эффективные меры защиты, как шифрование и аутентификация, для сетей этого типа все еще разрабатываются, в то время как хакеры уже обзавелись простыми средствами, способными генерировать все более сложные атаки, угрожающие сохранности данных. Беспроводные локальные сети - это просто "питомник" для атак, поскольку технология эта еще молода и ее естественное развитие создает для хакеров поистине благодатную почву.Пит Линдстром (Pete Lindstrom), специалист Spire Security Объекты риска Беспроводным локальным сетям свойственны все те же проблемы безопасности, что и проводным, но к старым добавляются еще новые угрозы, обусловленные наличием "эфирной" (беспроводной) связи между абонентскими станциями (устройствами) и точками доступа. Любая точка доступа WLAN, подключенная к кабельной сети, по сути, "транслирует в эфир" Ethernet-соединение и создает угрозу всей корпоративной сети. На первом и втором уровнях протокола традиционной проводной сети (в пределах здания) для защиты от излучения обычно используется кабель категории 5, но в беспроводной части такой преграды нет. На сделанных со спутника фотографиях распространения радиоизлучения видно, что радиосигналы от одной точки доступа создают "зону покрытия" вполне достаточной для приема мощности, охватывающую несколько городских кварталов за пределами здания. И если не принять надлежащих мер по аутентификации и шифрованию, любой желающий, имея обычный ноутбук с картой беспроводного доступа и находясь в такой "зоне покрытия", может подключиться к сети или скрыто прослушивать весь сетевой трафик. Некоторые организации ошибочно полагают, что если они используют в беспроводных сетях не жизненно важные системы и не работают с конфиденциальной и очень важной информацией, то им можно не беспокоиться по поводу защиты своей WLAN. Однако участков сетей, которые работают абсолютно автономно, крайне мало. Большая часть сегментов WLAN в какой-то точке подсоединена к магистрали корпоративной сети, а значит, становится прекрасной стартовой площадкой для проникновения хакеров во всю корпоративную сеть. Именно поэтому необходимо защищать каждую точку входа в сеть. Например, владельцы одной розничной торговой сети считали, что шифрование им ни к чему, так как в беспроводном сегменте они используют только приложение для поддержки складских запасов. Однако, прослушивая открытое соединение с точкой доступа, хакеры могут завладеть конфиденциальными данными о клиентах или другой важной корпоративной информацией, которая хранится в сети. И в данной статье речь как раз пойдет о том, как злоумышленники могут осуществить свои планы. Поскольку угрозы безопасности WLAN могут исходить как от наиболее злонамеренных хакеров, так и от сотрудников компании, действующих из самых чистых побуждений, комплекс рисков такой сети можно подразделить на две группы: внутренние уязвимости и внешние угрозы. Внутренние уязвимости В число внутренних уязвимостей входят как специально развернутые сети мошенников, так и невольные ошибки в конфигурировании WLAN, создающие бреши в защите, а также случайное подключение к соседним беспроводным сетям или сегментам. Сети-мошенники Нелегальные точки доступа - хорошо известная проблема. По оценкам компании Gartner, в 2001 г. "по крайней мере 20% организаций обнаруживали мошеннические WLAN, подключенные к их корпоративным сетям". Неблагонадежные сотрудники могут легко скрыть такие точки доступа, маскируя их как анализаторы состояния кабельной сети. Ведь для конфигурирования точки доступа на уровне пользователя при использовании домашнего кабельного или DSL-модема достаточно задать ее МАС-адрес, дублирующий адрес ноутбука. Другой вид сетей-мошенников, используемых для неавторизованного входа, - временные или ad hoc сети. Для таких одноранговых соединений между устройствами с картами беспроводной связи не требуется ни точки доступа, ни какой-либо аутентификации с другими пользовательскими устройствами, с которыми происходит соединение. Поэтому, хотя временные сети очень удобны при пересылке файлов или для подключения к общему сетевому принтеру, с точки зрения безопасности они представляют явную угрозу. Ведь клиентское устройство в сегменте ad 30 hoc открыто для прямых атак хакера: он может скачать файлы с компьютера-жертвы или использовать авторизованное устройство в качестве канала проникновения во всю корпоративную сеть. Незащищенность конфигурации Многие организации обеспечивают безопасность WLAN с помощью виртуальной частной сети (VPN), ошибочно полагая, что этого вполне достаточно. Хотя взломать VPN действительно под силу лишь самым изощренным хакерам, тем не менее, если сеть сконфигурирована неправильно, вход в VPN можно сравнить с железной дверью, ведущей в соломенную хижину. Злоумышленнику вовсе незачем взламывать железную дверь, когда так легко проникнуть внутрь через тонкие стены хижины. Поэтому следует помнить: мошенники могут использовать любые "дыры" - и большие, и маленькие. Уже к концу 2002 г. 30% предприятий обнаружили немалые проблемы с безопасностью из-за того, что при развертывании WLAN не предпринимали необходимых мер для их защиты. Из отчета Gartner Group Незащищенные сетевые конфигурации - весьма серьезная проблема. Установки по умолчанию, включающие задание паролей по умолчанию, открытая пересылка SSID-идентификаторов, слабое шифрование или вообще отсутствие такового, отсутствие процедур аутентификации - все это делает точку доступа шлюзом в основную сеть. Наиболее типичные ситуации появления брешей возникают при отказах системы и сбоях напряжения, когда заданные установки конфигурации изменяются на значения по умолчанию. Кроме того, иногда сотрудники организации (не по злому умыслу, а удобства ради) изменяют конфигурацию правильно сконфигурированных точек доступа, чтобы добиться большей оперативности или комфортности работы. Случайные подключения Только сейчас становится понятно, что непредумышленные соединения беспроводного устройства с соседней WLAN представляют немалую угрозу безопасности, поскольку при этом происходит наложение корпоративных сетей. Такие непредумышленные подключения происходят, например, когда WLAN компании, расположенной на соседней улице или на ближайших этажах того же здания, имеет более мощный излучающий радиосигнал, который проникает в зону обслуживания вашей компании. ОС Windows XP с дружественной поддержкой WLAN дает возможность беспроводным пользователям вашей сети автоматически (и без их ведома!) проникнуть в сеть соседней компании. А такое подключение может раскрыть пароли или дать доступ к важным документам любому сотруднику чужой организации. Случайные соединения через такую пользовательскую станцию могут даже объединить сети двух компаний, поскольку в подобной ситуации вход в систему происходит без участия внутренней сетевой системы защиты и контроля доступа. Внешние угрозы Описанные выше внутренние уязвимости открывают путь для незваных гостей и хакеров, создающих и более серьезные, чем описано выше, угрозы корпоративной сети. Однако даже самые защищенные WLAN не имеют 100%ной гарантии безопасности от непрерывно возникающих внешних угроз - таких, как шпионаж, воровство идентификационного кода, и хакерских атак разного рода, в числе которых и "отказ в обслуживании" (Denial-ofService, DoS), и MIM (Man-in-the-Middle - атака, при которой злоумышленник "вклинивается" в канал между двумя сетевыми устройствами) и т. д. Прослушивание и шпионаж Поскольку по своей физической природе беспроводная связь - это радиоволны, то, прослушивая эфир, можно без труда перехватить незашифрованные сообщения. Кстати, информацию, зашифрованную с помощью WEP-протокола (Wired Equivalent Privacy) безопасности, можно очень быстро расшифровать с помощью вполне доступных хакерских средств. Подобный промышленный шпионаж создает угрозу для важной конфиденциальной информации корпорации. Похищение идентификаторов Кража идентификационных атрибутов авторизованных пользователей - одна из самых серьезных угроз. Идентификаторы SSID (Service Set Identifier), которые используются как первичные пароли, и МАС-адреса (Media Access Control), которые служат индивидуальными идентификационными номерами, часто задействуются в сети для подтверждения того, что клиенты авторизованы на подключение к точке доступа. Поскольку существующие стандарты шифрования недостаточно надежны, опытные хакеры способны выявить SSID-идентификаторы и МАСадреса, а затем войти в WLAN в качестве авторизованного пользователя, чтобы захватить канал, скачать или испортить файлы и даже разрушить сеть. Например, такие изощренные атаки, как DoS или MIM, могут полностью отключить сеть и подорвать доверие к защитным функциям VPN. 31 ВОПРОС 20 Проблема «защищенного кода». Написание защищённого кода как один из главных аспектов обеспечения информационной безопасности программных продуктов. Хакерские атаки в 90% случаев используют уязвимости в программном обеспечении. Написать программное обеспечение без ошибок невозможно, но халатное отношение большинства разработчиков к безопасности своего кода очевидно. Защищённый код должен быть приоритетом при разработке программного обеспечения. Необходимо, во - первых, знать основные принципы создания защищённого кода и уметь грамотно применять их, а во - вторых, нелишне использовать специальные утилиты, патчи к компиляторам и т.д. для облегчения задачи программиста. Обсудим это. Следует различать безопасность кода, написанного на C и на Perl. В так называемых web - языках ( Perl, Php, Asp ) программист должен главным образом заботиться о параметрах, передаваемых скрипту. В остальных языках ( C, Pasсal ) нужно в первую очередь решать проблемы, связанные с переполнением буфера и тому подобными вещами. Сделаем краткий обзор основных постулатов создания защищённого кода: 1. Всегда проверять длину строки ( и всего остального ) перед копированием в буфер; 2. Динамически задавать размер буфера в зависимости от пользовательского ввода; 3. Использовать более защищённые аналоги повседневных функций: fgets вместо gets, strncpy вместо strcpy, snprinf вместо sprintf и т.д.; 4. Если задать/проверить длину передаваемых данных по каким - либо причинам невозможно, нужно использовать защиту на основе canary word. Её суть: при объявлении буфера его размер определяется на четыре байте больше, чем нужно. Перед использованием буфера в эти четыре лишних байта записывается случайно сгенерированное двойное слово ( canary word ), которое также копируется в независимую глобальную переменную. По завершении работы с буфером нужно лишь сравнить глобальную переменную с четырьмя байтами хвоста буфера. Если совпадают - всё нормально, если нет - буфер переполнен, и необходимо предпринимать соответствующие меры. В качестве примера приведу пару несложных исходников: То, на что мы не можем повлиять. Существует множество факторов, от нас не зависящих: уязвимости аппаратных архитектур, стеков протоколов, программных продуктов ( мы редко можем повлиять на разработку ПО )... Изменить ситуацию в данный момент невозможно, но постараться улучшить её - одна из важнейших наших задач. Поговорим об этом. В одной из самых популярных на сегодняшний день архитектур - x86 - есть моменты, на порядок снижающие защищённость любой компьютерной системы. Они способствуют атакам на переполнение буфера ( например, идеология FILO стека платформы ). До тех пор, пока разработки Opteron, Athlon 64, флаг NX в степпинге E0, запрещающий выполнение кода в стеке на аппаратном уровне, не будут усовершенствованы, не станут доступными и не получат поддержки наиболее распространённых операционных систем, надеяться, в сущности, не на что. А так как дело переполнениями стека не ограничивается, критические уязвимости обнаруживаются и на платформе Apple/MacOS, и во множестве других операционных платформ/систем. И если ОС ещё есть смысл повыбирать, то платформа особого значения не имеет. Следующая проблема - безопасность стека протоколов TCP/IP, который практически полностью безоружен перед многочисленными модификациями DDos ( Dos ) атак, сниффингом, спуффингом и т.д. Бороться с этим недостатком придётся своими силами. Надстройки на третьем уровне наилучший способ защиты от сниффинга ( точнее от перехвата им данных ). Также полезно использование UTP ( неэкранированной витой пары ) и интеллектуальных свитчей, что обеспечит получение машиной только тех данных, которые адресованы ей. Усложнение процесса определения sequence number защитит от спуффинга. Оно реализуется засчёт повышения скорости изменения sequence number на сервере или случайной генерации коэффициента увеличения sequence number ( алгоритм лучше закриптографировать ). Файерволл не должен пропускать 32 пакеты, поступившие извне, но с обратным адресом, соответствующим внутренней сети, и исходящие локальные пакеты во внешнюю сеть, если их адрес не относится к адресам внутренней сети. Шифровать всё! Две DDos ( Dos ) атаки, основанные на одном и том же ICMP - протоколе, - это ICMP - flood и ping of death. Устаревший, но по - прежнему эффективный ICMP - flood реализуется путём отсылки серверу больших ( 64 кб ) и фрагментированных пакетов - операционная система не в состоянии их обработать и виснет. Ping of death основывается на ICMP - flood, только ping - запросы пересылаются по адресу широковещательной рассылки. Здесь в качестве отправителя указан адрес хоста - жертвы, и все компьютеры, получившие такой запрос, разом отсылают ответы, обработать которые хост не может. Способ защиты - настройка маршрутизатора таким образом, чтобы он перестал пропускать превысивший порог допустимой интенсивности ICMP - траффик ( количество пакетов на единицу времени ). Запретить такие атаки для локальных пользователей можно также прописанными на маршрутизаторе правилами и ограничением доступа к ping. Ещё одна популярная атака - syn flood. Её принцип прост: серверу приходит слишком много запросов на установление соединения, в результате чего он перестаёт реагировать на поступающие ему пакеты. Защита: установка специальных патчей ( например, на основе алгоритма Early Random Drop, реализующего автоматическое прореживание очереди ) и настройка файерволла таким образом, чтобы он сам устанавливал все входящие TCP/IP - соединения и затем переадресовывал их на внутреннюю машину. К каждой атаке нужен индивидуальный подход. Есть, например, локальные Dos ( DDos ) атаки, и далеко не все из них старые и неэффективные, в частности, Land, локальные "бури", основанные на UDP - протоколе и др. Но в большинстве своём защита реализуется одинаково: настройка файерволла на блокирование чересчур активного входящего/исходящего траффика по конкретным протоколам, блокирование пакетов, пришедших извне, но с обратным адресом внутренней сети и наоборот и проч.; в случае атак, исходящих от локальных пользователей, необходимо ограничить доступ к инструментам, могущим служить реализации атаки ( зачем обыкновенной рабочей станции корпоративной сети утилита Ping ? ), грамотно настроить маршрутизатор и т.д. Таким образом, мы видим, что кроме дыр в системе безопасности, созданных или оставленных безграмотными системными администраторами, есть вещи, нам не подвластные. 33