Информационная безопасность и защита информации в сетях

реклама

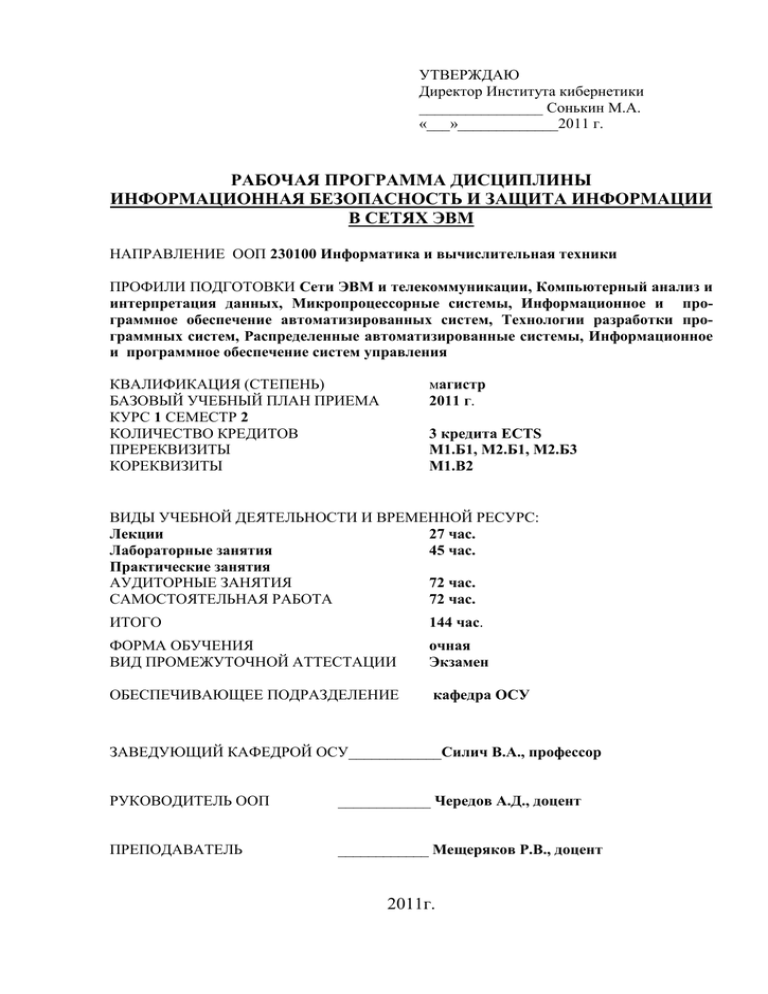

УТВЕРЖДАЮ Директор Института кибернетики ________________ Сонькин М.А. «___»_____________2011 г. РАБОЧАЯ ПРОГРАММА ДИСЦИПЛИНЫ ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ И ЗАЩИТА ИНФОРМАЦИИ В СЕТЯХ ЭВМ НАПРАВЛЕНИЕ ООП 230100 Информатика и вычислительная техники ПРОФИЛИ ПОДГОТОВКИ Сети ЭВМ и телекоммуникации, Компьютерный анализ и интерпретация данных, Микропроцессорные системы, Информационное и программное обеспечение автоматизированных систем, Технологии разработки программных систем, Распределенные автоматизированные системы, Информационное и программное обеспечение систем управления КВАЛИФИКАЦИЯ (СТЕПЕНЬ) БАЗОВЫЙ УЧЕБНЫЙ ПЛАН ПРИЕМА КУРС 1 СЕМЕСТР 2 КОЛИЧЕСТВО КРЕДИТОВ ПРЕРЕКВИЗИТЫ КОРЕКВИЗИТЫ магистр 2011 г. 3 кредита ECTS М1.Б1, М2.Б1, М2.Б3 М1.В2 ВИДЫ УЧЕБНОЙ ДЕЯТЕЛЬНОСТИ И ВРЕМЕННОЙ РЕСУРС: Лекции 27 час. Лабораторные занятия 45 час. Практические занятия АУДИТОРНЫЕ ЗАНЯТИЯ 72 час. САМОСТОЯТЕЛЬНАЯ РАБОТА 72 час. ИТОГО 144 час. ФОРМА ОБУЧЕНИЯ ВИД ПРОМЕЖУТОЧНОЙ АТТЕСТАЦИИ очная Экзамен ОБЕСПЕЧИВАЮЩЕЕ ПОДРАЗДЕЛЕНИЕ кафедра ОСУ ЗАВЕДУЮЩИЙ КАФЕДРОЙ ОСУ____________Силич В.А., профессор РУКОВОДИТЕЛЬ ООП ____________ Чередов А.Д., доцент ПРЕПОДАВАТЕЛЬ ____________ Мещеряков Р.В., доцент 2011г. 1. ЦЕЛИ ОСВОЕНИЯ ДИСЦИПЛИНЫ Целями преподавания дисциплины являются: предоставление обучаемым знаний основных типов и способов защиты информации; приобретение студентами умения проектировать системы защиты информации; овладение современными программными и аппаратными средствами защиты информации. Поставленные цели полностью соответствуют целям (Ц1-Ц5) ООП. 2.МЕСТО ДИСЦИПЛИНЫ В СТРУКТУРЕ ООП Дисциплина «Информационная безопасность и защита информации в сетях ЭВМ» (М1.В3) относится к вариативной составляющей общенаучного цикла (М1) учебных дисциплин ООП. Для успешного освоения данной дисциплины необходимы базовые и специальные знания, полученные при изучении ООП бакалаврской подготовки, знания, полученные при изучении предшествующих дисциплин: «Современные проблемы информатики и вычислительной техники», «Интеллектуальные системы», «Вычислительные системы» общенаучного и профессионального циклов данной ООП магистерской подготовки; умения применять сетевые средства вычислительной техники для решения практических задач; владения навыками профессиональной работы в сетях ЭВМ с использованием современного программного обеспечения. 3. РЕЗУЛЬТАТЫ ОСВОЕНИЯ ДИСЦИПЛИНЫ В результате освоения дисциплины студент должен: знать (З.1.4): основные понятия информационной безопасности (З.1.4.1); основные направления защиты информации (З.1.4.2); законодательство Российской Федерации в области защиты информации (З.1.4.3); современные методы и средства защиты информации в информационно-телекоммуникационных системах (З.1.4.4); архитектуру защищённых экономических систем (З.1.4.5). Уметь (У.1.4): разрабатывать политику информационной безопасности (У.1.4.1); проводить оценку угроз безопасности объекта информатизации (У.1.4.2); реализовывать простые информационные технологии реализующие методы защиты информации (У.1.4.3); применять методики оценки уязвимости в информационнотелекоммуникационных сетях (У.1.4.4); проектировать системы защиты информации (У.1.4.5). Владеть (В.1.4): 2 методами защиты информации (В.1.4.1); средствами защиты информации в сетях ЭВМ (В.1.4.2); навыками программирования алгоритмов криптографической защиты информации (В.1.4.3). В процессе освоения дисциплины у студентов развиваются следующие компетенции: 1.Универсальные (общекультурные) ОК-1 ОК-2 Способность совершенствовать и развивать свой интеллектуальный и общекультурный уровень. Способность к самостоятельному обучению новым методам исследования, к изменению научного и научнопроизводственного профиля своей профессиональной деятельности. 2. Профессиональные ПК-1 ПК-5 ПК-6 Готовность применять перспективные методы исследования и решения профессиональных задач на основе знания мировых тенденций развития вычислительной техники и информационных технологий. Способность выбирать методы и разрабатывать алгоритмы решения задач управления и проектирования объектов автоматизации. Готовность применять современные технологии разработки программных комплексов, контролировать качество разрабатываемых программных продуктов. 4. СТРУКТУРА И СОДЕРЖАНИЕ ДИСЦИПЛИНЫ 4.1. Содержание разделов дисциплины: Раздел № 1. Общие вопросы информационной безопасности Основные понятия и определения. Понятия информация, информатизация, информационная система, информационная безопасность. Понятия автора и собственника информации, взаимодействие субъектов в информационном обмене. Защита информации, тайна, средства защиты информации. Международные стандарты информационного обмена. Показатели информации: важность, полнота, адекватность, релевантность, толерантность. Требования к защите информации. Комплексность системы защиты информации: инструментальная, структурная, функциональная, временная. Раздел № 2. Государственная система информационной безопасности Основные нормативные руководящие документы, касающиеся государствен3 ной тайны, нормативно-справочные документы. Назначение и задачи в сфере обеспечения информационной безопасности на уровне государства. Доктрина информационной безопасности Российской Федерации. Структура государственной системы информационной безопасности. Структура законодательной базы по вопросам информационной безопасности. Лицензирование и сертификация в области защиты информации. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности. Раздел № 3. Угрозы безопасности Понятие угрозы. Виды противников или «нарушителей». Классификация угроз информационной безопасности. Виды угроз. Основные нарушения. Характер происхождения угроз (умышленные и естественные факторы). Источники угроз. Предпосылки появления угроз. Классы каналов несанкционированного получения информации. Причины нарушения целостности информации. Раздел № 4. Теоретические основы методов защиты информационных систем Основные положения теории информационной безопасности информационных систем. Модели безопасности и их применение. Формальные модели безопасности. Дискреционная модель Харрисона-Руззо-Ульмана. Типизированная матрица доступа. Модель распространения прав доступа Take-Grant. Мандатная модель Белла-ЛаПадулы. Ролевая политика безопасности. Ограничения на области применения формальных моделей. Раздел № 5. Методы защиты средств вычислительной техники Использование защищенных компьютерных систем. Аппаратные и программные средства для защиты компьютерных систем от НСД. Средства операционной системы. Средства резервирования данных. Проверка целостности. Способы и средства восстановления работоспособности. Раздел № 6. Основы криптографии Методы криптографии. Симметричное и асимметричное шифрование. Алгоритмы шифрования. Электронно-цифровая подпись. Алгоритмы электронноцифровой подписи. Хеширование. Имитовставки. Криптографические генераторы случайных чисел. Способы распространения ключей. Обеспечиваемая шифром степень защиты. Криптоанализ и атаки на криптосистемы. Сжатие информации. Раздел № 7. Архитектура защищенных экономических систем Основные технологии построения защищенных экономических информационных систем. Функции защиты информации. Классы задач защиты информации. Архитектура систем защиты информации. Ядро и ресурсы средств защиты информации. Стратегии защиты информации. Особенности экономических информационных систем. Раздел № 8. Алгоритмы привязки программного обеспечения к аппаратному окружению 4 Индивидуальные параметры вычислительной системы. Блок проверки аппаратного окружения. Дискета как средство привязки. Технология HASP, эмуляторы. Временные метки и запись в реестр. Обеспечение требуемого количества запусков (trial version). Технология spyware. Виды распространения программного обеспечения. Шифрование и запутывание исполняемого кода. Раздел № 9. Алгоритмы безопасности в компьютерных сетях Межсетевые экраны. Проектирование МЭ. Снифферы. Эксплоиты. Атаки на сервера. Атаки на рабочие станции. Атака типа «отказ в обслуживании». Протоколирование. Сетевые защищенные протоколы. 4.2. Структура дисциплины по разделам и формам организации обучения Таблица 1 Название раздела 1. Общие вопросы информационной безопасности 2. Государственная система информационной безопасности 3. Угрозы безопасности 4. Теоретические основы методов защиты информационных систем 5. Методы защиты средств вычислительной техники 6. Основы криптографии 7. Архитектура защищенных экономических систем 8. Алгоритмы привязки программного обеспечения к аппаратному окружению 9. Алгоритмы безопасности в компьютерных сетях Итого Аудиторная работа (час) Лекции Практ./сем. Лаб. зан. занятия 2 6 СРС (час) Колл, контр.р. Итого 8 16 16 4 4 8 2 4 4 4 8 8 2 4 8 4 2 6 6 8 8 2 5 8 5 6 8 Тест 19 45 72 3 144 27 0 Тест 14 16 14 Тест 18 16 15 Темы лабораторных работ 1. Разработка программного обеспечения блочных симметричных шифров (DES, ГОСТ 28149-89). 2. Разработка программного обеспечения асимметричных шифров (RSA Rindael). 3. Разработка программного обеспечения контроля целостности на основе циклических кодов (CRC-16, CRC-32). 5 4. Разработка программного обеспечения контроля целостности на основе хеш функций (MD5, SHA1, ГОСТ 34.11). 5. Разработка программного обеспечения алгоритмов электронно-цифровой подписи (DSS, ADS, ГОСТ 34.10.-2001, ГОСТ 34.11-94). 6. Разработка программного обеспечения алгоритмов криптографических протоколов. 4.3. Распределение компетенций по разделам дисциплины приведено в табл.2. Таблица 2 Распределение компетенций по разделам дисциплины № п\п Формируемые компетенции Разделы дисциплины 1 1 3.1.4.1 + 2 З.1.4.2 + 3 З.1.4.3 4 З.1.4.4 5 З.1.4.5 6 У.1.4.1 7 У.1.4.2 8 У.1.4.3 9 У.1.4.4 10 У.1.4.5 11 В.1.4.1 12 В.1.4.2 13 В.1.4.3 2 3 4 5 6 7 8 9 + + + + + + + + + + + + + 5. ОБРАЗОВАТЕЛЬНЫЕ ТЕХНОЛОГИИ Таблица 3 Методы и формы организации обучения (ФОО) ФОО Лекц. Методы IT-методы Работа в команде Игра Обучение на основе опыта Опережающая самостоятельная работа Проектный метод 6 Лаб. раб. СРС Поисковый метод Исследовательский метод 6. ОРГАНИЗАЦИЯ И УЧЕБНО-МЕТОДИЧЕСКОЕ ОБЕСПЕЧЕНИЕ САМОСТОЯТЕЛЬНОЙ РАБОТЫ СТУДЕНТОВ 6.1 Самостоятельную работу студентов (СРС) можно разделить на текущую и творческую (исследовательскую). Текущая СРС: работа с лекционным материалом, поиск и обзор литературы и электронных источников информации по индивидуально заданной проблеме курса, выполнение домашних заданий, домашних контрольных работ, опережающая самостоятельная работа, перевод текстов с иностранных языков, изучение тем, вынесенных на самостоятельную проработку, подготовка к лабораторным работам; подготовка к контрольной работе, к экзамену. Творческая проблемно-ориентированная самостоятельная работа (ТСР). поиск, анализ, структурирование и презентация информации, выполнение индивидуальных заданий; исследовательская работа и участие в научных студенческих конференциях, семинарах и олимпиадах; анализ научных публикаций по заранее определенной преподавателем теме. 6.2. Содержание самостоятельной работы студентов по дисциплине 1. Перечень научных проблем и направлений научных исследований Проведение анализа информационной системы. Выявление угроз и уязвимостей, каналов утечки информации Построение системы защиты информации в информационной системе. Разработка или подбор алгоритмов для использования в реальных информационных системах. Программирование привязки ПО к аппаратному обеспечению. Настройка межсетевых экранов. Взлом систем защиты. Исследование алгоритмов вирусов и антивирусов. 2. Темы, выносимые на самостоятельную проработку Раздел № 1. Общие вопросы информационной безопасности 7 Свойства информации как объекта защиты Раздел № 2. Государственная система информационной безопасности Основной закон Российской Федерации. Международные стандарты в области информационной безопасности и защиты информации Раздел № 3. Угрозы безопасности Модели угроз и модели нарушителей информационных систем. Дестабилизирующие факторы. Раздел № 4. Теоретические основы методов защиты информационных систем Модели угроз согласно нормативным документам ФСТЭК России. Раздел № 5. Методы защиты средств вычислительной техники Электронные ключи, электронные замки. Средства для оценки защищенности Раздел № 6. Основы криптографии Стандарты шифрования ГОСТ 28147-89, DES, AES, RSA, PGP. Стандарты электронноцифровой подписи ГОСТ 34.10-04, ГОСТ 34.10-2001, DSS Раздел № 7. Архитектура защищенных экономических систем Электронные платежи. Электронный кошелек Раздел № 8. Алгоритмы привязки программного обеспечения к аппаратному окружению Средства идентификации. Биометрическая идентификация. Раздел № 9. Алгоритмы безопасности в компьютерных сетях Удостоверяющий центр. Использование сертификатов ЭЦП для работы в сети. Использование SSL, TLS. 6.3 Контроль самостоятельной работы Оценка результатов самостоятельной работы организуется как единство двух форм: самоконтроль и контроль со стороны преподавателей. Учебно-методическое обеспечение самостоятельной работы студентов Для самостоятельной работы студентов используются сетевые образовательные ресурсы, представленные на кафедральном сервере, сеть Internet для работы с мировыми библиотечными фондами научной информации, а также с Web-серверами ведущих фирм IT- отрасли. 6.4 7. СРЕДСТВА (ФОС) ТЕКУЩЕЙ И ИТОГОВОЙ ОЦЕНКИ КАЧЕСТВА ОСВОЕНИЯ ДИСЦИПЛИНЫ Рубежный контроль осуществляется в виде тестов. Некоторые вопросы для тестовой формы: Вопрос 1. Что такое информационная безопасность: а) защита информации; б) уровень обеспечения защиты несанкционированного доступа; 8 в) состояние защищенности о внешних и внутренних угроз; г) контроль целостности; д) обеспечение защиты контролируемой зоны; е) шифрование файлов. Вопрос 2. Назначение ЭЦП: а) обеспечение целостности; б) обеспечение доступности; в) обеспечение авторства; г) обеспечение конфиденциальности; д) обеспечение неотказуемости. Ряд вопросов для экзамена: 1. Государственные органы власти, обеспечивающие защиту информации в России. 2. Основные федеральные законы в области защиты информации. 3. Технология двухфакторной аутентификации. 4. Идентификация в вычислительной системе. 5. Циклические коды. 6. Недостатки систем хеширования. 7. Способы защиты информации. 8. Стратегии защиты информации. 9. Периметр охраняемой территории. 10.«Абсолютная» система защиты. 8. УЧЕБНО-МЕТОДИЧЕСКОЕ И ИНФОРМАЦИОННОЕ ОБЕСПЕЧЕНИЕ ДИСЦИПЛИНЫ Основная литература: 1. Мещеряков Р.В. Информационная безопасность: Учеб.пособие – Томск.: Изд-во Том. политехн. Ун-т, 2004 – 168 с. 2. Мещеряков Р.В., Шелупанов А.А. Специальные вопросы информационной безопасности. – Томск.: Изд-во ИОА ТНЦ СО РАН, 2003 – 250 с. 3. Мещеряков Р.В., Шелупанов А.А., Белов Е.Б., Лось В.П. Основы информационной безопасности. – М.: Горячая линия – Телеком, 2006. – 540 с. 4. Герасименко В.А. Защита информации в автоматизированных системах обработки данных. В 2-х кн. – М.: Энергоатомиздат, 1994. 5. Герасименко В.А., Малюк А.А. Основы защиты информации. – М.: «Инкомбук», 1997. – 540 с. 6. Зегжда Д. П., Ивашко А.М. Основы безопасности информационных систем. – М.: Горячая линия - Телеком, 2000. – 452 с. 7. Ярочкин В.И. информационная безопасность: Учебник для студентов вузов. –М.: Академический проект; Фонд «Мир», 2003. – 640 с. Дополнительная литература: 9 1. Анин Б.Ю. Защита компьютерной информации. – СПб.: БХВ – СанктПетербург, 2000. — 384 с. 2. Гайкович В.Ю., Першин А.Ю. Безопасность электронных банковских систем. — М.: Единая Европа, 1994. — 365 с. 3. Грушко А.А., Тимонина Е.Е. Теоретические основы защиты информации — М.: Изд-во агентства «Яхтсмен», 1996. – 192 с. 4. Касперский Е. Компьютерные вирусы: что это такое и как с ними бороться — М.: СК Пресс, 1998. – 288 с. 5. Мельников В.В. Защита информации в компьютерных системах. – М.: Финансы и статистика. 1997. – 364 с. 6. Партыка Т.Л., Попов И.И. Информационная безопасность. – М.: ФОРУМ: ИНФРА-М, 2002 – 368 с. 7. Программно-аппаратные средства обеспечения информационной безопасности. Защита программ и данных: Учебное пособие для вузов / П.Ю. Белкин, О.О. Михальский, А.С. Першаков и др. – М.: Радио и связь, 2000. — 168 с. 8. Программно-аппаратные средства обеспечения информационной безопасности. Защита в операционных системах: Учебное пособие для вузов / В.Г. Проскурин, С.В. Крутов, И.В. Мацкевич – М.: Радио и связь, 2000. – 168 с. 9. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защиты информации в компьютерных системах. — М.: Радио и связь, 2001. – 378 с. 10.Самосук М. Компьютерное пиратство / Защита программного обеспечения. Под ред. Гроубера. - М.: Мир, 1992/ 11.Семкин С.Н., Семкин А.Н. Основы информационной безопасности объектов обработки информации. Научно-практическое пособие. — Орел.: Труд, 2000. – 300 с. 12.Теоретические основы компьютерной безопасности: Учебное пособие для вузов / П.Н. Девянин, О.О. Михальский, Д.И. Правиков и др. – М.: Радио и связь, 2000. – 192 с. 13.Чижухин Г. Н. основы защиты информации в вычислительных системах и сетях ЭВМ: Учебное пособие. – Пенза.: Изд-во Пенз. гос. ун-та, 2001. – 164 с. 14.Хоффман Л. Дж. Современные методы защиты информации / Пер. с англ. – М.: Советское радио, 1980. – 268 с. Программное обеспечение и Internet-ресурсы: Каталог по безопасности www.sec.ru. Компьютерная безопасность www.bugtraq.ru Учебно-методические материалы, находящие в локальной сети кафедры ОСУ. 9. МАТЕРИАЛЬНО-ТЕХНИЧЕСКОЕ ОБЕСПЕЧЕНИЕ ДИСЦИПЛИНЫ 10 Компьютерный класс. 10 компьютеров Pentium IV(MB S-478 Bayfild D865GBFL i865G 800 MHz, Celeron 2.4GHz, 2 Dimm 256 Mb, HDD 40 Gb). Программа составлена на основе Стандарта ООП ТПУ в соответствии с требованиями ФГОС по направлению и профилю подготовки 230100 «Информатика и вычислительная техника» Программа одобрена на заседании кафедры ОСУ (протокол № ____ от «___» _______ 20___ г.). Автор к.т.н., доцент каф. ОСУ ____________________ Р.В. Мещеряков Рецензент(ы) __________________________ 11