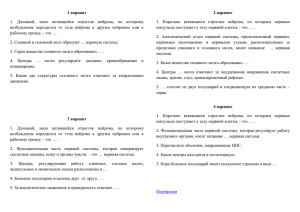

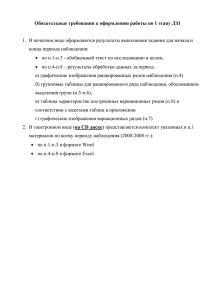

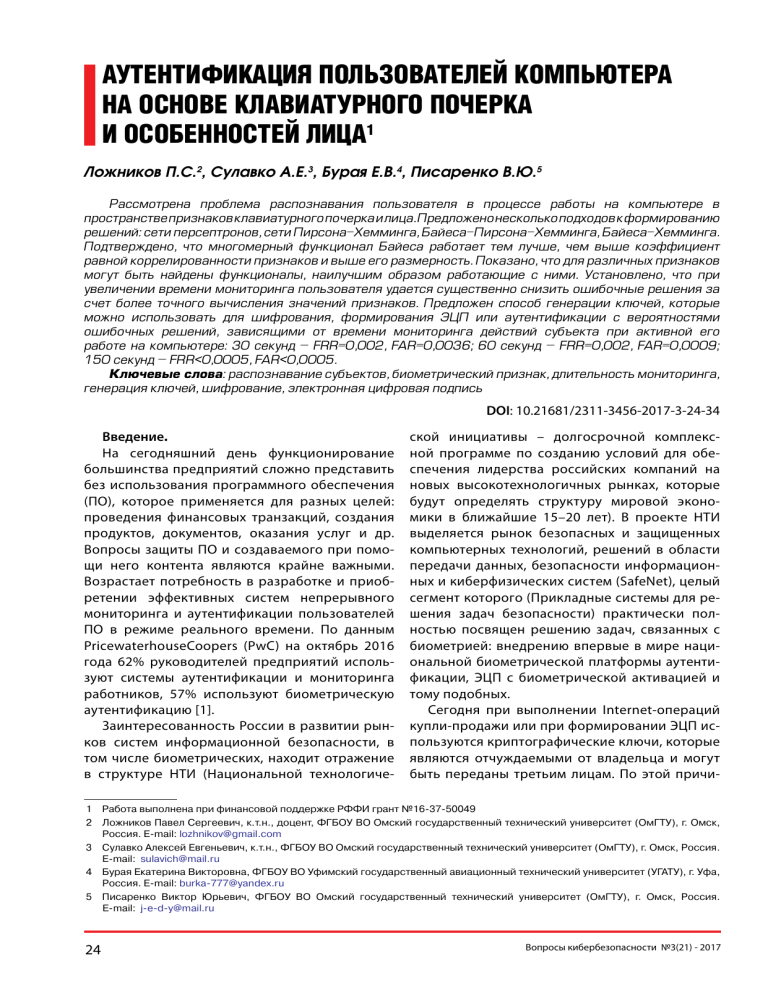

АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ КОМПЬЮТЕРА НА ОСНОВЕ КЛАВИАТУРНОГО ПОЧЕРКА И ОСОБЕННОСТЕЙ ЛИЦА1 Ложников П.С.2, Сулавко А.Е.3, Бурая Е.В.4, Писаренко В.Ю.5 Рассмотрена проблема распознавания пользователя в процессе работы на компьютере в пространстве признаков клавиатурного почерка и лица. Предложено несколько подходов к формированию решений: сети персептронов, сети Пирсона-Хемминга, Байеса-Пирсона-Хемминга, Байеса-Хемминга. Подтверждено, что многомерный функционал Байеса работает тем лучше, чем выше коэффициент равной коррелированности признаков и выше его размерность. Показано, что для различных признаков могут быть найдены функционалы, наилучшим образом работающие с ними. Установлено, что при увеличении времени мониторинга пользователя удается существенно снизить ошибочные решения за счет более точного вычисления значений признаков. Предложен способ генерации ключей, которые можно использовать для шифрования, формирования ЭЦП или аутентификации с вероятностями ошибочных решений, зависящими от времени мониторинга действий субъекта при активной его работе на компьютере: 30 секунд – FRR=0,002, FAR=0,0036; 60 секунд – FRR=0,002, FAR=0,0009; 150 секунд – FRR<0,0005, FAR<0,0005. Ключевые слова: распознавание субъектов, биометрический признак, длительность мониторинга, генерация ключей, шифрование, электронная цифровая подпись DOI: 10.21681/2311-3456-2017-3-24-34 Введение. На сегодняшний день функционирование большинства предприятий сложно представить без использования программного обеспечения (ПО), которое применяется для разных целей: проведения финансовых транзакций, создания продуктов, документов, оказания услуг и др. Вопросы защиты ПО и создаваемого при помощи него контента являются крайне важными. Возрастает потребность в разработке и приобретении эффективных систем непрерывного мониторинга и аутентификации пользователей ПО в режиме реального времени. По данным PricewaterhouseCoopers (PwC) на октябрь 2016 года 62% руководителей предприятий используют системы аутентификации и мониторинга работников, 57% используют биометрическую аутентификацию [1]. Заинтересованность России в развитии рынков систем информационной безопасности, в том числе биометрических, находит отражение в структуре НТИ (Национальной технологиче- ской инициативы – долгосрочной комплексной программе по созданию условий для обеспечения лидерства российских компаний на новых высокотехнологичных рынках, которые будут определять структуру мировой экономики в ближайшие 15–20 лет). В проекте НТИ выделяется рынок безопасных и защищенных компьютерных технологий, решений в области передачи данных, безопасности информационных и киберфизических систем (SafeNet), целый сегмент которого (Прикладные системы для решения задач безопасности) практически полностью посвящен решению задач, связанных с биометрией: внедрению впервые в мире национальной биометрической платформы аутентификации, ЭЦП с биометрической активацией и тому подобных. Сегодня при выполнении Internet-операций купли-продажи или при формировании ЭЦП используются криптографические ключи, которые являются отчуждаемыми от владельца и могут быть переданы третьим лицам. По этой причи- 1 2 Работа выполнена при финансовой поддержке РФФИ грант №16-37-50049 Ложников Павел Сергеевич, к.т.н., доцент, ФГБОУ ВО Омский государственный технический университет (ОмГТУ), г. Омск, Россия. E-mail: lozhnikov@gmail.com 3 Сулавко Алексей Евгеньевич, к.т.н., ФГБОУ ВО Омский государственный технический университет (ОмГТУ), г. Омск, Россия. E-mail: sulavich@mail.ru 4 Бурая Екатерина Викторовна, ФГБОУ ВО Уфимский государственный авиационный технический университет (УГАТУ), г. Уфа, Россия. E-mail: burka-777@yandex.ru 5 Писаренко Виктор Юрьевич, ФГБОУ ВО Омский государственный технический университет (ОмГТУ), г. Омск, Россия. E-mail: j-e-d-y@mail.ru 24 Вопросы кибербезопасности №3(21) - 2017 Аутентификация пользователей компьютера... не ключ можно забыть, потерять, подменить, украсть. Решить описанные проблемы можно, если связать все аутентификаторы субъекта (паролей, ключей шифрования, кодов доступа и т.д.) с его биометрическим характеристикам достаточно надежным способом. Процедура ввода биометрических характеристик должна быть ненавязчивой, не должна нарушать или усложнять существующие бизнес-процессы в организации, внедрение новых методов защиты документов должно быть экономически обоснованным. Биометрический образ субъекта должен быть тайным либо его копирование или воспроизведение другими лицами на практике должно быть неосуществимым. Плюсом в сложившейся ситуации будет являться возможность реализации средств защиты на стандартном оборудовании компьютерных систем. Статические образы (отпечаток пальца, радужка) находятся «на виду», существует множество способов их незаметного копирования с изготовлением электронного и физического муляжа. Статические образы нельзя ввести при помощи стандартного оборудования компьютера. Для аутентификации в реальном времени при использовании стандартного оборудования подходят параметры клавиатурного почерка и лица субъекта, регистрируемые в процессе работы на компьютере [2]. Однако данные технологии на практике пока характеризуются высоким числом ошибок аутентификации субъектов. Настоящая работа направлена на повышение надежности процедуры непрерывной аутентификации в реальном времени в пространстве данных признаков. 1. Формирование данных о работе пользователя на компьютере. В процессе исследований сформирована база биометрических образцов 100 испытуемых. Все испытуемые решали тестовые задания на компьютере, при этом осуществлялся мониторинг их действий с использованием разработанного программного модуля. Веб-камера была направлена по отношению к испытуемому таким образом, чтобы было возможно осуществить локализацию лица субъекта (пользователь был повернут лицом к камере либо с незначительным углом отклонения от нее). Тестовые задания создавали необходимость ввода текста на клавиатуре, также демонстрировались изображения, вследствие чего, субъект вынужден Вопросы кибербезопасности №3(21) - 2017 был смотреть на экран (в направлении камеры). Частота съемки составила 15 кадров в секунду, с разрешением видео 800x600. Длительность тестового задания составляла 1 час. Программный модуль скрыто регистрировал следующие данные: - при обнаружении лица (и основных ключевых особенностей лица) в кадре осуществлялась видеосъемка, разложение видеоданных на последовательность кадров, содержащих только изображение лица; - при нажатии на клавишу регистрировалось время удержания клавиш и пауза между нажатием этой и предыдущей клавиши. Собранные данные подвергались статистической обработке, в результате из каждого образца вычислялся вектор значений признаков – величин, характеризующих испытуемых. 2. Оценка информативности признаков. В настоящей работе использовались следующие группы признаков лица: 1. Расстояния между глазами, правым (левым) глазом и центром лица, правым (левым) глазом и кончиком носа, правым (левым) глазом и центром рта, центром рта и центром лица, кончиком носа и центром рта, центром рта и кончиком носа (в пикселях, значения нормировались по диагонали лица в кадре). 2. Площади глаз, носа, рта (значения нормировались по площади лица). 3. Коэффициенты корреляции яркости и цветовых составляющих пикселей (в соответствии с моделью RGB) между всеми парами следующих областей лица: правый глаз, левый глаз, нос, рот. Данные признаки характеризуют мимику, асимметрию и непроизвольные движения лица субъектов. 4. Коэффициенты корреляции яркости и цветовых составляющих пикселей (в соответствии с моделью RGB) следующих областей лица, выделяемых на соседних кадрах: правый глаз, левый глаз, нос, рот. Данные признаки характеризуют мимику и непроизвольные движения лица. 5. Средние показатели интенсивности яркости, а также красной (R), зелёной (G) и синей (B) составляющих пикселей, характеризующих цвет глаз и кожи. Для выделения лица, глаз, носа, рта использовался метод Виолы-Джонса, позволяющий детектировать объекты на изображениях в реальном времени [3]. Данный метод распознавания объектов на изображении является одним из лучших по эффективности распознавания и скорости работы 25 Технологии идентификации и аутентификации (обладает крайне низкой вероятностью ошибок и распознает черты лица под углом до 30 градусов) [4-5]. Для разделения области радужки и зрачка производится поиск внутренней границы радужки (внешней границы зрачка) при помощи алгоритма обнаружения окружностей на основе преобразования Хафа [6]. Имеется погрешность вычисления описанных 62 признаков, связанная с точностью работы метода Виолы-Джонса и преобразования Хафа, условиями съемки и особенностями видеозаписей. Все признаки имеют распределение, достаточно близкое к нормальному, что проверялось критерием Хи-квадрат. Признаками клавиатурного почерка являются временные интервалы между нажатием клавиш и длительности их удержания. Известно, что значения данных характеристик имеют распределение близкое к нормальному [7]. Информативность признаков определяется площадями пересечения между всеми парами функций плотностей вероятности (рис. 1) каждого признака, характеризующими испытуемых. Также важным фактором является взаимная корреляционная зависимость признаков (рис 2). УДК 004.056 Также в качестве признаков рассматривались особенности траекторий перемещения курсора мыши из работы [8]. Однако площади пересечения плотностей вероятности для данных признаков оказались слишком значительны (более 80% площадей превысило 0,7) и от данных признаков решено отказаться. 3. Нечеткие экстракторы. В настоящее время популярен подход к решению рассматриваемых задач, называемый «нечетким экстрактором» [9], основанный на использовании классических кодов, исправляющих ошибки генерируемого ключа, применяемых к не обогащенным векторам значений признаков после их предварительного квантования. Метод исправляет ошибки, возникающие вследствие невозможности получения одинаковых биометрических образов при их повторном воспроизведении. К принципиальным недостаткам подхода относятся [10]: 1. Длина генерируемого ключа оказывается низкой из-за избыточности классических самокорректирующих кодов (чем больше ошибок исправляет код, тем короче итоговый ключ) [11]. Для решения проблемы в [12] предложены коды, раз- Рис.1. Площади пересечения всех пар функций плотностей вероятности каждого признака, характеризующих различных испытуемых Рис.2. Коэффициенты корреляции между всеми парами сечений признаков 26 Вопросы кибербезопасности №3(21) - 2017 Аутентификация пользователей компьютера... работанные специально для биометрии. Они по- каждого субъекта создается своя сеть, которая разволяют хранить синдромы ошибок отдельно от ботает в режиме верификации образов. Для обуоткрытой строки в виде усеченной хеш-функции, чения требуется не менее 21 образца «Свой» и 64 поэтому извлекаемый из открытой строки ключ образцов «Чужой». В процессе обучения вычисляются весовые коэффициенты нейронов, исходя доступа будет значительно длинней. 2. В [13] описаны уязвимости нечетких экс- из параметров законов распределения значений признаков для образов «Свой» и «Чужой»: тракторов, позволяющие ускорить перебор слой обогащает данные, второй играет роль кодов,средисправляющих оши слой обогащает данные, второй играет роль кодов, исправляющих оши Алгоритм обучения позволяет настроить сеть на выдачу опре неквадратичных отклонений и математических значений биометрических параметров с целью Алгоритм обучения позволяет настроить сеть на выдачу опре пользователем ключа при поступлении образа этого пользователя (образ слой обогащает данные, второй играет роль кодов, исправляющих ошибки [11]). фальсификации ключа доступа. Наложение на ожиданий, после обучения эти данные удаляются, пользователем ключа при поступлении образа пользователя (образ и случайной слабокоррелирующей битовой последовательности (б позволяет настроить сеть на этого выдачу определенного чтобы избежать компрометации биометрическобиометрические данные гаммы в видеАлгоритм строки иобучения случайной слабокоррелирующей битовой последовательности белому шуму) при поступлении образа неизвестного пользовател пользователем ключа при поступлении образа этого пользователя (образа «Свой»)(б го эталона и ключа [11]. бит является надежной защитой для обеих со- белому шуму) при поступлении образа неизвестного пользовател «Чужой»). Для каждого субъекта создается своя сеть, которая работает и случайной слабокоррелирующей битовой последовательности (близкой к Обучение сети нейронов стандартным алгоставляющих только в случае равновероятной «Чужой»). Для каждого субъекта создается свояне сеть, которая работает верификации образов. Для обучения требуется менее 21 образца «С белому шуму) при поступлении образа неизвестного пользователя (образа верификации образов. Для обучения требуется не менее образца «С ритмом обладает рекордной устойчивостью и 21 единичной ошибки в битовом представлении образцов «Чужой». В создается процессе обучения вычисляются весовые коэф «Чужой»). Для каждого субъекта своя сеть, которая работает в режиме слой обогащает данные, второй играет роль кодов, исправляющих оши образцов «Чужой». В процессе обучения вычисляются весовые коэф нейронов, исходя из параметров законов распределения значений приз верификацииимеет образов. Для обучения требуется не менее 21 образца 64 линейную вычислительную сложность, так «Свой» иопред вектора значений признаков, чего на практике Алгоритм обучения позволяет настроить сеть отклонений на выдачу нейронов, параметров законов распределения значений приз образов «Свой» и из «Чужой»: среднеквадратичных и матем образцов «Чужой». Висходя процессе обучения вычисляются весовые коэффициенты как в нем исключен направленный итерационный не наблюдается [13]. Несмотря на предпринятые пользователем ключа при поступлении этогоудаляются, пользователяичтобы (образа образов и «Чужой»: отклонений ожиданий, после обучения эти образа данные нейронов, из«Свой» параметров законовсреднеквадратичных распределения значений признаковматем для поиск весовых коэффициентов нейронов. усилия [14], единого подхода для решения про- иисходя случайной слабокоррелирующей битовой последовательности ожиданий, после обучения эталона эти данные чтобы(бл компрометации биометрического и ключа удаляются, [11]. образов «Свой» и «Чужой»: среднеквадратичных отклонений и математических белому шуму) биометрического при поступлении образаи ключа неизвестного пользователя Обогащение данных персептронами неалгоритмом являетблемы не выработано. эталона [11]. Обучение сети нейронов стандартным ожиданий, компрометации после обучения эти данные удаляются, чтобы обладает избежать «Чужой»). Для каждого субъекта создается своя сеть, которая работает ся оптимальным. Существует множество функци3. Нечеткие экстракторы квантуют биометричеОбучение исети нейронов стандартным алгоритмом обладает устойчивостью имеет линейную вычислительную сложность, так рк компрометации биометрического эталона и ключа [11]. верификации образов. Для обучения требуется не менее 21 образца «Св слой обогащает данные, второй играет роль кодов, исправляющих оши устойчивостью и имеет линейную вычислительную сложность, так оналов, обогащающих данные более эффективно. ские данные без предварительного обогащения, исключен итерационный поиск весовых коэффициентов нк Обучение сети направленный нейронов стандартным алгоритмом обладает рекордной образцов «Чужой». В процессе обучения вычисляются весовые коэфф Алгоритм обучения позволяет настроить сеть накоэффициентов выдачу исключен направленный итерационный поиск весовых данных персептронами не является оптимальным. устойчивостью иОбогащение имеет линейную вычислительную сложность, так как в опред немСн Одним из них является классическая квадратичне учитывая параметры распределения значений нейронов, исходя из параметров законов распределения значений призн пользователем ключа при поступлении образа этого более пользователя (образ данных персептронами не является оптимальным. С множество функционалов, обогащающих данные эффективно. исключен итерационный поиск весовых коэффициентов нейронов. наяОбогащение форма (1): признаков [11, 13]. Поэтому данные признаки спо- направленный образов «Свой» и «Чужой»: среднеквадратичных отклонений и матема и случайной слабокоррелирующей битовой последовательности (б множество функционалов, обогащающих данные более эффективно. них является классическая квадратичная форма (1): Обогащение данных персептронами не является оптимальным. Существует собны работать только с очень информативными ожиданий, после обучения этиобраза данные удаляются,пользователя чтобы 1 неизвестного них является классическая форма (1): множествобелому функционалов, более эффективно. Одним из (1) y (шуму) ) (E ( при )обогащающих ) Tпоступлении R квадратичная ( E (данные ) ) , компрометации биометрического эталона и ключа [11]. признаками (с площадями пересечения них функций 1 «Чужой»). своя сеть, которая работает y ( )Для (–Eвектор (каждого ) ) T субъекта R (форма E ( )создается (1): ) биометрических является классическая квадратичная где параметров с едр Обучение сети нормированных нейронов стандартным алгоритмом обладает плотностей вероятности признаков порядка y0( –) верификации 1 T образов. Для обучения требуется не менее 21 образца «С 1 где – вектор нормированных биометрических параметров с едк ( E ( ) ) R ( E ( ) ) (1), – вектор нормированных биометричегде Rобучения стандартными отклонениями, –вычислительную обратная корреляционная матрица устойчивостью и имеет линейную сложность, так образцов «Чужой». В процессе вычисляются весовые коэфф 0,3). Данная проблема не имеет решения. 1 Rзаконов стандартными отклонениями, – обратная корреляционная матрицан параметров с итерационный единичными стандартными где исключен –ских вектор нормированных биометрических параметров с единичными направленный поиск весовых коэффициентов (матрица коэффициентов парной корреляции между сечениями нейронов, исходя из параметров распределения значенийпризна приз В работе [10] проведено экспериментальное 1 Обогащение данных персептронами не является оптимальным. Су (матрица коэффициентов парной корреляции между сечениями призна отклонениями, – обратная корреляционная R стандартными отклонениями, – обратная корреляционная матрица признаков биометрических параметров обращение корреляционных матриц образов «Свой» и «Чужой»: среднеквадратичных отклонений и матема сравнение нечетких экстракторов и нейросетемножество функционалов, обогащающих данные более эффективно. биометрических параметров обращение корреляционных матриц порядков (более 5) невозможно – возникает эффект «проклятия» разме матрица признаков (матрица коэффициентов пар(матрица коэффициентов парной корреляции между сечениями признаков). Для ожиданий, после обучения эти данные удаляются, чтобы О вых преобразователей биометрия-код –биометрических в задаче них является классическая квадратичная форма (1):[11]. порядков (более 5) невозможно –эталона возникает эффект «проклятия» связи скорреляции этим часто используются сети из форм, неразме учит параметров обращение корреляционных матриц высоких компрометации биометрического и квадратичных ключа ной между сечениями признаков). 1 T связи с этим часто используются сети из квадратичных форм, не учит генерации ключей из подписей субъектов нечет-(более корреляционные связи. Самой распространенной является метрика y ( ) ( E ( ) ) R ( E ( ) ) порядков 5) невозможно – возникает эффект «проклятия» размерности. сети нейронов стандартным алгоритмом обладаетВ рх ДляОбучение биометрических параметров обращение коркорреляционные связи. Самой распространенной является метрика Пирсона (2): связи с этим часто используются сети из квадратичных форм, не учитывающих кие экстракторы оказались малоэффективны. В устойчивостью и матриц имеет линейную вычислительную так кх где – вектор нормированных биометрических параметров с еди реляционных высоких порядков (более сложность, 5) m (E(v ) v ) 2 Пирсона (2): 1 корреляционные связи. Самой распространенной является метрика хи-квадрат исключен направленный итерационный поиск весовых коэффициентов н i i силу изложенных причин от нечетких экстракто- стандартными R – обратная отклонениями, корреляционная матрица п , – возникает эффект «проклятия» разm v2 i ) 2 Пирсона (2): невозможно i()vi )данных Обогащение персептронами не является оптимальным. Су i 1 (E(v , ров решено отказаться. коэффициентов (матрица парной корреляции между сечениями призна 2 2 мерности. В связи с этим часто используются сети m (E(v ( v ) i 1 ) v ) множество функционалов, обогащающих данные более эффективно. i i-ого признака (входа нейрона), E(vi)матриц – мат. О i гдеi vi , – значение параметров обращение корреляционных (2) биометрических 2 из квадратичных форм, не учитывающих корреляних является классическая квадратичная форма (1): – значение i-ого признака (входа нейрона), E(v ) – мат. где v ( v ) (среднее значение) i-ого признака (входа нейрона), σ(v ) – среднеква i i 1 i i (более 5) невозможно – возникает эффект «проклятия» размер 4. Нейросетевой подход к генерации ключа иi порядков 1 T (среднее значение) i-ого признака (входа нейрона), σ(v ) – среднеква ционные связи. Самой распространенной являетотклонение i-ого признака (входа нейрона). Мощность метрики Пи i yс(этим ) ( Eчасто ( ) используются ) R ( E(входа ( ) сети )нейрона), i-ого признака E(vi) – мат. ожидание где vсвязи i – значение из квадратичных форм, не учит последующей аутентификации субъектов. отклонение i-ого признака (входа нейрона). Мощность метрики Пи падает при ее применении к зависимым данным (более 0,3) [15]. ся метрика хи-квадрат Пирсона (2): (среднее значение) признака (входа нейрона), σ(vi) – среднеквадратичное где i-ого – вектор нормированных биометрических параметров с еди корреляционные связи. Самой распространенной является метрика хВ Рекомендуемым подходом в России отклонение является Пирсона падает при ее применении к зависимым данным (более 0,3) [15]. альтернативы может быть использована метрика Байеса-Пирсона (3) [16 1 i-ого признака (входа нейрона). Мощность метрики Пирсона (2)Вп (2): отклонениями, R) v –| обратная стандартными корреляционная матрица m m | E(v ) быть использована метрика Байеса-Пирсона (3) [16 | E(v использование искусственных нейронных сетей 2 | v падает приальтернативы ее применении к зависимым данным (более 0,3) [15]. В качестве m (E(vможет j j i ) vi ) , парной |, коэффициентов (матрица корреляции между сечениями призна (2) m m | |i E(v i) v , ) | | E(v v | j j ( ) ( ) v v 2 альтернативы может быть использована метрика Байеса-Пирсона (3) [16]: i i на основе персептронов, обучаемых по ГОСТ Р биометрических j 1 i 1 i j | (vi )параметров |, i 1 обращение корреляционных матриц m m | E(v ) (jv)i ) vi-ого (v j ) | E(v j v 1 i– i |1значение j | 52633.5-2011. Алгоритм из ГОСТ Р 52633.5 служит признака (входа нейрона), E(vE(v ожид где v i i i) – i)мат. 5) невозможно – возникает эффект «проклятия» i-ого признака (входа нейрона), –(3)разме мат. v(более |, порядков i – значение | где ( ) ( ) v v – значение i-ого признака (входа нейрона), E(v ) – мат. ожид где v 1признака i 1 (входа нейрона), σ(v ) – среднеквадратичное отклонение i-ого i i i j i для послойного детерминированного обученияj (среднее связи где с этим используются сети из(входа квадратичных не учит значение) i-ого i-ого признака (входа нейрона), σ(vi)форм, – среднеквад vi – часто значение признака нейропризнака (входа нейрона), σ(v ) – среднеквадратичное отклонение i-ого (входа нейрона). Метрика Байеса-Пирсона (3) как и метрика Пирсо i – значение i-ого признака (входа нейрона), E(v ) – мат. ожидание i-ого где v i i корреляционные связи. Самой распространенной является метрика отклонение i-ого признака (входа нейрона). Мощность метрики Пих сети нейронов: сначала осуществляется обучение на), E(vi) – мат. ожидание (среднее значение) i-ого (входа нейрона). Метрика Байеса-Пирсона (3) как(более и i-ого метрика Пирсо содержит вычислительных операций с коэффициентами корреляции, признака (входа нейрона), σ(v ) – среднеквадратичное отклонение признака i Пирсона (2): падает при ее применении к зависимым данным 0,3) [15]. В первого слоя, далее эти же обучающие данные по- содержит признака (входа 2нейрона), σ(vi) –с среднеквадраопераций коэффициентами корреляции, зависит них. m вычислительных (входа нейрона). Метрика Байеса-Пирсона (3) как и метрика Пирсона (2) не альтернативы может быть использована метрика Байеса-Пирсона (3) [16] (E(v i ) vi ) даются на вход второго слоя сети. Рекомендуется тичное отклонение признака (входакорреляции, нейроВ них. зависит работе [17], i-ого предложено использовать многомерные m m | E(vопераций содержит вычислительных с коэффициентами но сильноБа j) vj | (vi )i 2) vi | | E(v i 1 , | | использовать только однослойные или двухслой В работе [17] предложено использовать многомерные Ба на). Мощность метрики Пирсона (2) падает при ее функционалы [17] (4), ориентированные на использование тольк зависит них. ( ) ( ) v v i j i-ого признака (входананейрона), E(vi) – мат. где jv1i i –1 значение функционалы [17] (4), ориентированные использование тольк ные сети персептронов (первый слой обогащает коррелирующих признаков: применении к зависимым данным (более 0,3) [15]. Байесовские В работе [17] предложено использовать многомерные (среднее нейрона), нейрона),σ(v E(vi)i) –– среднеквад мат. ожида где vзначение) i –mзначение коррелирующих признаков: |M ak, jпризнака | может M ( ai )на a(входа ( aki-ого ) i-ого | признака (входа функционалы [17] (4), ориентированные только сильно i, использование j | данные, второй играет роль кодов, исправляюВ качестве альтернативы быть использова, y k , j (входа | | Mнейрона), | отклонение признака (входа нейрона). Мощность метрики Пи признака σ(v ) – среднеквадратичное отклонение i-ого i mi-ого ak()a)ak, j | | M (ai()a)ai, j | ( коррелирующих признаков: i 1 | Байеса-Пирсона щих ошибки [11]). Алгоритм обучения позволяет k на метрика (3) i[16]: | , данным yнейрона). Байеса-Пирсона падает ее применении к зависимым (более 0,3) [15]. В (входа Метрика (3) как и метрика Пирсон kпри ,j m | M (a ) a |M( a(ka)i ) i-ого ai, j | признака ( ai ) j | значение (входаБайеса-Пирсона нейрона)корреляции, с высоким гдеk вычислительных ai,ji 1k,–может настроить сеть на выдачу определенного польальтернативы быть использована (3) [16]н операций с метрика коэффициентами (4) y k , j содержит |, | где значение признака к(входа с высоким них. i,k ( amak i,j)m –| E(v ( a| i )по модуля корреляции |r k-омунейрона) биометрическому пр i 1 |i-ого E(vотношению зователем ключа при поступлении образа этого зависит j) vj | i ) vi | (3) | i-ого по отношению | ,, корреляции модуля |r | к k-ому биометрическому при i,k – значение признака (входа нейрона) с высоким значением где a использовать многомерные Бай [17] (v j ) (vi ) предложено j 1 i 1 пользователя (образа «Свой») и случайной сла- i,j В работе модуля корреляции |ri,k| по отношению к k-ому биометрическому признаку ak,j функционалы [17] (4), ориентированные на использование – значение i-ого признака (входа нейрона), E(vi) – мат. только ожида где v бокоррелирующей битовой последовательности i коррелирующих признаков: признака (входа нейрона), σ(v ) – среднеквадратичное отклонение i-ого i где vi –m значение i-ого признака (входа нейрона), (близкой к белому шуму) при поступлении образа | M ( aМетрика | M ( ai ) ai, j | k ) a k, j | Байеса-Пирсона (входа нейрона). (3) как и метрика Пирсо | ожидание i-ого признака| ,(входа нейронеизвестного пользователя (образа «Чужой»). Для E(viy)k –, j мат. Вопросы кибербезопасности №3(21) - 2017 (ak ) (ai ) с коэффициентами корреляции, н i 1 содержит вычислительных операций зависит гдених. ai,j – значение i-ого признака (входа нейрона) с высоким з модуля |ri,k| предложено по отношению к k-ому биометрическому В корреляции работе [17] использовать многомерные при Бай 27 функционалы [17] (4), ориентированные на использование только коррелирующих признаков: m | M ( ak ) ak, j | | M ( ai ) ai, j | i 1 ( vi ) 2 где vi – значение i-ого признака (входа нейрона), E(vi) – мат. ожидание (среднее значение) i-ого признака (входа нейрона), σ(vi) – среднеквадратичное Технологии и аутентификации УДК 004.056 отклонение i-ого идентификации признака (входа нейрона). Мощность метрики Пирсона (2) падает при ее применении к зависимым данным (более 0,3) [15]. В качестве на), σ(vi) – среднеквадратичное отклонение i-ого в векторы альтернативы может быть использована метрика Байеса-Пирсона (3) [16]: биометрических параметров (реа- m m (входа vj | признака Байеса-Пир- лизации). Для обучения использовалось по 21 | E(v i ) нейрона). vi | | E(v j ) Метрика (3) |, | ( ) ( ) v v сона (3) и метрика Пирсона (2) не содержит реализации образа «Свой» (а также по 1 реаj 1 как i 1 i j вычислительных с (входа коэффициентами каждого образа для обучения персепi-ого признака нейрона), E(vi) лизации – мат. ожидание i-ого где vi – значение операций признака (входа но нейрона), отклонение i-ого признака i) – среднеквадратичное корреляции, сильноσ(v зависит них. тронов на данных «Чужой»). Далее проводились (входаВ работе нейрона). Байеса-Пирсона (3) как и метрика [17]Метрика предложено использовать многосерииПирсона опытов(2) по не верификации субъектов сетясодержит вычислительных операций с коэффициентами корреляции, но сильно мерные Байесовские функционалы [17] (4), ори- ми персептронов, Байеса-Пирсона-Хемминга, зависит них. ентированные на использование только сильно Пирсона-Хемминга В работе [17] предложено использовать многомерные Байесовские и Байеса-Хемминга. Если гекоррелирующих признаков: нерируется для субъекта ключ, функционалы [17] (4), ориентированные на использование только нехарактерный сильно коррелирующих признаков: происходит ошибка 1-ого рода. За ошибку 2-ого m | M (a ) a | M ( ai ) ai, j | k k, j | ситуация, при которой ключ, (4) рода принимается (4) yk , j | | ,, (ak ) ( ai ) i 1 полученный из биометрических данных субъвысоким значением или близок к ключу другого где ai,j – значение i-ого признака (входа нейрона) секта, соответствует модуля |ri,k| i-ого по отношению k-омунейробиометрическому признаку ak,j признака к(входа гдекорреляции ai,j – значение субъекта. Вероятности ошибок 1-ого (FRR, false на) с высоким значением модуля корреляции |ri,k| reject rate) и 2-ого (FAR, false acceptance rate) по отношению к k-ому биометрическому призна- рода характеризуют надежность методики генеку ak,j (i≠k), j – номер биометрического образца рации ключа. При верификации ключа решение образа «Свой», для которого вычисляется функпринимается исходя из расстояния Хемминга H ционал, M(ai) и σ(ai) – математическое ожидание между генерируемым и верным битовыми пои среднеквадратичное отклонение i-ого признаследовательностями. После выработки ключа ка (входа нейрона). Нетрудно убедиться, что при сетью (H=0) производилась корректировка его функциональной зависимости признаков значеошибочных бит при помощи кодов из работы ние метрики (4) будет иметь нулевое значение [12] (H>0). В процессе эксперимента изменядля любого образца «Свой». По мере снижения лись значения параметров N, m, τ и ϕ – максикоэффициентов корреляции значение функцимальный модуль коэффициента корреляции онала (4) возрастает, растет также его стандартмежду признаками, менее которого признаки ное отклонение. Исследования показывают, что не учитывались сетью Байеса-Хемминга. Эксмногомерный функционал Байеса работает тем перимент повторялся в 3-х вариантах: на входы лучше, чем выше коэффициент равной коррелисетей подавались векторы значений признаков, рованности признаков и выше его размерность. Под равной коррелированностью подразумева- вычисляемые по данным мониторинга длительется, что разница модуля коэффициентов корре- ностью 30, 60 и 150 секунд. При этом предварительно вы числялись средние значения дублиляции не превышает τ. Независимо от типа нейрона значение на рующихся признаков. Это позволяет обеспечить выходе его функционала сравнивается с поро- повышение стабильности значения признака – говым. Для каждого нейрона существует опти- снизить среднеквадратичное отклонение (рис. мальный порог срабатывания, который вычис- 3). За счет этого при увеличении длительности ляется (кроме персептронов, для которых про- мониторинга и накоплении большего количецесс настройки полностью определяется стан- ства значений признаков удается добиться снидартом) исходя из откликов обучающих приме- жения числа ошибок (табл. 1). Подсчитывалось ров образа «Свой» [10]. Если порог превышен, общее число ошибок 1-ого и 2-ого рода, FRR и нейрон выдает единицу («1»), иначе нуль («0»). FAR вычислялись как отношения количества Настройка сети на нужный выходной код произ- ошибок соответствующего рода к числу провеводится инвертированием выходных значений денных опытов с использованием реализаций отдельных нейронов. Так как нейроны выдают «Свой» или «Чужой». Далее приведены графики бинарные значения, их сети называют по имени вероятностей ошибки верификации испытуемых за время мониторинга 30 секунд при опметрики и Хемминга. тимальных значениях порога (определяется по 5. Оценка эффективности генерации ключа с минимуму FRR+FAR в каждой серии испытаний) использованием сетей из различных функцио- после корректировки кодами [12] (рис. 4-6). Дополнительная корректировка ошибок в ключе налов. Проведен вычислительный эксперимент. позволяет достичь существенно более низкой Биометрические образы были преобразованы суммы вероятностей ошибок 1-ого и 2-ого рода. 28 Вопросы кибербезопасности №3(21) - 2017 Аутентификация пользователей компьютера... Таблица 1. Наилучшие результаты эксперимента (КП – клавиатурный почерк). Признаки Лицо КП Лицо + КП Лицо КП Лицо + КП Лицо КП Время мониторинга 30 секунд 30 секунд 30 секунд 60 секунд 60 секунд 60 секунд 150 секунд 150 секунд Лицо + КП 150 секунд Тип сети Параметры сети FRR FAR Пирсона-Хемминга Персептроны Байеса-Пирсона-Хемминга Пирсона-Хемминга Персептроны Персептроны Любой Любой (кроме персептронов) Любой N=50, m=5 N=80, m=10 N=120, m=5 N=80, m=15 N=200, m=50 N=60, m=25 Различные Различные 0,0014 0,058 0,002 ≈0 0,034 0,002 ≈0 ≈0 0,002 0,0636 0,0036 0,0002 0,043 0,0009 ≈0 ≈0 Различные ≈0 ≈0 Наилучший результат в разных случаях достигается различными сетями. Сеть Байеса-Хемминга не дает наилучших результатов, из-за малого количества сильно коррелирующих признаков (рис. 2). При поступлении в сеть Байеса-Хемминга слабо коррелирующих признаков совместно с сильно коррелирующими вероятности FRR и FAR становятся выше, т.е. многомерный функционал Байеса работает тем лучше, чем сильней корреляция между признаками. Выводы Сформирована база биометрических образов лица и клавиатурного почерка 100 испытуемых в процессе их длительного (30 минут) непрерывного мониторинга при работе на компьютере. Проведен эксперимент по распознаванию образов субъектов при различном времени мониторинга: 30, 60 и 150 секунд (синтезированы усредненные естественные биометрические образы, количество тестовых образцов каждого вида составило соответственно 12000, 6000 и 2400). С увеличением времени мониторинга удается существенно снизить количество ошибочных решений. При времени мониторинга 150 секунд вероятность ошибок снижается практически до нуля при использовании признаков лица и клавиатурного почерка, как в отдельности, так и совместно. При комплексировании 2-х независимых образов резко усложняется возможность фальсификации системы. Вероятности ошибок составили: 30 секунд – FRR=0,002, FAR=0,0036; 60 секунд – FRR=0,002, FAR=0,0009; 150 секунд – FRR<0,0005, FAR<0,0005. Рис.3. Уменьшение среднеквадратичного отклонения средних значений признаков при увеличении времени мониторинга. Вопросы кибербезопасности №3(21) - 2017 29 Технологии идентификации и аутентификации УДК 004.056 Рис. 4. Вероятности ошибок верификации испытуемых по лицу при времени мониторинга стандартного оборудования 30 секунд 30 Вопросы кибербезопасности №3(21) - 2017 Аутентификация пользователей компьютера... Рис. 5. Вероятности ошибок верификации испытуемых по клавиатурному почерку при времени мониторинга стандартного оборудования 30 секунд. Вопросы кибербезопасности №3(21) - 2017 31 Технологии идентификации и аутентификации УДК 004.056 Рис. 6. Вероятности ошибок верификации испытуемых по лицу и клавиатурному почерку при времени мониторинга стандартного оборудования 30 секунд. 32 Вопросы кибербезопасности №3(21) - 2017 Аутентификация пользователей компьютера... Для различных признаков могут быть найдены функционалы, наилучшим образом работающие с ними. Подбирать функционалы целесообразно исходя из взаимной корреляции между признаками и площадей пересечения плотностей вероятности их значений. Экспериментально подтвержден тезис о том, что многомерный функционал Байеса работает тем лучше, чем выше коэффициент равной коррелированности признаков и выше его размерность. Рецензент: Цирлов Валентин Леонидович, кандидат технических наук, доцент МГТУ им. Н.Э. Баумана. E-mail: v.tsirlov@cnpo.ru Литература 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. 16. 17. Moving forward with cybersecurity and privacy. (Режим доступа: http://www.pwc.ru/ru/riskassurance/publications/assets/gsissreport_2017_eng.pdf, дата обращения: 11.12.2016). Васильев В.И., Ложников П.С., Сулавко А.Е., Жумажанова С.С. Оценка идентификационных возможностей биометрических признаков от стандартного периферийного оборудования // Вопросы защиты информации / ФГУП «ВИМИ». - Москва: 2016, №1, С. 12-20. P. Viola and M. Jones. Rapid object detection using a boosted cascade of simple features. Computer Vision and Pattern Recognition, 2001. CVPR 2001. Proceedings of the 2001 IEEE Computer Society Conference on. pp I, 511 , I, 518 vol.1. 2001 . Cho, H. & Hwang, SY. J. High-performance on-road vehicle detection with non-biased cascade classifier by weight-balanced training // EURASIP Journal on Image and Video Processing, (2015) 2015: 16. doi:10.1186/s13640-015-0074-5. Srinivasa, K.G. & Gosukonda, S. Continuous multimodal user authentication: coupling hard and soft biometrics with support vector machines to attenuate noise // CSI Transactions on ICT, June 2014, Volume 2, Issue 2, pp 129–140. doi:10.1007/s40012014-0054-4. P. V. C. Hough, A method and means for recognizing complex patterns, U. S. Patent No.3.069.654, (1962). Иванов А.И. Биометрическая идентификация личности по динамике подсознательных движений / А.И. Иванов. – Пенза: Изд-во Пенз. гос. ун-та, 2000.–188 с. Борисов Р.В., Зверев Д.Н., Сулавко А.Е., Писаренко В.Ю. Оценка идентификационных возможностей особенностей работы пользователя с компьютерной мышью // Вестник Сибирской государственной автомобильно-дорожной академии / СибАДИ. - Омск: СибАДИ, 2015, № 5(45), C. 106-113. Y. Dodis, L. Reyzin, A. Smith Fuzzy Extractors: How to Generate Strong Keys from Biometrics and Other Noisy, Data April 13, In EUROCRYPT, p. 523-540, 2004. Ложников П.С., Сулавко А.Е., Еременко А.В., Волков Д.А. Экспериментальная оценка надежности верификации подписи сетями квадратичных форм, нечеткими экстракторами и персептронами // Информационно-управляющие системы / ГУАП, Санкт-Петербург, 2016, №5, С. 73-85. Ахметов Б.С., Иванов А.И., Фунтиков В.А., Безяев А.В., Малыгина Е.А. Технология использования больших нейронных сетей для преобразования нечетких биометрических данных в код ключа доступа: Монография. / Алматы: ТОО «ИздательствоLEM», 2014 – 144 с. Безяев А.В., Иванов А.И., Фунтикова Ю.В. Оптимизация структуры самокорректирующегося био-кода, хранящего синдромы ошибок в виде фрагментов хеш-функций // Вестник УрФО. Безопасность в информационной сфере. 2014, № 3(13), С. 4–13. Иванов А. И., Сомкин С. А., Андреев Д. Ю., Малыгина Е. А. О многообразии метрик, позволяющих наблюдать реальные статистики распределения биометрических данных «нечетких экстракторов» при их защите наложением гаммы // Вестник УрФО. Безопасность в информационной сфере, № 2(12), 2014, С. 16-23. Scotti, F., Cimato, S., Gamassi, M., Piuri, V., Sassi, R. Privacy-aware Biometrics: Design and Implementation of a Multimodal Verification System // 2008 Annual Computer Security Applications Conference, IEEE. – 2008. – P. 130-139. А.И. Иванов, П.С. Ложников, Е.И. Качайкин. Идентификация подлинности рукописных автографов сетями Байеса-Хэмминга и сетями квадратичных форм // Вопросы защиты информации. - 2015. - № 2. - С. 28-34. Ложников П.С., Иванов А.И., Качайкин Е.И., Сулавко А.Е. Биометрическая идентификация рукописных образов с использованием корреляционного аналога правила Байеса // Вопросы защиты информации / ФГУП «ВИМИ». - Москва: 2015, №3, С. 48-54. Иванов А. И. Снижение размеров достаточной для обучения выборки за счет симметризации корреляционных связей биометрических данных / А. И. Иванов, П. С. Ложников, Ю. И. Серикова // Кибернетика и системный анализ. - 2016. - Т. 52, № 3. - С. 49-56.670. AUTHENTICATION OF COMPUTER USERS IN REAL-TIME BY GENERATING BIT SEQUENCES BASED ON KEYBOARD HANDWRITING AND FACE FEATURES6 6 This work was financially supported by RFBR (grant № 16-37-50049) Вопросы кибербезопасности №3(21) - 2017 33 Технологии идентификации и аутентификации УДК 004.056 Lozhnikov P.S.7, Sulavko A.E.8, Buraya E.V.9, Pisarenko V.Y.10 Abstract. We consider the problem of user’s recognition in the process of working on a computer in the space of features of keyboard handwriting and face. Several approaches to the formation of solutions is proposed: network of perceptrons and Pearson-Hamming, Bayes-Pearson-Hamming, Bayes-Hamming networks. It was confirmed that the multi-dimensional Bayes functional works better with higher correlated features and when its dimension is higher. It is shown that for a variety features can be found some functional that best work with them. It was found that an increase in user monitoring time can be substantially reduced erroneous decisions due to more accurate calculation of the characteristic values. A method of generating keys (which can be used for encryption, authentication, digital signature algorithm) with probability of erroneous decisions, depending of user monitoring time when he works on a computer was proposed: 30 seconds - FRR = 0,002, FAR = 0,0036; 60 seconds - FRR = 0,002, FAR = 0,0009; 150 seconds - FRR <0,0005, FAR <0,0005. Keywords: keyboard handwriting, facial features, authentication of computer users, recognition of subjects, biometric feature References 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. 16. 17. Moving forward with cybersecurity and privacy. (Режим доступа: http://www.pwc.ru/ru/riskassurance/publications/assets/gsissreport_2017_eng.pdf, дата обращения: 11.12.2016). Vasil’ev V.I., Lozhnikov P.S., Sulavko A.E., Zhumazhanova S.S. Ocenka identifikacionnyh vozmozhnostej biometricheskih priznakov ot standartnogo periferijnogo oborudovanija // Voprosy zashhity informacii / FGUP «VIMI». - Moskva: 2016, №1, P. 12-20. P. Viola and M. Jones. Rapid object detection using a boosted cascade of simple features. Computer Vision and Pattern Recognition, 2001. CVPR 2001. Proceedings of the 2001 IEEE Computer Society Conference on. pp I, 511 , I, 518 vol.1. 2001. Cho, H. & Hwang, SY. J. High-performance on-road vehicle detection with non-biased cascade classifier by weight-balanced training // EURASIP Journal on Image and Video Processing, (2015) 2015: 16. doi:10.1186/s13640-015-0074-5. Srinivasa, K.G. & Gosukonda, S. Continuous multimodal user authentication: coupling hard and soft biometrics with support vector machines to attenuate noise // CSI Transactions on ICT, June 2014, Volume 2, Issue 2, pp 129–140. doi:10.1007/s40012-0140054-4. P. V. C. Hough, A method and means for recognizing complex patterns, U. S. Patent No.3.069.654, (1962). Ivanov A. I. Biometricheskaja identifikacija lichnosti po dinamike podsoznatel’nyh dvizhenij / A.I. Ivanov.– Penza : Izd-vo Penz. gos. un-ta, 2000.–188 p. Borisov R.V., Zverev D.N., Sulavko A.E., Pisarenko V.Ju. Ocenka identifikacionnyh vozmozhnostej osobennostej raboty pol’zovatelja s komp’juternoj mysh’ju // Vestnik Sibirskoj gosudarstvennoj avtomobil’no-dorozhnoj akademii / SibADI. - Omsk: SibADI, 2015, № 5(45), P. 106-113. Y. Dodis, L. Reyzin, A. Smith Fuzzy Extractors: How to Generate Strong Keys from Biometrics and Other Noisy, Data April 13, In EUROCRYPT, p. 523-540, 2004. Lozhnikov P.S., Sulavko A.E., Eremenko A.V., Volkov D.A. Jeksperimental’naja ocenka nadezhnosti verifikacii podpisi setjami kvadratichnyh form, nechetkimi jekstraktorami i perseptronami // Informacionno-upravljajushhie sistemy / GUAP, SanktPeterburg, 2016, №5, P. 73-85. Ahmetov B.S., Ivanov A.I., Funtikov V.A., Bezjaev A.V., Malygina E.A. Tehnologija ispol’zovanija bol’shih nejronnyh setej dlja preobrazovanija nechetkih biometricheskih dannyh v kod kljucha dostupa: Monografija. / Almaty: TOO «Izdatel’stvoLEM», 2014 – 144 p. Bezjaev A.V., Ivanov A.I., Funtikova Ju.V. Optimizacija struktury samokorrektirujushhegosja bio-koda, hranjashhego sindromy oshibok v vide fragmentov hesh-funkcij [Bulletin of the Ural Federal District. Security in the field of information] 2014, no. 3(13), pp. 4–13. Ivanov A. I., Somkin S. A., Andreev D. Ju., Malygina E. A. O mnogoobrazii metrik, pozvoljajushhih nabljudat’ real’nye statistiki raspredelenija biometricheskih dannyh «nechetkih jekstraktorov» pri ih zashhite nalozheniem gammy // [Bulletin of the Ural Federal District. Security in the field of information], no. 2(12), 2014, pp. 16-23. Scotti, F., Cimato, S., Gamassi, M., Piuri, V., Sassi, R. Privacy-aware Biometrics: Design and Implementation of a Multimodal Verification System // 2008 Annual Computer Security Applications Conference, IEEE. – 2008. – P. 130-139. A.I. Ivanov, P.S. Lozhnikov, E.I. Kachaykin. Identifikatsiya podlinnosti rukopisnyih avtografov setyami Bayesa-Hemminga i setyami kvadratichnyih form // Voprosyi zaschityi informatsii [Issues of protection of information] - 2015. - # 2. - S. 28-34. Lozhnikov P.S., Ivanov A.I., Kachaykin E.I., Sulavko A.E. Biometricheskaya identifikatsiya rukopisnyih obrazov s ispolzovaniem korrelyatsionnogo analoga pravila Bayesa // Voprosyi zaschityi informatsii [Issues of protection of information] / FGUP «VIMI». Moskva: 2015, #3, S. 48-54. Ivanov A. I. Snizhenie razmerov dostatochnoj dlja obuchenija vyborki za schet simmetrizacii korreljacionnyh svjazej biometricheskih dannyh / A. I. Ivanov, P. S. Lozhnikov, Ju. I. Serikova // Kibernetika i sistemnyj analiz. - 2016. - T. 52, № 3. - S. 49-56.670. 7 Lozhnikov Pavel Sergeevich, Ph.D., assistant professor, Omsk State Technical University, Omsk, Russia. E-mail: lozhnikov@gmail.com 8 Sulavko Alexey Evgenievich, Ph.D., Omsk State Technical University, Omsk, E-mail: sulavich@mail.ru 9 Buraya Ekaterina Viktorovna, Ufa State Aviation Technical University (USATU), Ufa, Россия. E-mail: burka-777@yandex.ru 10 Pisarenko Viktor Yurievich, Omsk State Technical University, Omsk, Россия. E-mail: j-e-d-y@mail.ru 34 Вопросы кибербезопасности №3(21) - 2017