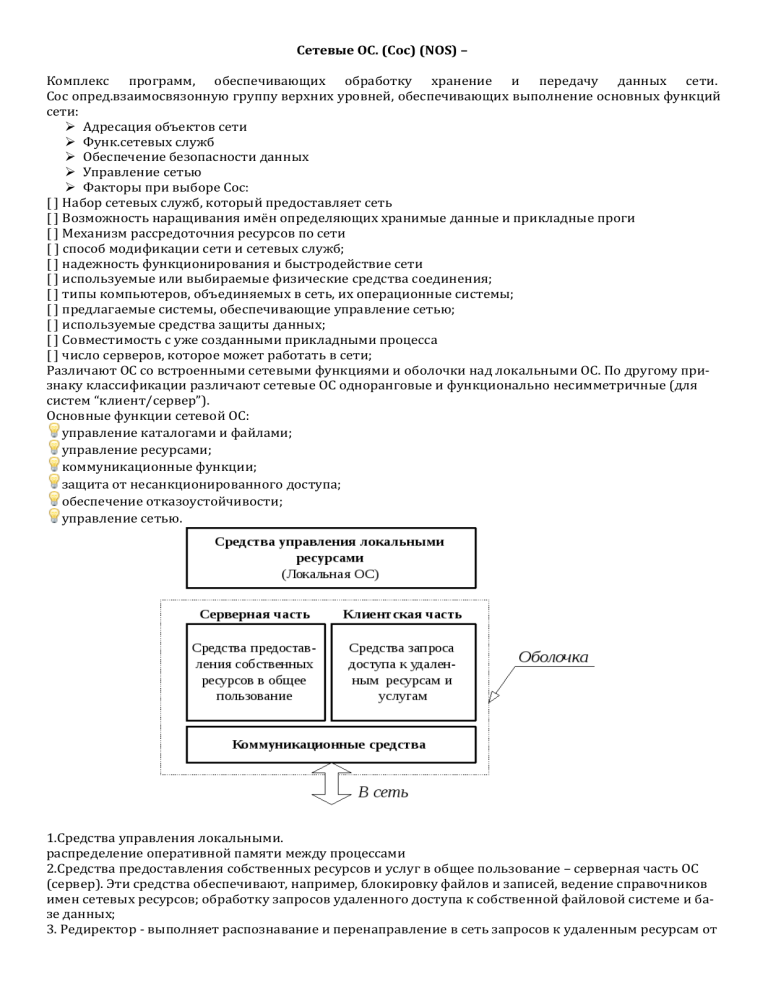

Сетевые ОС. (Сос) (NOS) – Комплекс программ, обеспечивающих обработку хранение и передачу данных сети. Сос опред.взаимосвязонную группу верхних уровней, обеспечивающих выполнение основных функций сети: Адресация объектов сети Функ.сетевых служб Обеспечение безопасности данных Управление сетью Факторы при выборе Сос: [ ] Набор сетевых служб, который предоставляет сеть [ ] Возможность наращивания имён определяющих хранимые данные и прикладные проги [ ] Механизм рассредоточния ресурсов по сети [ ] способ модификации сети и сетевых служб; [ ] надежность функционирования и быстродействие сети [ ] используемые или выбираемые физические средства соединения; [ ] типы компьютеров, объединяемых в сеть, их операционные системы; [ ] предлагаемые системы, обеспечивающие управление сетью; [ ] используемые средства защиты данных; [ ] Совместимость с уже созданными прикладными процесса [ ] число серверов, которое может работать в сети; Различают ОС со встроенными сетевыми функциями и оболочки над локальными ОС. По другому признаку классификации различают сетевые ОС одноранговые и функционально несимметричные (для систем “клиент/сервер”). Основные функции сетевой ОС: управление каталогами и файлами; управление ресурсами; коммуникационные функции; защита от несанкционированного доступа; обеспечение отказоустойчивости; управление сетью. 1.Средства управления локальными. распределение оперативной памяти между процессами 2.Средства предоставления собственных ресурсов и услуг в общее пользование – серверная часть ОС (сервер). Эти средства обеспечивают, например, блокировку файлов и записей, ведение справочников имен сетевых ресурсов; обработку запросов удаленного доступа к собственной файловой системе и базе данных; 3. Редиректор - выполняет распознавание и перенаправление в сеть запросов к удаленным ресурсам от приложений и пользователей, а также осуществляет прием ответов от серверов и преобразование их в локальный формат. 4. происходит обмен сооб-щениями в сети, выбор маршрута передачи Клиентское ПО Тремя наиболее важными компонентами клиентского программного обеспечения являются редиректоры (redirector), распределители (desig-nator) и имена UNC (UNC pathnames) Распределитель (designator) - управляет присвоением букв накопителя. Требования к современным операционным системам. 1.Главное - является выполнение ею основных функций эффективного управления ресурсами и обеспечение удобного интерфейса для пользователя и прикладных программ. должна поддерживать мультипрограммную обработку, виртуальную память, свопинг, многооконный графический интерфейс пользователя, а также выполнять многие другие необходимые функции и услуги 2.Расширяемость 3.Переносимость 4.Надежность и отказоустойчивость 5.Производительность Програмное обеспечение виртуальных частных сетей VPN VPN - логическая сеть, создаваемая поверх другой сети(вторичная сеть). В зависимости от применяемых протоколов и соединений VPN может обеспечивать соединение трех видов : -узел -узел -узел-сеть -сеть-сеть Классификация VPN сетей 1. По типу используемой среды: Защищённые VPN сети. C его помощью возможно создать надежную и защищенную подсеть на основе ненадёжной сети Доверительные VPN сети. Используются в случаях, когда передающую среду можно считать надёжной. Вопросы обеспечения безопасности становятся неактуальными. 2.По способу реализации VPN сети в виде специального программно-аппаратного VPN сети в виде программного решения. VPN сети с интегрированным решением. 3.По назначению: Intranet VPN. Для объединения в единую защищённую сеть нескольких распределённых филиалов. Remote Access VPN. Используют для создания защищённого канала между сегментом корпоративной сети. Extranet VPN. Используют для сетей, к которым подключаются «внешние» пользователям. Уровень доверия к ним намного ниже, чем к сотрудникам компании. Построение vpn Vpn на базе брандмауэров. Недостатком этого метода можно назвать зависимость производительности от аппаратного обеспечения, на котором работает брандмауэр.решение можно применять только для небольших сетей с небольшим объемом передаваемой информации. Vpn на базе маршрутизаторов. Недостаток тот же, что и у предыдущего. Vpn на базе программного обеспечения. используется специализированное программное обеспечение, которое работает на выделенном компьютере, и в большинстве случаев выполняет роль proxy-сервера. Vpn на базе сетевой ОС. ПРОТОКОЛЫ VPN Для построения используются протоколы следующих уровней. 1. Канальный 2. Сетевой 3. Транспортный уровень. 1. Канальный уровень На канальном уровне могут использоваться протоколы туннелирования данных L2TP и PPTP, которые используют авторизацию и аутентификацию. Протокол VPN- протокол двухточечной туннельной связи или Point-to-Point Tunnelling Protocol - PPTP. Разработан он компаниями 3Com и Microsoft с целью предоставления безопасного удаленного доступа к корпоративным сетям через Интернет.PPTP использует существующие открытые стандарты TCP/IP и во многом полагается на устаревший протокол двухточечной связи РРР. L2TP появился в результате объединения протоколов PPTP и L2F (Layer 2 Forwarding). 2 Сетевой уровень IPSec - это согласованный набор открытых стандартов, имеющий ядро, которое может быть достаточно просто дополнено новыми функциями и протоколами. Ядро IPSec составляют три протокола: АН или Authentication Header - заголовок аутентификации - гарантирует целостность и аутентичность данных. позволяет приемной стороне убедиться, что: 1. пакет был отправлен стороной, с которой установлена безопасная ассоциация; 2. содержимое пакета не было искажено в процессе его передачи по сети; 3.пакет не является дубликатом уже полученного пакета. ESP или Encapsulating Security Payload - инкапсуляция зашифрованных данных - шифрует передаваемые данные, обеспечивая конфиденциальность, может также поддерживать аутентификацию и целостность данных; IKE или Internet Key Exchange - обмен ключами Интернета - решает вспомогательную задачу автоматического предоставления конечным точкам защищенного канала секретных ключей, необходимых для работы протоколов аутентификации и шифрования данных. 3 Транспортный уровень. используется протокол SSL/TLS или Secure Socket Layer/Transport Layer Security. Реализует шифрование и аутентификацию между транспортными уровнями приемника и передатчика. SSL/TLS включает в себя три основных фазы: 1) Диалог между сторонами, це-лью которого является выбор алгоритма шифрования; 2) Обмен ключами на основе криптосистем с открытым ключом или аутентификация на основе сертификатов; 3) Передача данных, шифруемых при помощи симметричных алгоритмов шифрования. Реализация vpn: ipSec или ssl/tl Тип доступа необходимый для пользователей сети VPN. 1. Полнофункциональное постоянное подключение к корпоративной сети. Рекомендуемый выбор - протокол IPSec. Рекомендуемый выбор - протокол SSL/TLS, который позволяет организовать VPN для каждой отдельной услуги. Является ли пользователь сотрудником компании. Если пользователь является сотрудником компании - через IPSec. Если пользователь не является сотрудником компании - SSL/TLS. 3. Каков уровень безопасности корпоративной сети. Высокий. Рекомендуемый выбор - протокол IPSec. Средний. Рекомендуемый выбор - протокол SSL/TLS. 4.Что важнее, быстрое развертывание VPN или масштабируемость решения в будущем. Быстрое развертывание сети VPN с минимальными затратами. Рекомендуемый выбор протокол SSL/TLS. Масштабируемость сети VPN - добавление доступа к различным услугам. Рекомендуемый выбор - протокол IPSec. Быстрое развертывание и масштабируемость. Рекомендуемый выбор - комбинация IPSec и SSL/TLS: использование SSL/TLS. Методы реализации vpn сетей Базируется на трех методах реализации: Туннелирование; Шифрование; Аутентификация. 1. Туннелирование обеспечивает передачу данных между двумя точками – окончаниями туннеля. 2. Для аутентификации пользователей PPTP может задействовать любой из протоколов, применяемых для PPP. Аутентификация осуществляется либо отрытым тестом, либо по схеме запрос / отклик. - Открытый текст. Клиент посылает серверу пароль. Сервер сравнивает это с эталоном и либо запрещает доступ, либо говорит запрещает. - Схема запрос / отклик намного более продвинута. В общем виде она выглядит так: клиент посылает серверу запрос на аутентификацию; сервер возвращает случайный отклик клиент снимает со своего пароля хеш (хешем называется результат хеш-функции, которая преобразовывает входной массив данных произвольной длины в выходную битовую строку фиксированной длины), шифрует им отклик и передает его серверу; то же самое проделывает и сервер, сравнивая полученный результат с ответом клиента; если зашифрованный отклик совпадает, аутентификация считается успешной. - Связка «туннелирование + аутентификация + шифрование» позволяет передавать данные между двумя точками через сеть общего пользования, моделируя работу частной сети. Иными словами, рассмотренные средства позволяют построить виртуальную частную сеть. Дополнительным эффектом VPN-соединения является возможность использования системы адресации, принятой в локальной сети. Адресация в TCP/IP сетях Каждый компьютер в сети TCP/IP имеет адреса трех уровней: 1. Локальный адрес (чаще всего МАС-адреса) 2. IP-адрес 3. Символьный идентификатор-имя (DNS) ТСР/IP — это стек протоколов ТСР/IP (созданный для межсетевого обмена) Протокол TCP разбивает инф.на пакеты и нумерует, IP передает их все получателю. Далее – проверяет все ли получены . При получении всех пакетов распологает их в нужном порядке и объединяет в единое целое. Ныне существуют две версии Протокола IP – IPv4 (IP версия 4, 32бит). Кол-во адресов может быть гораздо больше при в4. IPv6 (IP версия 6, 128 разрядные адреса) UDP - универсальный протокол передачи данных, более облегченный транспортный протокол, чем TCP. UDP используется если не требуется гарантированная доставка пакетов , например, для потокового видео и аудио. Пропускная способность. Функциональные возможностей системы Windows Server2003. роли сервера: - файловый сервер (сервер, предоставляющий доступ к файлам и управляющий им); - сервер печати (сервер, организующий доступ к сетевым принтерам и управляющий очередями печати и драйверами принтеров); - сервер приложений (сервер, на котором выполняются Web-службы XML, Web-приложения и распределенные приложения); - почтовый сервер (сервер, на котором работают основные почтовые службы РОРЗ и SMTP,); - сервер терминалов ; - сервер удаленного доступа/ VPN; - служба каталогов (контроллер домена Active Directory — сервер, на котором работают службы каталогов и располагается хранилище данных каталога; контроллеры домена также отвечают за вход в сеть и поиск в каталоге; при выборе этой роли на сервере будут установлены DNS и Active Directory); - система доменных имен (DNS); - сервер протокола динамической настройки узлов (DHCP); - сервер WINS (сервер, на котором запущена служба WINS (Windows Internet Name Service), разрешающая имена NetBIOS в IP-адреса и наоборот; выбор этой роли приводит к установке службы WINS); - сервер потокового мультимедиа-вещания Сетевые утилиты ARP. Отображает и управляет программно- аппаратной привязкой адресов. FTP запускает встроенный FТР-клиент HOSTNAME отображает имя локального компьютера. IPCONFIG отображает свойства TCP/IP для сетевых адаптеров, установленных в системе. Также используется для обновления и освобождения выданных службой DHCP адресов NBTSTAT отображает статистику и текущее соединение для протокола NetBIOS по-верх TCP/IP. NET отображает список подкоманд команды NET. NETSH отображает и управляет сетевой конфигурацией локального и удаленных компьютеров. NETSTAT отображает текущие TCP/Ip соединения и статистику протокола. PATHPING проверяет сетевые пути и отображает информацию о потерянных пакетах PING тестирует соединение с удаленным узлом. ROUTE управляет таблицами маршрутизации в системе. TRACERT во время цитирован и я определяет сетевой путь к удаленному узлу NET START запускает службу в системе. NET SEND отправляет сообщения пользователям, зарегистрированным в указанной системе NET STOP останавливает службу в системе. NET TIME отображает текущее системное время или синхронизирует системное время с другим компьютером. NET USE подключает и отключает от общего ресурса. NET VIEW выводит список доступных сетевых ресурсов. Ключи IPCONFIG : /all - Вывод подробных сведений о конфигурации. /release - Освобождение адреса IPv4 для указанного адаптера или всех адресов . /renew - Обновление адреса IPv4 для указанного адаптера, либо всех адаптеров /registerdns - Обновление всех DHCP-аренд и перерегистрация DNS-имен. Ключи Ping Утилита для проверки соединения на основе TCP/IP -a - Задает разрешение обратного имени по IP-адресу назначения. В случае успешного выполнения выводится имя соответствующего узла -I [TTL(время)] задание срока жизни пакетов. -j [список узл] Свободный маршрут по списку узлов -k [список узл] жесткий маршрут по списку узлов. - l [размер буфера отправки в байтах]. - n [число отправляемых пингов]. - r[число ]. Запись маршрута для указанного числа прыжков.. Только для IPv4 -s [число ] отметка времени для указанного числа прыжков -t неограниченное числопингов - w [время для каждого ответа]. -4 -6 Ключи TRACERT -d. Маршрутизация без преобразования IP в имена узлов - h ( число) максимальное число узлов при поиске узла. -w -j -4.Принудительное использование по протоколам IPv4 -6. Принудительное использование по протоколам IPv6 PATHPING. Функц. Ping и traccer. Отличия от traccer: Метод поддерживается не всеми маршрутизаторами и накладывается ограничение на длину маршрута. После запуска выволится путь, также как в traccer. Далее в течение 275 секунд команда на каждый маршрутизатор отправляет 100 эхо запросов. По завершению - результаты проверки. Позволяет найти тяжелозагруженный роутер с потерями пакетов. -j -h -n (не опр.имена узлов по адресам) -p (пауза в милисек в отправке ппакетов) Файловый сервер – средство для хранения файлов и получения доступа к этим файлам по сети. Типы и способы организации файлового сервера: 1.Выделенный сервер - настраивается роль файловый сервер, разворачива-ется ОС windows или Linux, в зависимости от нагрузки требований, это могут быть профессиональное оборудование, обычный ПК, мини, самый дорогой вариант. 2.Решение под ключ – оборудование с установленной ОС, с настроенным сер-висом хранения данных. (+ удобство настройки) (- стоимость). 3.Файл-сервер - выделенный сервер на котором устанавливается ОС больше времени на разворачивание системы. 4.Внешний жесткий диск с сетевым интерфейсом. 5.Любой ПК в сети пользователя. 18.03.19 SQL-сервер 1.Клиент-серверная система sql-сервер может иметь двухзвенную установку либо трехзвенную установку. Не зависимо от варианта установки ПО и БД размещаются на центральном ПК, который называется сервер БД (Database server). Пользователи работают на отдельных компьютерах, которые называются клиенты. Доступ пользователей к серверу БД производится при помощи приложений с компьютеров клиентов (для двухзвенных систем) либо при помощи приложений выполняющихся на сервере приложений. SQL Server Database server Client 1 2 3 В двухзвенных системах клиенты исполняют приложения осуществляющие доступ к серверу БД, непосредственно через сеть. Компьютеры-клиенты исполняют программный код и код отображающий для пользователя результаты доступа к БД. Такие клиенты называются толстыми клиентами, потому что выполняют два вида работы. Двухзвенная установка применяется при относительно небольшом количестве пользователей, потому что для каждого пользователя расходуются системные ресурсы такие как память и блокировка. При увеличении нагрузки применяется трехзвенная система SQL Server Database server Application server Client 1 Application server 2 3 В задачи компьютеров-клиентов входит лишь исполнение программного кода по вызову функции сервера приложений и отображение результатов доступа. Такие клиенты называются тонкими. Сервер приложений исполняет приложения, которые выполняют требующиеся задачи. Эти приложения называются многопотоковыми. Сервер приложений соединяется с сервером БД. Осуществляет доступ к данным и возвращает результаты клиенту. В настольных системах клиентские приложения исполняются на том же компьютере где хранится программное обеспечения sql-server и БД. Сетевые соединения от клиента к серверу отсутствуют. SQL Server database server