"А" информационной безопасности.

реклама

Информационная безопасность

и защита информации

Ю. А. Смолий

Три «А» информационной безопасности

ЛЕКЦИЯ 5

AAA

Authentication - Аутентификация - сопоставление персоны

(запроса) существующей учетной записи в системе безопасности.

Authorization - Авторизация - сопоставление учетной записи в

системе и определённых полномочий (или запретов на доступ).

Accounting - Учет - слежение за потреблением ресурсов

пользователем

AAA «на пальцах»

Authentication – проверка соответствия субъекта и того, за кого он

себя выдает

«Ваше имя и паспорт?»

Authorization – проверка наличия разрешения на выполнение

определенных действий.

«Вам разрешен запуск программы.»

Accounting - слежение за потреблением ресурсов пользователем.

Логирование, журналирование.

ААА - Аутентификация

ААА - Аутентификация

Принципы аутентификации:

1. По тому, что у меня есть (по собственности).

2. По тому, что я знаю (по знаниям).

3. По тому, кем я являюсь (по биометрическим характеристикам).

ААА – Аутентификация vs идентификация

Идентификация - установление личности субъекта, процесс

сообщения субъектом своего имени или номера, с целью отличить

данный субъект от других субъектов.

«Ваше имя?»

Аутентификация - подтверждение подлинности субъекта,

процедура проверки соответствия (подтверждение подлинности)

субъекта и того, за кого он пытается себя выдать, с помощью некой

уникальной информации. Например, с помощью имени и пароля.

«Ваше имя и документы?»

ААА – Аутентификация. По собственности.

Идентификаторы

Электронные

ключи

Карточки

Токены

ААА

Электронные ключи

ААА

Карточки: штрих-кодовые

ААА

Карточки: магнитные

ААА

Карта Виганда

Сплав «Викаллой» (10% V, 52% Со, 38 % Fe)

Смарт-карта (ICC – integrated circuit card)

Контактная карта

Токен (USB-ключ)

Токен – устройство, позволяющее идентифицировать владельца.

ААА – Аутентификация. По знаниям.

• Кодовые фразы

• Пароли

• Пин-коды

• «Моторная» идентификация

ААА – Аутентификация. По тому, кем я являюсь.

Биометрия - автоматическое использование физиологических или

поведенческих характеристик для установления или

подтверждения идентичности.

История биометрии

• 5 век н.э., Китай, крестьяне;

• 1883, Франция, полицейский писарь;

• 1877, Индия, закупщик провианта для армии.

Первые виды биометрии

• Бертильонаж (А. Бертильон)

• Дактилоскопия (У. Гершель)

ААА

Современные биометрические технологии

• Дактилоскопия

ААА

Распознавание по форме руки

ААА

Термография и рисунок вен ладони

ААА

Сканирование радужной оболочки глаза

ААА

Сканирование сетчатки глаза

ААА

2D распознавание лица

ААА

3D распознавание лица

ААА

Термография лица

ААА

Распознавание по почерку

ААА

Распознавание по голосу

ААА – авторизация

ААА – авторизация.

Основная задача авторизации - определение действий,

разрешенных субъекту над объектом в соответствии с

полномочиями.

Субъектами могут быть пользователи или процессы, а объектами –

отдельные файлы, каталоги, базы данных или их фрагменты,

программы, устройства, каналы связи и другие ресурсы системы.

Субъекты могут быть в некоторые моменты времени объектами и

наоборот.

Для осуществления доступа к объекту субъект

должен обладать соответствующими

полномочиями. Под полномочием понимают

некий символ, обладание которым дает субъекту

определенные права доступа к объекту.

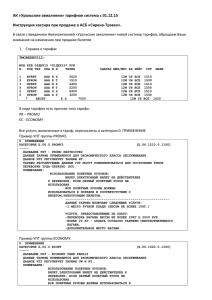

ААА – авторизация. Управление доступом.

Процедура управления доступом - проверка соответствия запроса субъекта

доступа предоставленным ему правам доступа.

Помимо модуля, осуществляющего проверку, требуется наличие

вспомогательных средств обеспечения безопасности:

• средства надзора (наблюдение за работой системы, идентификация и

регистрация пользователей, установление прав пользователей при

регистрации);

• средства сигнализации о попытках НСД;

• средства отстранения субъекта от непосредственного выполнения

критичных с точки зрения безопасности операций;

• средства журналирования всех критичных событий, происходящих в

информационной системе, средства анализа протекающих процессов с

целью выявления попыток нарушения безопасности.

ААА – авторизация. Единый диспетчер доступа.

Концепция единого диспетчера доступа - некоторый механизм

является посредником при всех обращениях субъектов к объектам и

выполняет следующие функции:

• проверка прав доступа каждого субъекта к любому объекту на

основании правил разграничения доступа;

• регистрация факта доступа (или отказа в доступе) и его

параметров.

ААА – авторизация. Единый диспетчер доступа (ЕДД).

Требования к ЕДД:

БД

защиты

Субъект

ЕДД

• полнота контролируемых операций проверке должны подвергаться все

операции всех С. над всеми О. системы

(обход диспетчера предполагается

невозможным);

Объект

• изолированность, то есть

защищенность ЕДД от возможных

изменений субъектами доступа с целью

влияния на процесс его

функционирования;

• возможность формальной проверки

правильности функционирования ЕДД;

Журнал

• минимизация используемых ЕДД

ресурсов.

Варианты моделей доступа

Модель

Синонимы

Частные случаи

Избирательная модель

Discretionary access control

Дискреционное управление доступом,

матричная модель безопасности,

разграничительная модель доступа.

модель Харрисона, Руззо и

Ульмана,

модель Take Grant

Мандатная модель

Mandatory access control

Мандатное управление доступом,

принудительный контроль доступа,

полномочная модель защиты.

многоуровневые модели

защиты,

модель Белла-Лападулы.

Ролевая модель

Role Based Access Control

управление доступом на основе ролей,

контроль доступа, базирующийся на

ролях

Матричная модель.

(S, O, M) • S — множество субъектов, являющихся активными

структурными элементами модели

• O — множество объектов доступа, являющихся

пассивными защищаемыми элементами модели.

• Значение элемента матрицы M[S, O] определяет

права доступа субъекта S к объекту О. В частности,

права доступа субъектов к файловым объектам

обычно определяют как чтение {R}, запись {W} и

выполнение {Е}.

Модель Харрисона-Руззо-Ульмана. Пример.

Права доступа регламентируют

способы обращения субъекта si

к различным объектам (или

типам объектов) qj доступа,

например, такие как:

• r – чтение;

• w – запись;

• e – выполнение.

q1

q2

…

qn

s1

e

rw

…

w

s2

r

…

…

…

…

…

sm

erw

ew

…

rw

…

Операции над моделью Харрисона-Руззо-Ульмана

В классической модели допустимы только 6 элементарных

операций:

1. enter r into M[s,o]

2. delete r from M[s,o]

3. create subject s

4. create object o

5. destroy subject s

6. destroy object o

Анализ матричной модели

Основные преимущества:

Недостатки:

• простота;

• не рассматривает потоки

«объект-объект».

• наглядность;

• возможность формального

доказательства.

• очень трудно

администрировать.

Пример

Мандатная модель

Разграничение доступа субъектов к объектам, основанное на назначении

метки конфиденциальности для информации, содержащейся в объектах,

и выдаче официальных разрешений (допуска) субъектам на обращение к

информации такого уровня конфиденциальности.

Основу реализации управления доступом составляют:

1. Формальное сравнение метки субъекта, запросившего доступ, и метки

объекта, к которому запрошен доступ.

2. Принятие решений о предоставлении доступа на основе некоторых

правил, основу которых составляет противодействие снижению уровня

конфиденциальности защищаемой информации.

Мандатная модель. Идея.

1. Каждому субъекту и объекту доступа должны сопоставляться

классификационные метки, отражающие их место в

соответствующей иерархии. Посредством этих меток субъектам

и объектам должны назначаться классификационные уровни.

2. Система защиты при вводе новых данных в систему должна

запрашивать и получать от санкционированного пользователя

классификационные метки этих данных. При

санкционированном занесении в список пользователей нового

субъекта ему должны назначаться классификационные метки.

3. Система защиты должна реализовывать мандатный принцип

контроля доступа применительно ко всем объектам при явном и

скрытом доступе со стороны любого из субъектов.

Мандатная модель. Чтение.

субъект может читать

объект, только если

иерархическая

классификация в

классификационном уровне

субъекта не меньше, чем

иерархическая

классификация в

классификационном уровне

объекта.

Мандатная модель. Чтение.

субъект осуществляет

запись в объект, только

если классификационный

уровень субъекта в

иерархической

классификации не

больше, чем

классификационный

уровень объекта в

иерархической

классификации.

Анализ мандатной модели

Основные преимущества:

Недостатки:

• упрощение

администрирования;

• в рамках одного уровня у

пользователя есть доступ ко

всем ресурсам.

• может быть полностью

формализована

математически;

• простота настройки на

конкретную ситуацию;

• обеспечивает невозможность

случайного снижения уровня

конфиденциальности.

• описывает только свойство

конфиденциальности;

• невозможно передать

информацию от более

высокого уровня к нижним;

• неудобно (сложно)

реализовывать в явном виде.

Ролевая модель

Идея – сгруппировать субъектов с учетом их специфики в группы

(роли).

Для ролевой модели характерны отношения «многие ко многим»:

• Один субъект может иметь несколько ролей.

• Одну роль могут иметь несколько субъектов.

• Одна роль может иметь несколько разрешений.

• Одно разрешение может принадлежать нескольким ролям.

Анализ ролевой модели

Основные преимущества:

Недостатки:

• более высокоуровневая модель по

сравнению с дискреционной и

мандатной моделью (может давать

привилегии на сложные операции с

составными данными);

• непереносимость — роли легче

реализовать в каждом конкретном

случае и корректировать, чем

перенести из другой ролевой

модели;

• более интуитивно понятна для

пользователя, чем с дискреционная и

мандатная модели;

• сложность реализации;

• у пользователя может быть несколько

непротиворечивых ролей;

• возможно наследование привилегий

для операций с объектами;

• допускает иерархию.

• сложность администрирования

(роли, выданные одному

пользователю должны быть

непротиворечивы);

• более сложна для

администрирования, чем с

дискреционная и мандатная модели.

Применение на практике

Мандатная

модель

Матричная

модель

Ролевая модель

AAA – Accounting. Учет использования ресурсов.

• регистрация и учет использования сетевых ресурсов;

• регистрация лицензий и учет использования программных

средств;

• управление приоритетами пользователей и приложений.