Как мы можем обмениваться информацией

реклама

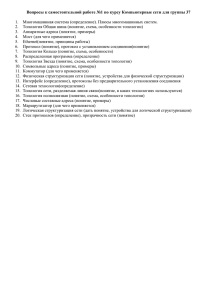

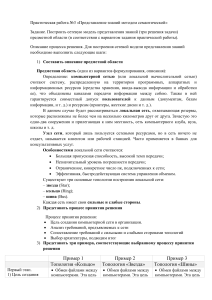

Как мы можем обмениваться информацией через Интернет? Задания для групп • • • • • Наверху ромба – самые простые аспекты, которые легко реализовать, а в нижней части те, которые сложно реализовать • Наверху ромба – наиболее важные угрозы для безопасности, в нижней части наименее важные • Наверху ромба – наиболее вероятные аспекты, о которых будут знать их родители или пожилые люди, а в нижней части, те, о которых вероятно, они не знают • Наверху – те, которые вызывают глубочайшую озабоченность у предприятий и в нижней части те, которые вызывают наименьшее беспокойство • • • • • • • • • 1. Вирусы распространяются по электронной почте 2. Вирусы распространяются через веб-сайты 3. Использование небезопасных паролей 4. Неправильное сидение за компьютером 5. Не выходить из системы безопасных сайтов 6. Загружать и использовать материалы с авторским правом (игры, программное обеспечение, фильмы) 7. Интернет зависимость 8. Запугивание 9. Передача персональных данных на сайтах, таких как Facebook Что происходит, когда мы входим в сеть? • назначение всех компьютерных сетей можно выразить двумя словами: совместный доступ или совместное использование. Прежде всего, имеется в виду совместный доступ к данным. Людям, работающим над одним проектом, приходится постоянно использовать данные, создаваемые коллегами. Благодаря сети эти и многие другие проблемы решаются. Виды компьютерных сетей. По географическому принципу различают сети локальные и глобальные. Локальные сети объединяют компьютеры, находящиеся на небольшом расстоянии друг от друга. Глобальные сети могут охватывать огромные территории, сравнимые с размерами государства. Одноранговая сеть Все объединенные компьютеры равноправны. Пользователю могут быть доступны ресурсы всех подключенных к ней компьютеров. Не нуждаются в специальном программном обеспечении. Работу одноранговых сетей поддерживает Windows95/98/00. Сеть с выделенным файловым сервером (главным компьютером). • • • Её еще называют сеть типа клиент – сервер. Имеется одна центральная машина, которая и называется сервером, и множество подключенных к ней компьютеров - рабочих станций или клиентов. Центральная машина обычно более мощная машина (имеет большую дисковую память, к ней подключены принтер, сканер, модем и т.д. Непосредственный обмен информацией происходит между сервером и рабочей станцией. Конечно, в такой системе ученики тоже могут обмениваться файлами, но "транзитом" через сервер. Название "сервер" происходит от англ. и переводится как обслуживающее устройство. Сервер играет роль коллективного хранилища файлов. Работой такой сети управляет сетевая операционная система. Её основное назначение – дать возможность пользователям работать в ЛС, не мешая друг другу. Наиболее распространенные ОС для сетей с выделенным сервером NOVELL NETWARE, WINDOWS NT. Защита программного обеспечения • • • Защита программного обеспечения — комплекс мер, направленных на защиту программного обеспечения от несанкционированного приобретения, использования, распространения, модифицирования, изучения и воссоздания аналогов. Защита от несанкционированного использования программ — система мер, направленных на противодействие нелегальному использованию программного обеспечения. При защите могут применяться организационные, юридические, программные и программно-аппаратные средства. Защита от копирования к программному обеспечению применяется редко, в связи с необходимостью его распространения и установки на компьютеры пользователей. Однако, от копирования может защищаться лицензия на приложение (при распространении на физическом носителе) или его отдельные алгоритмы. Локальная программная защита Требование ввода серийного номера (ключа) при установке/запуске. История этого метода началась тогда, когда приложения распространялись только на физических носителях (к примеру,компакт-дисках). На коробке с диском был напечатан серийный номер, подходящий только к данной копии программы. С распространением сетей очевидным недостатком стала проблема распространения образов дисков и серийных номеров по сети. Поэтому в настоящий момент метод используется только в совокупности одним или более других методов (к примеру, организационных Сетевая программная защита локальная cканирование сети исключает одновременный запуск двух программ с одним регистрационным ключом на двух компьютерах в пределах одной локальной сети. - глобальная сли программа работает с каким-то централизованным сервером и без него бесполезна (например, сервера онлайн-игр, серверы обновлений антивирусов). Она может передавать серверу свой серийный номер; если номер неправильный, сервер отказывает в услуге Защита при помощи компакт-дисков Для защиты от копирования используется: запись информации в неиспользуемых секторах; проверка расположения и содержимого «сбойных» секторов; проверка скорости чтения отдельных секторов. Защита при помощи электронных ключей Защита программы основывается на том, что только ему (разработчику) известен полный алгоритм работы ключа Достоинства Топология сети Шинная топология Топология «Звезда» Кольцевая топология Недостатки Топология сети Шинная топология Достоинства упрощение логической и программной архитектуры сети; простота расширения; простота методов управления; минимальный расход кабеля; отсутствие необходимости централизованного управления; надежность (выход из строя одного ПК не нарушит работу других). Недостатки кабель, соединяющий все станции – один, следовательно «общаться» ПК могут только «по очереди», а это означает, что нужны специальные средства для разрешения конфликтов; затруднен поиск неисправностей кабеля, при его разрыве нарушается работа всей сети. Достоинства Недостатки Топология сети Топология «Звезда» надежность (выход из строя одной станции или кабеля не повлияет на работу других). требуется большое количество кабеля; надежность и производительность определяется центральным узлом, который может оказаться «узким местом» (поэтому часто это оборудование дублируется). Достоинства Недостатки Топология сети Кольцевая топология низкая стоимость; высокая эффективность использования моноканала; простота расширения; простота методов управления. в случае выхода из строя хотя бы одного компьютера вся сеть парализуется; на каждой рабочей станции необходим буфер для промежуточного хранения передаваемой информации, что замедляет передачу данных; подключение новой станции требует отключения сети, поэтому разрабатываются специальные устройства, позволяющие блокировать разрывы цепи. http://www.tinlib.ru/kompyutery_i_internet/wi_fi_bespr ovodnaja_set/p16.php