Основы информационной безопасности Направления обеспечения информационной безопасности

реклама

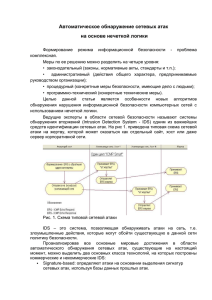

Учебный модуль: Основы информационной безопасности Тема 3: Направления обеспечения информационной безопасности Лопухов Виталий Михайлович [email protected] к.т.н., доцент Г.Барнаул, 2013г. 1 1 Программные средства инженерно-технической защиты Вопрос 3.3.4: 2 Программные средства Программные средства - это объективные формы представления совокупности данных и команд, предназначенных для функционирования компьютеров и компьютерных устройств с целью получения определенного результата. Виды программных средств: • • • • • программное обеспечение (совокупность управляющих и обрабатывающих программ). системные программы (операционные системы, программы технического обслуживания); прикладные программы (предназначены для решения задач определенного типа, например редакторы текстов, антивирусные программы, СУБД и т.п.); инструментальные программы (системы программирования, состоящие из языков программирования: Delphi, VBA, C++ и т.д. и трансляторов – комплекса программ, обеспечивающих автоматический перевод с алгоритмических и символических языков в машинные коды); машинная информация владельца, собственника, пользователя. 3 Программная защита информации — это система специальных программ, реализующих функции защиты информации. Направления использования программ для обеспечения безопасности конфиденциальной информации: • защита информации от несанкционированного доступа; • защита информации от копирования; • защита информации от вирусов; • программная защита каналов связи. 4 Некоторые функции программных средств 1. 2. 3. 4. 5. 6. 7. идентификация технических средств (терминалов, устройств группового управления вводом-выводом, ЭВМ, носителей информации), задач и пользователей; определение прав технических средств (дни и время работы, разрешенные к использованию задачи) и пользователей; контроль работы технических средств и пользователей; регистрация работы технических средств и пользователей при обработки информации ограниченного использования; уничтожение информации в ЗУ после использования; сигнализация при несанкционированных действиях; контроль работы механизма защиты, проставление грифа секретности на выдаваемых документах. 5 Программные средства защиты информации: • Встроенные средства защиты информации; • Антивирусные программы; • Специализированные программные средства защиты; • Межсетевые экраны; • Средства восстановления данных; • VPN (виртуальная частная сеть). 6 Признаки проявления вредоносных компьютерных программ (далее - вирусов): • Неправильная работа нормально работающих программ •Медленная работа ЭВМ • Частые зависания и сбои в работе ЭВМ • Изменение размеров файлов • Исчезновение файлов и папок • Неожиданное увеличение количества файлов на диске • Уменьшение размеров свободной оперативной памяти • Вывод на экран неожиданных сообщений и изображений • Подача непредусмотренных звуковых сигналов • Невозможность загрузки ОС 7 Пути проникновения компьютерных вирусов • Глобальная сеть Internet • Электронная почта • Локальная сеть • Компьютеры «Общего назначения» • Пиратское программное обеспечение • Ремонтные службы • Съемные накопители 8 Xinch и Pinch – являются программами для создания Троянских вирусов Действия которые можно задать Трояну: • Воровство: – – • • • • • Информации об ОС Паролей Удаление файлов с диска Скачивание файлов из указанного пути на компьютер жертвы Обновление файлов Отключение, завершение процессов Удаление с автозагрузки. 9 Классификация компьютерных вирусов - резидентные и нерезидентные - по степени воздействия: - по среде обитания: • безвредные • неопасные • опасные • очень опасные •сетевые •файловые •загрузочные •макро-вирусы •flash-вирусы 10 Виды компьютерных вирусов • Спутники • «Черви» • Полиморфные • «Стелс» • «Логические бомбы» • Программы-вандалы • «Троянские кони» • Почтовые вирусы • «Зомби» • Шпионские программы (Spyware) • Хакерские утилиты и прочие вредоносные программы • Скрипт-вирусы • Вирусы–мистификаторы • Руткиты • Снифферы • Кейлоггеры • …… 11 Как защититься от вирусов 1. установите на ЭВМ современную антивирусную программу; 2. перед просмотром информации, принесенной на флэш-диске с другого компьютера, проверьте носитель антивирусом; 3. после разархивирования архивных файлов сразу проверьте их на вирусы (не все антивирусные программы могут искать вредоносный код в архивах или могут делать это не корректно); 4. периодически проверяйте компьютер на вирусы (если активно пользуетесь Интернетом – периодически запускайте антивирус); 5. как можно чаще делайте резервные копии важной информации (backup); 6. используйте совместно с антивирусной программой файервол (firewall), если компьютер подключен к Интернет; 7. настройте браузер (программа просмотра Интернет страниц – IE, Opera, FireFox, и т.п.) для запрета запуска активного содержимого htmlстраниц. 12 Среди антивирусных программ выделяют: • Программы-детекторы • Программы-доктора (фаги) • Программы-ревизоры • Доктора-ревизоры • Программы-фильтры • Программы-вакцины (иммунизаторы) 13 Acronis AntiVirus; AVS; AhnLab Internet Security; Aladdin Knowledge Systems eSafe; AOL Virus Protection; ArcaVir; Ashampoo AntiMalware; Avast!; AVG; Avira; AntiVir; AVZ; Asquare anti-malware; BitDefender; CA Antivirus; Clam Antivirus; ClamWin; A Vet Anti-Virus; Command AntiMalware; Comodo Antivirus; Dr.Web; eScan Antivirus; FRISK F-PROT Antivirus; F-Secure Anti-Virus; G-DATA Antivirus; Graugon Antivirus; IKARUS virus.utilities; Антивирус Касперского; McAfee VirusScan; Microsoft Security Essentials; Multicore antivirus; Eset NOD32; Norman Virus Control; Norton AntiVirus; Outpost Antivirus; Panda Antivirus; PC-cillin; PC Tools Antivirus; Quick Heal AntiVirus; Rising Antivirus; Safe`n`Sec; Simple Antivirus; Sophos AntiVirus; Trend PC-cillin; ВирусБлокАда; ViRobot; VirusBuster Personal; Windows Defender и Windows SmartScreen. 14 Популярные антивирусы 15 Межсетевой экран (Брандма́уэр -нем. Brandmauer, Файрво́лл – англ. firewall ) 16 Сетевые экраны подразделяются в зависимости от охвата контролируемых потоков данных уровня, на котором происходит контроль доступа традиционный сетевой экран персональный сетевой экран stateless (простая фильтрация) сетевой уровень уровень приложений отслеживания активных соединений сеансовый уровень stateful (с учётом контекста) 17 • фильтрация доступа к заведомо незащищенным службам; • препятствование получению закрытой информации из защищенной подсети, а также внедрению в защищенную подсеть ложных данных с помощью уязвимых служб; • контроль доступа к узлам сети; • может регистрировать все попытки доступа как извне, так и из внутренней сети, что позволяет вести учёт использования доступа в Интернет отдельными узлами сети; • регламентирование порядка доступа к сети; • уведомление о подозрительной деятельности, попытках зондирования или атаки на узлы сети или сам экран. Вследствие защитных ограничений могут быть заблокированы некоторые необходимые пользователю службы, такие как Telnet, FTP, SMB, NFS, и т.д. Поэтому настройка файрвола требует участия специалиста по сетевой безопасности. В противном случае вред от неправильного конфигурирования может превысить пользу. 18 19 На сайте http://www.matousec.com/ в рамках проекта по тестированию файрволов были проведены их испытания и сравнение. Рекомендуемые файрволы 20 Не рекомендуемые сайтом http://www.matousec.com/файрволы 21 22 D-Link DFL-200 Cisco ASA 5500 Series ZyXEL ZyWALL P1 23 Comodo Internet Security 5.10 Kaspersky Internet Security 2012 24 25 Программы восстановления данных поддерживают работу с носителями •Жесткие диски с интерфейсами IDE, SCSI, SATA и др.; •Firewire накопители; •Отдельные разделы; •Оптические диски (CD, DVD, Blu-ray Disc, HD DVD и др.); •Дискеты; •Образы дисков; •Карты памяти (Compact Flash, Smart Media, Secure Digital и др.); •USB Flash накопители, диски. 26 Примеры программ восстановления данных •GetDataBack; •WinMend Data; •Auslogics Emergency Recovery; •Undelete Plus; •Recover My Files; •O&O UnErase; •EasyRecovery; •Handy Recovery. 27 Использование точек восстановления (Restore Points) Для работы с точками восстановления используется приложение \windows\system32\restore\rstrui.exe (Пуск-Программы-Стандартные-Служебные- Восстановление системы). 28 Использование точек восстановления (Restore Points) Для получения копии состояния системы "Пуск" - "Выполнить"- ntbackup.exe 29 ПРОГРАМНЫЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ 30 30 Функции средств защиты информации от несанкционированного доступа Средства защиты информации от несанкциониров анного доступа обеспечивают: 31 31 Средства анализа защищенности •Nessus Security Scanner (www.nessus.org) •NetRecon 3.0+SU7 (www.axent.ru) •Internet Scanner (www.iss.net) •CyberCop Scanner (www.pgp.com) •HackerShield (www.bindview.com) •• Security Administrator's Research Assistant (SARA) (www.www- arc.com/sara/) •System Analyst Integrated Network Tool (SAINT) (www.wwdsi.com) •Retina (www.eeeye.com) 32 Secret Net - это система защиты конфиденциальной информации на серверах и рабочих станциях от несанкционированного доступа. Возможности Secret Net • Разграничение доступа к защищаемым данным и устройствам • Управление доступом пользователей к конфиденциальной информации • Управление доступом пользователей к конфиденциальной информации • Идентификация и аутентификация пользователей • Защита от загрузки с внешних носителей • Замкнутая среда • Контроль целостности • Ведение журналов событий, аудит 33 34 35 36 Система обнаружения вторжений (СОВ) — программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Интернет. Соответствующий английский термин — Intrusion Detection System (IDS). Системы обнаружения вторжений обеспечивают дополнительный уровень защиты компьютерных систем. Системы обнаружения вторжений используются для обнаружения некоторых типов вредоносной активности, которая может нарушить безопасность компьютерной системы. К такой активности относятся сетевые атаки против уязвимых сервисов, атаки, направленные на повышение привилегий, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения (компьютерных вирусов, «троянов» и «червей»). Intrusion Detection System Схема развёртывания NIPS и NIDS Snort – система IDS/IPS Набор правил Snort 39 Check Point IPS предоставляет исключительные возможности предотвращения вторжений на многогигабитных скоростях. Система обеспечивает лучшие в отрасли защиту и производительность системы безопасности. Эта IPS - это надежная защита клиентского ПО, серверов, операционных систем от угроз безопасности, в т.ч. вредоносного ПО, червей и др. Для достижения высочайшего уровня сетевой защиты многоуровневый механизм IPS Threat Detection Engine использует множество различных методов обнаружения и анализа, в том числе: использование сигнатур уязвимостей и попыток их использования, выявление аномалий, анализ протоколов. Механизм IPS способен быстро фильтровать 90% входящего трафика без необходимости проведения глубокого анализа трафика, благодаря чему на наличие атак анализируются лишь соответствующие сегменты трафика, что ведет к понижению расходов и повышению точности. DLP DLP-система (Data Leak Prevention - предотвращение утечек данных) Хост модули Сетевой модуль устанавливаются на рабочие станции пользователей и обеспечивают контроль действий производимых пользователем в отношении классифицированных данных осуществляет анализ передаваемой по сети информации и контролирует трафик выходящей за пределы защищаемой информационной системы Продукты Корпорации IBM (подразделение Internet Security Системы предотвращения атак Systems) IBM Proventia Network Intrusion Prevention System (IPS) IBM Proventia Network Multi-Function Security (MFS) IBM Proventia Desktop Endpoint Security IBM Proventia Server Intrusion Prevention System (IPS) IBM RealSecure Server Sensor Системы обнаружения атак IBM Proventia Network Intrusion Prevention System (IPS) IBM RealSecure Network (IDS) Системы безопасности «все в одном» IBM Proventia Network Multi-Function Security (MFS) Защита электронной почты IBM Proventia Network Multi-Function Security (MFS) IBM Proventia Mail Filter IBM Proventia Network Mail Security System Защита рабочих станций IBM Proventia Desktop Endpoint Security Защита серверов IBM Proventia Server Intrusion Prevention System (IPS) IBM RealSecure Server Sensor Управление уязвимостями IBM Internet Scanner IBM Proventia Network Enterprise Scanner Управление безопасностью IBM Proventia Management SiteProtector IBM Proventia Management SiteProtector SecureSync, Integrated Failover System IBM Proventia Management SiteProtector SecurityFusion IBM Proventia Management SiteProtector Third Party Module Фильтрация Web контента IBM Proventia Network Multi-Function Security (MFS) IBM Proventia Web Filter IBM Proventia Management SiteProtector Система централизованного управления SiteProtector выпускается в виде программного комплекса и в виде программно-аппаратного устройства SiteProtector Management Appliance SP1001 44 IBM Proventia Management SiteProtector — это программно-аппаратное обеспечение IBM для управления инфраструктурой безопасности. IBM Proventia Management SiteProtector 45 Proventia Desktop предлагает высокоэффективную, многоуровневую защиту, объединяя в себе передовые технологии информационной безопасности: FortiGate -Устройство комплексной сетевой безопасности. Обеспечивает высокую производительность и качественный уровень защиты 47 FortiWiFi • Серия устройств добавляющая функционал встроенной беспроводной точки доступа 802.11a/b/g/n к устройствам комплексной безопасности FortiGate. FortiDB • FortiDB - это современные решения по защите баз данных, которые помогают большим предприятиям и облачным сервис провайдерам защищать свои базы данных и приложения от внутренних и внешних угроз. Гибкая структура политик безопасности позволяет FortiDB быстро и легко внедрять внутренний ИТ-контроль активности БД, проводить ИТ-аудит и проверку соответствия требованиям. Описание FortiWeb FortiWeb - это семейство межсетевых экранов для WEBприложений, которое обеспечивает защиту, балансировку и ускорение работы web-приложений, баз данных и обмена информацией между ними. FortiWeb FortiWeb Устройство Fortinet FortiBalancer 1000 идеально подходит для средних и крупных предприятий, среднего размера сайтов и интернет магазинов. Он имеет пропускную способность в 4Gbps (GigaBytes per second - гигабайт в секунду, скорость передачи информации), 4 млн. соединений и аппаратно ускоренную поддержку 12 000 SSL(Secure Sockets Layer — уровень защищённых сокетов) соединений в секунду. FortiBalancer 1000 способен справится с самыми требовательными приложениями. 51 FortiAnalyzer – централизованная аналитика и отчетность Семейство решений FortiAnalyzer собирает, анализирует и регистрирует данные о событиях с устройств сетевой безопасности Fortinet или syslog-совместимых устройств. Используя набор легко изменяемых шаблонов отчетов, можно отфильтровать и оценить события по различным параметрам, включая: трафик, события, вирусы, web-контент, и содержимое почтовых сообщений – с целью определения состояния безопасности системы и ее соответствия нормативным актам и стандартам. 52 53 Система обнаружения вторжений (СОВ) — программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Интернет. Соответствующий английский термин — Intrusion Detection System (IDS). Системы обнаружения вторжений обеспечивают дополнительный уровень защиты компьютерных систем. Системы обнаружения вторжений используются для обнаружения некоторых типов вредоносной активности, которая может нарушить безопасность компьютерной системы. К такой активности относятся сетевые атаки против уязвимых сервисов, атаки, направленные на повышение привилегий, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения (компьютерных вирусов, троянов и червей) Система обнаружения вторжений (СОВ) (англ. Intrusion Detection System (IDS)) — программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа (вторжения или сетевой атаки) в компьютерную систему или сеть. Общая схема функционирования IDS В сетевой IDS/IPS, сенсоры расположены на важных для наблюдения точках сети, часто в демилитаризованной зоне, или на границе сети. Сенсор перехватывает весь сетевой трафик и анализирует содержимое каждого пакета на наличие вредоносных компонентов. Протокольные IDS/IPS используются для отслеживания трафика, нарушающего правила определенных протоколов либо синтаксис языка (например, SQL). В хостовых IDS/IPS сенсор обычно является программным агентом, который ведет наблюдение за активностью хоста, на который установлен. Также существуют гибридные версии перечисленных видов IDS/IPS. Сетевая IDS/IPS (Network-based IDS/IPS, NIDS/NIPS) отслеживает вторжения, проверяя сетевой трафик и ведет наблюдение за несколькими хостами. Сетевая система обнаружения вторжений получает доступ к сетевому трафику, подключаясь к хабу или свитчу, настроенному на зеркалирование портов, либо сетевое TAP устройство. Основанное на протоколе IDS/IPS (Protocol-based IDS/IPS, PIDS/PIPS) представляет собой систему (либо агента), которая отслеживает и анализирует коммуникационные протоколы со связанными системами или пользователями. Для веб-сервера подобная IDS/IPS обычно ведет наблюдение за HTTP и HTTPS протоколами. При использовании HTTPS IDS/IPS должна располагаться на таком интерфейсе, чтобы просматривать HTTPS пакеты еще до их шифрования и отправки в сеть. Основанная на прикладных протоколах IDS/IPS (Application Protocol-based IDS/IPS, APIDS/APIPS) — это система (или агент), которая ведет наблюдение и анализ данных, передаваемых с использованием специфичных для определенных приложений протоколов. Например, на вебсервере с SQL базой данных IDS/IPS будет отслеживать содержимое SQL команд, передаваемых на сервер. Узловая IDS/IPS (Host-based IDS/IPS, HIDS/HIPS) — система (или агент), расположенная на хосте, отслеживающая вторжения, используя анализ системных вызовов, логов приложений, модификаций файлов (исполняемых, файлов паролей, системных баз данных), состояния хоста и прочих источников. Гибридная IDS/IPS совмещает два и более подходов к разработке IDS/IPS. Данные от агентов на хостах комбинируются с сетевой информацией для создания наиболее полного представления о безопасности сети. Обычно IDS включает: Сенсорную подсистему, предназначенную для сбора событий, связанных с безопасностью защищаемой сети или системы; Подсистему анализа, предназначенную для выявления сетевых атак и подозрительных действий; Хранилище, в котором накапливаются первичные события и результаты анализа; Консоль управления, позволяющая конфигурировать IDS, наблюдать за состоянием защищаемой системы и IDS, просматривать выявленные подсистемой анализа инциденты. По способам мониторинга IDS системы подразделяются на network-based (NIDS) и host-based (HIDS). Основными коммерческими IDS являются network-based. Эти IDS определяют атаки, захватывая и анализируя сетевые пакеты. Слушая сетевой сегмент, NIDS может просматривать сетевой трафик от нескольких хостов, которые присоединены к сетевому сегменту, и таким образом защищать эти хосты. Преимущества: Большое покрытие для мониторинга и в связи с этим централизованное управление; Несколько оптимально расположенных NIDS могут просматривать большую сеть. Не влияют на производительность и топологию сети. NIDS обычно являются пассивными устройствами, которые прослушивают сегменты сети без воздействия на её нормальное функционирование. Таким образом, обычно бывает легко модифицировать топологию сети для размещения таких IDS. Недостатки: Обладают высокой ресурсоёмкостью; Для NIDS может быть трудно обрабатывать все пакеты в большой или занятой сети, и, следовательно, они могут пропустить распознавание атаки, которая началась при большом трафике. Требуют дополнительной настройки и функциональности сетевых устройств; Например, многие коммутаторы, на которых построены сети, не предоставляют универсального мониторинга портов, и это ограничивает диапазон мониторинга сенсора NIDS только одним хостом. Даже когда коммутаторы предоставляют такой мониторинг портов, часто единственный порт не может охватить весь трафик, передаваемый коммутатором. Не могут анализировать зашифрованную информацию; Эта проблема возрастает, чем больше организации (и атакующие) используют VPN. Не могут распознать результат атаки; NIDS не могут сказать была ли атака успешной, они могут только определить, что атака была начата. Это означает, что после того как NIDS определит атаку, администратор должен вручную исследовать каждый атакованный хост для определения, происходило ли реальное проникновение. Некоторые NIDS имеют проблемы с определением сетевых атак, которые включают фрагментированные пакеты. Такие фрагментированные пакеты могут привести к тому, что IDS будет функционировать нестабильно. Host-based IDS имеют дело с информацией, собранной внутри единственного компьютера. Такое выгодное расположение позволяет HIDS анализировать деятельность с большой достоверностью и точностью, определяя только те процессы и пользователей, которые имеют отношение к конкретной атаке в ОС. НIDS обычно используют информационные источники двух типов: результаты аудита ОС и системные логи. Преимущества: Имеют возможностью следить за событиями локально относительно хоста, могут определять атаки, которые не могут видеть NIDS; Могут функционировать в окружении, в котором сетевой трафик зашифрован; Это становится возможным, когда host-based источники информации создаются до того, как данные шифруются, и/или после того, как данные расшифровываются на хосте назначения. Не требуют дополнительной функциональности сетевых устройств. Например, на функционирование HIDS не влияет наличие в сети коммутаторов. Недостатки: Не имеют централизованного управления; HIDS более трудны в управлении, так как они должны быть сконфигурированы и управляться для каждого целевого хоста. Могут быть блокированы некоторыми DoS-атаками или даже запрещены; Так как по крайней мере источники информации (сенсоры) или часть средств анализа для HIDS расположены на том же хосте, который является целью атаки, то, как составная часть атаки, IDS может быть атакована и запрещена. Обладают высокой ресурсоёмкостью; HIDS используют вычислительные ресурсы хостов, за которыми они наблюдают, что влияет на производительность наблюдаемой системы. Малое покрытие для мониторинга. HIDS не полностью соответствуют возможности определения сканирования сети или других аналогичных исследований, когда целью является вся сеть, так как IDS наблюдает только за сетевыми пакетами, получаемыми конкретным хостом. Система предотвращения вторжений (англ. Intrusion Prevention System (IPS)) — программное или аппаратное средство, которое осуществляет мониторинг сети или компьютерной системы в реальном времени с целью выявления, предотвращения или блокировки вредоносной активности. В целом IPS по классификации и свои функциям аналогичны IDS. Главное их отличие состоит в том, что они функционируют в реальном времени и могут в автоматическом режиме блокировать сетевые атаки. Каждая IPS включает в себя модуль IDS. Как уже было сказано выше, правильное размещение систем IDS/IPS в сети не оказывает влияния на её топологию, но зато имеет огромное значение для оптимального мониторинга и достижения максимального эффекта от её защиты. Snort является открытой Network Intrusion Detection/Prevention System (NIDS/NIPS) системой, позволяющей проводить анализ трафика в реальном времени, а также логинг пакетов в IP сетях. Он позволяет анализировать протоколы верхних уровней на предмет поиска и соответствия нужного содержимого и может использоваться для обнаружения различных атак, таких как buffer overflows, stealth port scans, CGI attacks, SMB probes, OS fingerprinting attempts и других. Snort использует гибкий язык написания правил, который позволяет охарактеризовать интересный трафик для сбора или анализа, а также имеет детектор атак, имеющий модульную архитектуру. Возможности данной IDS: - Плохой трафик - Использование эксплоитов (выявление Shellcode) - Сканирование системы (порты, ОС, пользователя и т.д.) - Атаки на такие службы как Telnet, FTP, DNS и т.д.) - Атаки DOS/DDOS - Атаки связанные с Web-серверами - Атаки на базы данных - Вирусы -Web-фильтры и т.д. Программный блейд Check Point IPS предоставляет исключительные возможности предотвращения вторжений на многогигабитных скоростях. Блейд обеспечивает лучшие в отрасли защиту и производительность системы безопасности. Блейд IPS - это надежная защита клиентского ПО, серверов, операционных систем от угроз безопасности, в т.ч. вредоносного ПО, червей и др. Для достижения высочайшего уровня сетевой защиты многоуровневый механизм IPS Threat Detection Engine использует множество различных методов обнаружения и анализа, в том числе: использование сигнатур уязвимостей и попыток их использования, выявление аномалий, анализ протоколов. Механизм IPS способен быстро фильтровать 90% входящего трафика без необходимости проведения глубокого анализа трафика, благодаря чему на наличие атак анализируются лишь соответствующие сегменты трафика, что ведет к понижению расходов и повышению точности. Международные исследовательские и сервисные центры Check Point осуществляют поддержку систем IPS, в т.ч. лучшую защиту от уязвимостей Microsoft. В решении IPS применяются высокоуровневые средства динамического управления компании Check Point, что позволяет графически отображать только значимую информацию, легко и удобно изолировать данные, требующие дальнейших действий со стороны администратора, а также соответствовать нормативным требованиям и стандартам отчетности. Кроме того, решения Check Point IPS - как программный блейд IPS, так и аппаратное устройство Check Point IPS-1 - управляются с помощью единой консоли управления SmartDashboard IPS, что обеспечивает унифицированное управление средствами IPS. Check Point IPS-1 обеспечивает сильную, надежную и динамическую защиту. Кроме того, исключительные возможности управления в IPS-1 увеличивают эффективность работы администораторов и обеспечивают малое время автоматического реагирования. Высокоуровневые графические представления панели управления IPS1 Management Dashboard позволяют администраторам быстро выявлять и реагировать на угрозы безопасности в сети. Поскольку на основе архитектуры Check Point объединены средства управления и поддержки IPS-1, сетевые администраторы могут оперативно распространять обновления IPS по всей сетевой инфраструктуре. Более того, интуитивно понятное представление Check Point позволяет снизить затраты на обучение по IPS-1 и повысить эффективность работы администратора.