24_Райх_Защита_сетей

реклама

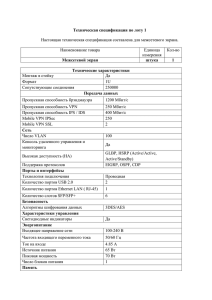

Особенности защиты информации в вычислительных сетях к.т.н. Райх В.В. Рассматриваемые вопросы Угрозы информации при работе в сети Классификация компьютерных атак Обзор средств защиты информации в вычислительных сетях Технология межсетевых экранов Технология виртуальных частных сетей (VPN) Слоевая безопасность Угрозы информации при работе в сети Перехват электронной почты и другой информации Нарушение целостности информации Перегрузка и нарушение работы серверов Кража услуг Мониторинг работы, составление «портрета» использования сети Выявление внутренней структуры сети Классификация компьютерных атак Атаки на компьютерные системы Характер воздействия Наличие обратной связи Пассивное Без обратной связи Активное С обратной связью Цель воздействия Нарушение целостности Условие начала Расположение злоумышленника Удаленное Внутри сегмента За пределами сегмента Локальное По запросу Уровень ЭМВОС Физический Канальный Сетевой Транспортный Сеансовый Представления Нарушение секретности По событию Нарушение доступности Без условия Прикладной Реализация некоторых компьютерных атак Sniffing – прослушивание канала IP spoofing, DNS spoofing – подмена адресов Ping flooding – шторм ICMP запросов Smurf – шторм ICMP ответов Фрагментация пакетов, нестандартные значения полей протоколов Навязывание пакетов и ложных маршрутов Средства защиты информации в сети Контроль внешнего периметра Контроль сетевых служб Разграничение доступа к ресурсам Регистрация и анализ событий Динамический мониторинг Контроль внешнего периметра сети Internet Маршрутизатор "Слабый" фильтр Брандмауэр "Жесткий" фильтр Концентратор Серверы услуг Внутренняя сеть Контроль внешнего периметра сети Маршрутизатор Фильтрация пакетов Трансляция адресов Сервер-посредник Кэширование Перенаправление запросов Брандмауэр Маскировка портов Фильтрация данных прикладного уровня Предотвращение DoS атак Обнаружение нарушителя Ведение журналов Динамический мониторинг атак Работа в реальном масштабе времени Системный и сетевой уровень отслеживаемых событий Обнаружение известных атак по сигнатурам Автоматическое реагирование на обнаруженные атаки Технология VPN Сеть филиала с клиентским ПО для VPN Удаленный клиент с ПО для VPN Модем Internet Концентратор Шлюз VPN Шлюз VPN Концентратор Корпоративная сеть, ПК с клинтским ПО для VPN Технология VPN Инфраструктура Каналы глобальной сети Internet Защищенные протоколы IPSec: AH, ESP, IKE PPTP, L2TP Шлюзы VPN Маршрутизаторы Брандмауэры Сетевые ОС Специальное оборудование Специальное ПО Технология установления защищенного соединения Предложения о параметрах соединения Подтверждение принятого предложения Обмен открытыми ключами Генерация закрытого ключа по алгоритму Диффи-Хеллмана Обмен закрытыми идентификаторами и цифровыми подписями Особенности защиты информации в вычислительных сетях к.т.н. Райх В.В.