Аппаратные решения Thales для защиты финансовой и корпоративной

реклама

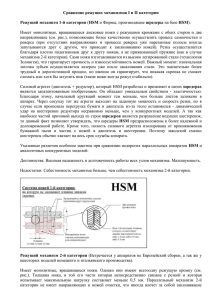

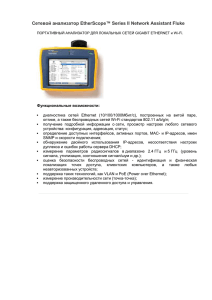

I Решения Thales e-Security Профиль I Мировой лидер в области критически важных информационных систем Три основных области деятельности ● АЭРОКОСМИЧЕСКАЯ ОТРАСЛЬ ● ОБОРОНА ● СИСТЕМЫ БЕЗОПАСНОСТИ - 40% - 30% - 30% } €13 млрд. годового дохода Глобальная компания ● Fortune 500 ● 11-ый в мире по размеру военный производитель ● 68 000 сотрудников по всему миру ● присутствие в 100 странах 1 I Три основных области деятельности Оборона 40 % Аэрокосмическая отрасль 30 % Воздушные Сухопутные Морские Объединенные Безопасность 30 % 2 Акционеры Thales I Правительство Франции 27 % В свободном обращении 47 % Принадлежат работникам (3 %) Принадлежат Thales (1,9 %) 26 % 198,7 миллионов акций 21млрд.€ 3 Мировое присутствие Thales e-Security I ● Офисы в 8 странах ● ● ● ● ● ● ● ● Англия Германия Франция США Гонг-Конг Япония Австралия Россия ● Дистрибьюторы и реселлеры более чем в 100 странах 4 Thales e-Security I ● Подразделение Thales e-Security – мировой поставщик криптографических решений высокого уровня защиты и качества для корпоративных и государственных заказчиков, обеспечивающих безопасность: ● Данных при передаче ● Данных при хранении ● Данных при использовании 5 I Военные технологии для коммерческих заказчиков Проверенный поставщик решений по информационной безопасности Для государственных, оборонных и коммерческих организаций по всему миру №1 в Европе По решениям информационной безопасности для госсектора №1 в мире Для банковского сектора №1 в мире Для производственного сектора Решения Thales используют •55 правительств •19 из 20 крупнейших банков (80% всех в мире) •3 крупнейших фармацевтических компании •4 крупнейших энергетических компании •9 из 10 крупнейших технологических компаний 6 I Уникальные преимущества решений Thales ● Нет аналогов на отечественном рынке ● Множество внедрений в России ● Репутация которой доверяют правительства и военные ● Более 40 лет на рынке ИТ безопасности ● Лидирующая производительность ● Поддержка всех отраслевых криптографических стандартов Решения Thales e-Security I Защита платежей Строгая аутентифика ция Защита приложений Защита связи Защита хранилищ - Платежные системы MasterCard, Visa, & AMEX - Выпуск карт - Для банков, эмитентов, эквайеров и платежных систем - Комплексная аутентификация - Управление аутентификацией - Мобильная аутентификация - Подпись транзакций - Одноразовые подписи - Поддержка токенов - CAP / 3D-Secure - nShield HSM для защиты криптографических ключей и предотвращения утечки информации - Временные метки для валидации документов -Ethernet шифрование без задержек - Подключение сетей, выделенные каналы и групповая пересылка - Шифрование лент - Управление ключами шифрования БД - Управление ключами шифрования систем хранения 8 Решения Thales e-Security I 1. Безопасность платёжных систем • payShield Payment Security 3. Решения общего назначения • CryptoStor • TEMS • nShield 2. Строгая аутентификация • SafeSign Identity Security • Datacryptor Storage Security Applicatio n Security Network Security 9 Продукты для платёжных систем I ● payShield 9000 ● ● ● ● Безопасность карточных транзакций Выпуск банковских карт Криптографическая защита PIN-кодов Первое устройство сертифицированное по PCI HSM 10 I Знакомство с payShield 9000 ● ● ● ● ● ● ● ● Разработан специально для защиты платежных систем Первый платежный HSM с высокими показателями производительности Максимальная скорость трансляции ПИН-блока в секунду - 1500 tps Разработан в соответствии с последними требованиями и стандартами безопасности FIPS и PCI Удаленное управление позволяет значительно снизить расходы на обслуживание модулей Модульное ПО с возможностью расширения функциональности Полная обратная совместимость со всеми моделями RG7000 и HSM 8000 Широкий спектр услуг включая настройки программного обеспечения 11 I Сравнение: HSM 8000 и payShield 9000 Особенности HSM 8000 payShield 9000 Базовое ПО 1 лицензия 4 лицензии на выбор для каждой системы Поддержка многокомпонентных мастер-ключей LMK Да Да Механизм загрузки микропрограмм Программа Image Loader USB или FTP интерфейс Защита под-системы SGSS сертифицирована по стандарту FIPS 140-2 Level 3 TSPP соответствует стандарту FIPS 140-2 Level 3 и PCI HSM Максимальный показатель трансляций ПИН-блока в секунду 800 tps 1500 tps Максимальная производительность при генерации ключа 1024 bit RSA 3 в секунду 10 в секунду Электропитание От 1 источника От 2 источников Управление портами 9 way D-Type serial ports Ethernet для локального/удаленного управления USB Ethernet для локального/удаленного управления Коммуникационные интерфейсы 10/100 Mbps Ethernet, ESCON, SNA/SLDC 10/100/1000 Mbps Ethernet 12 Безопасность платежных операций I Создан в соответствии: FIPS 140-2 Level 3 – наиболее широко примененный стандарт безопасности для криптографических модулей Предыдущий стандарт Payments Card Industry Hardware Security Module standard (PCI HSM) Функции шифрования, генерация Защита от вскрытия Крепкий стальной корпус – изащита электромагнитного от электромагнитногоизлучения излучения Защита от вскрытия, случайных чисел и защита важной информации высокий уровеньподсистемы шифрования и с использованием TSPP безопасная генерация ключей в соответствии с требованиям безопасности FIPS 140-2 Level 3 Оборудован датчиками движения, Защита от напряжения вскрытия и температуры Кнопка Быстрая удаления деактивация Внутренний датчик Защита от вскрытия вскрытия Повременной Датчик журнал аудита времени SmartCard для двухфакторной Авторизация офицеров аутентификации операторов безопасности Два ключа для установки режима работы HSM Доступ для офицеров безопасности и для фиксации его в стойке Оборудован пломбами Защита от вскрытия на верхней панели модуля 13 Решения по защите приложений I ● nShield Connect ● HSM общего назначения для дата-центров ● Подключение по Ethernet ● Одновременная поддержка множества приложений ● nShield Solo ● HSM общего назначения в виде платы ● PCI и PC Express ● nShield Edge ● портативный HSM общего назначения ● Ethernet и USB 14 Атаки на криптографические ключи I ●Кража резервных копий, системных данных или носителей информации позволяет легко обнаружить криптографические ключи ● ● ● ● Обратное шифрование данных Кража параметров доступа Создание фальшивых подписей Замена на вредоносные ключи “Software security is soft security: hardware is required” John Pescatore, Gartner Как Вы считаете, в каком из блоков памяти хранится ключ? 15 I Программные vs аппаратные решения Функция безопасности Security Control Изоляция ключей и крипто-процессов Isolation of key material and crypto Защита от физического взлома processes Anti-tamper techniques for physical Строгое распределение protection администрирования Strongly segregated administration domainsаутентификация Строгая администраторов Strong authentication for administrators Двойной контроль Strongly взаимный enforced dual controls for изменений mutual supervision Processing offload to boost capacity Балансирование нагрузки Программные Software Based решения Systems Thales nShield nShield - No + Yes - + No - + No Опция Option - Yes No No Yes + Yes Yes + Yes + 16 Применения nShield I ●Две широкие области применения для nShield ● Идентификация и Доступность (PKI, электронно-цифровая подпись) ● Защита от утечки данных (e.g. Шифрование данных) PKI Аутентификация и Управление учетными данными Уровневое шифрование баз данных и приложений Защита связи SSL, VPN, DNS, XML Электронная подпись и документов Повременной журнал аудита 17 I Решения по строгой аутентификации ● SafeSign Authentication Server ● Проверка ЭЦП ● Продвинутая аутентификация ● SafeSign Management Server ● Выпуск токенов и управление устройствами ● Смарткарты ● Одноразовые пароли ● Мобильные телефоны 18 I Типовые угрозы в реальной среде Работа в открытой среде Интернет Компьютер клиента не является доверенной средой Вся передаваемая информация не тайна Вся передаваемая информация может быть изменена по пути Выманивание информации с использованием методов социальной инженерии Фишинг Подставные сайты Специально разработанные вирусы – трояны Угрозы для серверной части Инсайд, коммерческий подкуп, шантаж … 19 I Примеры выуживания паролей 20 I Механизмы защиты Строгая Аутентификация пользователей Действительно ли перед нами тот кто мы думаем? Проверка целостности транзакций Соответствует ли пришедшая транзакция запрошенной клиентом? Аудит операций Кто, когда, какую выполнял операцию и по какому праву? 21 Механизмы аутентификации Стоимость I Безопасность 22 I Множество механизмов аутентификации ●Простой пароль - однозначно нет ●Одноразовые пароли на основе времени/события ●Запрос – ответ, обеспечение целостности транзакции ●EMV механизмы, CAP ●На основе несимметричных алгоритмов (PKI) ●Специфические механизмы привязки к мобильным устройствам 23 Решения по защите сетей I ● Datacryptor Advanced Platform ● Link and IP encryptor ● 100Mbps ● Datacryptor Layer 2 ● Ethernet Layer 2 and SONET/SDH ● 100Mbps, 1Gbps and 10Gbps ● Multi-point and MPLS 24 I Решения по защите баз данных ● Thales Encryption Manager for Storage ● Хранение и управление ключами ● Использует IBM Tivoli Key Lifecycle Manager ● Безопасность корпоративных ключей ● Key Management Infrastructure Protocol (KMIP) toolkit 25 I Thank you Thales e-Security Ключ к безопасности информационных технологий 26