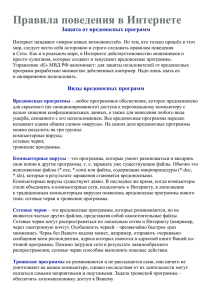

Виды вредоносного программного обеспечения

реклама

- это любое программное обеспечение, предназначенное для обеспечения получения несанкционированного доступа к информации, хранимой на ЭВМ с целью причинения вреда (ущерба) владельцу информации и/или владельцу ЭВМ (сети ЭВМ). Не приносящие прямую материальную выгоду тому, кто разработал (установил) вредоносную программу: – хулиганство; – шутка; – вандализм, в том числе на религиозной, националистической, политической почве; – самоутверждение, стремление доказать свою квалификацию. Приносящие прямую злоумышленнику: материальную выгоду – хищение конфиденциальной информации, включая получение доступа к системам банк-клиент, получение PIN кодов кредитных карточек и т.д.; – получение контроля над удаленными компьютерными системами с целью распространения спама с многочисленных компьютеров-зомби; – получение контроля над удаленными компьютерными системами с целью организации вирусных атак; – предлагающие оплатить несуществующие услуги, например, по якобы удалению вирусов с ПК (ложные антивирусы); – напрямую вымогающие деньги пользователя, например, требующие отправить платное СМС для того, чтобы разблокировать зараженный ПК. 1. Троянская программа - вредоносная программа, проникающая на компьютер под видом безвредной — кодека, скринсейвера, хакерского ПО и т.д. «Троянские кони» не имеют собственного механизма распространения. Троянские программы помещаются злоумышленником на открытые ресурсы, носители информации или присылаются с помощью служб обмена сообщениями (например, электронной почтой) из расчета на их запуск на компьютере. 2. Компьютерный вирус – это программа, которая обладает способностью без предупреждения пользователя создавать свои копии и внедрять их в различные объекты и ресурсы компьютера и компьютерных сетей. При этом такие копии сохраняют способность дальнейшего распространения. Компьютерные вирусы могут производить нежелательные действия без ведома пользователя Вирусы распространяются, внедряя себя в код других программ или же заменяя собой другие программы. 3. Сетевой червь - разновидность самовоспроизводящихся компьютерных программ, распространяющихся в локальных и глобальных компьютерных сетях. Черви могут использовать различные механизмы распространения. Некоторые черви требуют определенного действия пользователя для распространения (например, открытия инфицированного сообщения электронной почты). Другие черви могут распространяться автономно, выбирая и атакуя компьютеры в полностью автоматическом режиме. 4. Руткит - программа или набор программ для скрытия следов присутствия злоумышленника или вредоносной программы в системе. Кроме непосредственно себя руткит может маскировать присутствие в системе любых описанных в его конфигурации каталогов и файлов на диске. Вредоносной нагрузкой может быть: • создание помех работе пользователя (по ошибке, в шутку или для достижения других целей): – вандализм: уничтожение данных (стирание или переписывание данных на диске, труднозамечаемые повреждения файлов) и оборудования; – шифрование файлов при вирусной атаке; • шпионаж за пользователем: – постановка ложных ссылок, ведущих на поддельные вебсайты с регистрацией. «Зарегистрировавшись» на таком сайте, пользователь отдаёт злоумышленникам свой пароль; – похищение данных, представляющих ценность или тайну, в том числе информации для несанкционированного доступа к ресурсам, выуживание деталей касательно банковских счетов, которые могут быть использованы в преступных целях и т.д. – регистрация нажатий клавиш с целю кражи информации такого рода, как пароли и номера кредитных карточек; • использование ресурсов заражённого компьютера в преступных целях: – получения несанкционированного доступа к ресурсам самого компьютера или ресурсам, доступным через него, в том числе прямое управление компьютером; – выведения из строя или отказа обслуживания компьютерных систем, сетей; – сбор адресов электронной почты и распространение спама; – использование телефонного модема для совершения дорогостоящих звонков, что влечёт за собой значительные суммы в телефонных счетах; • прочие виды незаконной деятельности: – распространение других вредоносных программ (например, «троянский конь», распространяющий вирус); – дезактивация антивирусов и брандмауэров. • прекращение или сильное замедление работы интернета; • усиление шума, исходящего от компьютера (создаётся усиленной работой жёстких дисков); • изменение домашней страницы в браузере, автоматическое открытие окон с незнакомыми вам страницами; • изменение обоев на рабочем столе; • появление звука от работы флоппи-дисковода при отсутствии в нём дискеты; • запрет на изменение настроек компьютера; • невозможность запустить исполняемый файл (выдаётся сообщение об ошибке); • всплывание окон системных сообщений с непривычным текстом, в том числе содержащих неизвестные веб-адреса и названия; • мониторы интернета показывают фальшивую закачку видеопрограмм, игр, которые вы не закачивали и не посещали; • произвольное проигрывание звуков и/или изображений, демонстрация фотоснимков; • перезапуск компьютера во время старта какой-либо программы; • случайное и/или беспорядочное отключение компьютера. Стопроцентной защиты от всех вредоносных программ не существует. Чтобы снизить риск потерь от воздействия вредоносных программ, рекомендуется: • использовать современные операционные системы, имеющие серьёзный уровень защиты от вредоносных программ; • своевременно устанавливать обновления для операционной системы и программ; • постоянно работать на персональном компьютере исключительно под правами пользователя, а не администратора, что не позволит большинству вредоносных программ инсталлироваться на персональном компьютере; • использовать специализированные программные продукты, которые для противодействия вредоносным программам используют эвристические (поведенческие) анализаторы; • использовать антивирусные программные продукты известных производителей, с автоматическим обновлением сигнатурных баз; • использовать персональный Firewall, контролирующий выход в сеть Интернет с персонального компьютера на основании правил, которые устанавливает сам пользователь; • ограничить физический доступ к компьютеру посторонних лиц; использовать внешние носители информации только от проверенных источников; не открывать компьютерные файлы, полученные от ненадёжных источников; отключить автозапуск со сменных носителей, что не позволит запускаться кодам, которые находятся на нем без ведома пользователя.