Видеокамера

реклама

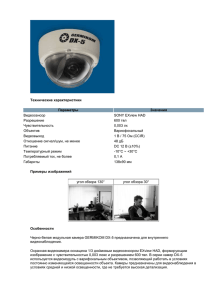

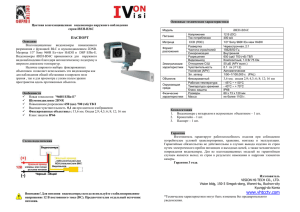

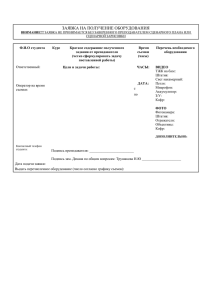

Учебный модуль: Основы информационной безопасности Тема 3: Направления обеспечения информационной безопасности Лопухов Виталий Михайлович [email protected] к.т.н., доцент 2013 1 1 Физические средства инженерно-технической защиты Вопрос 3.3.1: 2 Реализация физических средств ЗИ: механические электромеханические электронные электронно-оптические радио- и радиотехнические другие 3 Цели применения физических средств защиты охрана территории предприятия и наблюдение за ней; охрана зданий, внутренних помещений и контроль за ними; охрана оборудования, продукции, финансов и информации; осуществление контролируемого доступа в здания и помещения. 4 Физические средства являются первой преградой для злоумышленника при реализации им заходовых методов доступа 5 5 Средства защиты информации можно разделить на: пассивные - физические (инженерные) средства, технические средства обнаружения, приборы контроля радиоэфира, линий связи и т.д.; активные - источники бесперебойного питания, шумогенераторы, скремблеры, устройства отключения линии связи, программноаппаратные средства маскировки информации и др. 6 Физические системы защиты ФСЗ Системы ограждения и физической изоляции Обеспечивают: - защиту объектов по периметру; - защиту элементов зданий и помещений - защиту объемов зданий и помещений Системы контроля доступа Обеспечивают: - контроль доступа на охраняемые объекты; - защиту документов, данных, файлов; Запирающие устройства и хранилища Включают: - различные системы запирающих устройств (механические, электромеханические, электронные); - Различные системы шкафов и хранилищ. 7 Физические средства защиты информации СРЕДСТВА ЗАЩИТЫ ПРЕДУПРЕЖДЕНИЯ ОБНАРУЖЕНИЯ СИСТЕМЫ ЛИКВИДАЦИИ УГРОЗ 8 Физические средства защиты: Системы контроля доступа Для защиты периметра ИС создаются: охранные и охранно-пожарные системы (системы охранной и пожарной сигнализации); охранное освещение; системы видеонаблюдения (охранное телевидение); системы контроля и управления доступом (СКУД); средства физической защиты. 9 ФИЗИЧЕСКИЕ средства защиты: Системы ограждений и физической изоляции обеспечивают защиту объектов по периметру, элементов и объёмов зданий и помещений Двери Окна, решётки, ставни, жалюзи Ограждения (огнезащитные, повышенной звукоизоляции, водостойкие, противоударные, пуленепробиваемые, противовзломные, …) 10 Ограждения и физическая изоляция Большое внимание уделяется созданию систем физической защиты, совмещенных с системами сигнализации. 11 Защита элементов зданий и помещений Хорошую физическую защиту оконных проемов помещений обеспечивают традиционные металлические решетки, а также специальное остекление на основе пластических масс, армированных стальной проволокой. Двери и окна охраняемого помещения оборудуются датчиками, срабатывающими при разрушении стекол, дверей, но не реагирующими на их колебания, вызванные другими причинами. Срабатывание датчиков вызывает сигнал тревоги. 12 К средствам физической защиты относятся: естественные и искусственные барьеры; особые конструкции периметров, проходов, оконных и дверных переплетов, помещений, сейфов, хранилищ; зоны безопасности. 13 13 Кабина экранированная Такие кабины являются идеальным решением для защиты серверов в отделениях банков и фирм, в том числе и в тех, которые расположены в арендованных помещениях. В процессе изготовления кабины параметры уточняются в соответствии с конкретными требованиями Заказчика. Возможно изготовление звукоизолированного и пожарозащищенного вариантов кабины. Предусмотрена возможность установки собственного кондиционера, системы видеонаблюдения и контроля доступа. 14 Типы экрансооружений стационарные сборноразборные кабины Экрансооружения 15 Экрансооружение стационарное Экранированная от электромагнитных излучений комната для размещения серверов и электронного оборудования изготавливается из стальных панелей толщиной 1,2-1,5 мм. Панели соединяются между собой контактной сваркой, а затем провариваются сплошным швом. Для предотвращения коррозии металла панели окрашиваются с обеих сторон. На входе в экрансооружение устанавливается специальная экранирующая дверь, имеющую механическое запирающее устройство. Система вентиляции экрансооружения имеет входной и выходной каналы. Эффективность электромагнитного экранирования достигается при помощи сотовых отверстий 16 (волноводных фильтров). 16 Кабина экранированная сборно-разборная Универсальная экранированная кабина типа "Гарант« (ТУ У31.6-24248667-004:2008). Конструкция кабины позволяет осуществлять ее монтаж в помещении без применения сварки, что позволяет, при необходимости, разобрать и перевезти ее на другой объект, где собрать заново. При этом, кабина по своим экранирующим свойствам полностью соответствует требованиям нормативных документов и приближается по своим параметрам к экранированным помещениям, изготовленным с применением электросварки. 17 17 ФИЗИЧЕСКИЕ средства защиты: Запирающие устройства и хранилища 18 Охранные системы Охранные системы и средства охранной сигнализации предназначены для обнаружения различных видов угроз: попыток проникновения на объект защиты; оповещения сотрудников охраны или персонала объекта о появлении угроз и необходимости усиления контроля доступа на объект, территорию, в здания и помещения. 19 Системы охранной и пожарной сигнализации Охранно-пожарная сигнализация (ОПС) – основной элемент системы безопасности охраняемого объекта. Это интегрированный комплекс систем пожарной и охранной сигнализации. 20 Охранные системы по тактическому назначению подразделяются на системы охраны: периметров объектов; помещений и проходов в служебных и складских зданиях; сейфов, оборудования, основных и вспомогательных технических средств; автотранспорта; персонала, в том числе и личного состава охраны, и другие. 21 Охранно-пожарная сигнализация включает компоненты: компоненты Контрольная панель Приемноконтрольные приборы Сенсорные устройства Устройства оповещение Контрольная панель Приемно-контрольные приборы Сенсорные устройства Устройства оповещение 22 Датчики охранных систем Важнейшими элементами охранных систем являются датчики, обнаруживающие появление угрозы. Эффективность работы системы охраны и охранной сигнализации в основном определяется параметрами и принципом работы датчиков. На сегодня известны датчики следующих типов: механические выключатели, проволока с выключателем, магнитный выключатель, ртутный выключатель, коврики давления, металлическая фольга, проволочная сетка, шифроволновый датчик, и другие. 23 Охранные системы (примеры датчиков) TANE MET-200 Магнитоконтактный датчик Crow SRP-plus Микроволновый датчик Шорох-2-10 (ИО 313-5/2) Вибрационный датчик Pyronix COLT XS/QUAD PI Инфракрасный датчик ИО 329-4 "Стекло 3 Датчик разбития стекла, акустический, цифровой 24 Приборы сигнализации Извещатели объемного обнаружения Акустические извещатели Вибрационные извещатели Магнитоконтактные извещатели Контрольные панели, приемноконтрольные приборы 25 Датчики используются для подачи сигнала о тревожной ситуации на объекте. В системах пожарной сигнализации применяются: • тепловые, • дымовые, • световые, • ионизационные, • комбинированные, • ручные извещатели. 26 Типы систем охранно-пожарной сигнализации: пороговая; адресно-опросная; адресно-аналоговая; другие. 27 Охранное телевидение Видеокамера является наиболее важным элементом системы охранного телевидения; Вторым по значимости элементом системы охранного телевидения является монитор. 28 Системы цифрового видео наблюдения Существует множество систем видеонаблюдения. В солидной компании предложат на выбор более десятка устройств, различных как по технической оснащенности, так и по стоимости. 29 Виды систем видеонаблюдения Системы видеонаблюдения с записью на регистратор Видеорегистратор Системы видеонаблюдения с записью на компьютер Системный блок , Платы видеозахвата, Программное обеспечение 30 Возможности цифровой системы видеонаблюдения - Отсутствие необходимости менять видеокассеты. - Удобный поиск информации. - Возможность распечатать нужный кадр. Возможность быстро сохранить необходимый фрагмент видеозаписи. - Наличие фильтров для обработки изображения. - Высокое качество видеоинформации. - Работа по расписанию. - Встроенный детектор движения. - Возможность работы с телеметрией. - Возможность подключения охранных датчиков. - Работа по компьютерной сети как локальной, так и сети Интернет. 31 IP видеонаблюдение 32 Видеонаблюдение (англ. Сlosed Circuit Television, CCTV — система телевидения замкнутого контура) — процесс, осуществляемый с применением оптикоэлектронных устройств, предназначенных для визуального контроля или автоматического анализа изображений (автоматическое распознавание лиц, государственных номеров). 33 33 Модульные видеокамеры Минивидеокамеры Купольные видеокамеры Корпусные видеокамеры Уличные видеокамеры Управляемые (поворотные или скоростные видеокамеры) Гиростабилизированные видеокамеры 34 Visionhitech VM38CSHRX-B29 Видеокамера KT&C ACEEX360CHB ACE-S540CHV3 камера видеонаблюдения SONY 35 Мини видеокамера "MySee" Мини видеокамера "жвачка" Минивидеокамера JS-308 36 Видеокамера купольная KPC-S520DH Видеокамера купольная VC-360MEXV Купольная цветная ИК камера Sony 37 Вандалозащищенная уличная видеокамера STC-3512 «день/ночь» с процессором Sony Effio-E Преимущества видеокамеры STC-3512 Всепогодное исполнение STC-3512 Сверхвысокое разрешение видеокамеры и шумоподавление Адаптивное воспроизведение световых тонов Встроенный вариообъектив и удобство настройки в уличных условиях Различные варианты монтажа и питания видеокамеры Детекция движения и возможность маскирования зон в кадре 38 Видеокамера корпусная цветная VC-SSN456С D/N XO. Видеокамера Infinity SSM-580SD CNB-CBM-21VDкорпусная видеокамера 39 Видеокамера цветная уличная c ИК-подсветкой VC-SSN554C D N L OSD W. Видеокамера уличная IV-220CU INNOVI процесоор HAWK CCD... 19 999 Видеокамера цвет. погодозащищённая IP66 W57R20 NOVIcam 40 Axis 213 PTZ Видеокамера IP Spymax SCW-624 Купольная Speed Dome Видеокамера KPT-S100DCB 41 42 Охранное освещение Дежурное освещение предназначается для постоянного использования в нерабочие часы, в вечернее и ночное время как на территории объекта, так и внутри здания Тревожное освещение включается при поступлении сигнала тревоги от средства охранной сигнализации 43 Управление доступом - метод защиты информации за счет регулирования использования всех информационных ресурсов, в т.ч. автоматизированной информационной системы предприятия. Управление доступом включает следующие функции защиты: идентификацию пользователей, персонала и ресурсов информационной системы (присвоение каждому объекту персонального идентификатора); аутентификацию (установление подлинности) объекта или субъекта по предъявленному им идентификатору; проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту); разрешение и создание условий работы в пределах установленного регламента; регистрацию (протоколирование) обращений к защищаемым ресурсам; реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий. 44 Средства идентификации и аутентификации пользователей Идентификация представляет собой процесс распознавания пользователя по присущему или присвоенному ему идентификационному признаку. Электронные идентификаторы предназначены для хранения уникальных идентификационных признаков, а также для хранения и обработки конфиденциальных данных. Идентификационные признаки представляются в виде цифрового кода, хранящегося в памяти идентификатора Аутентификация – процесс проверки принадлежности пользователю предъявленного им идентификационного признака 45 45 Системы контроля и управления доступом (СКУД) Системы контроля доступа предназначены для организации санкционирова нного доступа на территорию и во внутренние помещения предприятий и организаций. 46 Технические средства опознавания Широкое применение находят технические средства опознавания, такие, например, как идентификационные карты, опознавание по голосу, почерку, пальцам и др. Простейший и наиболее распространенный метод идентификации использует различные карты и карточки, на которых помещается кодированная или открытая информация о владельце, его полномочиях и другое. 47 Средства идентификации и аутентификации пользователей Современные электронные СИА разрабатываются на базе следующих идентификаторов: смарт-карт; радиочастотных, или RFID-идентификаторов; идентификаторов iButton; USB-ключей, или USB-токенов. Контактные идентификаторы подразделяются на идентификаторы iButton, смарт-карты и USB-ключи. 48 48 Биометрические технологии Биометрия — это идентификация человека по уникальным, присущим только ему биологическим признакам. На сегодняшний день биометрические системы доступа являются самыми надежными. Они используются на различных секретных объектах, для защиты важной коммерческой информации и т. п. Но ситуацию, сложившуюся сегодня на рынке информационной безопасности, можно смело назвать преддверием бума биометрических технологий. Часто появляются новые сканеры, которые гораздо надежнее предыдущих. Кроме того, постоянно снижается цена на биометрические устройства, которые становятся доступными для простых домашних пользователей. Еще одним очень важным фактором увеличения популярности биометрической защиты является упрощение ее эксплуатации. Сегодня достаточно купить клавиатуру или мышь со встроенным сканером отпечатков пальцев и установить нужный драйвер. После этого пользователь может быть уверен, что никто не получит доступ к важной для него информации. 49 Устройства измерения индивидуальных характеристик человека Биометрия – это система распознавания людей по одной или более физических или поведенческих черт. В области информационных технологий биометрические данные сохраненные используются в качестве формы управления шаблоны идентификаторами доступаБиометрическая система и контроля доступа. тест предварите льная обработка определитель особенностей генератор шаблонов тест датчик сравнитель прикладное устройство Структурная схема биометрического анализа 50 Отпечатки пальцев Идентификация человека по отпечаткам пальцев — самый распространенный способ, использующийся биометрическими систем. Дактилоскопию начали применять на практике уже в XIX веке. Виды сканеров: 1. Оптические 2. Электрические 3. TactileSense 51 Сканеры отпечатков пальцев Принцип работы После регистрации отпечатка пальца его изображение трансформируется для создания цифрового шаблона. За доли секунды происходит сравнение биометрического шаблона отпечатка пальца с шаблоном из базы данных. Результат сравнения шаблонов предоставление или отказ в получении информации или доступа на территорию. 52 Сканеры отпечатков пальцев Все существующие на сегодняшний день сканеры отпечатков пальцев по используемым ими физическим принципам можно выделить в три группы: оптические; кремниевые (полупроводниковые); ультразвуковые. 53 53 Оптические сканеры В основе работы оптических сканеров лежит оптический метод получения изображения. FTIR-сканеры Оптоволоконные Оптические протяжные 54 54 Кремниевые (полупроводниковые) сканеры В основе этих сканеров использование для получения изображения поверхности пальца свойств полупроводников, изменяющихся в местах контакта гребней папиллярного узора с поверхностью сканера. Обобщенная схема работы полупроводниковых сканеров 55 Ультразвуковые сканеры Ультразвуковое сканирование — это сканирование поверхности пальца ультразвуковыми волнами и измерение расстояния между источником волн и впадинами и выступами на поверхности пальца по отраженному от них эху. Качество получаемого таким способом изображения в 10 раз лучше, чем полученного любым другим, представленным на биометрическом рынке методом. Схема работы ультразвукового сканера 56 Примеры использования сканеров отпечатков пальцев Для контроля доступа, сканеры отпечатков пальцев встраивают в ноутбуки, мобильные телефоны, внешние накопители, флэш-карты и т.д. Сканер, вмонтированный в клавиатуру Сканер, вмонтированный в мышку Сканер отпечатков в замке 57 Ладонь Существует два способа идентификации человека по ладони. В первом используется ее форма. Основой системы является специальное устройство. Оно состоит из камеры и нескольких подсвечивающих диодов. Вторая биометрическая технология, использующая ладонь человека, использует для идентификации термограмму. В общем, этот способ полностью идентичен определению пользователя по термограмме лица, так что его достоинства и недостатки точно такие же. 58 Голосовая идентификация По мнению английского ресурса CallCenter Helper голосовая идентификация может стать одной из лидирующих технологий. Технологии и средства идентификации по голосу применяются в ряде областей, непосредственно связанных с обработкой обращений пользователей по телефону, что позволяет ускорить обслуживание абонентов и разгрузить операторов. В более значимых проектах (особенно связанных с необходимостью защиты конфиденциальной информации) идентификация по голосу играет вспомогательную роль по отношению к другим биометрическим технологиям. 59 Голосовая идентификация Речь человека разбивается на отдельные «звуковые кадры», которые затем преобразуются в цифровую модель. Эти модели принято называть «голосовыми отпечатками». При дальнейшей идентификации сравниваются ранее зарегистрированный и вновь сформированный «голосовые отпечатки». Принцип работы системы “Голос” 60 Глаза В этих системах сканер определяет либо рисунок кровеносных сосудов глазного дна, либо отражающие и поглощающие характеристики самой сетчатки. Обе эти технологии считаются самыми надежными среди биометрических. Сетчатку невозможно подделать, ее нельзя сфотографировать или снять откуда-нибудь, как отпечаток пальца. Недостатки: 1. Высокая стоимость 2. Большие габариты 3. Долгое время анализа полученного изображения 4. Неприятная для человека процедура сканирования 61 Сканеры сетчатки глаза В системах сканирования сетчатки глаза идентификация происходит с использованием инфракрасного излучения низкой интенсивности, направленного через зрачок к кровеносным сосудам на задней стенке глаза. У сканеров сетчатки глаза – один из самых низких процентов отказа в доступе зарегистрированных пользователей и практически не бывает ошибочных разрешений доступа 62 Сканеры сетчатки глаза Сканеры глаз анализируют различные детали цветной ткани, окружающей зрачок. Для сканирования используется обычная видеокамера. При этом пользователь смотрит в устройство, а после сканирования радужной оболочки оно сравнивает полученное изображение с имеющимися в базе. 63 Лицо На сегодняшний день существует две биометрические технологии, использующие для идентификации человека его лицо. Основу первой составляет специальное программное обеспечение, которое получает изображение с самой обычной веб-камеры и обрабатывает его. Вторая технология, основанная на идентификации человека по его лицу, использует термограмму. 64 Комплексные системы Комплексные системы обеспечивают: допуск на территорию предприятия по карточке (пропуску), содержащей индивидуальный машинный код; блокирование прохода при попытках несанкционированного прохода (проход без пропуска, проход в спецподразделения сотрудников, не имеющих допуска); возможность блокирования прохода для нарушителей графика работы (опоздание, преждевременный уход и т. д.); открытие зоны прохода для свободного выхода по команде вахтера; проверку кодов пропусков на задержание их предъявителей на КПП по указанию оператора системы; регистрацию времени пересечения проходной и сохранение его в базе данных персональной ЭВМ; и другие. 65 Виды систем контроля автономные сетевые системы Системы контроля Автономные системы контроля доступа не имеют предусмотренных каналов связи с компьютером и управляются с помощью перемычек или мастеркарт. При оснащении средних и крупных объектов автономные системы используются редко (например, для удаленных помещений или в качестве дублирующей системы). Сетевые системы контроля доступа включают в свой состав компьютер (-ы). С его помощью ведется мониторинг происходящего на объекте и 66 управление настройками составляющих системы. Структурная схема СКУД BioSmart 67 Автоматизированная система учета посетителей Visitor Control Автоматизированная система VisitorControl (далее "Система") позволяет организовать контроль входа и выхода посетителей на охраняемую территорию и обеспечивает автоматизацию процессов, связанных с оформлением, подписанием и доставкой пропуска на проходную (в бюро пропусков, на охрану или ресепшен). По своей технологии система VisitorControl идентична Интернетсайту, но используется не в Интернете, а во внутренней сети организации. Это позволяет любому сотруднику входить в систему через стандартную программу MS Internet Explorer - то есть не требуется установка дополнительного ПО на компьютеры пользователей. 68 Visitor Control Схема подключения и взаимодействия с внешними системами может быть от простой до самой сложной 69 70