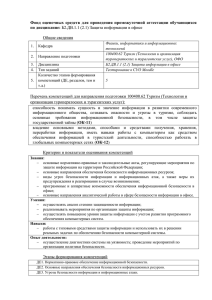

Политика безопасности

реклама

Информационная безопасность коммерческого предприятия Бречка Денис Михайлович, канд. тех. наук, доцент кафедры кибернетики ОмГУ им. Ф.М. Достоевского Основные вопросы Зачем защищать информацию? От чего защищать информацию? Как защищать информацию? Сколько средств выделять на защиту информации? Зачем проводить аудит информационной безопасности? Зачем защищать информацию? 1. 2. Некоторые виды информации необходимо защищать согласно законам РФ. Информационные атаки могут приводить к финансовому ущербу и приносить вред репутации компании. Последствия кибератак По результатам исследования компаний «Лаборатория Касперского» и «B2B International» (www.kaspersky.ru/business ) Средний ущерб от одной кибератаки По результатам исследования компаний «Лаборатория Касперского» и «B2B International» (www.kaspersky.ru/business ) От чего защищать информацию? Аспекты информационной безопасности Доступность Целостность Конфиденциальность Угрозы доступности DoS-атака (Denial of Service, отказ в обслуживании). Атака СМИ «Новая газета» 31 марта 2013 Атака компании «Spamhouse» 18 марта 2013 Серия атак банков России 1-3 октября 2013 (Сбербанк, Альфа-банк, ЦБ РФ, Газпромбанк) Угрозы целостности Искажение информации Подмена информации Угрозы конфиденциальности Похищение конфиденциальной информации Распространение конфиденциальной информации Типы угроз Внешние угрозы несанкционированное проникновение на объект защиты; несанкционированный дос туп к носителям информа ции и каналам связи с целью хищения, искажения, уничтожения, блокирования информации; негативные воздействия н едобросовестных к онкурентов; сбор информации, шантаж, угрозы физического воздействия и др… Внутренние угрозы нарушения правил и процедур внутренней безопасности; неавторизованный поиск ( просмотр, изменение, уничтожение) конфиденциальных данных; подбор паролей к учетным записям, установка пользователями внутри сети троянцев, руткитов и других вредоносных программ; целенаправленный «слив» информации на внешние накопители… Как защищать информацию? 1. 2. 3. 4. 5. Законодательный уровень Организационный уровень Административный уровень Программный уровень Аппаратный уровень Законодательный уровень Доктрина информационной безопасности Российской Федерации; Указ Президента РФ от 6 марта 1997 г. № 188 «Об утверждении перечня сведений конфиденциального характера»; Закон Российской Федерации «Об информации, информационных технологиях и о защите информации» от 27 июля 2006 г. N 149-ФЗ; Закон Российской Федерации «О связи» от 7 июля 2003 г. N 126ФЗ; Постановление Правительства Российской Федерации «О лицензировании отдельных видов деятельности» от 4 мая 2011 г. N 99-ФЗ; Закон Российской Федерации «О государственной тайне» от 21 июля 1993 г. N 5485-I; ГОСТ Р 51583-2000 «Защита информации. Порядок создания автоматизированных систем в защищенном исполнении». … Организационный уровень Организация работы с персоналом; Организация внутриобъектного и пропускного режимов и охраны; Организация работы с носителями сведений; Комплексное планирование мероприятий по защите информации; Организация аналитической работы и контроля. Административный уровень Политика безопасности - совокупность руководящих документов, которые регулируют управление, защиту и распределение информации. Программный уровень средства архивации данных; антивирусные программы; криптографические средства; средства идентификации и аутентификации пользователей; средства управления доступом; средства протоколирования и аудита. Аппаратный уровень Маршрутизаторы Коммутаторы Брэндмауэры … Сколько средств выделять на защиту информации? Количество средств, выделенных на защиту информации, не должно превышать величину возможного ущерба при нарушении информационной безопасности. Риск – вероятность понести материальный ущерб при нарушении информационной безопасности. Методика CRAMM Оценка риска R=Pреал. x U Pреал.= Pугр. x Pуязв. Критерии оценки ресурсов Ущерб для репутации организации; Безопасность персонала; Разглашение персональных сведений; Разглашение коммерческих сведений; Неприятности со стороны правоохранительных органов; Финансовые потери; Невозможность нормальной работы организации. Зачем проводить аудит информационной безопасности? Насколько адекватны реализованные в АС механизмы безопасности существующим рискам? Можно ли доверять этой АС обработку (хранение, передачу) конфиденциальной информации? Имеются ли в текущей конфигурации АС ошибки, позволяющие потенциальным злоумышленникам обойти механизмы контроля доступа? Как оценить уровень защищенности АС и как определить является ли он достаточным в данной среде функционирования? Методика проведения аудита Изучение исходных данных; Оценка рисков; Анализ механизмов безопасности организационного и административного уровня; Анализ настроек программного и аппаратного обеспечения; Сканирование сетевых ресурсов «изнутри» и «снаружи». Информационная безопасность коммерческого предприятия Спасибо за внимание! Бречка Денис Михайлович Тел.:8-968-101-26-83 E-mail: [email protected]