Разработка подходов к обеспечению информационной безопасности автоматизированных систем государственного

реклама

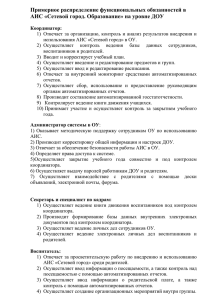

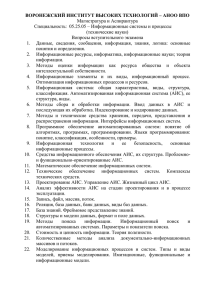

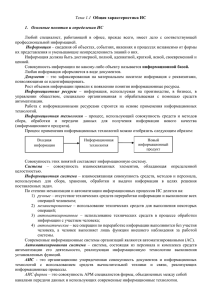

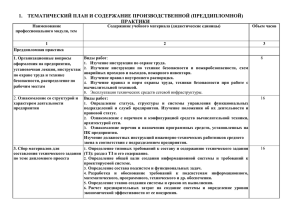

Разработка подходов к обеспечению информационной безопасности автоматизированных систем государственного управления на основе использования в их составе программного обеспечения с открытым кодом ФЦНТП «Исследования и разработки по приоритетным направлениям развития научно-технологического комплекса России на 2007-2012 годы» Государственный контракт: 02.514.11.4078 Шифр НИР: 2007-4-1.4-15-04-001 Исполнитель: Научно-исследовательский институт механики МГУ имени М.В. Ломоносова Научно-исследовательская работа Объект исследования: Общецелевое программное обеспечение (ПО) автоматизированных информационных систем (АИС) государственного управления (ГУ) с повышенными требованиями к защищенности. Цель исследования: Исследование возможности и выработка подходов к созданию нового (поэтапному замещению существующего) общецелевого ПО АИС ГУ на аналогичное по функциональности ПО с открытым исходным кодом. Метод исследования: Применение методов программной инженерии к созданию, сопровождению и развитию ПО и целевых АИС. Заинтересованные стороны Интересы государства Интересы общества Интересы личности Доктрина информационной безопасности Российской Федерации (Утверждена Президентом Российской Федерации В.В. Путиным 9 сентября 2000 г., № Пр-1895) Концепция формирования в Российской Федерации электронного правительства до 2010 года (Одобрена распоряжением Правительства Российской Федерации от 17 июля 2006 г. № 1024-р) Регулирование процессов внедрения ИТ- технологий в государственном управлении 1 обеспечение импортозамещения ИТ- технологий, используемых в государственном управлении 2 обеспечение тиражируемости типовых ИТ- решений, разрабатываемых в интересах государственного управления 3 стандартизация типовых ИТ- решений, разрабатываемых в интересах государственного управления 4 внедрение доверенного ПО, включая обеспечение открытости и возможности анализа исходного кода программ 5 внедрение ИТ- решений, удовлетворяющих открытым стандартам 6 внедрение ИТ- решений, основанных на «зрелых» (апробированных) технологиях 7 обеспечение доступности используемых в государственном управлении ИТ- технологий для всех заинтересованных сторон 8 обеспечение координации деятельности федеральных органов государственной власти по использованию ИТ- технологий Программное обеспечение с открытым кодом Open source software 1. 2. 3. 4. 5. Free software Open standards Freeware Лицензиат вправе использовать программный продукт для любых целей. Лицензиат может делать копии программного продукта и распространять их безо всяких отчислений лицензиару. Лицензиат может создавать собственные программные продукты на основе данного безо всяких отчислений лицензиару. Лицензиат может получить и использовать исходный код программного продукта. Лицензиат может использовать OSS вместе с проприетарными программными продуктами. Регулирование процессов внедрения ИТ- технологий в государственном управлении Зарубежный опыт США Германия Великобритания Австралия Рейтинг ООН развития "Электронного правительства" в странах мира за 2003-2005 годы. Отечественный опыт Росинформтехнология Минэкономразвития Федеральный закон от 21 июля 2005 г. №94-ФЗ. «О размещении заказов на поставку товаров, выполнение работ, оказание услуг для государственных и муниципальных нужд» http://www.zakupki.gov.ru/ Зарубежный опыт Проведенный анализ международного опыта показывает, что внедрение ПО с ОК является частью общей государственной политики по внедрению ИТ- технологий в ГУ. Подобная политика заключается в формировании принципов создания и модернизации АИС ГУ. Ключевая идея заключается в формировании и управлении каталогами стандартов и технических спецификаций. Подобные стандарты носят обязательный или рекомендованный характер при построении АИС ГУ. Стратегическое направление связано с внедрением открытых стандартов и предпочтение при прочих равных условиях ПО с ОК. Отечественный опыт Примеры АС Федеральный центр управления межведомственным информационным обменом и доступом к данным государственных информационных систем ГАС “Управление” (информационная система мониторинга хода реализации приоритетных национальных проектов) Внедрение ПО с открытым кодом Риски Стоимость •создание и развитие невостребованного COCOMO ПО; COCOMO || •использование "незрелого" ПО; IFPUG FPA •финансовые риски; •лицензионные риски •недостаточная квалификация технического персонала; •нарушение стабильного функционирования ИТ- инфраструктуры ПС "Система активного функционального мониторинга вычислительных структур" (свидетельство № 2006613119) Стадия разработки требований в проекту: 29.8 человек-месяцев, 8.2 месяца Стадия разработки программных компонентов: 36 человек-месяцев, 8.7 месяца АИС в защищенном исполнении ГОСТ Р 51624-2000. Защита информации. Автоматизированные системы в защищенном исполнении. Общие положения. ГОСТ 51583-2000. Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Доверенная программно-технологическая платформа Функциональность АИС СЗИ АИС ПС «Доступ к разнородным источникам данных» ПС «Активный аудит состояния распределенной компьютерной системы на предмет наличия деструктивных информационных воздействий» ПС «Построение виртуальных хранилищ данных» ПС «Инструментальный комплекс виртуализации информационных ресурсов» ПС «Активный мониторинг состояния работоспособности элементов информационно-телекоммуникационных систем» Операционная система ПС «Дистрибутив операционной системы Linux для автоматизированных рабочих мест» ПС «Серверный дистрибутив операционной системы Linux» Инструментальный комплекс виртуализации информационных ресурсов •Интеграция данных в контексте сервисно-ориентированной архитектуры •Унификация структурированных и неструктурированных данных •Метаданные и моделирование данных •Федеративные представления данных Технологии: HTTP/SOAP, WSDL, XQuery Характеристики: 2 разнородных (реляционные, XML, «плоские» файлы) источника данных, 10МБ Дистрибутивы ОС Linux В создании АИС ЗИ механизмы безопасности, функционирующие в ядре ОС и ближайшем системном окружении, играют базовую роль, создавая защищенную основу для функционирования пользовательского и системного ПО. Такие механизмы, как правило, в основном нацелены на предотвращение несанкционированного доступа к объектам, контролируемым ОС. В частности, механизмы безопасности в ОС обеспечивают аутентификацию субъектов (например, пользователей и процессов, действующих с привилегиями пользователей) в ОС и авторизацию таких субъектов на проведение разрешенных им действий над соответствующими объектами. Конкретными примерами таких механизмов являются механизмы и средства аутентификации в ОС и механизмы логического разграничения доступа к объектам, управляемым ядром ОС. Различие ролей, выполняемых отдельными программно-аппаратными компонентами АИС ЗИ, накладывает соответствующие требования на дистрибутивы операционных систем, используемых на этих компонентах. С целью учета указанного обстоятельства ДПТП должна предполагать наличие различных профилей дистрибутивов ОС, ориентированных на использование в тех или иных компонентах АИС ЗИ. В качестве наиболее общего показательного примера таких профилей могут быть приведены профили дистрибутивов ОС для серверных компонентов и для автоматизированных рабочих мест АИС ЗИ. Такие профили несмотря на свою общность позволяют продемонстрировать различие требований (как с позиций функциональности, так и с позиций защищенности) к ОС на отдельных компонентах АИС ЗИ. Активный аудит состояния распределенной компьютерной системы на предмет наличия деструктивных информационных воздействий Система активного аудита предназначена для выявления аномального поведения компонент АИС, вызванного деятельностью злоумышленников, ошибками легальных пользователей, сбоями программных или аппаратных компонентов и других подобных им причин; для оперативного анализа причин аномальности и определения мер и средств реагирования. 2 типа деструктивных информационных воздействий; 5 параметров активного аудита; хранение информации 1 сутки Активный мониторинг состояния работоспособности элементов информационнотелекоммуникационных систем Основное назначение системы мониторинга состоит в автоматическом обнаружении и подготовке предложений по системе мер и, возможно, реализации действий, направленных на локализацию неисправностей программных или аппаратных компонент; для оперативного анализа причин аномальности и определения мер и средств реагирования. 10 объектов мониторинга; 50-ти параметров мониторинга; хранения информации 1 сутки Полигон Программные индикаторы И1.4.1 Число завершенных НИР, перешедших в стадию ОКР 1 И1.4.2 Число публикаций 6 И1.4.3 Число полученных патентов 1 И1.4.4 Число защищенных диссертаций 2 Публикации 1. Макунин И.В. О некоторых подходах к управлению разнородными данными с использованием технологии XML/XQuery // Системы управления и информационные технологии. – Научно-технический журнал. № 4.2(30). 2007. – С. 255-261. 2. Макунин И.В. К вопросу о построении системы виртуальной интеграции данных для эффективного управления разнородными данными // Информационные технологии моделирования и управления. – Научно-технический журнал. – Выпуск 1(44) – 2008. С. 7886. 3. A.V. Inyukhin. On the Problem of Increasing Efficiency of Reed-Solomon-Code-Based Algorithms for Creating Checkpoints for Calculation Applications // Programming and Computer Software, ISSN 0361-7688. Vol. 34, № 1 – 2008. – p. 54. 4. Afonin, S. and Kozitsin, A. and Titov, A. Resilient Springs Model for Interactive Visual Navigation in Hierarchically Clustered Data // Proceedings of the 31st International Convention MIPRO-2008, Opatija, Croatia, Biljanovic, Petar and Skala, Karolj, p. 269-272, 2008. 5. Критически важные объекты и кибертерроризм. Часть 1. Системный подход к организации противодействия. / О.О. Андреев, И.С. Батов, М.В. Большаков, В.А. Васенин, О.В. Казарин, А.А. Климовский, К.К. Маркелов, Ф.М. Пучков, В.Б. Савкин, К.А. Шапченко. Под ред. В.А. Васенина. – М.: МЦНМО, 2008. – 398 с. 6. Критически важные объекты и кибертерроризм. Часть 2. Аспекты программной реализации средств противодействия. / О.О. Андреев, М.С. Астапов, С.А. Афонин, И.С. Батов, М.В. Большаков, В.А. Васенин, А.В. Галатенко, М.С. Дзыба, А.А. Иткес, А.А. Климовский, А.С. Козицын, А.А. Коршунов, К.К. Маркелов, И.С. Першин, Ф.М. Пучков, В.Б. Савкин, А.С. Титов, К.А. Шапченко, А.С. Шундеев. Под ред. В.А. Васенина. – М.: МЦНМО, 2008. – 607 с. Диссертации 1 И.М. Конев. Название: «Управление памятью в системах автоматизированного распараллеливания программ». Специальность: 05.13.11 математическое и программное обеспечение вычислительных машин, комплексов и компьютерных сетей. Дата защиты: 21 декабря 2007 года (решение 2007-17). Реквизиты диплома: серия ДНК № 055310 (от 14 марта 2008 года). 2 Е.А. Степанов. Название: «Методы и средства планирования вычислений в системах автоматизированного динамического распараллеливания программ». Специальность: 05.13.11 математическое и программное обеспечение вычислительных машин, комплексов и компьютерных сетей. Дата защиты: 15 февраля 2008 года (решение 2008-1). Реквизиты диплома: серия ДКН № 058264 (от 11 апреля 2008 года). Свидетельство о государственной регистрации программы для ЭВМ Программа «Инструментальный комплекс виртуализации информационных ресурсов» Свидетельство № 2008615502 Правообладатель: Государственное учебнонаучное учреждение Научноисследовательский институт механики МГУ имени М.В. Ломоносова Авторы: Шундеев А.С., Першин И.С., Костюхин К.А. Апробация Полученные в ходе проведения работ по государственному контракту научно-технические результаты прошли апробацию на II Международной выставке «Перспективные технологии XXI века», организованной Министерством образования и науки Российской Федерации и Федеральным агентством по науке и инновациям, проводившейся 30 сентября – 3 октября 2008 г.