Шифр

advertisement

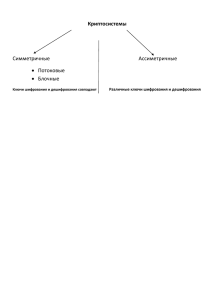

Введение в криптографию Литература 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. 16. 17. 18. 19. Аршинов М.Н. Садовский Л.Е. Коды и математика. - М.: Наука, 1983. – 216 с. Бабаш А.В., Шанкин Г.П. История криптографии. Ч.1.– М.: Гелиос АРВ, 2002.– 240 с. Бабаш А.В., Шанкин Г.П. Криптография. / Под редакцией В.П.Шерстюка, Э.А. Применко. – М.: СОЛОН-Р, 2007. – 512 с. Баричев С.Г., Гончаров В.В., Серов Р.Е. Основы современной криптографии. – М.: Горячая линия Телеком, 2001. – 120 с. Введение в криптографию / Под общ. ред. В.В. Ященко. - М.: МЦНМО: “ЧеРо”, 1999. – 317 с. Вернер М. Основы кодирования. Учебник для ВУЗов. – М.: Техносфера, 2006. – 288 с. Герасименко В.А., Малюк А.А. Основы защиты информации. - М.: МИФИ, 1997. – 537 с. Грибунин В.Г., Оков И.Н., Туринцев И.В. Цифровая стеганография. – М.: СОЛОН-Пресс, 2002. – 272 с. Домашев А.В. и др. Программирование алгоритмов защиты информации. Учебное пособие. – М.: Издательство “Нолидж”, 2002. – 416 с. Жельников В. Криптография от папируса до компьютера. - М. : ABF, 1997. - 336 с. Коутинхо С. Введение в теорию чисел. Алгоритм RSA. – М.: Постмаркет, 2001. – 328 с. Конахович Г.Ф. Компьютерная стеганография : теория и практика. – М.: МК-Пресс, 2006. – 221 с. Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. - Серия “Учебники для вузов. Специальная литература”. - СПб.: Издательство “Лань”, 2000. – 224 с. Нечаев В.И. Элементы криптографии (Основы теории защиты информации): Учеб.пособие для ун-тов и пед. вузов/ Под ред. В.А. Садовничего - М.: Высш. шк., 1999 – 109 с. Новиков Ф.А. Дискретная математика для программистов - СПб: Питер, 2001.- 304 с. Питерсон У., Уэлдон Э. Коды, исправляющие ошибки: Пер. с англ. - М.: Мир, 1986. - 594 с. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях / Под ред. В.Ф. Шаньгина. - М.: Радио и связь, 1999. - 328 с. Саломаа А. Криптография с открытым ключом. - М.: Мир, 1996 - 304 с. Смарт Н. Криптография. – М.: Техносфера, 2006. – 528 с. Д. Кан «… история криптографии… - это история человечества» В.Г. Белинский «Мы допрашиваем прошедшее, чтобы оно объяснило нам наше настоящее и намекнуло о нашем будущем» Способы защиты тайных посланий Физическая защита Криптографическая защита Стеганографическая защита Физическая защита Защита материального носителя Выбор труднодоступного для перехвата канала связи • • • • Голуби Специальный курьер Кабельные линии связи Специальные виды радиопередач и т.п. Стеганография Описывается в трудах древнегреческого историка Геродота На голове раба, которая брилась наголо, записывалось нужное сообщение. Когда волосы раба достаточно отрастали, его отправляли к адресату, который снова брил голову раба и считывал полученное сообщение. Запись симпатическими чернилами на предметах одежды, носовых платках и так далее. Книга перемен В древнем Китае был широко развит символизм. В основе книги перемен лежат 8 триграмм, каждая из которых состоит из трех параллельных черт, сплошных (сила света – Янь) и прерывистых (сила тьмы - Инь), обозначающих небо, землю, огонь, воду, воздух, гору, гром. В определенном попарном сочетании триграмм образуются 64 гексаграммы, символизирующие производные понятия. Наиболее полные и достоверные сведения о шифрах относятся к Древней Греции. Мощным толчком к развитию криптографии послужил тот факт, что в Греции впервые окончательно сформировалось европейское алфавитное письмо (VIII век до н.э.) До этого момента были распространены варианты письменности (например, пиктография, иероглифическое письмо), слабо пригодные для практического применения шифров. Шифр Цезаря В криптографии древних времен использовались два вида шифров: замена и перестановка. Шифр Цезаря сдвиг = 3 АБВГДЕ….ЭЮЯ ГДЕЁЖЗ….АБВ РАЗВИТИЕ: нижняя строка двухстрочной записи букв алфавита может быть с произвольным расположением этих букв Число ключей = 33! (для кириллического алфавита) ШИФР Цезаря Историческим примером шифра замены является шифр Цезаря (I век до н. э.), описанный историком Древнего Рима Светонием. Применительно к современному кириллическому алфавиту он состоял в следующем. Выписывался алфавит: А, Б, В, Г, Д, Е, ...; затем под ним выписывался тот же алфавит, но с циклическим сдвигом на 3 буквы влево: АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЫЪЬЭЮЯ Г Д Е Ё Ж З И Й К Л М НО П Р С Т У Ф Х Ц ЧШ Щ ЫЪ Ь Э Ю Я А Б В При зашифровании буква А заменялась буквой Г, Б заменялась на Д, В – Е и так далее. Так, например, слово «РИМ» превращалось в слово «УЛП». Получатель сообщения «УЛП» искал эти буквы в нижней строке и по буквам над ними восстанавливал исходное слово «РИМ». Ключом в шифре Цезаря является величина сдвига 2-й нижней строки алфавита. «Пляшущие человечки» В художественной литературе классическим примером шифра замены является известный шифр «Пляшущие человечки» (К. Дойля). Буквы заменены на символические фигурки людей ПРИХОДИ НЕМЕДЛЕННО «Цель изобретателя этой системы заключалась, очевидно, в том, чтобы скрыть, что эти значки являются письменами, и выдать их за детские рисунки» (Ш.Холмс) Шифр перестановки Прибор, реализующий шифр перестановки – Сцитала. Ключ шифра – диаметр цилиндра и его длина. Антисцитала (Аристотель) – конусообразное копье ПРИБОР Сцитала Одним из первых физических приборов, реализующих шифр перестановки, является так называемый прибор Сцитала. Он был изобретен в древней Спарте во времена Ликурга (V в. до н. э.). Для зашифрования текста использовался цилиндр заранее обусловленного диаметра. На цилиндр наматывался тонкий ремень из пергамента, и текст выписывался построчно по образующей цилиндра (вдоль его оси). Затем ремень сматывался и отправлялся получателю сообщения. Последний наматывал его на цилиндр того же диаметра и читал текст по оси цилиндра. В этом примере ключом шифра является диаметр цилиндра и его длина. Изобретение дешифровального устройства – «Антисцитала» – приписывается великому Аристотелю. Он предложил использовать конусообразное «копье», на которое наматывался перехваченный ремень; этот ремень передвигался по оси до того положения, пока не появлялся осмысленный текст. ШИФР перестановки Расположим числа от 1 до 5 в двухстрочной записи, в которой вторая строка – произвольная перестановка чисел верхней строки: 12345 32514 Эта конструкция носит название подстановки, а число 5 называется ее степенью. Зашифруем фразу «СВЯЩЕННАЯ РИМСКАЯ ИМПЕРИЯ». В этой фразе 23 буквы. Дополним её двумя произвольными буквами (например, Ь, Э) до ближайшего числа, кратного 5, то есть 25. Выпишем эту дополненную фразу без пропусков, одновременно разбив её на пятизначные группы: СВЯЩЕ ННАЯР ИМСКА ЯИМПЕ РИЯЬЭ Буквы каждой группы переставим в соответствии с указанной двухстрочной записью по следующему правилу: первая буква встаёт на третье место, вторая – на второе, третья – на пятое, четвёртая – на первое и пятая – на четвёртое. Полученный текст выписывается без пропусков: ЩВСЕЯЯННРАКМИАСПИЯЕМЬИРЭЯ При расшифровании текст разбивается на группы по 5 букв и буквы переставляются в обратном порядке: 1 на 4 место, 2 на 2, 3 на 1, 4 на 5 и 5 на 3. Ключом шифра является выбранное число 5 и порядок расположения чисел в нижнем ряду двухстрочной записи. ДИСК Энея Одно из первых исторических имен, которое упоминается в связи с криптографией, это имя Энея – легендарного полководца, защитника Трои, друга богатыря Гектора. Гомер в «Илиаде» (VIII век до н. э.) указывает, что Эней был сыном богини Афродиты и смертного человека. В области тайнописи Энею принадлежит изобретение так называемого «диска Энея». На диске диаметром 10–15 см и толщиной 1–2 см высверливались отверстия по числу букв алфавита. В центре диска помещалась «катушка» с намотанной на ней ниткой достаточной длины. При зашифровании нитка «вытягивалась» с катушки и последовательно протягивалась через отверстия в соответствии с буквами шифруемого текста. Диск и являлся посланием. Получатель послания последовательно вытягивал нитку из отверстий, что позволяло ему получать передаваемое сообщение, но в обратном порядке следования букв. При перехвате диска недоброжелатель имел возможность прочитать сообщение тем же образом, что и получатель. Но Эней предусмотрел возможность легкого уничтожения передаваемого сообщения при угрозе захвата диска. Для этого было достаточно выдернуть «катушку» с закрепленным на ней концом нити до полного выхода всей нити из отверстий диска. Диск Энея На диске диаметром 10-15 см и толщиной 1-2 см высверливались отверстия по числу букв алфавита. В центре диска – «катушка» с намотанной на ней ниткой. При зашифровании нитка «вытягивалась» с катушки и последовательно протягивалась через отверстия в соответствии с буквами шифруемого текста. Линейка Энея В месте прохождения нитки через отверстие завязывался узелок. Квадрат Полибия В квадрат размером 5х5 клеток выписываются все буквы алфавита. Шифруемая буква заменяется на координаты квадрата, в котором она записана. B → AB R → QB Секрет – способ замены букв. Усложненные варианты: Произвольный порядок букв в квадрате. Ключ-пароль вписывается без повтора букв в квадрат, в оставшиеся клетки – в алфавитном порядке буквы, отсутствующие в пароле. Буква открытого текста заменяется на некоторое двухзначное десятичное число. Шифр Полибия «тюремный шифр» ТЮРЕМНЫЙ шифр Шифр Полибия дошел до наших дней и получил своеобразное название «тюремный шифр». Для его использования нужно только знать естественный порядок расположения букв алфавита (как в указанном выше примере квадрата Полибия для латиницы). Стороны квадрата обозначаются не буквами (ABCDE), а числами (12345). Число 3, например, передается путем тройного стука. При передаче буквы сначала «отстукивается» число, соответствующее строке, в которой находится буква, а затем номер соответствующего столбца. Например, буква «F» передается двойным стуком (вторая строка) и затем одинарным (первый столбец). С применением этого шифра связаны некоторые исторические казусы. Так, декабристы, посаженные в тюрьму после неудавшегося восстания, не смогли установить связь с находившимся в «одиночке» князем Одоевским. Оказалось, что князь (хорошо образованный по тем временам человек) не помнил естественного порядка расположения букв в русском и французском алфавитах. Декабристы для русского алфавита использовали прямоугольник размера 5x6 (5 строк и 6 столбцов) и редуцированный до 30 букв алфавит. Средневековье «в эпоху, когда мало кто мог бы прочесть и простое письмо, редко было нужно прибегать к шифровке» • Рунические надписи • Магические квадраты • Слободское письмо МАГИЧЕСКИЕ квадраты Во времена средневековья европейская криптография приобрела сомнительную славу, отголоски которой слышатся и в наши дни. Криптографию стали отождествлять с черной магией, с некоторой формой оккультизма, астрологией, алхимией, каббалой. К шифрованию информации призывались мистические силы. Так, например, рекомендовалось использовать «магические квадраты». В квадрат размером 4 на 4 (размеры могли быть и другими) вписывались числа от 1 до 16. Его магия состояла в том, что сумма чисел по строкам, столбцам и полным диагоналям равнялась одному и тому же числу – 34. Впервые эти квадраты появились в Китае, где им и была приписана некоторая «магическая сила». Шифрование по магическому квадрату производилось следующим образом. Например, требуется зашифровать фразу: «ПРИЕЗЖАЮ СЕГОДНЯ». Буквы этой фразы вписываются последовательно в квадрат согласно записанным в них числам, а в пустые клетки ставятся произвольные буквы. 16У 5З 9С 4Е 3И 10Е 6Ж 15Я 2Р 11Г 7А 14Н 13Д 8Ю 12О 1П После этого шифрованный текст выписывается построчно: УИРДЗЕГЮСЖАОЕЯНП При расшифровывании текст вписывается в квадрат и открытый текст читается в последовательности чисел «магического квадрата». Данный шифр – обычный шифр перестановки, но считалось, что особую стойкость ему придает волшебство «магического квадрата». Леон Альберти (1466 г. “Трактат о шифрах”) Провел анализ частот букв Выдвинул идею «двойного шифрования» « Шифр, достойный королей » Многоалфавитный шифр Шифровальный диск Иоганнес Тритемий «Полиграфия» - первая печатная книга по криптографии (1499 г.) «Таблица Тритемия» Шифр «Аве Мария» буквы шифруемого текста заменялись на заранее оговоренные слова Например: Н = «Я», «ЗДЕСЬ» Е = «ЖДУ», «МОЙ» Т = «ДОМА», «КЛЮЧ» «НЕТ» = «Я ЖДУ ДОМА», «ЗДЕСЬ МОЙ КЛЮЧ» Усложнение шифра Тритемия • произвольный порядок расположения букв исходного алфавита; • усложненный порядок выбора строк таблицы при шифровании. Джованни Батиста Порта (книга “О тайной переписке”) Предложил «биграммный шифр», в котором каждому двухбуквенному сочетанию открытого текста в шифрованном тексте соответствовал специально придуманный знак (символикогеометрические фигуры) Предложил использование квадратной таблицы с периодически сдвигаемым смешанным алфавитом и паролем. Шифрование осуществляется при помощи лозунга, который пишется над открытым текстом. Буква лозунга определяет алфавит (заглавные буквы первого столбца), расположенная под ней буква открытого текста ищется в верхнем или нижнем полуалфавите и заменяется соответствующей ей буквой второго полуалфавита. Таблица Виженера (1585 г. “Трактат о шифрах”) А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩЪ Ы Э Ю Я А Б В Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж З Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж З И Й Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж З И Й К М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж З И Й К Л Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж З И Й К Л М О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж З И Й К Л М Н П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж З И Й К Л М Н О Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж З И Й К Л М Н О П С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж З И Й К Л М Н О П Р Т У Ф Х Ц Ч ШЩЪ Ы ЭЮЯ А Б В Г Д Е Ж З И Й К Л М Н О П Р С У Ф Х Ц Ч ШЩЪЫ ЭЮЯ А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т Ф Х Ц Ч ШЩ ЪЫ ЭЮЯ А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Х Ц Ч ШЩ Ъ Ы ЭЮЯ А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Ц Ч ШЩЪ Ы ЭЮЯ А Б В Г Д ЕЖ З И Й К Л М Н О П Р С Т У Ф Х Ч ШЩ Ъ Ы ЭЮЯ А Б В Г Д ЕЖ З И Й К Л М Н О П Р С Т У Ф Х Ц ШЩ Ъ Ы Э Ю Я А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ЩЪЫ ЭЮЯ А Б В Г Д ЕЖЗ И Й К Л МНО П Р С Т У Ф Х Ц ЧШ Ъ Ы Э Ю Я А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ы Э Ю Я А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Э Ю Я А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Ю Я А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Я А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩ Ъ Ы Э Ю монастырьмонастырьмон раскинулосьморешироко эоякщапыйюйщовчфшльшы Книжные шифры n – номер страницы m – номер строки t – номер буквы Френсис Бэкон (английский философ и ученый, XVII в.) Требования к шифрам не должны поддаваться дешифрованию не должны требовать много времени для написания и чтения не должны возбуждать никаких подозрений «Решетка Кардано» (1550 г. книга “О тонкостях”) Шифры перестановки «Шифр Ришелье» (пример объединения криптографии и стеганографии) Шифратор Томаса Джефферсона (в 1790 г. предложил механизм для реализации шифра многоалфавитной замены) Деревянный цилиндр разрезается на 36 дисков. Эти диски насаживаются на одну общую ось таким образом, чтобы они могли независимо вращаться на ней. Для латиницы количество ключей 36! 26!, т.е. порядка 10 60 Шифратор Джефферсона реализует шифр многоалфавитной замены. Ключ: • • порядок расположения букв на каждом диске порядок расположения этих дисков на общей оси Это изобретение стало предвестником появления так называемых дисковых шифраторов, нашедших широкое распространение в XX веке. Этьен Базери В развитие идеи шифратора Джефферсона предложил в 1891 г., так называемый, “цилиндр Базери” На общую ось надевались 20 цилиндров со случайным нанесением по ободу букв алфавита. Методом вращения цилиндров с одной стороны выстраивалось исходное сообщение, щифротекст читался с обратной стороны. Фридрих Казисский В книге “Искусство тайнописи и дешифрования” изложил методы вскрытия шифров типа шифра Виженера. При использовании такого шифра периодически повторяющиеся сочетания букв открытого текста, совпадая с периодическими продолжениями лозунга (исходной гаммы), порождают совпадающие сочетания букв в шифрованном тексте. Эти повторения могут быть эффективно использованы при дешифровании. Линейка Сен-Сира Линейка Сен-Сира является простым механическим воплощением шифра Виженера. Развитием идеи линейки Сен-Сира явилось произвольное расположение букв алфавита на движке. Основная слабость: периодическое повторение короткого ключа-лозунга. Огюст Керкгоффс В 80-х годах XIX века издал книгу "Военная криптография" объемом всего в 64 страницы, но они обессмертили его имя в истории криптографии. Керкгоффс сформулировал общие требования к шифрам: • простота практического использования; • надежность; • операции шифрования и расшифрования не должны требовать значительных затрат времени. Чарльз Бэббидж Бэббидж одним из первых математиков начал применять алгебру в области криптографии. Алгебраическое моделирование шифров и их алгебраический анализ помогли ему проникнуть во внутренний смысл шифров. Однако содержание его математических замыслов в области их криптографического применения, к сожалению, в значительной степени утрачено. Маркиз де Виари Одним из первых после Бэббиджа предложил использовать алгебраические уравнения для описания процессов шифрования. Им было положено начало механическому, а затем и электрическому воплощению шифров. ХХ век Революция в шифровании Метод Гильберта Вернама Вернам предложил использовать «гамму» -перфоленту со случайными знаками для шифрования телетайпных сообщений Электромеханические шифраторы Энигма, М-209 Клод Шеннон «Теория связи в секретных системах» ХХ век Революция в шифровании • В 70-х годах ХХ века в США был принят первый гражданский стандарт на криптографическую защиту информации (DES, Data Encryption Standard) • В 1976 г. Уитфрид Диффи (Diffie ) и Мартин Хеллман (Hellman) предложили революционную концепцию криптографии с открытым ключом Структура криптосистемы КЛЮЧ 2 КЛЮЧ 1 текст алгоритм шифрования шифротекст методология алгоритм расшифровки текст Обобщенная схема симметричной криптосистемы Обобщенная схема асимметричной криптосистемы с открытым ключом Отправитель Р1 М Алгоритм шифрования Получатель Р2 Криптограмма, С Кр1 - открытый Кр2 - секретный Незащищенный канал Противник Алгоритм расшифрования Генерация ключей М Алгоритм Диффи – Хеллмана (Diffie - Hellman) Отправитель Р1 Получатель Р2 открытые 1. Генерация n, a модуль основание 2. Случайное число Х, вычисляет A = ax (mod n) A 3. Случайное число Y, вычисляет B = ay (mod n) 4. Вычисление ключа Kp1 = Bx (mod n) B 5. Вычисление ключа Kp2 =Ay (mod n) Пример n = 5, a = 7, x = 3, y = 2 A = 73 (mod 5) = 343 (mod 5) = 3 Kp1 = 43 (mod 5) = 64 (mod 5) = 4 B = 72 (mod 5) = 49 (mod 5) = 4 Kp2 = 32 (mod 5) = 4 Алгоритм RSA (Rivest-Shamir-Adleman) Генерация ключей Получатель 1. P, Q - простые, N = P · Q 2. φ(N) = (P-1) · (Q-1), φ(N) - функция Эйлера Выбор открытого ключа Y: 1<Y φ(N), НОД(Y, φ(N)) = 1 Вычисление секретного ключа X: X · Y 1 (mod φ(N)) (N,Y) отправителю Отправитель шифрование М (Мi = 0, 1, 2, …, N-1) 3. Ci = MiY (mod N) Получатель расшифрование С(С1, С2, …, Сi, …) 4. Мi = СiX (mod N) Пример Генерация ключей 1. P = 3, Q = 11, N = P · Q = 33 2. φ(N) = (P-1) · (Q-1) = 2 · 10 = 20 Y = 7, НОД(Y, φ(N)) = 1 X · Y = 1 (mod 20), 7 · 3 = 1 (mod 20), Х = 3 Сообщение: М1М2 32; М1 = 3<33, М2 = 2<33 Шифрование Ci = MiY (mod N) 3. C1 = 37 mod 33 = 2187 mod 33 = 9 C2 = 27 mod 33 = 128 mod 33 = 29 Шифротекст 9,29 X Расшифрование Мi = Сi (mod N) 4. М1 = 93 mod 33 = 729 mod 33 = 3 М2 = 293 mod 33 = 24389 mod 33 = 2 Восстановленный текст 3,2 Алгоритм Эль-Гамаля (El Gamal) Генерация ключей 1. P, G - простые (P>G) 2. Х - секретный ключ, (случайное целое Х<P) 3. Y - открытый ключ Y = GX mod P Шифрование М 4. К - случайное целое, 1<К<(P-1), НОД(К, P-1) = 1 a = GK mod P b = YKM mod P (a, b) - шифротекст Расшифрование (a, b) 5. M = (b / aX ) mod P Пример Шифрование М = 5 1. Р = 11, G = 2 (P>G) 2. X<P, X = 8 - секретный ключ 3. Y = GX mod P = 28 mod 11= 256 mod 11 = 3 Y = 3 - открытый ключ 4. К = 9, НОД(К, Р-1) = 1, НОД(9, 10) = 1 a = GK mod P = 29 mod 11 = 512 mod 11 = 6 b = YKM mod P = 39 ·5 mod 11 = 19683 · 5 mod 11 = 9 (a, b) = (6, 9) - шифротекст Расшифрование 5. М = (b / aX ) mod P = 9 / 68 mod 11 6 8 M = 9 mod 11 1679619 · M = 9 mod 11 M=5 Обобщенная схема формирования ЭЦП Отправитель (постановка ЭЦП) канал Получатель (проверка ЭЦП) Сообщение М H = h (M) S = HD mod N Блок сжатия HD H " = S E (mod N) SE H '= H " да N, D E, N ЭЦП подлинная нет ЭЦП ошибочная Генерация ключей M Блок сжатия H ' = h(M) ЭЦП RSA Генерация ключей 1. P, Q - большие простые числа. 2. Модуль N = P · Q; φ(N) = (P-1) · (Q-1), φ(N) - функция Эйлера 3. Открытый ключ E φ(N); НОД(E, φ(N)) = 1 4. Секретный ключ D < N; E · D = 1 (mod φ(N)) Постановка подписи 5. Вычисление хэш-функции Н = h(M), М - сообщение 6. Подпись (M,S) S = H D (mod N) Проверка подписи 7. Вычисление хэш-функции Н' = h(M) 8. Вычисление Н" = S E (mod N) 9. Н ' = Н" ? Пример Генерация ключей 1. P = 3, Q = 11 2. N = 33; φ(N) = 20 3. E = 7, НОД(7, 20) = 1 4. D = 3, 7 · 3 = 1 (mod 20) Постановка подписи 5. Н = 4 6. S = 4 3 (mod 33) = 31 Проверка подписи 7. Н ' = 4 8. Н " = 317 (mod 33) = 27512614111 (mod 33) = 4 9. Н ' = Н" = 4 – подпись верна