Служба Routing and Remote Access Настройка маршрутизации с помощью службы Routing and

реклама

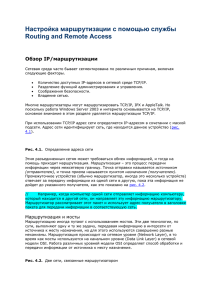

Служба Routing and Remote Access Настройка маршрутизации с помощью службы Routing and Remote Access Докладчики: Самерханов Айдар гр.977 Сабирзянов Линар гр.977 Принципы маршрутизации Обзор IP/маршрутизации Сетевая среда часто бывает сегментирована по различным причинам, включая следующие факторы. • Количество доступных IP-адресов в сетевой среде TCP/IP. • Разделение функций администрирования и управления. • Соображения безопасности. • Владение сетью. Многие маршрутизаторы могут маршрутизировать TCP/IP, IPX и AppleTalk. Но поскольку работа Windows Server 2003 и интернета основываются на TCP/IP, основное внимание в этом разделе уделяется маршрутизации TCP/IP. При использовании TCP/IP адрес сети определяется IP-адресом в сочетании с маской подсети. Адрес сети идентифицирует сеть, где находится данное устройство (рис.1). Рис.1. Определение адреса сети Маршрутизация – это процесс передачи информации через межсетевую границу. Точка отправки называется источником (отправителем), и точка приема называется пунктом назначения (получателем). Промежуточное устройство (обычно маршрутизатор, иногда это несколько устройств) отвечает за передачу информации из одной сети в другую, пока эта информация не дойдет до указанного получателя, как это показано на рис. 2. Маршрутизация и мосты Маршрутизацию иногда путают с использованием мостов. Эти две технологии, по сути, выполняют одну и ту же задачу, передавая информацию в интерсети от источника к месту назначения, но для этого используются совершенно разные механизмы. Маршрутизация происходит на сетевом уровне (Network Layer), в то время как мосты используются на канальном уровне (Data Link Layer) в сетевой модели OSI. Работа различных уровней модели OSI определяет способ обработки и передачи информации от источника к месту назначения. Рис. 2. Две сети, связанные маршрутизатором Windows Server 2003 позволяет также конфигурировать сервер как маршрутизирующее устройство. Функцией маршрутизатора является направление пакетов из одной сети в следующую сеть. Алгоритмы маршрутизации определяют кратчайшее "расстояние" (путь с наименьшей "стоимостью") между отправителем и получателем пакета, а также поддерживают таблицы маршрутизации, которые содержат маршрутную информацию, помогающую оптимизировать передачу информации. На рис. 3 показан пример таблицы маршрутизации. Рис. 3. Пример таблицы маршрутизации Алгоритмы маршрутизации • Статическая маршрутизация Статическая маршрутизация задает единственный путь, который должен использоваться для передачи информации между двумя точками. Администратор должен задавать и конфигурировать статические маршруты в таблицах маршрутизации, и они не изменяются, пока это не сделает администратор. Примечание. Конкретные маршруты не обязательно являются постоянными маршрутами в операционных системах Microsoft Windows. Иными словами, вы должны указать, что маршрут является постоянным, с помощью ключа -p, чтобы в случае перезагрузки сервера по какой-либо причине этот статический маршрут был привязан к таблице маршрутизации. Основным недостатком сетевых сред со статической маршрутизацией является то, что они не адаптируются к изменению состояния сети. Алгоритмы маршрутизации • Авто-статическая маршрутизация. Маршрутизаторы Windows Server 2003, которые используют статические маршруты, могут иметь собственные таблицы маршрутизации, обновляемые вручную или автоматически. Автоматические обновляемые статические маршруты называют автостатической маршрутизацией. Соответствующие обновления можно конфигурировать с помощью интерфейса RRAS, (см. рис.4), или с помощью утилиты NETSH. Это позволяет вам обновлять информацию маршрутизаторов Windows Server 2003 только в определенные периоды времени, что дает экономию затрат на соединения и/или использование меньшей доли пропускной способности каналов. Примечание. Авто-статические обновления поддерживаются только в тех случаях, когда вы используете протокол RIP для IP. Рис. 4. Авто-статическая маршрутизация с помощью интерфейса RRAS Алгоритмы маршрутизации • Динамическая маршрутизация Алгоритмы динамической маршрутизации адаптируются к изменениям сетевой среды без ручного вмешательства. Вносимые изменения почти мгновенно отражаются в информации маршрутизатора. • • • • Список условий, при которых выгодно использовать динамическую маршрутизацию: Происходит отключение маршрутизатора или канала, что требует изменения маршрута для передаваемой информации. В интерсети добавляется или удаляется маршрутизатор. Большое сетевое окружение, где имеется много сценариев маршрутизации. Большое сетевое окружение, в котором часто происходят изменения сетевой топологии. Алгоритмы маршрутизации • Маршрутизация с коммутируемым соединением по требованию (demand/dial routing) Большинство протоколов маршрутизации (RIP, OSPF и т.д.), которые используют для взаимодействия с другими маршрутизаторами, периодически отправляют маршрутную информацию, чтобы адаптироваться к динамическим изменениям состояния сети. Это требуется для того, чтобы информация передавалась по маршрутам с наименьшей "стоимостью". Однако существуют ситуации, когда периодические обновления маршрутизаторов весьма нежелательны. Во избежание таких ситуаций вы можете использовать маршрутизацию с коммутируемым соединением по требованию. Для поддержки обновлений маршрутизаторов используется статическая или авто-статическая маршрутизация. Дистанционные соединения и дистанционное управление RRAS обеспечивает именно дистанционные соединения. С помощью RRAS создается сетевое соединение, чтобы пользователи могли осуществлять дистанционный доступ к ресурсам, таким как принтеры, сетевые разделяемые ресурсы и т.д. С другой стороны, используя дистанционное (удаленное) управление, клиенты видят на своем экране то, что представлено на мониторе сервера. Каждая операция, которая выполняется во время сеанса дистанционного управления, на самом деле выполняется на самом сервере. Через сетевое соединение передается только экранная информация. Дистанционное управление позволяет вам, клиенту, воспринимать все, как будто вы находитесь непосредственно перед экраном сервера. Примечание. Windows Server 2003 обеспечивает операции дистанционного управления, но не через RRAS. Вместо этого вы используете Terminal Server (Терминальный сервер), который поставляется в комплекте с этой операционной системой. Дистанционные соединения и дистанционное управление Рис. 5. Общераспространенный сценарий использования RRAS Фильтрация пакетов Межсетевой экран с пакетной фильтрацией — наименее интеллектуальный, но наиболее быстрый тип межсетевого экрана. Правила фильтрации могут быть основаны на IP-адресах отправителя и получателя, типе протокола (TCP/UDP) и портах отправителя и получателя. Межсетевой экран с пакетной фильтрацией рассматривает каждый сетевой пакет отдельно от остальных и «не понимает» соединений. Это приводит к тому, что ответные пакеты рассматриваются аналогично пакетам, инициирующим соединение из внешней сети. Межсетевые экраны с пакетной фильтрацией не позволяют настроить правила, разрешающие «выход» во внешнюю сеть только для определенных пользователей внутренней сети. Межсетевые экраны с пакетной фильтрацией являются «прозрачными» для клиентских приложений, т.е не требуют настройки клиентских приложений на использование межсетевого экрана. NAT NAT (Network Address Translation — «преобразование сетевых адресов») — это механизм в сетях TCP/IP, позволяющий преобразовывать IPадреса транзитных пакетов. SNAT – заменяет адрес источника (англ. source) при прохождении пакета в одну сторону и адрес назначения (англ. destination) в ответном пакете. Наряду с адресами источник/назначение могут также заменяться номера портов источника и назначения. Помимо source NAT (предоставления пользователям локальной сети с внутренними адресами доступа к сети Интернет) часто применяется также destination NAT, когда обращения извне транслируются межсетевым экраном на сервер в локальной сети, имеющий внутренний адрес и потому недоступный извне сети непосредственно (без NAT). Существует 3 базовых концепции трансляции адресов: • статическая (Static Network Address Translation), • динамическая (Dynamic Address Translation ), • маскарадная (NAPT, PAT). Преимущества • Позволяет сэкономить IP-адреса, транслируя несколько внутренних IP-адресов в один внешний публичный IP-адрес (или в несколько, но меньшим количеством, чем внутренних). • Позволяет предотвратить или ограничить обращение снаружи ко внутренним хостам, оставляя возможность обращения изнутри наружу. • Позволяет скрыть определённые внутренние сервисы внутренних хостов/серверов. По сути, выполняется та же указанная выше трансляция на определённый порт, но возможно подменить внутренний порт официально зарегистрированной службы (например, 80-й порт TCP (HTTP-сервер) на внешний 54055-й). Недостатки • Не все протоколы могут «преодолеть» NAT. Некоторые не в состоянии работать, если на пути между взаимодействующими хостами есть трансляция адресов. • Из-за трансляции адресов «много в один» появляются дополнительные сложности с идентификацией пользователей и необходимость хранить полные логи трансляций. • DoS (Denial of Service, отказ в обслуживании ) со стороны узла, осуществляющего NAT — если NAT используется для подключения многих пользователей к одному и тому же сервису, это может вызвать иллюзию DoS-атаки на сервис (множество успешных и неуспешных попыток). • В некоторых случаях, необходимость в дополнительной настройке (см. Трансляция порт-адрес) при работе с пиринговыми сетями и некоторыми другими программами (Battle.net-игры), в которых необходимо не только инициировать исходящие соединения, но также принимать входящие. Рис. 6. Принцип работы NAT Basic Firewall Basic Firewall — один из субкомпонентов службы Routing and Remote Access (RRAS) в Windows Server 2003. При активации Basic Firewall на внешнем интерфейсе блокируются все входящие соединения, кроме тех, которые являются ответами на исходящие соединения пользователей внутренней сети. Дополнительная настройка Basic Firewall может включать в себя публикацию внутренних ресурсов и разрешение определенных входящих ICMP-пакетов. Использованные ресурсы: • Интернет-Университет Информационных Технологий: http://www.intuit.ru/department/network/netmsserver2003 • Википедия: http://ru.wikipedia.org/wiki/NAT • http://chla.ru/index.php/security-lan