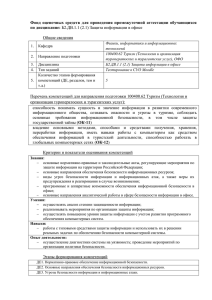

Схема информационных и финансовых взаимодействий

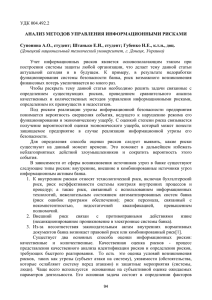

реклама

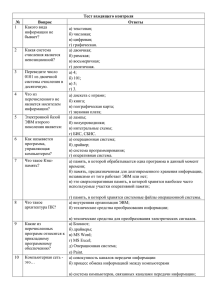

Обеспечение безопасности информации Вопросы: 1. Основные принципы и понятия информационной безопасности 2. Угрозы безопасности информации 3. Политика безопасности 4. Методы и средства обеспечения информационной безопасности 5. Требования по защите от несанкционированного доступа 6. Автоматизированные средства обеспечения информационной безопасности 1 Базовые принципы, которым должна соответствовать система информационной безопасности 1. целостность данных — защита от сбоев, ведущих к потере информации, а также зашита от неавторизованного создания или уничтожения данных; 2. конфиденциальность информации; 3. доступность информации для всех авторизованных пользователей. 2 Безопасность и угроза и политика безопасности • безопасность ИС - защищенность системы от случайного или преднамеренного вмешательства в нормальном процессе ее функционирования, от попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов. Иначе говоря, это способность противодействовать различным возмущающим воздействиям на ИС. • угроза безопасности информации - события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, ее программных и аппаратных средств. • Политика безопасности — это набор законов, правил и практического опыта, на основе которых строится управление, защита и распределение конфиденциальной информации. 3 Основные угрозы безопасности • утечка конфиденциальной информации; • компроментация информации; • несанкционированное использование информационных ресурсов; • ошибочное использование информационных ресурсов; • несанкционированный обмен информацией между абонентами; • отказ от информации; • нарушение информационного обслуживания; • незаконное использование привилегий. 4 Схема информационных и финансовых взаимодействий участников бюджетного процесса и их функции Органы государственной власти (планирование и управление бюджетом ) Органы казначейства (контроль расходов бюджета ) Налоговые органы (контроль доходов бюджета) Налогоплательщики (формирование бюджетных средств) Банк России и кредитные организации (обслуживание счетов бюджета) Бюджетополучатели (потребление бюджетных средств) 5 Единая многоуровневая распределенная система управления финансами Единая многоуровневая распределенная система управления финансами Функциональная подсистема Технологический процесс (АРМ) Функциональная подсистема Технологический процесс (АРМ) Модуль реализации конкретной задачи Технологический процесс (АРМ) Модуль реализации конкретной задачи 6 Основные угрозы безопасности информации и нормального функционирования ИС • утечка конфиденциальной информации; • компроментация информации; • несанкционированное использование информационных ресурсов; • ошибочное использование информационных ресурсов; • несанкционированный обмен информацией между абонентами; • отказ от информации; • нарушение информационного обслуживания; • незаконное использование привилегий. 7 Методы и средства обеспечения информационной безопасности Препятствия Физические Управление доступом Аппаратные Шифрование Противодействие атакам вредоносных программ Программные Регламентация Организационные Принуждение Законодательные Побуждение Морально-этические Технические Формальные Неформальные 8 Архитектура средств безопасности ВСЗНСД Сервер безопасности Модуль проверки целостности сервера Модуль интеграции с ВСЗНСД Модуль аудита Модуль администрирования Встроенное хранилище Модуль авторизации Модуль аутентификации Обработчик запросов Агент Агент Запрос Сервер ППО Агент ВСЗНСД Диспетчер безопасности Результат Запрос Клиент ППО Результат ВСЗНСД ВСЗНСД Архитектура СБ Агент ВСЗНСД 9 Возможности электронного замка (ЭЗ) «Соболь» • Идентификация и аутентификация пользователей по электронным идентификаторам Touch Memory; • Регистрация попыток доступа к ПЭВМ; • Запрет загрузки ОС с внешних носителей (FDD, CDROM, ZIP, LPT, SCSI-порты) на аппаратном уровне; • Контроль целостности операционной системы (ОС), прикладного программного обеспечения и файлов пользователя до загрузки ОС. 10 Назначение системы Secret Net • организация разграничения доступа к информации; • контроль каналов распространения информации; • существенное упрощение процесса аттестации автоматизированной системы организации. Компоненты сетевой версии SecretNet Клиент • соблюдением политики безопасности, • регистрация событий безопасности • передача журналов на Сервер Сервер безопасности • сбор журналов от зарегистрированных агентов, • накопление информацию в БД • выдача команд оперативного управления клиентам Система мониторинга - отображение для администратора оперативной информацию о состоянии рабочих станций 11 Компонентная схема Secret-Net 12 Аппаратно-программный комплекс шифрования «Континент» Выделенный сегмент серверов Ведомственная Транспортная Сеть Коммутатор МЭ АКПШ «Континент» Телефонная сеть общего пользования Маршрутизатор ВТС Коммутатор Пользователи ЛВС МЭ Cisco Pix МЭ АКПШ «Континент» Маршрутизатор сервер связи с внешними организациями Локальная Вычислительная Сеть Сегмент серверов 13 Характеристики системы Secret Net • Повышает защищенность всей АИС предприятия в целом за счет тесной интеграции собственных защитных механизмов с механизмами управления сетевой инфраструктурой • Работает совместно с ОС Windows, расширяя, дополняя и усиливая стандартные механизмы защиты; • Обеспечивает разграничение доступа к конфиденциальной информации; • Контролирует каналы распространения конфиденциальной информации; • Существенно упрощает процесс аттестации автоматизированной системы организации; Контролирует действия привилегированных пользователей; • Поддерживает терминальный режим работы пользователей с рабочей станцией. 14 Ведомственная транспортная сеть на базе МЭ ФКПШ «Континент» МЭ АКПШ «Континент» МЭ АКПШ «Континент» Участник бюджетного процесса Ведомственная Транспортная Сеть Участник бюджетного процесса МЭ АКПШ «Континент» Участник бюджетного процесса 15 Виды умышленных угроз безопасности информации • Пассивные угрозы направлены в основном на несанкционированное использование информационных ресурсов ИС, не оказывая при этом влияния на ее функционирование, несанкционированный доступ к базам данных, прослушивание каналов связи и т.д. • Активные угрозы имеют целью нарушение нормального функционирования ИС путем целенаправленного воздействия на ее компоненты. К активным угрозам относятся, например, вывод из строя компьютера или его операционной системы, искажение сведений в БД, разрушение ПО компьютеров, нарушение работы линий связи и т.д. Источником активных угроз могут быть действия взломщиков, вредоносные программы и т.п. Умышленные угрозы подразделяются также на • Внутренние угрозы чаще всего определяются социальной напряженностью и тяжелым моральным климатом в организации. • Внешние угрозы могут вызываться злонамеренными действиями конкурентов, экономическими условиями и другими причинами (например, даже стихийными бедствиями). 16 Функции защиты управление доступом • идентификация пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора); • аутентификация для опознания, установления подлинности пользователя по предъявленному им идентификатору; • проверка полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту); • разрешение и создание условий работы в пределах установленного регламента; • регистрация (протоколирование) обращений к защищаемым ресурсам; • реагирование при попытках несанкционированных действий (сигнализация, отключение, задержка работ, отказ в запросе и т.п.). 17 Требования по защите информации от НСД для АС Подсистемы и требования 1Д 1Г1 В1 Б1 А1 1. Подсистема управления доступом 1.1. Идентификация, проверка подлинности и контроль доступа субъектов + + + + + к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ + + + + - + + + + к томам, каталогам, файлам, записям, полям записей - + + + + - - + + + в систему к программам 1.2. Управление потоками информации 18 Подсистемы и требования 1Д 1Г1 В1 Б1 А1 2. Подсистема регистрации и учета 2.1. Регистрация и учет: входа (выхода) субъектов доступа в (из) систему (узел сети) + + + + + выдачи печатных (графических) выходных документов - + + + + запуска (завершения) программ и процессов (заданий, задач) - + + + + доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи - + + + + доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей - + + + + изменения полномочий субъектов доступа - - + + + создаваемых защищаемых объектов доступа - - + + + 2.2. Учет носителей информации + + + + + 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей - + + + + 2.4. Сигнализация попыток нарушения защиты - - + + + 19 Подсистемы и требования 1Д 1Г1 В1 Б1 А1 3. Криптографическая подсистема 3.1. Шифрование конфиденциальной информации - - - + + 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах - - - - + 3.3. Использование аттестованных (сертифицированных) криптографических средств - + + + + 4. Подсистема обеспечения целостности - + + + + 4.1. Обеспечение целостности программных средств и обрабатываемой информации + + + + + 4.2. Физическая охрана средств вычислительной техники и носителей информации + + + + + 4.3. Наличие администратора (службы) защиты информации в АС - - + + + 4.4. Периодическое тестирование СЗИ НСД + + + + + 4.5. Наличие средств восстановления СЗИ НСД + + + + + 4.6. Использование сертифицированных средств защиты - - + + + 20 Размещение ППО OEBS и СУФД у УБП в зависимости от их уровня 21 Размещение ППО OEBS и СУФД у УБП, в зависимости от их уровня