Приложение № 2 Форма предложения участника

реклама

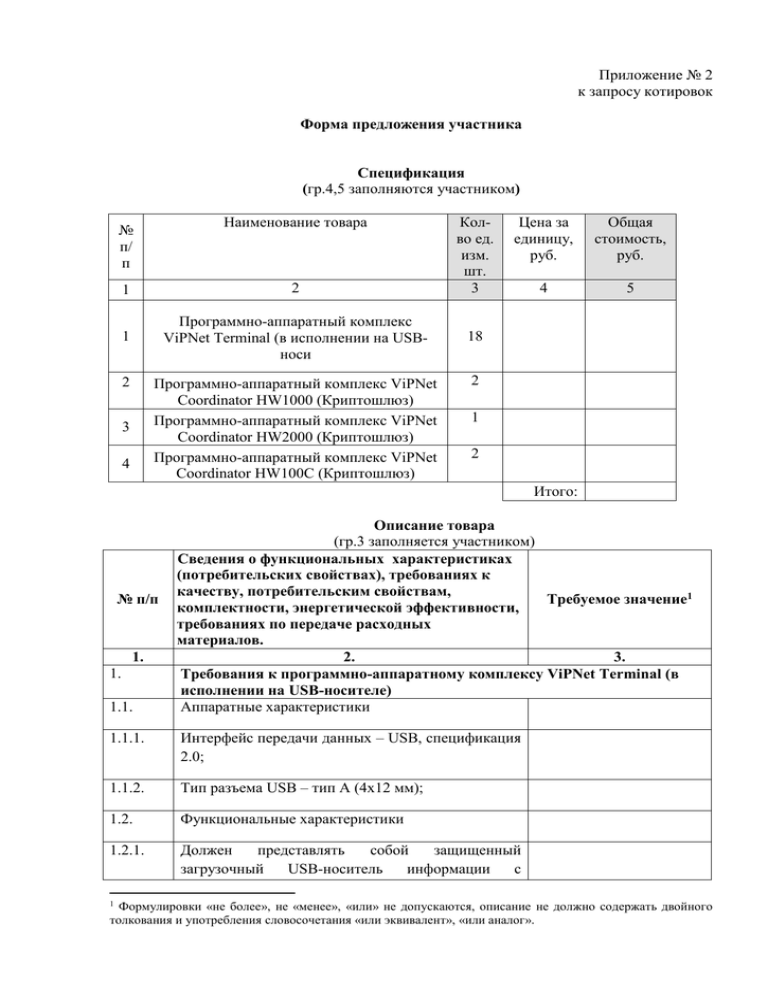

Приложение № 2 к запросу котировок Форма предложения участника Спецификация (гр.4,5 заполняются участником) Наименование товара № п/ п 1 2 1 Программно-аппаратный комплекс ViPNet Terminal (в исполнении на USBноси Программно-аппаратный комплекс ViPNet Coordinator HW1000 (Криптошлюз) Программно-аппаратный комплекс ViPNet Coordinator HW2000 (Криптошлюз) Программно-аппаратный комплекс ViPNet Coordinator HW100С (Криптошлюз) 2 3 4 Колво ед. изм. шт. 3 Цена за единицу, руб. Общая стоимость, руб. 4 5 18 2 1 2 Итого: № п/п 1. 1. 1.1. Описание товара (гр.3 заполняется участником) Сведения о функциональных характеристиках (потребительских свойствах), требованиях к качеству, потребительским свойствам, Требуемое значение1 комплектности, энергетической эффективности, требованиях по передаче расходных материалов. 2. 3. Требования к программно-аппаратному комплексу ViPNet Terminal (в исполнении на USB-носителе) Аппаратные характеристики 1.1.1. Интерфейс передачи данных – USB, спецификация 2.0; 1.1.2. Тип разъема USB – тип А (4х12 мм); 1.2. Функциональные характеристики 1.2.1. Должен представлять собой защищенный загрузочный USB-носитель информации с Формулировки «не более», не «менее», «или» не допускаются, описание не должно содержать двойного толкования и употребления словосочетания «или эквивалент», «или аналог». 1 комплексом размещаемых на нем операционной системы, программных средств и средств криптографической защиты информации (СКЗИ) и выполнен в виде единого программно-аппаратного комплекса 1.2.2. Операционная среда абонентских устройств: Linux 1.2.3. Поддержка протоколов RDP, ICA, HTTP(s) (Citrix MetaFrame, XenApp 5/6); 1.2.4. 1.2.5. 1.2.6. Поддержка работы с DHCP; Поддержка работы через NAT-устройства; Возможность работы при изменении собственных IP-адресов, IP-адресов NAT – устройств, возможность работы за устройствами с динамическими правилами NAT Поддержка механизма автоматической регулировки параметров MSS в TCP-сессиях для исключения излишней фрагментации трафика, которая может возникать при передаче длинных пакетов Поддержка технологии назначения виртуальных IP-адресов для любых удаленных узлов Автоматическое распределение симметричной ключевой информации при появлении в сети новых пользователей, задании в Центре управления сетью новых связей или удалении существующих связей, компрометации ключей или штатных процедурах смены ключевой информации 1.2.7. 1.2.8. 1.2.9. 1.2.10. 1.2.11. 1.2.12. 1.2.13. 1.2.14. 1.2.15. 1.2.16. Возможность удаленного централизованного обновления адресной и ключевой информации терминала с контролем прохождения обновления Возможность пакетной фильтрации по IP-адресу (диапазон IP) источника и назначения, номерам портов и типу протокола, типу и коду сообщений ICMP, направлению пакетов, клиент или сервер в TCP-соединении Контроль фрагментированных пакетов, предотвращение DoS-атак Антиспуфинг СКЗИ из состава СОДС должно выполнять функции шифрования по алгоритму ГОСТ 2814789 Аутентификация для каждого зашифрованного IPпакета на основе технологии симметричного распределения ключей и уникального идентификатора Осуществлять поддержку множества 1.3. 1.3.1. 1.3.2. 2. 2.1. 2.1.1. 2.1.2. 2.1.3. 2.1.4. 2.2. 2.2.1 2.2.2. 2.2.3. 2.2.4. 2.2.5. 2.2.6. 2.2.7. 2.2.8. преднастроенных профилей и осуществлять возможность выбора профиля на этапе загрузки устройства Требования по сертификации (действующие сертификаты, заключения органа по сертификации). На соответствие требованиям, предъявляемым ФСБ России к межсетевым экранам 4 класса защищенности На соответствие требованиям, предъявляемым к шифровальным (криптографическим) средствам, предназначенным для защиты информации, не содержащей сведений, составляющих государственную тайну, по классу не ниже КС2 Требования к программно-аппаратному комплексу ViPNet Coordinator HW1000 (Криптошлюз) Аппаратные требования Должен быть построен на аппаратной платформе телекоммуникационного сервера Число сетевых портов Ethernet 100/1000 Mbit Габаритные размеры: 19” Rack 1U (для установки в стойку глубиной от 480 мм и более) Пропускная способность Функциональные требования Представлять собой средство построения VPN и межсетевого экранирования выполненного в виде единого программно-аппаратного комплекса Возможность организации «горячего резервирования» Криптошлюза в режиме отказоустойчивого активно-пассивного кластера Защиту данных на основе симметричного шифрования в рамках защищенного взаимодействия между участниками защищенного взаимодействия и Криптошлюзом Фильтрацию IP-пакетов в соответствии с заданными правилами фильтрации на основе IPадресов отправителя и получателя, протоколов, сетевых интерфейсов, номеров портов UDP/TCP, направления IP-пакетов Число одновременно поддерживаемых защищенных соединений должно быть не менее 1000 Возможность удаленного централизованного обновления адресной и ключевой информации Криптошлюза с контролем прохождения обновления Возможность работы с пересекающимися адресными пространствами подсетей участников защищенного взаимодействия Возможность доставки из Центра управления справочно-ключевой информации участникам 2.2.9. 2.2.10. 2.2.11 2.2.12. 2.2.13. 2.2.14. 2.2.15. 2.2.16. 2.2.17. 2.3. 2.3.1. 2.3.2. 1. 3.1. 3.1.1. 3.1.2. 3.1.3. 3.1.4. 3.2. 3.2.1. 3.2.2.. 3.2.3.. защищенного взаимодействия с контролем прохождения обновления Совместимость и прозрачность при работе с сетевым оборудованием, реализующим NAT/PAT трансляцию сетевых адресов Контроль целостности программного обеспечения Криптошлюза Поддержку раздельной фильтрации для открытого и шифруемого IP-трафика Антиспуфинг Назначение условных IP-адресов для удаленных узлов Предоставление функции сервера IP-адресов Поддержку DHCP Возможность работы при изменении собственных IP-адресов, IP-адресов NAT – устройств, возможность работы за устройствами с динамическими правилами NAT Удаленную или локальную настройку через специализированную консоль Требования по сертификации (действующие сертификаты, заключения органа по сертификации). Сертификат, подтверждающий соответствие требованиям ФСБ России к устройствам типа межсетевые экраны не ниже 4 класса защищенности Сертификат, подтверждающий соответствие требованиям ФСБ России к средствам криптографической защиты информации класса не ниже КС3 Требования к программно-аппаратному комплексу ViPNet Coordinator HW2000 (Криптошлюз) Аппаратные характеристики Должен быть построен на аппаратной платформе телекоммуникационного сервера Число сетевых портов 2-x Ethernet 10/100/1000 Мбит RJ45 и 4-x 10 Гбит SFP+ Габаритные размеры: 19” Rack 1U (для установки в стойку глубиной 900 мм или 1000 мм) Пропускная способность Функциональные характеристики Представлять собой средство построения VPN и межсетевого экранирования выполненного в виде единого программно-аппаратного комплекса Возможность организации «горячего резервирования» Криптошлюза в режиме отказоустойчивого активно-пассивного кластера Защиту данных на основе симметричного шифрования в рамках защищенного 3.2.4. 3.2.5. 3.2.6. 3.2.7. 3.2.8. 3.2.9. 3.2.10.. 3.2.11. 3.2.12. 3.2.13. 3.2.14. 3.2.15. 3.2.16. 3.2.17. 3.3. 3.3.1. 3.3.2. взаимодействия между участниками защищенного взаимодействия и Криптошлюзом Фильтрацию IP-пакетов в соответствии с заданными правилами фильтрации на основе IPадресов отправителя и получателя, протоколов, сетевых интерфейсов, номеров портов UDP/TCP, направления IP-пакетов Возможность удаленного централизованного обновления адресной и ключевой информации Криптошлюза с контролем прохождения обновления Возможность удаленного централизованного обновления программного обеспечения Криптошлюза с контролем прохождения обновления Возможность работы с пересекающимися адресными пространствами подсетей участников защищенного взаимодействия Возможность доставки из Центра управления справочно-ключевой информации участникам защищенного взаимодействия с контролем прохождения обновления Совместимость и прозрачность при работе с сетевым оборудованием, реализующим NAT/PAT трансляцию сетевых адресов Контроль целостности программного обеспечения Криптошлюза Поддержку раздельной фильтрации для открытого и шифруемого IP-трафика Антиспуфинг Назначение условных IP-адресов для удаленных узлов Предоставление функции сервера IP-адресов Поддержку DHCP Возможность работы при изменении собственных IP-адресов, IP-адресов NAT – устройств, возможность работы за устройствами с динамическими правилами NAT Удаленную или локальную настройку через специализированную консол Требования по сертификации (действующие сертификаты, заключения органа по сертификации). Сертификат, подтверждающий соответствие требованиям ФСБ России к устройствам типа межсетевые экраны не ниже 4 класса защищенности; Сертификат, подтверждающий соответствие требованиям ФСБ России к средствам криптографической защиты информации класса не ниже КС3. 4. 4.1. 4.1.1. 4.2. 4.2.1. 4.2.2. 4.2.3. 4.2.4. 4.2.5. 4.2.6. 4.2.7. 4.2.8. 4.2.9. 4.2.10. 4.2.11. 4.2.12. 4.2.13. 4.2.14 4.2.15. 4.2.16. Требования к программно-аппаратному комплексу ViPNet Coordinator HW100С (Криптошлюз) Аппаратные требования Должен быть построен на аппаратной платформе телекоммуникационного сервера Функциональные требования Представлять собой средство построения VPN и межсетевого экранирования выполненного в виде единого программно-аппаратного комплекса Совместим (полностью) с программным обеспечением, реализующим функции управления защищённой сетью: обновление программного обеспечения, обновление справочно-ключевой информацией, управлением политиками безопасности Совместим (полностью) с программно-аппаратным комплексом, реализующим функции защищённого терминального клиента: шифрование/дешифрование направляемого/принимаемого IP-трафика Иметь встроенную операционную систему GNU/Linux Иметь четыре сетевых интерфейса 4x10/100/1000 Мбит RJ 45 Количество одновременно туннелируемых IPадресов – не менее 10 Возможность эксплуатация в пределах температурного режима от 0..+50 °С, влажность 0..90% Иметь встроенное программное обеспечение, реализующее функции криптографического шлюза Осуществлять функции прокси-сервера защищенных соединений Прозрачность для NAT-устройств (для защищенного трафика) Поддержка DHCP Поддержка Java-апплета мониторинга текущего состояния IP TOS-мапирование поверх зашифрованных IPпакетов (IP #241 или UDP), сохранение классификации трафика для защищенных пакетов, приоритетная обработка голосового и видеотрафика Возможность работы при изменении собственных IP-адресов, IP-адресов NAT–устройств, возможность работы за устройствами с динамическими правилами NAT Предоставление функции туннелирующего сервера Возможность каскадирования в сегментированных сетях с целью разграничения доступа 4.2.17. 4.2.18. 4.2.19 4.2.20. 4.3. 4.3.1. 4.3.2. Возможность назначения виртуальных IP-адресов для любых удаленных узлов Функция динамического NAT для открытых пакетов (организация доступа рабочих станций или сетевого оборудования в открытую сеть/Интернет) Программное обеспечение, реализующее функции криптографического шлюза должно использовать IP-адресацию для организации зачищенных каналов связи с другими криптографическими шлюзами и защищёнными терминальными клиентами, основанную на шестнадцатеричных идентификаторах Программное обеспечение, реализующее функции криптографического шлюза, должно шифровать каждый IP-пакет на уникальном ключе, основанном на паре симметричных ключей связи с другими криптографическими шлюзами и клиентами, выработанных в программном обеспечении, реализующем функции управления защищённой сетью Требования по сертификации (действующие сертификаты, заключения органа по сертификации). Сертификат, подтверждающий соответствие требованиям ФСБ России к устройствам типа межсетевые экраны не ниже 4 класса защищенности Сертификат, подтверждающий соответствие требованиям ФСБ России к средствам Криптографической защиты информации класса не ниже КС3. ИТОГО: ___________________(_____________) руб. ____ коп., включая все налоги и сборы. Должность, ФИО, подпись уполномоченного лица, печать. Директор государственного автономного учреждения Тульской области «Центр информационных технологий» И.Г. Маградзе