Муниципальное общеобразовательное учреждение "Новгородская средняя общеобразовательная школа им. В.Н.Лесина"

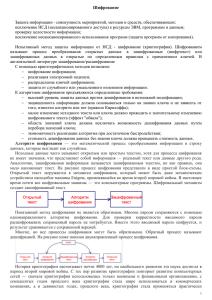

реклама

Муниципальное общеобразовательное учреждение "Новгородская средняя общеобразовательная школа им. В.Н.Лесина" реферат Выполнила: Кафтайкина Валентина ученицаца 11 кл. руководитель Середина С.А. 2010 Шифры и их применения. В последние годы на различных форумах, в письмах и при встречах все чаще пользователи начинают задавать вопросы о том, что собой представляет сравнительно новый функционал операционных систем Windows Vista, Windows 7 и Windows Server 2008 / 2008 R2 – Windows BitLocker (с выходом последних операционных систем данная технология приобрела некие изменения и теперь называется BitLoker To Go). Но после того как большинство пользователей и начинающих системных администраторов слышат ответ, что данный компонент – это «всего-то» встроенное средство безопасности в современных операционных системах, которое обеспечивает надежную защиту самой операционной системы, данных, которые хранятся на компьютере пользователя, а также отдельных томов и съемных носителей, что позволяет оставить пользовательские данные нетронутыми при серьезных атаках, а также физическим изыманием жестких дисков, для дальнейшего автономного взлома данных, я часто слышу о том, что такой функционал вовсе не будет востребованным и его использование только усложнит жизнь пользователям. Для человека никогда не интересовавшегося современными информационными системами, шифрование – это скорее, атрибут работы специальных государственных служб или описывающих их деятельность детективных романов. На самом же деле шифрование – один из ключевых компонентов современных систем защиты, с которым в той или иной форме сталкивается практически любой человек, в том числе и подавляющее большинство пользователей компьютеров. Применение надёжных методов шифрования делает возможным коммерческие операции в сетях, обработку данных, составляющих государственную тайну, и т.д. Прежде чем говорить о применяемых методах и технологиях, введем несколько определений. Шифрование – процесс преобразования данных с целью затруднения получения доступа к исходным (не преобразованным) данным. Шифрование часто выполняется с помощью ключа - неких данных, которые используются при шифровании и позволяют выполнить обратное действие. По понятным причинам, как минимум, часть этой информации не разглашается. Без ключа получение исходных данных (или повторное шифрование) становится гораздо более трудоёмким и (для заданного уровня рентабельности) недостижимым. (Платежи, банковские операции с пластиковыми картами, сотовая связь, доступ к сетям, работа с интернет магазинами, хранение учетных и системных данных на ПК – вот лишь несколько «бытовых» применений шифрования) Комплект из алгоритма шифрования, алгоритма расшифровки (если он существует) и необходимых для их работы данных (например, таблиц) называют шифром. Классифицировать шифры можно по разным принципам. Наиболее популярны из них следующие классификации: 1. По общему принципу обработки: поточные и блочные. поточные методы выполняют шифрование побайтно (или побитно), используя только уже полученные данные. Эти методы позволяют шифровать данные при их передачи и расшифровывать сразу при получении. Блочные методы выполняют шифрование частями (блоками) фиксированной длины. Чтобы выполнить расшифровку, в этом случае необходимо получить весь блок. 2. По существованию дешифрующего преобразования: обратимые – преобразования, для которых существуют обратные преобразования (дешифрующие), и необратимые – для которых таких преобразований не существует. 3. По используемым ключам: симметричные и асимметричные. Симметричные методы шифрования используют один и тот же ключ и для шифрования, и для расшифровки сообщений. Ассиметричные – используют для этого два разных (хотя обычно и связанных) ключа. При всех их достоинствах, в системах шифрования с симметричным ключом существует несколько важных проблем: 1) Для обмена сообщениями всем его участникам нужно знать этот ключ, т.е. необходим способ безопасного обмена ключами; (Чаще всего это означает, что исходное преобразование приводит к одному и тому же результату в нескольких разных случаях, т.е. обратное преобразование становится неоднозначным. Необходимое условие также состоит в том, что алгоритм обратного преобразования если и существует, то требует непомерно большого количества вычислений (а значит – и времени на достижение результата)). 2) Два «незнакомых» абонента не могут проверить, является ли их собеседник тем, за кого он себя выдаёт. С формальной точки зрения, «своим» должен считаться любой абонент, который владеет нужным ключом; 3) невозможно точно установить, кто из двух абонентов послал сообщение – любой из них может его, как зашифровать, так и расшифровать; 4) если имеется некий «центр» хранения ключей, то, имея доступ ко всем ключам, он может выдать себя за любого из соответствующих абонентов. В сети (среде) Интернет практически невозможно гарантировать канал передачи данных от перехвата (а значит, и от подмены ключа); невозможно знать всех абонентов «В лицо» и создавать всеобщие проверяющие центры. Кроме того, любой торговый обмен требует возможности предъявить документ, от которого «подписавший» не сможет отказаться, - а «проверяющий» центр мог бы выдать себя за кого угодно, и поэтому ему нельзя доверять «по определению». Возникает вопрос: что делать? Решаются эти проблемы с помощью ассиметричных шифров с открытым ключом. В таких шифрах шифрование и дешифрование выполняются с помощью разных ключей (которые, конечно же, должны быть связаны особым соотношением). Тогда один из этих ключей делается открытым (общеизвестным), а второй – вообще никому не сообщается и получает название секретного ключа. Не вдаваясь в методы и средства асимметричного шифрования, опишем упрощенно его особенности, которые позволяют решать указанные проблемы. Владение открытым ключом не даёт возможности выдавать себя за кого-то другого. Оно даёт только возможность зашифровать сообщение для кого-то или расшифровать сообщение от кого-то. 2. Появляется возможность создавать электронную подпись – «контрольный отпечаток» сообщения. Создать его может только отправитель – абонент, имеющий оба ключа, а проверить – любой участник обмена, у которого есть открытый ключ. 1. Для организации защищённого канала связи в современных системах, как правило, начинают связь с выполнения специальной процедуры согласования метода шифрования сеансового ключа – общего для обоих абонентов ключа шифрования, который будет им применяться в течение сеанса. Такая схема препятствует краже ключа и затрудняет его дешифровку, поскольку сокращается объём данных для анализа и время использования перехваченных данных т.е. предполагаемая выгода от дешифровки ключа оказывается меньше, чем затраты на его подбор. Возникает вопрос: если ключ фактически согласовывается при общении одного абонента к другому, то, как всё-таки понять, кто сейчас на другом конце канала связи, особенно если это абонент совершенно неизвестный? Существует два подхода к решению этой проблемы, реализуемых в виде комплексов программ и данных, имеющих общее название «инфраструктура открытого ключа». 1. Подход, ориентированный на сертификаты и центры сертификации («удостоверяющие центры»). В этом случае используются специальные наборы данных (сертификаты), содержащие имя пользователя, его открытый ключ и информацию о сроке действия сертификата – получается своеобразное «удостоверение». А чтобы заверить его, такое удостоверение имеет «подпись» специально уполномоченного на это узла – центра сертификации. При этом центр сертификации не имеет закрытого ключа пользователя и поэтому не может изменить его сертификат. А пользователь – «не знает» закрытого ключа центра и не может изменить саму подпись. Конечно, чтобы проверить сертификат, нужно доверять центру. Знать же все такие центры заранее невозможно, поэтому центры связываются по цепочке: центр может выдать сертификат другому центру, тот – третьему и т.д. Если пользователь доверяет «корневому» центру и не знает о компрометации и подчинённых ему центров, то он может быть уверен, что абонент, предъявивший соответствующий сертификат, - именно тот, за кого он себя выдаёт. «Корневой» сертификат пользователь устанавливает сам или получает вместе с ОС. Существует несколько крупных центров сертификации, сертификаты и открытые ключи которых имеются в комплекте поставки ОС фирмы Microsoft и в дальнейшем постоянно обновляются. Такие сертификаты могут сопровождать web-страницы, программы (особенно – ориентированные на распространение через Интернет), сообщения электронной почты и т.д. На базе такой инфраструктуры действуют платежные системы, торговые площадки, корпоративные системы и д.р. 2. Подход, ориентированный на коллективное доверие. В этом случае создаётся структура, в которой вы лично определяете тех людей, которым доверяете. Если во время проверки выясняется, что кто-то из тех, с кем вы работали раньше, тоже доверяет этому сертификату, то сертификат считается «доверенным». Такой подход использован, например, в популярном пакете программ «Pretty Good Privacy» (PGP). Поскольку именно механизм централизованной сертификации (с удостоверяющими центрами) используются в ОС Windows для организации обмена информацией в локальной сети, для подписи и проверки программных файлов и организации защищённого обмена webстраницами, то именно его мы рассмотрим подробнее. Проверка сертификата при его получении выполняется автоматически. При этом проверяется несколько параметров. Воспользуемся механизмом сертификатов для защиты обмена данными между браузером и сервером – т.е. при просмотре web-страниц. для организации такой защиты применяется модификация – надстройка над протоколом HTTP – защищённый протокол HTTPS (от англ. «secure» - «защищённый). Эта модификация подразумевает, что до начала обмена данными (запросами и страницами) устанавливается защищённый канал обмена (т.е. данные между клиентом и сервисом шифруются). Не вдаваясь в технические подробности, заметим, что этот процесс проходит в несколько этапов: сначала клиент и сервер создают предварительный шифрованный канал, затем они обмениваются сертификатами, чтобы убедиться в отсутствии подмены абонента, а потом согласовывают шифрование и передают данные уже зашифрованном виде. Сами данные при этом остаются теми же - это запросы и ответы по протоколу HTTP. Не все серверы имеют необходимые настройки для работы с этим протоколом, поэтому для примера мы рассмотрим обращение к популярной почтовой системе. К сожалению, для экономии вычислительных ресурсов на шифрование и расшифровку, такие службы позволяют использовать протокол HTTPS только для отправки имени пользователя и пароля, т.е. для наиболее чувствительной информации. Шифрование диска BitLocker – это средство безопасности в современных операционных системах Windows, которое позволяет защитить операционную систему и данные, которые хранятся на ваших компьютерах. В идеальном сочетании, BitLocker настраивается на использование доверенного платформенного модуля TPM, что обеспечивает целостность компонентов начальной загрузки и блокировки томов, которые защищаются даже в том случае, если операционная система еще не запущена. В этой статье цикла, посвященного шифрованию данных, вы узнали об архитектуре данного средства. В следующей статье вы узнаете о реализации шифрования диска с помощью технологии Windows BitLocker. BitLocker позволяет предотвратить несанкционированный доступ к данным даже на потерянных или украденных компьютерах, тем самым улучшая работу вашей операционной системы.